基于云模型的網絡安全態勢分析與評估*

張擁軍,唐 俊

(1.華東師范大學軟件學院,上海200092;2.湖南城建職業技術學院信息工程系,湖南 湘潭411101)

1 引言

目前,信息技術已經進入云計算時代,各種網絡應用不斷普及,網絡安全問題也日益嚴峻,傳統的網絡防御設備和技術已經無法滿足現有的網絡安全需求。因此,對網絡所面臨的安全風險進行態勢感知和分析,進而采取相應的預防措施就非常重要。網絡安全態勢感知是指在網絡環境中,在一定時間和空間內,對能夠引起網絡態勢發生變化的外部環境因素進行獲取、理解和對未來短期變化趨勢的預測和預警。網絡安全態勢感知具有動態性的特點,綜合了各方面的安全因素,從整體上動態反映網絡安全狀況,為提高網絡安全性提供了可靠的參照依據。因此,針對網絡的安全態勢感知研究已經成為目前網絡安全領域的研究熱點。

目前,已有的網絡態勢分析模型中,靜態方法[1]無法對攻擊進行實時檢測,自適應性較差。動態網絡態勢分析模型中,不同的研究者從不同的方面進行了研究,如基于HMM的方法、基于人工免疫的方法、模糊集合分析法等智能方法 。已有的方法多是從單一的角度去分析,結果還不夠客觀。對網絡安全態勢分析而言,網絡入侵的發生具有隨機性的特點,對網絡態勢的分析結果具有一定的模糊性。云模型是一種把模糊性和隨機性集成到一起的有效工具,基于此,本文提出了一種基于云模型的網絡安全態勢分析方法,提高了預測結果的準確性。

2 理論基礎和設計思想

云模型是一種定性定量之間進行相互轉換的模型[6],能夠實現定性概念與其相應的定量表示之間的不確定性轉換。它有效反映了模糊性和隨機性這兩種概念以及它們之間的關聯性。云模型用三個數字特征表示:期望值Ex、熵En、超熵He,記作C(Ex,En,He)。在云模型中,通過正向云發生器把定性概念轉換為定量表示,通過逆向云發生器把定量值轉換為定性概念。將定量數據轉換為以數字特征 (Ex,En,He)來表示的定性概念,即由云滴群得到云的數字特征的過程。

在網絡安全態勢分析與評估中,可以根據系統主要指標(如內存、CPU占有率等)的變化來確定網絡面臨的風險程度。網絡入侵是否發生是一個具有很大隨機性的過程,而網絡風險的評估結果一般是采用自然語言來描述(如網絡風險高、低等),因此,風險評估結果具有一定的模糊性。同時,各參數之間的變化具有一定的關聯性。總之,網絡風險程度是定性概念,而引起網絡風險的變化的各個參數的值是定量的。云模型把定性概念的模糊性和隨機性及二者的關聯性有效集成在一起,構成定性和定量相互間的轉換[6]。因此,云模型非常適合求解此類問題。本文模型的基本任務為:根據系統當前采樣的性能指標值,給出系統的危險級別。

3 關鍵技術與實現

根據本模型的設計思想,實現的關鍵技術包括兩個:如何選擇判斷網絡是否發生異常的性能指標并將其形式化;如何構造逆向云發生器,完成網絡異常表示的定量數值到網絡風險的定性描述的轉換。本文中,設置網絡的狀態為不正常、不太正常、基本正常和正常,相應的安全分析結果為高、較高、較低和低。

3.1 系統變量云

為了準確進行風險評估,首先定義需要監視的系統變量。定義系統變量云為:Cloud= (S,T,En,Ex,He),其中S代表系統資源集合,T為采樣時間間隔。設S= (C,M,P,L,W,F,…),C代表CPU占用率,M代表內存占用率,P代表進程響應時間,L代表連接個數與狀態,W 代表帶寬,F代表流量參數等。一般而言,一個系統變量指標的變化無法準確反映網絡發生危險的程度,因此本模型考慮了多個性能指標的異常變化值。由于過多的參數采樣將導致問題過于復雜,因此,本文主要采樣內存占用率和CPU占用率這兩個性能指標,其它指標的分析過程類似。

3.2 云發生器的構造

網絡正常運行時,其狀態是確定的,同時,某些特定的入侵發生時,其所處的狀態也是可以得到的。因此,可以得到網絡正常狀態下的系統參數和已知入侵發生時的系統參數。然后,利用云模型的特點,得到其數字特征和標準概念云。

(1)正常狀態概念云的構造。

在網絡正常運行狀態下,對系統參數進行采樣(采樣間隔為T),采取h個樣本點[7],并將樣本點的各維屬性值歸一化到[0,1],這樣h個樣本點的分布就構成了一個云。由于網絡風險態勢分析只能得到采樣的數據值,確定性程度很難獲得,因此本文提出了一種改進的無需確定度的逆向云生成算法(算法1),用來求云的數字特征,然后使用正向云生成算法,得到正常概念云。為了更清楚地表示其過程,算法中以內存采樣數據為例來描述。其它系統參數的計算方法類似。

算法1 改進的逆向云生成算法

輸入:樣本點 Mi,其中i=1,2,3,…,n;Mi是指內存在不同采樣時刻下的n個數據。

輸出:反映內存占用率的數字特征(Ex,En,He)。

算法步驟:

步驟1 根據Mi計算其樣本均值ˉM=

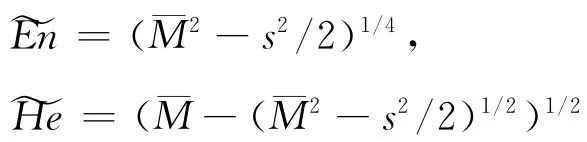

步驟5 輸出 (~Ex,~En,~He)作為 (Ex,En,He)的估計值。

相比原來的逆向云生成算法,該算法在超熵He相對于熵En偏大時,熵和超熵的點估計誤差仍然較小。并且該算法相對簡單,精度也比較高。下面進行簡單證明。

證明如下:

(1)設 (X1,X2,…,Xn)是總體 X 的樣本,由于E(X)=Ex[6],則有:

E(ˉX)=E((X1+X2+…,XN)/N)=Ex所以:=是Ex的無偏估計。

逆向云算法的精度與He/En的大小有很大關系[8,9]:當其值較大時,誤差較大。在原算法中,的估計主要是依靠En′i的絕對值,而En′i為負值的概率隨He/En增加而變大,因此,當He/En大于某一閾值時(實驗證明為0.8),該算法對En、He估計的均方差明顯增大。

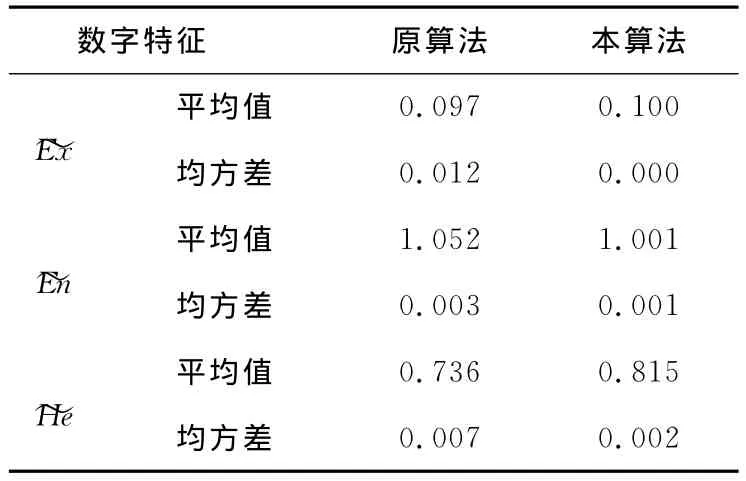

通過分別設置 He/En的值從0.1到0.8,重復進行10次實驗,結果表明,隨著He/En值的增大,本算法對數字特征點估計的均方差明顯較小,估計準確度和精度均較高。表1是(Ex,En,He)為(0.1,1,0.8)時候的估計結果比較。理論分析和實驗結果表明了改進算法的優越性。

通過算法1得到正常狀態的(Ex,En,He)后,使用正向正態云生成算法(算法2)生成正常云概念圖。

Table 1 Comparison of cloud digital features estimation with two algorithms表1 兩種算法云數字特征估計值比較

算法2 正向正態云生成算法

輸入:正常狀態下內存占用率的數字特征(Ex,En,He),生成云滴的個數n。

輸出:云滴x及其隸屬于正常概念云的確定度μ(也可以表示為drop(xi,μi),i=1,2,…,n)。

算法步驟:

步驟1 生成一個以En為期望值、以He2為方差的一個正態隨機數En′i。

步驟2 生成一個以Ex為期望值、以En′i2為方差的一個正態隨機數xi。

步驟4 重復步驟1~步驟3,直至產生要求的n個云滴為止。

通過算法1和算法2就可以得到表示正常概念的狀態云。

(2)其它狀態的概念云生成。

對于其它狀態的概念云,本文通過實際數據采集與估算相結合的方法生成[10]。由于網絡異常行為有相似性,所以可以通過使用已知的攻擊進行若干次實驗,收集相關的樣本點作為網絡不正常狀態的采樣值,用上述相似的方法生成不正常狀態下的概念云。

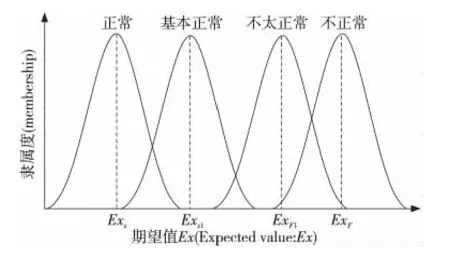

經過此過程,最后組成一個四尺度的概念云(不正常,不太正常,基本正常,正常),將其投影到一維平面上,如圖1所示。

3.3 網絡入侵風險的態勢分析過程

假設從時刻t0開始,以T為周期,對系統參數值進行采樣,得到h個樣本。根據實際采集到的樣本值,得到此時的 (Ex,En,He)和云模型。然后根據云相似度算法[9],計算此云與已知概念云的相似度,激活相似度最高概念云作為輸出。

Figure 1 Projection of four-scale concept cloud in the memory圖1 四尺度概念云在內存上的投影

4 系統仿真實驗

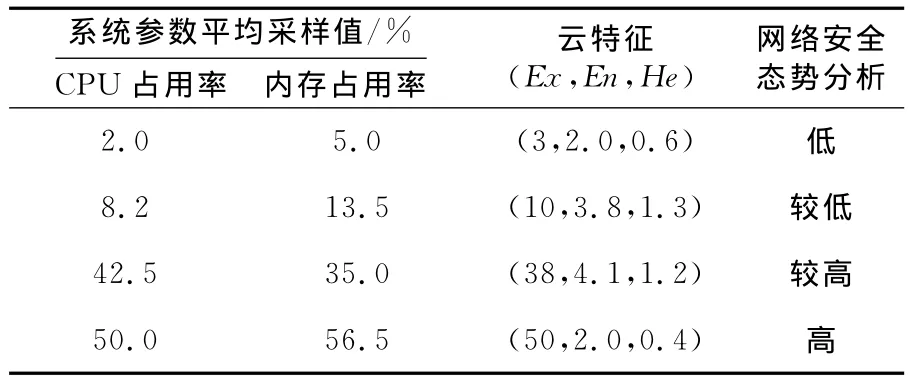

為了驗證本算法的性能,在網絡實驗室中進行了相關仿真驗證實驗。在Windows操作系統環境下,使用VC編程實現算法[10~13]。實驗數據為kddcup_data_10percent數據,主要實驗步驟與文獻[10]相同。算法主要參數的取值如下:T=10s,h=20,n = 1000,計 算 Cloudgood、Cloudcomm、Cloudworse、Cloudbad,并得到云特征參數 (Ex,En,He),然后利用云相似度算法[9],得出相似度最大的云。表2為部分系統采樣值及網絡態勢分析結果。

Table 2 Network security situation analysis results表2 網絡安全態勢分析結果

從表2可以看出,本方法可以給出正確的態勢分析和評估結果。從評估結果也可以看出,網絡在風險較高和較低狀態的En值和He值也相對較大,反映了人們對此概念認識的差異性也較大。En值反映了結果的隨機性,超熵He說明了結果的不確定性[14,15],反映了認知結果的隨機性。這與現實生活中人們的認知狀態相一致。因此,基于云模型的網絡態勢分析不僅給出了正確的評估結果,而且保留了評估過程中的不確定性。

5 結束語

本文提出了一種基于云模型的網絡安全態勢分析方法,并通過理論分析和實驗證明了其有效性。結果表明,本方法很好地保留了網絡安全態勢分析的隨機性和評估結果的模糊性,并能夠適應超熵變化帶來的不確定性,減少人為因素的影響,分析結果更為合理。態勢評估與分析是一個復雜問題,文中以獲得的已有數據為基礎進行分析。現實網絡中,許多入侵和異常數據是難以獲取和發現的,因此本文算法還需進一步深化,這也是下一步研究的方向。

[1] Xi Rong-rong,Yun Xiao-chun,Jin Shu-yuan,et al.Research survey of network security situation awareness[J].Journal of Computer Applications,2012,36(10):176-178.(in Chinese)[2] Xu De-zhi,Li Xiao-hui.Recommendation algorithm of item ratings prediction based on cloud model[J].Computer Engineering,2010,36(17):48-50.(in Chinese)

[3] Zhang Hong-bin,Pei Qing-qi,Ma Jian-feng.An algorithm for sensing insider threat based on cloud model[J].Chinese Journal of Computers,2009,32(6):784-791.(in Chinese)

[4] Chen Xiu-zhen,cZheng Qing-hua,Guan Xiao-hong,et al.Quantitative hierarchical threat evaluation model for network security[J].Journal of Software,2006,17(4):885-890.(in Chinese)

[5] Li Ling-juan,Kong Fan-long.A Hierarchical network security situation evaluation method based on grey theory[J].Computer Technology and Development,2010,20(8):163-166.(in Chinese).

[6] Li De-yi,Du yi.Uncertianly artifical intelligence[M].Beijing:National Defence Industry Press,2005.(in Chinese)

[7] Li De-yi,Liu Chang-yu,Gan Wen-yan.A new cognitive model:Cloud model[J].International Journal of Intelligent Systems,2009,24(4),357-375.

[8] LüHui-jun,Wang Ye,Li De-yi,et al.The application of backward cloud in qualitative evaluation[J].Chinese Journal of Computers,2003,26(8):1009-1014.(in Chinese)

[9] Zhang Guo-ying,Liu Yu-shu.Cloud classifier based on attribute similarity[J].Journal of Beijing Institute of Technology,2006,25(6):499-503.(in Chinese)

[10] Chen Liang,Pan Hui-yong.Cloud-model based decision-making for network risk assessment[J].Journal of Computer Applications,2012,32(2):472-475.(in Chinese)

[11] Yang Liu,LüYing-hua.An evaluation model for network risk based on cloud theory[J].Computer Simulation,2010,10(10):95-98.(in Chinese)

[12] Wan Biao.The realization of evaluation for network intrusion based on cloud theory[J].Computer Engineering &Science,2010,32(12):27-29.(in Chinese)

[13] Wu D,Mendel J M.A comparative study of ranking methods,similarity measures and uncertainty measures for interval type-2fuzzy sets[J].Information Sciences,2009,179(8):1169-1192.

[14] Mendel J M,John R I B.Type-2fuzzy sets made simple[J].IEEE Transactions on Fuzzy Systems,2002,10(2):117-127.

[15] Mendel J M.On a 50%savings in the computation of a symmetrical interval type-2fuzzy set[J].Information Sciences,2005,172(3):417-430.

附中文參考文獻:

[1] 席榮榮,云曉春,金舒原,等.網絡安全態勢感知研究綜述[J].計算機應用,2012,36(10):176-178.

[2] 徐德智,李小慧.基于云模型的項目評分預測推測算法[J].計算機工程,2010,36(17):48-50.

[3] 張紅斌,裴慶祺,馬建峰.內部威脅云模型感知算法[J].計算機學報,2009,32(6):784-791.

[4] 陳秀真,鄭慶華,管曉宏.層次化網絡安全威脅態勢量化評估方法[J].軟件學報,2006,17(4):885-890.

[5] 李玲娟,孔凡龍.基于灰色理論的層次化網絡安全態勢評估方法[J].計算機技術與發展,2010,20(8):163-166.

[6] 李德毅,杜鹢.不確定性人工智能[M].北京:國防工業出版社,2005.

[8] 呂輝軍,王曄,李德毅.逆向云在定性評價中的應用[J].計算機學報,2003,26(8):1009-1014.

[9] 張國英,劉玉樹.基于屬性相似度云模型分類器[J].北京理工大學學報,2006,25(6):499-503.

[10] 陳亮,潘惠勇.網絡安全風險評估的云決策[J].計算機應用,2012,32(2):472-475.

[11] 楊柳,呂英華.基于云模型的網絡風險評估技術研究[J].計算機仿真,2010,10(10):95-98.

[12] 萬彪.網絡入侵危險性評估的云理論實現[J].計算機工程與科學,2010,32(12):27-29.