可證明安全的輕量級無服務型RFID安全搜索協(xié)議*

王 鑫,賈慶軒,高 欣,趙 兵,崔寶江

(1.北京郵電大學 自動化學院,北京 100876;2.中國電力科學研究院,北京 100192;3.北京郵電大學 計算機學院,北京 100876)

RFID技術具有非接觸式讀取、批量讀取及可適用于惡劣環(huán)境等諸多優(yōu)點.因此,RFID技術在識別、傳感定位、物流跟蹤等領域受到廣泛關注,并不斷被開發(fā)出新的用途[1].然而,大規(guī)模推廣使安全與隱私問題日益凸顯,成為制約其發(fā)展的關鍵因素,利用無線信道非接觸式讀取在帶來便利的同時也為攻擊者提供了良好的攻擊條件,利用被動攻擊可致使公司數據及顧客個人隱私泄漏、惡意跟蹤等后果,利用主動攻擊可使RFID系統(tǒng)癱瘓,標簽與讀寫器之間的認證被永久性破壞,進而導致物品流失等嚴重后果.同時,出于成本考慮,在實際應用中一般選用被動式標簽,其通過讀寫器電磁耦合提供能量,因而,具有計算能力弱 、存儲能力低的特點.傳統(tǒng)安全協(xié)議類似SSL/TLS可提供安全可靠的信道,但由于其耗能較大,并不適應于被動標簽.因此,設計輕量級或超輕量級的RFID安全協(xié)議成為亟需解決的關鍵問題.

目前,大多RFID安全協(xié)議主要針對具有后臺服務器的情況進行相關設計.文獻[2]根據標簽支持的加密運算對RFID安全協(xié)議進行了分類:成熟類安全協(xié)議,其標簽支持成熟加密算法如ECC,AES,DES及非對稱加密體制[3];輕量級安全協(xié)議,其標簽支持HASH函數、隨機數生成、冗余校驗碼等計算量較小的運算[4-5];超輕量級安全協(xié)議,其利用異或、且、非等位運算對交互數據進行加密[6].其中,成熟類安全協(xié)議雖然可提供高等級安全防護,然而對標簽計算性能要求較高僅能在有源標簽上運行,故無法得到廣泛應用.超輕量級安全協(xié)議對標簽計算性能要求極低,然而目前提出的大多數該類協(xié)議易受去同步攻擊、全泄漏攻擊和跟蹤攻擊等常見攻擊手段的攻擊[7].相比之下輕量級安全協(xié)議使用HASH函數等較為輕量的加密函數在提供較高安全等級防護的同時對標簽的要求也較低.同時,由于近年來的硬件加工工藝進步使得低價無源RFID標簽可有效支持HASH函數等加密運算[8].雖然具有后臺服務器的安全協(xié)議可提供有效的無線信道安全防護,然而,在許多實際應用中需要讀寫器進行移動操作,例如電力系統(tǒng)中掌機對其電表RFID標簽的識別需要掌機進行移動識別等應用情況.對無服務型RFID安全協(xié)議進行研究有助于提升系統(tǒng)的靈活性,可移動讀寫器更加適用于實際應用環(huán)境.進一步,在許多實際應用中只需對單個標簽進行認證和識別,無需對可識別范圍內所有標簽進行安全認證.

鑒于無服務器應用環(huán)境,目前,針對RFID搜索協(xié)議的研究較少,文獻[9-10]對標簽搜索協(xié)議進行了研究并設計了相關安全協(xié)議,其通過非目標標簽隨機概率應答讀寫器搜索信號以防護目標標簽隱私性,但只進行了簡單論證和非形式化證明,其安全性并沒有得到嚴格的證明,因此,易受延遲攻擊等攻擊手段的攻擊[11].文獻[12]利用偽隨機函數及動態(tài)分散種子更新機制以實現對標簽安全搜索過程當中的無線信道安全,然而分散種子動態(tài)更新使得其易受去同步攻擊方式的攻擊.文獻[8]在之前研究的基礎上提出了安全性較高的搜索協(xié)議,使用對被動標簽較難實現的AES算法對交互信息進行加密,算法復雜度較高,難以推廣.文獻[13]提出了一種輕量級無服務型搜索協(xié)議,并在UC框架下證明了其具有通用可組合安全性,具有實現簡單,算法復雜度低的優(yōu)點,然而其仍然存在泄露隱私性及易受去同步化攻擊等弱點.同時,以上文獻對搜索協(xié)議的研究沒有考慮實際運行環(huán)境下移動讀寫器的安全性,僅對其讀寫器與標簽之間的信道進行了相應的安全防護措施.

本文基于松散時間戳與HASH函數相結合的方式設計了一個輕量級無服務型搜索安全協(xié)議.協(xié)議限定了讀寫器時間權限進而保證了讀寫器安全性,并利用碰撞的思想保證了目標標簽隱私性.在UC框架和標準安全模型下分別證明了其安全性,使其具有雙向認證安全搜索、通用可組合安全性和強隱私性等安全特性.

1 設計搜索協(xié)議需滿足的安全屬性

RFID搜索協(xié)議可快速確定目標標簽的存在性,為保障安全性與隱私性,安全搜索協(xié)議需滿足以下安全屬性:

1)可用性.攻擊者利用去同步攻擊使標簽遷移到不可認證狀態(tài),即讀寫器與標簽之間的共享信息不同步,從而導致合法標簽和讀寫器不能正確有效地識別對方,使其認證識別功能失效.因此,協(xié)議應抗去同步化攻擊.

2)認證性.讀寫器通過獲得標簽證明(利用共享信息計算),進而證明標簽應答信息的正確性,以此來認定目標標簽的存在性和合法性.搜索過程應保證匿名認證,即標簽的唯一標識對通信鏈路監(jiān)聽者不可知.

3)隱私性.包括標簽匿名性和不可追蹤性,標簽的匿名性保證了攻擊者通過相應的攻擊策略并不能獲得標簽的任何相關信息;不可追蹤性保證了攻擊者不能通過分析協(xié)議交互信息進而實現對某個標簽的跟蹤.

4)并發(fā)安全性.RFID搜索協(xié)議的運行處于物聯(lián)網協(xié)議底層.因此,保證搜索協(xié)議在UC框架下安全是RFID系統(tǒng)安全的必然要求.

2 可證明安全

本文通過可證明安全來保證協(xié)議具有安全性和隱私性.UC框架下證明協(xié)議的安全性其優(yōu)點在于保證協(xié)議的并發(fā)安全性,使協(xié)議可并發(fā)運行于復雜環(huán)境;標準安全模型的優(yōu)點在于分析協(xié)議的孤立安全性.本文從兩個層面上對協(xié)議安全性進行相關證明,以下對UC框架和標準安全模型進行簡要說明.

2.1 UC框架

為適應復雜應用環(huán)境,單個協(xié)議經常會多次運行在并發(fā)網絡環(huán)境中.UC框架的優(yōu)點在于可實現模塊化設計,在UC框架下保證安全性就可以保證其具有并發(fā)安全性[14].RFID標簽與讀寫器之間的安全協(xié)議屬于物聯(lián)網底層協(xié)議,具有高并發(fā)性和應用環(huán)境多樣復雜等特點,因此,有必要在UC框架下證明協(xié)議的并發(fā)安全性.

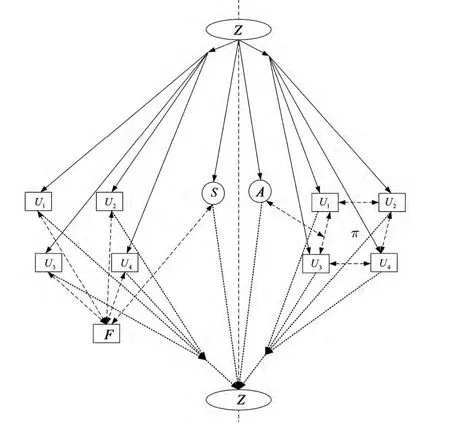

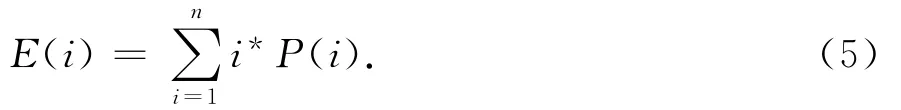

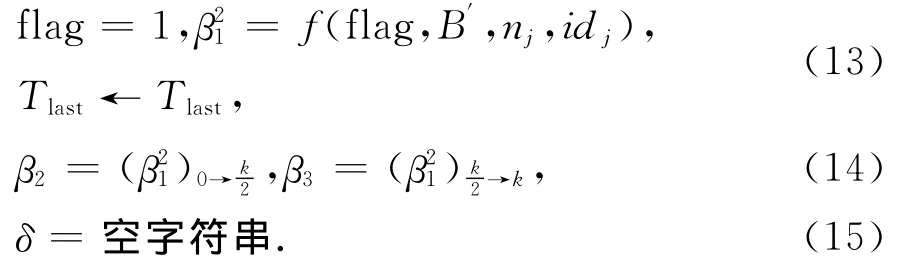

UC安全框架證明過程如圖1所示,首先設定協(xié)議π的參與者為ITM(交互式圖靈機),包括(U1,U2,…,Ui,…,Un)及現實環(huán)境攻擊者A.理想環(huán)境下虛擬參與者U1,U2,…,Ui,…,Un,理想攻擊者S及理想功能F,F代表協(xié)議需要滿足的安全屬性,參與者與S給予F輸入,F相應給出輸出,充當不可攻破的可信第三方.在這兩種情況下引入環(huán)境機Z,Z代表協(xié)議運行外部環(huán)境(包括并發(fā)運行的其他協(xié)議,如用戶等),Z能夠為參與者及攻擊者提供任意輸入.最后,Z收集真實環(huán)境下和理想環(huán)境下參與者和攻擊者的全局輸出,進而判斷Z是在與真實攻擊者A存在的情況下真實協(xié)議交互還是與理想攻擊者S存在的情況下理想環(huán)境交互,若Z不能區(qū)分這兩種情況,則可證明協(xié)議滿足UC安全.

2.2 標準安全模型

標準安全模型首先設定攻擊者A的攻擊目標.然后,根據協(xié)議實際運行,A調用一系列功能預言機從而形成攻擊策略,其反應了A的攻擊能力.若A在概率多項式時間(PPT)內成功達到攻擊目標的概率可以忽略,則協(xié)議在標準模型下是安全的[15].這里假設A對信道具有完全控制能力,即A可調用預言機如下.

1)O1(πsearch):獲取讀寫器與標簽之間的交互消息;

2)O2(πsearch,tag,m1,m2):發(fā)送挑戰(zhàn)消息m1給標簽并獲得返回的應答消息m2;

3)O3(πsearch,Reader,m3,m4):發(fā)送消息 m3給讀寫器并獲得返回應答消息m4;

4)O4(πsearch,Reader,tag):篡改交互消息.

圖1 UC安全性證明Fig.1 Universal composable security certificate

攻擊實驗Exp(A)分為兩個階段,學習階段和猜測階段.

在學習階段A可調用預言機O ∈ {O1,O2,O3,O4}進行監(jiān)聽、打斷、篡改讀寫器和標簽之間的交互消息,以此來進行攻擊知識積累.

在猜測階段A根據學習階段的知識積累進行判斷并得出攻擊結論,安全搜索協(xié)議的攻擊目標為A通過分析可判定標簽是否存在,若A在PPT內成功的概率與擲硬幣的概率相等,則攻擊實驗失敗,即攻擊者成功的優(yōu)勢Adv滿足:

否則,A的攻擊實驗Exp(A)成功,協(xié)議不滿足標準安全模型下的安全性.

3 RFID安全搜索協(xié)議

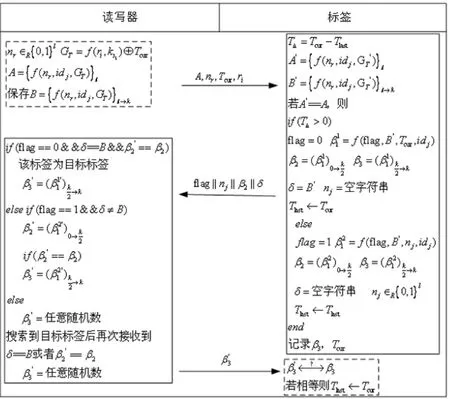

以下對提出的安全搜索協(xié)議進行具體闡述.首先,讀寫器在CA處下載Li時,利用SSL/TLS協(xié)議協(xié)商會話密鑰的過程中加入系統(tǒng)當前時間作為分散因子,從而限定了規(guī)定時間內讀寫器定時到系統(tǒng)處更新原有列表,使讀寫器在一定時間間隔內到CA處進行“報道”,實現了時間權限管理,同時,實現了讀寫器標識更新和讀寫器列表定時更新,將標簽密鑰與讀寫器標識碼進行HASH綁定,即使讀寫器列表泄露,攻擊者也不能得到標簽密鑰,因而可抵抗標簽仿造攻擊.提出松散時間戳和碰撞機制相結合的方式實現了對標簽隱私性和抗跟蹤性的防護,防止了惡意跟蹤和目標標簽存在性泄露.其協(xié)議流程如圖2所示.

圖2 搜索協(xié)議流程圖Fig.2 Flow chart of search protocol

3.1 協(xié)議初始化

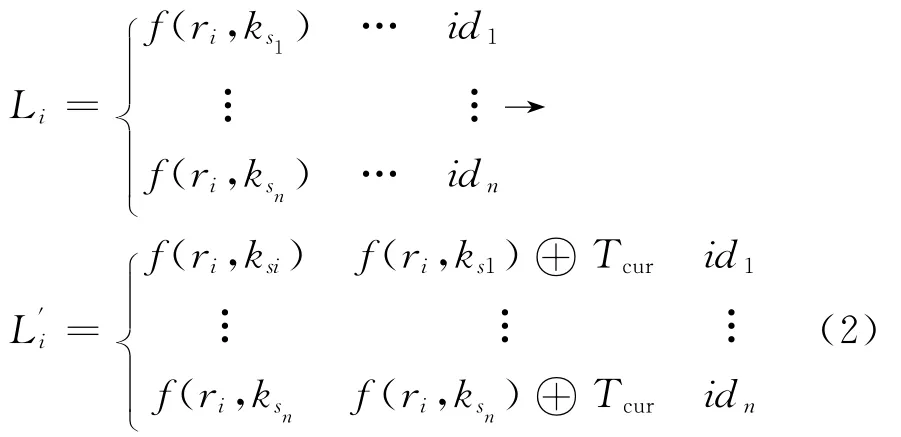

讀寫器在CA處利用SSL/TLS協(xié)議進行認證,并獲得與CA中心共享的會話密鑰.在預主密鑰的協(xié)商中加入新的分散因子:CA當前時間Ts,協(xié)商后的會話密鑰為ksc=hash(TS,ns,nc,…),并規(guī)定讀寫器唯一標識為rt=hash(TS,Rid),在完成標簽搜索任務后,在規(guī)定時限讀寫器需到CA中心注冊新標識rt.超過時限后讀寫器自行刪除內部列表,CA中心對該讀寫器發(fā)起警報認定其違規(guī)操作并作標記,時限取決于系統(tǒng)安全等級要求以及完成不同搜索任務所需時長.其后,CA中心利用數字證書對認證通過后的讀寫器下發(fā)認證列表Li,讀寫器根據自身當前時間計算新的列表L′i,Tcur為當前讀寫器時間:

3.2 協(xié)議執(zhí)行步驟

協(xié)議執(zhí)行流程如下:

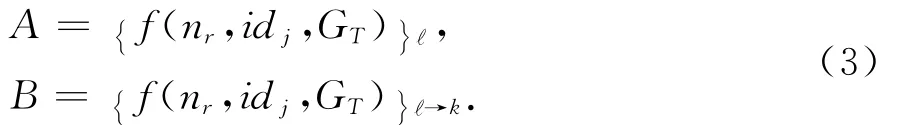

1)讀寫器確定搜索目標標簽Tj,令Tj在搜索列表L′i中的相應值為GT=f(rj,ksj)⊕Tcur,同時,取隨機數nr∈R{0,1 }l,計算A和B.

假定f(nr,idj,GT)長度 為k位,A 為f(nr,idj,GT)的前?位,剩余部分為B,則根據實際運行環(huán)境中標簽數量及需要達到的安全等級確定?,f為HASH函數,在總標簽數為n的情況下,i個標簽具有相同?位前綴的概率為P(i).根據 HASH函數特性,經HASH運算后,其結果獨立均勻分布,因此有:

由此可知:

E(i)為i個標簽具有相同?位前綴的期望,當E(i)≥L(L≥2)時,有至少平均L個標簽對搜索信號進行應答.因此,即使在目標標簽不存在的情況下,仍然可能有標簽應答,A不能判斷目標標簽的存在性,保證了目標標簽的隱私性.這里可以調節(jié)?的長度進而控制應答標簽的數量,?越小則L越大,目標標簽隱私性越強,然而,其搜索速度越慢.因此,可根據具體應用環(huán)境設定?來滿足隱私性要求和搜索速度要求,其思想在于利用數據串前綴碰撞的思想對目標標簽隱私性進行了安全防護.隨后,讀寫器發(fā)送A,nr,Tcur,ri給標簽.

2)標簽根據接收到的nr,Tcur,ri,并利用自身保存的密鑰ks1及自身標識ID計算相應的A′和B′:

標簽進一步比對A′是否等于接收到的A,若相等,則標簽認定自身為目標標簽,否則認為為非目標標簽,不應答.同時,比對自身保存時間Tlast與接收到的時間戳Tcur,令

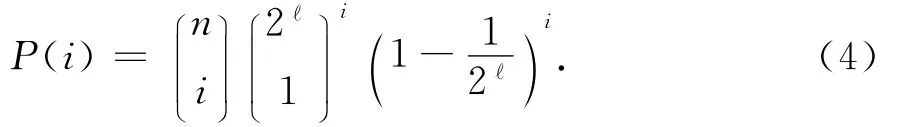

若TΔ>0,則取隨機數nj為空字符串,并做如下計算:

同時,將標簽時鐘Tlast置為Tcur:

否則,取nj∈R{0,1 }l:

發(fā)送flag‖nj‖β2‖δ 給讀寫器,標簽保存β3,Tcur,并發(fā)送flag‖nj‖β2‖δ給讀寫器,這里通過松散時間戳比對,使協(xié)議可有效抵抗重放攻擊等攻擊手段.

3)讀寫器接收到flag‖nj‖β2‖δ,首先判斷flag值,若flag=0,利用自身保存值對應地計算B和β2,并比對如下值:

若相等,則判定該標簽為目標標簽,這里令:

否則,判定標簽為非目標標簽.

若flag=1,則利用nj計算:

并判定:β′2=β2,若相等則該標簽為目標標簽,但目標標簽的時間戳不正確,需進行修改,這里令:

否則,判定標簽為非目標標簽.

在判定為目標標簽的情況下,發(fā)送β′3給標簽,否則,β′3為任意隨機數.

4)標簽接收到讀寫器發(fā)送的β′3,比對自身保存的β3與接收到的β′3,若相等,則置Tlast為Tcur,否則,保持Tlast不變.目標標簽可以通過β′3確認自己的目標身份地位,同時實現了對讀寫器的安全認證.

4 安全性分析

4.1 并發(fā)安全性

UC安全性需根據協(xié)議所要滿足的安全屬性,設計理想功能F并進行形式化與抽象,然后通過構造理想環(huán)境下的攻擊者^A來模擬真實環(huán)境下敵手的行為.若Z不能區(qū)分兩種環(huán)境下攻擊者的行為,則證明協(xié)議實現了并發(fā)安全性.

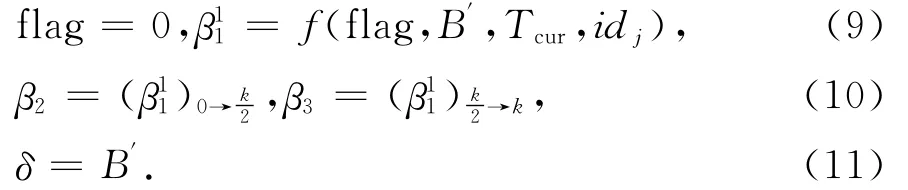

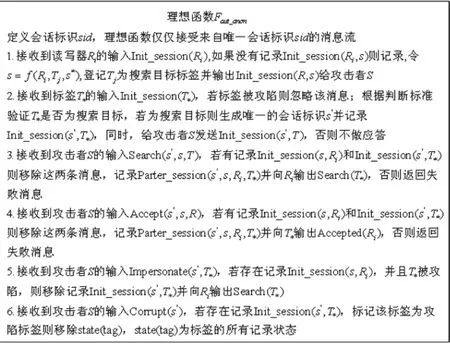

4.1.1 RFID搜索協(xié)議理想功能

定義理想功能為Faut_anon,使其滿足認證性和匿名搜索性,如圖3所示.

圖3 理想函數Fig.3 Ideal function

1)在UC框架下,搜索會話唯一標識符sid反映了協(xié)議外部環(huán)境,搜索協(xié)議的所有參與者共享同一sid,Z最開始被激活,隨后標簽和讀寫器被激活,當標簽和讀寫器之間沒有激活發(fā)生時,Z再次被激活并輸出判定結果.

2)參與者包括標簽和讀寫器,搜索會話sid當中包括單一讀寫器和多個實體標簽,一次sid包括多個子會話s.成功完成對指定標簽的搜索任務后,讀寫器認定目標標簽的存在性.

3)Faut_anon中攻擊者只能獲得其交互實體的主客體關系.即Init_session(R,s)和Init_session(s′,T)僅僅反映了該實體為標簽還是讀寫器,因此,實現了匿名性.在搜索過程中利用碰撞機制實現了多個標簽判定其自身為目標標簽,從而,攻擊者無法判斷目標標簽是否存在,更不能判定目標標簽具體為哪個標簽.

4)通過Search消息,讀寫器可實現對目標標簽的認證及識別;通過Accept消息,實現標簽對讀寫器的認證;攻擊者可通過Corrupt攻陷標簽,攻陷后攻擊者獲得了標簽的所有內部狀態(tài).在理想仿真下,對攻陷標簽狀態(tài)的刪除將對攻陷標簽的控制權轉移給了攻擊者S.

4.1.2 UC安全性分析

結論1 提出的安全搜索協(xié)議πsearch可實現理想功能Faut_anon,從而具有通用可組合性.

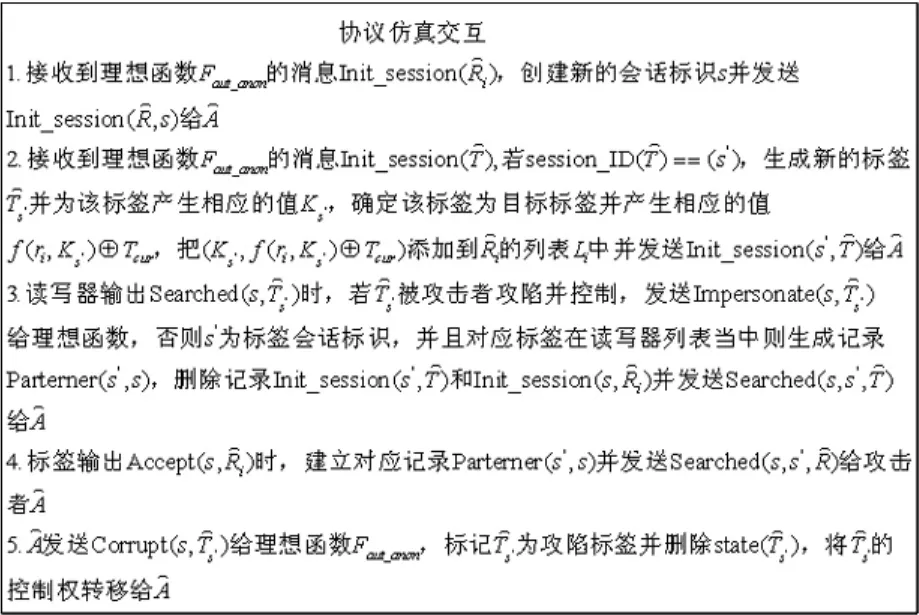

證 構造了真實環(huán)境下讀寫器R,標簽T和攻擊 者 A 的 副 本 ^R,^T,^A ,并 將 真 實 環(huán) 境 下{R T A}之間的消息傳輸等價轉換到理想環(huán)境下{^R ^T ^A }的消息 交 互.通 過{^R ^T ^A }與Z之間的交互來仿真真實協(xié)議運行過程,Faut_anon給出了{^R ^T ^A }之間的仿真交互方式,其仿真交互如圖4所示.

圖4 協(xié)議仿真交互Fig.4 Protocol simulation interaction

由圖4可知,若標簽被攻陷則仿真可成功將真實協(xié)議運行情況下的攻擊者轉化為理想環(huán)境下的理想攻擊者^A,對于環(huán)境機Z而言不可區(qū)分他們之間的行為,因此,實現了UC框架下的并發(fā)安全.

若標簽沒有被攻陷,假設f為隨機噪聲源產生的真隨機函數,則在子會話中交互消息獨立均勻分布.在該假設下,其可區(qū)分性僅僅在于理想環(huán)境下攻擊者^A 對功能 Search(s,^Ts′)和 Accept(s,^Ri)進行干擾的情況下,在實際環(huán)境中,相應地使讀寫器或標簽接收攻擊者篡改后的消息,其對應于在實際環(huán)境下傳輸消息受篡改的標簽和讀寫器輸出與理想環(huán)境下子會話s的輸出一致.然而,假設f為真隨機函數.因此,這種情況不可能發(fā)生.

由此可知,若Z可以區(qū)分是與真實協(xié)議下攻擊者A交互還是與理想攻擊者^A進行交互,則Z也能區(qū)分真隨機數和偽隨機數.然而,對攻擊者而言,在PPT內真隨機數和偽隨機數區(qū)分不可能實現,由此可知,Z也不能區(qū)分實際環(huán)境下讀寫器、標簽、攻擊者交互信息視圖與理想環(huán)境下理想功能、讀寫器、標簽、攻擊者的交互信息視圖.因此,協(xié)議πsearch可實現UC框架下的安全搜索.

4.2 標準安全模型下證明安全性

結論2 在標準安全模型下,A對搜索協(xié)議的目標存在性攻擊實驗Exp(A)的成功優(yōu)勢Adv≤ε(n),攻擊者通過調用預言機O ∈ {O1,O2,O3,O4}判斷目標標簽是否存在.分以下幾種情況進行證明:

1)A調用預言機O1(πsearch)獲取讀寫器與標簽之間的交互消息,即協(xié)議正常執(zhí)行流程下,A判斷目標標簽存在性.A成功的優(yōu)勢Adv≤ε(n).

證 攻擊者A在學習階段獲取協(xié)議消息體A,nr,Tcur,ri,flag‖nj‖β2‖δ,β′3.在猜測階段,根據其學習階段獲取信息做出目標標簽存在性判定.根據碰撞原理可知,在消息A,nr,Tcur,ri發(fā)送后有L個標簽應答,即使標簽不存在的情況下,仍然有平均L個標簽應答,因此,A根據flag‖nj‖β2‖δ無法判斷其是否為目標標簽;β′3根據是否為目標標簽而生成,若為目標標簽,則β′3=(β1′1)k/2→k或β′3=(β2′1)k/2→k,否則為任意隨機數.若采用真隨機函數生成任意隨機數的話,則A利用β′3實現對是否為目標標簽的判定,其難度等同于區(qū)分真隨機數與偽隨機數,因此,在該情況下Adv≤ε(n).得證.

2)A調用預言機O1(πsearch)獲取協(xié)議交互消息,在隨后的PPT內,攻擊者可利用O∈ {O2,O3,O4}重放,篡改消息流,進行自適應攻擊來判斷目標標簽存在性,A成功的優(yōu)勢Adv≤ε(n).

證 攻擊者A利用預言機O2攔截搜索消息A*,n*r,T*cur,ri,并重放學習階段消息A,nr,Tcur,ri.由于TΔ=0,碰撞標簽集當中L個標簽進行應答,其應答消息為1‖nj‖β2‖δ,β2中加入新的分散因子nj,A無法判斷目標標簽與非目標標簽應答消息的區(qū)別,也無法判斷同一標簽的會話鏈接性.同時,讀寫器若接收到重放flag‖nj‖β2‖δ后,若為目標標簽的重放消息,則讀寫器應答β′3=任意隨機數,若為非目標標簽,則β′3=任意隨機數.因此,A無法利用O∈{O2,O3}判定目標標簽存在性,可知Adv≤ε(n).進一步,若攻擊者同時重放消息A,nr,Tcur,ri及Tcur‖β′3,由于TΔ=0,目標標簽自身計算的β3= (β21)k/2→k加入了新的分散因子nj,因此,β′3≠β3,標簽對讀寫器的認證失敗.

若A利用預言機O4對消息體進行篡改來驗證目標標簽存在性,在學習階段首先收集篡改協(xié)議消息后標簽或讀寫器的應答消息,并結合O∈ {O2,O3}進行消息重放等攻擊策略,進而在猜測階段得出結論.首先,A 對消息A,nr,Tcur,ri的篡改是沒有必要的,因為,若篡改該消息,則目標標簽判定標準發(fā)生變化使應答標簽發(fā)生變化,相應的目標標簽也發(fā)生變化;對消息體flag‖nj‖β2‖δ進行篡改后,認證通不過,目標標簽被讀寫器認定為非目標標簽.因此,應答消息β′3為任意隨機數,若為非目標標簽,其應答消息β′3仍然為任意隨機數,故攻擊者無法判斷其目標標簽的存在性,可知Adv≤ε(n).得證.

結論3 提出的搜索協(xié)議可抵抗去同步攻擊.

證 標簽保存信息為Tlast,ks,id ,其中ks,id 為不變量,與CA中心永久保持同步,雖然Tlast為可變量,但其只參與協(xié)議的時間戳比對,即使在不同步的情況下,協(xié)議仍然可正常運行.因此,其松散同步性對搜索協(xié)議的去同步化攻擊影響可以忽略,故協(xié)議可有效抵抗去同步攻擊.

結論4 提出的搜索協(xié)議具有不可追蹤性和匿名性.

證 攻擊者A調用O∈{O1,O2,O3}收集并發(fā)送相同搜索消息,根據應答消息跟蹤標簽,若應答消息相同則可實現對標簽的跟蹤.若A發(fā)送相同搜索消息A,nr,Tcur,ri,則由于TΔ=0,對β2的計算引入了新的分散因子nj,因此,A無從利用重放搜索消息對標簽進行跟蹤.即使攻擊者利用暴力攻擊致使標簽自身保存Tlast變?yōu)闊o限大,即首次搜索flag=1,β2中引入nj,在隨后的跟蹤當中,若A截斷β′3的傳輸,那么Tlast仍然為無限大,因此下次搜索中flag=1,β2中的nj換為新的隨機數,A無法跟蹤標簽.若A不截斷β′3的傳輸,則讀寫器對標簽Tlast進行了修改,A也無法跟蹤標簽.同時,利用碰撞原理實現了匿名性,平均L個標簽進行應答,致使A無法對標簽進行區(qū)分,可有效保證目標標簽匿名性.

5 協(xié)議性能分析

受限于RFID標簽的計算能力及存儲能力,搜索協(xié)議的設計有必要考慮標簽的存儲量、計算量、通信量以及協(xié)議的搜索效率.

存儲量:搜索協(xié)議中標簽需保存Tlast,IDj,ksj及中間計算結果Tcur和β′3,因此,運行協(xié)議需要的標 簽 存 儲 量 為 length(T)+ 3length(ID)/2 +length(ks),由此可知,若length(ID)=length(ks)=96,length(T)=64,則所需標簽存儲量僅為304 bit,低價被動標簽即可滿足其存儲量需求.

計算量:協(xié)議采用了HASH運算、異或運算、截取運算,根據文獻[2]的分類,輕量級安全協(xié)議設計可滿足其計算需求,相比于文獻[3]的搜索協(xié)議,標簽增加了一次HASH運算,其主要用來防護標簽密鑰信息不被攻擊者所獲取,進而攻擊者無法利用攻陷的讀寫器列表對標簽進行偽造,從而提高了安全性.

通信量:讀寫器發(fā)送兩個消息體 A,nr,Tcur,ri和β′3,其由于搜索而發(fā)生的傳輸能量消耗較低,讀寫器具有單獨電源供應,傳輸耗能可不考慮;而標簽需傳輸消息為flag‖nj‖β2‖δ,在標簽時間戳不正確的情況下,δ為空字符串,傳輸數據長度僅僅為flag‖nj‖β2.在標簽時間戳正確的情況下,其由于傳輸flag‖β2‖δ而產生的耗能極低.相比于文獻[13]的協(xié)議,增加了β′3,然而實現了標簽對讀寫器的安全認證,由此也實現了搜索協(xié)議雙向認證.

協(xié)議搜索效率:讀寫器通過消息 A,nr,Tcur,ri進行查詢,根據碰撞原理,L個標簽進行應答,因此,搜索任務僅僅需比對L次標簽傳輸消息.同時,正常情況下標簽時間戳正確,因此,讀寫器可離線計算好β2和δ并保存,在搜索過程中僅需進行比對操作.若A利用暴力攻擊漫無目的發(fā)送A,nr,Tcur,ri,其中Tcur為無窮大,利用碰撞致使部分標簽時間戳變?yōu)闊o窮大的情況下,讀寫器依然可以利用β′3對目標標簽的時間戳更正,進而搜索過程中讀寫器僅需進行比對計算.因此,讀寫器僅需比對L次搜索結果,搜索效率為L/2,可通過調節(jié)?的長度來滿足實際應用場景下隱私強度和搜索效率的要求.

6 結束語

本文設計了一個輕量級無服務RFID安全搜索認證協(xié)議,并在UC框架和標準安全模型下證明了協(xié)議具有并發(fā)安全性、匿名性、不可跟蹤性、雙向認證性等安全屬性,其創(chuàng)新點如下:

1)提出時間權限管理實現了對無服務情況下移動讀寫器的時間權限管理,讀寫器在限定時間內需到后臺服務器進行簽到,保證了移動讀寫器的安全性.

2)提出利用碰撞思想實現了根據實際應用環(huán)境可調節(jié)的隱私強度和搜索效率,使多個標簽滿足搜索條件,進而對目標標簽隱私性進行了安全防護.

3)提出松散時間戳與HASH函數相結合的方法實現了搜索協(xié)議所需滿足的安全屬性,松散時間戳僅需標簽保存讀寫器上一次搜索時間并比對時間大小即可,無需標簽提供精確時鐘計數器,進而適用于低價被動標簽.

[1]羅娟,汪云飛,李仁發(fā),等.一種基于B+樹的RFID抗沖突算法[J].湖南大學學報:自然科學版,2009,36(6):72-75.LUO Juan,WANG Yun-fei,LI Ren-fa,et al.An anti-collision algorithm in RFID based on B+ tree[J].Journal of Hunan University:Natural Sciences,2009,36(6):72-75.(In Chinese)

[2]CHIEN Hung-yu.SASI:a new ultra-lightweight RFID authentication protocol providing strong authentication and strong integrity[J].IEEE Transactions on Dependable and Secure Computing,2007,4(4):337-340.

[3]LIAO Yi-pin,HSIAO Chih-ming.A secure ECC-based RFID authentication scheme integrated with ID-verifier transfer protocol[J].Ad Hoc Networks,2013,http://dx.doi.org/10.1016/j.adhoc.2013.02.004.

[4]MASOUD H D,YOUSOF F.Improvement of the Hash-based RFID mutual authentication protocol[J].Wireless Personal Communicatios,2013,http://dx.doi.org/10.1007/s11277-013-1358-7.

[5]YEH Tzu-chang,WU Chien-h(huán)ung,TSENG Yun-min.Improvement of the RFID authentication scheme based on quadratic residues[J].Computer Communications,2011,34(3):337-341.

[6]TIAN Yun,CHEN Gong-liang,LI Jian-h(huán)ua.A new ultralightweight RFID authentication protocol with permutation[J].IEEE Communications Letters,2012,16(5):702-705.

[7]GILDAS A,XAVIER C,BENJAMIN M.Privacy-friendly synchronized ultralightweight authentication protocols in the storm[J].Journal of Network and Computer Applications,2012,35(2):826-843.

[8]LIM J,KIM S,OH H.A designated query protocol for server-less mobile RFID systems with reader and tag privacy[J].Tsinghua Science and Technology,2012,17(5):521-536.

[9]LEE Chin-feng,CHIEN Hung-yu,LAIH Chi-sung.Serverless RFID authentication and searching protocol with enhanced security [J].International Journal of Communication Systems,2012,25:376-385.

[10]TAN C C,BO S,LI Qun.Secure and serverless RFID authentication and search protocols[J].IEEE Transactions on Wireless Communications,2008,7(3):1400-1407.

[11]MASOUMEH S,PEDRO P,NASOUR B,et al.On the security of Tan et al.serverless RFID authentication and search protocols[C]//RFIDSec'12,2012:1-19.

[12]AHAMED S I,RAHMAN F,HOQUE E,et al.S3PR:secure serverless search protocols for RFID[C]//International Conference on Information Security and Assurance(ISA 2008),Busan,Korea,2008:187-192.

[13]曹崢,鄧淼磊.通用可組合的RFID搜索協(xié)議[J].華中科技大學學報:自然科學版,2011,4(39):56-59.CAO Zheng,DENG Miao-lei.Universally composable search protocol for RFID[J].Journal of Huazhong University of Science and Technology:Nature Science,2011,4(39):56-59.(In Chinese)

[14]RAN C.Universally composable security:a new paradigm for cryptographic protocols[EB/OL]. (2013-07-16).http://eprint.iacr.org/2000/067/20130717:020004.

[15]SU Chun-h(huán)ua,LI Ying-jiu,ZHAO Yun-lei,et al.A survey on privacy frameworks for RFID authentication[J].IEICE Transactions on Information and Systems,2012,E95-D(1):2-11.