基于知識發現的風險最小化授權模型*

趙 斌,何涇沙,張伊璇,及歆榮

(1.北京工業大學軟件學院,北京100124;2.濟寧學院計算機科學系,山東 曲阜273155)

1 引言

訪問控制技術是網絡信息系統安全的核心技術之一,開放式網絡環境下資源共享和安全訪問的需求并存,對多網絡系統的訪問控制中訪問主體權限進行統一的管理是十分必要的。為了解決訪問控制中授權問題,研究者們進行了大量的研究。

訪問控制作為解決云安全問題的關鍵技術,文獻[1]分析了云計算環境下的訪問控制體系架構,從訪問控制模型、訪問控制技術和授權問題等方面進行了綜述。文獻[2]通過比較分析已有的訪問控制模型中關鍵技術,研究了開放式網絡中訪問主體和訪問客體交互過程中,客體資源管理的重要性,指出客體資源管理是開放式網絡環境中實現統一授權管理的基礎。為了降低訪問控制中安全管理的復雜性,文獻[3]提出了在概念格的基礎上的RBAC(Role Based Access Control)模型角色最小化問題及算法,發現滿足概念格上最小權限原則的最小化角色集合。基于貝葉斯決策理論,文獻[4]提出最小風險的本體映射模型,將映射發現問題轉換成風險最小化問題,提供了一個多策略的本體映射方法。文獻[5]從任務的角度來建立安全模型和實現安全機制,在任務處理的過程中提供了動態實時的安全管理。Ardagna C在文獻[6]提出的基于位置的訪問控制模型LBAC(Location Based Access Control)將位置信息整合到普通的訪問控制模型中,在進行訪問授權時能夠考慮用戶的位置因素。針對開放式網絡環境用戶和資源的高流動性,在傳統RBAC的基礎上,文獻[7]提出了一種基于信任度的強性RBAC 模型,為用戶分配合理的角色和權限,保證安全性授權。為解決訪問控制中信任等級的細粒度區分,文獻[8]提出了一個帶屬性策略的RBAC 權限訪問控制模型,實現多方精確訪問控制,保證了動態權限變化的適應能力及多方訪問的權限控制能力。文獻[9]采用本體映射技術提出了一種基于本體映射處理推薦信任信息的模型,實現開放分布式的網絡環境中基于不同信任本體的各實體間的有效交互,滿足實體間推薦信任信息的共享和交流。結合位置與身份分離映射理論,在分析了位置與身份分離協議中可能存在的映射欺騙威脅所帶來的安全隱患的情況下,文獻[10]提出了一種基于信任度模型的新型映射機制。為滿足新興的多媒體社交網絡中訪問控制問題,文獻[11]提出了面向多媒體社交網絡的訪問控制模型,基于用戶間的關系類型和信任度等因素,對用戶請求進行授權的評估決策。基于角色的訪問控制模型的基礎上,文獻[12]提出了多維動態權限控制模型RDRBAC,解決RBAC 中權限動態定制、冗余等問題。考慮普適計算環境下上下文對訪問控制的影響,通過對傳統的ECA 規則擴展,文獻[13]提出了基于模糊理論ECA 規則的訪問控制方法,解決授權和訪問控制的自適性。文獻[14]提出了基于屬性的授權和訪問控制機制,證明了它在開放式網絡環境中的適應性,并給出了實現框架、屬性管理和授權機制等。文獻[15]提出了一個基于屬性的ABAC(Attribute Based Access Control)模型,分析了模型中訪問請求、屬性權威、策略和判定過程之間的關系,并給出了一個訪問控制判定過程可終止的一種特定條件。Bhatele A 等人在文獻[16,17]中提出了一個基于多種啟發式算法的并行程序自動映射框架。該框架通過程序剖面技術獲取通信模式,然后分析通信模式并將其歸類,最后根據通信模式的種類動態選擇不同的啟發式算法尋找最優進程拓撲映射。

信任量化與評估是實施訪問控制的基礎,信任與權限的映射是有效進行訪問控制授權的關鍵。針對開放式網絡下基于信任訪問控制TBAC(Trust-Based Access Control)問題中的授權需求,依據粗糙集理論和最小風險貝葉斯決策理論,本文提出了基于知識發現的風險最小化授權(信任-權限)模型RMAM-KD(Risk Minimization Authorization Model based on Knowledge Discovery),對模型元素、關系、約束和規則、授權策略進行了形式化定義。

2 RMAM-KD 授權模型構建及形式化描述

2.1 RMAM-KD授權模型構建

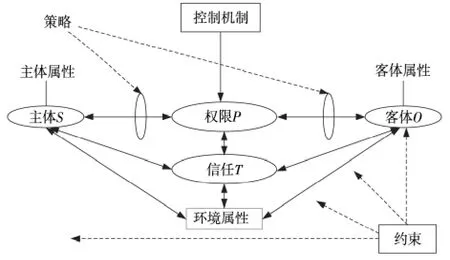

RMAM-KD 授權 模 型 是 在TBAC 的 基 礎 上引入信任和風險的概念,將交互中涉及到的屬性及其信任值和風險值作為授權判斷的重要參考依據。基于知識發現風險最小化授權(信任-權限)模型如圖1所示。基于粗糙集的知識發現,綜合利用所有交互屬性(實體屬性和網絡屬性)進行授權映射的知識發現(映射發現),依據貝葉斯決策理論將信任與權限映射問題轉換成風險最小化問題。該模型在基于信任的訪問控制實體交互過程中涉及到訪問控制授權策略中的客體屬性和其它相關屬性及其關系的描述,依據屬性及其信任決定訪問主體的訪問權限。屬性描述及屬性信任值是基于信任的訪問控制中表達和實施訪問控制策略的必要依據,授權策略基于主、客體的屬性,同時還受到信任和最小風險等條件的約束。其主要思想:

(1)當網絡中實體發生交互時,訪問客體根據訪問主體的請求,獲取當前交互涉及的網絡環境屬性、訪問主體屬性等相關屬性及其信任值。

(2)在訪問主體請求訪問客體時,將請求的權限分解為原子權限,從信任-權限數據表中進行原子權限與屬性及其信任值的映射知識發現,根據映射規則,獲得預測映射關系。

Figure 1 Risk minimization authorization(trust-permission)model based on knowledge discovery圖1 基于知識發現風險最小化授權(信任-權限)模型

(3)首先,對預測映射關系中屬性組合和其信任值等進行判斷,當所有屬性及其信任滿足授權條件時,依據信任-權限策略,對訪問主體進行預授權,若該預測映射關系中屬性組合和其信任值等信息不成立,則主體和客體可以通過協商方式獲得授權所需條件,直到預授權或拒絕。

(4)依次進行權限組合,由原子權限通過組合獲得組合權限,從信任-權限數據表中進行組合權限與屬性及其信任值的映射知識發現,根據映射規則,獲得預測映射關系,轉到(3)。

(5)通過授權約束對所有預先授權進行評估,依據授權約束策略實體間的關系,通過風險最小化下映射的優化策略進行最優綜合授權決策。給出本次交互的最終授權。

(6)在主體訪問客體的過程中,通過對相關屬性和主體行為進行周期性的監控,實時、動態發現、獲取屬性和行為的變化情況,并進行量化和評估,從而動態調整客體對主體的授權,從而有效抑制主體的非法操作和惡意行為。

在特定的授權過程中,將信任引入到交互實體的授權中來,客體獲得主體準確、客觀的信任信息,將會提高授權的準確性。信任是客體對主體及其相互之間在多個評價指標的綜合量化與評估,是由直接信任和間接信任進行融合得到的。信任的評估與量化機制在文獻[18]中進行了詳細的分析和介紹。

2.2 RMAM-KD授權模型形式化描述

2.2.1 模型的基本元素

(1)主體集S:S表示訪問主體集合,s表示訪問主體(s∈S);s是交互行為的發起者,通常是指用戶、進程或代理等。

(2)客體集O:O表示訪問客體集合,o表示訪問客體(o∈O);o是交互行為的承受者,通常是指信息、資源和服務等。

(3)權限集P:P表示客體對主體的權限許可集合,p表示某一操作的權限許可(p∈P),通常是指讀、寫、刪等執行操作。

(4)屬性集A:A表示交互中涉及實體及其交互網絡環境的特征,a表示某一實體屬性(a∈A),包括 主 體(A(S))、客 體(A(O))和 網 絡 環 境(A(E))及其屬性,A=A(S)∪A(O)∪A(E)。

(5)信任集T:T表示實體及其屬性的可信程度,t表示某一實體及其屬性的信任(t∈T),包括主體、客體和網絡環境及其屬性的信任。

(6)約束集C:C表示交互過程中對授權涉及到的元素的約束集合,c表示某一約束(c∈C),包括預先授權約束、屬性約束、信任約束、時間約束、一致性約束、靜態職責分離約束、動態職責分離約束等。

(7)策略集Poli:Poli表示實體應滿足的授權條件集合,poli表示某一授權條件(poli∈Poli),包括授權策略、屬性-權限策略、信任-權限策略、風險-映射的優化策略。

2.2.2 關系

(1)實體與屬性的關系:是多對多的關系,表示為EAR?Entity×A,一個實體可以對應多個屬性,一個屬性也可對應多個實體。形式化表示為:

①EAR_Entity(a)={entity∈Entity|(entity,a)∈EAR},a∈A。表示返回的是擁有屬性所有實體的集合。

②EAR_Attribute(entity)={a∈A|(entity,a)∈EAR},entity∈Entity。表示返回的是實體擁有所有屬性的集合。

(2)權限與屬性的關系:是多對多的關系,表示為PAR?P×A,一個權限或權限組合可以有多個屬性及屬性組合,一個屬性及屬性組合也可對應多個權限或權限組合,形式化表示為:

①PAR_Perm(a)={p∈P|(p,a)∈PAR},a∈A。表示返回的是關聯屬性所有權限許可的集合。

②PAR_Attribute(p)={a∈A|(p,a)∈PAR},p∈P。表示返回的是權限許可關聯到的所有屬性的集合。

(3)屬性與信任的關系:是多對多的關系,表示為ATR?P×A,屬性在不同的交互過程中對應的信任是不同的,因此屬性可以在不同的交互場景中有不同的信任。形式化表示為:

①ATR_Attribute(t)={a∈A|(t,a)∈ATR},t∈T。表示返回的是信任關聯到的所有屬性的集合。

②ATR_Trust(a)={t∈T|(t,a)∈ATR},a∈A。表示返回的是關聯屬性所有信任的集合。

(4)權限與信任的關系:是多對多的關系,表示為PTR?P×A,權限許可可以對應不同的信任組合。形式化表示為:

①PTR_Perm(t)={p∈P|(t,a)∈PTR},t∈T。表示返回的是與信任相關聯的所有權限許可的集合。

②PTR_Trust(p)={t∈T|(t,a)∈PTR},p∈P。表示返回的是與權限許可相關聯的所有信任的集合。

(5)主體、權限、客體間的關系:是由主體、客體、屬性和信任決定,表示為SPOR?S×P×O×A×T。形式化表示為:∪{p∈P|s∈S,o∈O,t∈T,((s,a)∧(o,a)∈EAR)∧((p,a)∈PAR)∧((a,t)∈ATR)∧((p,t)∈PTR)}

2.2.3 約束與規則

約束是授權的前提條件,在客體對主體授權過程中有著重要的先決作用。主要用于防止惡意實體節點的不誠信訪問行為(實體間的聯合欺詐、越權訪問等)造成的不當授權。同樣,在一個訪問控制系統中,權限、實體等之間存在發生沖突的可能性。RMAM-KD 模型涉及到的約束主要有:預先授權約束、屬性約束、信任約束、時間約束、一致性約束、靜態職責分離約束、動態職責分離約束等。在RMAM-KD 模型中加入這些約束條件對實施安全有效的訪問控制起決定作用,因此在RMAMKD 模型需要加入相關的約束條件來提高系統的安全性。

規則是約束的抽象表示和描述。沖突的類型有如下分類:

(1)實體沖突。若兩個實體擁有相沖突的權限許可,則稱為兩個實體沖突;若實體間存在不誠信的訪問行為影響信任的評估的真實性,則稱為該實體沖突,由發生沖突的實體組成的集合是沖突實體集CES。

(2)信任沖突。若一次有效交互中,同一屬性存在不同的信任,稱為信任沖突;若兩個沖突屬性在交互環境下所評估出的兩個信任,由于信任與屬性的直接依賴關系而造成信任之間間接的依賴關系,導致信任沖突。信任沖突構成的相應集合稱為沖突信任集CTS。

(3)權限沖突。若同一個實體執行兩個權限操作存在風險(如聯合欺詐等)或許可沖突,則稱為權限沖突。由沖突權限組成的集合是沖突權限集合CPS。

(4)屬性沖突。若同一實體的兩個屬性會造成該實體獲得相沖突的權限許可,則稱為這兩個屬性沖突。若兩個屬性有沖突的信任,也稱為兩個屬性沖突;由沖突屬性組成的集合是沖突屬性集合CAS。

下面給出KAAM-RS模型中與授權相關的約束規則的定義。

定義1 實體間關系:

實體相容:如果entity1,entity2∈Entity,p∈P,若實體entity1和entity2在交互中可以同時擁有p權限許可,則稱實體entity1和entity2相容;

實體相斥:如果entity1,entity2∈Entity,p∈P,若實體entity1和entity2在交互中不能同時擁有p權限許可,則稱實體entity1和entity2相斥。

定義2 屬性間關系:

屬性相容:如果a1,a2∈A,p∈P,若屬性a1和a2在交互中可以能夠同時與權限許可p關聯,則稱a1和a2相容;

屬性相斥:如果a1,a2∈A,p∈P,若屬性a1和a2在交互中不能夠同時與權限許可p關聯,則稱a1和a2相斥。

定義3 權限間關系:

權限相容:如果p1,p2∈P,entity∈Entity,若許可p1和p2在交互中可以能夠同時被實體entity擁有,則稱p1和p2相容;

權限相斥:如果p1,p2∈P,entity∈Entity,若許可p1和p2在交互中不能夠同時被實體entity擁有,則稱p1和p2相斥。

根據上述定義對KAAM-RS模型中需要的約束進行形式化描述如下:

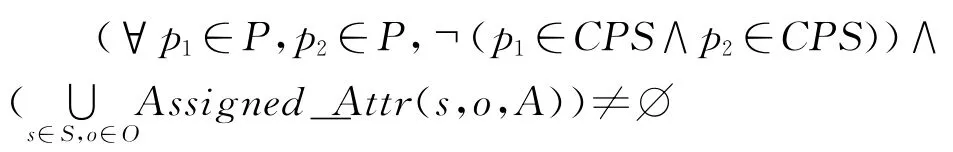

(1)預先授權約束規則。

在交互過程中,當所有屬性a及其信任t滿足授權條件為true時,客體o賦予主體s訪問預先權限P。描述如下:

Pro_assigned_Perm(s,o,P)=true∧(?p1∈P,p2∈P,﹁(p1∈CPS∧p2∈CPS))

(2)屬性約束規則。

在交互過程中,當所有授權相關的條件為true時,假設屬性a1和a2是授權決策相關聯的兩個屬性,則屬性a1和a2不能屬于同一沖突屬性集合。描述如下:

Assigned_Attr(s,o,A)=true∧(?a1∈A,a2∈A,﹁(a1∈CAS∧a2∈CAS))

(3)信任約束規則。

在交互過程中,在所有授權相關的條件為true的情況下,客體在對主體進行信任量化和評估時,所涉及到的實體不能是沖突實體集中的實體,同一個屬性不能同時擁有不同的信任。描述如下:

Assigned_Eval(s,o,T,Entity)=true∧(?t1∈T,t2∈T,﹁(t1∈CTS∧t2∈CTS))∧(?entity1∈Entity,entity2∈Entity,﹁(entity1∈CES∧entity2∈CES))

(4)時間約束規則。

在交互過程中,在所有授權相關的條件為true的情況下,當客體對主體進行信任量化與評估涉及到的實體的最近最久訪問時間窗口wtime不能超過系統設置值Wtime,主體對客體授權的擁有時間OwnTime(P)不能超過系統設定的最大時間周期PTime。描述如下:

Assigned_TimeCons(s,o,wtime,ptime,P)=ture∧(?wtime∈Wtime)∧?ptime∈PTime,ptime?PTime

(5)一致性約束規則。

一致性約束是指保證在一次有效的交互監控周期內,屬性、信任和授權的一致性。即每隔一定的時間間隔或一次新交互開始時,客體根據主體訪問請求進行一次對主體的重新評估,這樣即有效控制了授權的風險,又實現了動態合理的授權。ai→t表示屬性ai對應的信任t。描述如下:

?i,j,i≠j,p_i≠p_j;?i,j,i=j,p_i=p_j;

?i,j,i≠j,a_i≠a_j;?i,j,i=j,a_i=a_j;

?i,j,i=j,a_i→t=a_j→t

(6)靜態職責分離約束規則。

靜態職責分離是在建模時就確定的約束(預先授權約束),靜態職責分離是在時間上對最小特權原則的擴展,強化對主體權限許可的限制,一個主體不能分配二個互斥的權限,在為實體靜態關聯相關的屬性及其信任時,不能夠將沖突的屬性關聯。

(7)動態職責分離約束規則。

動態職責分離在交互周期內用于限制實體屬性,沖突的屬性在同一交互中不能同時被關聯,實體及其屬性信任的量化和評估在有效的時間約束內進行。動態職責分離是在交互進行時,根據交互環境實時判斷實體權限許可的合法性。

2.2.4 授權策略

訪問控制中授權策略是準確授權決策的基本依據,訪問控制策略是授權的重要依據。在實體交互過程中,在遵守各種約束和規則的前提下,客體通過各種策略的優化匹配、評估和選擇,給予主體準確授權。從授權策略的實施過程可以分為權限-屬性策略、信任-權限策略和風險最小化下映射的優化策略三個階段。權限-屬性策略和信任-權限策略作為訪問控制策略的基本策略,在訪問控制過程中起到了決定作用,風險最小化下映射的優化策略通過對授權的風險評估,將客體對主體的授權風險降到最低。

(1)權限-屬性策略。

權限-屬性策略是定義從主體的訪問請求中解析出權限許可與決策屬性之間的映射關系。在實體交互過程中,權限-屬性策略是客體對主體進行權限許可的前提條件。

Γ(pi|pi∈P)→Γ′(ai|ai∈A);

consi=true;

p1∪p2∪…∪pj∈P;

a1∪a2∪…∪aj∈A

pi作為原子權限或組合權限,且?i,j,i≠j,pi≠pj;ai作為原子權限或組合權限在權限-屬性映射表中對應的屬性及屬性組合;consi表示該映射對應的相關權限、屬性等約束和規則。

當實體發生交互時,客體通過解析主體的訪問請求信息獲取與授權相關的主體屬性、環境屬性以及客體屬性等決策信息,經過信任的量化與評估機制對主體及其相關屬性進行量化,最終客體對主體授權的所依據的信任關系都必須是以上信息相關信任關系的子集。

(2)信任-權限策略。

信任-權限策略是客體依據主體及其屬性的信任對主體進行預授權的條件。在實體交互過程中或交互過程后,信任-權限策略是客體對主體權限許可更細粒度控制的基本依據。

客體在獲得授權相關信任信息后,通過信任-權限的信任條件滿足情況判斷是否對主體進行預授權;當主體及其相關屬性的信任不足以滿足授權的信任條件時,拒絕預授權,當主體及其相關屬性的信任可以滿足授權的信任條件時,進行預授權操作。

(3)風險最小化下映射的優化策略。

在實體交互過程中,我們如果將信任作為客體對主體授權的第一道過濾機制,那么,可以將風險最小化下映射的優化策略作為客體對主體進行的第二道過濾機制。風險最小化下映射的優化策略為每個滿足信任-權限的授權映射策略提供一個風險函數。風險函數的作用:一是選擇成功通過信任-權限的授權映射作為最終的授權許可映射;二是如果成功通過信任-權限的授權映射均低于設定的風險閾值,則主體將不能獲得資源客體的最終權限許可。

MiniRisk()表示最小化的風險函數,是指發現具有風險最小化的授權決策行為;作為原子權限或組合權限對應的屬性信任的量化和評估結果;pi作為原子權限或組合權限,且?i,j,i≠j,pi≠pj;consi表示該映射對應的相關權限、屬性、信任等授權約束和規則。

3 應用實例和安全性分析

3.1 授權策略的應用實例

在一個開放性的社交網絡中,存在三個網絡用戶實體E1、E2、E3,假設實體間所有的交互行為都發生在有效的時間窗口內,實體E1和E2作為訪問主體,同時發出對實體E3交互請求p1和p2,實體E3作為訪問客體,對實體E1和E2提交的訪問請求p1和p2進行判斷,作出授權決策。系統風險閾值ε=0.7,實體在交互期間滿足約束條件的情況下無沖突發生。

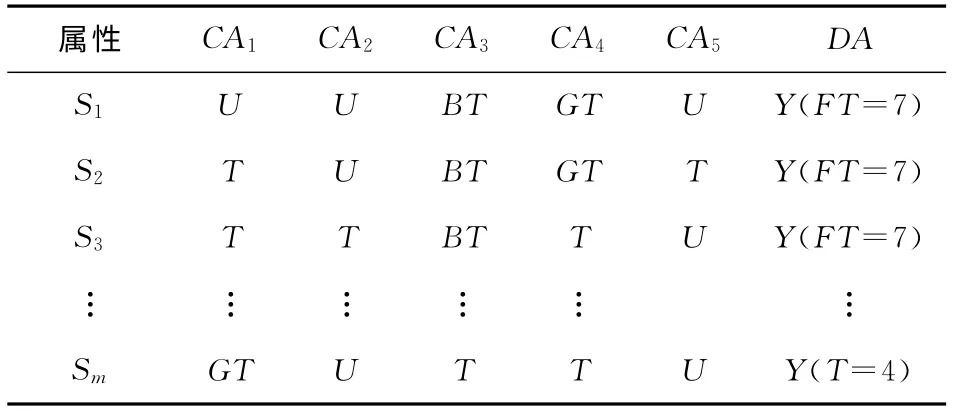

訪問授權規則如表1所示,通過基于粗糙集的授權規則的知識發現算法得到的預授權規則為表2所示,依據最小風險貝葉斯決策理論,實體E3對訪問實體E1和E2的訪問請求p1和p2通過進行風險函數的計算,分別得到風險值為(1.1,0.82)、(0.68,1.88),因此,實體E3對實體E2訪問請求進行授權許可。因此可見,通過約束策略將風險最小化下映射的優化策略分析應用于信任到權限的映射問題,可以有效提高授權的安全性。

Table 1 Access permission decision(decision attribute-access permission)表1 訪問許可決策(決策屬性-權限許可)表

Table 2 Knowledge rules of authorization based on rough sets表2 基于粗糙集方法提取的授權知識規則

表1中,U=3表示信任未知,T=4表示信任,GT=5 表示比較信任,BT=6 表示非常信任,FT=7表示完全信任;Si表示對DA的訪問控制策略規則。Y代表賦權,N代表拒絕。

3.2 RMAM-KD特點及安全性分析

(1)最小特權原則。

RMAM-KD 模型支持最小特權原則,在RMAM-KD 模型中,實體與屬性相對應,當實體及其屬性的信任符合授權策略時,主體才擁有對客體的訪問許可。所以,最小特權原則就細化到屬性信任一級。由于主體對客體的訪問許可是按最小特權原則來指定的,所以,客體只要賦予主體執行的權限許可,主體就應該擁有權限所需要屬性信任,否則,就不能保證主體對客體資源的正常訪問,主體的訪問權限就會被撤消。

(2)職責分離原則。

職責分離原則沿用NIST RBAC 模型中的定義[19],靜態職責分離是在建模時就確定的約束(預先授權約束),動態職責分離是在交互進行時,根據交互環境實時判斷實體權限許可的合法性。在職責分離原則的應用中,靜態職責分離不如動態職責分離靈活,動態職責分離增加了系統開銷(實現的復雜度、支行負載等),但二者的共同協作達到了RMAM-KD 模型中的安全授權目的。

(3)安全性分析。

在RMAM-KD 模型中,引入屬性-信任對權限進行細粒度劃分,提高了授權的精度和安全性;同時引入授權的風險函數為客體對主體的授權又添加了一層安全保護,有效地保證對客體資源的安全訪問,加入訪問時間約束限制能夠更好地支持動態的授權機制。RMAM-KD 模型的安全性是保證安全有效實施訪問控制授權的前提,為保證實體間正確授權的實施,對RMAM-KD 模型的安全性進行理論分析。

借助于 有 限 狀 態 機FSM(Finite State Machine)[20]模擬該系統,將RMAM-KD 模型系統定義為 九 元 組RMAM-KD(S,O,P,A,Poli,C,Risk,V,F)。其中,V為模型系統的有限狀態集,F為狀態轉換函數,其余狀態變量定義同上。

(1)定義安全狀態v。系統狀態的安全性取決于當前狀態下訪問控制中的授權策略Poli和約束規則C是否得到滿足。如果,?v∈V是安全的,則模型系統是安全的。

(2)定義狀態轉換函數F。狀態轉換函數F的轉換是由當前執行的操作和授權約束決定的,如果,?v∈V是安全的,在此狀態的授權約束下的一系列操作也是安全的,則狀態轉換函數決定進入系統的下一個狀態F′也是安全的。

因此,當且僅當?v∈V是安全的,則F→F′也是安全的;如果F→F′是安全的,當前授權操作的約束規則得到滿足,則進入的下一個系統狀態也是安全的。所以,RMAM-KD 模型系統是安全的。

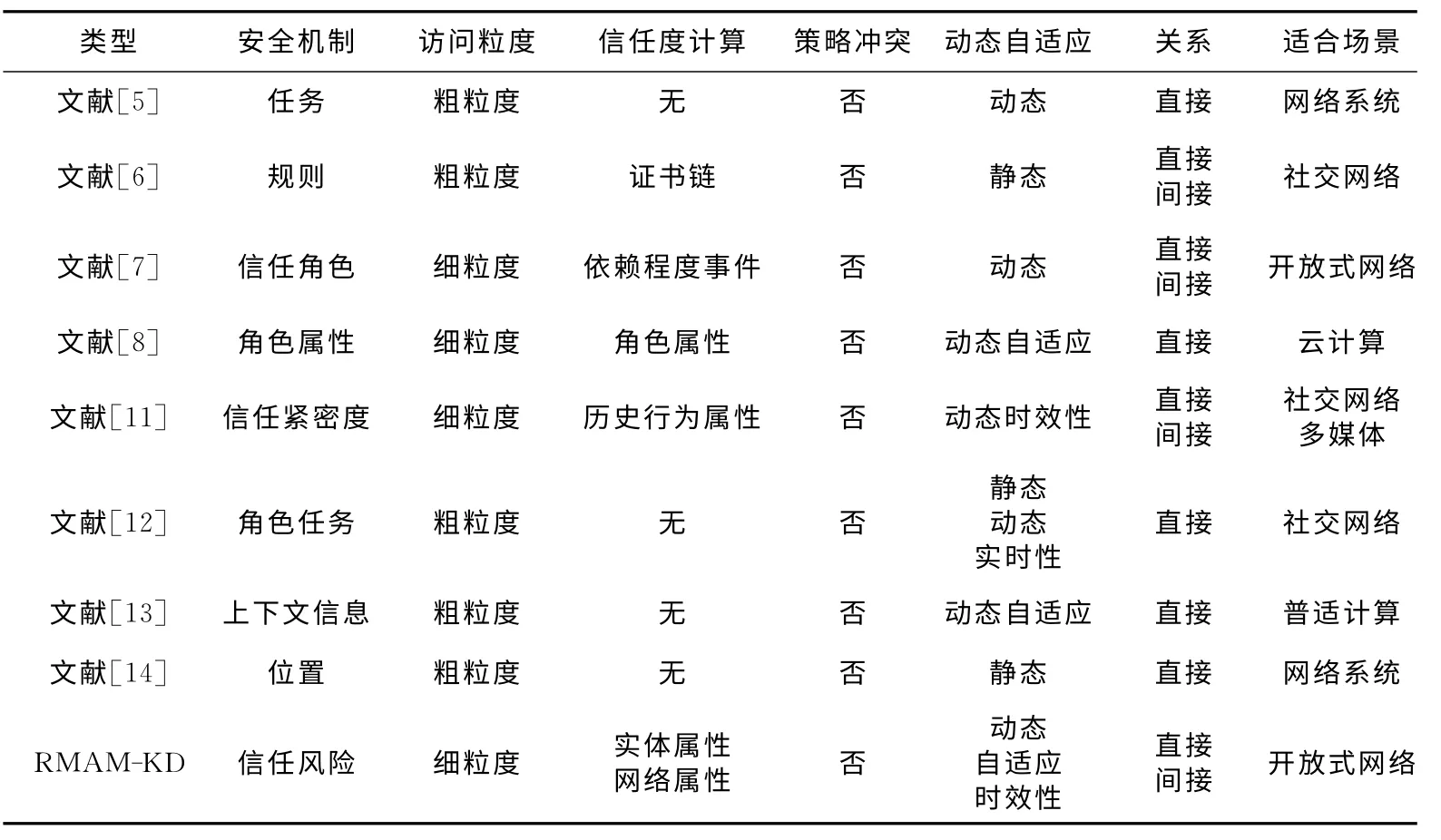

最后,將提出的RMAM-KD 授權模型從功能特點和安全機制等方面與傳統、典型的訪問控制授權策略進行比對分析,如表3所示。

傳統、典型的訪問控制授權多數選擇靜態、粗粒度的授權策略,缺少對實體和網絡屬性的分析與評價,無法滿足開放式網絡環境下隨著網絡環境的變化對實體動態授權的安全需求。RMAM-KD 授權模型考慮了現有授權模型的不足,引入信任和風險的概念,基于粗糙集理論和最小風險貝葉斯決策理論構建了一個動態的、自適的、細粒度的訪問控制授權模型,消除各種沖突的情況下,有效保證了授權的安全性。

4 結束語

訪問控制問題是網絡安全研究中需要解決的一個重要問題,作為網絡安全的一個重要研究內容,網絡中對用戶的合理授權管理在保證網絡資源合法使用方面起重要作用,是網絡安全研究的關鍵問題之一。

Table 3 Authorization policy comparison of the RMAM-KD and the typical and traditional access control model表3 RMAM-KD與傳統、典型的訪問控制授權策略進行比對分析

訪問控制授權策略包含三個基本要素:訪問主體、客體和訪問權限。本文提出在基于信任的訪問控制中基于知識發現的最小風險授權模型,給出了授權映射模型的組成元素概念、關系、授權約束及其規則、相關操作及模型的安全性分析。該模型在基于信任的訪問控制實體交互過程中涉及到訪問控制授權策略中的客體屬性和其它相關屬性及其關系的描述,依據屬性及其信任決定訪問主體的訪問權限。屬性描述及屬性信任值是基于信任的訪問控制中表達和實施訪問控制策略的必要依據,授權策略基于主、客體的屬性,同時還受到信任和最小風險等條件的約束。引入屬性-信任對權限進行細粒度劃分,提高了授權的精度和安全性;同時引入授權的風險函數為客體對主體的授權又添加了一層安全保護,有效地保證對客體資源的安全訪問,加入訪問時間約束限制能夠更好地支持動態的授權機制。

信任作為對實體進行可信程度評價的標準,將信任引入授權管理,根據信任的動態變化而動態地(自適應)調整其訪問權限,對于確保網絡安全具有重要現實意義。

[1] Wang Yu-ding,Yang Jia-hai,Xu Cong,et al.Survey on access control technologies for cloud computing[J].Journal of Software,2015,26(5):1129-1150.(in Chinese)

[2] Wang Ting,Chen Xing-yuan,Zhang Bin,et al.Research of resource management in authorization and access control technology[J].Journal of Chinese Computer Systems,2011,32(4):619-625.(in Chinese)

[3] Zhang Lei,Zhang Hong-li,Han Dao-jun,et al.Theory and algorithm for roles minimization problem in RBAC based on concept lattice[J].Acta Electronica Sinica,2014,42(12):2371-2378.(in Chinese)

[4] Tang Jie,Liang Bang-yong,Li Juan-zi,et al.Automatic ontology mapping in semantic web[J].Chinese Journal of Computers,2006,29(11):1956-1976.(in Chinese)

[5] Thomas R,Sandhu R.Task-based authorization controls(TBAC):A Family of models for active and enterprise oriented authorization management[C]∥Proc of the 11th IFIP WG11.3Conference on Database Security,1997:166-181.

[6] Ardagna C,Cremonini M,Damiani E,et al.Supporting location-based conditions in access control policies[C]∥Proc of the 2006ACM Symposium on Information,Computer and Communications Security(ASIACCS’06),2006:212-222.

[7] Deng Wen-yang,Zhou Zhou-yi,Lin Si-ming,et al.An RBAC model based on trust degree in open environment[J].Computer Engineering,2013,39(2):112-118.(in Chinese)

[8] Li Wei-guan,Zhao Feng-yu.RABC permission access control model with attribute policy[J].Journal of Chinese Computer Systems,2013,34(2):328-331.(in Chinese)

[9] Bao Yi-ping,Zhang Wei-ming,Yao Li.Model for processing recommendatory trust information based on ontology mapping[J].Computer Science,2009,36(6):185-187.(in Chinese)

[10] Wan Ming,Liu Ying,Zhang Hong-ke.New mapping approach based on reputation model underlocator/ID separation protocol[J].Journal on Communications,2011,32(7):133-145.(in Chinese)

[11] Chen Qing-li,Zhang Zhi-yong,Xiang Fei,et al.Research on the access control model for multimedia social networks[J].Journal of Xidian University,2014,41(6):181-187.(in Chinese)

[12] Zhang Zhu,Zhang Bo-feng,Zheng Jian-xing.Access control model RDRBAC based on dynamic policy[J].Computer Engineering and Applications,2015,51(9):103-106.(in Chinese)

[13] Zhang Li-chen,Wang Xiao-ming,Dou Wen-yang,et al.Access control method based on fuzzy ECA rules for pervasive computing environments[J].Computer Science,2013,40(2):78-83.(in Chinese)

[14] Shen Hai-bo,Hong Fan.Research on attribute-based authorization and access control[J].Computer Applications,2007,27(1):114-117.(in Chinese)

[15] Li Xiao-feng,Feng Deng-guo,Chen Zhao-wu,et al.Model for attribute based access control[J].Journal on Communications,2008,29(4):90-98.(in Chinese)

[16] Bhatele A.Automating topology aware mapping for supercomputers[D].Illinois:Deparment of Computer Science,University of Illinois,2010.

[17] Bhatele A,KaléL V.An evaluative study on the effect of contention on message latencies in large supercomputers[C]∥Proc of the 23th IEEE International Parallel &Distributed Processing Symposium(IPDPS),2009:1-8.

[18] Zhao Bin,He Jing-sha,Zhang Yi-xuan,et al.Scheme for dynamic access control based on trust[J].Journal of Beijing University of Technology,2014,40(9):1422-1427.(in Chinese)

[19] Ravi S,David F,Richard K.The NIST model for rolebased access control towards a unified standard[C]∥Proc of the 5th ACM Workshop on Role-based Access Control,2000:47-63.

[20] Klimowicz A S,Solov’ev V V.Structural models of finitestate machines for their implementation on programmable logic devices and systems on chip[J].Journal of Computer and Systems Sciences International,2015,54(2):230-242.

附中文參考文獻:

[1] 王于丁,楊家海,徐聰,等.云計算訪問控制技術研究綜述[J].軟件學報,2015,26(5):1129-1150.

[2] 王婷,陳性元,張斌,等.授權與訪問控制中的資源管理技術研究綜述[J].小型微型計算機系統,2011,32(4):619-625.

[3] 張磊,張宏莉,韓道軍,等.基于概念格的RBAC 模型中角色最小化問題的理論與算法[J].電子學報,2014,42(12):2371-2378.

[4] 唐杰,梁邦勇,李涓子,等.語義Web中的本體自動映射[J].計算機學報,2006,29(11):1956-1976.

[7] 鄧文洋,周洲儀,林思明,等.開放式環境下一種基于信任度的RBAC模型[J].計算機工程,2013,39(2):112-118.

[8] 李唯冠,趙逢禹.帶屬性策略的RBAC 權限訪問控制模型[J].小型微型計算機系統,2013,34(2):328-331.

[9] 鮑翊平,張維明,姚莉.一種基于本體映射處理推薦信任信息的模型[J].計算機科學,2009,36(6):185-187.

[10] 萬明,劉穎,張宏科.位置與身份分離協議下一種基于信任度模型的新型映射機制[J].通信學報,2011,32(7):133-145.

[11] 陳慶麗,張志勇,向菲,等.面向多媒體社交網絡的訪問控制模型[J].西安電子科技大學學報(自然科學版),2014,41(6):181-187.

[12] 張柱,張博鋒,鄭建興.基于動態策略的RDRBAC權限訪問控制模型[J].計算機工程與應用,2015,51(9):103-106.

[13] 張立臣,王小明,竇文陽,等.普適計算環境下基于模糊ECA 規則的訪問控制方法[J].計算機科學,2013,40(2):78-83.

[14] 沈海波,洪帆.基于屬性的授權和訪問控制研究[J].計算機應用,2007,27(1):114-117.

[15] 李曉峰,馮登國,陳朝武,等.基于屬性的訪問控制模型[J].通信學報,2008,29(4):90-98.

[18] 趙斌,何涇沙,張伊璇,等.基于信任的動態訪問控制方案研究[J].北京工業大學學報,2014,40(9):1422-1427.