一種新的信號狀態融合方法

王力群

(1.四川大學計算機學院,四川 成都 610064;2.南京鐵道職業技術學院軟件與藝術學院,江蘇 南京 210031)

0 引 言

隨著無線網絡的應用領域愈來愈廣,無線網絡信號之間的相互干擾也越來越嚴重。如何在信號接收端準確地還原受到干擾的原始信號,成為目前研究的重要內容。朱靜宜等[1]為準確測量無線網絡信號衰退程度,利用多特征信息整合方法對無線網絡信號進行融合;宋國榮等[2]利用無線網絡和圖像遠程處理技術,實現了遠程機器人的視覺化圖像采集;王成等[3]利用參數化融合成像辦法,對信號離散序列進行均勻采樣研究。文獻[4-5]分析了目前在無線傳感器網絡擁塞控制方法中,對加權公平性以及數據壓縮等問題考慮不多,提出了一種新的擁塞控制方法,來保證加權和ε近似公平性;文獻[6-8]提出了均值CCI測量法、均值RSSI測量法;文獻[9]在退避non-persistent CSMA算法的基礎上提出了一種更為有效的算法;文獻[10-11]經過研究,發現網絡擁塞的因素有干擾區域內的數據流、節點的數據流以及節點物理能力;文獻[12]找到了降低信號長相關特性的有效辦法,經過研究發現盡管該方法利用小波變換可以降低信號的長相關性,但是會造成原始信號的部分損失。

在上述有關研究的基礎上,本文提出一種新的信號狀態融合方法SFTD。該方法首先深入分析了文獻[12](FSWC)算法存在的問題,然后找出較好的解決辦法,提高了接收端原始信號的準確度,并經仿真實驗得以驗證。

1 模型介紹

假設存在一個無線網絡信道模型(見圖1)。其中,S:信號發送端;M1,…,Mn:中繼端;R:信號接收端;N:對信號發送端和信號接收端沒有干擾但對中繼節點M1,…,Mn存在干擾的噪音源。并且所有節點處于同一個無線自組織網中,擁有有效的Mac層協議進行同步。假設每個節點只有一根天線,在半雙工模式下工作,節點的結構相同,功能也相同。

圖1 無線網絡信道模型

令信號發送端S在某一時刻發送同一信號給各中繼節點 M1,…,Mn,發送的信號表示為 Y(t),Y(t)=[yi],i=1,…,p,p≥1,yi可以是傳輸速率、容量、功率等。由于干擾節點N與各中繼節點的距離不同,其產生的干擾效果也不一樣,在這種情況下接收端R分別接收到各中繼節點傳輸過來的信號也將會有所不同。

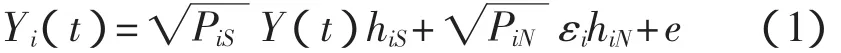

令噪音源N對中繼端的干擾信號分別為ε(t)=[ε1,ε2,…,εn],則中繼端收到的信號Yi(t)可用下式表示:

2 算法設計

2.1 FSWC算法設計

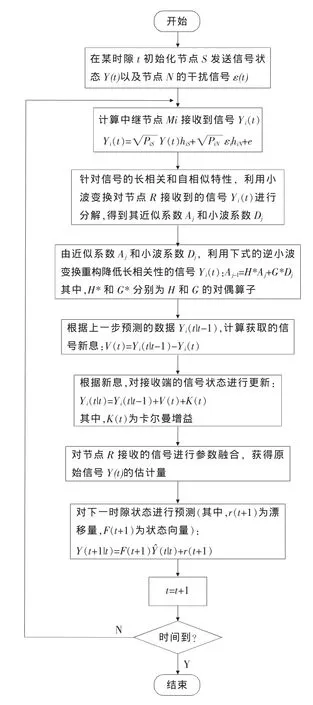

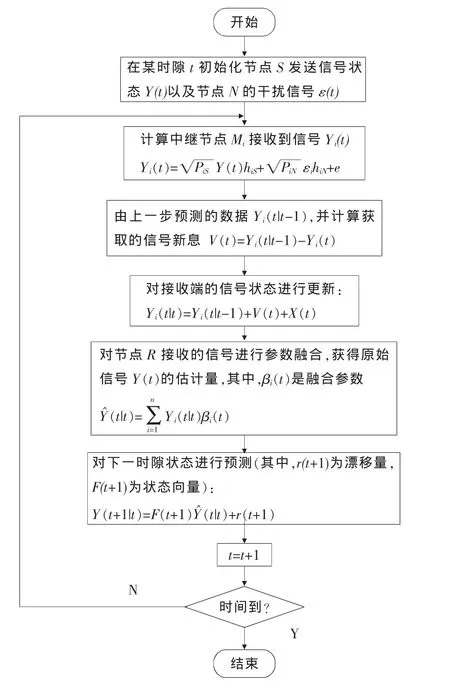

FSWC算法的主要思想是針對信號的自相似、長相關等特性,利用小波變換對接收端R接收到的信號Yi(t)進行分解,根據上一步預測的數據Yi(t|t-1),計算獲取的信號信息;利用信息對接收端的信號狀態進行更新,最后對接收端R接收的信號進行參數融合,計算原始信號Y(t)的估計量[12]。具體算法流程見圖2。

2.2 SFTD算法設計

在FSWC算法中,對接收端R接收到的信號Yi(t)進行分解,盡管可以降低信號的長相關特性,但是丟失了部分原始信號;而且利用卡爾曼濾波表示長相關信號存在不足之處,即與原始信號相比,融合信號產生的誤差較大,兩個因素疊加,造成接收端R接收到的信號誤差較大。

經過研究發現,FARIMA(p,d,q)模型既能較好地刻畫長相關信號,又能較好地刻畫短相關信號,所以本文提出利用該模型和數據關聯[13]來建立一種新的信號融合算法SFTD。

SFTD算法的主要思想是:

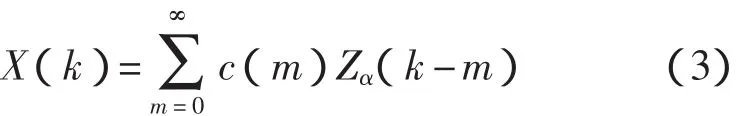

假設基于 α 穩定分布的 FARIMA(p,d,q)模型表示為

根據文獻[14],自相似變量 X(k)為

本模型對長相關信號的更新信息為X(t)。利用X(t)對接收端R接收到的的信號狀態進行更新,X(t)可用下式獲得:

其中 n=0,1,…,N-1。

利用基二FFT算法計算c(m)的離散傅里葉變換c^(m)=DM+N(c(m)),由式(6)計算 c(m),其中,Г為伽馬函數;m=0,1,…,M+N-1。

圖2 FSWC算法流程圖

具體算法流程見圖3。

3 仿真實驗

為了驗證SFTD算法的有效性,在OPNET中建立如圖1所示的網絡拓撲結構,假設節點S發送的信號狀態 Y(t)=[y1,y2,y3],其中,y1為發送速率,y2為容量,y3為功率,有4個中繼節點。

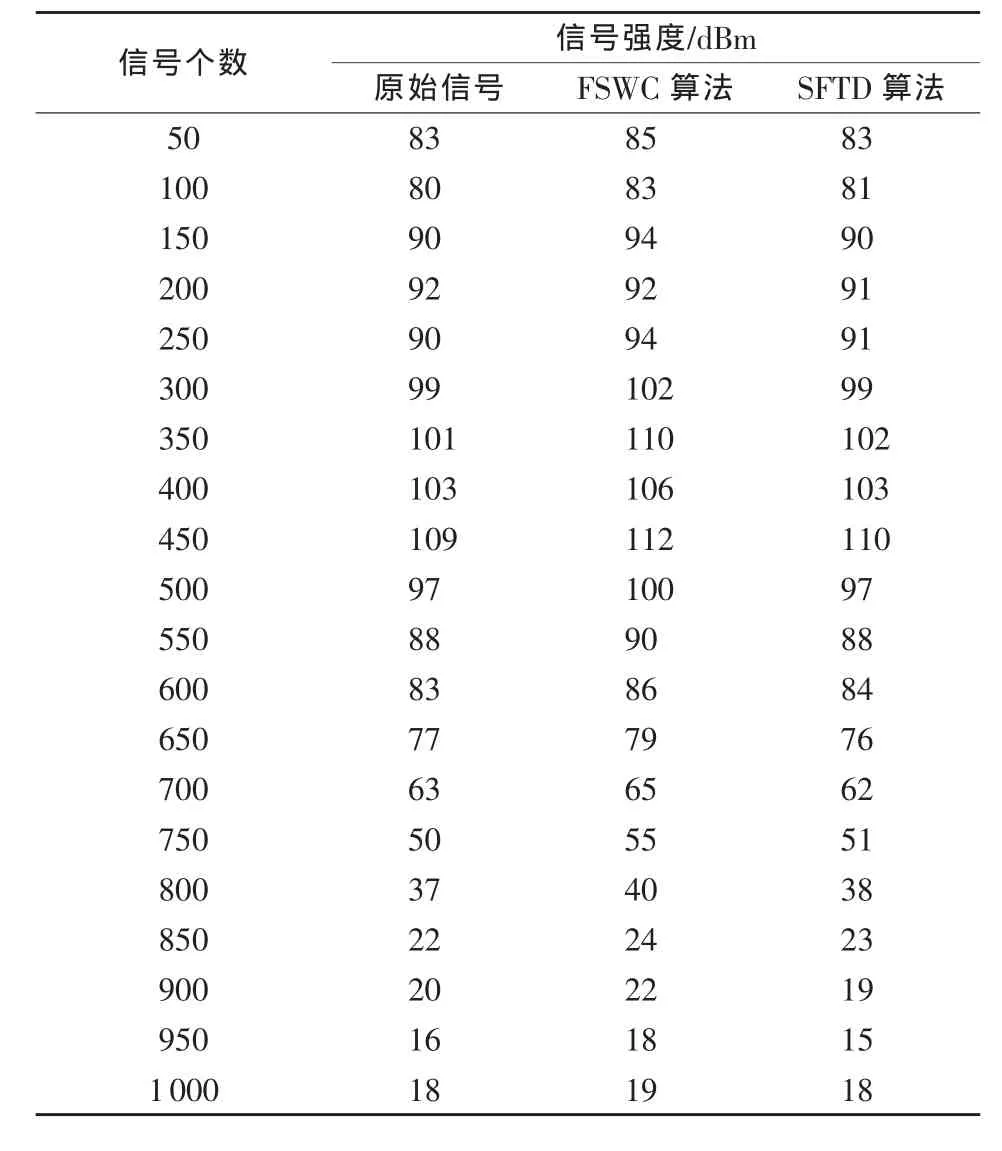

同時令節點S發送信號的速率為2 358 kb/s,采用分形布朗運動(fractional brownian motion,FBM)模型產生1 000個長相關信號SFBM,其相關系數H=0.8。首先從信號個數與信號強度之間的關系進行研究,表1為FSWC算法和SFTD算法對信號SFBM的融合結果。

圖3 SFTD算法流程圖

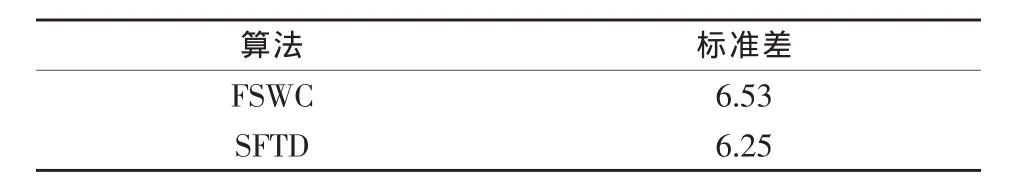

由表中數據可知,與FSWC算法相比,經過SFTD算法融合后的信號與原始信號SFBM更為接近。從表2也可看出,SFTD算法標準差要優于FSWC算法,說明SFTD算法融合效果更好。

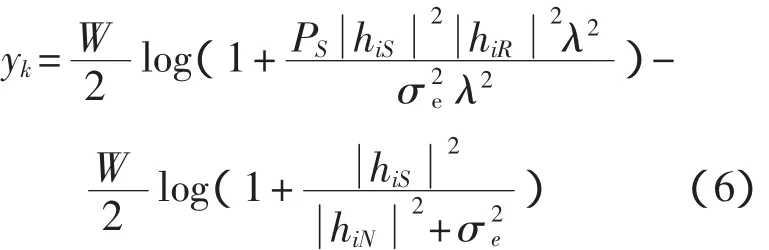

同時,本文對信號狀態Y(t)的一個分量容量y2進行研究。根據文獻[15],信號容量y2可以表示為

其中,λ為放大系數,σ2e為白噪聲功率。因為產生干擾信號的節點N與中繼節點M1,…,M4之間的距離L對原始信號的干擾影響很大,所以對干擾距離L與容量y2的之間的關系進行研究,結果如表3所示。

表1 FSWC、SFTD融合算法與原始信號的比較

表2 融合算法標準差

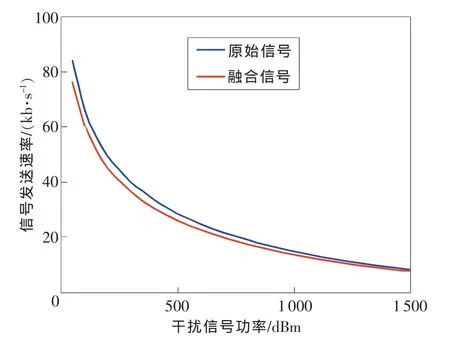

最后,為進一步說明SFTD算法的融合效果,再對干擾信號功率與信號發送速率之間的關系進行研究。研究結果如圖4所示,從圖中可以看出,隨著噪音源信號功率的逐漸增大,原始信號的發送速率逐漸減小,融合信號的發送速率也逐漸減小。

當干擾信號功率在0~500 dBm時,曲線變化相當明顯,表明在這個區間干擾信號功率對發送速率的干擾比較明顯。但在500~1500dBm時,曲線變化相對平緩。

通過研究融合信號與干擾距離、發送速率、容量、功率的變化情況,發現本文提出的融合方法對于刻畫無線網絡信號具有較好的準確性,當然,無線網絡信號性能受到不同因素的影響,在實際工作中應該綜合考慮。

4 結束語

無線網絡信號在傳輸過程中由于受到其他信號的干擾,導致接收端接收的信號與原始信號相比存在誤差的問題,本文提出一種新的信號融合算法SFTD。該算法結合數據關聯和FARIMA模型對信號進行融合,較好地解決了FSWC融合信號產生的誤差較大的不足;并通過仿真實驗分別研究了融合信號與干擾距離、發送速率、容量、功率的關系。仿真結果說明,隨著干擾距離的增加,容量開始呈現正相關趨勢,直至趨于平穩;并且發送速率、容量、功率對融合信號也產生較大影響。

表3 干擾距離L與容量y2的之間的關系

圖4 信號發送速率與干擾信號功率之間的關系

[1]朱靜宜,張亶.無線網絡信號衰退測量方法研究與仿真[J].計算機仿真,2013,1(5):102-105.

[2]宋國榮,劉興奇,王洋,等.視覺化機器人遠程監控系統的設計與實現[J].計算機測量與控制,2013,10(8):1672-1683.

[3]王成,胡衛東,杜小勇,等.稀疏子帶的多頻段雷達信號融合超分辨距離成像[J].電子學報,2006,6(6):2180-2189.

[4]Zheng G,Choo L,Wong K.Optimal cooperative jamming to enhance physical layer security using relays[J].IEEE Transactions on Signal Processing,2011,59(3):1317-1322.

[5]Bisnikm,Abouzeidaa,Isleraa.Stochastic event capture using mobile sensors subject to a quality metric[J].IEEE Trans on Robotics,2007,23(4):676-692.

[6]孫佩剛,趙海,羅玎玎,等.無線傳感器網絡鏈路通信質量測量研究[J].通信學報,2007,28(10):14-22.

[7]Couto D,Aguayo D,Chambers B A,et al.Performance of multihop wireless networks:shortest path is not enough[J].ACM SIGCOMM Computer Communication Review,2003,33(1):83-88.

[8]舒堅,劉琳嵐,樊佑磊,等.無感知分組丟失下的無線傳感器網絡鏈路質量評估模型[J].通信學報,2011,32(4):103-111.

[9]李國華,李建中,高宏.Ε-近似和加權公平性保證的無線傳感器網絡擁塞控制算法[J].計算機學報,2011,34(11):2197-2210.

[10]Ramachandran I,Das A K, Roy s.Analysis of the contention access period of IEEE 802.15.4 MAC[J].ACM Transactions on Sensor Networks,2007,3(1):70-77.

[11]Zhai H Q,Chen X,Fang Y G.Improving transport layer performance in multihop ad hoc networks by exploiting MAC layer information[J].IEEE Transactions on Wireless Communication,2007,6(5):1692-1701.

[12]段謨意.基于卡爾曼濾波和數據關聯的無線網絡狀態融合方法[J].計算機應用,2012,32(11):3112-3114.

[13]段謨意.基于FARIMA模型的無線網絡狀態融合方法[J].計算機工程與設計,2012,33(10):3743-3746.

[14]Li X Y.Multicast capacity of wireless Ad Hoc networks[J].IEEE/ACM Transactions on Networking,2009,17(3):950-962.

[15]He X,Yener A.Cooperation with an untrusted relay:a secrecy perspective[J].IEEE Transactions on Information Theory,2010,5(10):2001-2005.