淺談防火墻技術

陸軍,田雪琴,楊俊葉

(石家莊理工職業學院,河北石家莊 050228)

淺談防火墻技術

陸軍,田雪琴,楊俊葉

(石家莊理工職業學院,河北石家莊 050228)

本文闡述了防火墻的定義,分析了防火墻的分類和功能,并舉例說明如何用命令行方式配置思科5505防火墻,以實現外網訪問DMZ區服務器和內網訪問外網服務器。

防火墻;CISCO;5505

互聯網的迅猛發展給人們的生活帶來了極大的方便,但同時網絡安全也面臨著空前的威脅。因此,如何使用有效可行的方法使網絡危險降到人們可接受的范圍之內,越來越受到人們的關注。

防火墻技術作為時下是最主要的一種網絡安全技術,直接關系到用戶的安全。

1 防火墻的定義

防火墻是設置在被保護網絡和外部網絡之間的一道屏障,實現網絡的安全保護,以防止發生不可預測的、潛在破壞性的侵入。[1]

防火墻本身具有很強的抗攻擊能力,它是提供信息安全服務、實現網絡和信息安全的基礎設施。

2 防火墻的分類

防火墻的分類方法有多種,如果從軟、硬件形式上來劃分,防火墻分為:硬件防火墻、芯片級防火墻和軟件防火墻。

(1)硬件防火墻:硬件防火墻是基于PC架構,它們和普通的家庭用的PC沒有太大區別。在這些PC架構計算機上運行一些經過裁剪和簡化的操作系統,最常用的有Unix、Linux和FreeBSD系統。由于此類防火墻采用的依然是其他操作系統的內核,因此會受到操作系統本身的安全性影響。

(2)芯片級防火墻:芯片級防火墻基于專門的硬件平臺,專有的ASIC芯片促使它們比其他種類的防火墻速度更快,處理能力更強,性能更高。這類防火墻由于是專用OS,因此防火墻本身的漏洞比較少,不過價格相對比較高。

(3)軟件防火墻:軟件防火墻運行于特定的計算機上,它需要客戶預先安裝好的計算機操作系統的支持,一般來說這臺計算機就是整個網絡的網關。軟件防火墻就像其它的軟件產品一樣需要先在計算機上安裝并做好配置才可以使用。使用軟件防火墻,要求網管對所工作的操作系統平臺比較熟悉。

3 防火墻的主要功能

3.1 包過濾

包過濾是一種網絡的數據安全保護機制,它可用來控制流出和流入網絡的數據,它通常由定義的各條數據安全規則所組成,防火墻設置可基于源地址、源端口、目的地址、目的端口、協議和時間,可根據地址進行設置規則。[2]

3.2 阻擋外部攻擊并記錄

如果外部發送的信息是防火墻設置所不允許的,防火墻會立即將其阻斷,避免其進入防火墻之后的服務器中。如果有必要,其實防火墻是完全可以將攻擊行為都記錄下來的,但是出于效率上的考慮,目前一般記錄攻擊的事情都交給IDS來完成了。

3.3 地址轉換

網絡地址變換是將內部網絡或外部網絡的IP地址轉換,可分為源地址轉換Source NAT (SNAT)和目的地址轉換Destination NAT (DNAT)。

SNAT用于對內部網絡地址進行轉換,對外部網絡隱藏起內部網絡的結構,避免受到來自外部其他網絡的非授權訪問或惡意攻擊,并將有限的IP地址動態或靜態的與內部IP地址對應起來,用來緩解地址空間的短缺問題,節省資源,降低成本。

DNAT就是對數據包的源地址和目的地址進行修改,保存修改前后的映射關系,并且根據需要進行還原操作,主要用于外網主機訪問內網主機。

3.4 認證和應用代理

認證是指防火墻對訪問網絡者合法身份的確定。代理指防火墻內置用戶認證數據庫,提供HTTP、FTP和SMTP代理功能,并可對這三種協議進行訪問控制,同時支持URL過濾功能。

3.5 透明和路由

透明指防火墻將網關隱藏在公共系統之后使其免遭直接攻擊。隱蔽智能網關提供了對互聯網服務進行幾乎透明的訪問,同時阻止了外部未授權訪問者對專用網絡的非法訪問,防火墻還支持路由方式,提供靜態路由功能,支持內部多個子網之間的安全訪問。

3.6 虛擬專網功能

虛擬專網指在公共網絡中建立專用網絡,數據通過安全的“加密通道”在公共網絡中傳播。VPN的基本原理是通過IP包的封裝、加密及認證等手段,從而達到安全的目的。

4 CISCOASA配置實例

思科ASA 5505系列自適應安全設備是cisco公司的一種安全產品,俗稱思科ASA防火墻。

ASA作為PIX的升級產品是一款集防火墻、入侵檢測(IDS)、VPN集中器于一體的安全產品,性能優良,下面就是配置思科ASA 5505達到局域網安全控制的實例。

網絡拓撲結構如下圖所示:

防火墻e0/0接口連接外網,命名為outside,屬于vlan 2,vlan 2虛擬子接口IP地址為209.165.200.226/29

防火墻e0/1接口連接內網,命名為inside,屬于vlan 1,vlan 1虛擬子接口IP地址為192.168.1.1/24

防火墻e0/2接口連接DMZ區,命名為DMZ,屬于vlan3,vlan 3虛擬子接口IP地址為192.168.2.1/24

內網主機的ip地址為:192.168.1.3/24,默認網關:192.168.1.1

外網主機的ip地址為:172.16.3.3/24,默認網關:172.16.3.1

DMZ區服務器已經設置為WEB服務器、DNS服務器、FTP服務器,它的ip地址為:192.168.2.3/24默認網關:192.168.2.1

為了保護局域網安全,ASA 5505防火墻默認拒絕內外網的所有連接,內外網之間的訪問都不可以。

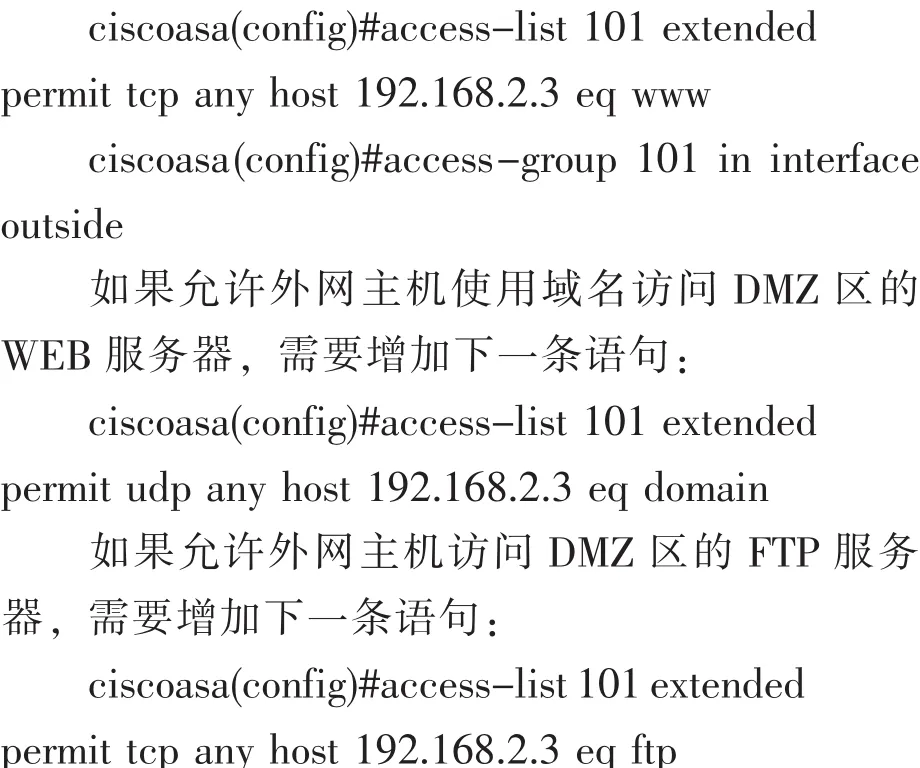

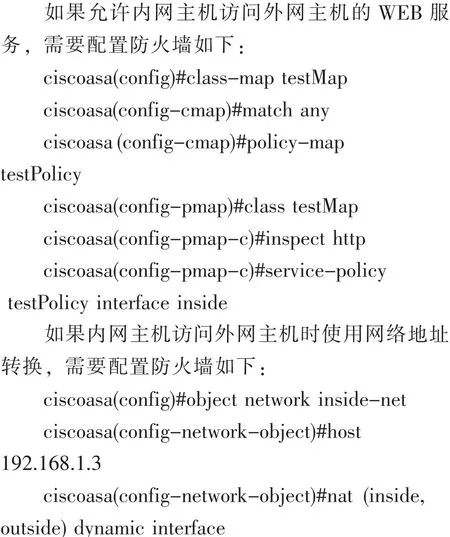

如果允許外網主機可以使用IP地址訪問DMZ區的WEB服務器,但不能PING通DMZ區的服務器,需要配置防火墻如下:

5 防火墻的局限性

防火墻雖然性能強大,但也有不少的局限性,表現在以下幾個方面:

(1)防火墻不能防范不經過防火墻的攻擊,也不能解決來自內部網絡的攻擊和安全問題。

(2)防火墻不能防止策略配置不當或錯誤配置引起的安全威脅,也不能防止可接觸的人為或自然的破壞。

(3)防火墻不能防止利用標準網絡協議中的缺陷進行的攻擊。防火墻不能防止利用服務器系統漏洞所進行的攻擊。

(4)防火墻不能防止受病毒感染的文件的傳輸。防火墻本身并不具備查殺病毒的功能,即使集成了第三方的防病毒的軟件,也沒有一種軟件可以查殺所有的病毒。

(5)防火墻不能防止數據驅動式的攻擊。當有些表面看來無害的數據郵寄或拷貝到內部網的主機上并被執行時,可能會發生數據驅動式的攻擊。[3]

6 防火墻技術系統管理的發展趨勢

防火墻技術也在不斷發展,功能越來越強大,同時防火墻技術也在彌補自身的不足,下面是防火墻技術的幾個發展趨勢:

(1)首先是集中式管理,集中式管理可以降低管理成本,并保證在大型網絡中安全策略的一致性,快速響應和快速防御也要求采用集中式管理系統。

(2)強大的審計功能和自動日志分析功能。這兩點的應用可以更早地發現潛在的威脅并預防攻擊的發生。

(3)通過建立一個以防火墻為核心的安全體系,就可以為內部網絡系統部署多道安全防線,各種安全技術各司其職,從各方面防御外來入侵。

[1]馮昊.交換機/路由器配置與管理[M].北京:清華大學大學出版社,2010

[2]范娜.計算機網絡安全[M].杭州:浙江大學出版社,2012

[3]王培.防火墻技術應用[M].成都:四川大學出版社,2012

TP393.08

A

JL01-0229(2015)02-0010-03

2015-03-18

責任編輯:劉寶靜

校對:栗笑彥

陸軍(1969-),男,漢族,河北石家莊人,網絡與電子商務學院高級工程師,主要從事計算機網絡教學與研究工作。