物聯網安全與隱私保護研究*

王和平,景鳳宣(貴州師范大學 貴州省信息與計算科學重點實驗室,貴州 貴陽 550001)

物聯網安全與隱私保護研究*

王和平,景鳳宣

(貴州師范大學貴州省信息與計算科學重點實驗室,貴州 貴陽 550001)

隨著物聯網的飛速發展及應用的不斷深入,其安全和隱私問題變得越來越突出。本文分析了物聯網各層的隱私安全威脅,對現有的物聯網隱私保護的技術和方法進行了對比分析,給出了物聯網隱私保護的研究方向。

物聯網;隱私保護;匿名化;加密

0 引言

物聯網概念自提出以來,便受到各界的廣泛關注。物聯網技術是信息產業的又一次浪潮。目前,物聯網已經在智慧電力、智能家居、醫療健康、環境監測等領域得到了初步應用,正改變著人類的生活和工作方式。

然而,物聯網的安全與隱私保護問題嚴重阻礙了物聯網的發展,因此研究物聯網隱私保護,并制定出良好的隱私保護解決方案,對推動物聯網技術的普及應用具有十分重要的意義。

目前,業界對物聯網隱私保護進行了部分研究工作。參考文獻[1]提出了一種基于 P2DR2(Policy,Protection,Detection,Response,Restore)的動態安全防御模型,其方法是采用分層設計和多種安全機制的思想來應對安全威脅。參考文獻[2]提出從技術和法律兩方面應對物聯網的安全和隱私問題。但對物聯網安全和隱私保護的系統性研究還不多。本文分析了物聯網架構結構中各層中的隱私威脅,對現有的物聯網隱私保護方法的利弊進行了對比分析和總結。

1 物聯網概述

1.1物聯網概念

1999年美國麻省理工學院(MIT)首次提出了物聯網(The Internet of Things,IoT)的概念[3]。國際電信聯盟(ITU)2005年度報告中提到:物聯網將實現任何時間、任何地點、任何人、任何物體之間的信息通信[4]。物聯網有3大特征:一是全面感知,即通過 RFID (Radio Frequency Identification)和傳感器等傳感設備隨時隨地獲取物體的相關數據和位置信息;二是可靠傳輸,即通過將物體接入網絡,利用通信網絡,將物體的信息進行可靠的傳輸;三是智能處理,即利用各種智能計算技術,對感知到的海量數據和信息進行分析和處理,實現智能化的決策和控制。

1.2物聯網體系架構

到目前為止,國際上還沒有制定出物聯網框架體系架構標準。現在被業界廣泛認可的是ITU-T建議的三層架構,包括應用層、網絡層、感知層,物聯網架構如圖1所示。

物聯網各層的主要任務和功能如下:

感知層:完成節點數據收集、物體感知和控制。感知層包含兩個部分:感知節點和感知層網絡。感知節點用來采集數據和實現對物體的控制,感知層網絡將感知節點采集的數據傳送至網關或將指令發送到感知節點控制器。

圖1 物聯網體系結構

網絡層:把感知層采集的數據傳輸至處理層,處理層再對數據進行加工處理。數據傳輸主要通過 2G、3G等網絡設施實現。處理層采用數據挖掘技術對數據進行分類、聚合和處理。

應用層:根據具體行業和用戶需求,實現具體的物聯網服務。目前物聯網提供的服務有:智慧農業、智慧城市、環境監測、工業控制等。

2 物聯網安全隱私威脅

物聯網的隱私威脅大致分為兩類:基于數據的安全威脅和基于位置的安全威脅。基于數據的安全威脅包括數據傳輸、中間處理結果等數據丟失泄露,主要發生在感知層和處理層。基于位置的隱私威脅包括RFID閱讀器位置隱私、RFID使用者位置隱私,物聯網傳輸節點信息時,節點信息就有可能被跟蹤或泄露。

2.1感知層的安全威脅

感知層面臨的威脅主要有針對無線傳感網絡WSN (Wireless Sensor Network)的安全威脅和針對射頻識別(RFID)的安全威脅。

(1)針對WSN的安全威脅

WSN的安全威脅主要是傳感節點的數據采集和傳輸安全。由于傳感節點大多部署在無人監控的環境,無線本身存在開放性,因此無線傳輸易受到外界干擾和非法用戶攻擊。針對WSN的主要威脅如表1所示。

表1 WSN安全威脅

(2)針對RFID的安全威脅

RFID的安全威脅主要指在 RFID閱讀器和標簽進行通信時遭到的攻擊,此類攻擊通常會導致用戶隱私泄露。此外,還由于 RFID標簽是可擦寫的,因此 RFID標簽數據的安全性和有效性將得不到保證。RFID面臨的安全威脅如表2所示。

2.2網絡層安全威脅

網絡層主要負責將傳感層采集的數據傳送到處理層,以便處理層對數據進行智能分析和決策。由于物聯網設備通常采用無線技術,而無線數據容易被竊聽、修改、插入、刪除和重傳。

2.3應用層安全威脅

應用層的安全威脅主要包括數據處理和業務控制、管理和認證機制、個人隱私保護等。由于傳感節點大都處于無人值守的狀態,所以面臨節點業務配置的問題。在物聯網具體應用中,傳感節點會收集用戶大量隱私數據,用戶的這些隱私數據極易遭到泄露。

3 物聯網隱私保護方法

目前,隱私保護技術在數據挖掘和無線傳感網絡等領域已得到初步應用。根據前面講到的隱私威脅分類可以將隱私保護技術劃分為三類:

(1)匿名化處理方法

采用匿名化算法,將用戶的敏感信息進行修改和隱藏,防止非法用戶識別關鍵信息。

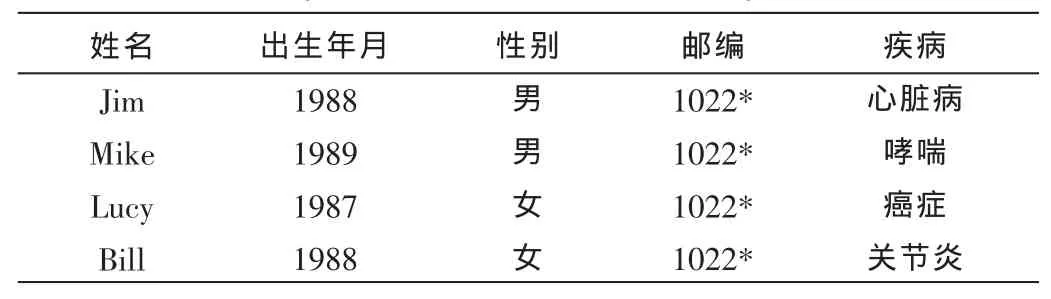

定義1K-匿名化。設原始數據表為PT(A1,…,An),匿名化后數據表 RT(A1,…An),QIRT是與其對應的準標志符。RT的每一條數據記錄與其他k-1條數據記錄具有相同的準標志符屬性值。表3為病人醫療檔案表,表4是表3的K-匿名化表。

表3 病人醫療檔案表

表4 病人檔案K-匿名化表,QIRT={出生年月,性別,郵編}

(2)加密類方法

通過加密技術,將原始數據進行加密處理,以防隱私被泄露或被非法竊取。同態加密技術和多方計算技術(Secure Multi-Party Computation)是常用的加密類方法。

定義2同態加密是采用同態原理的一種加密函數,不須知道解密函數,直接對數據進行加密處理。它的形式化定義如下:設x和y是明文空間M中的元素,“。”是M上的運算,EK()是M上密鑰空間為K的加密函數,則稱加密函數 EK()對運算“。”是同態的,如果存在一個有效的算法A使得:

A(EK(x),EK(y))=EK(x。y)

定義3安全多方計算(SMC)用于解決一組互不信任的參與方之間保護隱私的協同計算問題,SMC要確保輸入的獨立性和計算的正確性,同時不泄露各輸入值給參與計算的其他成員。可以描述成:

n個成員 p1,p2,…,pn分別持有秘密的輸入 x1,x2,…,xn,試圖計算函數值 f(x1,x2,…,xn),其中 f為給定的函數,在此過程中,每個成員i僅知道自己的輸入數據 xi,最后的計算結果 f(x1,x2,…,xn)返回給每個成員。

(3)路由協議方法

路由協議方法通過對WSN網絡中節點路由的協議控制,實現對節點的保護,主要用于無線傳感節點位置隱私保護。路由協議方法采用隨機路由配置策略,數據包在傳送時,傳輸路由不都是從源節點向匯聚節點傳送的,且轉發節點的數據包不定時向匯聚節點相反的方向傳送。數據包傳輸過程中所采用的傳送路徑是隨機分配的,以防止節點位置被準確獲取。

3.1匿名化技術在隱私保護中的具體應用

3.1.1無線傳感網絡位置的隱私保護

[5]提出一種基于臨時位置信息的偽造位置隱私的改進方案,通過對空間位置的偽裝,完成對真實節點位置的掩蓋,使得節點的位置信息得到有效保護。實現了WSN數據和位置信息的同時保護。

3.1.2基于位置服務的隱私保護

如果用戶向位置服務器發送服務請求,就需要對用戶的位置信息進行保護。參考文獻[6]提出基于匿名通信原理和可計算加密算法的一種LBS隱私保護安全模型,采用 Onion Routing算法和全同態加密算法實現,實現位置信息和服務內容的隱私保護。經過實驗驗證,該方法具有很高的匿名性和高安全性。缺點是算法復雜度較高。

3.1.3數據查詢的隱私保護

當用戶向服務器請求查詢服務時,有可能造成用戶數據的泄露。參考文獻[7]采用 K-匿名算法,通過直接匿名化數據計算標識符對敏感屬性效用的方法,保護數據隱私,缺點是算法性能不好。

匿名化方法用途廣泛,可同時用于數據隱私保護和位置隱私保護,并且算法簡單、網絡延時少、網絡消耗低。缺點是保護數據隱私時,造成原始數據的丟失,影響數據的準確性。

3.2加密類方法在隱私保護中的具體應用

3.2.1RFID的隱私保護

RFID的隱私問題主要有:RFID使用者的隱私信息和RFID閱讀器位置隱私等。

參考文獻[8]提出一種基于Hash函數的雙向認證協議,有效解決RFID系統的安全隱患問題,該協議成本低、負載小,適用于大規模的電子標簽系統,具有較高的實用價值。

Hash函數運算量小,資源損耗低,能有效保護RFID信息。缺點是RFID的數目與服務器端的負載成正比。

近年來,國內一些學者還提出了一些其他的RFID隱私保護方法,參考文獻[9]在綜合硬件設備、安全性和成本因素后,提出一種輕量級加密協議——HB家族協議,實現對RFID系統的高效認證。該協議對計算量和存儲量均要求不高,適用于電子標簽類的設備。參考文獻[10]提出一種使用口令提升 RFID協議安全性的方法,須具備口令才可通過用戶認證,該方法主要用于低成本被動式電子標簽,與高強度加密方法不同的是,沒有增加標簽成本。

3.2.2WSN網絡的數據隱私保護

參考文獻[11]介紹了當前3種典型的數據聚合隱私保護協議,詳細分析了基于擾動技術、基于數據分片和基于同態加密等三種方法的數據聚合隱私保護協議的優缺點,能提供很高的數據聚合結果的準確性和隱私保護性,缺點是計算量和通信開銷較大。

3.2.3數據挖掘隱私保護

參考文獻[11]提出基于全同態加密協議和數據擾動方法的隱私保護聚類模型,該協議主要針對垂直式分布式數據存儲結構,通過添加隨機向量擾亂原始數據和全同態加密協議,有效防范了原始數據的泄露,在保護原始數據的同時,也保護了中間計算結果。

此類加密算法采用同態加密協議,對隱私數據加密處理,能同時保護源數據和中間結果的隱私性。缺點是算法性能較差,運算量大,通信開銷大。

3.3路由協議方法的具體應用

參考文獻[11]提出一種數據源位置隱私保護策略,利用匿名機制和幻影單徑路由協議,實現源節點的匿名,從而提高數據源節點的位置隱私安全。

路由協議方法需要發送大量的信息來實現隱私保護,因此通信開銷較大、通信延時長。

4 總結

針對物聯網架構和物聯網安全隱私威脅,對物聯網隱私保護方法如表5所示歸納。

使用匿名化技術、加密技術、路由協議技術對隱私保護的對比分析如表6所示。

我國的物聯網研究起步雖晚,但發展迅速,并取得了一些科技成果,但仍有一些問題需要我們去研究解決。首先是技術問題,應該進一步完善現有的隱私保護技術。對于文中提出到的三種隱私保護技術,應該研究如何提高匿名化方法的隱私保護程度、降低同態加密技術的算法復雜度、減少路由協議技術的通信開銷等。其次就是異構網絡的隱私保護問題。多網融合是未來發展的必然趨勢,融合后的網絡隱私保護將是一項嚴峻的技術挑戰。

表5 物聯網各層的主要威脅及安全隱私保護方法

表6 匿名化技術、加密技術、路由協議技術隱私保護方法分析

任何事物都有其兩面性。物聯網技術在給人們帶來經濟發展和生活便利的同時,又帶來一些信息安全和隱私泄露等方面的問題。相信在不遠的將來,問題將會得到解決,“感知中國”將不再是夢想。

參考文獻

[1]劉波,陳暉,王海濤,等.物聯網安全問題分析及安全模型研究[J].計算機與數學工程,2012,40(11):21-24.

[2]沈斌,劉淵.物聯網應用的安全與隱私問題審視[J].自然辯證法通訊,2011,33(6):77-83.

[3]張福生.物聯網:開啟全新的生活的智能時代[M].太原:山西人民出版社,2010.

[4]蔣林濤.互聯網與物聯網[J].電信工程技術與標準化,2010(2):1-5.

[5]武朋輝,楊百龍,毛晶,等.一種WSN位置隱私保護方案分析和改進[J].計算機應用與軟件,2013,30(2):312-314.

[6]Lu Hong,Liao Longlong.Privacy-preserving model of LBS in Internet of Things[J].Computer Engineering and Applications,2014,50(15):91-96.

[7]朱青,趙桐,王珊.面向查詢服務的數據隱私保護算法[J].計算機學報,2010,33(8):1315-1323.

[8]李志全,王猛,苑苗苗.基于Hash函數的 RFID安全認證協議研究[J].電腦開發與應用,2011,24(7):6-11.

[9]方煒煒,楊炳儒,夏紅科.基于 SMC的隱私保護聚類模型[J].系統工程與電子技術,2012,34(7):1505-1510.

[10]陶振林,劉宴兵,李昌璽.WSNs中基于幻影單徑路由的源位置隱私保護策略[J].重慶郵電大學學報(自然科學版),2013,25(2):178-183.

[11]聶旭云,倪偉偉,王瑞錦,等.無線傳感網數據聚合隱私保護協議分析 [J].計算機應用研究,2013,30(5):1281-1302.

Research on security and privacy preservation in Internet of Things

Wang Heping,Jing Fengxuan

(Key Laboratory of Information and Computing Science of Guizhou Province,Guizhou Normal University,Guiyang 550001,China)

With the rapid development of the Internet of Things and deepening of application,its security and privacy issues are becoming more and more prominent.This paper analyzes the security threats in each layer of IoT,and compares the existing IoT privacy protection techniques and methods.At the end of paper,it gives the future research directions on privacy preservation for IoT.

IoT;privacy preservation;anonymization;encryption

TP391.43

A

1674-7720(2015)05-0009-04

貴陽市科技局工業振興科技計劃(筑科合同[2012101]12號);貴州省預算內基本建設投資計劃項目(黔發改投資[2013]2059號)

(2014-12-10)

王和平(1988-),通信作者,男,碩士研究生,主要研究方向:計算機應用與開發,E-mail:bylong_666@163.com。

景鳳宣(1955-),女,教授,主要研究方向:網絡通信、信息安全等。