基于貝爾-拉帕都拉模型的電力網絡安全防護指標研究

陳穎聰

(廣東電網有限責任公司梅州供電局,廣東梅州514021)

基于貝爾-拉帕都拉模型的電力網絡安全防護指標研究

陳穎聰

(廣東電網有限責任公司梅州供電局,廣東梅州514021)

針對某供電局信息網絡安全防護的要求,重點是安全區不同范圍的隔離與安全等劃分和最新出現的工業控制系統SCA?DA病毒防范,采用貝爾一拉帕都拉模型,并結合電力系統以工業控制系統為主的重要特點,從其存取方式、操作、授權狀態、授權管理、模型結構和變換規則等方面進行重點討論,并在此基礎上給出最終的信息網絡安全防護模型。

網絡安全;貝爾一拉帕都拉;授權管理;SCADA

0 引言

電力數據網隨著通信和網絡技術的發展,其接入的端口越來越多,不乏極其重要的控制終端,隨著云計算技術帶來的變革,使得電力內部網絡的數據交換愈加重要。而電力自動化數據在提高傳輸效率過程中充分利用了INTER網和無線網,調度數據網和軟交換技術在電網的大量應用,讓開發和維護過程中的工作量得到減少的同時,也出現了更多新的問題,內部的信息在網絡傳播的過程中出現了泄漏和損失的情況,有時候還存在信息被人為入侵破壞的情況,使得電網存在失控、誤控的風險。因此加強信息安全防范工作,在電力自動化通信技術發展的過程中是一項必不可少的重要任務。

1 電力防護網絡安全體系的概述

電網安全防護整個過程就相當復雜,且極具系統化特點,其整個防護過程中將防護流程和管理技術通過先進的防護技術結合為一個整體。一般情況下,此工程在模型建立的過程中都參照信息安全工程學建立模型的基本方法,安全工程在試驗中實施項目的全過程都能夠得到信息安全工程模型,只是在實際防護過程中存在一系列差異,信息安全工程模型僅僅針對一些單一設備的安全設置,而電力通信防護體系的考慮更加系統化、復雜化。將這些因素歸結為一個整體,安全策略、安全管理、技術管理這三個方面是整體中包含的主要因素,也是信息安全模型構成的主要部分。

2 貝爾-拉帕都拉模型

貝爾-拉帕都拉模型是在1970年,美國軍方提出的,用于解決分時系統的信息安全和保密問題,這個模型主要用于防止機密信息被未經授權的主體訪問。使用貝爾-拉帕都拉模型系統向新系統用戶(主題)和數據(對象)做相應的安全標簽,因此,系統也稱為多級安全系統、水平和模型用于限制對象訪問操作的主題,該模型用于加強訪問控制信息的機密性。

2.1貝爾-拉帕都拉模型的基本概念簡介

貝爾-拉帕都拉模型中的實體系統分為兩類,主體和對象。主體是活躍的和可以執行的動作元素。每一個研究對象都被分配一個允許操作范圍的機密性和完整性:最小/最大安全級別和最小/最大完整性級別,并將最低安全級別(最大的滿級)為主體的寫作水平,將完整的最高機密級別(最低級別)為主體的閱讀水平。對象是一個被動的信息元素包含容器,它不是抽象的數據庫結構,但較低的操作系統在一個單一的文件。每一個對象分配一個惟一的標識符和惟一獲得一個固定的水平和訪問控制。

主體,可以進一步細分為可信和不可信的問題。可信主體的主要部分閱讀水平嚴格主導寫作水平。訪問不受信任的主體需要加強監控。

對于系統元素密級,即安全級別,可定義為:L=(C,S),C為密級,S表示范圍(系統中非分層元素集合的一個子集)。密級分為絕密、機密、秘密和公開四種,并滿足全序關系,即“>”關系。安全級別將滿足偏序的格(稱支配),即滿足“≥”關系。

設在安全級別L1=(C1,S1),L2=(C2,S2)下,L1支配L2成立(記L1≥L2),當且僅當C1≥C2和S2∈S1成立;類似有L1>L2成立,當且僅當C1>C2和S1∈S2成立:L1<L2成立,當且僅當C1<C2和S2∈S1成立:L1=L2成立,當且僅當C1≤C2和S1∈S2成立;

如果對于給定的L1和L2,有L1≥L2與L1≤L2均不成立,則稱L1與L2不可比。

貝爾-拉帕都拉模型對系統中的每個用戶(主體)分配一個安全級別,稱為允許安全級,即對用戶的置信度;同時,模型對系統中的每個客體也分配一個安全級別,以反映信息的敏感度和對數據的損害度。

模型中主體對客體可執行的存取方式有4種:

Read-only;

添加Append:

執行Execute;

讀寫Read-write。

貝爾-拉帕都拉模型支持基于隸屬關系的分散管理,即客體的建立者是客體的屬主。屬主有對此客體的存取權限,并可將這些權限授予/回收其他用戶,但隸屬關系不變。

2.2系統狀態

在貝爾-拉帕都拉模型中用四元組(b,M,f,H)來描述系統的狀態,其中b表示當前存取集,形如<主體,客體,存取方式>,即<S,O,m>:M為存取矩陣,即M(S,O),用以描述每個主體以何方式存取客體;f是一個與系統中各主體和各客體及它們安全級別相聯系的級別函數,即f:0∩S→L,其中S,0,L分別是主體、客體、安全級別的集合;H為當前客體的層次結構,是一棵帶根有向樹,其節點與客體對應,未激活或不可存取的客體則不包含在其中。

每個客體只有一個安全級別(建立時賦予的),記為fo;而每個主體可以有兩個安全級別:允許安全數fs和當前安全數fc(可變的,注冊時使用),并且fs(s)≥fc(s)成立。

2.3貝爾-拉帕都拉模型的操作

(1)按要求的方式對客體的存取進行初始化,實現在當前存取集b中增加三元組;

(2)終止之前,get開始的存取方式,實現在當前存取集b中刪除三元組;

(3)授予一個主體對一個客體的某種存取方式,它修改存取矩陣M,即在存儲矩陣中插人一項;

(4)回收之前、由授予give開始的存取方式,它修改存取矩陣M,即在存儲矩陣中刪除一項:它有強制release的作用,即刪除當前存取集b的三元組(要求回收授權的主體對操作所涉及的客體的父節點應具有存寫權);

(5)激活一個客體,將其變為可存取,此操作修改當前客體的層次結構H,即增加一節點;

(6)將客體狀態轉為未激活狀態,它修改當前客體的層次結構H,即刪除一節點及其后續節點,并修改當前存取集b,使能存取該客體的主體的存取將終止;

(7)改變主體的當前安全級別(在允許安全級別下),它修改級別函數f;

(8)修改客體(未激活的)的安全級別,并修改級別函數f(只能增加安全級別,但必須滿足f≥fo)。

2.4貝爾-拉帕都拉模型的規則

貝爾-拉帕都拉模型的具體安全規則有6條。

(1)簡單安全規則ss

簡單安全規則意味著只有當一個主體的安全級別控制另一個對象的安全級別,這個對象的主體訪問權限(只讀,讀,寫)。如果“讀”和“寫”存取方式的元素M(S,O)均有fs(s)≥fo(o),那么v=(b,M,f,H)滿足ss規則。簡單安全規則的目的是為了防止主體閱讀比它允許對象中的信息安全級別的高水平的安全,防止身體從不允許直接訪問的對象的訪問級別信息。

(2)*規則

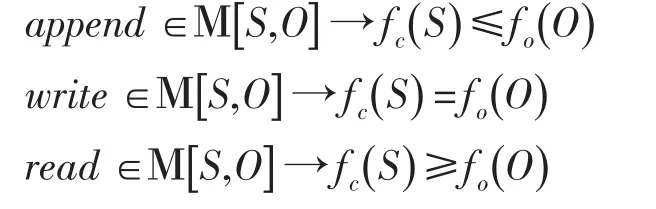

*規則的含義是:

1)只有當對象的安全級別控制當前的安全級別,對象的主題一個不可信的“添加”的權限:

2)只有當對象的安全級別等于當前安全級別的主體,一個不受信任的主題可以有“寫”的權限對象;

3)當對象的安全級別只控制主體的當前的安全級別,一個不受信任的主題可以有“讀取”權限對象。

一個系統的狀態v=(b,M,f,H)滿足關規則,當且僅當對每個主體S∈S’(S是不可信主體的集合),且對所有客體O,有:

對不可信主體,規則包括了ss規則,其證明如下:

設S是不可信主體,O是一客體,m∈M[S,O]是滿足*規則的存取方式授權(從全部4種操作來考慮)。若m=append或m=execute,則m一定滿足ss規則,因為ss規則沒有對其施加任何限制;此外若m=write,因為m滿足*規則,所以fc(S’)= fo(O),又因fs(S’)≥fc(S’),所以fc(S’)≥fo(O),因此ss規則成立;最后,若m=read,因為m滿足*規則,所以fs(S’)≥fo(O),又因為fs(S’)≥fc(S’),所以fc(S’)≥fo(O),因此ss規則成立。

上述兩規則的適用范圍不同,ss規則要求對所有主體均成立,而*規則僅要求對不可信主體成立。

可以啟動使用簡單安全規則ss和*兩個基本規則:

1)沒有讀——主體只能讀安全級別由主要對象信息的安全級別;

2)沒有寫下——主題只有主導主題的安全水平安全級別的對象寫信息。

3)兩個基本規則反映了強制訪問控制策略,它控制系統中信息的流動,保證若達不到所需的允許安全級別,則不能訪問它不應該訪問的信息。

(3)穩定規則原則。穩定規則的意思是不能被任何對象激活,它使系統穩定。當前版本允許一個主體可以修改、激活對象的類別。

(4)獨立的安全規則。意義是主體只能在獲得所需的授權來執行相應的訪問,即應該有相應的項目在訪問矩陣。

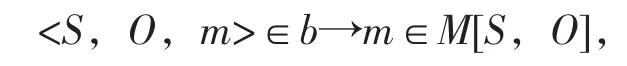

當且僅當對所有主體S,客體O和存取方式m,有:

則稱系統狀態滿足自主安全規則。

規則(1)-(4)為基本規則,滿足它們的系統稱為是安全的。

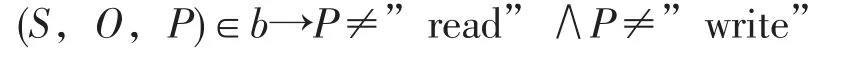

(5)未激活客體的不可存取性規則。含義是一個主體不能讀取一個未激活客體的內容。該規則的形式化表示:

系統狀態v=(b,M,f,H)滿足未激活客體的不可存取性規則,當且僅當對任何主體S,任何未激活客體O,成立:

(6)未激活客體的重寫規則。每個新激活客體均被賦予一個獨立于前一次激活狀態的初始狀態,未激活客體的重寫規則的含義是使每次激活時的初始狀態都不同。

3 基于因子分析的信息安全指標選取

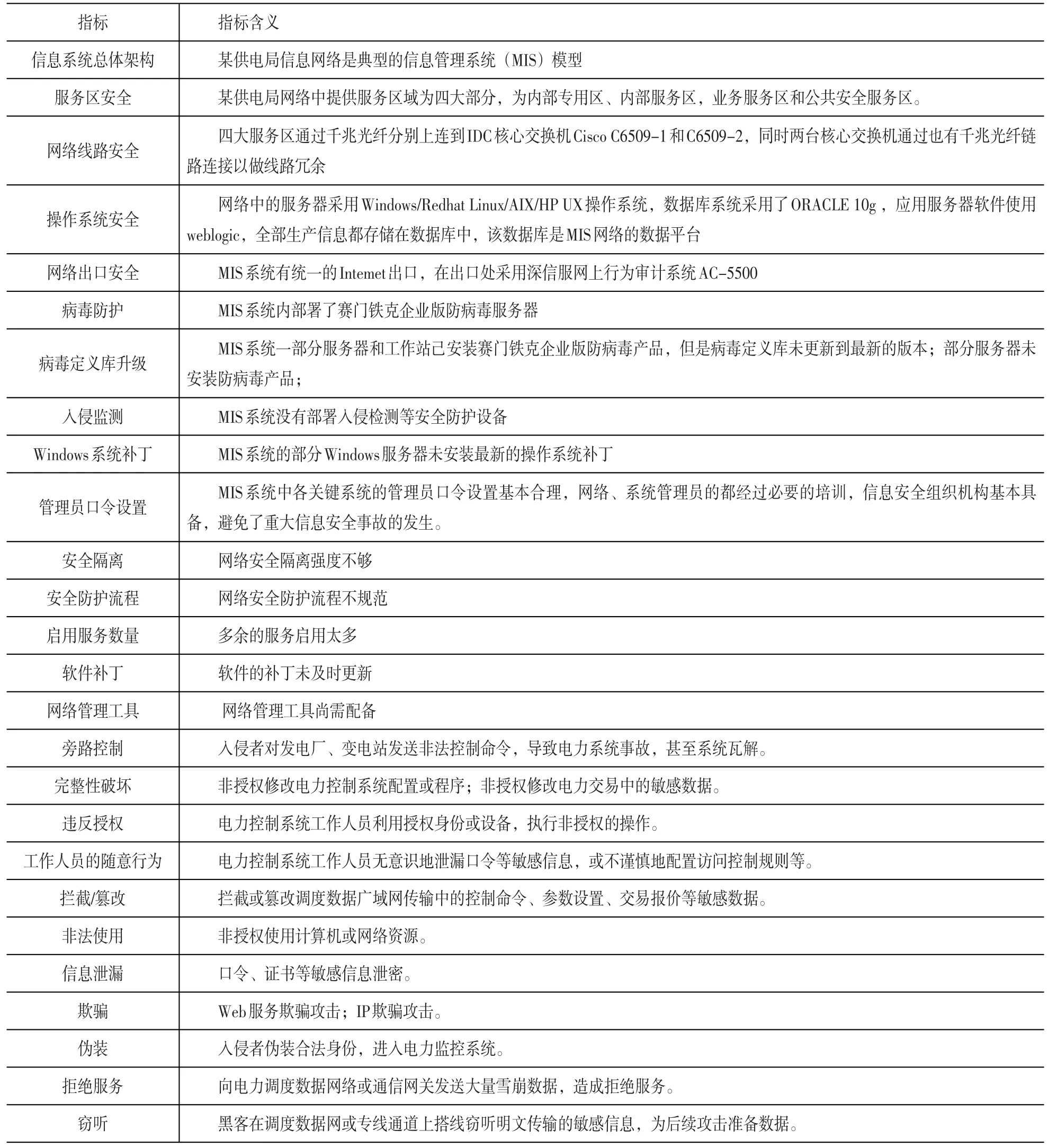

根據工作內容,本文匯總了與信息安全相關的27個指標作為原始輸入數據,對所有指標進行因素分析,如表1。采用因子分析法決定因素的抽取,并用最大變異法進行轉軸,分析因素結構。

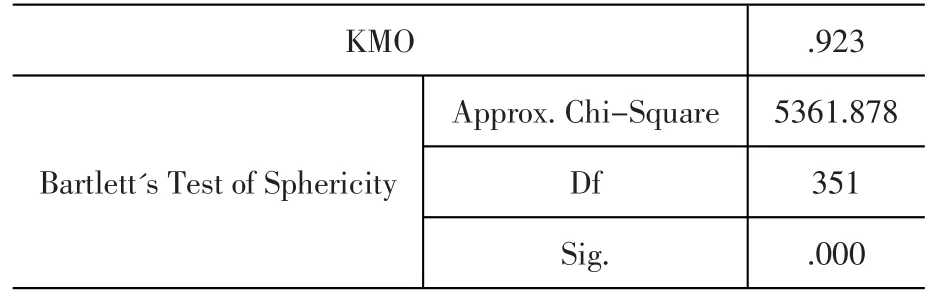

在進行因子分析之前,首先對數據進行適合性檢驗,如表2。要檢驗樣本數據是否適合進行因素分析,判斷的指標主要有兩個,即KMO和Bartlett’s球形檢驗的卡方值。當KMO值愈大時,表示變量間的共同因素愈多,愈適合進行因子分析,根據Kaiser(1974)的觀點,如果KMO的值小于0.5時,則不宜進行因子分析。數據分析結果表明,此處KMO值為0.923,適合進行因子分析。此外,Bartlett’s球形檢驗的卡方值為5 361.878(自由度為351),Sig.小于0.001達顯著,代表母群體的相關矩陣間有共同因素存在,適合進行因子分析。

表1 信息安全相關指標

表2 KMO及Bartlett's檢驗

轉軸后,被所有共同因素解釋的總變異量不變(特征值總和不變),轉軸前后5個共同因素可解釋的總變異量為86.43%。因子分析的結果見表3。

表3 轉軸后各因素方差貢獻率

由表4中對網絡信息安全的指標體系在因子分析下的結果,命名如下。

第一因子為整體安全隱患,包含指標:信息系統總體架構、服務區安全、完整性破壞;第二因子為主機安全隱患,包含指標:操作系統安全、網絡出口安全、病毒防護、病毒定義庫升級、Windows系統補丁;第三因子為網絡安全隱患,包含指標:網絡線路安全、入侵監測、管理員口令設置、網絡管理工具、欺騙、偽裝;第四因子為應用安全隱患,包含指標:啟用服務數量、軟件補丁、旁路控制、信息泄漏、拒絕服務、竊聽;第五因子管理安全隱患,安全隔離、安全防護流程、違反授權、工作人員的隨意行為、攔截/篡改、非法使用。

4 結論

本文根據電力信息網絡安全保護的需要,探討了其授權、訪問模式、操作、授權管理、模型結構和轉換規則。重點是標準化的安全、路由和工業控制系統防病毒問題。同時,考慮各種信息安全模型的特點,因此選擇基于貝爾-拉帕都拉安全保護信息安全模型,以適應供電網絡的一些特性需求,形成了五大安全因子:整體安全隱患、主機安全隱患、網絡安全隱患、應用安全隱患、管理安全隱患。

[1]陳晰.電力系統穩態分析[M].北京:中國電力出版社,1996.

[2]張煥國.計算機安全保密技術[M].北京:機械工業出版社,1995.

[3]李海泉,李健.計算機系統安全技術[M].北京:人民郵電出版社,2001.

[4]劉軍,陶樹平.SYBASE數據庫的安全及安全的應用程序設計[J].計算機工程與應用,1998(4):3-5.

[5]秦拯.一種新型的入侵檢測模型的研究與實現[J].計算機科學,2001,28(11):96-99.

[6]白小冰.基于人工免疫模型的網絡人侵檢測系統[J].計算機工程與應用,2002,38(9):133-135.

[7]戴英俠,連一峰.系統安全與入侵檢測[M].重慶:重慶大學出版社,2002.

Electricity Network Security Index Based on Bell-La Madura Model

CHEN Ying-cong

(Meizhou Power Supply Bureau,Meizhou514021,China)

According to power supply bureau network security requirements,focusing on a range of different areas such as security and safety division of the isolation and the latest in SCADA industrial control system to prevent the virus,using Bell-La Madura model,combined with the power system for industrial control the important feature of the system is based,focused discussion from the aspect of access methods,operations,authorization status,authorization management,model structure and transformation rules,and give the final network security model based on this.

network security;Bell-La Madura;authorization management;SCADA

TM73

A文獻標識碼:1009-9492(2015)12-0033-05

10.3969/j.issn.1009-9492.2015.12.009

陳穎聰,男,1983年生,廣東梅州人,碩士,工程師。研究領域:電力信息技術。

(編輯:阮毅)

2015-10-31