基于MA-ABE的云存儲訪問控制方法*

李謝華,張蒙蒙,劉 鴻,王勇軍

(1.湖南大學 信息科學與工程學院,湖南 長沙 410082;2.國防科學技術(shù)大學 計算機學院,湖南 長沙 410073)

隨著云存儲業(yè)務(wù)的快速普及,數(shù)據(jù)在云端的安全性問題已經(jīng)成為阻礙其業(yè)務(wù)進一步發(fā)展的瓶頸,為此加密技術(shù)被廣泛應(yīng)用于云數(shù)據(jù)存儲服務(wù)中.然而,在采用傳統(tǒng)加密方法的云存儲系統(tǒng)中,數(shù)據(jù)屬主(DO)需要針對每個用戶的數(shù)據(jù)進行加密,不僅加密操作運算量較大,而且難于實現(xiàn)數(shù)據(jù)的共享,不適用于云存儲中海量數(shù)據(jù)加密和用戶間數(shù)據(jù)的安全共享.為此,基于屬性加密(ABE)的方法被認為是解決云存儲中數(shù)據(jù)安全和共享的有效加密機制[1].

ABE方法是由Shamir[2]在身份基密碼學的基礎(chǔ)上提出的一種通過用戶屬性控制數(shù)據(jù)加解密的方法,用戶的身份由一系列的屬性定義,訪問控制策略將密文的解密私鑰和用戶的屬性集合相關(guān)聯(lián).解密時,當且僅當用戶的屬性集合與密文的訪問控制結(jié)構(gòu)之間的交集達到系統(tǒng)設(shè)定的門限值時才能解密.ABE 方 法 分 為 Ciphertext-Policy ABE (CPABE)[3-4]和Key-Policy ABE(KP-ABE)[5].在CPABE中,密鑰與屬性集相關(guān),密文與訪問結(jié)構(gòu)樹相關(guān),若屬性集滿足該訪問結(jié)構(gòu)樹,則用戶可以解密.在KP-ABE 中,密鑰與訪問結(jié)構(gòu)樹相關(guān),密文與屬性集相關(guān).針對云存儲中密文更新頻繁,用戶數(shù)量大的特點,CP-ABE方案更適合于云存儲中的數(shù)據(jù)訪問控制.因此,現(xiàn)有的許多密文訪問控制方法都以CP-ABE為基礎(chǔ),如文獻[6]提出的數(shù)據(jù)外包系統(tǒng)中通過結(jié)合屬性加密和組密鑰分配實現(xiàn)密文的訪問控制和用戶權(quán)限撤銷,文獻[7]提出的將密鑰分割和代理重加密相結(jié)合實現(xiàn)云存儲中的密文訪問控制和權(quán)限撤銷.

以上這些方案均僅適用于單授權(quán)機構(gòu)環(huán)境下的密文訪問控制,即用戶屬性和密鑰的分發(fā)機構(gòu)均為同一機構(gòu),然而,在云存儲快速發(fā)展的背景下,往往存在多個云服務(wù)提供商(即授權(quán)機構(gòu))并存的情況.因此,如何實現(xiàn)在多授權(quán)機構(gòu)環(huán)境下數(shù)據(jù)的安全跨域共享和訪問控制成為當前云數(shù)據(jù)安全領(lǐng)域亟待解決的關(guān)鍵問題.

目前,對于多授權(quán)機構(gòu)環(huán)境下的密文訪問控制研究主要有Chase[8]提出的多授權(quán)機構(gòu)ABE 方案,通過CA 將GID 和各屬性授權(quán)機構(gòu)(Attribute Authority,AA)生成的私鑰結(jié)合在一起.然而,由于CA 擁有系統(tǒng)的主密鑰和用戶私鑰,其一旦被攻破,將造成數(shù)據(jù)的泄露.為解決CA 造成的安全隱患,Lin等人[9]采用無CA 的密鑰分發(fā)和聯(lián)合的零秘密共享技術(shù),但此技術(shù)最多只能防止m個用戶的聯(lián)合攻擊,一旦串謀用戶的數(shù)目達到m+1,加密就會不安全.Lewko等人[10]提出了一種新的基于多授權(quán)機構(gòu)的CP-ABE 方案,此方案僅在初始化階段采用CA,由CA 為授權(quán)機構(gòu)分發(fā)公共參數(shù)并根據(jù)用戶的請求驗證AA,此后CA 將不再參與任何運算.Sushmita等人[11]提出了一種云端數(shù)據(jù)的隱私保護訪問控制方案,在不需要知道用戶身份的情況下云端可以認證用戶的合法性.此外,本方案還能抵抗重放攻擊以及支持云端數(shù)據(jù)的更改.Yang等人[12]提出了DAC-MACS算法,CA 負責全局公鑰與私鑰的生成,并為用戶和所有的AA 分發(fā)唯一身份標識,AA負責屬性的分發(fā)以及屬性私鑰的生成.Muller等人[13]提出了采用析取范式(DNF)訪問結(jié)構(gòu)的多授權(quán)的ABE 方案,CA 負責生成用戶的公鑰與私鑰,AA 負責屬性以及屬性私鑰的分發(fā),用戶的屬性由授權(quán)機構(gòu)的身份標識和描述屬性的標識組成,每個授權(quán)機構(gòu)能夠獨立生成以及管理屬性.但是訪問結(jié)構(gòu)中僅支持或門和與門結(jié)構(gòu),并且CA 必須完全可信.Li等人[14]提出了一種基于KP-ABE 的多授權(quán)機構(gòu)的ABE方案,但在云存儲環(huán)境下的訪問控制效率較低.Yang等人[15-16]提出了一種基于屬性的多授權(quán)機構(gòu)訪問控制方案,方案中都需要引用認證機構(gòu)CA,CA 負責認證所有的授權(quán)機構(gòu)和用戶,并為他們分發(fā)各自的身份標識.當需要進行屬性撤銷時,AA 只需更新版本號以及公鑰,并將更新的公鑰發(fā)送給DO 和用戶.DO 將更新的信息以及秘鑰發(fā)送給服務(wù)器,服務(wù)器負責數(shù)據(jù)的代理重加密.此外,Li等人[17]提出了一種完全安全的分布式KP-ABE 方案,方案不需要采用CA,AA 之間不需進行協(xié)商,用戶私鑰與GID 相關(guān)聯(lián),本方案最多能容忍F-1個AA 被破壞,但不適用于云存儲環(huán)境的訪問控制.為了解決用戶身份保護問題,Taeho 等人[18]提出了一種匿名優(yōu)勢控制方案,實現(xiàn)云端數(shù)據(jù)的匿名訪問控制以及用戶的身份保護,訪問結(jié)構(gòu)采用優(yōu)勢樹,但是每個數(shù)據(jù)文件需要多個訪問結(jié)構(gòu)樹驗證用戶的身份并賦予用戶相應(yīng)的訪問優(yōu)勢,與現(xiàn)有的方案相比,訪問結(jié)構(gòu)變的更加復雜.以上這些方法在CA 安全性、用戶信息保護等方面仍存在一些問題:1)CA 作為參與屬性私鑰生成的關(guān)鍵機構(gòu),對其安全性要求較高,一旦CA 被攻破,整個系統(tǒng)的安全性將很難保證.2)用戶屬性私鑰的生成與其全局唯一標示符(GID)密切相關(guān),因此無法支持用戶的匿名通信和身份信息保護.3)雖然考慮了用戶間的聯(lián)合攻擊,但是對于授權(quán)機構(gòu)間的聯(lián)合攻擊缺乏必要的防護手段.4)現(xiàn)有的方法都無法在CP-ABE 庫上直接實現(xiàn),加大了系統(tǒng)開發(fā)難度.

為解決以上問題,本文提出了一種基于訪問結(jié)構(gòu)樹的多授權(quán)機構(gòu)ABE 的跨域數(shù)據(jù)訪問控制方法(Access-Tree Based Multi-Authority ABE,ATBMA-ABE),實現(xiàn)了:1)CA 僅用于為用戶驗證授權(quán)機構(gòu)的合法性,不參與屬性私鑰的管理和運算,降低了由于使用CA 造成的安全風險.2)數(shù)據(jù)訪問和私鑰生成中無需使用GID,保護了用戶的身份信息,能夠支持用戶的匿名通信.3)DO 和授權(quán)機構(gòu)(AA)分別產(chǎn)生屬性私鑰組件,從而避免了授權(quán)機構(gòu)間的聯(lián)合攻擊.此外,DO 還通過將隨機數(shù)嵌入到私鑰中,避免了用戶間的聯(lián)合攻擊.

1 系統(tǒng)模型與安全模型

表1中列出了文中的符號變量及其所代表的含義.

表1 符號及其意義Tab.1 Symbol and meaning

1.1 系統(tǒng)模型和框架

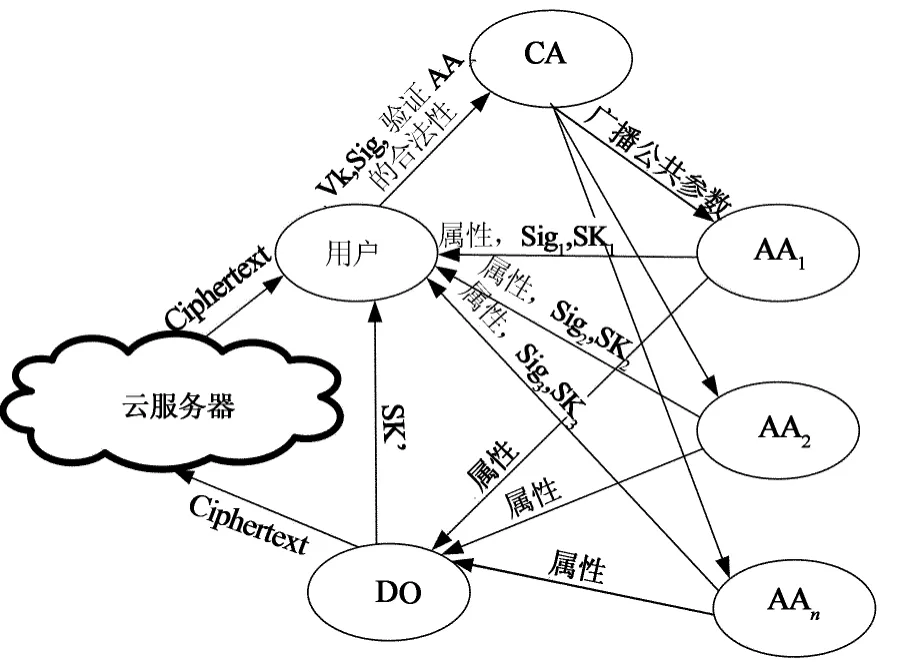

基于多授權(quán)機構(gòu)ABE的跨域數(shù)據(jù)訪問控制方案系統(tǒng)模型如圖1所示.系統(tǒng)模型由以下5部分組成.

圖1 系統(tǒng)模型Fig.1 System model

1)DO.DO 為數(shù)據(jù)屬主,負責根據(jù)安全策略定義訪問結(jié)構(gòu)樹,并用訪問結(jié)構(gòu)樹對數(shù)據(jù)進行加密,然后將密文傳遞給云端服務(wù)器.此外,DO 將生成部分私鑰組件,并通過安全信道發(fā)送給用戶.

2)共享用戶.任何用戶均可以自由獲取服務(wù)器上的密文文件,但當且僅當用戶擁有的屬性滿足密文訪問結(jié)構(gòu)樹時才能夠解密密文.用戶的屬性由多個授權(quán)機構(gòu)根據(jù)用戶權(quán)限進行分發(fā),從而實現(xiàn)密文的跨域訪問.為防止用戶間的聯(lián)合攻擊,DO 還需將隨機數(shù)嵌入到屬性私鑰中.

3)AA.每個AA 負責向授權(quán)用戶和數(shù)據(jù)屬主分發(fā)屬性以及生成部分屬性私鑰組件.為了防止服務(wù)器之間的聯(lián)合攻擊,DO 也將計算生成部分屬性私鑰并直接通過安全信道發(fā)送給用戶.

4)CA.CA是一個可信的中央認證機構(gòu),首先CA生成一系列的公共參數(shù),所有想成為屬性授權(quán)機構(gòu)的實體都會生成一個與公共參數(shù)相關(guān)聯(lián)的認證密鑰(VK).AA 利用VK 對分發(fā)給用戶的屬性進行簽名(Sig(j)),并將Sig(j)分發(fā)給用戶,用戶將所有AA的簽名(Sig)和VK 一并發(fā)送給CA,由CA 驗證授權(quán)機構(gòu)的合法性,其中Sig=Sig(1)‖Sig(2)‖…‖Sig(j),‖符號表示數(shù)據(jù)的級聯(lián).本文的VK 與公共參數(shù)的生成采用文獻[10]的方法.

5)云服務(wù)器.本文中的云服務(wù)器為不可信的存儲介質(zhì),主要用于存儲用戶數(shù)據(jù),因此服務(wù)器中的數(shù)據(jù)均為密文形式,并且云服務(wù)器不知道任何一個屬性私鑰組件.

1.2 安全模型

這里通過一個挑戰(zhàn)者與攻擊者之間的游戲來定義安全模型,游戲分為以下幾個階段:

1)初始化.攻擊者選取一個挑戰(zhàn)訪問結(jié)構(gòu)T,并將其交給挑戰(zhàn)者.

2)建立階段.挑戰(zhàn)者運行Setup算法,產(chǎn)生公鑰PK,并將其交給攻擊者.

3)查詢階段1.攻擊者多次向挑戰(zhàn)者提交屬性集S1…Sq進行私鑰查詢,但是這些屬性并不滿足上述訪問結(jié)構(gòu)樹,挑戰(zhàn)者運行屬性密鑰生成算法,生成對應(yīng)于屬性集的屬性私鑰,并將其交給攻擊者.

4)挑戰(zhàn)階段.攻擊者提交兩個等長的明文M0和M1,挑戰(zhàn)者隨機拋一枚硬幣得b∈ {0 ,1} ,并用訪問結(jié)構(gòu)T加密消息Mb,生成密文后將其送給攻擊者.

5)查詢階段2.與查詢階段1一致.

6)輸出階段.攻擊者輸出一個對b的猜測b′,如果b′=b,則稱其贏得了游戲.上述游戲中攻擊者稱為選擇明文攻擊,攻擊者在這次游戲中的優(yōu)勢為Pr [b'=b] -1/2.

定義1 本方案使用選擇性明文安全假設(shè),即在任意多項式時間內(nèi),如果攻擊者在安全游戲中的優(yōu)勢是可忽略的,則方案是安全的.

2 基于ATB-MAABE的數(shù)據(jù)訪問控制

2.1 訪問結(jié)構(gòu)樹定義

本文采用樹形訪問控制結(jié)構(gòu),由DO 定義訪問結(jié)構(gòu)樹,并以此進行數(shù)據(jù)加密.設(shè)Γ是一棵代表訪問控制結(jié)構(gòu)(即安全策略)的樹,樹的每一個非葉子節(jié)點代表一個由其子節(jié)點和邏輯運算符組成的門限關(guān)系函數(shù),numx表示節(jié)點x的孩子節(jié)點數(shù)目,kx表示門限.其中0≤kx≤numx,樹的每個葉子節(jié)點x代表屬性并且其kx=1,p(x)代表節(jié)點x的父節(jié)點,每個節(jié)點的孩子的編號從1到num,父節(jié)點的值kx取決于其子節(jié)點的數(shù)量,當kx=1時,閾值門表示或門;當kx=numx時,閾值門表示與門,即所有葉節(jié)點的和.函數(shù)index(x)返回一個與節(jié)點x相關(guān)的數(shù)字,并且每個節(jié)點的索引值是唯一的.

當且僅當用戶屬性滿足訪問結(jié)構(gòu)樹定義時,才能夠解密相關(guān)的數(shù)據(jù).滿足訪問結(jié)構(gòu)樹的條件為:Γ是根節(jié)點t的訪問結(jié)構(gòu)樹,Γx是訪問策略Γ中節(jié)點x的子樹.如果屬性集r滿足訪問結(jié)構(gòu)樹Γx,則Γx(r)=1.可以定義遞歸運算如下:如果x是非葉子節(jié)點,則計算節(jié)點x的所有孩子x′的Γ′x(r),如果至少有kx個孩子節(jié)點Γx'(r)返回1,則Γx(r)=1.如果x是葉子節(jié)點,則Γx(r)=1.本方案所構(gòu)造的訪問結(jié)構(gòu)樹有以下幾個特征:

1)訪問結(jié)構(gòu)樹是一棵n叉樹,根節(jié)點必須是and節(jié)點.

2)根節(jié)點下的每棵子樹代表每個對消息進行加密的授權(quán)機構(gòu)的訪問結(jié)構(gòu)樹,而且根節(jié)點的孩子節(jié)點同樣必須是and節(jié)點.

3)葉子節(jié)點代表各個授權(quán)機構(gòu)所分配的屬性,每個屬性的第一個字節(jié)用于標識分配該屬性的授權(quán)機構(gòu).

2.2 用戶的屬性獲取

系統(tǒng)初始化階段由CA 生成一系列公共參數(shù),所有想成為屬性授權(quán)機構(gòu)的實體就會生成一個與公共參數(shù)相關(guān)聯(lián)的VK.用戶從不同的授權(quán)機構(gòu)中獲取屬性私鑰.假設(shè)授權(quán)機構(gòu)生成的屬性如圖2所示,用戶可以從擁有VK1的授權(quán)機構(gòu)A 中獲取屬性A.teacher以及擁有VK2的屬性授權(quán)機構(gòu)B 中獲取屬性B.manager.用戶獲取屬性私鑰的過程如下:

首先用戶分別從兩個授權(quán)機構(gòu)獲取關(guān)于屬性A.teacher的Sig(1)以及屬性B.manager 的Sig(2),其中Sig(1)利用VK1生成,Sig(2)利用VK2生成.然后用戶將獲得的簽名以及VK1和VK2提交給CA,CA 利用生成VK1和VK2的公共參數(shù)進行認證,從而驗證授權(quán)機構(gòu)的合法性.在CA 為用戶驗證AA 合法性之后便不再參與任何操作,并且不負責生成用戶屬性和任何私鑰組件,因此系統(tǒng)的安全性與CA 關(guān)聯(lián)性不大,避免了由于使用CA 所引入的安全隱患.最后合法的授權(quán)機構(gòu)向用戶分發(fā)屬性以及屬性私鑰.

圖2 訪問結(jié)構(gòu)樹Fig.2 Access tree

2.3 加密方案

令乘法群G階數(shù)為p,g是G的生成元,構(gòu)造雙線性映射為e:G×G→GT,安全參數(shù)κ代表線性群的大小.對于任意的i∈Zp,定義拉格朗日系數(shù)Δi,S,對于Zp中的元素集,本文的數(shù)據(jù)安全訪問控制方案如下:

Setup:選擇階為素數(shù)p的乘法群G,g是G的生成元,構(gòu)造雙線性映射為e:G×G→GT,隨機選取α,η∈Zp,生成公鑰為:

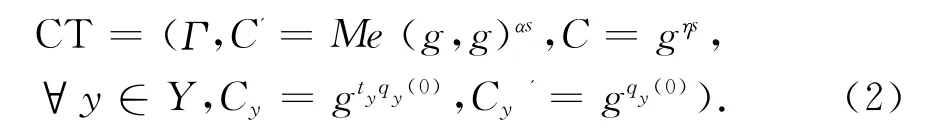

Encrypt(PK,M,Γ):DO 利用系統(tǒng)的公鑰和訪問結(jié)構(gòu)樹對消息M進行加密.隨機選取s,η∈Zp,使得訪問結(jié)構(gòu)樹根節(jié)點的值為qr(0)=s.令Y為樹Γ葉子節(jié)點的集合.密文構(gòu)建如下:

KeyGen(MSK,S):私鑰的生成由DO 和AA共同完成.

1)DO 隨機選取λ∈Zp,生成私鑰組件如下:D=g(α-λ)/η,并將D和參數(shù)λ通過安全信道發(fā)送給用戶.由于每個用戶私鑰中的λ值不同,因此可以防止用戶之間的聯(lián)合攻擊.

2)每個AA 隨機選取ri∈Zp,對于任意的屬性k∈Sj,生成相應(yīng)的屬性私鑰組件:

SKj=(?k∈Sj,Vi=g·gtiri,Li=gri),其中j=1,…,n,Sj代表第j個AA 分發(fā)給用戶的屬性集合.令每個AA 將SKj通過安全信道發(fā)送給用戶.

Decrypt(CT,SK):當且僅當用戶的屬性滿足訪問結(jié)構(gòu)樹時,用戶才能夠解密密文.解密算法輸入包含訪問結(jié)構(gòu)樹的密文以及私鑰SK,其中SK =(D‖SK1‖SK2‖…‖SKn),通過遞歸算法生成解密所需的參數(shù).令i=attr(y),attr(y)代表葉子節(jié)點y相對應(yīng)的屬性值.如果x是葉子節(jié)點且x∈S,則

如果x不是葉子節(jié)點,對于節(jié)點x的所有孩子z,我們將解密輸出的結(jié)果記為Fz,令Sx為任意的大小為kx的子節(jié)點z的集合.如果這樣的集合不存在,則節(jié)點不滿足解密,函數(shù)將返回null.計算:

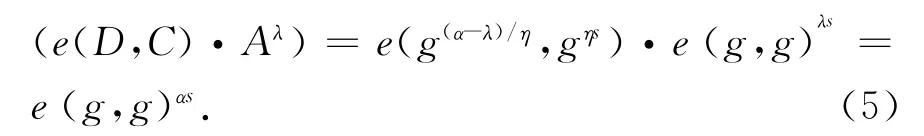

算法調(diào)用生成訪問結(jié)構(gòu)樹的拉格朗日插值函數(shù),如果屬性集合S滿足訪問結(jié)構(gòu)樹Γ,則A=e(g,g)qR(0)=e(g,g)s.用戶根據(jù)DO 發(fā)送的參數(shù)λ進行解密.計算:

最后得到:

3 分 析

3.1 安全分析

定義2 (DBDH 假設(shè))給定階為素數(shù)p的乘法群(G,GT),g為G的生成元.隨機選取隨機數(shù)a,b,c∈Zp,然后將元素g,ga,gb,gc∈G和Z∈GT發(fā)送給攻擊者,由攻擊者來判定Z是否等于e(g,g)abc.如果在多項式時間內(nèi),攻擊者不能以不可忽略的優(yōu)勢來解決DBDH 假設(shè),則稱DBDH 假設(shè)在群(G,GT)上是成立的.

定理1 如果DBDH 假設(shè)在群(G,GT)上成立,則本方案在標準模型[19]下是選擇明文安全的.

證 假設(shè)存在一個概率時間多項式攻擊者Adv能夠以不可忽略的優(yōu)勢ε贏得游戲,構(gòu)造一個模擬者Sim 利用攻擊者的能力能夠以不可忽略的優(yōu)勢ε/2解決DBDH 游戲.

令e:G×G→GT是一個雙線性映射,其中G是階為素數(shù)p的多乘法線性群,g為G的生成元.首先挑戰(zhàn)者隨機拋一枚硬幣,得到隨機值μ= {0 ,1} ,如果μ=1,則 令(g,A,B,C,Z)=(g,ga,gb,gc,e(g,g)abc),否則令(g,A,B,C,Z)=(g,ga,gb,gc,e(g,g)z),其中隨機數(shù)a,b,c∈Zp,挑戰(zhàn)者將(g,A,B,C,Z)=(g,ga,gb,gc,Z)發(fā)送給模擬者Sim,然后模擬者Sim 在下面的游戲中相當于挑戰(zhàn)者.

1)初始化.攻擊者Adv 選取挑戰(zhàn)的訪問結(jié)構(gòu)Γ*,并將其交給模擬者.

2)建立階段.模擬者Sim 生成公共參數(shù)Y:=e(A,B)=e(g,g)ab.如果屬性i∈S:隨機選擇di∈Zp,使得gti=gdi(ti=di),否則選擇隨機數(shù)βi∈Zp,使得gti=gbβi=Bβi,并將公共參數(shù)發(fā)送給攻擊者Adv.

3)查詢階段1.攻擊者Adv 多次提交屬性集S1,S2,…,Sq進行查詢,但是這些屬性并不滿足訪問結(jié)構(gòu)樹Γ*.模擬者在接受到私鑰查詢請求之后,計算對應(yīng)于攻擊者查詢請求的屬性私鑰.模擬者首先為每個葉子結(jié)點定義一個多項式qx.對于結(jié)點x滿足訪問結(jié)構(gòu)樹,則多項式qx是完整的;如果不滿足,則gqx(0)也是知道的.模擬者令qR(0)=a,對于訪問結(jié)構(gòu)樹中的每一個結(jié)點x,定義最后的多項式為Qx(·)=bqx(·).令s=Qr(0)=ab,對于任意的i∈Sk,計算:=gri,否則,然后模擬者將生成的屬性私鑰發(fā)送給攻擊者Adv.

4)挑戰(zhàn).攻擊者Adv提交兩個挑戰(zhàn)的消息M0和M1給模擬者,模擬者隨機拋一枚硬幣b,生成密文:

并將密文發(fā)送給攻擊者.

如果μ=1,Z=e(g,g)abc,我們令α=ab,s=c,則有Z=e(g,g)abc=e(g,g)αs,而且因此CT是有效密文.否則,如果μ=0,Z=e(g,g)z,則C'=Mbe(g,g)z.由于z∈Zp是一個隨機元素,則C'∈GT也是一個隨機元素.因此CT 是無效密文.

5)查詢階段2.重復查詢階段1的操作.

6)猜測.攻擊者Adv輸出一個對b猜測b′.如果b′=b,模擬者Sim 輸出μ=1,并指出給他的元組屬于DBDH 元組,否則輸出μ=0,并指出給他的元組屬于隨機元組.

當μ=1時,攻擊者Adv獲得一個關(guān)于消息Mb的有效密文.根據(jù)定義,此時攻擊者具有不可忽略的優(yōu)勢來猜測正確的b′.其成功的概率為:

當μ=0時,攻擊者沒有獲得關(guān)于b的任何消息,沒有優(yōu)勢來猜測正確的b′,其成功的概率為那么模擬者在與挑戰(zhàn)者之間的游戲中成功的概率為:

證畢.

定理2 本文的方案是能抵抗用戶的聯(lián)合攻擊和授權(quán)機構(gòu)之間的聯(lián)合攻擊.

證 在本方案中,為了能夠解密,攻擊者必須得到e(g,g)αs,攻擊者將密文組件C和私鑰組件D進行雙線性配對得到(e(g,g)(α-λ)/η),然而計算得到的結(jié)果中仍然會有e(g,g)λs.對于非法用戶來說,每個用戶的屬性集不滿足訪問結(jié)構(gòu)樹,無法獨立進行解密.當多個非法用戶進行聯(lián)合攻擊時,由于都是非法用戶,DO 只會將私鑰組件D=g(α-λ)/η以及參數(shù)λ發(fā)送給合法用戶,他們無法得到可以解密密文的私鑰組件D=g(α-λ)/η以及參數(shù)λ,所以即使非法用戶通過計算獲得e(g,g)s也無法進行解密.對于加密文件,只要有用戶撤銷,DO 就會重新加密明文,得到新的密文Me(g,g)α′s以及新的私鑰組件D=g(α′-λ′)/η和參數(shù)λ′,而已撤銷用戶只擁有以前的D=g(α-λ)/η和參數(shù)λ,用戶通過計算只能得到e(g,g)s而不知道λ′,所以用戶不能解密,因此本方案能夠抵抗用戶的聯(lián)合攻擊.對于授權(quán)機構(gòu)來說,每個授權(quán)機構(gòu)只負責生成屬性私鑰組件,即使多個服務(wù)器進行聯(lián)合攻擊,授權(quán)機構(gòu)執(zhí)行解密操作只能得到e(g,g)s,參數(shù)λ只有DO 和合法用戶知道,所以服務(wù)器不能獲得e(g,g)λs,因此無法計算解密私鑰,從而阻止了授權(quán)機構(gòu)之間的聯(lián)合攻擊.

3.2 性能分析

3.2.1 通信代價

在表2中將文獻[10]和文獻[15]與本方案進行對比,其中U表示屬性空間,Sc表示與密文相關(guān)的屬性集,Sk表示與私鑰相關(guān)的屬性,I表示用戶屬性集,E表示一次指數(shù)操作,P表示一次配對操作,k表示授權(quán)機構(gòu)的個數(shù).本方案在初始化階段的通信代價比文獻[10]和文獻[15]低,因為本方案的初始化操作跟訪問策略的屬性集無關(guān).文獻[15]在加密和密鑰方面比本方案和文獻[10]的代價高,由于其加解密操作不僅跟屬性相關(guān),還跟授權(quán)機構(gòu)的個數(shù)相關(guān).從表2可以看出,特別是在云存儲環(huán)境多個授權(quán)機構(gòu)并存情況下,在公共參數(shù)與加解密操作方面,本方案較文獻[15]的方案有明顯的優(yōu)勢.與現(xiàn)有的方案相比本文方案采用樹形訪問控制策略,在抵抗AA 的聯(lián)合攻擊以及用戶的身份信息保護以及通信代價方面有很大改進.因為:1)用戶在獲取屬性私鑰時不再需要向AA 提交GID,因此用戶的身份信息受到保護.2)用戶的屬性私鑰分別由DO 和AA共同生成,從而避免了AA 之間的聯(lián)合攻擊.

表2 訪問策略靈活性以及通信代價Tab.2 Comparison of access policy flexibility and computation cost

3.2.2 計算代價

下面從解密與加密時間兩個方面對文獻[10]、文獻[15]的方案和本文的方案進行比較.方案采用的實驗環(huán)境為Inter(R)Core(TM)i3 CPU 主 頻3.19GHz,內(nèi)存2GB,VMware Workstation 虛擬機上的Ubuntu系統(tǒng),實驗代碼是基于cpabe-0.11庫[20]改進,使用PBC 庫,版本為0.5.12,對稱加密使用 基 于openssl-1.0.0c庫 的128 位AES 加 密算法.

圖3為加解密時間與授權(quán)機構(gòu)個數(shù)的關(guān)系比較圖,其中每個AA 所擁有的屬性為5個.圖4為加解密時間與每個授權(quán)機構(gòu)屬性個數(shù)的關(guān)系比較圖,其中AA 的個數(shù)為5個.由圖3和圖4可知,本文的方案在系統(tǒng)加解密效率方面與文獻[10]相比有了較大的提高,與文獻[15]相比,雖然本文方案在加密方面的性能稍差,但解密的性能卻有了較大的提高.因此,本文提出的方案能夠進一步提高多授權(quán)機構(gòu)下用戶解密數(shù)據(jù)的效率.

圖3 加密與解密時間與授權(quán)機構(gòu)個數(shù)的關(guān)系比較Fig.3 Comparison with different numbers of authorities between encryption and decryption

圖4 加解密時間與每個授權(quán)機構(gòu)的屬性個數(shù)的關(guān)系比較Fig.4 Comparison with different numbers of attributes between encryption and decryption

4 結(jié)束語

本文提出了一種基于Multi-Authority ABE 的密文訪問控制方法,通過建立訪問結(jié)構(gòu)樹管理不同授權(quán)機構(gòu)分發(fā)的屬性,實現(xiàn)用戶安全靈活的跨域數(shù)據(jù)存儲和訪問控制.理論分析和實驗驗證說明了本文提出的方案不僅能夠?qū)崿F(xiàn)密文訪問控制的安全性目標,防止用戶和授權(quán)機構(gòu)的聯(lián)合攻擊,保護用戶身份信息,而且還提高了密文加解密的效率.因此,本文提出的方法能夠應(yīng)用于云存儲環(huán)境下多授權(quán)機構(gòu)并存條件下的高效數(shù)據(jù)加解密操作,并為數(shù)據(jù)跨域訪問和共享提供了行之有效的方法.此外,本文實現(xiàn)了用戶私鑰與GID 分離,為今后云存儲中的用戶匿名訪問研究提供了思路.

[1]SAHAI A,WATERS B.Fuzzy identity-based encryption[C]//Proceeding of Advances in Cryptology-EUROCRYPT’05.Aarhus:Springer Berlin Heidelberg,2005:457-473.

[2]SHAMIR A.Identity-based cryptography systems and signature schemes[C]//Proceeding of Advances in Cryptology-CRYPTO’84.Berlin:Springer Berlin Heidelberg,1984:47-53.

[3]BETHENCOURT J,SAHAI A,WATERS B.Ciphertextpolicy attribute-based encryption[C]//Proceeding of IEEE Symposium Security and Privacy.Berkeley,CA:IEEE,2007:321-334.

[4]WATERS B.Ciphertext-policy attribute-based encryption:An expressive,efficient,and provably secure realization[C]//Proceeding of PKC’11.Taormina,Italy:Springer Berlin Heidelberg,2011:53-70.

[5]GOYAL V,PANDEY O,SAHAI A,etal.Attribute-based encryption for fine-grained access control of encrypted data[C]//Proceeding of ACM Conference on Computer and Communications Security.Virginia:ACM,2006:89-98.

[6]HUR J,NOH D K.Attribute-based access control with efficient revocation in data outsourcing systems[J].IEEE Transactions on Parallel and Distributed Systems,2011,22(7):1214-1221.

[7]呂志泉,張敏,馮登國.云存儲密文訪問控制方案[J].計算機科學與技術(shù),2011,5(9):835-844.

LV Zhi-quan,ZHANG Min,F(xiàn)ENG Deng-guo.Cryptographic access control scheme for cloud storage[J].Computer Science and Technology,2011,5(9):835-844.(In Chinese)

[8]CHASE M.Multi-authority attribute based encryption[C]//Proceeding of Cryptography Conference on Theory of Cryptography(TCC’07).Amsterdam:Springer Berlin Heidelberg,2007:515-534.

[9]LIN H,CAO Z F,LIANG X.Secure threshold multi-authority attribute-based encryption without a central authority[C]//Proceeding ofInternational Conference on Cryptology.India:Springer Berlin Heidelberg,2008:426-436.

[10]LEWKO A ,WATERS B.Decentralizing attribute-based encryption[C]//Proceeding of International Conference on the Theory and Applications of Cryptographic Techniques.Tallinn:Springer Berlin Heidelberg,2011:568-588.

[11]SUSHMITA R,MILOS S,AMIYA N.Privacy preserving access control with authentication for securing data in clouds[C]//Proceeding of IEEE/ACM International Symposium on Cluster,Cloud and Grid Computing (CCGrid).Ottawa:IEEE,2012:556-563.

[12]YANG K,JIA X,REN K.DAC-MACS:Effective date access control for multi-authority cloud storage systems[J].IEEE Transactions on Information Forensics and Security,2013,8(11):1790-1801.

[13]MULLER S,KATZENBEISSER S,ECKERT C.Distributed attribute-based encryption[C]//Proceeding of Information Security and Cryptology(ICISC’08).Seoul:Springer Berlin Heidelberg,2008:20-36.

[14]LI M,YU S,ZHENG Y,etal.Scalable and secure sharing of personal health records in cloud computing using attributebased encryption[J].IEEE Transactions on Parallel and Distributed Systems,2012,24(1):131-143.

[15]YANG K,JIA X.Attribute-based access control for multi-authority system in cloud storage[C]//Proceeding of International Conference on Distributed Computing Systems (ICDCS).Macau:IEEE,2012:536-545.

[16]YANG K,JIA X.Expressive,Efficient and revocable data access control for multi-authority cloud storage[J].IEEE Transactions on Parallel and Distributed Systems,2014,25(7):1735-1744.

[17]LI Q,MA J,XIONG J,etal.Full secure decentralized keypolicy attribute-based encryption[C]//Proceeding of Intelligent Networking and Collaborative System (INCS).Xi’an:IEEE,2013:220-225.

[18]TAEHO J,LI X,WAN Z,etal.Privacy preserving cloud data access with multi-authorities[C]//Proceeding of IEEE INFOCOM.Turin:IEEE,2013:2625-2633.

[19]王鑫,賈慶軒,高欣,等.可證明安全的輕量級無服務(wù)型RFID安全搜索協(xié)議[J].湖南大學學報:自然科學版,2014,41(8):117-124.

WANG Xin,JIA Qing-xuan,GAO Xin,etal.Provable security lightweight service-less rfid security search protocol[J].Journal of Hunan University:Natural Sciences,2014,41(8):117-124.(In Chinese)

[20]BETHENCOURT J,SAHAI A,WATERS B.The cpabe toolkit[EB/OL].(2006-12-01)[2011-03-24].http://acsc.csl.sri.com/cpabe/.