基于Logistic混沌加密和DWT的數字圖像水印算法*

?

基于Logistic混沌加密和DWT的數字圖像水印算法*

于子甲1,李珺2,朱文文2

(1.宿州學院 信息工程學院,安徽 宿州 234000;2.宿州學院,安徽 宿州 234000)

摘要:為提高數字圖像水印算法的安全性,提出一種基于Logistic混沌加密和離散小波變換(DWT)的數字圖像水印算法.首先,利用Logistic混沌序列對水印圖像進行置亂加密,降低圖像的相關性,然后采用DWT對原始圖像進行三級小波分解,在三級DWT分解后的低頻系數中嵌入加密水印圖像,最后通過小波系數重構和小波逆變換提取水印.實驗結果表明,算法對常見的幾何攻擊有較好的魯棒性,并且提高了水印的安全性.

關鍵詞:圖像水印;混沌加密;魯棒性;小波變換

由于網絡多媒體技術的快速發展,越來越多的多媒體信息(包括圖像、視頻和音頻等內容)以各種形式在互聯網上傳播和分享,然而,這也導致了互聯網的非法復制、傳播,以及非法篡改等問題[1].如何保護數字媒體所有者的版權逐漸成為數字信息安全領域的一個熱點問題.數字水印技術主要通過水印的魯棒性和實用性保護數字圖像、視頻和音頻數據的安全性和知識版權.因此,數字水印技術在信息安全領域得到快速發展.數字水印算法主要包括水印的嵌入和提取兩個步驟.一個理想的水印算法應該具有安全性、不可見性、隱蔽性和魯棒性.目前,數字水印的嵌入和提取算法主要通過空間域和變換域兩種方法實現.空間域方法是直接將水印嵌入到圖像灰度值中,文獻[2]中提出了將擴頻調制水印嵌入到圖像空間域的水印算法.變換域方法是通過對原始圖像進行特殊變換,將水印嵌入到變換域系數中.文獻[3]提出在DWT-SVD域中嵌入圖像水印的算法,文獻[4]中提出在DWT變換域中采用二維Logistic混沌映射對圖像像素點進行置亂的水印算法.

本文提出一種基于Logistic混沌加密和DWT的數字圖像水印算法.首先,利用Logistic混沌映射對水印圖像進行置亂加密,只有獲得Logistic混沌密鑰Key才能提取水印圖像,提高了水印算法的安全性.然后對原始圖像進行三級DWT分解,將圖像分解成十個頻率子帶,通過嵌入函數將置亂加密的水印嵌入低頻子帶中,最后通過水印嵌入的逆過程提取水印.實驗結果表明,該算法有較好的魯棒性和安全性,能夠抵抗JPEG壓縮攻擊、濾波和高斯噪聲等各種幾何攻擊.

1小波變換與混沌序列

1.1小波變換

由于快速傅立葉變換主要針對信號進行整體變換分解,很難獲得信號的細節信息,而小波分解具有多分辨率特性和時頻局部特性,可以準確獲取信號的細節信息,所以小波分解自被提出之后很快受到信號和圖像處理研究領域的廣泛關注,同時,小波變換也逐漸成為圖像水印技術的研究熱點[5-6].離散小波變換(discrete wavelet transform,簡稱DWT)是對基本小波變換的尺度和平移進行離散化的過程[7].DWT是在離散時域中進行連續分級計算得到的,在每一級中,高通濾波器可以產生細節信號[8].對原始圖像進行二維離散小波一級分解可以得到4個子帶,分別為LL1,LH1,HL1,HH1.本文算法主要對原始圖像進行三級小波分解,可以得到10個子帶,如圖1所示.

圖1 三級小波分解過程

根據小波分解系數形成小波樹,可以把小波樹定義為:

(1)

(2)

其中,l=3,2.

1.2混沌序列

混沌理論是指系統從有序狀態隨機演化成無序的一種理論,該理論主要對確定性系統中存在的類隨機過程進行研究[9].混沌序列是從混沌理論模型抽樣出具有混沌特性的時間序列.由于混沌序列具有很強的非相關性,以及對初始條件具有極強的敏感性,所以利用混沌特性可以對信息進行隱藏,混沌映射可以被用作水印和加密增加數字水印的安全性.其中,一維Logistic模型是一種隨機性很強的混沌映射[10],其定義如式(3)所示:

x(n+1)=μx(n)[1-x(n)]

(3)

其中,μ∈(0,4),x(n)∈(0,1),設x(0)表示初始值.

為了得到混沌序列,將x(n)轉化成二進制信號序列x(s),其量化函數W[x(n)]定義如式(4)所示:

(4)

2水印嵌入算法

由于小波具有良好的時頻特性和與人類視覺系統(HVS)有良好的匹配特性,小波已廣泛應用于數字水印領域.本文水印算法主要通過離散小波分解(DWT)將水印嵌入到低頻系數中,通過選取Logistic混沌密鑰Key的初始值生成水印的混沌序列.

水印嵌入算法如下:

1)對原始圖像I進行三級Harr小波分解得到10個子帶,選取低頻LL3子帶為水印嵌入頻帶.

2)利用Logistic混沌算法對水印圖像進行置亂加密,選取Logistic混沌密鑰Key的初始值K生成水印的混沌序列W如式(5)所示:

W={ω(x,y)|ω(x,y)=±1,1≤

x≤M/8,1≤N≤N/8}

(5)

3)選取低頻系數I3(x,y),將置亂加密后的水印序列按式(6)嵌入原始圖像.

I'3(x,y)=I3(x,y)+αW

(6)

其中,I3(x,y)表示原始圖像嵌入之前的低頻系數;I'3(x,y)表示嵌入之后的低頻系數;α表示控制嵌入水印的強度參數,α主要通過實驗選取的平均值;W表示置亂加密的水印序列.

4)將嵌入水印的低頻子帶和其他原始圖像的高頻子帶進行小波重構,再進行DWT逆變換,得到嵌入水印的圖像I',水印嵌入流程圖如圖2所示.

圖2 水印嵌入算法流程圖

3水印提取算法

水印提取算法如下:

1)對嵌入水印圖像I'進行同樣的三級Harr小波分解,得到嵌入水印的低頻子帶I3(x,y).

2)根據式(7)提取置亂加密的水印.

W=[I'3(x,y)-I3(x,y)]/α

(7)

3)利用相同的Logistic混沌密鑰Key對加密水印W'進行解密,恢復原始水印信號W.

4Matlab仿真實驗

原始圖像采用像素為512×512的Lena圖像,水印圖像采用像素為64×64的二值圖像.實驗主要以峰值信噪比(PSNR)和相關系數(NC)作為水印嵌入效果的評價標準.峰值信噪比(PSNR)越高表明嵌入水印算法的不可見性越好.峰值信噪比(PSNR)的計算公式如下:

(8)

(9)

其中,MSE表示均值方差,W表示原始水印,W*表示嵌入水印,M,N表示水印矩陣的行數和列數.

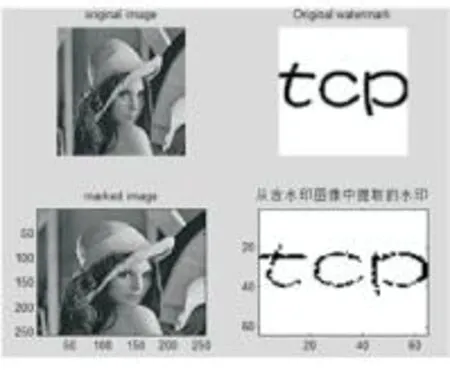

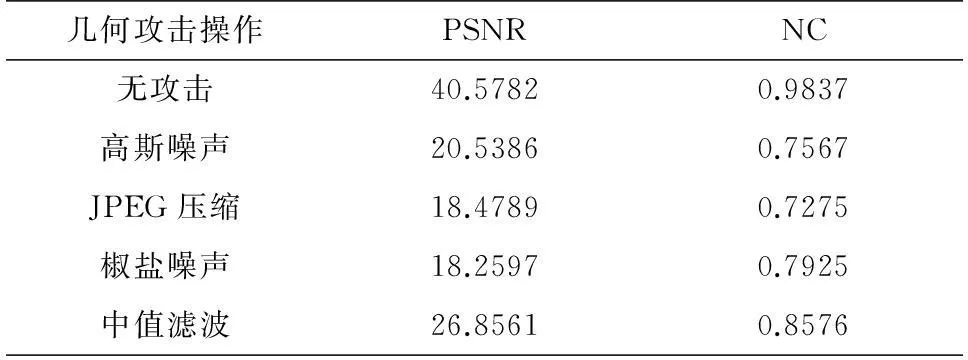

實驗通過Matlab7.0進行仿真,原始圖像、水印圖像、嵌入水印圖像和提取水印圖像如圖3所示.實驗通過峰值信噪比(PSNR)和相關系數(NC)兩個參數測試不同方案的幾何攻擊,其中包括高斯噪聲,JPEG壓縮,椒鹽噪聲和中值濾波等,峰值信噪比(PSNR)和相關系數(NC)的結果如表1所示.

圖3 嵌入水印圖像和提取水印圖像

幾何攻擊操作PSNRNC無攻擊40.57820.9837高斯噪聲20.53860.7567JPEG壓縮18.47890.7275椒鹽噪聲18.25970.7925中值濾波26.85610.8576

從表1 PSNR和NC參數分析可以得出,本文算法在各種幾何攻擊后PSNR值很高,NC值接近1,表明該算法對各種幾何攻擊有很好的魯棒性和不可見性.

5結論

本文提出一種基于Logistic混沌加密和DWT的數字圖像水印算法,該算法首先采用Logistic混沌映射對水印進行置亂加密,然后利用離散小波變換對原始圖像進行三級小波分解,最后將置亂加密水印嵌入到三級小波分解后的低頻子帶中.實驗結果表明該水印算法不僅對常見的幾何攻擊有很好的魯棒性和不可見性,而且提高了水印算法的安全性.

參考文獻:

[1]楊韞飴,王玲.非抽樣Contourlet變換的低頻數字水印[J].計算機工程與應用,2011,47(16):201-203.

[2]周利軍,周源華.基于直接序列擴頻的圖像空間域水印技術[J].軟件學報,2002,13(2):298-303.

[3]葉天語.DWT-SVD域全盲自嵌入魯棒量化水印算法[J].中國圖象圖形學報,2012,17(6):644-650.

[4]陳善學,彭娟,李方偉.基于二維Logistic混沌映射的DWT數字水印算法[J].重慶郵電大學學報:自然科學版,2012,24(4):495-500.

[5]朱憲花,雷敏,楊榆,等.一種基于DCT和SVD的音頻水印算法[J].計算機工程,2012,38(19):111-113,118.

[6]和紅杰,張家樹.對水印信息篡改魯棒的自嵌入水印算法[J].軟件學報,2009,20(2):437-450.

[7]朱賢坤,張貴倉,呂寶成,等.小波分塊的魯棒性數字水印算法[J].計算機工程與應用,2008,44(34):93-94,122.

[8]段歲軍,范九倫.一種基于SVD和DWT的音頻水印算法[J].計算機應用研究,2014,31(7):2116-2118.

[9]薛勝男,陳秀宏.基于混沌加密和SVD的數字圖像水印算法[J].計算機工程,2012,38(19):107-110.

[10]彭川,莫海芳.基于Logistic混沌序列的魯棒數字水印方案[J].計算機仿真,2012,29(9):278-282.

(責任編輯:王前)

Digital Images Watermarking Algorithm Based on Logistic Chaos Encryption and DWT

YU Zi-jia,LI Jun,ZHU Wen-wen

(SuzhouCollege,Suzhou,Anhui234000,China)

Abstract:In order to improve the security of digital image watermarking algorithm, a digital image watermarking algorithm based on Logistic chaos-encryption and discrete Wavelet Transform (DWT) is proposed. The experimental results show that the algorithm is effective and robust to some common types of geometric attack. Moreover, the security of watermark is improved.

Keywords:images watermarking; chaos encryption; robustness; wavelet transform

中圖分類號:TP391

文獻標志碼:A

文章編號:1008-7974(2015)06-0004-03

作者簡介:于子甲,男,安徽宿州人,教師.

基金項目:宿州學院校級科研平臺項目“基于可信計算的無線局域網安全體系結構的研究”(2014YKF44);省級質量工程項目“網絡互聯創業競爭性經營平臺”(AH201410379049)

收稿日期:*2014-10-08

DOI:10.13877/j.cnki.cn22-1284.2015.12.002