異常流量清洗系統部署探討

張鉦林

【摘要】 本文通過對互聯網中異常流量特點及危害進行分析,提出部署互聯網異常流量清洗系統的必要性,并針對系統部署的網絡架構、核心技術、原理等進行深入分析,提出了互聯網異常流量清洗系統設計與實現的可行性方式。

【關鍵詞】 異常流量 DDOS 清洗

一、前言

隨著互聯網絡高速發展,電子政務、網上購物、證券交易、網絡銀行等重要應用普及,網絡安全愈發重要。但近年來,DDoS攻擊、木馬和僵尸、蠕蟲等異常流量由于攻擊簡單、容易達到目的、難于防止和追查,逐漸成為常見的攻擊方式,給服務提供商、網絡運營商、政府部門等造成了相當嚴重的危害。例如,暴風影音引發的DDoS攻擊導致多省電信DNS被攻擊引起大面積業務癱瘓;十八大開幕當天,某運營商某基地門戶網站遭遇DDoS攻擊,持續約4小時,導致業務受損并引起投訴。

由于攻擊的頻繁出現和危害性,工信部網絡與信息安全考核標準中已明確要求運營商需在省公司互聯網骨干層部署異常流量監測系統。因此在運營商互聯網絡出口等關鍵位置部署異常流量清洗系統非常有必要。

二、異常流量主要構成

2.1分布式拒絕服務攻擊(DDos)

分布式拒絕服務(DDoS:Distributed Denial of Service)攻擊指借助于客戶/服務器技術,將多個計算機聯合起來作為攻擊平臺,對一個或多個目標發動DDoS攻擊,從而成倍地提高拒絕服務攻擊的威力。DDoS攻擊多種多樣,從最初的針對系統漏洞型的DoS攻擊(如Ping of Death),發展到現在的流量型DDoS攻擊(如SYN Flood、UDP Flood、ICMP Flood、ACK Flood等),以及越來越頻繁出現的針對應用層的DoS攻擊(如Http Get Flood、連接耗盡等)。

根據2015年上半年綠盟科技所發布的DDoS威脅報告,目前DDoS攻擊存在兩極分化的態勢,大流量攻擊不斷增長(>100G的攻擊有33起)并開始走向云端,小流量攻擊(1分鐘以下42.74%)變身脈沖及慢速攻擊,主要針對行業業務特性。在此背景下,攻擊流量呈現混合化,并以UDP混合流量為主(72%)。

2.2木馬和僵尸網絡

木馬和僵尸網絡能使遠程用戶獲得本地計算機的最高操作權限,使用戶的電腦完全暴露在網絡環境之中,成為別人操縱的對象,從而利用被操縱的主機發起DDOS攻擊和盜取用戶隱私。根據國家互聯網應急中心(CNCERT)監測發現,2015年10月最后一周,境內感染網絡病毒的主機數量約為 72.48 萬個,其中包括境內被木馬或被僵尸程序控制的主機約47.23萬以及境內感染飛客(conficker)蠕蟲的主機約 25.25萬,根據其統計中國大陸已超過美國,成為最大的僵尸網絡受害國(地區)。

2.3蠕蟲病毒傳播

“蠕蟲”這個生物學名詞最早于1982年引入計算機領域,計算機蠕蟲病毒的兩個最基本特征:“可以從一臺計算機移動到另一臺計算機”和“可以自我復制”。由于蠕蟲病毒的這些特性,使其具有快速的感染能力,破壞性巨大。例如,近幾年危害很大的“尼姆亞”病毒,2007年1月流行的“熊貓燒香”以及其變種均是蠕蟲病毒。這一病毒利用了電腦操作系統的漏洞,計算機感染這一病毒后,會利用文件中的地址信息或者網絡共享進行傳播,最終破壞用戶的大部分重要數據。

三、異常流量清洗系統部署方案

系統主要實現異常流量檢測和清洗兩大功能,其部署和工作原理如下:

3.1系統總體架構

骨干網和城域網間互聯電路是電信運營商最重要的數據流量通道,超過80%以上流量需通過此電路疏導,因此在運營商各城域網出口處部署異常流量清洗系統,可以有效監控本省、本網用戶訪問其它網絡,以及外網用戶訪問本網的數據。

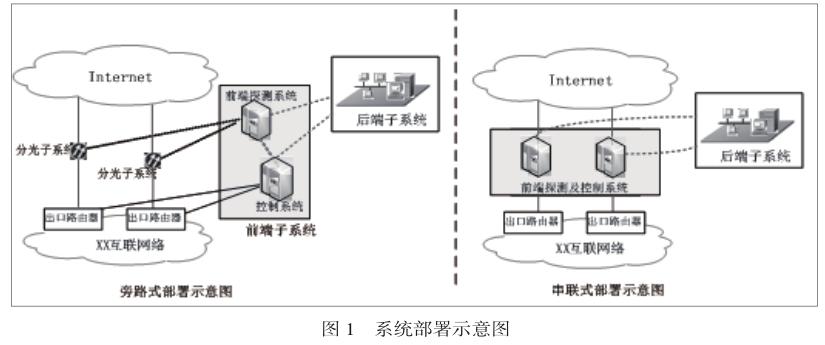

目前系統主要有串聯式和旁路式2種,如圖1所示。

旁路式:是指探測系統通過流量分離設備獲取被監控鏈路的流量復本,實現網絡業務的識別,并通過與控制系統聯動實現流量清洗的一種方式;

串聯式:是指探測系統串聯在被監控的鏈路中,實現網絡業務識別和異常流量清洗。

串聯式由于直接串入網絡中,更有利于流量管控,但由于目前互聯網流量呈現爆發式增長,運營商主要寬帶網絡出口帶寬每年成倍增長,如采用串聯模式,前端探測系統需要同步進行大量投資;同時系統一般部署在網絡出口位置,非常重要,一旦出現故障,將嚴重影響網絡正常運行,因此本文建議采用旁路式部署,通過系統與出口路由器聯動實現異常流量有效管控。

3.2異常流量檢測原理

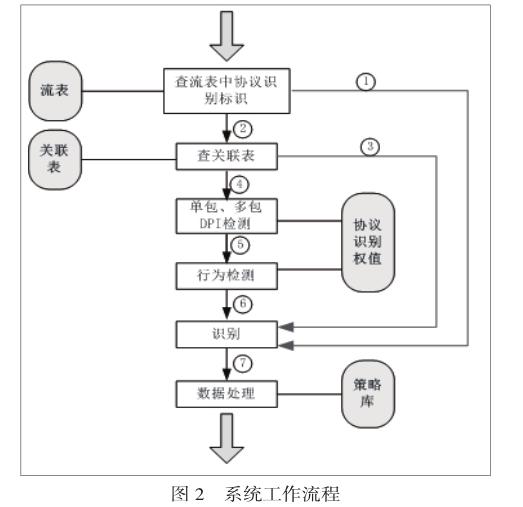

通過DPI(Deep Packet Inspection,深度包檢測)、DFI(Deep/Dynamic Flow Inspection,深度/動態流檢測)等檢測技術對流量深度分析,系統將分析出數據進行有效組合,實現基于任意“五元組”組合流量的分布和趨勢查詢,以及各項網絡和應用協議(主要針對DDOS攻擊、木馬和僵尸、蠕蟲病毒等)使用情況統計與查詢。具體流程如下:

針對每個數據包,系統首先需要查詢其對應的流表,查看此流是否已經識別(即DFI檢測),此時有2種情況:

流程1:該流量已經被識別。則DPI可成功完成對協議的識別。

流程2:流量未被識別,則下一步進行關聯表查詢,通過其“五元組”信息進行匹配;

流程3:流量可關聯,DPI可成功完成對協議的識別;

流程4:流量不能關聯,則下一步進行基于包的DPI檢測;

流程5:DPI成功檢測,得出匹配規則的可靠性權值 ,更新流表中的協議識別權重。不論包DPI檢測是否有結果,都需要進行下一步的行為檢測;

流程6:行為檢測成功后,得出匹配規則的可靠性權值;

流程7:沒有達到閾值,則為未識別的業務,對未識別業務超過一定百分比時,協議分析團隊需對現網流量進行分析,增加協議識別的種類;

流程8:根據系統配置的策略庫,對數據包進行相應處理,并生成有效查詢數據。

3.3異常流量清洗

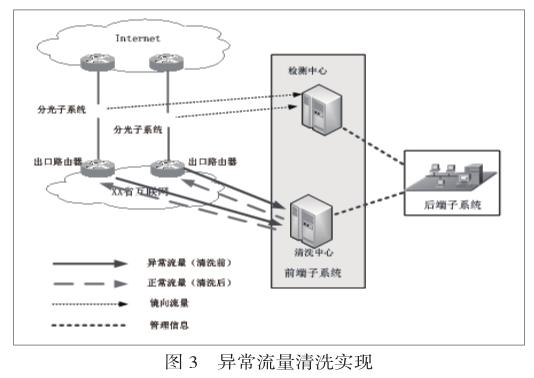

系統通過對流量的有效識別,并與出口路由器聯動,可實現對異常流量(DDoS攻擊、木馬和僵尸、蠕蟲等)進行清洗,而正常流量則正常放行。本文以異常 流量(DDoS攻擊)清洗為例,對系統工作原理進行分析。

分布式拒絕服務攻擊(DDoS),主要是同一時段多個攻擊平臺針對某個目的IP地址的攻擊,也就是到某個IP地址的流量突然增大。因此檢測中心可根據此特性,識別出針對某個IP的DDOS攻擊,攻擊檢測出來后,通過系統檢測中心、后端控制系統、前端清洗中心以及出口路由器的配合,以實現對異常流量(DDoS攻擊)清洗,如圖3所示:

檢測中心:分析流量,發現攻擊,啟動防御,屬于前端子系統中的一部分。

清洗中心:解決異常流量的清洗工作,屬于前端子系統中控制子系統一部分。

系統工作流程為:

(1)檢測中心根據流量特性識別出DDoS攻擊報文,并將相應信息告知后端子系統;

(2)后端系統把識別為受到攻擊的目標IP,及其相應的清洗策略和當前受到的攻擊類型下發到清洗中心設備上執行;

(3)正常情況下,任何流量是不經過清洗中心;

(4)當清洗中心收到后端系統的通知后,啟動自動牽引策略(利用BGP路由牽引的方式),將指定目的IP的流量全部牽引過來;

(5)異常流量改變流向,先從出口骨干路由器引流到清洗中心,將大量的攻擊流量清除之后的正常流量再流入到互聯網中。

四、結束語

縱觀近年來異常流量攻擊(主要為DDoS)攻防雙方的對抗交鋒,攻擊方技術不斷演進,將“以大欺小”(流量型攻擊)與“以小搏大”(資源耗盡型)等攻擊方式組合起來,攻擊行為不斷變化,網絡環境的演進使得攻防的戰場更為復雜,而防守方則主要通過優化流量清洗設備能力予以應對,因此清洗系統只有不斷優化、提高性能才能適應網絡發展需求,并推動網絡鏈健康成長。