可信網絡信任模型研究

楊國毓,孫其博,李靜林,周 傲

(北京郵電大學 網絡與交換技術國家重點實驗室,北京 100876)

?

可信網絡信任模型研究

楊國毓,孫其博,李靜林,周傲

(北京郵電大學 網絡與交換技術國家重點實驗室,北京 100876)

摘要:針對可信網絡,對其概念和性質進行了說明,并指出信任模型是可信網絡研究的一大關鍵問題。對現有的各種信任模型進行了研究,詳細闡述了各個信任模型的建模原理和建模過程,總結出了信任模型的研究方法和研究步驟。最后對比分析了各個模型的優缺點,指出了各個信任模型存在的局限性,為信任模型的完善和發展提供了意見,并提出需要根據不同的網絡環境選擇不同的信任模型,探討了未來可信網絡信任模型的改進與發展方向。

關鍵詞:可信網絡;信任模型;信任度;信任評估

0引言

隨著可信計算技術的日益成熟,可信網絡的研究逐步開展起來。人們已經意識到,面對各種安全風險與威脅,僅有終端計算環境的可信是不夠的,還應把可信的概念擴展到網絡,使得整個網絡成為一個可信的計算環境[1,2]。我國學者林闖[3]等對可信網絡的概念進行了研究,指出可信網絡應該具有安全性、可生存性和可控性三個屬性,并提出了可信網絡研究的關鍵問題為:網絡與用戶行為的可信模型、可信網絡的體系結構、服務的可生存性以及網絡的可控性。

針對可信網絡的信任模型進行了詳細研究,詳細分析和比較了6種現有的可信網絡信任模型,闡述了每個信任模型的建模原理和建模過程,總結出了信任模型的研究方法和研究步驟,并依據該方法依次對各個模型進行分析,說明了各個模型的優缺點,為信任模型的完善和發展提供了意見。

1可信網絡信任模型

可信網絡信任模型主要解決2個問題:直接交互節點的信任度計算,非直接交互節點的信任度計算。在研究這兩個問題時,將涉及到信任度的定義及表示方法、信任度的傳播方式以及信任度的綜合評估等問題。各個信任模型對這些問題都有自己的解決方法,需要結合具體的網絡結構、使用情景來選擇。

1.1Beth信任模型

Beth第一次提出了信任度的概念[4]。在此之前,對某個節點的信任的表示只有2種情況:可信或者不可信。Beth模型采用“經驗”來度量信任度。在Beth模型中,定義了兩種經驗:積極經驗和消極經驗,當一個節點完成了另一個節點委托給自己的任務時,積極經驗加一,否則消極經驗加一。

Beth模型將信任度分為2種:直接信任度和推薦信任度。若節點A與節點B之間全部都是積極經驗,則A和B之間的信任度為直接信任度。若A與B之間存在消極經驗,則A和B之間的信任度為推薦信任度。

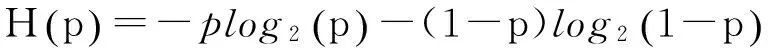

對于直接交互節點,直接信任度的計算公式為:

推薦信任度的計算公式為:

式中,p為節點A與節點B推薦的節點C之間的積極經驗數量,n為消極經驗數量。α是0~1之間一個值,表示節點C完成一次任務的可能性。

對于非直接交互節點,節點之間沒有直接交互經驗,只能通過其他節點的推薦來獲取信任度,稱這種提供推薦的節點為推薦節點。如圖1所示,節點A與節點C和節點D都是非直接交互節點,只能通過推薦節點B來獲取它們的信任度。

圖1 非直接交互節點之間的信任關系

假設節點A對節點B的推薦信任度為V1,節點B對節點C的直接信任度為V2,節點B對節點D的推薦信任度為V3,則節點A對節點C的直接信任度為:

V1·V2=1-(1-V2)V1。

節點A對節點D的推薦信任度為V1·V3。

若計算A對C的直接信任度時有多條推薦路徑,則令Pi(i=1…m)為每條推薦路徑的最后一個節點,Vi,j(i=1…m,j=1…ni)為每條路徑的信任值,Vi,j≠0,其中ni表示以Pi為最后一個節點的推薦路徑的數量。則A對C的直接信任度為:

1.2基于模糊集合理論的信任模型

唐文等人提出了一種基于模糊集合理論的信任模型[5],用多個模糊子集合Tj(j=1,2,…,M)定義具有不同信任度的節點集合,并用自然語言對Tj命名。

在實際環境中,節點對于某個Tj集合的隸屬關系不能簡單地用“真”或“假”來描述,往往無法明確地判斷某個節點究竟是屬于哪一個信任集合Tj的,即各信任集合之間并不是非此即彼的排他關系。因此,用節點對各Tj的隸屬度所構成的向量來描述節點的信任度。x0對xi的信任可以用信任向量V={v0,v1,…,vM}來表示,其中vj表示xi對Tj的隸屬度。

在已知以上4個因素的情況下,對某個節點的評價結果為:

對于非直接交互節點,該模型采用Beth模型的方法,只是對向量之間的⊙和⊕運算進行了重新定義,參見文獻[5]。

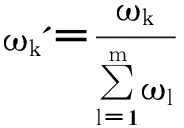

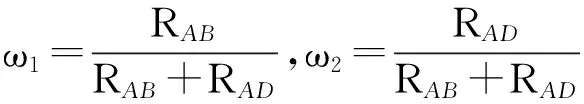

若節點之間存在多條推薦路徑,設節點xi與xj之間存在m條推薦路徑,則xi對xj的信任度為:

ω1'v1⊕ω2'v2⊕…⊕ωm'vm,

在信任度的合成過程中,各推薦路徑的相對重要性一般來說是不同的。適當地定義合成權重的大小,可以反映出各信任關系的相對重要性。

1.3基于權重的信任模型

Guha等人提出了基于權重的信任模型[6]。這里的權重是指,在信任的傳播過程中可能會通過不同的傳播方式和路徑得到不同的信任值,對各種方式賦予不同的權重有利于對它們進行綜合得到最后的信任值。

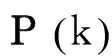

模型主要定義了4種不同的信任傳播方式,如表1所示。

表1 信任傳播方式

令α=(α1,α2,α3,α4)為4種傳播方式的權重,則結合后的矩陣為:

CB,α=α1B+α2BTB+α3BT+α4BBT。

在不同的網絡環境中,不信任矩陣對于整個網絡信任度的影響是不同的,因此需要提出不同的算法來區分不信任矩陣在整個網絡信任度評估過程中的參與度。模型中定義了3種不同算法。

完全忽略不信任矩陣的影響力,只采用信任矩陣進行整個網絡的信任評估,則:

B=T,P(k)〗=CkB,α。

不信任矩陣只傳播一步,信任矩陣持續傳播,則:

不信任矩陣和信任矩陣一起傳播,則:B=T-D,P(k)=CkB,α。

1.4基于半環理論的信任模型

1.5基于信息論的信任模型

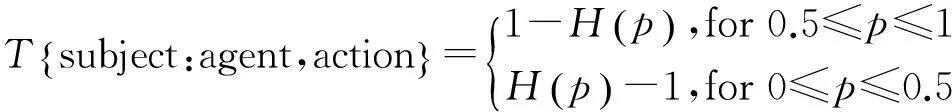

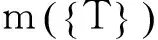

Sun等人提出了基于信息熵的信任模型[8]。該模型認為,信任是一種不確定性度量,可以用熵來表示。信任關系的定義為:{subject:agent,action}。評估節點為subject,被評估節點為agent,它們之間的行為為action。

T{subject:agent,action}表示一個信任關系的信任度。P{subject:agent,action}表示agent節點會完成subject節點的任務的概率,則:

由以上定義可知,要想計算直接交互節點的信任度,需要知道agent節點會完成subject節點的任務的概率。文獻[8]中假設節點過去的N次行為與將來的N+1次行為是獨立的,并且服從伯努利分布,通過貝葉斯方法可以得到該概率值。

對于非直接交互節點的信任度,設TBC=T{B:C,action},T{A:B,making recommendation}=RAB,則TABC=T{A:C,action}為:

TABC=RABTBC。

1.6基于證據理論的信任模型

該模型將信任度分為2種:局部信任度和全局信任度。若2個節點之間的信任度是通過直接交互行為得到的,則該信任度為局部信任度,若2個節點之間的信任度是通過其他節點的推薦得到的,則該信任度為全局信任度。

若節點Ai要評估節點Aj的信任度,假設Ai擁有來自Aj的最近的H個回復Sj={sj1,sj2,…,sjH},sjk(1≤k≤H)表示節點Aj的服務質量(QoS)。若沒有收到Aj的回復則sjk=0。對于任意一個節點Ai,定義2個服務質量的閾值ωi和Ωi,0≤ωi≤Ωi≤1,當節點的服務質量小于ωi時被認為是不可信的,當節點的服務質量大于Ωi時被認為是可信的。定義函數f(xk)來表示節點Aj提供服務質量為xk的服務的概率,則節點Aj的基本概率分布為:

若2個節點之間沒有直接交互記錄,則需要通過其他節點來得到信任值。證據理論定義了⊕運算。若Ar評估Ag的可信度經過了推薦節點{ω1,…,ωL},設τAi和πAi表示節點Ai的局部信任度和全局信任度。則Ar對Ag的全局信任度為:

πAr=τω1⊕…⊕τωL。

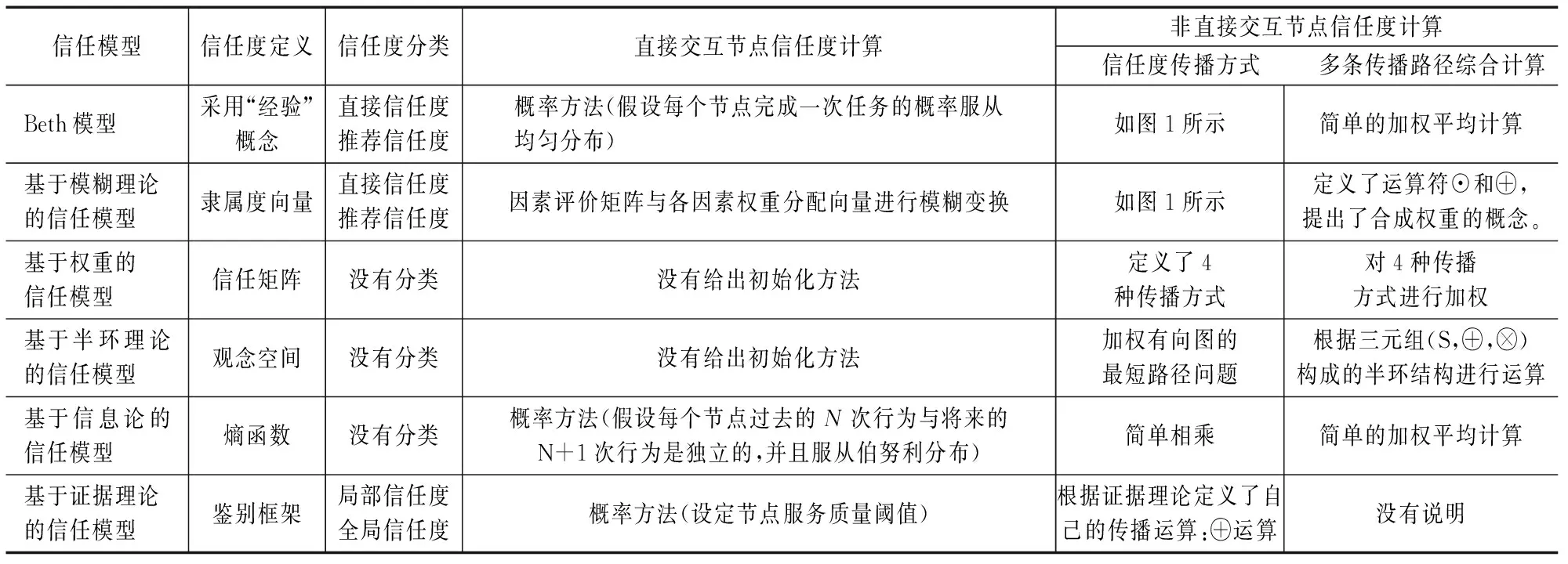

2各模型對比

對各個模型的信任度的定義方式、分類方法、直接交互節點和非直接交互節點的信任度計算方式進行了對比,結果如表2所示。Beth模型首先提出了信任度的概念,對信任度進行了分類,使用概率方法進行信任度的計算,最早提出一個完整的信任模型。

表2 各種信任模型的比較

基于模糊理論的信任模型提出了單個節點的多因素加權評估,并未對因素評判矩陣和各因素權重分配向量的初始化方法進行說明,需要根據不同的網絡環境自行定義;對于多條推薦路徑的情況提出了合成權重的概念,但是并沒有具體說明合成權重如何定義和取值。

在基于權重的信任模型中,對信任度的傳播方式進行了詳細的說明,提出了新的信任傳播方式,并且將不信任度引入了信任模型,但是對于信任矩陣和不信任矩陣的初始化方法并沒有說明。

基于半環理論的信任模型主要解決了非直接交互節點的信任度計算問題,沒有對直接交互節點的信任度計算方法進行說明。

基于信息論的信任模型較為完整地定義了整個信任評估過程的各個方面,是一個較為成熟的模型。

基于證據理論的信任模型中,將信任度分為局部信任度和全局信任度,區分了不同關系的節點之間的信任度計算,但是對于節點提供服務質量的概率函數沒有進行說明。

3結束語

通過對各個信任模型的對比分析,可以看到,每個信任模型都存在自身的局限性,以及不完善的地方,需要根據不同的網絡環境選擇合適的信任模型。目前針對各種不同網絡的信任模型研究也層出不窮[10],部分學者也提出了一些很有創造性的方法[11]。可信網絡的發展離不開信任模型,因此,希望通過本文能使讀者對基本的信任模型有一定的了解,掌握信任模型的研究方法,在此基礎上進行改進,提出更好的可應用于可信網絡的信任模型。

參考文獻

[1]沈昌祥,張煥國,王懷民,等.可信計算的研究與發展[J].中國科學信息科學 (中文版),2010,40(2):139-166.

[2]馮登國,秦宇,汪丹,等.可信計算技術研究[J].計算機研究與發展,2015,48(8):1332-1349.

[3]林闖,彭雪海.可信網絡研究[J].計算機學報,2005,28(5):751-758.

[4]Beth T,Borcherding M,Klein B.Valuation of Trust in Open Networks[M].Berlin :Springer Berlin Heidelberg,1994.

[5]唐文,陳鐘.基于模糊集合理論的主觀信任管理模型研究[J].軟件學報,2003,14(8):4101-1408.

[6]Guha R,Kumar R,Raghavan P,et al.Propagation ofTrust and Distrust[C]∥Proceedings of the 13th International Conference on World Wide Web.ACM,2004:403-412.

[7]Theodorakopoulos G,Baras J S.Trust Evaluation in Ad-hoc Networks[C]∥Proceedings of the 3rd ACM Workshop on Wireless Security.ACM,2004:1-10.

[8]Sun Y,Yu W,Han Z,et al.Trust Modeling and Evaluation in Ad hoc Networks[C]∥Global Telecommunications Conference,GLOBECOM'05.IEEE,2005,3:1862-1867.

[9]Yu B,Singh M P.An Evidential Model of Distributed Reputation Management[C]∥Proceedings of the First International Joint Conference on Autonomous Agents and Multiagent Systems:part 1.ACM,2002:294-301.

[10]吳旭.基于增強穩定組模型的移動 P2P 網絡信任評估方法[J].計算機學報,2014,37(10):2118-2127.

[11]Jiang J,Han G,Wang F,et al.An Efficient Distributed Trust Model for Wireless Sensor Networks[J].Parallel and Distributed Systems,IEEE Transactions on,2015,26(5):1228-1237.

Research on Trust Model in Trusted Networks

YANG Guo-yu,SUN Qi-bo,LI Jing-lin,ZHOU Ao

(State Key Laboratory of Networking and Switching Technology,Beijing University of Posts and Telecommunications,Beijing 100876,China)

Abstract:Building an appropriate trust model for a network is an essential part in the research about trusted networks.The paper introduces the concept and properties of trusted networks,then focuses on the trust model.It analyzes six typical trust models in aspects of trust definition,clarification,calculation and propagation.With a comparison of these models,some important factors are found in building a trust model,which could help improve the performance of present trust models.It is also concluded that different models have different properties,andthe suitable model should be selected by considering the characteristics of the network.

Key words:trusted networks; trust model; trust value; trust evaluation

中圖分類號:TP309

文獻標志碼:A

文章編號:1003-3114(2016)03-29-4

作者簡介:楊國毓(1992—),女,碩士研究生,計算機科學與技術專業,主要研究方向:可信網絡。孫其博(1975—),男,博士,副教授,主要研究方向:網絡智能化、下一代網絡安全。

收稿日期:2016-01-19

doi:10.3969/j.issn.1003-3114.2016.03.08

引用格式:楊國毓,孫其博,李靜林,等.可信網絡信任模型研究[J].無線電通信技術,2016,42(3):29-31,45.