密鑰定位耦合有限域余弦變換的圖像加密算法

高 峰

(中國太平洋保險(集團)股份有限公司 上海 200234)

?

密鑰定位耦合有限域余弦變換的圖像加密算法

高峰

(中國太平洋保險(集團)股份有限公司上海 200234)

摘要圖像包含大量的機密信息,在當前網絡中傳輸易被攻擊者竊取,而現有的圖像加密技術難以兼顧安全性與加密效率。對此,提出有限域余弦變換耦合密鑰定位的圖像加密算法。首先,將圖像分割成多個子塊;隨后,利用有限域余弦變換處理圖像子塊,構造中間圖像;引入外部密鑰,確定中間圖像塊的位置,再次利用有限域余弦變換,擾亂圖像像素,完成圖像置亂;迭代Logistic映射,構造像素加密函數,完成擴散。仿真結果表明:與當前圖像加密技術相比,該算法具有更高的安全性與加密效率,且該算法的信息熵值更大,能夠有效抗擊差分攻擊。

關鍵詞圖像加密密鑰空間有限域余弦變換中間圖像外部密鑰

0引言

隨著經濟的快速發展,各國之間的博弈也加劇。當前,信息安全已成為各國最為重要的焦點之一,特別是軍事領域,涉及到國家安全;在傳輸中,對其進行保護,能夠防止攻擊者竊取機密。特別是一些敏感圖像,因其所含有的內容特別多,給各部門和研究人員的溝通交流帶來巨大便利[1,2]。目前,圖像信息安全已演變為各國科研人員與學者的關注焦點。加密技術作為保護信息安全傳輸的強有力手段,得到了廣大學者的研究[3]。但是傳統的經典加密算法,如數據加密標準DES、IDEA算法以及RSA算法等,沒有考慮到圖像具有大數據容量、較高的冗余度等特點,因此將其應用于圖像加密會存在較大的不足[4]。為了應對圖像安全傳輸的挑戰,國內外學者設計了諸多圖像加密技術。Guodong Ye等人[5]為了提高加密機制的安全性,提出了基于波傳輸與混沌系統的圖像加密算法。通過混沌系統生成隨機序列,確定波的源點,并獲取相應的擴散矩陣,完成圖像加密,實驗結果顯示其算法具有較高的安全性。Xingyuan Wang等人[6]為了提高加密效率,設計了基于混沌映射的圖像加密算法。該算法能夠并行完成像素置亂與擴散,通過混沌映射產生隨機矩陣以置亂圖像,再利用置亂圖像分塊完成像素擴散,仿真數據顯示其算法具有較高的加密效率。景黨偉等人[7]為了進一步改善加密算法安全度,提出了基于祖沖之算法和DNA編碼的圖像分組加密方法。利用祖沖之算法產生分組加密結構的密鑰流,其次對明文圖像信息以及密鑰流進行DNA編碼,最后利用分組迭代輪數的奇偶性決定明文圖像分塊模式并基于DNA符號運算的改進Feistel分組結構實現明文圖像分組加密,將加密結果進行DNA編碼反變換生成最終密文圖像,實驗結果顯示其算法具有很好的抗攻擊能力。

盡管當前加密算法能夠改善圖像信息在網絡傳輸期間被攻擊的狀況;但是由于這些技術難以兼顧算法安全性與加密效率。

對此,本文提出了有限域余弦變換耦合密鑰定位的圖像加密算法。首先,將圖像分割成多個子塊;隨后,利用有限域余弦變換處理圖像子塊,構造中間圖像;引入外部密鑰,確定中間圖像塊的位置,再次利用有限域余弦變換,擾亂圖像像素;再迭代Logistic映射,構造像素加密函數,完成擴散。

1本文圖像加密算法設計

1.1有限域余弦變換

定義1令ζ是有限域GF(p)內的非零元素,其中,p為奇數;則關于ζ的有限域余弦函數模型為:

(1)

其中,x=0,1,2,…,0rd(ζ),而0rd(ζ)代表ζ的乘法階。

為了提高算法的復雜度,增加破譯難度,本文對式(1)進行改進,得到如下定義。

定義2令ζ是乘法階為有2N的有限域GF(p)內的元素。則矢量x=[x0,x1,x2,…,xN-1]的有限域余弦變換為X=[X0,X1,X2,…,XN-1],Xk∈GF(p):

(2)

(3)

式(2)就是本文的有限域余弦變換;且該模型是可逆的:

(4)

依據式(2)可知,矢量x的有限域余弦變換計算可表示為:

X=Cx

(5)

其中,C代表變換矩陣。

通過使用上述矩陣概念,則有限域余弦變換則拓展為二維;則N×N維的矩陣m的2D有限域余弦變換計算模型為:

M=CmC

(6)

可見,由于有限域余弦變換無需對數值進行求舍或者截斷操作,使其能夠提高算法精度。在本文中,與那些非費馬素數的有限域算法相比,有限區域GF(p)能夠降低本文算法的計算代價,其中,p為費馬素數,如p=2m+1。

考慮一個灰度圖像,其像素值范圍為[0,255],為了避免數據損失,本文定義有限域余弦變換中的p≥257。且用于定義該變換的素數數量越大,則需要更多的位來表示圖像。考慮這些因素,本文取費馬素數p=257來定義有限域余弦變換,其數量ζ=128,則乘法階數2N=16,則定義如下8×8的變換矩陣C:

(7)

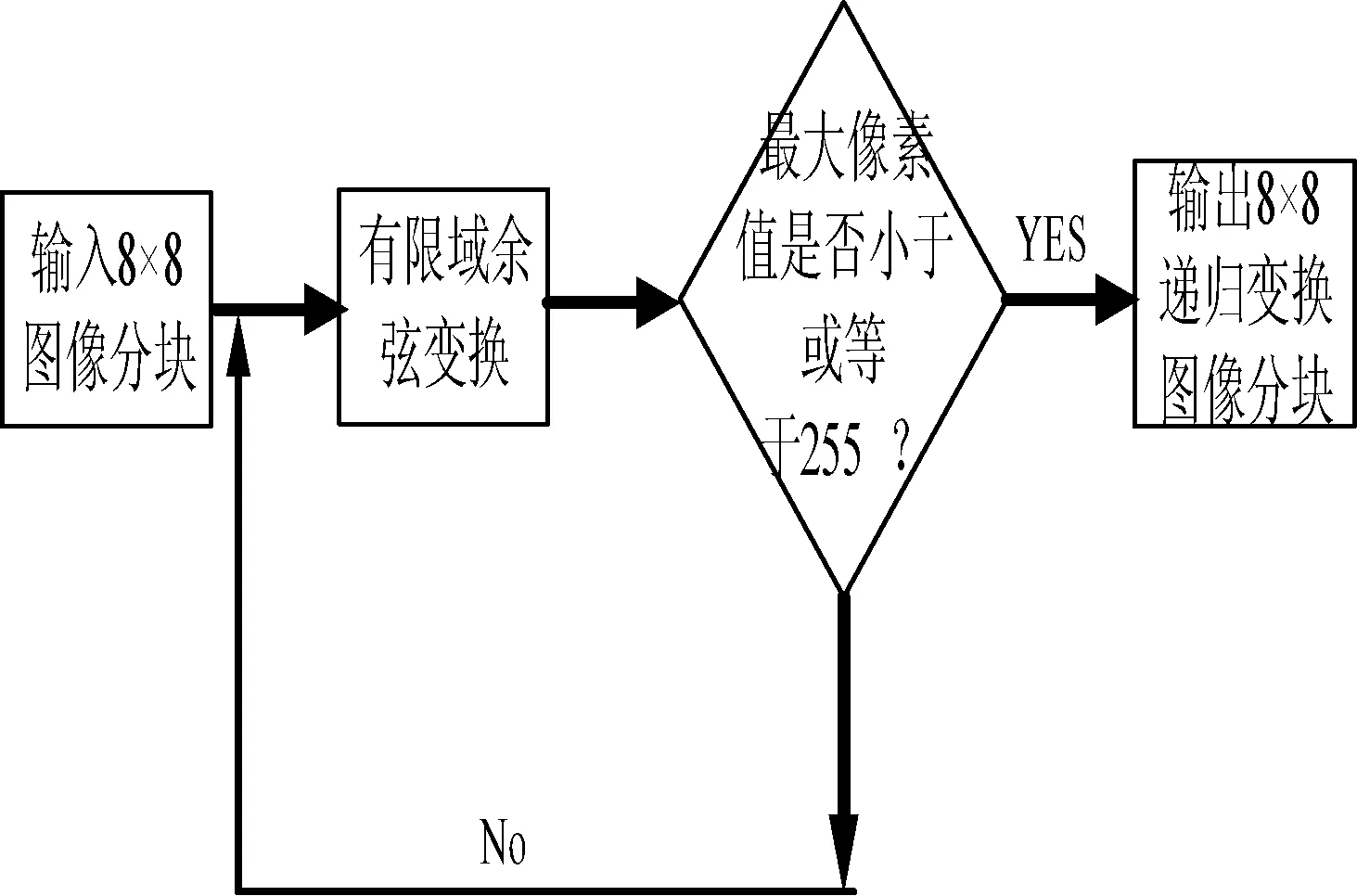

給定變換矩陣用于8×8灰度圖像分塊,會產生一個元素值為0~256的矩陣。若變換分塊內的任意元素值等于256,則該圖像無法被編碼。為了消除這種現象,在有限域變換中引入遞歸操作[8],直到每個分塊的元素值不等于256,該過程見圖1所示。

圖1 8×8灰度圖像分塊的有限域余弦變換遞歸計算

1.2加密算法

本文加密算法流程見圖2所示。可見,該算法分為兩步:(1) 中間圖像的構造;(2) 圖像分塊的置亂;(3) 像素擴散。

圖2 本文圖像加密算法流程圖

詳細過程為:

(1) 將尺寸為M×N的灰度圖像分割為8×8子圖像Ii,j。每個子圖像都是通過圖像中的8×8分塊中的第i行與第j列來構成。例如,子圖像I1,2與I5,4的8×8分塊的構造,見圖3所示。所得到的8×8分塊沒有任何疊加。

圖3 子圖像I1,2與I5,4的8×8分塊的構造

(4) 引入外部密鑰k,逐個選擇中間圖像Iinter的分塊,再次利用有限域余弦變換,輸出置亂圖像Ipermutation。

i=(a-1)bz+1,(a-1)bz+2,…,(a-1)bz+bz

(8)

j=βbl+1,βbl+2,…,βbl+bl

(9)

(10)

定義外部密鑰σ∈Sn,其中,Sn為n=bl×bz個符號的置亂組合。則該算法的密鑰空間為(bl×bz)!。通過從分塊中的選擇第σ(1)像素,使得置亂密鑰σ充當第一個圖像分塊;在第二個分塊中,選擇第σ(2)像素,以此類推。通過密鑰,定位出相應的分塊,通過遞歸有限域余弦變換,完成置亂。基于密鑰的圖像分塊選擇過程見圖4所示。

圖4 圖像分塊的選擇

(5) 設置好初始值x0,迭代logistic混沌映射,生成偽隨機序列x1,x2,x3,…,xM×N:

Xk+1=λXk(1-Xk)

(11)

式中,λ∈[0,4]代表混沌行為控制變量;k=1,2,…,n為迭代數量;X∈[0,1]為變量。

(6) 依據步驟(4)中的置亂圖像與x1,x2,x3,…,xM×N,構造像素擴散函數,完成加密:

(12)

2實驗結果與分析

為了驗證所提加密技術的合理性與優異性,在Matlab工具上測試該算法的安全性。與此同時,為了進一步體現該技術的優異性,將:文獻[9]- 混沌系統加密、文獻[10]-快速圖像加密,分別記為A、B算法。整個算法的實驗條件為:DELL2.5Hz、雙核CPU,8GB的內存,Windows XP系統。定義余弦變換的有限域GF(p)=GF(257),變換矩陣利用式(6); 在加密期間,中間圖像分割為8×4=32個子塊,且用于算法的加密密鑰σ=(5,1,3,8,7,2,9,4,10,6,13,20,11,17,14,15,19,16,12,18,26,29,27,21,25,22,28,24,23,31,32,30)。

2.1加密效果分析

將尺寸為228×228的灰度軍艦圖像視為樣例,利用本文算法及對照技術對其實施加密,結果見圖5(b)-(d)。依據測試結果,在肉眼看來,所提算法與A、B算法都具有較好的保密效果,目標圖像的信息被充分擴散,攻擊者無法獲取任何線索。

圖5 三種加密技術的輸出密文

為了有效區分本文算法與A、B技術的保密能力,利用信息熵值[10]大小來評估這些技術的優異性:熵值越大,則算法的加密性能越好。其模型為[10]:

(13)

式中,mi為圖像像素;M∈[0,256]代表圖像灰度水平;P(mi)為mi出現的概率。

按照式(13)與文獻[11]的方法,獲取圖5(b)-(d)的H(m)值。本文以各算法對應的密文H(m)aver均值與最大值H(m)max來對比。計算數據見表1所示。從表中可知,本文加密技術因借助遞歸有限域余弦變換,充分打亂像素,使其所得到的密文H(m)aver與H(m)max都比較高,與A算法接近,分別為7.9962和7.9987;A算法由于利用了高維混沌系統,使其算法安全性最高,H(m)aver與H(m)max分別為7.9983和7.9994;B算法利用的是1D混沌映射,使其保密性能不佳,H(m)aver與H(m)max分別為7.9937和7.9964。

表1 不同加密算法的熵值

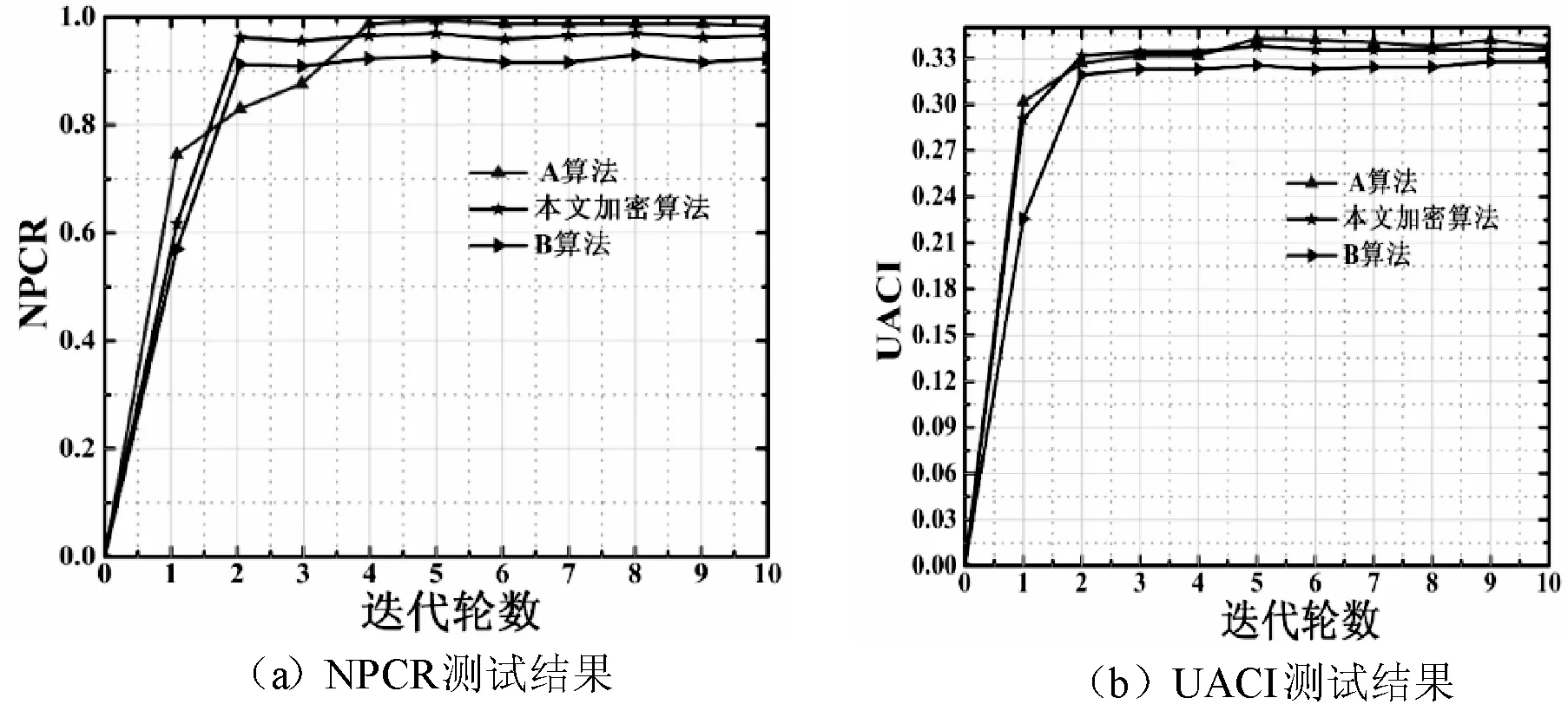

2.2抗差分攻擊性能分析

差分攻擊是當前攻擊者最為常用的信息竊取技術之一。為了體現這些算法的抗擊差分攻擊特性,本文引用NPCR與UACI來體現這三種算法高度安全性[12]:

(14)

(15)

(16)

其中,M×N為密文尺寸;I(i,j)、I′(i,j)均為密文,二者之間只有一個像素差異。

依據式(14)-式(16),得到三種算法的NPCR值與,UACI值,見圖6所示。依圖可知,本文算法得到的穩態NPCR、UACI分別為99.572%、33.317%。本文算法的UACI值與NPCR值,非常接近A算法,但比B算法高。

圖6 算法的抗差分攻擊能力測試

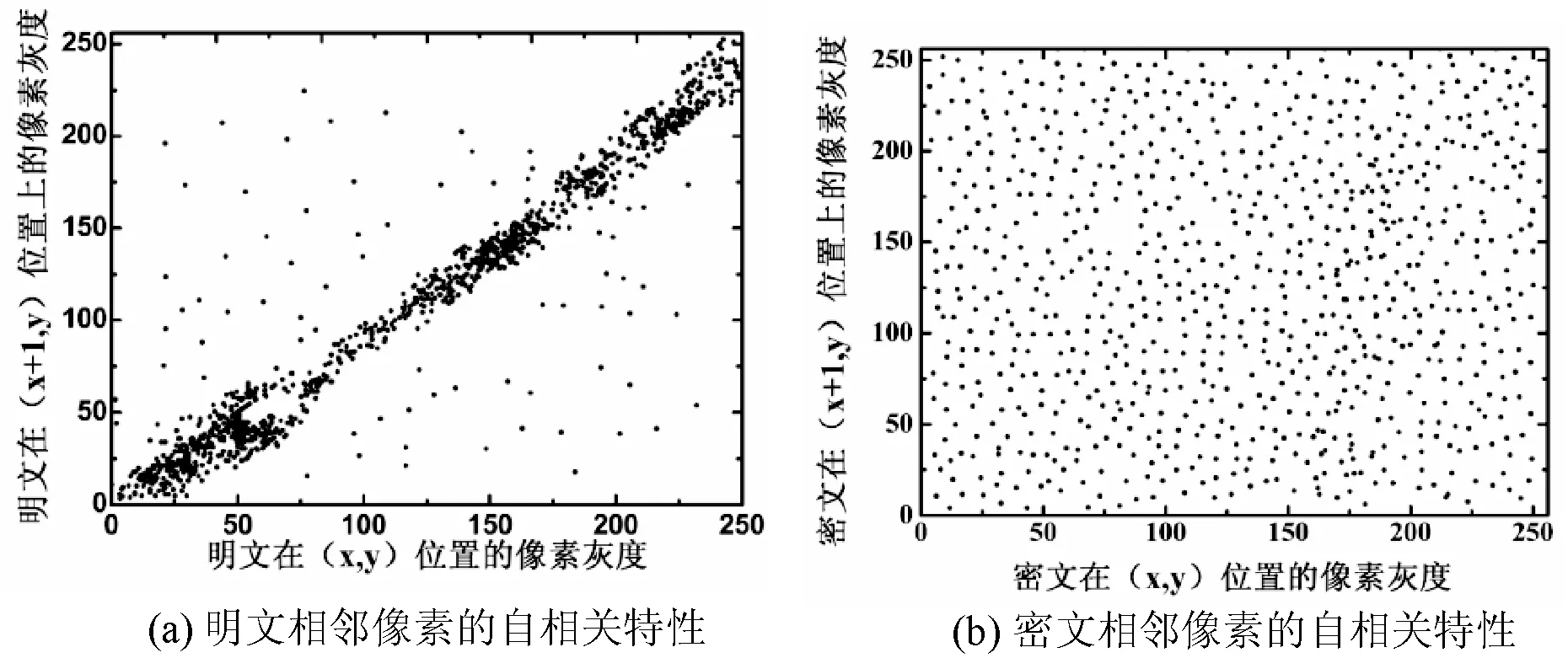

2.3自相關特性分析

若算法能夠顯著降低圖像像素之間的自相關特性,則算法的安全性越高。為了節約成本,本文取水平方向為測試樣本。在明文與密文圖像中隨意擇取3000對相鄰像素點,估算相關系數[13]rxy:

(17)

圖7是明文與密文中的相鄰像素的rxy計算結果。根據圖像顯示,明文中的響鈴像素之間具有強烈的自相關特性,其rxy=0.9752,演變為一條對角線,見圖7(a)所示;利用所提技術處理后,這種特性被大幅度消除,像素呈現均勻分布態勢,rxy=0.0019,見圖7(b)所示。

圖7 相鄰像素的自相關特性測試

2.4加密速度分析

加密算法除了考慮安全性之外,其效率也是非常重要的指標。測試條件與前面相同。采用所提加密技術與A、B算法測試圖5(a)。三種算法的時耗分別為:0.05、0.13、0.03 s。可見,本文算法的加密效率與B算法非常接近。主要原因是本文算法是一個分塊加密技術,且有限域余弦變換可同步加密這些子塊,且去復雜的迭代過程,故提高了算法的加密速度;而A算法使用了高維混沌系統,使其時耗較高;而B算法利用1D混沌映射,算法非常簡單,使其加密效率最高。

3結語

為了使算法兼顧高安全性與高效加密效率,確保圖像安全傳輸,本文提出了有限域余弦變換耦合密鑰定位的圖像加密算法。首先,將圖像分割成多個子塊;隨后,利用有限域余弦變換處理圖像子塊,構造中間圖像;引入外部密鑰,確定中間圖像塊的位置,再次利用有限域余弦變換,擾亂圖像像素,完成圖像加密。仿真結果表明:與當前圖像加密技術相比,本文算法具有更大的密鑰空間與更高的加密效率;且該算法能夠顯著抗擊差分攻擊。

參考文獻

[1] Pedro María Alcover,Juan Suardíaz.A piecewise affine warping algorithm for image rectification in an industrial application for ship hull repair[J].Journal of the Franklin Institute,2013,351(2):763-784.

[2] Sudhir Kumar Chaturvedi,ChanSu Yang.Ship Recognition by Integration of SAR and AIS[J].Journal of Navigation,2012,65(2):323-337.

[3] Yaru Liang,Guoping Liu,Nanrun Zhou.Image encryption combining multiple generating sequences controlled fractional DCT with dependent scrambling and diffusion[J].Journal of Modern Optics,2015,62(4):251-264.

[4] 鄧曉衡,廖春龍,朱從旭.像素位置與比特雙重置亂的圖像混沌加密算法[J].通信學報,2014,35(3):216-223.

[5] Guodong Ye.A block image encryption algorithm based on wave transmission and chaotic systems[J].Nonlinear Dynamics,2014,75(3):417-427.

[6] Xingyuan Wang,Kang Guo.A new image alternate encryption algorithm based on chaotic map[J].Nonlinear Dynamics,2014,76(4):1943-1950.

[7] 景黨偉,吳成茂.基于祖沖之算法和DNA編碼的圖像分組加密方法[J].計算機應用研究,2014,32(8):1334-1340.

[8] Sachin Kumar R K Sharma.Recursive Information Hiding of Secrets by Random Grids[J].Cryptologia,2013,37(2):154-161.

[9] Fatih ?zkaynak,Sirma Yavuz.Analysis and improvement of a novel image fusion encryption algorithm based on DNA sequence operation and hyper-chaotic system[J].Nonlinear Dynamics,2014,78(2):1311-1320.

[10] 劉祝華.自適應混沌的并行雙向圖像加密方案[J].現代電子技術,2014,37(8):119-122.

[11] Zongjie Cao,Yuchen Ge,Jilan Feng.Fast target detection method for high-resolution SAR images based on variance weighted information entropy[J].EURASIP Journal on Advances in Signal Processing,2014,19(1):1-11.

[12] 周偉.基于廣義帳篷映射的圖像加密算法[D].汕頭:汕頭大學,2011:30-65.

[13] 董虎勝,陸萍,鐘寶江.基于Hénon映射與魔方變換的圖像加密算法[J].計算機應用與軟件,2014,31(5):291-294.

收稿日期:2015-07-22。高峰,碩士,主研領域:企業信息化與信息安全。

中圖分類號TP391

文獻標識碼A

DOI:10.3969/j.issn.1000-386x.2016.07.071

IMAGE ENCRYPTION ALGORITHM WITH KEY LOCALISATION COUPLING FINITE DOMAIN COSINE TRANSFORM

Gao Feng

(ChinaPacificInsurance(Group)Co.,Ltd.,Shanghai200234,China)

AbstractImages contain a large number of confidential information and are easy to be stolen by the attackers in current network transmission. However existing image encryption technology is difficult to balance both the security and the encryption efficiency. So in this paper we propose an image encryption algorithm with key localisation coupling the finite domain cosine transform. First, we divide the image into multiple sub-blocks; Secondly, we process these image sub-blocks with finite domain cosine transform to construct intermediate image; Finally, we introduce the external key to determine the location of the intermediate image block, and use finite domain cosine transform once again to disturb the pixels of image to complete image scrambling. After that we iterate the Logistic mapping, construct the pixel encryption function, and complete the diffusion. Simulation results show that this algorithm has higher security and encryption efficiency compared with current image encryption techniques, and the information entropy of this algorithm is bigger and is able to fight against differential attacks.

KeywordsImage encryptionKey spaceFinite domain cosine transformIntermediate imageExternal key