可證明安全的輕量級RFID所有權轉移協議

陳秀清 曹天杰 翟靖軒(徐州醫科大學醫學信息學院徐州221008)(中國礦業大學計算機科學與技術學院徐州221008)

?

可證明安全的輕量級RFID所有權轉移協議

陳秀清①曹天杰*②翟靖軒②①

①(徐州醫科大學醫學信息學院徐州221008)

②(中國礦業大學計算機科學與技術學院徐州221008)

設計安全的無線射頻識別協議有助于實現“智慧城市”的規劃和構建完善的智慧網絡。安全的RFID所有權轉移協議要求同時具備安全性和隱私性,標簽的前向不可追蹤性和后向不可追蹤性是RFID系統實際應用中需要考量的兩個重要的隱私性能。針對現有供應鏈系統中所有權轉移協議存在的各種安全隱私問題,該文改進了原有前向不可追蹤性定義的錯過密鑰更新過程的不合理的假設,提出了強前向不可追蹤性的概念。提出了一個基于二次剩余定理的輕量級RFID所有權轉移協議,并使用改進的模型和定義形式化證明了協議的安全性和隱私性。證明結果表明新方案既可以抵御內部讀卡器惡意假冒攻擊,追蹤攻擊,標簽假冒攻擊和異步攻擊,又滿足強前向不可追蹤性和后向不可追蹤性等隱私性能;新協議在實現低成本和高效率認證的基礎上,比其他協議安全性和隱私性更好。

無線射頻識別;所有權轉移協議;強前向不可追蹤性;后向不可追蹤性;二次剩余定理

列表式和密鑰更新式RFID協議[6]實現了標簽的信息對閱讀器的匿名安全性和不可追蹤隱私性。最近文獻[7]介紹了前向隱私性、后向隱私性和受限后向隱私性的定義。文獻[8]給出了不同的前向不可追蹤性和后向不可追蹤性的定義。在所有權轉移協議中,為了保護標簽的所有權的隱私性,需要滿足所有權轉移協議的前向安全隱私和后向安全隱私兩種性能。

文獻[8]使用Vaudenay模型進行了形式化分析,通過改進模型的預假設,用于形式化證明協議的前向安全隱私和后向安全隱私等性能。文獻[9]使用安全證明模型來證明提出的協議滿足基本的安全需求,即抵抗內部所有者惡意假冒攻擊,隨后指出文獻[10]中的所有權轉移協議存在異步攻擊和新舊所有者的密鑰泄露的問題。文獻[11]也指出文獻[10]沒有實現新所有者的隱私保護問題。文獻[12]給出了所有權轉移的模型,證明了所有權者和標簽之間的隱私性。文獻[5]設計了一種基于二次剩余定理的所有權轉移協議,這種協議標簽端不需要進行哈希計算,此協議滿足EPC Class-1 Gen-2標準,并適用于大規模系統應用,但存在內部讀卡器惡意假冒攻擊。此外,現存的很多所有權轉移協議并沒有使用文獻[8]提出的前向和后向不可追蹤性的概念進行形式化分析,導致新所有權轉移協議不安全。現有協議[13-18]并沒有使用不可追蹤模型分析協議的安全性,因此基于不可追蹤模型設計了基于二次剩余定理的輕量級所有權轉移協議。

本文簡要介紹了證明協議安全性和隱私性的安全模型,提出了新的基于二次剩余定理的所有權轉移協議,在安全模型下形式化分析新協議的安全性,同時在安全隱私性能和效率性能兩方面與其他協議比較,實驗結果證明新協議具有更好的安全性和高效性,滿足文中提出的安全和性能需求。

2 安全模型

文獻[8,13]分別對RFID協議的隱私性能進行了形式化定義,本文基于Vaudenay模型[19]進一步改進安全模型,減弱證明中的安全假設,通過改進敵手建模協議運行環境的能力來證明協議的安全性。本文安全模型可以訪問以下預言機:CreateTag(ID),D raw Tag(dist),Free(vtag),Launch(),SendReader(m,π),SendTag(m,T),Corrupt(vtag)。根據攻擊者的能力,Vaudenay首次將攻擊者依據能否查詢Corrup t(v tag)預言機劃分為弱,前向,破壞,強(Weak,Forward,Destructive,Strong)等4個能力等級。強攻擊者具有訪問任何預言機的能力;弱敵手不能對任何標簽執行Corrupt(vtag)操作。同時依據敵手能否查詢Resu lt(π)預言機將敵手能力分為窄(Narrow)和寬(W ide)兩種敵手(窄攻擊者不能查詢Result預言機)。依據以上兩種不同的分類可分為8種不同能力的敵手。

前向和后向不可追蹤性能這兩種性能和追蹤攻擊都屬于定位隱私(location privacy)的范疇,與內部讀卡器惡意攻擊的敵手能力的假設條件并不相同。而在定義前向和后向不可追蹤性能的概念時,本文假設敵手的能力是窄-強(Narrow-strong)敵手,分別分析第(1i+)次會話和第(1i-)次會話。雖然Vaudenay模型能夠很好地分析當前第i次會話,但并不能進行前向和后向不可追蹤性能分析。因此文獻[8]進一步使用Vaudenay模型進行形式化分析文獻[20]提出前向和后向不可追蹤性能的兩個定義,即使用第(2i+)次會話分析前向不可追蹤性和使用過去第(1i-)次會話分析后向不可追蹤性,通過改變預假設條件來改進Vaudenay的模型中的缺點。這些定義不僅可以分析所有權轉移協議的前向和后向不可追蹤性能,還可用于分析密鑰更新協議。在原有模型中假設敵手是寬攻擊者,且錯過了密鑰的更新過程,這種假設不符合實際攻擊環境。因此假設敵手的攻擊能力是窄-強攻擊者,沒有錯過密鑰的更新過程,可以持續監聽協議的運行,并分析第(1i+)次會話中標簽密鑰的安全性,在改進假設條件后提出了一種強前向不可追蹤性的定義。

對安全的RFID認證協議定義如下:

定義1前向不可追蹤性(forward untraceable)。敵手運行第i次會話,即使得到腐化后的第i次會話的標簽密鑰和會話內容,但是錯過第(1i+)次密鑰更新過程,即使監聽到所有者和標簽的將來第(2i+)次會話內容,也無法推知出第(2i+)次的標簽密鑰和標簽輸出信息,無法追蹤到第(2i+)次會話時的標簽狀態。

定義2后向不可追蹤性(backward untraceable)。敵手運行第i次會話,即使得到腐化后的第次i標簽密鑰,也無法從協議的過去(1i-)次會話內容中推知出第(1i-)次的標簽密鑰和標簽輸出信息,無法追蹤到第(1i-)次會話時的標簽狀態。

定義3強前向不可追蹤性(strong forward untraceable)。敵手運行第i次協議,假設敵手得到腐化后的第i次的標簽密鑰和會話內容,再對第(1i+)次會話分析,無法推知第(1i+)次的標簽密鑰和標簽輸出信息。

3 輕量級RFID所有權轉移協議

新協議中使用的符號和定義如表1所列。

表1 符號和定義

新所有權轉移協議分為閉環系統和開環系統。閉環RFID系統的定義是標簽位于新所有者與當前所有者可以識別的范圍內的系統。本文僅設計適用于移動讀卡器的閉環系統的輕量級所有權轉移RFID協議(Lightweight RFID Ownership Transfer Protocol,LROTP)。LROTP協議包括初始化階段和所有權轉移階段。LROTP協議步驟如下:

(1)初始化階段:假設當前所有者(讀卡器)與標簽之間共享一些密鑰信息。讀卡器生成兩個大素數p和q并計算n=pq。在該系統中每個有效的標簽,所有者與標簽共享一個私密密鑰每個vi都代表一個n bit字符串。每個標簽都被初始化為舊讀卡器儲存密鑰為新讀卡器存儲密鑰為(h

(2)所有權轉移階段:

步驟1舊讀寫器Ri加密n的信息為

步驟1.1 Ri傳遞A給新讀寫器。

步驟1.2 Ri+1發送所有權轉移信息給標簽Ti。

步驟2 Ti接收到OT后,計算

步驟2.1iT發送至新讀寫器

步驟3 Ri收到標簽的信息后,當前讀卡器Ri使用n和Rt",解出Rt的值,即當前讀卡器會解出以n為模的Rt2的Rt的值。利用p和q,獲得Rt2的值。同時通過F提取ns。敵手分別計算Rt⊕ns⊕vp的值和異或值h(TID)⊕rc,最后判斷這兩個計算的值是否相等。如果不相等,傳遞的信息驗證不通過,停止協議;如果相等,則判斷傳遞的消息是合法標簽生成的,當前讀卡器計算然后Ri通過安全通道發送ACKS至新讀卡器。

步驟4新讀卡器Ri+1接收到ACKS,并生成大素數n'=p'q'。新讀卡器使用密鑰rn提取nT=利用H1驗證傳遞數據(G1,ACKS)的完整性。新讀卡器向標簽發送信息(G1,H1,ACKS)。

步驟5標簽Ti接收信息后生成nT2,從接收的消息G1中提取n'的值,并進一步驗證標簽計算的哈希值和接收的值H1是否相等。如果不相等,則終止協議;如果相等,則標簽認為提取的數據n'是合法的,隨后計算模運算和驗證消息C0用于驗證傳遞數據x"的完整性。標簽發送消息

步驟6 Ri+1接收到標簽的(x",C0)后,首先比較Ri+1計算的哈希值h(x||n)是否和接收到的C0相等。如果不相等則停止協議;如果相等,則新讀卡器會解出以n'為模的x2的解R,并利用以p'和q'為模,識別x2值。新讀卡器生成隨機數r'和新密鑰并計算如下信息:最后更新新標簽的密鑰為發送信息(G2,ACKn,C)到標簽Ti。

4 形式化安全分析和性能分析

4.1隱私性和安全性形式化證明LROTP協議基于Vaudenay模型建模反映運行環境和不同攻擊能力的敵手的安全模型,分別使用定理1和定理2形式化證明LROTP協議的隱私性,使用定理3,定理4和定理5證明LROTP協議的安全性。

定理1在窄-強敵手攻擊能力的安全模型下,LROTP協議滿足強前向不可追蹤性能。

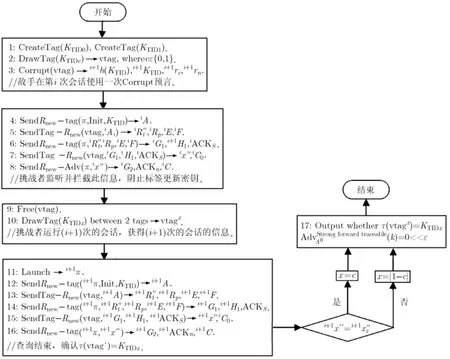

證明假設窄-強敵手執行第i次協議,腐化得到標簽的密鑰和輸入輸出信息,但是可以監聽到第(i+1)次的會話內容,敵手無法推斷出(i+1)次的標簽的密鑰和輸出信息。觀察標簽的算法結構,標簽端的密鑰更新都使用了x'更新,可以得出計算標簽的密鑰更新和輸出信息都需要知道x的值。因此在敵手計算x值的方法上,從以下兩種情況考慮(證明過程的流程圖見圖1)。

(1)第(i+1)次會話時敵手計算目標標簽其他密鑰更新值:敵手計算更新的密鑰需要竊聽但是因為敵手無法獲取ix就無法計算ih(x),所以無法x x推測同理敵手無法計算出標簽更新后密鑰

圖1 證明LROTP協議滿足強前向不可追蹤性的算法流程圖

大部分協議使用隨機數來同步更新密鑰,而加密的隨機數消息容易被敵手獲得,并解出隨機數的值。而新的協議使用x'更新標簽和讀卡器密鑰。而所有的密鑰更新都需要x'加密,x'的安全性決定了更新后密鑰的安全性,即協議滿足強前向不可追蹤性。證畢

定理2在窄-強敵手攻擊能力的安全模型下,LROTP協議滿足后向不可追蹤性能。

證明敵手利用第(1i+)次的標簽密鑰和監聽到的信息,也無法計算出第i次會話的標簽的密鑰同時也無法推測出第i次的標簽輸出信息因此敵手無法比較自身的計算值和監聽到的是否相同,從而無法區分出vtag和vtagx。因此敵手分析標簽的后向可追蹤性能的優勢為0,LROTP協議滿足后向不可追蹤性能,證明過程的流程圖見圖2。證畢

定理3在弱敵手攻擊能力的安全模型下,LROTP協議是抵抗內部讀卡器惡意攻擊的。

證明從以下兩種情況分析內部讀卡器惡意攻擊(證明過程的流程圖見圖3)。

(1)抵抗新讀卡器惡意假冒舊讀卡器攻擊:假設舊讀卡器沒有參與生成消息ACKS,新讀卡器利用監聽攻擊的結果,竊聽了新讀卡器和標簽之間的信息,無法利用自己的密鑰和已知的信息來計算出舊讀卡器的輸出的信息或者是推斷出舊讀卡器的任何密鑰所以新讀卡器無法惡意假冒舊讀卡器。從以下兩方面分析這種情況。一方面,新讀卡器計算需要知道)的值,但是新讀卡器不知舊標簽的密鑰值并且無法從中得到的值,而且+Plv的值也是隨機的。另一方面,新讀卡器無法利用自己的密鑰和監聽的信息計算出舊讀卡器的密鑰。例如新讀卡器僅分析監聽的消息pR和F是無法推斷出標簽的密鑰TIDK和cr的值,因為pR是隨機選取的,而F中含有隨機數sn。

(2)抵抗舊讀卡器惡意假冒新讀卡器攻擊:假設新讀卡器沒有參與系統并生成任何消息而舊讀卡器利用自己的密鑰和已知的信息可以計算出和新讀卡器相同的輸出的信息或者是推斷出新讀卡器的密鑰。分析以下兩種情況:一方面,舊讀卡器利用監聽攻擊獲取新讀卡器和標簽之間的信息,無法推算出新讀卡器或是標簽的的密鑰,經過驗證可知標簽的信息都是加密并且不能獲取任何實體的密鑰。另一方面,因為舊讀卡器計算1G和1H的值都需要知道n'和Tn值,但是舊讀卡器不能從E中提取出標簽的生成的隨機值Tn,因此也不能從1G中提取讀卡器的密鑰n'。同理舊讀卡器也無法計算出只有新讀卡器才能產生的信息(2G,ACKn,C),因此舊讀卡器無法惡意假冒新讀卡器。當且僅當讀卡器惡意假冒舊讀卡器和假冒新讀卡器的優勢都為0時,LROTP協議抵抗內部讀卡器惡意攻擊。證畢

圖2 證明LROTP協議滿足后向不可追蹤性的算法流程圖

圖3 證明LROTP協議是抵抗內部讀卡器惡意攻擊的算法流程圖

定理4在弱敵手攻擊能力的安全模型下,LROTP協議可以抵抗標簽假冒攻擊和異步攻擊。

證明敵手實現異步攻擊的方式有以下3種情況:

(1)敵手阻止讀卡器更新,而更新標簽的密鑰。

新協議采用先更新讀卡器的密鑰,再更新標簽的密鑰,因此敵手無法實現這種情況下的異步攻擊。

(2)敵手在實施假冒標簽攻擊后,促使讀卡器兩次更新標簽密鑰,而標簽不更新密鑰。

第1步,敵手監聽協議的第i次正常會話,攔截LROTP協議的所有權轉移階段中的步驟6的信息(2G,ACKn,C),阻止標簽接收正確的消息和更新密鑰。第2步,敵手啟動第(1i+)次會話,并修改標簽的輸出消息(x",0C),使得修改后的假冒的標簽信息通過讀卡器的驗證,讀卡器計算錯誤的消息,隨后使用錯誤的參數更新密鑰;標簽接收讀卡器發送的消息并驗證消息的正確性,標簽拒絕并阻止密鑰更新。

但是敵手修改x"為Ax"的值,0C的哈希計算中包含敵手無法計算的,在讀卡器驗證傳遞的信息(Ax",0C)的完整性,并不能通過包含Ax"的0C的驗證。因此新協議不存在標簽假冒攻擊導致的異步攻擊。

(3)敵手修改讀卡器發送的消息,即在外部非法讀卡器假冒攻擊的前提下,讀卡器正常更新密鑰,而標簽使用錯誤的參數錯誤更新的密鑰。

敵手啟動LROTP協議,在所有權轉移階段中執行步驟1到步驟6,修改步驟6傳遞的信息(2G,ACKn,C),使得修改后的信息通過標簽的驗證,并使得標簽更新密鑰。但是驗證消息C中含有2G和ACKn,所以敵手不能通過修改2G和ACKn而通過標簽驗證。

因此敵手在任何一種情況下都無法實現異步攻擊,LROTP協議抵抗標簽假冒攻擊和異步攻擊。證畢

定理5在弱敵手攻擊能力的安全模型下,LROTP協議可以抵抗追蹤攻擊。

證明標簽每次響應時都會產生隨機數,并將生成的隨機數用于加密標簽和讀卡器傳輸的數據。即使在標簽密鑰沒有更新的情況下,標簽在不同的會話中,每個階段標簽輸出的信息仍然不同;并且輸出的信息之間經過簡單的運算操作(異或,加減運算)不存在任何恒等的關系。例如,敵手想利用監聽到的信息(OT,A)重放給密鑰未更新的標簽iT,iT反饋)給敵手,但是這4個信息中都含有標簽生成的隨機數。其中消息tR=在不同的會話中標簽選擇的隨機數sn和pv不相同,因此生成的信息tR都不相同,因此LROTP協議可以抵抗追蹤攻擊。證畢

4.2協議比較

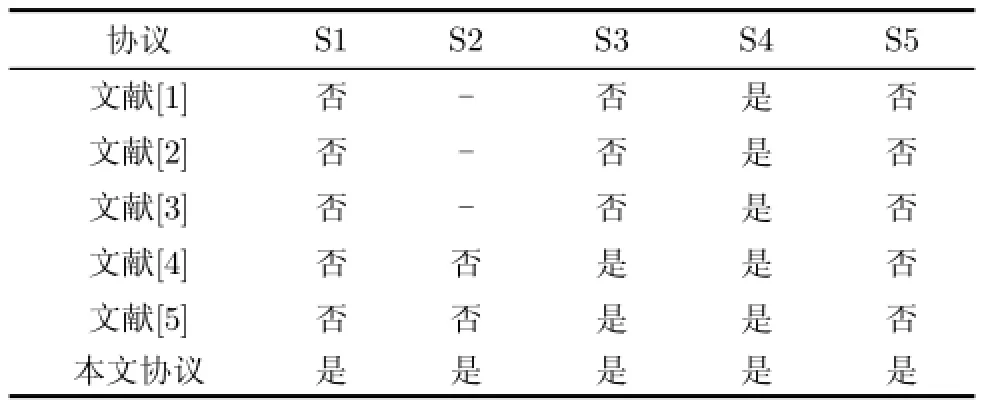

(1)協議安全性比較:對LROTP協議進行安全性分析,將LROTP方案與其他協議的安全性對比,相關比較結果如表2所列。文獻[3]詳細分析了文獻[1]存在標簽追蹤攻擊和異步攻擊,但是并沒有指出協議[1,2]存在的其他問題。本文指出文獻[3]提出的協議存在追蹤攻擊。在文獻[2]的協議中,標簽輸出信息(X,T)的數據結構和文獻[3]協議標簽輸出(x",t")是相同的,因此文獻[2]協議也存在追蹤攻擊。文獻[1]存在的標簽假冒攻擊,因為標簽的輸出數據結構相同,因此文獻[2,3]也存在標簽假冒攻擊。

表2 相關協議安全性比較

文獻[1-3]協議中沒有區分新舊讀卡器,所以不需要分析讀卡器惡意攻擊。在文獻[5]協議存在內部讀卡器假冒攻擊。文獻[4]協議和文獻[5]協議結構類似,因此存在著相同的安全性問題。本文LROTP協議中新屬主只是傳遞加密的n'的值給標簽,基于NP難解問題,而敵手或是其他惡意讀卡器很難計算大素數p和q的值。另外舊屬主無法獲取更新后標簽的任何密鑰和新屬主的密鑰。同理新屬主也無法獲取更新前標簽的舊屬主的密鑰,防止惡意所有者攻擊。

文獻[1-3]協議中只需要更新標簽密鑰1ir+= PRNG因此只分析密鑰r的狀態即可分析標簽的后向和強前向不可追蹤性等性能。因為密鑰更新采用PRNG函數,此函數無法反向計算出種子值,即使敵手已經腐化了當前密鑰ir,但是無法推知過去密鑰1ir-,因此文獻[1-3]協議滿足后向不可追蹤性;如果敵手利用腐化的當前密鑰ir和PRNG函數就可以計算出1ir+值,因此這種密鑰更新機制導致文獻[1-3]協議不滿足強前向不可追蹤性。文獻[21]協議提出了認證和所有權管理協議,但是由于沒有采用二次剩余定理,所以不滿足強前向不可追蹤性。

為了解決更新標簽密鑰機制中的使用的隨機數容易泄露的問題,當前所有者與目標標簽認證LROTP協議和文獻[4,5]協議時,使用x'同步更新標簽和新所有者的密鑰,使得這類協議滿足強前向不可追蹤性和后向不可追蹤性,可以抵抗追蹤攻擊,但是僅有LROTP協議能抵抗異步攻擊和內部讀卡器惡意攻擊。

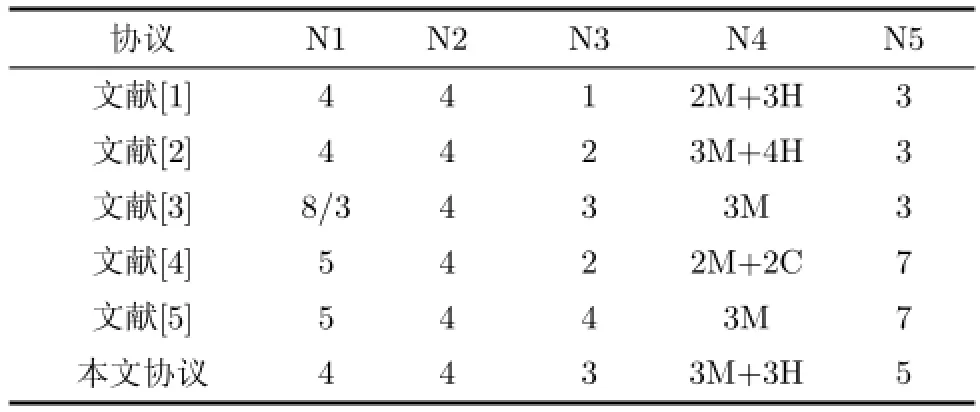

(2)協議性能比較:從存儲量和計算量,通信代價等3個方面對提出的協議進行性能分析,評估比較的結果如表3所列。

表3 相關協議性能比較

(a)計算代價:為了實現較低的計算代價,協議[13]-雖然沒有使用哈希函數,但是存在著很大的安全問題。LROTP協議使用哈希函數保證了協議的安全性,并且標簽使用的偽隨機數比文獻[5]少。

(b)通信代價:通過減少通信循環次數或者通信通道傳輸的數據量來降低通信代價。在表3中,本文的LROTP協議標簽和讀卡器之間的通信次數是5輪,與文獻[4,5]7輪的通信代價相比減少了2輪。

(c)存儲代價:減少讀卡器端的存儲量會減少協議整體的計算量。由表3可知,LROTP協議與文獻[4,5]相比,在降低讀卡器和標簽存儲空間的基礎上實現了更高的安全性能和隱私特性。因為讀卡器不再保存長比特密鑰n,而用梅森數2 1t-來表示n,只存儲t降低了讀卡器存儲空間,提高讀卡器的計算性能。

5 結束語

本文的輕量級所有權轉移LROTP協議解決現有所有權轉移協議存在的內部讀卡器惡意攻擊等安全問題,并滿足強前向不可追蹤性和后向不可追蹤性。與其他所有權轉移協議比較,LROTP協議具有較好的安全性和較高的效率。在未來的研究工作中,將使用Vaudenay模型中的基于強敵手攻擊能力的安全模型分析新設計的協議,并同時分析在強敵手攻擊能力的安全模型下其他協議的安全性。

[1]CHEN Yalin,CHOU Juesam,and SUN Hungm in.A novel mutual authentication scheme based on quadratic residues for RFID system s[J].Com puter Networks,2008,52(12): 2373-2380.doi:10.1016/j.com net.2008.04.016.

[2]YEH Tzuchang,WU Chienhung,and TSENG Yuhm in. Im provement of the RFID authentication scheme based on quadratic residues[J].Computer Communications,2011,34(3):337-341.doi:10.1016/j.com com.2010.05.011.

[3]DOSS Robin,SUNDARESAN Saravanan,and ZHOU W anlei.A p ractical quadratic residues based scheme for authentication and privacy in mobile RFID system s[J].Ad Hoc Networks,2013,11(1):383-396.doi:10.1016/j.adhoc. 2012.06.015.

[4]DOSS Robin and ZHOU W anlei.A secure tag ownership transfer scheme in a closed loop RFID system[C].Proceedings of theW ireless Communications and Networking Conference W orkshops(WCNCW),Paris,2012:164-169.

[5]DOSSRobin,ZHOU W anlei,and YU Shui.Secu re RFID tag ownership transfer based on quadratic residues[J].IEEE Transactions on Information Forensics and Security,2013,8(2):390-401.doi:10.1109/TIFS.2012.2235834.

[6]謝潤,許春香,陳文杰,等.一種具有閱讀器匿名功能的射頻識別認證協議[J].電子與信息學報,2015,37(5):1241-1247. doi:10.11999/JEIT140902.

XIE Run,XU Chunxiang,CHEN Wenjie,et al.An RFID authentication p rotocol anonymous against readers[J]. Journal ofElectronics&Information Techno logy,2015,37(5): 1241-1247.doi:10.11999/JEIT 140902.

[7]金永明,孫惠平,關志,等.RFID標簽所有權轉移協議研究[J].計算機研究與發展,2011,48(8):1400-1405.

JIN Yongming,SUN Huiping,GUAN Zhi,et al.Ownership transfer p rotocol for RFID tag[J].Journal of Computer Research and Developm ent,2011,48(8):1400-1405.

[8]ALAGHEBAND M ahd i R and AREF M ohamm ad R. Simulation-based traceability analysis of RFID authentication protocols[J].W ireless Personal Communications,2014,77(2):1019-1038.doi:10.1007/ s11277-013-1552-7.

[9]MORIYAMA Daisuke.Cryptanalysis and Im provement of A Provably Secure RFID Ownership Transfer Protocol[M]. Lightweight Cryptography for Security and Privacy,Springer Berlin Heidelberg,2013:114-129.doi:10.1007/978-3-642-40392-7_9.

[10]ELKHIYAOUI Kaoutar,BLASS Erik-Oliver,and MOLVA Refik.ROT IV:RFID Ownersh ip Transfer w ith Issuer Verification[M].RFID Security and Privacy,Springer Berlin Heidelberg,2012:163-182.doi:10.1007/978-3-642-25286-0_11.

[11]CHIEN Hungyu.Com bin ing Rabin cryptosystem and error correction codes to facilitate anonym ous authen tication w ith un-traceability for low-end devices[J].Computer Networks,2013,57(14):2705-2717.doi:10.1016/j.comnet.2013.06.005.

[12]VAN Deursen T.Security of RFID protocols[D].[Ph.D. dissertation],University of Luxem bourg,Luxembourg,2011.

[13]張輝,侯朝煥,王東輝.一種基于部分ID的新型RFID安全隱私相互認證協議[J].電子與信息學報,2009,31(4):853-856.

ZHANG Hui,HOU Chaohuan,and WANG Donghui.A new security and p rivacy on RFIDmutualauthentication protocol based on partial ID[J].Journal of Electronics&Inform ation Technology,2009,31(4):853-856.

[14]LI Nan,MU Yi,SUSILOA W illy,et al.Shared RFID ownership transfer protocols[J].Computer Standards& Interfaces,2015,42:95-104.doi:10.1016/j.csi.2015.05.003.

[15]ZHANG Shigeng,LIU Xuan,WANG Jianxin,et al. Energy-efficient active tag search ing in large scale RFID systems shigeng[J].Information Sciences,2015,317:143-156. doi:10.1016/j.ins.2015.04.048.

[16]HSIChengter,LIEN Yuanhung,CHIU Junghui,etal.Solving scalability problem s on secure RFID grouping-proof protocol[J].W ireless Personal Communications,2015,84(2): 1069-1088.doi:10.1007/s11277-015-2676-8.

[17]AKGUN Mete and?AGLAYAN M Ufuk.Providing destructive p rivacy and scalability in RFID systems using PUFs[J].Ad Hoc Netw orks,2015,32:32-42.doi:10.1016/ j.adhoc.2015.02.001.

[18]ZHANG Daqiang,QIAN Yum ing,WAN Jiafu,et al.An efficient RFID search protocol based on clouds[J].Mobile Network Application,2015,20:356-362.doi:10.1007/ s11036-015-0597-0.

[19]VAUDENAY Serge.On Privacy Models for RFID[M]. Lecture Notes in Com puter Science,Sp ringer Berlin Heidelberg,2007,4833:68-87.doi:10.1007/978-3-540-76900-2_5.

[20]PHAN Raphael C W,WU Jiang,OUAFI Khaled,et al. Privacy analysis of forward and backward untraceable RFID authentication schemes[J].W ireless Personal Communications,2011,61(1):69-81.doi:10.1007/s11277-010-0001-0.

[21]NIU Haifeng,TAQIEDD IN Eyad,and JAGANNATHAN S. EPC gen2v2 RFID standard authentication and ownership management protocol[J].IEEE Transactions on Mobile Computing,2016,15(1):137-149.doi:10.1109/TMC.2015. 2412933.

陳秀清:女,1981年生,講師,研究方向為信息安全和安全協議.

曹天杰:男,1965年生,教授,研究方向為信息安全和安全協議.

翟靖軒:男,1982年生,博士,研究方向為信息安全和安全協議.

Provable Secure for the Lightweight RFID Ownership Transfer Protocol

CHEN Xiuqing①CAO Tianjie②ZHA IJingxuan②①

①(SchoolofM edicine Information,Xuzhou Medical University,Xuzhou 221008,China)

②(College ofComputer Science and Technology,China University ofMining and Technology,Xuzhou 221008,China)

In order to im plement the“w isdom city”planning and build perfect wisdom network,it is im portant to design the security Radio Frequency IDentification(RFID)p rotocol.A secure RFID ownership transfer protocol shou ld be evaluated in term s of the security and p rivacy p roperties.In particu lar,there are two im portant p rivacy properties included forward untraceable and backward untraceable in the practical app lication of RFID system.In order to solve the various security and privacy problem s,this paper enhances the unreasonableassump tion that the attacker m isses the key-update session in the definition of forward untraceable,then proposes the definition of strong forward untraceable.In addition,this paper designs the lightweight RFID ownership transfer protocolbased on quad ratic residues,and uses the enhanced model and definitions to formal prove the security and p rivacy properties.Moreover,the proof results not on ly show that the scheme resists against inner reader malicious im-personation attack,tracing attack,tag im personation attack and desynchronization attack,but also formally prove that the proposed p rotocol meets strong forward untraceable and backward untraceab le properties.In addition,the analysis results demonstrate that the protocol based on low-cost and high efficiency is superior to other protocols in the security and performance p roperties.

Radio Frequency IDentification(RFID);Ownership transfer p rotocols;Strong forward untraceable;Backward untraceable;Quadratic residues

1 引言

無線射頻識別(Radio Frequency IDentification, RFID)技術在帶給各行各業的商業應用更多便利和更高效的服務的同時,也將“智慧城市”由想法落實為現實的各種應用,如智能公交系統、智能醫療系統、智能旅游系統等。而智慧城市的全方位處理能力要有很好的現實應用,則需要具備完善的安全和隱私性能的RFID安全協議。文獻[1-5]都是基于二次剩余定理設計的RFID協議。在所有權轉移協議中,帶有RFID標簽的物品在其生命周期內的所有權是不斷變化的。如果消費者使用物品時出現問題需要將物品交給售后服務部維修人員,此時物品所有權臨時轉移。所有權轉移過程中最重要的就是保證新舊所有者不能利用自己掌握的當前或過往信息對另一方進行跟蹤或者獲得對方的秘密信息。

s:The National Natural Science Foundation of China(61303263),The 333 Pro ject of Jiangsu Province(BRA2014047),The“Six-top-talents”High-level Talent Cultivation Project Research Funds of Jiangsu Province(2014-W LW-023)

TP391.45

A

1009-5896(2016)08-2091-08

10.11999/JEIT 151049

2015-09-17;改回日期:2016-05-13;網絡出版:2016-06-24

曹天杰tjcao@cum t.edu.cn

國家自然科學基金(61303263),江蘇省第四期“333高層次人才培養工程”科研項目(BRA2014047),江蘇省“六大人才高峰”科研項目(2014-W LW-023)