可證安全的無證書簽密方案

鄒 昌 芝

(荊楚理工學院教育技術中心 湖北 荊門 448000)

?

可證安全的無證書簽密方案

鄒 昌 芝

(荊楚理工學院教育技術中心湖北 荊門 448000)

研究了幾種新近提出的無對運算的無證書簽密方案,發現存在正確性或安全性的缺陷,提出一種新的無對運算的無證書簽密方案。新簽密方案改變了現有方案的線性密鑰結構,能抵抗類型I敵手發起的公鑰替換攻擊;利用哈希函數將簽密者和解簽密者的身份以及待簽密消息進行綁定,防止內部攻擊發生。在隨機預言模型下,方案的不可偽造性和機密性被規約為多項式時間敵手求解離散對數DL(DiscreteLogarithm)問題和判定DH(DecisionDiffie-Hellman,DDH)問題,具有可證明安全性。對比已有方案,該方案不僅保證了安全性,而且計算開銷和實現成本都較低,適用于在無線傳感網絡等計算、存儲和通信資源受限的應用場景保障數據的機密性、完整性和認證性。

無證書密碼學簽密雙線性對隨機預言模型

0 引 言

無證書密碼體制[1]CLC(CertificatelessCryptography)在基于身份密碼體制[2,3]IBC(Identity-BasedCryptography)的基礎上增加一對由用戶自主控制的密鑰,避免了IBC方案的密鑰托管問題。與IBC相同,CLC也不產生用戶的公鑰證書,簡化了基于公鑰基礎設施(PKI)公鑰密碼算法的密鑰管理方案。因此,CLC一經提出,得到眾多研究者的關注,成為信息安全領域的研究新熱點之一。

早期的CLC方案基于雙線性映射理論,使用計算開銷較高的雙線性對運算。根據Chen[4]等人的研究,1次雙線性對運算的計算開銷約等于21次橢圓曲線上的點乘運算。因此,基于雙線性映射理論的CLC方案通常計算開銷較高。利用Schnorr的短簽名機制[5]產生用戶部分私鑰,Baek[6]等人提出無雙線性對運算的CLC算法。無對運算的CLC方案在無線傳感網絡、無線Mesh網絡等計算、存儲和通信資源受限的網絡環境下具有廣闊的應用前景。

簽密[7]SC(Signcryption)以低于“簽名”+“加密”的開銷,同時實現數據的機密性、完整性和認證性,具有重要的研究和應用價值。2008 年,Barbosa等人[8]首次將簽密機制引入CLC領域,提出無證書的簽密機制(CL-SC)。該方案基于雙線性映射理論,并且不能抵抗擴展不可偽造攻擊。Barreto[9]提出在簽密和解簽密算法中不使用雙線性對運算的CL-SC方案,但是該方案的密鑰產生算法仍使用了雙線性對運算,并且被指出不滿足機密性和不可否認性。隨后,基于Baek[6]等人的研究,一些研究者提出了完全無雙線性對的CL-SC方案[10-16]。其中,文獻[10,11,13]中提出的幾種方案已被指出存在機密性和不可偽造性缺陷[14,17,18],本文進一步指出,文獻[14-16]中的CL-SC方案也存在正確性和安全性缺陷。因此,安全的、無對運算的無證書簽密機制還需要進一步研究。

本文提出一種新的可證明安全的和無對運算的CL-SC方案。方案的部分私鑰產生算法沿用了Schnorr[5]的短簽名機制;通過對簽密者和解簽密者的部分私鑰和私有秘密去線性化,防止CLC體制下類型I敵手發起的公鑰替換攻擊;利用哈希函數將簽密者和解簽密者的身份以及待簽密消息進行綁定,防止內部攻擊發生。在隨機預言模型下,本文CL-SC方案被證明滿足機密性和不可偽造性。

1 背景知識

1.1數學困難問題及假設

本文無證書簽密方案基于橢圓曲線上的非GapDiffie-Hellman(GDH)群[19]。

橢圓曲線上的離散對數DL問題、計算DH(ComputationalDiffie-Hellman,CDH)問題和判定DH問題及相關假設定義如下。

DLP假設不存在概率多項式時間算法能成功解決DL問題。

DDH假設假設G為非GDH群,那么不存在概率多項式時間算法能成功解決DDH問題。

需要指出,對于GDH群[19],DDH問題是可解的,而對于非GDH群,DDH假設[20]成立。

1.2無證書簽密方案及其安全模型

無證書的簽密方案主要包括:系統建立、部分私鑰產生、用戶密鑰產生、簽密和解簽密五個算法。部分文獻[10,11,14]將用戶密鑰產生算法細分為私有秘密產生、設置公鑰和設置私鑰三個算法,本文將這三個算法合并成為用戶密鑰產生算法。系統建立算法由密鑰產生中心(KGC)執行,輸入安全參數,輸出系統公開參數,建立KGC的主密鑰對;部分私鑰產生算法由KGC執行,為每位用戶產生部分私鑰;簽密算法由發送者執行,進行簽密運算,輸出簽密密文;解簽密算法由接收者執行,輸入簽密密文,輸出明文,或者拒絕(表明簽密密文無效)。

一個安全的簽密方案[21]至少應實現機密性(選擇密文攻擊下加密不可區分性,IND-CCA2)和不可偽造性(選擇消息攻擊下不可偽造性,EUF-CMA)。本文采用文獻[21]中定義的兩類敵手模型(記為Type-I敵手和Type-II敵手,分別簡寫為AI和AII)和4類游戲(記為GameI、GameII、GameIII和GameIV)分析CL-SC的安全性。

敵手AI模擬一類外部攻擊者,他被允許替換任意用戶的公鑰和詢問未被替換公鑰用戶的私有秘密,但是他不被允許詢問KGC的主密鑰和特定用戶(用于挑戰的用戶,本文用ID*代表)的部分私鑰。敵手AII模擬惡意的KGC,他可以訪問系統主密鑰,但他不被允許替換特定用戶(用于挑戰的用戶ID*)的公鑰以及訪問該用戶的私有秘密。

GameI和GameIII模擬AI與挑戰者B之間的游戲,GameII和GameIV模擬AII與挑戰者B之間的游戲。CL-SC方案的安全性定義為不存在多項式時間敵手(AI和AII)贏得GameI-II-III-IV。限于論文篇幅,詳細的安全模型定義請參考文獻[21],本文4.2節給出了較完整的游戲模擬過程。

2 兩種CL-SC方案的密碼學分析

2.1XZ-CL-SC方案分析

最近,夏昂等[15]提出一種無雙線性對的無證書簽密方案(記為XZ-CL-SC),并聲稱在隨機預言模型下具有機密性和不可偽造性。下面簡要回顧XZ-CL-SC方案。

解簽密用戶UB接收到σ后,計算W′=zB·(XA+gH1(IDA,XA) +PH2(IDA,IDB)),解密m‖R‖t=H3(W,IDA)⊕σ,得到t、R;然后驗證等式:t·zB·XA=R是否成立。若等式成立,用戶UB接受消息m,否則拒絕。

本文分析發現,XZ-CL-SC方案存在三方面的缺陷。

第一,不滿足正確性。在簽密算法階段,UA不能計算t=r·yA/xA。因為xA是KGC在計算UA的部分私鑰“dA=xA+sQA”時選擇的臨時秘密參數,不會發送給UA,并且也不能發送給UA。UA一旦知道了xA,那么他可以利用算式“s= (dA-xA)/QAmodq”反求KGC的主密鑰。在實際應用中,為了保證KGC主密鑰和用戶部分私鑰的安全,在計算得到dA后,KGC必須刪除xA。因此,UA得不到xA,也就不能計算t=r·yA/xA。

第二,該方案不能防止AII的簽密偽造攻擊。用戶UB在整個解簽密過程中沒有用到UA的完整公鑰

2.2ZW-CL-SC方案分析

針對劉文浩等人文獻[11]的CL-SC方案存在的安全缺陷,周才學等人[14]提出一種改進方案 (記為ZW-CL-SC),簡要描述如下。

簽密給定待簽密消息m、發送者身份IDA,接收者身份IDB,簽密過程如下:

文獻[14]給出了ZW-CL-SC方案的形式化安全證明,證明其滿足機密性和不可偽造性。但是,本文分析發現,在第I類敵手AI攻擊下,ZW-CL-SC方案不滿足不可偽造性和機密性。下面給出一個攻擊實例。

可見,AI成功地偽造了IDA的簽密。

由此證明,ZW-CL-SC方案在AI攻擊下不滿足不可偽造性和機密性。

3 新的無對運算的CL-SC方案

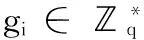

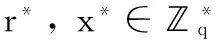

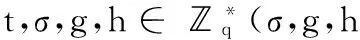

簽密給定待簽密消息m、發送者身份和私鑰(IDA,dA,xA)、接收者身份和公鑰(IDB,RB,XB),簽密過程如下:

2) 計算qB=H1(IDB,RB)和K=u(RB+qBP0)+vXB;

3) 計算g=H2(m,K,U,IDA,IDB)、h=H3(m,K,V,IDA,IDB)和σ=gdA+hxA+u+v;

4) 計算密文c=K⊕(m‖σ),發送(c,U,V)給IDB。

解簽密收到(c,U,V)后,IDB計算K′=dBU+xBV,然后解密消息(m‖σ)=K′⊕c,計算g′=H2(m,K′,U,IDA,IDB)、h′=H3(m,K′,V,IDA,IDB)和qA=H1(IDA,RA),驗證σP=g′(RA+qAP0) +h′XA+U+V是否成立。若等式成立則接受消息m,否則拒絕。

4 分析與比較

4.1正確性分析

本文方案的計算正確性可由下列式子驗證。

K′=dBU+xBV=(rB+sqB)uP+xBvP

=u(rB+sqB)P+vxBP=u(rBP+qBsP)+vxBP

=u(RB+qBP0)+vXB=K

(1)

σP=gdAP+hxAP+uP+vP

=g(rA+sqA)P+hXA+U+V

=g(RA+qAP0)+hXA+U+V

(2)

根據式(1),IDB能正確解密消息(m‖σ);同樣的,由于K′=K,可得:g′=g,h′=h,根據式(2),等式σP=g((RA+qAP0)+h(XA+U+V成立。因此,本文簽密方案從計算上是有效的,具有正確性。

4.2安全性分析

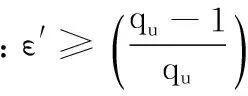

證明假設存在Type-I敵手AI,攻破本文的無證書簽密方案,那么,必然存在算法B利用AI解決DDH問題。即,給定DDH挑戰實例(P,aP,bP,T)∈G4,B判定T=abP,或者只是G上的一個隨機成員。下面算法模擬B利用AI解決DDH問題。

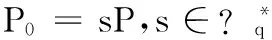

初始化輸入安全參數k,B運行系統建立算法,產生參數(p,q,G,P,P0)發送給AI。這里,設定系統公鑰P0=aP,主密鑰未知。哈希函數Hi(i=1,2,3)被模擬為B控制下的隨機預言機。

第1階段詢問AI執行多項式有界次的以下詢問。

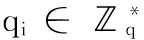

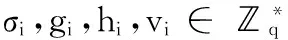

用戶創建詢問B維護初始為空的列表LID,格式為

部分私鑰詢問提交用戶身份IDi,如果IDi=ID*,B終止游戲;否則,B返回對應的部分私鑰di作為應答。

私有秘密詢問提交用戶身份IDi,B返回對應的私有秘密xi作為應答。

公鑰詢問提交用戶身份IDi,B返回IDi的公鑰

簽密詢問B維護初始為空的列表LS,格式為

否則,IDa≠ID*,B按照簽密算法進行計算,并根據需要執行Hi(i=1,2,3)詢問和密鑰詢問,然后返回簽密密文(ci,Ui,Vi);

最后,B將

解簽密詢問提交密文(ci,Ui,Vi)、發送者身份IDa和接收者身份IDb,如果IDb≠ID*,B計算Ki=dbUi+xbVi,解密消息(mi‖σi)=Ki⊕ci,查詢列表L2和L3,如果L2中存在元組

第2階段詢問AI可以繼續執行以上詢問,但不能詢問ID*的部分私鑰,以及針對挑戰密文(c*,U*,V*)的解簽密詢問。

猜測最后,AI輸出其猜測位τ′。如果τ′=τ,那么B返回1,表明T=abP;否則τ′≠τ,那么B返回0,表明T是G上的一個隨機值。(在游戲過程中P0=aP,t-1U*=bP,a和b未知)。

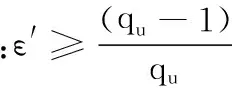

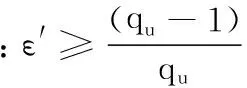

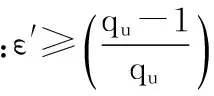

假設至多創建了qu個用戶,執行了qi次Hi詢問(i=1,2,3)、qpa次部分私鑰詢問、qsk次私有秘密詢問、qpk次公鑰詢問、qpr次公鑰替換詢問、qs次簽密詢問和qus次解簽密詢問。

證畢。

證明假設存在Type-II敵手AII,攻破本文的無證書簽密方案,那么,必然存在算法B利用AII解決DDH問題。

第1階段詢問AII執行多項式有界次的以下詢問。

H1、H2、H3詢問與定理1相同。

用戶創建詢問提交用戶身份IDi,如果元組

部分私鑰詢問提交用戶身份IDi,B返回對應的部分私鑰di作為應答。

私有秘密詢問提交用戶身份IDi,如果IDi=ID*,B終止游戲;否則,B返回對應的私有秘密xi作為應答。

公鑰詢問與定理1相同。

簽密詢問AII提交待簽密消息mi、發送者身份IDa和接收者身份IDb。

否則,IDa≠ID*,B按照簽密算法計算,并根據需要執行Hi(i=1,2,3)詢問和密鑰詢問,然后返回簽密文(ci,Ui,Vi);

最后,B將

解簽密詢問與定理1相同。

第2階段詢問AII可以繼續執行以上詢問,但不能詢問ID*的私有秘密,以及針對挑戰密文(c*,U*,V*)的解簽密詢問。

猜測最后,AII輸出其猜測位τ′。如果τ′=τ,那么B返回1,表明T=abP;否則τ′≠τ,那么B返回0,表明T是G上的一個隨機值(在游戲過程中,X*=aP,t-1V*=bP,a和b未知)。

假設至多創建了qu個用戶,執行了qi次Hi詢問(i=1,2,3)、qpa次部分私鑰詢問、qsk次私有秘密詢問、qpk次公鑰詢問、qpr次公鑰替換詢問、qs次簽密詢問和qus次解簽密詢問。

證畢。

證明假設存在Type-I敵手AI,攻破本文的無證書簽密方案,那么,必然存在算法B利用AI解決DL問題。即,給定DL問題挑戰實例(P,aP)∈G2,B計算a。

初始化與定理1相同。

詢問與定理1相同。

偽造詢問階段結束后,AI提交挑戰用戶身份(ID*,IDb)、挑戰消息m*及其簽密文(c*,U*,V*)。

B計算K*=dbU*+xbV*,解密消息(m*‖σ*)=K*⊕c*。根據分叉引理[22],B利用預言機重放攻擊技術可以得到兩個合法的簽名(m*,ID*,IDb,U*,V*,σ*,g*,h*)和(m*,ID*,IDb,U*,V*,σ**,g**,h*)。其中,σ*≠σ**,g*≠g**。并且滿足:

σ*=g*d*+h*x*+u*+v*

σ**=g**d*+h*x*+u*+v*

那么,B計算:

σ**-σ*=(g**d*+h*x*+u*+v*)-

(g*d*+h*x*+u*+v*)

=(g**-g*)d*

作為對DL問題的回答(在游戲過程中:P0=aP)。

假設至多創建了qu個用戶,執行了qi次Hi詢問(i=1,2,3)、qpa次部分私鑰詢問、qsk次私有秘密詢問、qpk次公鑰詢問、qpr次公鑰替換詢問、qs次簽密詢問和qus次解簽密詢問。

證畢。

證明假設存在Type-II敵手AII,攻破本文的無證書簽密方案,那么,必然存在算法B利用AII解決DL問題。

初始化與定理2相同。

詢問詢問階段與定理2相同。

偽造詢問階段結束后,AII提交挑戰用戶身份(ID*,IDb)、挑戰消息m*及其簽密文(c*,U*,V*)。

B計算K*=dbU*+xbV*,解密消息(m*‖σ*)=K*⊕c*。根據分叉引理[22],B利用預言機重放攻擊技術[22]可以得到兩個合法的簽名(m*,ID*,IDb,U*,V*,σ*,g*,h*)和(m*,ID*,IDb,U*,V*,σ**,g*,h**)。其中,σ*≠σ**,h*≠h**。并且滿足:

σ*=g*d*+h*x*+u*+v*

σ**=g*d*+h**x*+u*+v*

那么,B計算:

σ**-σ*=(g*d*+h**x*+u*+v*)-

(g*d*+h*x*+u*+v*)

=(h**-h*)x*

作為對DL問題的回答(在游戲過程中:X*=aP)。

假設至多創建了qu個用戶,執行了qi次Hi詢問(i=1,2,3)、qpa次部分私鑰詢問、qsk次私有秘密詢問、qpk次公鑰詢問、qpr次公鑰替換詢問、qs次簽密詢問和qus次解簽密詢問。

證畢。

4.3分析與對比

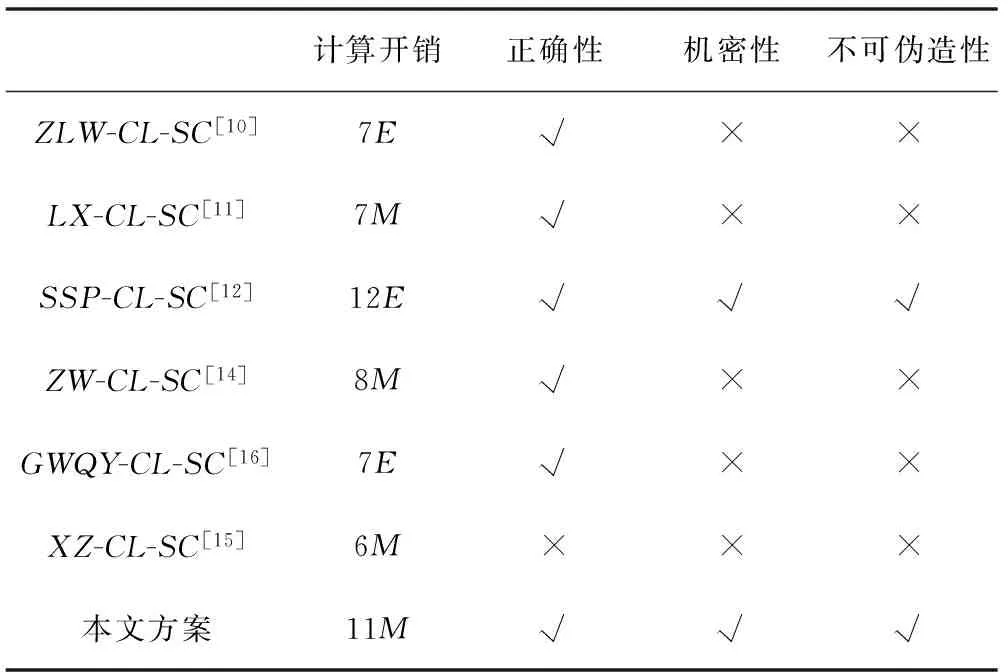

表1對比了幾種無對運算的CL-SC方案。表中計算開銷為簽密與解簽密算法的總和,只統計了每種方案的指數運算E(基于乘法循環群)和點乘運算M(基于加法循環群)的次數,其他運算的計算量相對較低。

表1 無對的無證書簽密方案比較

本文方案汲取了上述方案的經驗教訓,在安全性方面做出兩點改進,一是,改變了部分私鑰與私有秘密之間的線性結構,采用隨機參數u、v、g、h分別對簽密者和解簽密者的兩個密鑰去線性化;二是,利用哈希函數H2和H3將簽密者、解簽名者身份以及待簽密消息進行綁定,除非哈希碰撞事件發生,否則不能實施文獻[14]所描述的內部攻擊。

上述分析可見,到目前為止,僅有SSP-CL-SC[12]方案真正實現了可證明安全性,未發現相關攻擊實例報道。與SSP-CL-SC方案對比,本文方案在不降低安全性的同時,更加簡化。比如,本文密鑰結構更簡單。SSP-CL-SC方案定義了額外的密鑰參數

5 結 語

本文提出一種新的基于橢圓曲線密碼的無證書簽密方案。基于橢圓曲線上的DL假設和DDH假設,本文方案在隨機預言模型下被證明滿足機密性和不可偽造性,實現了可證明安全。此外,本文分析指出現有幾個無證書簽密方案存在正確性或安全性方面的缺陷。無對的無證書簽密方案計算開銷遠低于基于雙線性映射理論的簽密方案,適合計算、存儲和通信資源有限的無線傳感設備,實現對數據的機密性、完整性和認證性保護。

[1]AlRiyamiSS,PatersonKG.Certificatelesspublickeycryptography[C].ASIACRYPT2003,LNCS2894,Berlin:Springer-Verlag,2003:452-473.

[2]ShamirA.Identity-basedcryptosystemsandsignatureschemes[C]//ProceedingsofCRYPTO1984,LNCS196,Berlin:Springer-Verlag,1985:47-53.

[3]BonehD,FranklinMK.Identity-basedEncryptionfromtheWeilPairing[C]//Proc.ofCRYPTO’01.Berlin,Germany:Springer-Verlag,2001:213-229.

[4]ChenL,ChengZ,SmartNP.Identity-Basedkeyagreementprotocolsfrompairings[J].InternationalJournalofInformationSecurity,2007,6(4):213-241.

[5]SchnorrCP.Efficientsignaturegenerationforsmartcard[J].JournalofCryptology,1991,4(3):161-174.

[6]BaekJ,SafaviR,SusiloW.Certificatelesspublickeyencryptionwithoutpairing[C]//Proceedingsofthe8thInternationalConferenceonInformationSecurity,LNCS3650,Berlin:Springer-Verlag,2005:134-148.

[7]ZhengYL.Digitalsigncryptionorhowtoachievecost(signature&encryption)< [8]BarbosaM,FarshimP.Certificatelesssigncryption[C]//ProceedingsoftheACMSymp.onInformation,ComputerandCommunicationsSecurity(ASIACCS2008).NewYork,ACM,2008:369-372. [9]BarretoP,DeusajuteAM,CruzE,etal.Towardefficientcertificatelesssigncryptionfrom(andwithout)bilinearpairings[EB/OL].2008.[2014-05-13].http://www.redes.unb.br/ceseg/anais/2008/data/pdf/st03_03_artigo.pdf. [10] 朱輝,李暉,王育民.不使用雙線性對的無證書簽密方案[J].計算機研究與發展,2010,47(9):1587-1594. [11] 劉文浩,許春香.無雙線性配對的無證書簽密方案[J].軟件學報,2011,22(8):1918-1926. [12]SelviSSD,VivekSS,RanganCP.Cryptanalysisofcertificatelesssigncryptionschemesandanefficientconstructionwithoutpairing[C]//InformationSecurityandCryptology.SpringerBerlinHeidelberg,2011:75-92. [13]JingX.Provablysecurecertificatelesssigncryptionschemewithoutpairing[C]//ElectronicandMechanicalEngineeringandInformationTechnology(EMEIT),2011InternationalConferenceon.IEEE,2011:4753-4756. [14] 周才學,王飛鵬.改進的無雙線性對的無證書簽密方案[J].計算機科學,2013,40(10):139-143. [15] 夏昂,張龍軍.一種新的無雙線性對的無證書安全簽密方案[J].計算機應用研究,2014,31(2):532-535. [16] 高鍵鑫,吳曉平,秦艷琳,等.無雙線性對的無證書安全簽密方案[J].計算機應用研究,2014, 31(4):1195-1198. [17] 何德彪.無證書簽密機制的安全性分析[J].軟件學報,2013,24(3):618-622. [18] 簡巖.兩種無證書簽密方案的密碼學分析[J].制造業自動化,2013,35(2):83-85. [19]OkamotoT,PointchevalD.Thegap-problems:Anewclassofproblemsforthesecurityofcryptographicschemes[C]//PublicKeyCryptography.SpringerBerlinHeidelberg,2001:104-118. [20]BonehD.Thedecisiondiffie-hellmanproblem[M]//Algorithmicnumbertheory.SpringerBerlinHeidelberg,1998:48-63. [21]LiuZ,HuY,ZhangX,etal.Certificatelesssigncryptionschemeinthestandardmodel[J].InformationSciences,2010,180(1):452-464. [22]PointchevalD,SternJ.Securityargumentsfordigitalsignaturesandblindsignatures[J].Journalofcryptology,2000,13(3):361-396. APROVABLYSECURECERTIFICATELESSSIGNCRYPTIONSCHEME ZouChangzhi (Modern Educational Technology Center,Jingchu University of Technology,Jingmen 448000,Hubei,China) Thestudyonseveralnewlyproposedcertificatelesssigncryptionschemeswithoutpairingoperationfoundthattherearethecorrectnessflawsorsecurityflaws.Therefore,weproposedanewcertificatelesssigncryptionschemewithoutpairing.Thenewsigncryptionschemechangesthelinearstructureoftwokeysincurrentscheme,andisabletoresistthepublickeyreplacementattacklaunchedbythetypeIadversary;anditbondstheidentitiesofsigncryptionsenderandreceptorwiththemessagetobesignedtheencryptionbyadoptingtwohashfunctionstopreventinternalattacks.TheunforgeabilityandconfidentialityofthenewsigncryptionschemecouldbededucedtoapolynomialtimeadversarytoresolvethediscretelogarithmproblemanddecisionDiffieHellmanproblem,whichwereprovablysecure,intherandomoraclemodel.Comparingwithexistingschemes,thenewschemenotonlyensuresthesecurity,itscomputationaloverheadandimplementationcostsarealsolower,andissuitableforprotectingdataconfidentiality,integrityandauthenticationincomputing,storingandcommunicationresources-constrainedscenarios,likethewirelesssensornetworks. CertificatelesscryptographySigncryptionBilinearpairingRandomoraclemodel 2014-06-17。鄒昌芝,講師,主研領域:服務器技術,網絡安全。 TP3 ADOI:10.3969/j.issn.1000-386x.2016.03.077