協同安全傳輸系統中最佳中繼選擇技術研究

張倩倩,臧國珍,高媛媛,沙 楠

(解放軍理工大學 通信工程學院,江蘇 南京 210007)

?

協同安全傳輸系統中最佳中繼選擇技術研究

張倩倩,臧國珍,高媛媛,沙楠

(解放軍理工大學 通信工程學院,江蘇 南京 210007)

對于中繼不可信的多中繼協同傳輸模型,主要針對如何構建協同安全系統,即利用人工干擾實現系統安全時的協同策略問題。協同系統構建完成后,又考慮了各中繼節點間如何進行功率分配來提高系統安全性問題。分別采用等功率分配與最佳功率分配的方式,分析了不同中繼節點分布場景下,最佳中繼節點選擇。結果表明,采用人工干擾的方式能夠保證系統的安全傳輸,最佳中繼的選擇能夠提高系統的安全性能。

中繼不可信;人工干擾;功率分配;最佳中繼

近年來,針對中繼協同的物理層安全技術的研究取得了非常豐碩的成果,在文獻[1-2]等基礎上,L.Dong等人[3-6]提出采用中繼協同的方法可有效增強存在竊聽者時無線通信系統的安全性能,由此掀起了基于中繼協同的物理層安全技術研究的狂潮。在物理層安全的研究中,主要是抗擊竊聽者的竊聽。目前,對抗竊聽者竊聽的方式已經很多,其中通過加入人工干擾的方式也已經取得了很大的進展。文獻[3-7]重點研究了AF和DF協同方法及人工干擾(發送與源信息相獨立的信號干擾竊聽者,也稱協同干擾)手段的應用等對系統安全容量獲取的影響。然而,在現有的眾多研究中,多數是針對存在竊聽者、中繼節點可信的場景展開,而在很多情況下中繼節點可能是不可信或者安全等級較低的[8-13]。

此外,在多中繼系統中,多數均采用所有潛在的中繼節點都參與協作傳輸,這樣做的缺點是信道條件惡劣的中繼依然占用著系統資源,而對系統性能的提高十分有限。因此,如何選取中繼也是一個值得關注的問題。文獻[14]在信息傳輸的各個階段采用信道的瞬時信息來選擇中繼。文獻[15]采用部分協同的方式,一部分中繼用來譯碼轉發信號,另一部分用來發射干擾噪聲。在現有的有關選擇中繼的文獻中,大部分僅分析了選擇中繼的優點,并沒有明確給出如何選擇中繼。

考慮以上問題,本文針對中繼不可信的多中繼協同傳輸通信系統,利用人工干擾實現系統安全的協同策略問題。分析了信源節點、目的節點及干擾節點位置一定時,在兩種不同分布場景下,各中繼節點間如何進行功率分配來提高系統安全性問題,并給出了每種功率分配方式下如何選擇出最佳的中繼節點。

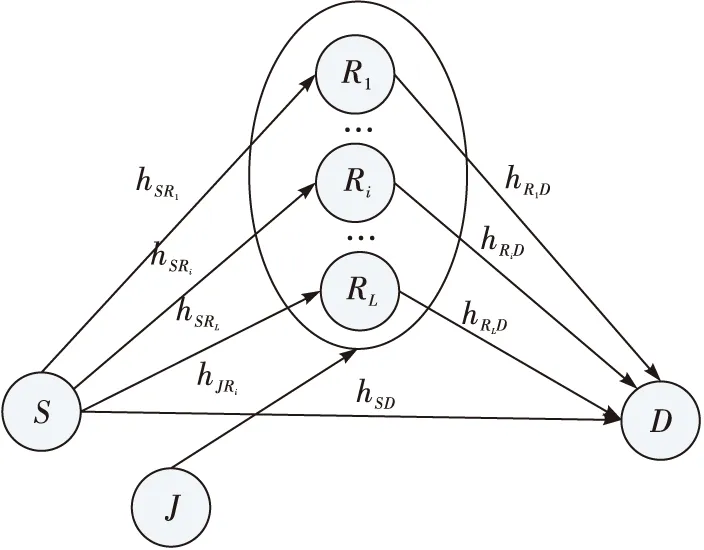

1 系統模型

系統模型如圖1所示。S為信源節點,D為目的節點,Ri,i=1,2,3,…,L,為中繼節點,也即潛在的內部竊聽節點,J為人工干擾節點,hSRi和hRiD分別為源節點至中繼節點Ri、中繼節點Ri到目的節點間的信道衰落。這里假設系統所處信道環境均為瑞利衰落。

圖1 系統模型

在該系統模型中,假設信息傳輸分兩個階段完成。在第一階段,源節點S廣播信息,各中繼節點Ri和目的節點D接收信息;在第二階段,各中繼節點Ri放大轉發其在第一階段接收到的來自源節點S的信息,而目的節點接收可使系統安全容量最大的中繼節點轉發來的信號,并用最大比值合并方式合并兩個階段內接收到的信號,進而進行信號解調等處理。在此信息傳輸過程的兩個階段中,干擾節點一直實施干擾,發送源和目的節點已知的干擾信號xJ。為簡化系統分析,暫假設系統中無外在竊聽者,這里重點考慮不可信中繼對信息傳輸安全的影響。在第一階段,目的節點D和各中繼節點Ri接收到的信號可表示為

(1)

(2)

式中:i=1,2,3,…,L。xs代表單位能量的源信號,xJ代表單位能量的干擾信號。Es和EJ分別為源節點S和干擾節點J在1個時隙內的平均發送能量,若假設1個時隙的持續寬度為1個單位,則它們可看作是各節點相應的發送功率。nSD和nSRi為相應信道中的AWGN噪聲,其方差分別為NSD和NSRi,即有nSD~CN(0,NSD),nSRi~CN(0,NSRi)。hSD,hSRi,hJD和hJRi為相應信道的信道系數,包括路徑衰落和路徑損耗。

在第二階段,各中繼節點Ri以系數β轉發其在第一階段收到的信號,目的節點D接收到的信號可表示為

(3)

假設各中繼節點Ri的發送功率為Ei,則放大系數β應為

(4)

由于目的節點已知干擾節點發送的干擾信號EJ,故可在其接收到的信號中去除干擾信號,然后再按最大比值方式合并兩個時隙內接收到的信號。

在第2個時隙內L個中繼節點均可參與協同轉發信號,但系統究竟選用哪一個中繼節點參與協同,這正是本文要解決的主要問題。這里,選擇可使系統安全容量最大的那個中繼節點參與協同轉發,并稱之為最佳中繼。被選作最佳中繼的節點應滿足

(5)

這里,Cs(i)代表由第i個中繼節點參與協同轉發時系統的安全容量。

2 安全容量分析與最佳中繼選擇

假設協同系統可獲得理想同步和所有子信道系數。在第一階段,各中繼節點Ri處的信道容量可表示為

(6)

(7)

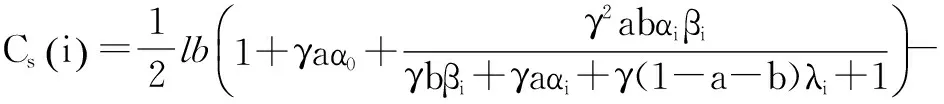

這樣,由第i個中繼節點參與協同時,系統的安全容量可表示為

Cs(i)=CDi-CRi=

(8)

(9)

根據式(5)所約定的最佳中繼選擇規則,即有可使式(9)最大化的中繼節點Ri被選作最佳中繼。

2.1等功率分配下的最佳中繼選擇

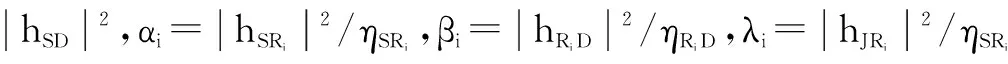

為分析簡便,首先假設源、干擾與各中繼節點間等功率分配,即Es=Ei=EJ=E/3。令γ=E/N0,為系統總發送信噪比,則式(9)可簡化為

(10)

式(10)是信噪比γ,信道因數α0,αi,βi,λi的函數。而信道因數α0,αi,βi,λi又與各節點間的距離有關。這意味著最佳中繼節點的選擇與各節點間的相對位置有關。當各節點間的相對位置已知時,選擇最佳中繼的基本步驟如下:

1)對于每一個中繼節點Ri,對于每一個給定的信噪比γ,根據式(10)均可計算出相應的Cs(i)值;

2)在給定信噪比點,選擇有最大Cs(i)的中繼節點為最佳中繼;

3)利用反饋信道通知被選的中繼節點參與中繼轉發。

2.2最佳功率分配下的最佳中繼選擇

(11)

(12)

欲使其最大化,應使下式最大化

(13)

即可求出a的表達式。對式(13)進行求導,并令導數等于0,則可得

(14)

(15)

式中:x0=8A2C2D+16ABC2D-24AC3D-4A2BCD-

16BC3D-2A3CD+4A3BC2+4B2C2D-2AB2CD+

4AB2C2+16C4D-8ABC3,

x1=36AC2D-44AC3D-12A2CD-16ABCD+

24ABC2D+2A2BD+24ABC3+24BC2D-

24BC3D+14A2C2D-3A2BCD+A3D-4A2BC-

2A3BC-3AB2CD-4B2CD+4B2C2D+AB2D-

4AB2C-4AB2C2-2A2B2C-32C3D+32C4D+

8ABC2,

x2=-6A2CD+7A2C2D-16ACD+4ABD+8ABC2D+

8AC2D-A2BC2+4BC3D+5A2C2-12BCD-

8BC2D+3A2D+A2B+2A3BC-2A3C+B2D+

2B2CD+B2C2D+AB2+AB2C2+2A2B2C+

4ABC2-12C4D-20C2D+8C3D-2ABC-2ABC3-

4ABCD-8AC3D,

x3=12C3D+AC2D+3AD+

12ABC2-4AC3D-8CD+2BCD-2BC2D+2BD-

2BC3+4C4D-ACD+4C4D-ACD+4ABC3+

8A2BC2+4A2C+4A2C2-8AC3,

x4=D+2CD-2C3D-C4D-2AC+4AC2-2AC3,

A=αiγ,B=βiγ,C=λiγ,D=α0γ,

Δ2=2x2-9x1x2x3+27x0x4-72x0x2x4,

當各節點間的相對位置已知時,選擇最佳中繼的基本步驟如下:

4)利用反饋信道通知被選的中繼節點參與中繼轉發及源、中繼與干擾節點的發射功率分配方案。

3 仿真結果

考慮以下兩種場:

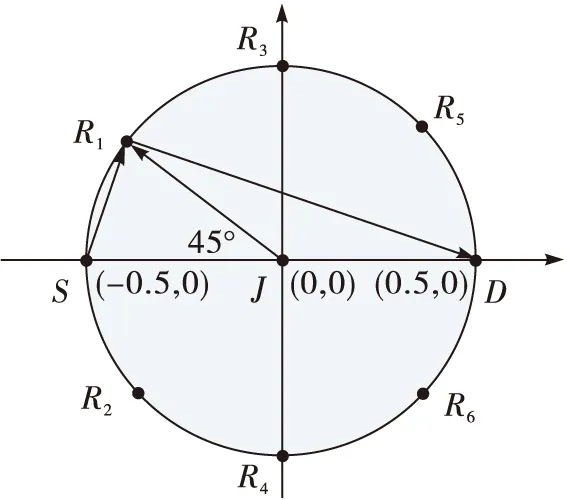

1)各中繼節點均勻分布于直徑為1的圓上,源與目的節點、干擾節點位于圓內(-0.5,0),(0.5,0),(0,0)處,如圖2所示,這里假設中繼節點數L=6。

圖2 中繼節點均勻分布示意圖

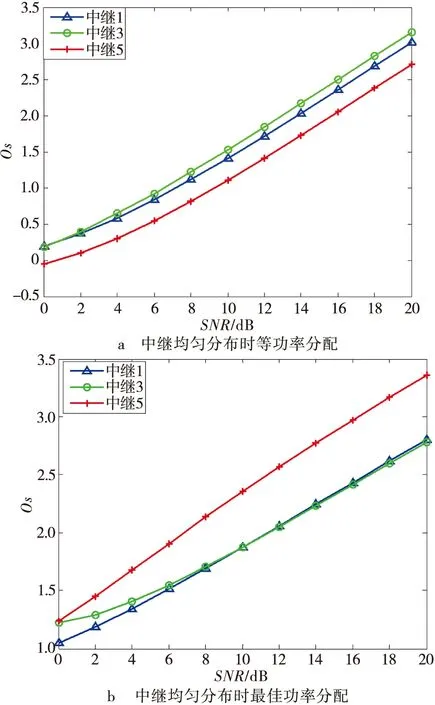

由于中繼R1,R3,R5與中繼R2,R4,R6位置對稱,相對與信源S、目的節點D與干擾節點J距離是相同的,在僅考慮路徑衰落的系統中,僅對中繼R1,R3和R5進行分析,如圖3所示。

圖3 中繼均勻分布下的功率分配與安全容量

由圖3a,3b可以看出,使用等功率分配,中繼R3的性能更好,而使用最佳功率分配時,中繼R5的性能更好,且采用最佳功率分配能獲得比等功率分配更大的安全容量。

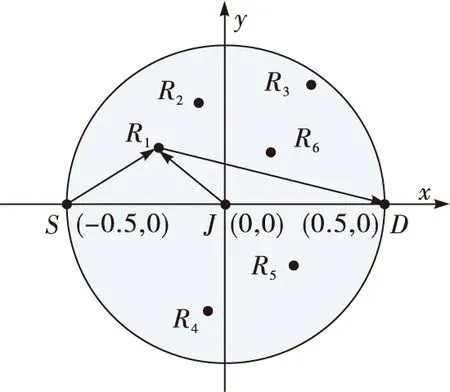

2)源、目的節點、干擾節點位置不變,各中繼節點隨機分布于直徑d=1的圓內,如圖4所示,這里假設中繼節點數L=6。

圖4 中繼節點隨機分布示意圖

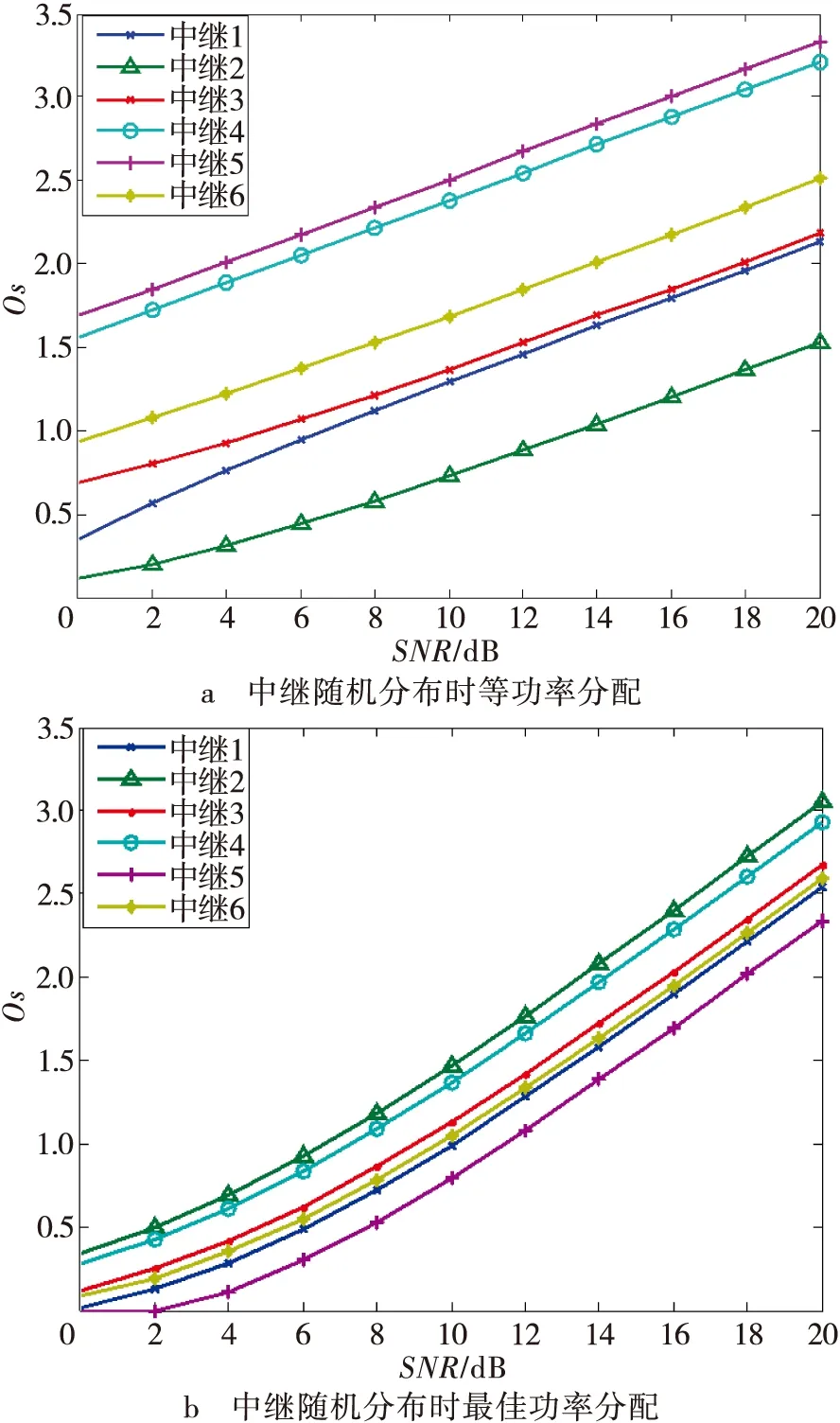

當中繼節點隨機分布于直徑d=1的圓內的位置如圖5時,采用等功率分配與最佳功率分配方式,使用各中繼節點進行協同傳輸所得到的安全容量如圖6所示。

圖5 中繼節點隨機分布于圓內

圖6 中繼隨機分布下的功率分配與安全容量

從圖中可以看出,中繼節點在d=1的圓內隨機分布時,采用等功率分配時選擇中繼R2來傳輸信號獲得的安全容量更大,而采用最佳功率分配應選擇中繼R5,采用最佳功率分配能獲得更大的安全容量。

此外,中繼節點并非離信源節點越近所得到的安全容量越大,安全容量的獲得是整個傳輸過程共同作用的結果。采用加入人工干擾噪聲的方式來干擾不可信中繼的竊聽,能夠保證系統的安全;采用最佳中繼節點法選擇中繼能夠提高系統的安全性能。

4 總結

對于中繼不可信的多中繼協同傳輸模型,本文主要針對如何構建協同安全系統,即利用人工干擾實現系統安全時的協同策略問題。接著,文章分析了各中繼節點間如何進行功率分配來提高系統安全性問題。分析了兩種中繼節點分布場景下,即中繼節點均勻分布與中繼節點隨機分布、等功率分配與最佳功率分配時如何選擇最佳中繼。結果表明,采用不同的功率分配方式在不同的場景下選擇出的最佳中繼可能是不同的,并且證明了采用人工干擾的方式能夠保證系統的安全傳輸,最佳中繼節點選擇能夠提高系統的安全。

[1]ENDERT,AYLINY.Thegeneralgaussianmultipleaccessandtwo-waywire-tapchannels:achievableratesandcooperativejamming[J].IEEEtransactionsoninformationtheory,2008,54(6):2735-2751.

[2]LAILF,GAMALH.Therelay-eavesdropperchannel:cooperationforsecrecy[J].IEEEtransactionsoninformationtheory,2008,54(9):4005-4019.

[3]LUND,ZHUH,PETROPULUAP.Securewirelesscommunicationsviacooperation[C]//46thAnnualAllertonConferenceonCommunication,Control,andComputing.SeattleWashington,USA:IEEE,2008:1132-1138.

[4]POORHV,HANZ.Amplify-and-forwardbasedcooperationforsecurewirelesscommunications[C]//Proc.IEEEint.Conf.Acoust.Speech,Signalprocess.NewJersey,USA:IEEE,2009:2613-2616.

[5]LUND,ZHUH,PETROPULUAP.Cooperativejammingforwirelessphysicallayersecurity[C]//IEEEStatisticalSignalProcessingWorkshop.Wales,UK:CardiffUniversity,2009:417-420.

[6]LUND,ZHUH,PETROPULUAP.Improvingwirelessphysicallayersecurityviacooperatingrelays[J].IEEEtransactionsonsignalprocessing,2010,58(3):1875-1888.

[7]LI J Y,ATHINA P P,STEVEN W. On cooperative relaying schemes for wireless physical layer security[J]. IEEE transactions on signal processing,2011,59(10):4985-

4996.

[8]MO J H,TAO M X,LIU Y. Secure beamforming for MIMO two-way communications with an untrusted relay[J]. IEEE transactions on signal processing,2014,62(9):2185-2199.

[9]ZHANG R Q,SONG L Y,HAN Z,et al. Physical layer security for two-way untrusted relaying with friendly jammers[J].IEEE transactions on vehicular technology,2012,61(8):3693-3704.

[10]LONG H,WEI X G,ZHANG X L,et al. Cooperative jamming and power allocation in three-phase two-way relaying system with untrusty relay node[C]//IEEE General Assembly and Scientific Symposium(URSI GASS).Beijing,China:IEEE,2014:1-4.

[11]WANG L F,ELKASHLAN M,HUANG J,et al. Secure transmission with optimal power allocation in untrusted relay networks[J].IEEE wireless communications Letters,2014,3(3):289-292.

[12]HUSAIN M,MAHANT S,SRIDHAR R. CD-PHY:Physical layer security in wireless networks through constellation diversity[C]//Military Communication Conference. Orlando Florida,USA:IEEE,2012:1-9.

[13]LIU Y,LI L,PESAVENTO M. Enhancing physical leyer security in untrusted relay networks with artificial noise:a symbol error rate based approach[C]//IEEE 8th Sensor Array and Multichannel Signal Processing workshop (SAM).Coruna,Espana:IEEE,2014:261-264.

[14]YAN S,PENG M G,WANG W B. Relay self-selection for secure cooperative in amplify-and-forward networks[C]//IEEE International conference on software testing ,Verification and Validation(ICST).Montreal,Canada:IEEE,2012:582-585.

[15]DOAA H,EMAD S. A new relay and jammer selection schemes for secure one-way cooperative networks[J].MedScientry for wireless personal communications,2014,75(1):665-685.

責任編輯:許盈

Optimal relay selection analysis in cooperative secure transmission system

ZHANG Qianqian,ZANG Guozhen,GAO Yuanyuan,SHA Nan

(CollegeofCommunicationEngineering,PLAUniversityofScienceandTechnology,Nanjing210007,China)

It is mainly focused on how to build a cooperative security system, that means using the jamming to achieve cooperative strategy, for the multi untrusted relay system. After the construction of the cooperative system, the problem of how to improve the security of the system is also considered. Equal power allocation and optimal power allocation are used in this paper. The optimal relay selection is analyzed under different relay distribution scenarios. The results show that the jamming can ensure the safe transmission of the system and the optimal relay selection can improve the security performance of the system.

untrusted relay; jamming; power allocation; optimal relay

TN911

A

10.16280/j.videoe.2016.09.010

國家自然科學基金項目(61501511)

2016-01-24

文獻引用格式:張倩倩,臧國珍,高媛媛,等. 協同安全傳輸系統中最佳中繼選擇技術研究 [J].電視技術,2016,40(9):51-55.

ZHANG Q Q,ZANG G Z,GAO Y Y,et al. Optimal relay selection analysis in cooperative secure transmission system[J].Video engineering,2016,40(9):51-55.