基于屬性加密的云存儲隱私保護機制研究

馮濤,殷瀟雨

(蘭州理工大學計算機與通信學院,甘肅 蘭州 730000)

基于屬性加密的云存儲隱私保護機制研究

馮濤,殷瀟雨

(蘭州理工大學計算機與通信學院,甘肅 蘭州 730000)

以典型的云存儲體系結構為研究對象,從數據擁有者、云服務器、授權機構、用戶以及用戶撤銷機制5個方面對云存儲系統的隱私保護機制進行了研究,通過分析比較發現,云存儲系統中的隱私保護問題主要可以分為系統參與者的身份隱私問題、敏感屬性信息泄露問題、云存儲系統敏感內容信息泄露問題。針對上述問題,研究了當前基于屬性加密的云存儲系統隱私保護機制,并討論了其中存在的不足、可能的解決方案以及未來可能的研究方向。

云存儲;隱私保護;屬性加密;訪問結構;撤銷機制

1 引言

云存儲是云計算概念的延伸,是一個以數據存儲和管理為核心的云計算系統。隨著數據共享的需求日益增加,越來越多的人開始使用云存儲技術,大量的數據被存儲到云平臺,云存儲下的數據保密及使用者的隱私問題也隨之出現。如何實現使用者身份和敏感數據的隱私保護成為云存儲中的關鍵問題。

屬性加密作為一種適用于云存儲的加密機制,可以在數據分享過程中實現隱私保護機制。為了保護使用者的隱私、敏感數據不被泄露,研究人員已經針對云存儲系統中不同的參與實體提出了很多屬性加密方案。例如,文獻[1, 2]中的方案強調了使用者的隱私保護問題;文獻[3]針對不完全可信的服務器采取隱私保護機制,實現了內容信息保密以及用戶匿名訪問;文獻[4, 5]則實現了安全的用戶權限撤銷機制。

基于屬性加密的云存儲系統已經成為云存儲系統研究領域的熱點問題,并逐漸形成了以密文策略屬性加密算法為核心的云存儲體系結構。本文以典型的云存儲體系結構模型為研究對象,從數據擁有者、數據使用者、多授權中心、云計算服務器以及用戶訪問權限撤銷機制5個方面研究了云存儲系統的隱私保護機制。本文研究了當前基于屬性加密的云存儲方案,通過分析比較發現,云存儲系統中的隱私保護問題可以分為系統參與者的身份隱私問題、敏感屬性信息泄露問題、云存儲系統敏感內容信息泄露問題,針對研究人員對上述3類問題的解決思路,分析了當前基于屬性加密的云存儲系統隱私保護機制,討論了方案中存在的不足、可能的解決方案以及未來可能的研究方向。

2 云存儲與屬性加密

2.1 屬性加密

為了解決傳統加密機制中需要真實公鑰證書的難題,Shamir[6]提出了基于身份的加密機制,以用戶的身份作為公鑰加密,Sahai和Waters[7]在身份加密(IBE, identity-based encryption)技術的基礎上提出了屬性加密(ABE,attribute-based encryption)機制。屬性加密是一種新興的公鑰加密機制,與傳統的公鑰機制不同,屬性加密不再以個人身份作為公鑰進行加密,而是引入屬性的概念,以群屬性作為群體的公鑰,將原始的一對一加密機制變為一對多加密機制。屬性加密機制以數據消費群體的群屬性作為公鑰加密,只有屬性匹配的用戶才能解密密文。但基本的屬性加密方案很難實現對數據的細粒度訪問控制,Goyal等[8]提出基于密鑰策略的屬性加密(KP-ABE, key policy ABE)方案,由接收方制定訪問結構,支持屬性的與、或以及門限操作。Bethencourt等[9]提出基于密文策略的屬性加密(CP-ABE, ciphertext policy ABE)方案。密鑰策略屬性加密方案中密文與屬性集合相關,密文策略的屬性加密由數據擁有者制定訪問結構,訪問結構與密文相關,用戶私鑰與屬性集合相關。

上述屬性加密方案都基于單一的授權機構,單一授權機構不可信且在受到攻擊時會造成數據以及用戶隱私的泄露。Chase[10]最早提出多授權機構屬性加密方案,將密鑰管理、計算等分散給多個授權機構,這種機制解決了單一授權機構的缺陷,同時也帶來了新的隱私安全問題,授權機構以及用戶之間可能合謀,威脅數據、個人信息安全。Chase等[10]第一次使用中心授權機構(CA,central authority)、用戶唯一標識GID、偽隨機函數解決了多授權中屬性加密方案中的用戶合謀問題;但是,可以解密任何密文的CA給系統增加了新的不安全因素,為避免CA帶來的安全問題,Lin等[11]基于DBDH假設提出無CA的多授權機構方案。

屬性加密不僅可以實現云存儲數據的加密,還可以實現數據的細粒度訪問控制。屬性加密有以下4個優點[12]:1) 數據擁有者只需根據屬性進行加密,無需關注用戶的數量和身份;2) 只有符合屬性要求的用戶才能解密密文,實現數據保密;3) 屬性加密機制中的密鑰與隨機數相關,可以防止用戶合謀攻擊;4) 支持靈活的訪問結構,保證細粒度的訪問控制。

2.2 基于屬性加密的云存儲系統

屬性加密在云存儲中的應用已經非常廣泛,使用屬性加密進行數據加密時不需要知道用戶的具體身份,適用于用戶身份不明確的云存儲系統。但是,云存儲中數據與所有者分離的模式仍然給屬性加密方案的設計帶來了極大挑戰。近年來,研究人員已經提出了很多適用于云存儲的屬性加密方案[13~18],基本實現了云存儲中的安全數據分享,從最初的單一授權機構逐漸發展到多授權機構,云存儲系統的效率及安全性得到了改善,大量的屬性加密方案為以后的進一步研究奠定了堅實基礎。

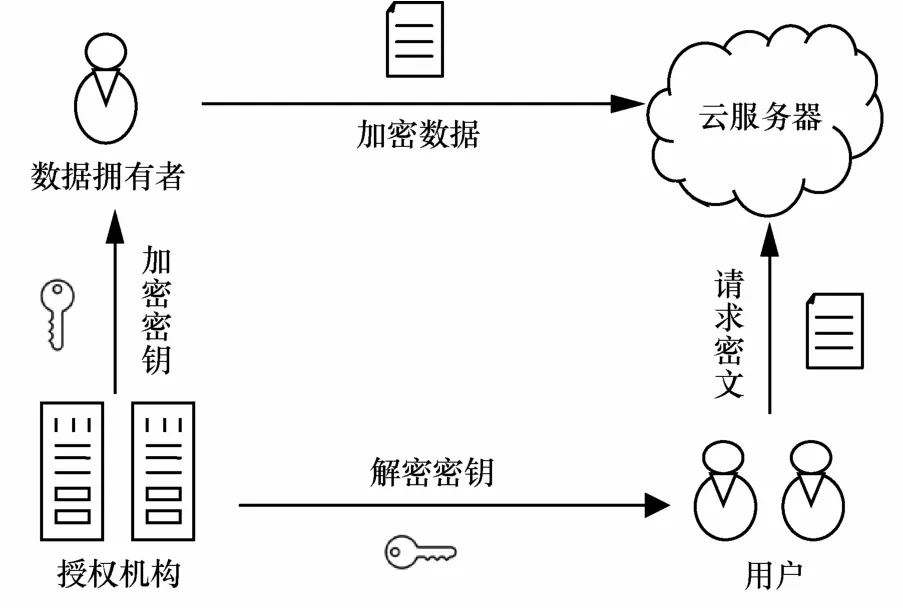

基于屬性加密的云存儲系統體系結構逐漸發展為如圖1所示的體系結構模型。該體系結構一般有4種參與實體:數據擁有者、用戶、云服務器(CS, cloud server)以及授權機構。在將數據上傳到云服務器之前,數據擁有者制定訪問結構并用訪問結構對數據進行加密,然后將加密數據上傳到云服務器;云服務器主要負責密文的存儲和分發,響應用戶的密文請求;授權機構在早期方案中的具體名稱不同,但都負責計算和分發密鑰,授權機構又可分為中心授權機構和屬性授權機構(AA, attribute authority),在多授權機構方案中,每個AA管理一個屬性域;屬性加密方案中用戶負責發送密鑰請求以及密文請求,下載密文后滿足訪問結構的用戶可以解密密文得到共享數據。

圖1 基于屬性加密的云存儲系統體系結構模型

2.3 存在的隱私問題

目前,基于屬性加密的云存儲系統中仍然存在隱私泄露問題:1) 數據擁有者制定的訪問結構可能被不可信的云服務器竊取,造成身份、敏感信息泄露;2) 用戶在請求密文或密鑰時,需要提交的身份標識可能造成身份信息泄露;3) 系統中涉及到的服務器并不完全可信,存在合謀問題,用戶的屬性可能被合謀獲取,威脅用戶的隱私安全;4) 用戶權限撤銷作為實際應用中不可缺少的一部分,不安全的撤銷機制可能嚴重威脅到系統安全,密鑰泄露問題也需要妥善處理。

通過比較分析,本文將存在的隱私保護問題分為使用者的身份隱私問題、敏感數據泄露問題和撤銷機制問題。云存儲中涉及的隱私問題在一定程度上阻礙了云存儲應用的推廣,因此,完善系統中的隱私保護機制已經成為云存儲研究中的熱點問題。本文針對存在的問題從使用者、第三方服務器、撤銷機制3個方面進行了歸納、比較,最后指出屬性加密中隱私保護策略仍然存在的問題和未來研究的趨勢。

3 使用者的隱私保護機制

隨著云存儲的應用越來越廣泛,數據與數據擁有者分離的模式使數據擁有者不能控制已經外包的內容數據,數據和身份信息無法得到安全有效的保障。盡管屬性加密可以在一定程度上保護外包數據,但屬性加密中用戶的身份由一系列屬性決定,用戶的身份信息很可能被惡意分析、竊取。

3.1 數據擁有者

云存儲在發展的同時也延伸出了一些其他應用,例如,云醫療通過在云存儲中建立病人完整的電子醫療檔案,包括使用者的信息、病人病歷數據等,實現了更加高效、快捷的醫療服務。但大量敏感信息存儲在云端,如何實現完全的隱私保護成為研究的核心要點。

最早出現的隱私保護機制通過散列函數解決訪問結構暴露的問題。例如,Li[19]提出的方案將訪問結構隱藏到密文中,方案中的每個屬性可以有多個值,通過定義散列函數H,將第i個屬性的第k個值映射為0、1這2部分,然后與2個不同的群生成器一起計算屬性值的密文,實現隱藏策略。在解密階段,定義一個二元關系判定用戶屬性列表是否滿足訪問結構,用戶只能檢查自己的屬性列表是否匹配密文策略,不能知道訪問結構中自己沒有的屬性。

在一般的云存儲系統中,多數屬性加密方案的訪問結構都采用了屬性名稱與屬性值分離機制。Ying[20]在合數階群上構造了半策略隱藏的屬性加密方案。方案將屬性分割成名稱和屬性2部分,屬性值是始終被隱藏,即使更新屬性值也不會造成隱私信息泄露,數據擁有者使用線性秘密共享方案(LSSS, linear secret sharing scheme)進行加密,屬性值被隱藏不可見,但是訪問結構是可見的,實現半策略隱藏。數據擁有者的信息改變時,云服務器負責密文訪問結構的更新。數據加密者加密的密文分為密文部分和冗余部分,冗余部分匹配用戶私鑰中的屬性,用戶不能知道訪問結構中的屬性集合,實現隱私保護。Guan等[21]基于CP-ABE提出多授權機構訪問控制方案,在方案中引入屬性管理服務器(AMS)為用戶屬性分配屬性授權機構。方案中數據擁有者將所有屬性按最小化原則分成N個不相交的組,每組有一個屬性名稱,組元素為屬性名的值。訪問樹節點為屬性名。這些分組由AMS分配給N個AA分別管理。云服務器上的屬性以屬性名形式存儲,處理信息均使用屬性名,用戶請求密鑰時,云服務器驗證后向AMS申請密鑰,AMS將密鑰計算任務交給響應AA計算密鑰,密鑰經由AMS和CS以密文的形式發送給用戶,AMS以及CS均不能獲得密鑰內容。方案防止了云服務器竊取數據以及屬性信息,實現了隱私保護。

3.2 用戶

用戶在請求密鑰時,需要提交屬性信息以及身份標識,這種情況下很容易泄露隱私信息。Chase等[22]提出一種隱私保護的多授權機構ABE方案。方案中的匿名密鑰分發協議(anonymous key issuing protocol)增強了對用戶隱私的保護,用戶與不同的AA交互時采用與綁定在同一私鑰的多個別名,無需提交身份標識(GID),阻止了屬性授權機構之間的合謀。用戶請求私鑰時,AA通過不經意計算生成私鑰,生成密鑰不會暴露任何隱私信息。用戶通過匿名密鑰分發協議得到密鑰對密文進行解密。

為了避免用戶在密文請求時暴露身份信息,Xu等[23]提出基于CP-ABE的匿名云存儲隱私保護方案,方案中擁有同一屬性的所有用戶以二叉樹的形式構成一個群。方案引入注冊機制,用戶需要向云服務器請求注冊并獲得隨機的身份標識ID序列;請求相同數據的用戶將k個請求聚類計算,同態加密機制算法保證用戶向云服務器提交請求時具有k匿名l多樣性,系統中無需可信第三方,實現了用戶訪問匿名。

表1 使用者隱私保護方案比較

3.3 分析比較

從數據擁有者方面實現的隱私保護機制主要是對密文的訪問結構進行隱藏,文獻[19]通過散列函數對屬性值進行加密,文獻[20, 21]將屬性分為屬性名稱和屬性值2部分,實現了屬性值隱藏,但是文獻[20]為了實現動態的策略更新,訪問結構是公開的,屬于半隱藏策略。

文獻[22]基于匿名證書的思想實現了用戶密鑰請求的隱私保護方案及用戶GID隱藏;文獻[23]引用了同態加密機制,不僅隨機化了用戶的ID且實現了密文請求匿名。多種加密機制的結合很好地實現了屬性加密中的隱私保護策略。方案比較如表1所示。

4 第三方服務器的隱私保護機制

云存儲在為用戶帶來便捷服務的同時也帶來了相應的安全隱患,第三方服務器的惡意行為、黑客攻擊、系統安全運維等都會導致用戶數據的泄露。由于網絡環境非常復雜且應用環境完全開放,云存儲的安全性面臨巨大的挑戰[24]。

4.1 云服務器

在復雜的網絡環境中,盈利性的云服務器并不是完全可信的,數據擁有者不能完全依靠云服務器對數據進行訪問控制,應該自己采取措施保護數據隱私,外包數據可能會因為服務器故障、內部工作人員非法竊取等問題被泄露,所以,在設計屬性加密方案時,應該考慮云服務器對數據以及隱私造成的潛在威脅,保證方案的安全性。

Dong等[3]所提方案中的云服務器無需響應密文請求,只需根據用戶列表分發密文,避免了用戶的隱私泄露。方案基于密文策略的屬性加密和身份加密,云服務器存儲授權用戶的ID列表,只負責存儲、分配文件、分發密鑰,不能知道任何的存儲數據及隱私信息,實現完全隱私保護。數據擁有者為用戶分配屬性集合并為每個屬性生成私鑰,使用用戶ID對私鑰進行加密并通過云服務器分發,每個用戶的私鑰組合唯一且互不相同。方案中數據擁有者制定訪問結構并且生成用戶解密所需的私鑰,其中,消費者的ID作為公鑰對私鑰進行加密,云服務器無法得到任何隱私信息,避免了云服務器造成的隱私泄露問題。

數據分割技術實現了云服務器對數據的分塊存儲。Shi等[25]提出數據分割的CP-ABE機制,方案中數據加密者使用線性數據分割方法將上傳數據進行分割,小數據塊用CP-ABE加密,大數據塊使用一般的加密方法加密,只有通過驗證的用戶才可以解密小數據塊并進行數據拼合,方案中云服務器存儲的是數據塊,無法獲取數據信息,云服務器只負責驗證用戶是否滿足小的數據塊,避免了數據泄露,保護了數據機密性。Xu[26]的方案同樣進行了數據分割,數據被分為大、小兩塊,小的數據塊作為對稱密鑰加密大的數據塊后上傳,同樣實現了云服務器的分塊存儲。

目前,屬性加密方案已經可以實現解密操作外包功能,需要在云服務器中引入同態機制才能實現隱私保護機制。Li等[27]提出云存儲中解密外包的多授權機構屬性加密方案MAACS。方案采用單一CA機制,CA不能解密任何密文,負責發布用戶GID相關的密鑰,不參與任何與屬性相關的操作。在預解密階段引入同態機制,且用戶將私鑰加密后才發送給云服務器進行計算,云服務器在整個過程中無法獲取用戶身份以及私鑰信息,實現數據的保密以及身份的隱私保護。方案比較如表2所示。

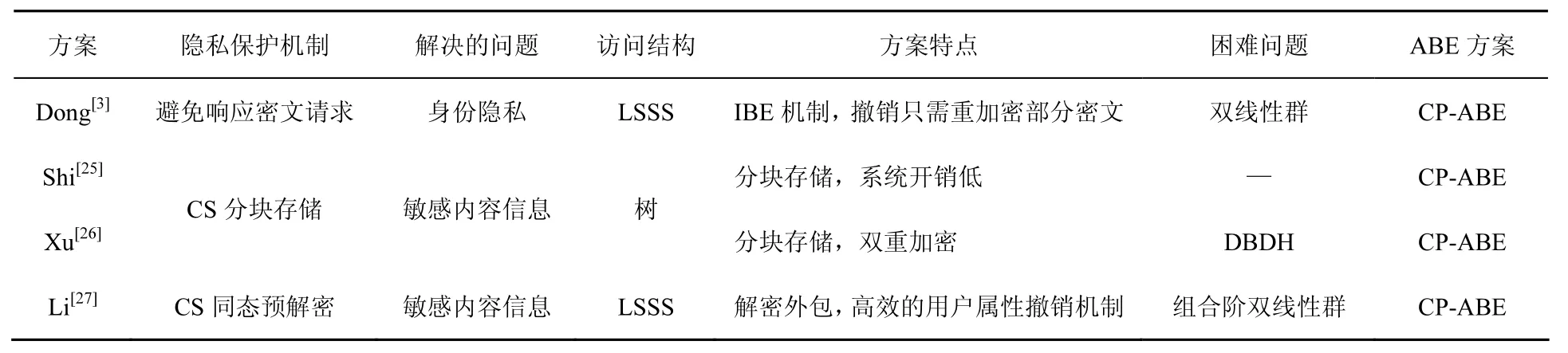

表2 云服務器隱私保護方案比較

4.2 授權機構隱私保護

云存儲系統在實現數據安全共享的過程中引入了第三方授權機構對密鑰進行管理發布。早期提出的屬性加密方案都是基于單一授權機構,如文獻[28~30]方案中,屬性均是由單一授權機構管理的。但單一授權機構系統存在不可避免脆弱性,且在實際的云存儲系統中,用戶的屬性由不同的授權機構管理更加安全可行。所以,研究人員提出了一些多授權機構的屬性加密方案,文獻[31~34]方案中都有多個授權機構。根據CA可以將多授權機構的屬性加密方案分為采用CA方案以及無CA方案。

多授權機構雖然避免了單一授權機構帶來脆弱性,但授權機構并不是完全可信的,可能合謀竊取用戶的屬性,造成身份隱私泄露問題,Lewko[35]提出新的MA-CP-ABE機制,任何參與方都可以成為AA,成為AA的參與方需要生成公鑰并給不同的用戶發布屬性相關的私鑰,不同的AA之間沒有任何聯系,用戶的私鑰組件來自不同的AA,全局身份標識唯一且與用戶屬性相關,防止了合謀攻擊。無CA機制避免了中心授權機構對系統造成的威脅。方案中定義的散列函數H將用戶的身份標識散列成組合階雙線性群元素H(GID),解密時,滿足訪問樹的用戶可以恢復出目標群元素,群元素包含的秘密共享可以恢復出明文。該方案實現了匿名密鑰生成,實現了數據保密和身份隱私安全。

在多授權機構屬性加密方案中,AA負責管理一個屬性域,幾個AA就有可能恢復出用戶的屬性,造成隱私泄露,Jung[36]提出云存儲數據的隱私保護機制,屬性按類別分為N部分,由N個屬性授權機構分別管理,如性別{男,女}、國籍{中國,韓國,美國}等。由于用戶的身份識別ID識別包含一部分個人身份信息,所以,方案中的AA需要政府部門的監管。每個數據文件都有多種訪問樹決定操作權限。每個AA只管理一種屬性,一方面用戶不知道哪些AA管理對應的屬性,需要向所有的AA提交私鑰申請;另一方面,每個AA只管理一種用戶的屬性,AA不能在交互中推測出任何身份信息。AA響應私鑰請求并將生成的私鑰發送給用戶,只有私鑰滿足訪問結構的情況下才能解密密文,有效阻止了AA對用戶信息的惡意竊取。

一些半匿名方案中,屬性授權機構合謀就可以恢復出密鑰申請者的屬性,進而推測出用戶的身份信息。密鑰在請求傳輸過程中,雖然有安全協議,但仍然需要更加安全的保障機制。Jung等[37]提出完全匿名的屬性加密方案,在密鑰生成算法中引入多選一不經意傳輸(1-out-of-n OT),發送者Bob有n條消息M1, M2,…, Mn,接收者Alice可以得到想要的消息Mi,但是不會知道其他消息;Bob不會知道Alice選擇了哪條消息。本文方案中每個AA管理同一類別的所有屬性,同一類別的k種屬性值中,密鑰請求者至多有一種。發生密鑰請求時,AA給每一個屬性值隨機選擇一個數生成私鑰。生成私鑰后,AA和請求者之間采用多選一的不經意傳輸(1-out-of-k OT),用戶從k個密鑰中選擇想要的密鑰。密鑰請求者可以在不泄露身份信息的前提下得到想要的屬性密鑰,實現完全匿名。方案比較如表3所示。

4.3 分析比較

第三方服務器具有強大的存儲以及計算功能,給云存儲用戶之間的數據分享提供了便捷高效的服務,但是第三方服務器并不是完全可信的,用戶的數據以及身份隱私可能遭到竊取、泄露。

針對云服務器的隱私保護方案主要采用保護機制使云服務器不能獲得任何有用信息。文獻[3]中數據擁有者使用用戶的身份ID加密私鑰,云服務器只是存儲分發數據,避免了用戶向云服務器請求數據造成的隱私泄露;文獻[25,26]云服務器中的數據以分塊形式存儲,保護了數據的隱私;文獻[27]中的云服務器同樣只是負責存儲數據,預解密的同態機制也保護了用戶的屬性以及身份信息。

表3 授權機構隱私保護方案比較

對于負責密鑰生成和分發的授權機構,在密鑰請求階段,授權機構有可能進行合謀,造成用戶隱私泄露。文獻[35]方案實現了匿名密鑰生成,任何參與方都可能成為AA,AA之間互不相關,不能進行合謀攻擊。文獻[36]在密鑰請求階段,用戶和AA之間進行盲交互,由于AA只有一種用戶的屬性,因此,不能獲得用戶信息,實現半匿名。本文在文獻[37]方案上進行改進,引入多選一不經意傳輸,AA不能知道用戶從生成的n個屬性密鑰選擇了哪一個密鑰,即使合謀也不能得到任何有用信息,實現了完全匿名。

5 用戶撤銷機制中的隱私保護

云存儲中的用戶不僅數量巨大且是動態改變的,因此,屬性加密在實際應用于云存儲系統時必須要有撤銷機制。屬性加密中的撤銷機制可以分為間接撤銷和直接撤銷2種方式,文獻[38, 39]主要采用了間接撤銷機制,密鑰需要周期性地進行更新,實時性較差;文獻[40]采用的直接撤銷機制無需定期更新密鑰,只需要通過撤銷列表就可以實現撤銷機制;文獻[41]實現了2種方式的結合。考慮到實際應用,細粒度的撤銷機制可以使屬性加密更好地應用于在云存儲系統,文獻[42~44]中的撤銷機制就存在粒度過粗問題。考慮到密鑰泄露以及數據隱私問題,撤銷機制不僅需要確保數據的保密性,還需要保證在密鑰泄露時系統不會受到安全威脅。

5.1 間接撤銷

在屬性加密中,如果密鑰泄露密文被未授權的用戶解密,那么沒有權限的用戶也可以訪問數據,引入時間周期的間接撤銷可以在一定程度上防止密鑰泄露造成的危害,Pirretti等[45]最早提出了間接撤銷機制,根據屬性周期更新密鑰。Wei等[46]提出前向安全的屬性加密方案,方案利用完全二叉樹結構管理用戶私鑰的生命周期,時間間隔與二叉樹的葉子節點對應,加密密文時需要輸入當前的時間周期標記,同時私鑰更新時需要使用下一周期的周期標記,通過時間標記實現安全撤銷。Hong等[47]提出密鑰隔離的屬性加密機制,這種機制不僅可以實現前向和后向安全,而且可以在密鑰泄露的情況下為系統提供安全保護,方案中系統的生命周期被離散化,不同的時間間隔內只有私鑰需要更新而系統的公共參數不會改變,私鑰每隔一個固定周期進行一次更新,用戶在密鑰協助器的幫助下得到最新版本的私鑰,已經撤銷的用戶使用舊的私鑰不能進行解密操作。

Yu等[48]將代理重加密機制引入CP-ABE方案中,并將撤銷方法擴展到KP-ABE,主要采用版本號進行標記,AA生成代理重加密密鑰,密文和密鑰隨之更新,撤銷用戶的私鑰版本不滿足新的密文,防止密鑰泄露對系統造成威脅。Xu等[26]采用CA的多授權機構方案同樣使用了代理重加密機制,云服務器為需要更新的屬性生成代理重加密密鑰,屬性授權機構對比密文以及代理重加密密鑰的版本號,重加密密文,并更新未撤銷用戶的密鑰組件。即使密鑰泄露,舊版本號的密鑰也無法解密新密文,實現了數據的隱私保護。

5.2 直接撤銷

雖然間接撤銷可以解決密鑰泄露問題,但是密鑰更新開銷很大,直接撤銷模式通過撤銷列表就可以實現撤銷,實用性更強。Shi等[49]提出基于屬性加密的直接密鑰撤銷機制,發生撤銷時,只需要更新撤銷列表,非撤銷用戶的私鑰不需要更新,不受撤銷機制影響。方案中的私鑰被分為2部分,一部分與訪問控制相關,一部分與用戶的身份相關;密文同樣被分為2部分,一部分與屬性相關,一部分與撤銷列表相關。撤銷列表更新時,密文進行更新,由第三方審計核實更新是否正確。舊的密鑰無法解密更新后的密文,實現撤銷機制的前向安全。Li等[27]方案中的撤銷機制針對用戶屬性,每種屬性由單一的屬性授權機構管理,AA屬性域中的每一種屬性都有對應的用戶群,用雙線性樹表示。發生撤銷時,AA只需重新定義屬性消費者群,選擇新的屬性群密鑰,然后加密私鑰并發送給未撤銷的用戶,不需要為每個未撤銷的用戶更新私鑰。方案可以同時實現前向和后向安全。直接撤銷可在實現隱私保護的同時保證高效細粒度的撤銷機制。

5.3 分析比較

屬性撤銷方案中的間接撤銷機制大多引入了時間周期的概念,沒有更新的用戶私鑰無法進行解密操作。文獻[46]方案中密文和密鑰均采用時間標記,密鑰使用時間標記更新;文獻[47]中的密鑰隔離機制在不同的周期內更新不同的密鑰,實現安全撤銷。直接撤銷機制采用直接撤銷用戶屬性以及用戶的方式,文獻[26,48]均采用代理重加密機制實現安全撤銷;文獻[49]中的撤銷列表更新后,密文也隨之更新,舊的密鑰無法解密密文,文獻[27]中的撤銷機制主要通過更新屬性用戶群來實現,同時可以保證前向和后向安全。撤銷方案比較如表4所示。

6 分析與工作展望

基于屬性加密的云存儲方案中的保護機制日趨成熟,各種方案中的隱私保護措施分別考慮了對使用者身份以及敏感內容信息的隱私保護。本文從系統參與者的身份隱私問題、敏感屬性信息泄露問題、云存儲系統敏感內容信息泄露問題3個方面對現存的基于屬性加密的云存儲隱私保護機制進行總結。

從系統參與者的身份隱私問題方面看,文獻[3,23]主要是解決了用戶在請求密文時提交身份標識造成的身份隱私泄露問題;文獻[22]方案實現了用戶請求密鑰時的身份隱藏。這些方案基本解決了用戶在訪問加密內容時的身份泄露問題,但是對于數據擁有者的身份保護機制研究還不夠完善,數據訪問前的交互過程也可能造成使用者的身份信息泄露。

從敏感屬性信息泄露問題方面看,文獻[19~21]實現了訪問結構隱藏,針對訪問結構中的屬性進行了保護;文獻[36, 37]中方案主要是對用戶個人的屬性采取保護機制,防止AA合謀造成的屬性信息泄露問題。雖然上述方案實現了對敏感屬性的保護機制,但不可避免地造成了用戶解密開銷、系統計算開銷過大的問題。

從云存儲敏感內容信息泄露問題方面來看,文獻[25, 26]主要是在數據加密的基礎上進一步對內容數據進行分割,實現安全的分塊存儲;文獻[27]中的同態機制有效地防止了敏感內容信息被云服務器竊取;文獻[26, 27, 46~49]中的撤銷方案基本滿足了云存儲用戶動態改變的需求,文獻[27, 47]中的方案可以同時實現系統的前向和后向安全,安全性較高。但目前屬性加密云存儲方案中的撤銷機制普遍存在粒度過粗、開銷過大的問題,需要進一步的優化和改進。

通過上述比較和總結發現,目前基于屬性加密的云存儲系統隱私保護機制仍然存在一些待解決的問題,隱私保護機制未來研究的方向可能有以下幾個方面。

1) 為了建立完善云存儲系統的隱私保護機制,數據擁有者在與系統參與方交互時的身份保護機制可能成為未來的研究方向,此外,可以實現用戶身份匿名的匿名證書系統非常具有研究價值。

2) 屬性加密中涉及到的敏感屬性泄露,可能造成用戶的敏感信息被竊取。當前屬性值隱藏以及密鑰盲交互的方案增加了用戶解密以及密鑰的生成和分發的計算開銷,存在開銷過大問題,需要研究更加高效的隱私保護機制。

3) 云存儲中的內容可能涉及到使用者敏感的個人信息,一旦被竊取,將給用戶的隱私安全造成嚴重威脅。數據分割技術增強了對敏感內容信息的保護,相關研究還相對較少;云存儲中用戶權限的撤銷機制可以保護隱私內容不被未授權用戶訪問,但是要想實現前向、后向、高效、細粒度的撤銷機制,仍然需要更加深入的研究。

4) 屬性加密與其他加密機制的結合可以很好地解決云存儲涉及到的隱私問題,同態加密機制可以實現在密文上的計算,保護外包的隱私內容;屬性加密與對稱加密的結合可以實現低開銷的內容隱私保護機制;可搜索加密對云存儲內容的匿名搜索與訪問機制也是未來研究中可以借鑒的[50],所以,多種加密機制的結合是未來研究的熱點問題。

7 結束語

云存儲作為一種新型的數據存儲、分享技術,已經成為互聯網應用熱點,不僅實現了海量數據的存儲和共享,還在此技術上延伸出了很多應用。但由于網絡環境的復雜性,大多數的用戶一般只在云存儲中存放一些無關緊要的數據內容,隱私信息、企業數據等重要數據很少存放在云平臺,信任危機成為制約云存儲發展的重要因素,建立云存儲中完善的隱私保護機制成為云存儲中的研究熱點。云存儲服務中,將數據擁有者和數據分離的模式,加大了隱私和數據被非法竊取的風險,黑客攻擊、軟件漏洞、服務器故障等都可能導致嚴重的安全問題。目前,研究人員已經建立了一定的技術基礎但仍然缺乏關鍵的安全保障技術。數據安全和隱私保護是云存儲中無法回避的核心問題,從長遠角度看,僅從技術方面保障是遠遠不夠的,解決云存儲中的安全問題仍然需要政府以及相關部門制定針對安全問題合理的法律法規。

[1] CHASE M, CHOW S S M. Improving privacy and security in multi-authority attribute-based encryption[C]//ACM Conference on Computer and Communications Security. c2009:121-130.

[2] PRASAD P S, AHAMMED G F, et al. Attribute-based encryption for scalable and secure sharing of personal health records in cloud computing[J]. International Journal of Computer Science and Information Technologies, 2014,5(4):5038-5040.

[3] DONG X, YU J, LUO Y, et al. Achieving an effective, scalable and privacy-preserving data sharing service in cloud computing[J]. Computers & Security, 2013, 42(5):151-164.

[4] LIANG K, MAN H A, LIU J K, et al. A secure and efficient ciphertext-policy attribute-based proxy re-encryption for cloud data sharing[J]. Future Generation Computer Systems, 2014,52(C):95-108.

[5] WANG G, LIU Q, WU J, et al. Hierarchical attribute-based encryption and scalable user revocation for sharing data in cloud servers[J]. Computers & Security, 2011, 30(5):320-331.

[6] SHAMIR A. Identity-based cryptosystems and signature schemes[M]// Advances in Cryptology. Berlin Heidelberg: Springer, 1984:47-53.

[7] SAHAI A, WATERS B. Fuzzy identity-based encryption[C]// International Conference on Theory and Applications of Cryptographic Techniques. c2005:457-473.

[8] GOYAL V, PANDEY O, SAHAI A, et al. Attribute-based encryption for fine-grained access control of encrypted data[C]//ACM Conference on Computer and Communications Security(CCS). c2006:89-98.

[9] BETHENCOURT J, SAHAI A, WATERS B. Ciphertext-policy attribute-based encryption[C]// 2007 IEEE Symposium on Security and Privacy. c2007:321-334.

[10] CHASE M. Multi-authority attribute based encryption[C]// Theory of Cryptography Conference. c2007:515-534.

[11] LIN H, CAO Z, LIANG X, et al. Secure threshold multi authority attribute based encryption without a central authority[C]// International Conference on Cryptology. c2008:2618-2632.

[12] 蘇金樹, 曹丹, 王小峰, 等. 屬性基加密機制[J]. 軟件學報,2011, 22(6):1299-1315. SU J S, CAO D, WANG X F, et al. Attribute-based encryption schemes[J]. Journal of Software, 2011, 22(6):1299-1315.

[13] YU S, WANG C, REN K, et al. Achieving secure, scalable, and fine-grained data access control in cloud computing[C]//Conference on Information Communications.c2010:1-9.

[14] ZHANG L, HU Y. New constructions of hierarchical attribute-based encryption for fine-grained access control in cloud computing[J]. Ksii Transactions on Internet & Information Systems,2013, 7(5):1343-1356.

[15] LI F, RAHULAMATHAVAN Y, RAJARAJAN M, et al. Low complexity multi-authority attribute based encryption scheme for mobile cloud computing[C]//IEEE International Symposium on Service Oriented System Engineering. c2013:573-577.

[16] KUMAR N S, LAKSHMI G V R, BALAMURUGAN B. Enhanced attribute based encryption for cloud computing[J]. Procedia Computer Science, 2014,46:689-696.

[17] TAN Y L, GOI B, KOMIYA R, et al. Design and implementation of key-policy attribute-based encryption in body sensor network[J]. International Journal of Cryptology. Research,2013, 4(1): 84-101.

[18] NING J, DONG X, CAO Z, et al. Accountable authority ciphertext-policy attribute-based encryption with white-box traceability and public auditing in the cloud[M]//Computer Security—ESORICS 2015. Berlin: Springer, 2015: 270-289.

[19] LI J, REN K, ZHU B, et al. Privacy-aware attribute-based encryption with user accountability[C]//International Conference on Information Security. c2009:347-362.

[20] 應作斌, 馬建峰, 崔江濤. 支持動態策略更新的半策略隱藏屬性加密方案[J]. 通信學報, 2015, 36(12):178-189. YING Z B, MA J F, CUI J T. Partially policy hidden CP-ABE supporting dynamic policy updating[J]. Journal on Communications,2015, 36(12):178-189.

[21] 關志濤, 楊亭亭, 徐茹枝,等. 面向云存儲的基于屬性加密的多授權中心訪問控制方案[J]. 通信學報, 2015, 36(6):116-126. GUAN Z T, YANG T T, XU R Z, WANG Z X. Multi-authority attribute-based encryption access control model for cloud storage[J]. Journal on Communications, 2015, 36(6):116-126.

[22] CHASE M, CHOW S S M. Improving privacy and security in multi-authority attribute-based encryption[C]//ACM Conference on Computer and Communications Security. c2009:121-130.

[23] 徐潛, 譚成翔. 基于密文策略屬性加密體制的匿名云存儲隱私保護方案[J]. 計算機應用, 2015, 35(6):1573-1579. XU Q, TAN C. Anonymous privacy-perserving scheme for cloud storage based on CP-ABE[J]. Journal of Computer Applications,2015, 35(6):1573-1579.

[24] 馮登國, 張敏, 張妍, 等. 云計算安全研究[J]. 軟件學報, 2011,22(1):71-83. FENG D G, ZHANG M, ZHANG Y, et al. Study on cloud computing security[J]. Journal of Software, 2011, 22(1):71-83.

[25] 施榮華, 劉鑫, 董健, 等. 云環境下一種基于數據分割的CP-ABE隱私保護方案[J]. 計算機應用研究, 2015(2):521-523. SHI R H, LIU X, DONG J. Private protection scheme in cloud computing using CP-ABE based on data parti-tion[J].Application Research of Computers, 2015(2):521-523.

[26] XU X L, ZHOU J L, et al. Multi-authority proxy re-encryption based on CPABE for cloud storage systems[J]. Journal of Systems Engineering & Electronics, 2016, 27(1):211-223.

[27] LI Q, MA J, LI R, et al. Secure, efficient and revocable multi-authority access control system in cloud storage[J]. Computers & Security, 2016, 59(C):45-59.

[28] BETHENCOURT J, SAHAI A, WATERS B. Ciphertext-policy attribute-based encryption[C]//IEEE Symposium on Security and Privacy. c2007: 321-334.

[29] GOYAL V, PANDEY O, SAHAI A, et al. Attribute-based encryption for fine-grained access control of encrypted data[C]//ACM Conference on Computer and Communications Security(CCS). c2006:89-98.

[30] HUR J. Improving security and efficiency in attribute-based data sharing[J]. IEEE Transactions on Knowledge & Data Engineering,2013, 25(10):2271-2282.

[31] MUMü, LLER S, KATZENBEISSER S, et al. On multi-authority ciphertext-policy attribute-based encryption[J]. Bulletin of the Ko-rean Mathematical Society, 2009, 46(4):803-819.

[32] LIN H, CAO Z, LIANG X, et al. Secure threshold multi authority attribute based encryption without a central authority[C]// International Conference on Cryptology. c2008:2618-2632.

[33] LIU Z, CAO Z, HUANG Q, et al. Fully secure multi-authority ciphertext-policy attribute-based encryption without random oracles[M]//Computer Security—ESDRICS 2011, Berlin: Springer,2011:278-297.

[34] GUO Z, LI M, CUI Y, et al. Dynamic multi-attribute based encryption[J]. International Journal of Digital Content Technology & Its Applications, 2011, 5(9):281-289.

[35] LEWKO A, WATERS B. Decentralizing attribute-based encryption[C]//30th Annual International Conference on the Theory and Applications of Cryptographic Techniques. c2011:568-588.

[36] JUNG T, LI X Y, WAN Z, et al. Privacy preserving cloud data access with multi-authorities[J]. IEEE Infocom, 2013, 12(11): 2625-2633.

[37] JUNG T, LI X, WAN Z, et al. Control cloud data access privilege and anonymity with fully anonymous attribute-based encryption[J]. IEEE Transactions on Information Forensics & Security, 2015,10(1):190-199.

[38] BOLDYREVA A, GOYAL V, KUMAR V. Identity-based encryption with efficient revocation[C]//ACM Conference on Computer and Communications Security (CCS). c2008:417-426.

[39] LUAN I, PETKOVIC M, NIKOVA S, et al. Mediated ciphertext-policy attribute-based encryption and its application[C]// International Workshop on Information Security Applications. c2009: 309-323.

[40] ATTRAPADUNG N, IMAI H. Conjunctive broadcast and attribute-based encryption[C]//The 3rd International Conference on Pairing-Based Cryptography. c2009:248-265.

[41] ATTRAPADUNG N, IMAI H. Attribute-based encryption supporting direct/indirect revocation modes[C]//International Conference on Cryptography and Coding. c2009:278-300.

[42] YU S, WANG C, REN K, et al. Achieving secure, scalable, and fine-grained data access control in cloud computing[C]//IEEE Conference on Information Communications. c2010:1-9.

[43] HUR J, NOH D K. Attribute-based access control with efficient revocation in data outsourcing systems[J]. IEEE Transactions on Parallel & Distributed Systems, 2011, 22(7):1214-1221.

[44] ATTRAPADUNG N, IMAI H. Conjunctive broadcast and attribute-based encryption[C]//The 3rd International Conference on Pairing-Based Cryptography. c2009:248-265.

[45] PIRRETTI M, TRAYNOR P, MCDANIEL P, et al. Secure attribute-based systems[C]//ACM Conference on Computer and Communications Security(CCS). c2006:799-837.

[46] 魏江宏, 劉文芬, 胡學先. 前向安全的密文策略基于屬性加密方案[J]. 通信學報, 2014, 35(7):38-45. WEI J H, LIU W F, HU X X. Forward-secure cipher text-policy attribute-based encryption scheme[J]. Journal on Communication,2014, 35(7):38-45.

[47] HONG H, SUN Z. High efficient key-insulated attribute based encryption scheme without bilinear pairing operations[J]. Springerplus, 2015, 5(1):1-12.

[48] YU S, WANG C, REN K, et al. Attribute based data sharing with attribute revocation[C]// ACM Symposium on Information, Computer and Communications Security(ASIACCS 2010). c010:261-270.

[49] SHI Y, ZHENG Q, LIU J, et al. Directly revocable key-policy attribute-based encryption with verifiable ciphertext delegation[J]. Information Sciences, 2015, 295:221-231.

[50] 李尚, 周志剛, 張宏莉, 等. 大數據安全高效搜索與隱私保護機制展望[J]. 網絡與信息安全學報, 2016, 2(4): 21-32. LI S, ZHOU Z G, ZHANG H L, et al. Prospect of secure-efficient search and privacy-preserving mechanism on big data[J]. Chinese Journal of Network and Information Security, 2016, 2(4): 21-32.

馮濤(1970-),男,甘肅臨洮人,博士,蘭州理工大學研究員、博士生導師,主要研究方向為網絡與信息安全。

殷瀟雨(1991-),女,山西太原人,蘭州理工大學碩士生,主要研究方向為網絡與信息安全。

Research on privacy preserving mechanism of attribute-based encryption cloud storage

FENG Tao, YIN Xiao-yu

(School of Computer and Communication, Lanzhou University of Technology, Lanzhou 730000,China)

The typical cloud storage architecture was presented as research objects and the privacy preserving mechanism of attribute-based encryption cloud storage including following aspects-data owner, cloud servers, authorized agency, data user and revocation of user was researched. By analyzing and comparing, it was discovered that the privacy preserving problems of cloud storage could be divided into privacy issues of users' identity, sensitive attribute information disclosure and leakage of privacy content in the system. Aiming at the above problems, the current privacy preserving mechanism of attribute-based encryption cloud storage was studied and shortages of the present schemes, possible solutions and the study trend in the future were discussed.

cloud storage, privacy preserving, attribute-based encryption, access structures, revocation mechanism

The National Natural Science Foundation of China (No.61462060, No.61562059)

TP309

A

10.11959/j.issn.2096-109x.2016.00070

2016-06-02;

2016-06-27。通信作者:馮濤,fengt@lut.cn

國家自然科學基金資助項目(No.61462060, No.61562059)