基于模糊層次分析的木馬攻擊效果評估技術研究

曾辰熙,吳泉源,李愛平,江榮

(國防科學技術大學計算機學院,湖南 長沙 410073)

基于模糊層次分析的木馬攻擊效果評估技術研究

曾辰熙,吳泉源,李愛平,江榮

(國防科學技術大學計算機學院,湖南 長沙 410073)

現有的網絡攻擊效果評估系統主要針對DDoS和蠕蟲進行分析,缺乏對木馬病毒的針對性。少數針對木馬的危害度測量系統的指標值由人工標注,且都為定性值,稍欠客觀性和全面性。基于該現狀,從木馬特性分析出發,建立針對木馬病毒的層次化指標體系,設計指標值可定性也可定量,可人工標注也可系統采集。提出基于模糊層次分析的評估模型對木馬攻擊效果進行評估。同時,提出一種多對一的權重綜合技術,對多組權重進行了合理的綜合。最后,通過對比已有評估系統的評估結果,驗證了所提評估技術的合理性。

木馬;攻擊效果評估;模糊層次分析;指標權重

1 引言

擁有強隱蔽性和目的性的木馬病毒相較于其他惡意軟件來說,對用戶的隱私和財富具有更大的威脅。在2015年9月爆發的XcodeGhost風波中,有超過4 000款App程序受感染,波及實時通信、金融服務等多個領域[1]。

對木馬攻擊效果的準確評估為新木馬的危害預判工作帶來強有力的保障。新木馬出現后,研究者可對該木馬進行攻擊效果評估,評定其危害程度。依據不同的危害程度,采取成本有別的預防措施,以期達到網絡安全維護工作的效益最大化。同時,基于評估結果的自省,本文更深入地認識木馬病毒的特征,了解木馬設計者的動機,把握木馬技術的發展脈絡和趨勢。

對木馬攻擊效果評估技術的研究主要分為2部分,對評估指標體系的研究以及對評估模型的研究。

韓蘭勝等[2]提出針對計算機病毒的危害性度量模型,從病毒的共性出發建立了指標體系,但并不適合直接用于木馬評估。李淵等[3]提出針對木馬危害性度量模型,其從木馬的傳播能力、隱藏能力、攻擊能力、頑固度等方面考慮建立指標體系,該指標體系的指標取值皆為定性值,且由人工標注,因此稍欠客觀性和全面性。

網絡攻擊效果評估與網絡安全態勢評估緊密相連,攻擊效果本身就是通過靶標系統的完備性、安全性等指標的變化來體現的,故可以從網絡安全態勢評估模型的設計中提取相關理論來對網絡攻擊效果評估建模。張建鋒等[4]將評估方法依照其原理分為3大類:基于模式識別的方法、基于知識推理的方法和基于數學模型的方法。

基于模式識別的方法主要依靠從已標記的樣本數據中挖掘模式進行評估,如基于粗糙集理論的評估法、基于神經網絡的評估法等,該類模型的局限在于樣本的標記難度及合理性。

以貝葉斯網為代表的評估法是當前基于知識推理的評估法的研究熱點。其核心思想在于建立基于概率圖模型,以攻擊各方的效益期望來近似表示網絡安全態勢。Cui等[5]提出基于隱馬爾可夫博弈模型兩角色網絡安全態勢評估模型,而后在該模型中引入用戶的中立角色[6]。圖模型的建立以及概率表的確定均需要大量的專業知識,這是基于知識推理的評估法面臨的最嚴峻的挑戰。

常見的基于數學模型的方法有層次分析法及其派生方法、模糊綜合評估法等。這些方法多通過借鑒經典的多目標決策理論中的方法來解決網絡安全態勢評估問題。模糊層次分析法作為對層次分析法的改進,提出一種實現簡單且較好地解決了一致性校驗及調整問題的方法,成為廣為使用的網絡攻擊效果評估模型。

當前,在指標賦權的研究中,基于判斷矩陣的主觀賦權法以及基于熵值法的客觀賦權法是廣為使用的賦權法。鮮明等[7]提出使用相乘平均法來組合主觀權重法和客觀權重,其局限在于對小權重的偏向。故在網絡攻擊效果評估領域,仍缺少行之有效的權重綜合方法。

基于上述情況,本文提出一套針對木馬攻擊效果的評估指標體系,該體系中指標值可定性也可定量,可人工標注也可系統采集。同時,采用模糊層次分析法對指標賦權,計算評估結果。進一步地,本文提出一種多對一的權重綜合技術,將多個非純客觀權重及與單個客觀權重進行綜合。最后,實現了木馬攻擊效果評估系統,并使用第三方木馬樣本及其評估結果進行實驗與對比分析。

2 木馬攻擊效果評估指標體系

2.1 木馬分類及行為分析

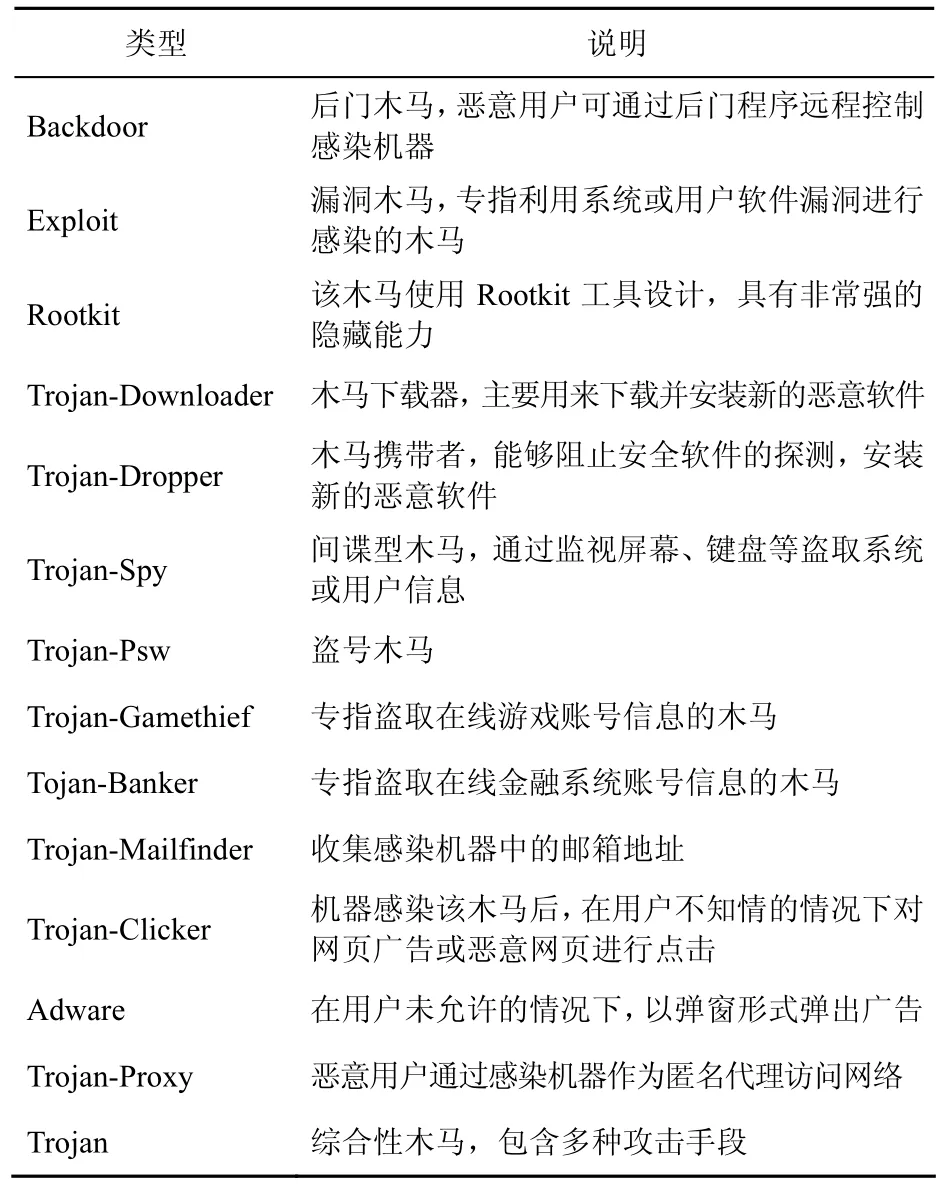

根據卡巴斯基實驗室對木馬病毒的定義,可以按照其行為特征將常見的木馬病毒分為表1中若干類別。

表1 木馬病毒的分類

盡管不同種類木馬在行為上存在差異,但是均具有傳播性、攻擊性、防御性、隱藏性和交互性共5種特性,并且在5種特性上表現出不一樣的性能。通過對木馬運行流程的解讀(如圖1所示),可以對以上特性有進一步的了解。

木馬的運行流程以傳播行為為起點,可同時執行隱藏行為、攻擊行為和防御行為。其中,攻擊行為是其他行為的目的,若沒有攻擊行為,木馬病毒談不上危害。隱藏行為是攻擊行為能夠成功執行的前提,而防御行為進一步保證了攻擊行為的持久性。絕大多數木馬攻擊行為的最終目的都在于竊取數據,而數據需要通過網絡進行傳輸,通信行為是攻擊質量的保證。

圖1 木馬運行流程

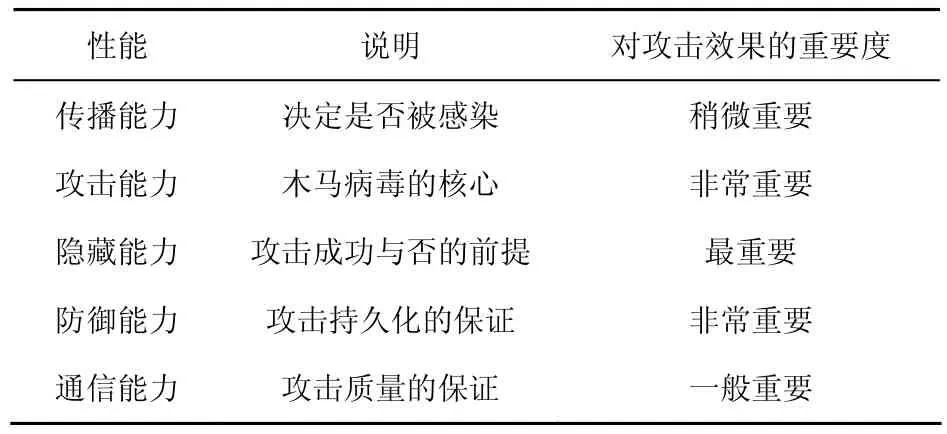

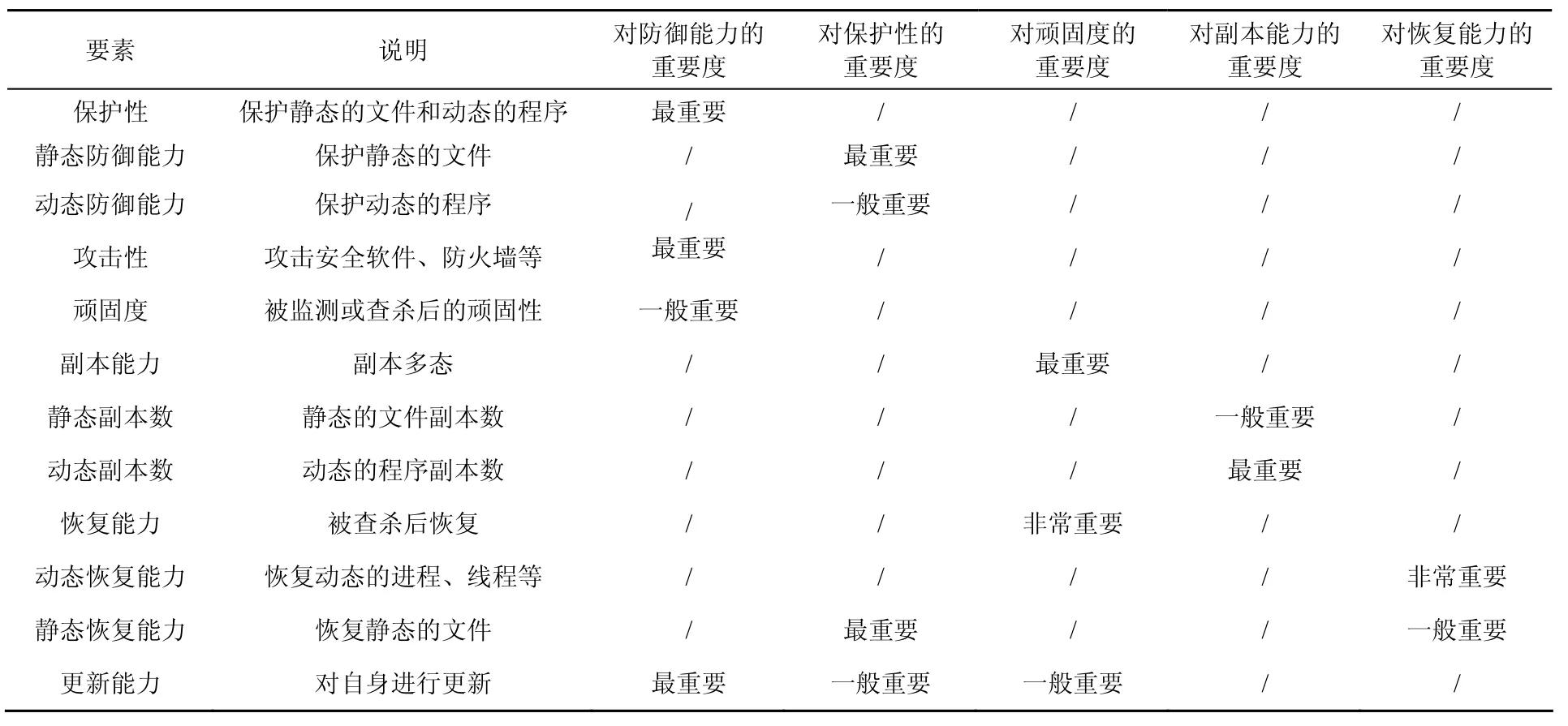

通過以上分析,可以依據木馬在5種特性上性能的好壞來評價木馬攻擊效果,表2對木馬病毒在以上特性上表現的性能及其重要程度描述如下。

表2 木馬病毒性能分析

2.2 傳播能力分析

木馬病毒通常通過網站掛馬、郵件木馬、下載其下載、系統或軟件漏洞等方式傳播,可從傳播的廣度和易感染度來分析木馬病毒的傳播能力。首先,木馬程序能夠運行的平臺種數決定了最大傳播半徑,對于可通過漏洞進行傳播的木馬來說,所含漏洞的軟件或系統的熱門程度進一步限制了該種木馬的傳播范圍。

對于傳播半徑以內的計算機,木馬病毒對用戶行為的依賴程度定義了最基礎的易感染度。同時,對于那些強依賴用戶行為的木馬病毒,還需關注其偽裝度對用戶行為的誘導,如偽裝為正常軟件的圖標和名稱誘使用戶點擊。表3對影響木馬傳播能力的要素進行了總結。

表3 影響木馬傳播能力的要素

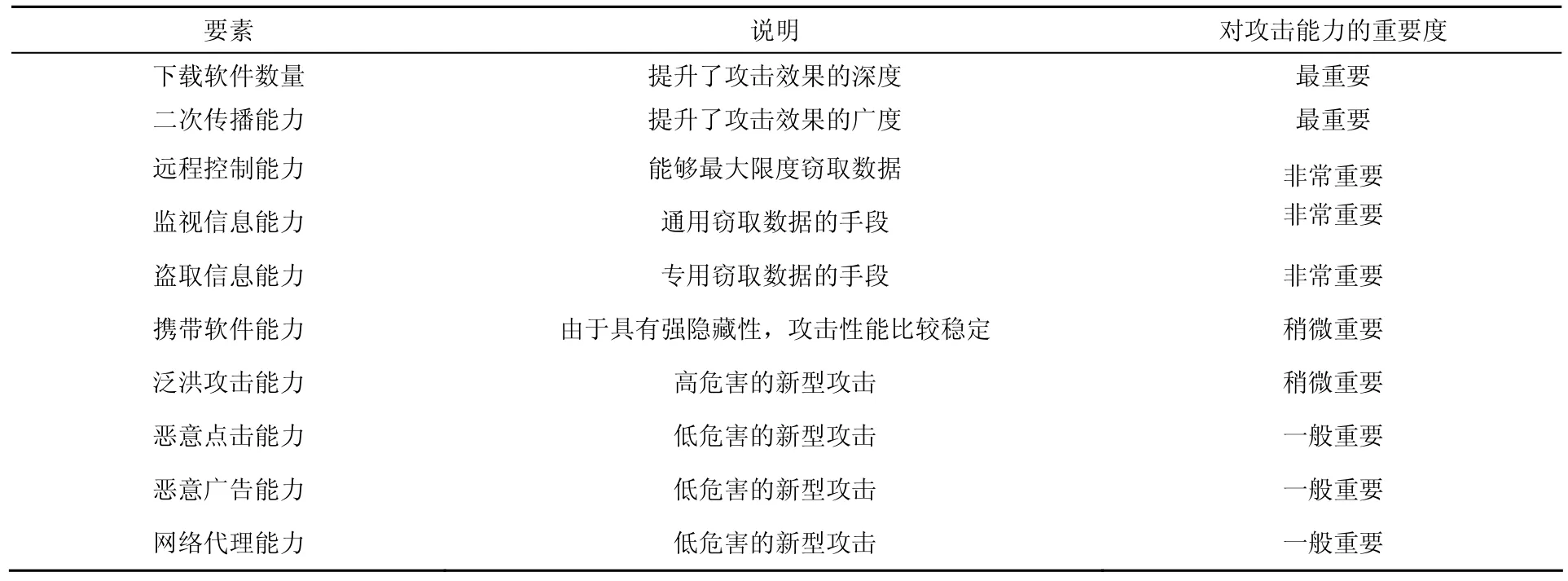

表4 影響木馬攻擊能力的要素

表5 影響木馬防御能力的要素

2.3 攻擊能力分析

木馬病毒的攻擊行為按攻擊過程可分為直接攻擊和間接攻擊,其中,直接攻擊又可按攻擊目標分為傳統攻擊和新型攻擊。傳統攻擊的首要目的在于竊取數據,不限于遠程控制、監視鍵盤、盜取賬號等手段。新型攻擊包括泛洪攻擊、惡意點擊、惡意廣告等。直接攻擊的危害度是有上限的,通常認為間接攻擊的潛在威脅更大。通過下載惡意軟件或二次傳播,木馬病毒攻擊效果的深度和廣度都得到了提升。在表4中,可以看到各要素對木馬攻擊能力的影響。

2.4 防御能力分析

最好的防御是攻擊,木馬病毒對安全軟件、防火墻等安全系統的攻擊是最強力的防御行為。其次,防御行為又可按保護的對象分為靜態防御和動態防御,靜態防御旨在保護靜態的程序文件、配置信息等,動態防御旨在保護在內存中運行的木馬程序。另外,具有副本多態或強恢復能力的木馬不能被徹底查殺,具有更新能力的木馬能夠實時地提高防御能力。表5列舉了影響木馬防御能力的要素。

2.5 隱藏能力分析

木馬病毒的隱藏行為按隱藏對象可分為靜態隱藏、動態隱藏及通信隱藏。靜態隱藏旨在隱藏木馬程序文件、配置信息等。動態隱藏旨在隱藏木馬的加載過程和運行過程。通信隱藏旨在隱藏通信方式和通信內容。成功的加載是木馬運行的前提,故加載隱藏的重要程度高于運行隱藏,同時,動態隱藏是隱藏工作的重中之重。通過表6可以看到各要素對木馬隱藏能力的重要性。

2.6 通信能力分析

通信能力決定了木馬攻擊的質量,早期木馬程序采用CS模式設計,病毒在宿主機上運行服務端程序,開啟監聽端口,由客戶端主動向服務端發起連接從而實現通信。現代操作系統的安全策略、防火墻技術及實時監控技術飛速發展,經典的通信方式基本無法進行。因此,端口寄生技術和端口反彈技術被采用到木馬程序設計當中。

2.7 層次化指標體系建立

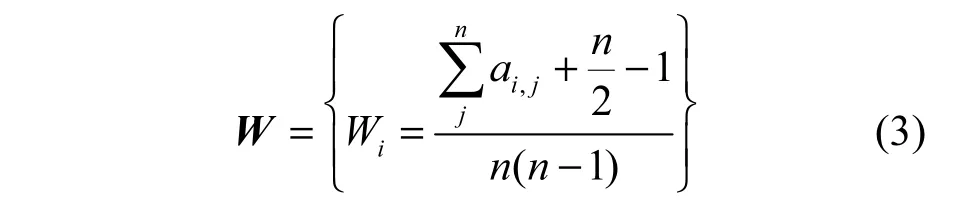

通過對木馬特性的分析,建立如表7所示的層次化的指標體系。

3 基于模糊層次分析的評估模型

3.1 模糊層次分析法

Satty等[8]提出層次分析法(AHP, analytic hierarchy process),該方法可在層次結構的指標體系中,依據專家對相鄰層中下層準則對上層準則的重要度打分,計算出底層,即指標的絕對權重。該方法的核心工作為構建判斷矩陣,準則數為n的層次對其上層準則P的判斷矩陣J定義如下。

專家將下層第i個準則與第j個準則對準則P的重要性進行比較,打分為式(1)中ai,j的值。所取的分值k為1表示同等重要,從2~9數值增大表示第i個準則比第j個準則重要度增加,反之,數值的倒數表示第j個準則比第i個準則的重要度。通過對判斷矩陣J求最大特征根,可得到下層各準則對準則P的權重。通過對層次的廣度遍歷,可計算出底層相對總目標的權重。

使用層次分析法的難點在于對判斷矩陣J的一致性判斷,若一致性不滿足則需要專家再次打分,調整判斷矩陣。

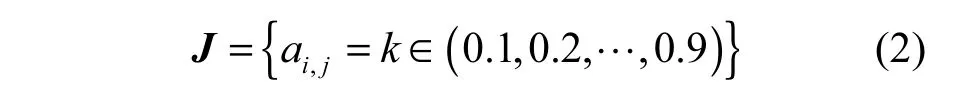

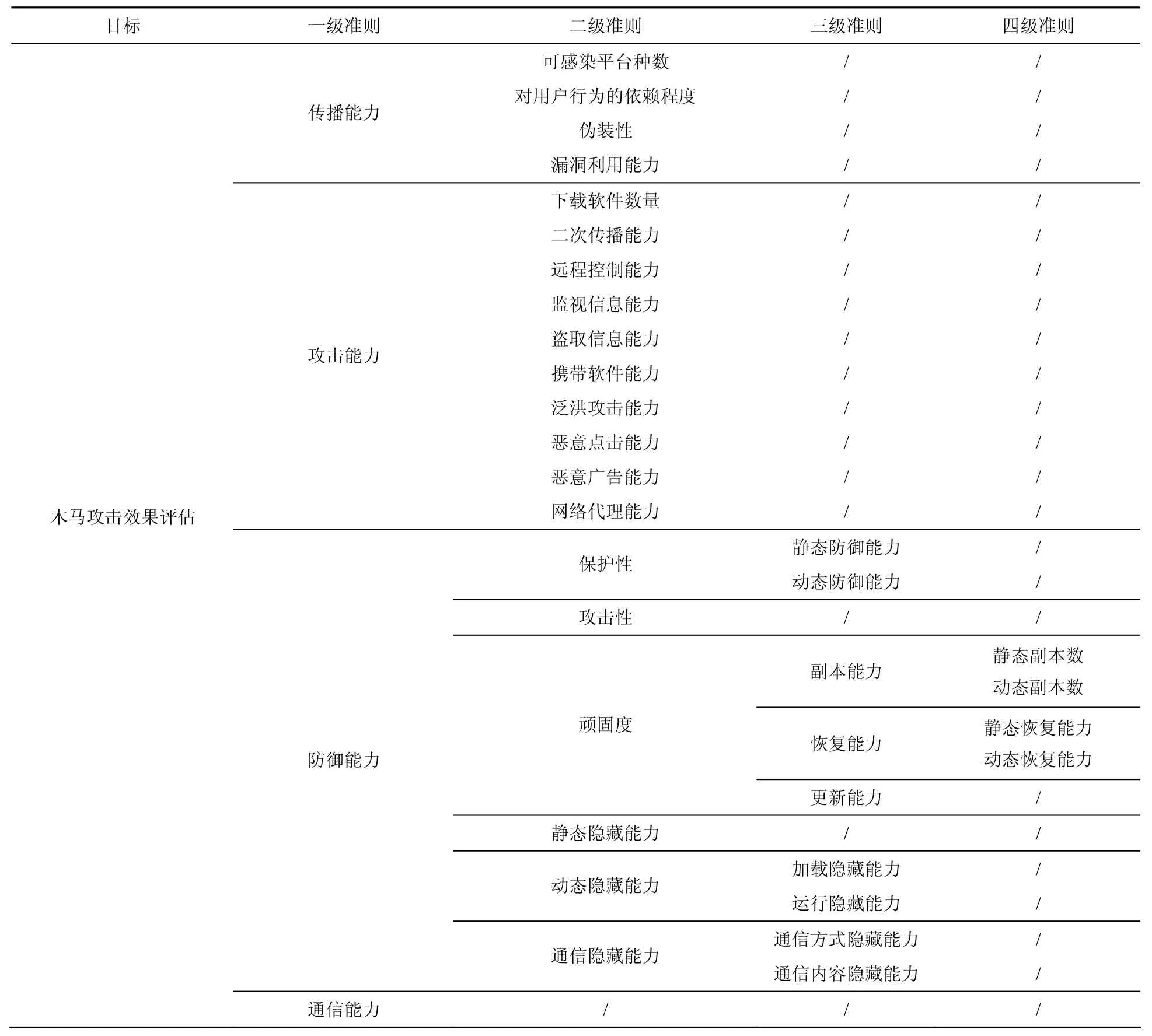

Chang等[9]提出模糊層次分析法(FAHP,fuzzy analytic hierarchy process),在層次分析中引入了模糊理論。其最大的優勢在于不用對判斷矩陣J進行一致性判斷,而計算權重的過程中就包含了一致性處理[10]。模糊層次分析法對判斷矩陣J定義如下。

同樣采取專家打分的形式,所取分值k為0.5表示同等重要,從0.6~0.9數值增大表示第i個準則比第j個準則重要度增加,反之同理。基于判斷矩陣,計算權重向量的方法為

3.2 指標權重計算及量化方法

表6 影響木馬隱藏能力的要素

通過對木馬特性的分析,基于模糊層次分析法可以計算出指標的權重,同時,可以更進一步采用模糊層次分析法對定性指標值進行量化。相比現有的木馬危害測量模型,指標取值可定量也可定性,其中,定性指標取值更合理(不同等級值的差異更符合現實情況),同時取值方式也更靈活(可人工標注也可系統采集)。

表7 木馬攻擊效果評估指標體系

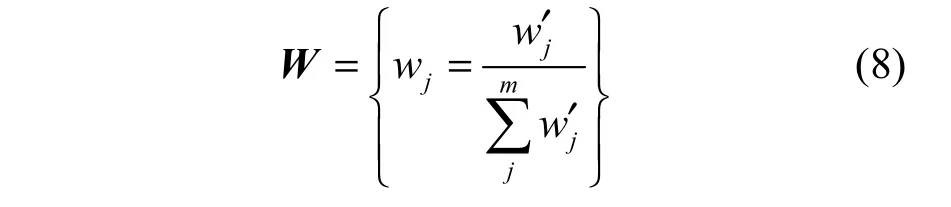

3.3 構建評估模型

綜上所述,通過對木馬特性進行分析,設計層次化的指標體系,使用模糊層次分析對指標權重進行計算,對指標值進行量化,從而構建木馬攻擊效果評估模型。

4 權重綜合技術

4.1 多對一的權重綜合技術

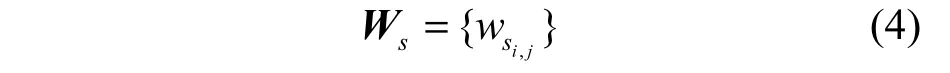

相乘平均法與可信權重法是常用的權重綜合技術,但是前者對小權重具有傾向性,而后者在定義可信度的同時又加入了主觀因素。同時,兩者對客觀權重采取直接組合的方式,對樣本的依賴性較大。本文提出一種多對一的權重綜合技術,認為非純客觀權重與客觀權重越接近,則具有更高的可信度,在評估計算時占到更大的比重,該技術并不是直接對客觀權重進行組合,因此對樣本的依賴性較小。定義含S組非純客觀權重的權重矩陣Ws為

其中,,ijsw為第i個非純客觀權重的第j個分量。基于客觀權重Wo,計算權重分量近似度矩陣S為

基于近似度矩陣計算可信的權重矩陣Wt為

圖2 木馬攻擊效果評估模型

基于可信的權重矩陣計算綜合權重向量W′為

最后通過歸一化,得到最終的權重向量W

4.2 基于灰色關聯度的賦權法

譚學瑞等[11]提出基于曲線幾何相似原理的灰色關聯理論,錢吳永等[12]基于該理論,通過計算指標的關聯度來表示指標權重。在容量為n、指標個數為m的樣本中,該方法通過式(9)計算指標值對參考值的關聯系數,通過式(10)計算指標的關聯度,通過式(11)計算歸一化的指標權重。

4.3 常見的客觀賦權法

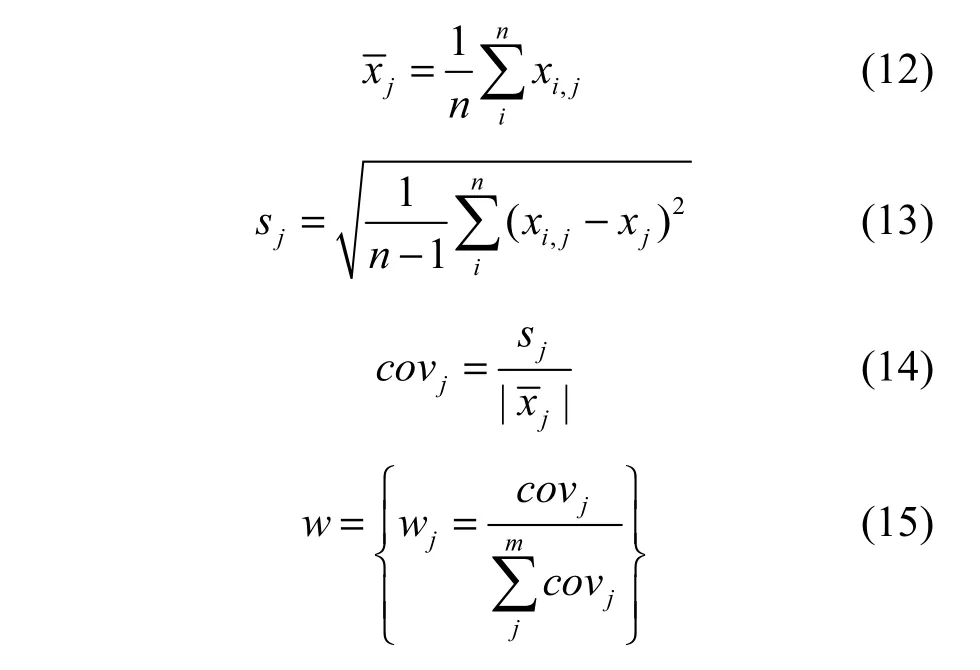

變異系數法與熵值法為常見的客觀賦權法,其核心思想均認為離散程度越大的指標對評估結果越重要,不同之處在于兩者分別以變異系數和熵值來描述指標值的離散程度。

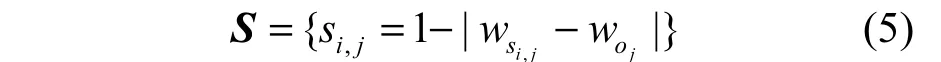

在容量為n,指標個數為m的樣本中,變異系數法通過式(12)和式(13)計算各指標的均值和方差,通過式(14)計算各指標的變異系數,通過式(15)對變異系數歸一化作為指標權重。

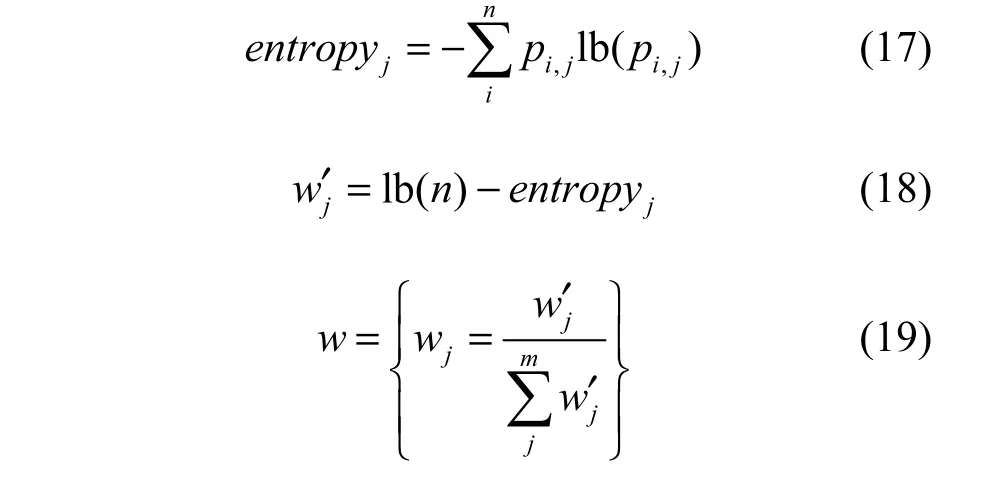

熵值法通過式(16)計算個體的概率,通過式(17)計算各指標的熵值,通過式(18)將熵值轉換為權重,通過式(19)將權重歸一化。

5 木馬攻擊效果評估實驗與分析

5.1 樣本與實驗設計

本實驗選取57個木馬病毒樣本,其中,50個樣本由東方微點公司進行危害度評級,另外7個樣本由李淵等[3]的木馬危害測量模型進行評估,共覆蓋14種木馬類型。

實驗分為2個部分:第1部分使用基于模糊層次分析的評估模型對這57個樣本進行評估,并將評估結果與其他評估系統進行對比分析;第2部分使用多對一的權重綜合技術對非純客觀權重及客觀權重進行綜合,將綜合評估結果與未綜合評估結果進行對比,以說明該權重綜合技術的合理性。

5.2 評估實驗與分析

在實驗的第1部分中,本文根據模糊層次分析法對指標進行了主觀賦權,在此基礎上對木馬病毒樣本進行評估。

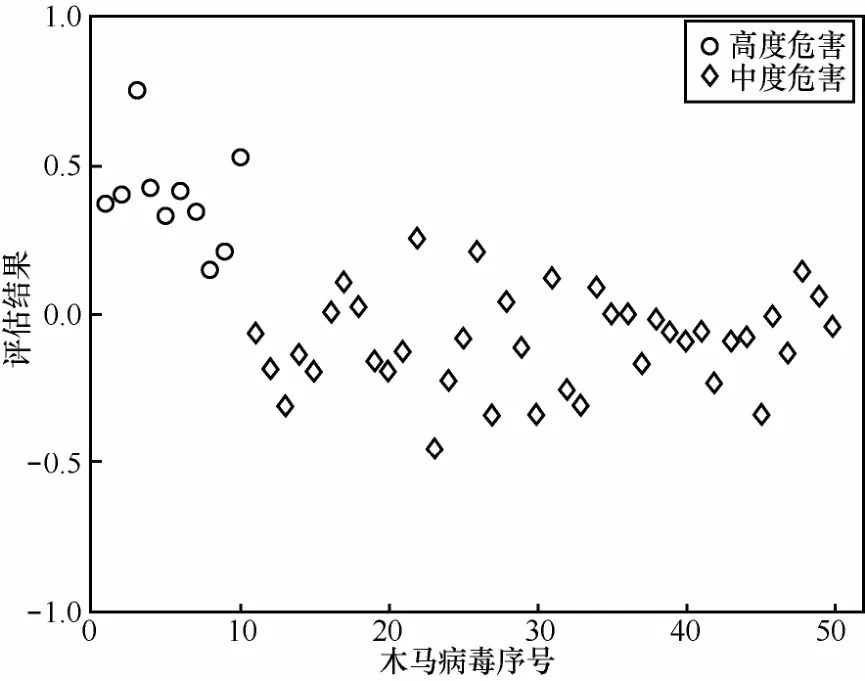

東方微點公司將50個樣本評為高度危害和中度危害2種級別,如圖3所示。通過對比可以看到,評估結果與之基本吻合。有2個高度危害的木馬病毒比2個中度危害的木馬病毒評估結果低,如圖4所示,這2個高度危害木馬病毒在各自的類型中仍然為攻擊效果最好的。

通過對以上2個中度危害的木馬進行進一步分析,可以看到即使被評為中度危害,具有高隱藏型的Rootkit.Win32.Agent.fd仍有不錯的攻擊效果。而中度危害的Trojan-Downloader.Win32.Antiav.f與高度危害的Trojan-Dropper.Win32.Flystud.d相比,隱藏能力稍強,下載能力明顯較弱,但評估結果更高,這正是由于模糊層次分析法缺少對樣本離散度的考慮造成的。

圖3 評估結果與東方微點病毒危害度評級對比

圖4 Trojan-Dropper和Trojan-PSW類型木馬的評估結果

東方微點的病毒危害度評級方式具有如下特性。1) 相對性,對不同類型的病毒有不同的評級方式,故Rootkit.Win32.Agent.fd未被評為高度危害;2) 粗糙性,無法對同危害級別的木馬進行粒度更細的評估。本文所提評估模型計算出來的評估結果,既能夠反映不同類型木馬的攻擊效果的差異,又能對同類型木馬進行正確的評估,同時提供細粒度的量化評估結果。

本文所提評估模型對指標值的變化也是敏感的,實驗樣本中后門程序Backdoor.Win32. Wintu.j與Backdoor.Win32.Krafcot.h具有類似的傳播能力、攻擊能力、防御能力和攻擊能力。但由于前者通過UPX方式加殼,具有更強的隱藏性。這兩者的評估結果仍能夠敏感地反映其隱藏性能上的差異:前者評估結果為-0.185 4,而后者為-0.300 1。

本文將另外7個樣本的評估結果與李淵等[3]的評估實驗結果進行了對比,如表8所示,2份評估結果具有一定的相似性:樣本A因其卓越的隱藏能力和防御能力,排名第一;由于隱藏能力及防御能力皆弱,樣本B排名最后;樣本C與E均能夠盜取多種類型賬號,故排名靠前。然而,在評估結果中,樣本A與其他樣本的評估結果差異更大,能夠正確反映木馬病毒的核心性能隱藏能力對攻擊效果的重要性。同時,樣本C的評估結果比E稍高,這是因為前者能夠攻擊安全軟件,防御力更強。另外,樣本D相比F與G獲得了更高的評估得分,這是因為其既能夠攻擊多種安全軟件,又具有下載惡意軟件的能力,攻擊潛力不可忽視。

表8 評估結果與木馬危害測量模型評估結果對比

表9 Trojan-Downloader.Win32.Antiav.f與Trojan-Dropper.Win32.Flystud.d評估結果比較

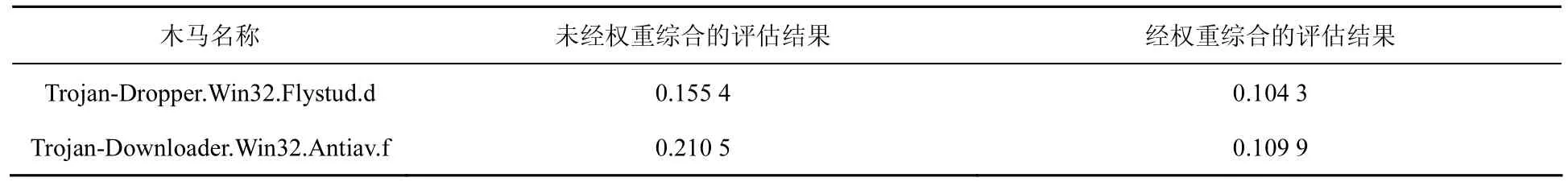

在實驗的第2部分中,本文以基于模糊層次分析的賦權法及基于灰色關聯度的賦權法構建非純客觀權重矩陣,以熵權法計算客觀權重,最后通過多對一的權重綜合技術,計算各樣本的評估結果。再次對中度危害的Trojan-Downloader. Win32.Antiav.f與高度危害的Trojan-Dropper.Win32. Flystud.d進行比較,如表9所示,兩者間評估結果近似,綜合權重體現了指標離散度對評估結果的影響。

6 結束語

本文基于對木馬特性的分析,建立了一套針對性的層次化指標體系,指標值可定性也可定量,可人工標注也可系統采集。在此基礎上,構建了基于模糊層次分析的評估模型,對木馬病毒樣本進行了評估實驗。將實驗結果與現有木馬危害測量模型及安全公司的危害度評級進行了對比,本文提出的指標體系符合正確性、單調性及敏感性,評估結果符合客觀事實。最后,本文引入了結合主客觀權重的多對一權重綜合技術,進一步提升了評估結果的合理性。下一步工作將結合指標體系合理性評估的相關研究,優化指標體系構建技術及權重綜合技術。同時,結合更多機構對木馬攻擊效果評估實驗,擴充木馬病毒樣本數據,進一步完善對比實驗。

[1] XcodeGhost入侵,大量iOS知名應用中招[J]. 中國信息安全,2015(10):14. XcodeGhost invades a large number of well-known IOS applications[J]. China Information Security, 2015(10):14

[2] 韓蘭勝, 鄭聰, 鄒夢松, 等. 計算機病毒危害性的模糊評價模型[J]. 小型微型計算機系統, 2010, 31(7):1297-1301. HAN L S, ZHENG C,ZOU M S, et al. Fuzzy evaluation model for harms of computer virus[J]. Mini-Micro Systems, 2010, 31(7):1297-1301.

[3] 李淵. 基于層次分析法的木馬危害測量分析系統[D]. 武漢:華中科技大學, 2012. LI Y. AHP based evaluation model for harms of Trojan[D]. Wuhan:Huazhong University of Science and Technology,2012.

[4] 張建鋒. 網絡安全態勢評估若干關鍵技術研究[D]. 長沙: 國防科學技術大學, 2013. ZHANG J F. Key technologies research on large scale network security evaluation[D]. Changsha: National University of Defense Technology, 2013.

[5] CUI X, TAN X, ZHANG Y, et al. A Markov game theory-based risk assessment model for network information system[C]// International Conference on Computer Science and Software Engineering. c2008:1057-1061.

[6] 張勇, 譚小彬, 崔孝林, 等. 基于Markov博弈模型的網絡安全態勢感知方法[J]. 軟件學報, 2011, 22(3):495-508. ZHANG Y, TAN X B, CUI X L, et al. Network security situation awareness approach based on markov game model[J]. Journal of Software, 2011, 22(3):495-508.

[7] 鮮明. 網絡攻擊效果評估導論[M]. 長沙: 國防科技大學出版社,2007:172-173. XIAN M. Introduction to network attack effect evaluation[M]. Changsha: National University of Defense Technology, 2007: 172-173.

[8] SATTY T L. How to make a decision:the analy-tic hierarchy process[J]. European Joumal of Operational Research, 1990, 1(48):9-26.

[9] CHANG D Y. Applications of the extent analysis method on fuzzy AHP[J]. European Journal of Operational Research, 1996, 95(3):649-655.

[10] 張吉軍. 模糊層次分析法(FAHP)[J]. 模糊系統與數學, 2000,14(2):80-88. ZHANG J J. Fuzzy analytic hierarchy process(FAHP)[J]. Fuzzy Systems and Mathematics, 2000, 14(2):80-88.

[11] 譚學瑞, 鄧聚龍. 灰色關聯分析:多因素統計分析新方法[J]. 統計研究, 1995(03):46-48. TAN X R, DENG J L. Grey relational analysis: a new method of multivariate analysis[J]. Statistical Research, 1995(3):46-48.

[12] 錢吳永, 黨耀國, 熊萍萍, 等. 基于灰色關聯定權的Topsis法及其應用[J]. 系統工程, 2009(8):124-126. QIN W Y, DANG Y G, XIONG P P, et al. Topsis based on grey correlation method and its application[J]. System Engineering,2009(8):124-126.

曾辰熙(1987-),男,湖南長沙人,國防科學技術大學碩士生,主要研究方向為網絡安全。

吳泉源(1942-),男,上海人,博士,國防科學技術大學教授,主要研究方向為人工智能與分布計算。

李愛平(1974-),男,山東諸城人,博士,國防科學技術大學研究員,主要研究方向為語義網絡、數據挖掘和網絡空間安全。

江榮(1984-),男,福建連城人,博士,國防科學技術大學助理研究員,主要研究方向為隱私保護和網絡空間安全。

Research on FAHP based Trojan attack effect evaluation

ZENG Chen-xi, WU Quan-yuan, LI Ai-ping, JIANG Rong

( School of Computer Science, National University of Defense Technology, Changsha 410073, China)

The particular characters of Trojan are not fully taken into consideration by existed network attack effect evaluation systems which mainly focus on DDoS and Warm. A few Trojan harm measurement systems is somewhat short for objectivity and completeness as the result of that its indicator values is confined to manually marked and qualitative values. Under the circumstances, the analysis of Trojan's features were started from, and a hierarchical index system which accepted both quantitative and qualitative values, and both manually marked and system collected values was built. Then, a FAHP based evaluation model was proposed to evaluate the Trojan attack effect. Meanwhile, a many-to-one method to ensemble multiple weight vectors was proposed. Finally, the rationality of proposed evaluation system was verified by comparison with others.

Trojan, attack effect evaluation, fuzzy analytic hierarchy process, indicator weight

The National Key Research and Development Program of China (No.2016YFB0800803, No.2016YFB0800804,No.2016YFB0800303)

TN915.08

A

10.11959/j.issn.2096-109x.2016.00073

2016-05-17;

2016-06-24。通信作者:江榮,jiangrong@erangelab.com

國家重點研發計劃網絡空間安全專項基金資助項目(No.2016YFB0800803, No.2016YFB0800804, No.2016YFB0800303)