面向云服務信息安全評估的度量模型研究

陸月明,張志輝

(北京郵電大學信息與通信工程學院,北京 100876)

面向云服務信息安全評估的度量模型研究

陸月明,張志輝

(北京郵電大學信息與通信工程學院,北京 100876)

針對云服務信息安全缺乏度量準則和度量不準的問題,介紹了國內外相關度量標準的研究現狀。針對可信云的信息安全度量需求,總結了基于可信根的度量模型的優缺點,指出未來的方向是一個兼顧可拓展性、實時性、隱私保護好、易移植且開銷更小的云服務信息安全度量模型。

可信云服務;信息安全評估;度量模型;評估標準

1 引言

針對IT領域計算資源集約化、規模化和專業化的需求,云計算(cloud computing)[1]的計算模式應運而生。云服務服務一方面不斷提高生產效率,但同時也暴露出各種不容小覷的信息安全問題,這已經成為阻礙其發展的關鍵因素。要解決云服務信息安全問題,首先提出其信息安全檢測、度量、評估等模型或方法,形成良性反饋機制,促進和提高云服務信息安全質量。然而,云服務信息安全評估面臨諸多難題,由于沒有完備的評估標準和指標,面臨信息安全評估不了和評估不準的問題。

2 現有信息安全評估標準及面臨的挑戰

現有信息安全評估標準主要被信息產品或服務的用戶、開發者、第三方評估者、管理員等使用,涉及的信息產品和服務門類廣,部分還對特定產品給出信息安全評估標準。最常用的是信息技術安全性評估準則(CC, common criteria),簡稱“通用準則”。

通用準則是確定適用于一切IT安全產品和系統的評估準則,具有普適性和通用性。通用準則只規定準則,不涉及評估方法,評估方法的選擇留給其他的評估體制確定。通用準則提出了3個重要概念,評估對象(TOE,target of evalua-tion)、保護輪廓(PP,protection profile)和安全目標(ST,security target)。TOE包括作為評估主體的IT產品和系統以及相關文檔。PP和ST是用于描述待評估IT產品或系統的重要文檔。PP描述滿足特定需求且獨立于現實的一組安全要求,是目標說明。ST描述依賴于現實的一組安全說明,是評估基礎。通用準則由簡介與一般模型、安全功能要求、安全保證要求這3部分組成,將信息安全的三性(保密性、完整性和可用性)作為整個準則的出發點。其中,安全功能要求提出了11個需要滿足安全要求的功能組件類[2],包括密碼支持、用戶數據保護、私密性等。安全保證要求提出了9個需要安全保證的類別[3],包括生命周期支持、脆弱性評定、指導性文檔等。安全功能要求和安全保證要求為云服務信息安全評估指標的擬定提供了全面的依據。

2000年7月,美國NIST(National Institute of Standards and Technology)和CSSPAB(Computer System Security and Privacy Advisory Board)聯合舉辦了一個針對安全度量的討論會。該會議指出,通用準則雖然在指導安全評估方面是個很好的標準,但在全面解決安全度量問題方面還有很多需要進一步研究的內容[4],包括信息安全度量定義、信息系統的安全度量、針對特定安全威脅的安全度量、定性的安全度量、大規模網絡中的實時安全度量、安全度量和保證等級等之間的關系,從而使人們對安全保護能有一個更加深刻的理解。

3 云服務安全度量模型及指標

2009年4月,RSA大會成立了云安全聯盟CSA(cloud security alliance),致力于云服務安全解決方案,發布了《云計算關鍵領域安全指南》[5],從攻擊者角度歸納云服務可能有賬戶或服務劫持、數據丟失或泄露、不安全API、惡意內部人員等風險。

3.1 云服務信息安全度量和評估框架

云服務信息安全可以從不同的角度確定其度量框架,這里只從評估者角度確定這種分布式系統或服務的信息安全度量框架。圖1給出了云服務信息安全度量和評估框架。該框架首先對云服務信息安全功能進行形式化,分成不同的信息安全功能類和族,抽象出族中的組件和依賴關系,并確定功能元素。針對信息安全可測要求,提出功能元素的量化方法和指標基準,最終形成標準,提供給評估者,解決云服務信息安全評估中評估不了和評估不準的問題。

在這個框架中,關鍵點在于信息安全度量模型能否全面形式化云服務的信息安全功能要求。模型形式化中的遺漏內容,包括認證等重要功能類,會導致信息安全上的缺陷。形式化中的錯誤依賴關系,包括信任傳遞等重要功能內容,會導致信息安全上存在后門。所以,云服務信息安全功能形式化是度量模型中的核心。

圖1 云服務信息安全度量和評估框架

由于云服務涉及計算資源、存儲資源、進程等實體的信息安全,在云服務信息安全功能形式化中,對每個實體建立獨立的度量子模型,在實體之間建立信任和安全功能的傳遞,可以評估整個分布式系統的信息安全。

云服務信息安全功能形式化后,產生信息安全的度量指標,包括加密、鑒別等,作為整個模型的輸出。測評者能夠對這些度量指標進行基準測試和量化,實現信息安全的可測量、可重復、可比較等。下面介紹幾種云服務信息安全形式化和具體的度量模型。

3.2 可信云服務信息安全形式化

可信是云服務中重要的信息安全功能類[6],這里主要討論可信度量模型,其主要包括的內容如下。

1) 身份驗證與訪問控制

身份認證是所有信息服務類產品均要面對的問題。身份認證不僅是對云租戶的認證,也是對云服務商的認證,是一種雙向認證機制。此外,租戶無法判斷云服務供應商是否完全忠誠地執行了其設定的操作,因此應該對數據進行訪問控制。

2) 物理完整性

物理完整性是指支撐云服務硬件的物理安全及環境安全。云服務供應商應該保證硬件被置于相對安全穩定的環境,具有應對自然災害的能力。通常出于節約成本與安全的考慮,云服務硬件被安置在較偏遠地區。另外,最終交付云租戶的服務不應含有未授權的后門。

3) 數據完整性

云服務供應商應對租戶數據進行完整性保護的首選措施是加密存儲,但這也帶來一系列問題。比如,加密存儲后如何對數據進行快速檢索。為節省存儲空間,云服務供應商會自動刪除重復數據,加密后如何對數據去冗余化操作?當某租戶合約期滿后,云服務供應商會刪除其存儲在云上的數據,但這種數據刪除措施不一定是不可恢復的。當下一位租戶訪問這塊存儲區域時,有可能會恢復該存儲區的數據,云服務商應該采取適當措施避免這種情形的發生。數據完整性保護還應該解決的一個問題是數據存在性證明。存儲在云端的數據是海量的,用戶如何在有限帶寬下通過接收少量數據便可確認其數據仍然是有效的?這也是需要解決的問題。

4) 容錯性與容侵性

虛擬化技術是云服務的核心。云端存在很多租戶,云服務供應商應該保證各租戶之間是完全隔離的,避免不良租戶利用云服務漏洞對其他租戶實施攻擊。分布式拒絕服務(DDoS,distributed denial of service)是一種司空見慣的網絡攻擊模式,云服務如何抵御這些網絡攻擊?

3.3 基于可信根的鏈式度量模型

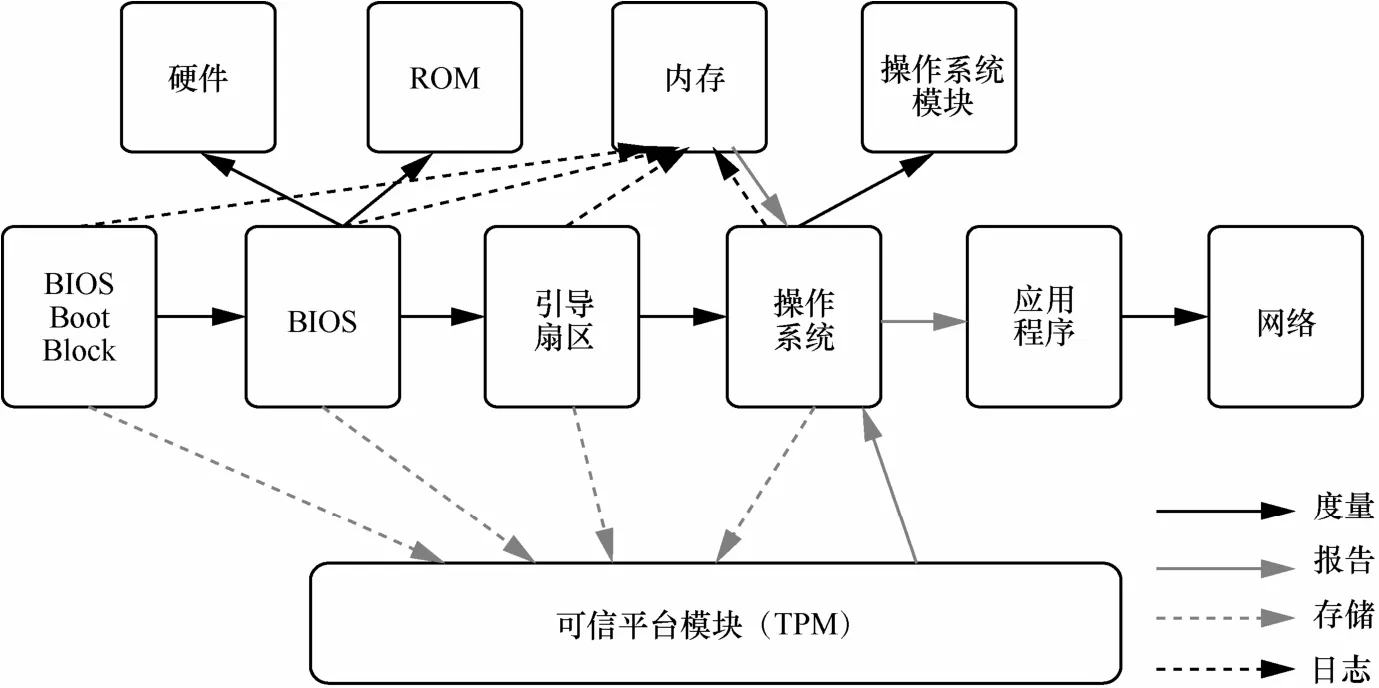

可信根是構建可信系統的基礎模塊,可信計算組織(TCG, trusted computing group)將其劃分為可信度量根(RTM)、可信存儲根(RTS)、可信報告根(RTR)這3種基本類型,它們負責完成TCG的度量、存儲、報告機制。一般默認這3個可信根都是絕對可信的。TCG給出的基于可信根的信任鏈參考模型如圖2所示。

圖2 基于可信根的信任鏈參考模型

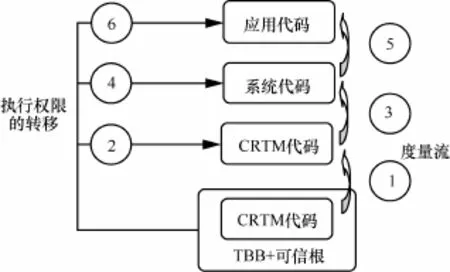

文獻[7]給出了基于可信根的信任鏈傳遞和控制權轉移過程,如圖3所示。其中,可信平臺構造模塊(TBB,trusted building blocks)是信任源,由軟件可信度量根核(CRTM,core root of trust for measurement)和硬件模塊TPM(trusted platform module)構成。第1、3、5步進行完整性度量,第2、4、6步轉交執行權限。系統通電啟動后,信任邊界最初僅限于信任度量根核CRTM,完整性度量從此處開始。沿著信任鏈目標模塊被驗證通過后,執行權限被轉移到該模塊,同時信任邊界也被拓展到該模塊。在整個度量過程中,信任邊界逐級拓展到整個系統而不僅僅局限于信任度量根。

圖3 基于可信根的信任鏈傳遞和控制權轉移過程

TCG采用了一種迭代計算散列值的方式完整可信度量,并稱其為“擴展”操作。即將平臺配置寄存器(PCR,platform configuration registers)中的可信度量值與新的可信度量值連接之后,再次計算散列值并將其作為新的完整性度量值存儲到寄存器中。這種迭代計算的“擴展”操作,使PCR中所存儲的可信度量值不僅能夠反映當前度量的軟件完整性,也能夠反映計算機系統的啟動序列。當應用程序的完整性或計算機系統啟動序列發生任何改變時,都將引起存儲到寄存器中的可信度量值產生相應的變化。

綜上,TCG提出的基于可信根的鏈式度量模型將硬件與軟件相結合,能夠有效地實現可信度量,且易實現。但由于需要硬件,一定程度上增加了度量成本。

3.4 可信靜態度量

2004年,IBM在文獻[8]中提出IMA(integrity measurement architecture)架構,其度量的關注點是基于TCG的完整性度量思路,側重對各種軟件代碼和文件的完整性度量,度量時刻是在加載到內存時進行的,并通過TPM 來進行保護。IMA度量機制主要由以下3個組件組成(如圖4所示)。

1) 度量組件

該組件決定運行環境中的3W問題,即什么部件需要被度量、什么時候度量、如何安全存儲度量報告。度量方法采用SHA1計算散列值。

2) 完整性挑戰組件

圖4 IMA遠程證明

該組件允許被授權的挑戰者(云租戶)發起完整性度量請求,準確無誤地接收云計算平臺的度量報告,并證明其完整性。

3) 完整性驗證組件

該組件不僅能夠證明反饋給挑戰者的度量報告是完整的、無篡改的、實時的,而且證明測量報告中記錄的云平臺運行環境下的受信代碼和配置文件均是有效的。

圖4表明了該機制支持遠程證明(remote attestation)的原理。度量代理初始化整個度量過程,并由它生成完整性度量報告,步驟a將完整性度量報告存入內核的度量隊列里,步驟b將度量報告給TPM。完整性挑戰機制允許遠程挑戰者發起完整性度量請求(步驟1)。證明系統接收到完整性證明請求后,向TPM可信平臺查詢保存在RSA簽名算法中私鑰簽名的PCR值,可信平臺將查詢結果反饋給證明系統(步驟2和步驟3)。隨后,內核也將度量報告返回給證明系統(步驟4)。證明系統將度量報告及私鑰簽名一并發送給挑戰方(步驟5)。挑戰方利用度量報告重新計算PCR值,然后與獲得的PCR值比較,以此來證明平臺的完整性是否遭到破壞(步驟6)。

IMA是靜態加載時的度量,但不能準確反映運行時的動態可變行為,易發生TOCTTOU(time of check to time of use)一致性問題,而且IMA度量是在程序加載到內存時進行的,導致系統運行效率較低。對此,文獻[9]提出可信動態度量模型,即PRIMA(policy-reduced integrity measurement architecture)信息流度量。PRIMA度量進程間的信息流,從本質上來說,PRIMA僅是IMA度量的改進,仍然是靜態度量模型,并未解決TOXTTOU問題。

圖5 LKIM簡化框架

3.5 動態完整性度量

靜態完整性度量一個顯而易見的缺點是軟件加載后便無法控制系統的完整性,這是因為它是在軟件加載前進行完整性度量。與之相對應的是動態完整性度量,它是指在任意時刻都可以在對正在運行中的模塊進行度量,在軟件運行的整個生命周期內都可以控制系統的完整性。

文獻[10]提出針對Linux 內核的完整性監視器(LKIM, Linux kernel integrity measurement)。該度量模型由度量對象、度量代理MA和決策體構成。LKIM利用基于上下文檢測技術度量內核組件,不僅可以詳細記錄內核里與安全相關組件的狀態,而且可以擴展到內核外組件的度量。此外,LKMI不僅是在系統啟動的時候度量,而且可以響應來自IMS的度量請求和系統事件。度量數據以一種友好的方式存儲,以便IMS隨時查詢原始數據。在系統安全政策的保護下,IMS不僅自身可以使用度量數據,而且可以根據指定度量腳本的要求將度量數據在任意節點間轉移。

LKIM簡化后的框架如圖5所示。LKMI根據度量變量集合將度量程序分解為一系列獨立的度量單元,并獨立監測它們。LKMI的一個缺陷是不好把握監控粒度。如果度量單元劃分的太細致,將影響系統的性能,監控起來也會很繁雜。反之,可能會無法捕捉到某些執行結果。雖然LKMI度量模型是在Linux內核下實現的,但其度量技術具有普適性,完全可以應用于需要被度量的其他類型的操作系統或復雜軟件系統。

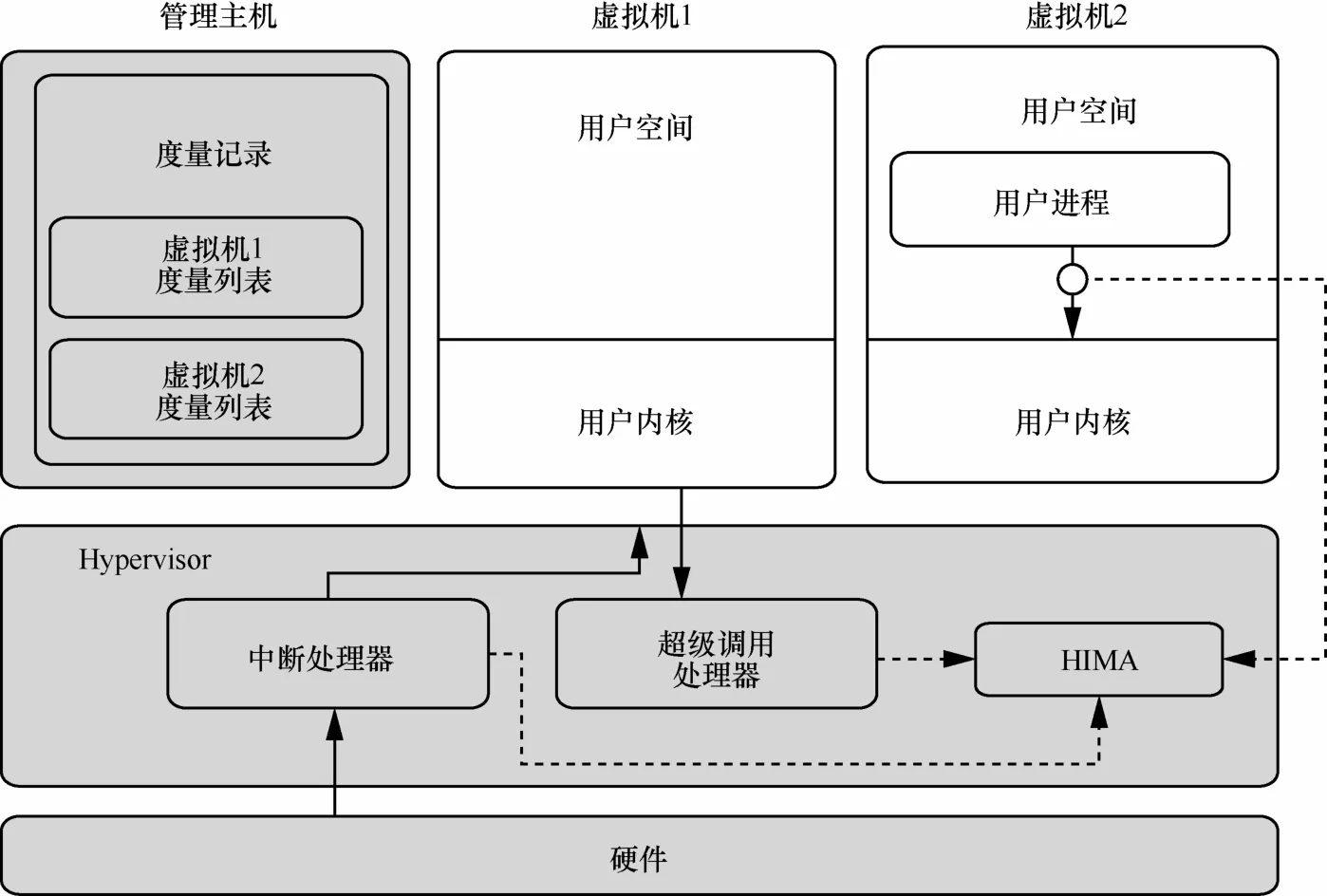

3.6 TOCTTOU問題

為了解決TOCTTOU問題,文獻[11]提出HIMA(hypervisor-based integrity measurement agent)。HIMA是基于Hypervisor的完整性度量代理,對用戶虛擬機進行類似黑盒測試的綜合性度量,度量對象包括虛擬機內核和用戶程序。即使是在用戶虛擬機內核被盜用的情況下,HIMA不僅能保證用戶程序靜態完整性度量時的TOCTTOU一致性,也能保證度量程序的完整性。HIMA主要使用以下2種技術來解決度量時可能發生的TOCTTOU一致性問題。

1) 主動監控危險的用戶事件

當用戶創建新的線程或其他操作導致內存配置改變時,通過對加載到內存的代碼和數據段進行散列計算來度量完整性。

2) 用戶內存保護

確保對用戶任何程序的完整性度量不會被度量代理忽略。通過訪問權限限制來保護用戶內存,并使用測試虛擬域內存地址的散列方法來度量頁映射中發生的安全問題。

圖6 HIMA架構(灰色區域為初始化信任組件)

HIMA構架如圖6所示,HIMA將鉤子程序植入Hypervisor代碼,這樣便可以攔截用戶的以下操作:一些敏感服務器請求(如超級調用、VMExit指令)、系統調用、硬件中斷。為了方便遠程證明,將生成的度量報告列表存儲在管理員虛擬機中。HIMA度量代理和TOE之間是完全隔離的,對于用戶虛擬機來說完全透明,可以被移植于任何虛擬機監控平臺。雖然可以通過虛擬化技術實現隔離,但度量技術絕不能依托于任何一個可以通過入侵易受攻擊的客戶就能將其破壞的組件或鉤子程序。

文獻[11]僅僅關注用戶虛擬機靜態部分的度量,沒有考慮對動態生成的代碼(如Java JIT編譯器在堆上生成的可執行代碼)的度量。然而,對動態數據完整性度量也是系統完整性度量的重要指標。此外,HIMA僅僅是一個度量代理,需要依托于一個度量框架。

3.7 基于上下文語境的度量

在Hypervisor完整性度量方面,文獻[12]提出HyperSentry度量模型,這是一個隱密的基于上下文語境的完整性度量模型,通過設計安全硬件增強Hypervisor完整性。

事實上,HyperSentry并不關注于完整性度量本身,而是為完整性度量代理提供技術支持,使其能夠驗證擁有最高權限軟件的完整性。HyperSentry并不是通過引入更高級權限的框架去度量擁有較高權限的軟件,而是通過強化已經存在的硬件和提供固件支持的方式,引入一個與Hypervisor適當隔離的軟件組件。或者說,HyperSentry依賴于可信計算基TCB和一些其他固件。HyperSentry度量模型由不受系統CPU控制的帶外信道觸發,即使系統屏蔽或重新規劃信道,HyperSentry仍能保持其隱密性。

HyperSentry架構如圖7所示。HyperSentry由SMI(系統管理終端處理器)和內置于虛擬機監視器的度量代理組成。帶外信道(本文指IPMI)將BMC(基板管理控制器)與遠程證明方建立通信,而度量代理通過SMI間接與BMC建立通信。HyperSentry通過帶外信道觸發隱密的完整性度量,使度量代理具有:1) 與虛擬機監視器相同的背景環境;2) 完全受保護的執行模式;3) 對其輸出的證明。實踐證明,HyperSentry是一種適用于真實系統的低開銷解決方案,但需要較大程度的硬件支持。

3.8 國內相關模型

國內對云服務可信度量的研究緊隨國際潮流,如火如荼,成果斐然。劉孜文等和馮登國等在文獻[13]與文獻[14]中提出基于可信計算的操作系統動態度量架構(DIMA),實現了對系統中活動的進程與模塊的細粒度度量,因此能有效解決TOCTTOU問題。林闖等在文獻[15]中總結了針對不同云安全指標的形式化描述方法和不同類型的安全模型,并提出基于多隊列多服務器的云安全模型與評價思路。周振吉等在文獻[16]中提出一種虛擬機樹形可信度量模型,該模型利用系統調用截獲和虛擬機內省技術構建度量原型,有效降低了虛擬機可信度量的復雜度。

圖7 HyperSentry架構(灰色區域為受信任的組件)

4 結束語

本文度量模型基本解決度量中的一些難題,但一定程度上都有自己的缺陷。靜態度量實時性和隱私保護性較差,而實時度量以犧牲系統運行性能為代價,基于內存代碼監控的動態度量還存在控制監控粒度的問題。基于語義的度量需要較強硬件的支持。度量模型也面臨自身安全的問題,只要可信度量根不被攻破,度量模型自身就是安全的。未來的研究方向是研究出兼顧可拓展性、實時性、隱私保護好、易移植且開銷更小的度量模型。

[1] 陳康, 鄭緯民. 云計算:系統實例與研究現狀[J]. 軟件學報, 2009,20(5):1337-1348. CHEN K, ZHENG WM . Cloud computing:system instances and current research[J]. Journal of Software, 2009, 20(5):1337-1348.

[2] Common criteria for information technology security evaluation part 2: security functional requirement,version 2.2[S].2004.

[3] Common criteria for information technology security evaluation part 3: security assurance requirements; version 2.2[S].2004.

[4] NIELSEN F. Approaches to security metrics[C]//CSSPAB Workshop on Approaches to Measuring Security. c2000.

[5] Cloud Security Alliance(CSA). Security guidance for critical areas of focus in cloud computing V3.0[EB/OL]. https://cloudsecurityalliance. org/guidance/csaguide.v3.0.pdf.

[6] AVI?IENIS A, LAPRIE J C, RANDELL B, et al. Basic concepts and taxonomy of dependable and secure computing[J]. IEEE Transactions on Dependable & Secure Computing, 2004, 1(1):11-33.

[7] TCG Group. TCG specification architecture overview[J]. TCG Specification Revision, 2007, 1: 1-24.

[8] SAILER R, ZHANG X, JAEGER T, et al. Design and implementa-tion of a TCG-based integrity measurement architecture[C]//Usenix Security Symposium. c2004:16-16.

[9] JAEGER T, SAILER R, SHANKAR U. PRIMA: policy-reduced integrity measurement architecture[C]//The 11th ACM Symposium on Access Control Models and Technologies. c2006:19-28.

[10] LOSCOCCO P A, WILSON P W, PENDERGRASS J A, et al. Linux kernel integrity measurement using contextual inspection[C]// ACM Workshop on Scalable Trusted Computing. c2007:21-29.

[11] AZAB A M, NING P, SEZER E C, et al. HIMA: a hypervisor-based integrity measurement agent[C]// IEEE Computer Security Applications Conference. c2009:461-470.

[12] AZAB A M, NING P, WANG Z, et al. HyperSentry: enabling stealthy in-context measurement of hypervisor integrity[C]//ACM Conference on Computer and Communications Security(CCS). c2010:38-49.

[13] 劉孜文, 馮登國. 基于可信計算的動態完整性度量架構[J]. 電子與信息學報, 2010, 32(4):875-879. LIU Z W, FENG D G. TPM-based dynamic integrity measurement architecture[J]. Journal of Electronics and Information Technology,2010, 32(4):875-879.

[14] 馮登國, 秦宇, 汪丹,等. 可信計算技術研究[J]. 計算機研究與發展, 2011, 48(8):1332-1349. FENG D G, QIN Y, WANG D, et al. Research on trusted computing technology[J]. Journal of Computer Research and Development,2011, 48(8):1332-1349.

[15] 林闖, 蘇文博, 孟坤,等. 云計算安全:架構、機制與模型評價[J].計算機學報, 2013, 36(9):1765-1784. LIN C, SU W B, MENG K, et al. Cloud computing security: architecture, mechanism and modeling[J]. Chinese Journal of Computers,2013, 36(9):1765-1784.

[16] 周振吉, 吳禮發, 洪征,等. 云計算環境下的虛擬機可信度量模型[J]. 東南大學學報(自然科學版), 2014(1):45-50. ZHOU Z J, WU L F, HONG Z, et al. Trustworthiness measurement model of virtual machine for cloud computing[J]. Journal of Southeast University(Natural Science Edition), 2014(1):45-50.

陸月明(1969-),男,江蘇蘇州人,北京郵電大學教授、博士生導師,主要研究方向為分布式計算、信息安全。

張志輝(1991-),男,安徽桐城人,北京郵電大學碩士生,主要研究方向為分布式計算與信息安全。

Research on metrics models for cloud services information security evaluation

LU Yue-ming, ZHANG Zhi-hui

(School of Information and Communication Engineering, Beijing University of Posts and Telecommunications, Beijing 100876, China)

Due to the lack of metric standards and the metric imprecise problems of cloud service information security, the research status of the relevant standards at home and abroad were introduced. As for the demand for information security measurement requirements of the trusted cloud, the advantages and disadvantages of metric models based on the trusted root were analyzed. At last, the future research direction which was to study a scalable combined, real-time, privacy protected, easy to transplant and less cost metrics model was pointed out.

trusted cloud services, information security assessment, metrics model, evaluation criteria

TP393

A

10.11959/j.issn.2096-109x.2016.00075

2016-05-23;

2016-06-28。通信作者:張志輝,solosseason@hotmail.com