多服務器架構下認證與密鑰協商協議

萬 濤劉遵雄馬建峰

1(華東交通大學信息工程學院 南昌 330013)2(西安電子科技大學計算機學院 西安 710071)(wantao217@163.com)

?

多服務器架構下認證與密鑰協商協議

萬 濤1,2劉遵雄1馬建峰2

1(華東交通大學信息工程學院 南昌 330013)2(西安電子科技大學計算機學院 西安 710071)(wantao217@163.com)

隨著網絡應用的廣泛發展,網絡中服務器的體系結構通常由許多不同的服務器組成.多服務器架構下的認證與密鑰協商協議是實現遠程用戶認證的關鍵.單次注冊是多服務架構下的認證與密鑰協商協議的最重要特性,而采用動態的身份進行登錄認證能有效地保護隱私.Chuang等人結合智能卡和生物特征,提出了一種基于可信計算的匿名可認證密鑰協商協議,并指出其協議適用于多服務器環境同時能滿足其必需的安全需求.分析指出Chuang等人的協議并不能實現用戶的匿名性,同時還容易遭到服務器假冒攻擊和智能卡丟失攻擊.為了彌補這些安全缺陷,設計每個應用服務器選用不同的秘密參數,提出了一種改進方案.通過對敵手可能的攻擊行為分析,證明了改進方案能有效防范服務器假冒攻擊、智能卡丟失攻擊、竊聽攻擊、重放攻擊等安全威脅,同時改進協議保持著運算簡單的特性.

認證;密鑰協商;匿名;多服務器;生物特征

隨著計算機網絡的快速發展,為了給用戶提供更廣泛的服務,多服務器架構孕育而生.在用戶獲取服務前對用戶身份的合法性驗證是十分必要的,但是傳統的基于口令的認證方法并不適用于多服務器架構.主要原因在于2個方面:1)用戶需要重復注冊,記住大量的用戶名和口令;2)服務器會保存含用戶名和口令信息的驗證表.為了克服傳統單服務器認證系統[1-2]的缺陷,研究者們提出了許多用于多服務器架構的認證和密鑰協商協議[3-19],但是大多數協議都存在各種不同形式的安全缺陷.設計安全高效的多服務器認證與密鑰協商協議仍是熱點.

2001年,Li等人[3]提出了一種基于神經網絡的多服務器認證系統.2004年,Tsaur等人[4]提出了一種基于RSA密碼體制和Lagrange插值多項式的多服務器認證系統.但是他們的方案所需的通信和計算代價都相當高,難以應用于實際.Tsai[5]基于單向散列函數提出了一個無需存儲口令表的高效多服務器認證系統,但是被發現無法抵抗服務器假冒攻擊[6].上述多服務器認證系統都是基于靜態身份的認證協議,容易造成登錄過程中用戶身份的泄露和用戶訪問行為的追蹤.

為了增強用戶的匿名性[20-21],Das等人[22]提出了利用動態身份實現用戶匿名的認證協議,Wang等人[23]指出公鑰技術能有效保證用戶匿名.2009年,Liao和Wang[7]提出了多服務器架構下基于動態身份的認證協議.但是協議被Hsiang和Shih[8]分析出易受內部人員攻擊、假冒攻擊、服務器欺騙攻擊,缺乏雙向認證等.2013年,Li等人[9]和萬濤等人[10]分別分析了Lee等人[11]和Li等人[12]基于智能卡的多服務器架構認證協議無法抵抗假冒攻擊.Pippal等人[13]提出的多服務器架構認證協議被指出易受假冒攻擊和智能卡丟失攻擊[14].He等人[15]提出的基于生物特性的多服務器可認證密鑰交換協議被指出既無法保證匿名性也無法抵抗假冒攻擊、重放攻擊[16].Lu等人[17]針對Mishra等人[18]的多服務器認證協議存在用戶假冒攻擊和服務器哄騙攻擊的安全漏洞,提出了基于生物特征和公鑰技術的改進協議.2014年,Chuang等人[19]結合智能卡、用戶口令和生物特征提出了一種基于可信計算的匿名多服務器架構可認證密鑰協商協議,并稱其協議能滿足多服務器架構的所有關鍵需求而且高效、安全.

本文通過仔細分析,發現Chuang等人的協議并不安全.應用服務器不但可以識別出登錄用戶的真實身份,導致匿名性失效,而且還可以假冒該合法用戶登錄其他應用服務器.同時,若某個合法用戶的智能卡丟失,拾到智能卡者不但可以恢復出該用戶之前的所有會話密鑰,而且還能在不知道用戶口令和生物特征的前提下,成功假冒用戶登錄任何應用服務器.為此,本文提出了一種新的改進協議,不但能有效地克服上述安全缺陷和各種可能的攻擊行為,同時還繼承了原方案的動態身份認證和低運算代價的特性.

1 Chuang等人的協議的回顧

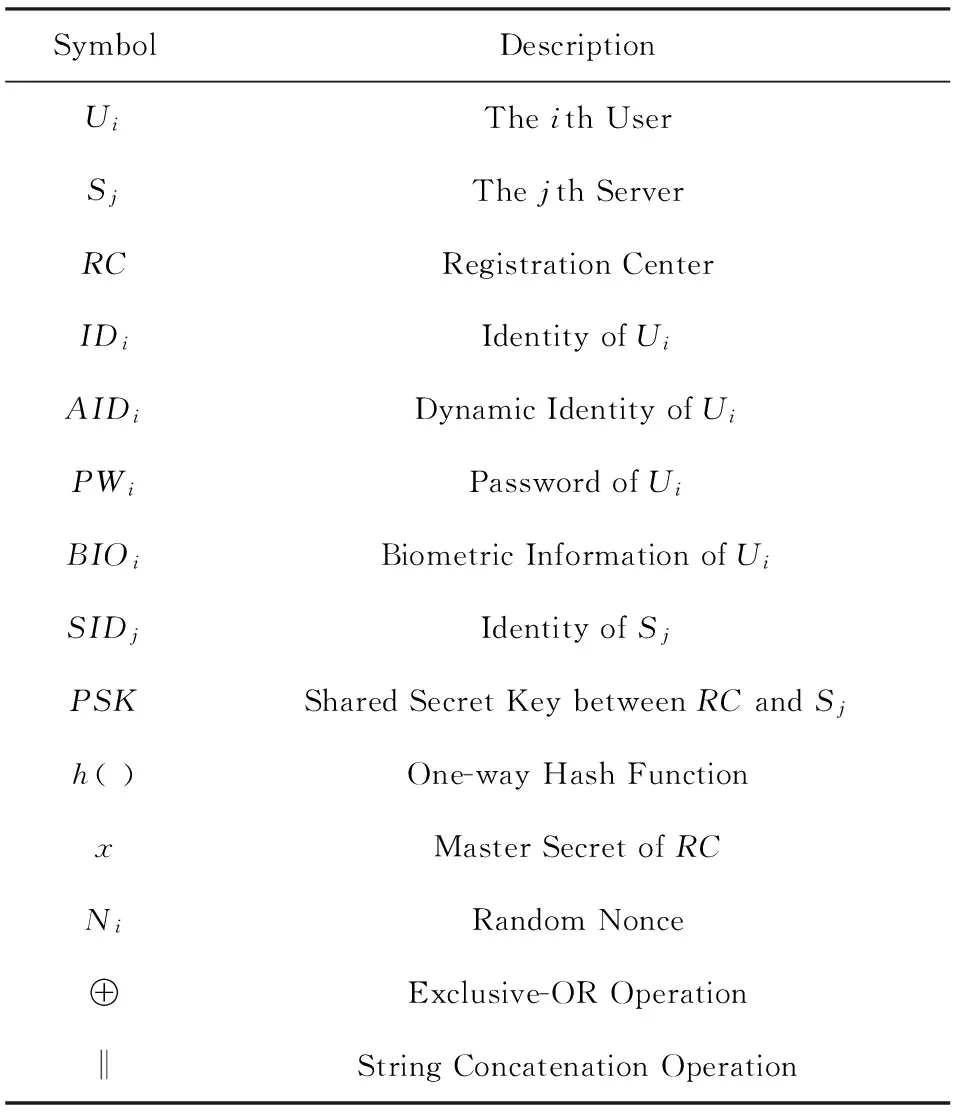

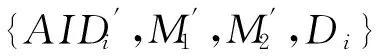

表1給出協議描述相關的符號記法.協議涉及3方參與者:用戶Ui、應用服務器Sj、注冊中心RC.假設注冊中心RC是一個可信方,負責用戶Ui及應用服務器Sj的注冊.協議分為4個階段:注冊階段、登錄階段、認證階段、口令修改階段.協議的詳細過程描述如下,其中登錄階段和認證階段如圖1所示.

Table 1 Notations Used in Authentication Protocol

Fig. 1 Login and authentication phase of Chuang et al.’s scheme.圖1 Chuang等人的協議的登錄和認證階段

1.1 注冊階段

1) 服務器注冊

應用服務器Sj向注冊中心RC注冊時,注冊中心RC通過安全信道將PSK發送給Sj.

2) 用戶注冊

每個用戶通過安全信道向注冊中心RC申請注冊,執行過程如下:

步驟1.用戶Ui選擇身份IDi、口令PWi,提取生物特征BIOi,將IDi和h(PWi⊕BIOi)安全提交給RC.

步驟2.收到IDi和h(PWi⊕BIOi)后,注冊中心RC計算Ai=h(IDi‖x),Bi=h2(IDi‖x)=h(Ai),Ci=h(PWi⊕BIOi)⊕Bi,Di=PSK⊕Ai,并將存儲了參數{IDi,Bi,Ci,Di,h(·)}的智能卡安全地傳遞給用戶Ui.

1.2 登錄階段

登錄階段分如下2個步驟:

步驟1. 當用戶Ui登錄應用服務器Sj時,將智能卡插入讀卡器,輸入自己的身份IDi、口令PWi,掃描生物特征BIOi.智能卡計算h(PWi⊕BIOi)⊕Ci,判斷結果是否與智能卡中存儲的Bi值相同.如果相同,則智能卡確認用戶Ui的合法性,否則終止協議.

步驟2. 若用戶Ui的合法性得到確認,智能卡隨即產生一個隨機數N1,并計算M1=h(Bi)⊕N1,AIDi=h(N1)⊕IDi,M2=h(N1‖AIDi‖Di).通過公共信道將請求消息{AIDi,M1,M2,Di}發送給應用服務器Sj.

1.3 認證階段

認證階段分如下4個步驟:

步驟1. 收到消息{AIDi,M1,M2,Di}后,應用服務器Sj使用預共享密鑰PSK,計算Ai=Di⊕PSK,N1=M1⊕h2(Ai),驗證h(N1‖AIDi‖Di)是否等于M2.如果相等,則應用服務器Sj確認用戶Ui的合法性,否則終止協議.

步驟2. 若用戶Ui的合法性得到確認,應用服務器Sj隨即產生一個隨機數N2,計算會話密鑰SKij=h(N1‖N2),M3=N2⊕h2(N1),M4=h(SIDj‖N2),返回信息{SIDj,M3,M4}給智能卡.

步驟3. 智能卡收到信息{SIDj,M3,M4}后,計算N2=M3⊕h2(N1),驗證h(SIDj‖N2)是否等于M4.如果相等,計算會話密鑰SKij=h(N1‖N2),并發送消息{SKij⊕h(N2)}給應用服務器Sj.

步驟4. 應用服務器Sj使用會話密鑰SKij恢復h(N2),進行重放攻擊的檢查.

1.4 口令修改階段

步驟1. 用戶Ui將其智能卡插入讀卡器,輸入IDi、口令PWi,掃描生物特征BIOi.

2 對Chuang等人的協議的安全性分析

Chuang等人聲稱其協議具有身份的匿名性,并能抵制重放攻擊、篡改攻擊、偽造攻擊、離線口令猜測攻擊、內部攻擊等.但是經過仔細分析,我們發現Chuang等人的協議并不能實現用戶身份的匿名性,用戶曾經登錄過的任何應用服務器都能恢復出用戶的真實身份,并冒充該用戶的身份訪問其他應用服務器.同時,協議也無法抵抗用戶智能卡丟失后拾到智能卡的敵手進行假冒用戶攻擊.

2.1 匿名性失效

任意應用服務器Sk,一旦接收到某個用戶Ui的登錄請求{AIDi,M1,M2,Di},就能計算Ai=Di⊕PSK,N1=M1⊕h2(Ai),IDi=h(N1)⊕AIDi,恢復出用戶Ui的身份IDi.同時,由于用戶Ui提交給任何應用服務器Sj的登錄請求信息中都攜帶著相同的信息Di,應用服務器Sk依據Di可以時刻追蹤身份為IDi的用戶Ui的訪問行為,造成用戶匿名性失效.

2.2 服務器假冒攻擊

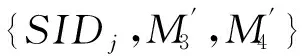

由2.1節分析,應用服務器Sk可以得到合法用戶Ui的身份IDi,Di和Ai.接著,應用服務器Sk可以假冒用戶Ui偽造合法的登錄請求信息,完成與任何應用服務器Sj的認證過程,如圖2所示,詳細執行步驟如下:

1) 應用服務器Sk計算Bi=h(Ai).

Fig. 2 Server masquerade attack on Chuang et al.’s scheme.圖2 對Chuang等人的協議的服務器假冒攻擊

2.3 智能卡丟失攻擊

若用戶Ui的智能卡丟失,拾到智能卡的攻擊者Z可以提取智能卡中的信息{IDi,Bi,Ci,Di,h(·)}.由2.2節分析,攻擊者Z已然知道了用戶Ui的身份IDi,Di和Bi,便可以類似地發起假冒用戶攻擊.

同時,如果攻擊者Z竊聽到用戶Ui的登錄請求信息{AIDi,M1,M2,Di}、應用服務器Sj的回復信息{SIDj,M3,M4}以及Ui的確認信息{SKij⊕h(N2)},則攻擊者Z可以恢復用戶Ui和應用服務器Sj的會話密鑰SKij,詳細執行步驟如下:

1) 計算h(N1)=AIDi⊕IDi,其中AIDi是竊聽到的登錄信息,IDi是從智能卡中提取的信息.

2) 計算N2=M3⊕h(h(N1)),其中M3是竊聽到的登錄回復信息.

3) 計算SKij=(SKij⊕h(N2))⊕h(N2),其中SKij⊕h(N2)是竊聽到的確認信息.

于是,拾到智能卡的攻擊者不但可以實現假冒用戶攻擊,還可以恢復出用戶與服務器的會話密鑰,由此可以解密用戶與應用服務器的所有加密信息.

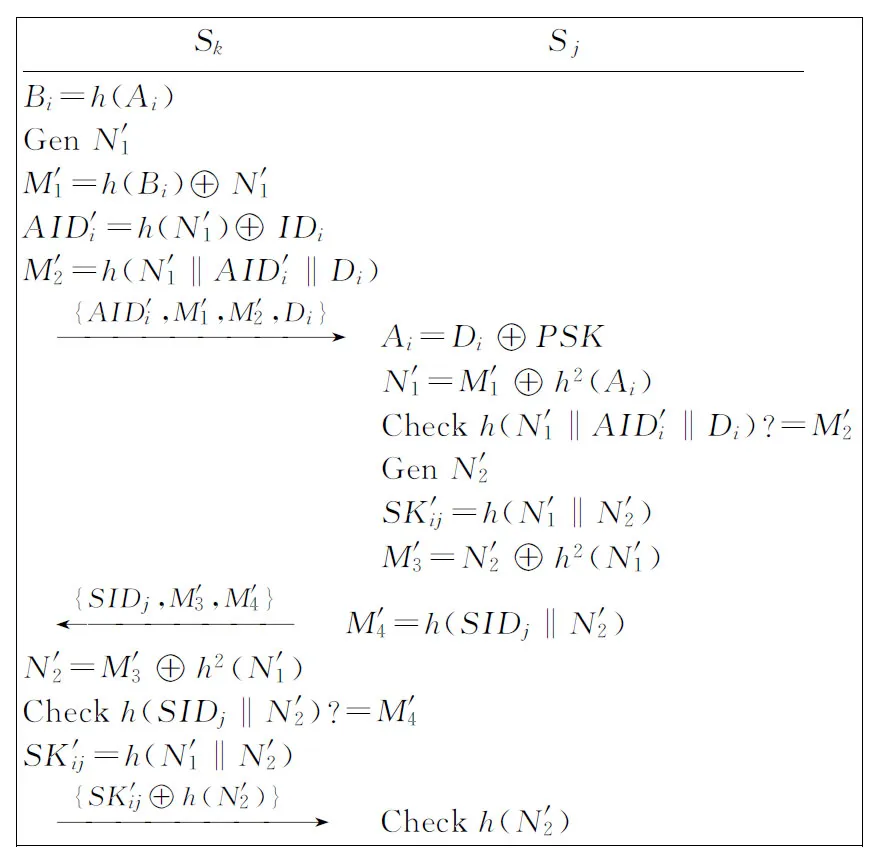

3 改進協議

為了彌補協議在第2節提到的安全漏洞,本文設計了一個新的改進協議.改進協議中注冊中心RC選取秘密信息x和y,并對每個應用服務器Sj選擇秘密信息yj,通過安全信道將信息h(SIDj‖yj)和h(y)傳遞給Sj.改進協議仍然分為4個階段:注冊階段、登錄階段、認證階段、口令修改階段.改進協議的詳細過程描述如下,其中登錄階段和認證階段如圖3所示.

3.1 注冊階段

每個用戶通過安全信道向注冊中心RC申請注冊,執行過程如下:

步驟1. 用戶Ui選擇身份IDi、口令PWi、提取生物特征BIOi,將IDi和Pi=h(PWi⊕BIOi)通過安全信道提交給RC.

步驟2. 收到IDi和Pi后,注冊中心RC計算Ai=h(IDi‖x),Ci=h(IDi‖h(y)‖Pi),Di=Ai⊕h(IDi)⊕h(Pi),Eij=h(Ai)⊕h(h(SIDj‖yj)⊕h(Ai)),Fij=Eij⊕h(IDi‖Pi),將存儲了參數{(Fi1,Fi2,…,Fik),Ci,Di,h(y),h(·)}的智能卡安全地提交給用戶Ui.

Fig. 3 Login and authentication phase of our proposed scheme.圖3 改進方案的登錄階段和認證階段

3.2 登錄階段

登錄階段分如下2個步驟:

步驟1. 當用戶Ui登錄應用服務器Sj時,將智能卡插入讀卡器,輸入自己的身份IDi、口令PWi,掃描生物特征BIOi.智能卡隨即計算Pi=h(PWi⊕BIOi),并判斷h(IDi‖h(y)‖Pi)是否與智能卡中存儲的Ci值相同.如果相同,則智能卡確認用戶Ui的合法性,否則終止協議.

步驟2. 若用戶Ui的合法性得到確認,智能卡計算Ai=Di⊕h(IDi)⊕h(Pi),Gij=h(Ai)⊕h(SIDj‖h(y)),Eij=Fij⊕h(IDi‖Pi).產生一個隨機數N1,計算Hij=Eij⊕N1,AIDi=h(N1)⊕h(IDi),M1=h(h(Ai)‖h(IDi)‖N1).通過公共信道將請求消息{SIDj,Gij,Hij,AIDi,M1}發送給應用服務器Sj.

3.3 認證階段

認證階段分如下4個步驟:

步驟1. 收到消息{SIDj,Gij,Hij,AIDi,M1}后,應用服務器Sj計算h(Ai)=Gij⊕h(SIDj‖h(y)),Eij=h(Ai)⊕h(h(SIDj‖yj)⊕h(Ai)),N1=Eij⊕Hij,h(IDi)=AIDi⊕h(N1),驗證h(h(Ai)‖h(IDi)‖N1)是否等于M1.如果相等,則應用服務器Sj確認用戶Ui的合法性,否則終止協議.

步驟2. 若用戶Ui的合法性得到確認,應用服務器Sj隨即產生一個隨機數N2,計算M2=N1⊕N2⊕h(IDi),M3=h(N1‖N2‖SIDj),SKij=h(N1‖N2‖h(IDi)‖SIDj),返回信息{SIDj,M2,M3}給智能卡.

步驟3. 智能卡收到信息{SIDj,M2,M3}后,計算N2=N1⊕h(IDi)⊕M2,驗證h(N1‖N2‖SIDj)是否等于M3.如果相等,計算會話密鑰SKij=h(N1‖N2‖h(IDi)‖SIDj),發送消息{SKij⊕h(N2)}給應用服務器Sj.

步驟4. 應用服務器Sj使用會話密鑰SKij恢復h(N2),進行重放攻擊的檢查.

于是用戶Ui和應用服務器Sj經過交互認證后協商出共同的會話密鑰SKij用于加密通信信息.

3.4 口令修改階段

步驟1. 用戶Ui將其智能卡插入讀卡器,輸入身份IDi、口令PWi,掃描生物特征BIOi.

4 安全性分析

改進方案繼承了原方案選擇簡單的低運算代價運算和采用動態身份認證的優良特性,最重要的改變在于不是RC與所有應用服務器共享相同的預共享密鑰,而是由RC與不同的應用服務器Sj共享不同的秘密信息h(SIDj‖yj),這樣能有效地防范服務器欺騙攻擊,并降低某個服務器信息泄露帶來的嚴重后果.根據下面的安全性分析,得到改進方案具有匿名性和會話密鑰前向保密,對抵抗假冒攻擊、智能卡丟失攻擊、服務器信息泄露攻擊、重放攻擊、竊聽攻擊也十分有效,且用戶修改口令過程很簡單.

4.1 匿名性

改進協議仍然使用動態身份用于遠程認證,當用戶Ui請求登錄應用服務器Sj時,Sj只能在認證過程中求出用戶Ui身份的散列值h(IDi),無法恢復用戶Ui的身份IDi,保證了用戶真實身份對應用服務器Sj的保密性.同時,每個用戶在構造請求認證信息時使用了隨機數計算出動態身份AIDi,使得不同時刻向不同應用服務器發送的請求認證信息{SIDj,Gij,Hij,AIDi,M1}均不相同,有效地防止了攻擊者通過竊聽請求認證信息追蹤用戶行為,實現了用戶行為的不可追蹤性.

4.2 假冒攻擊

若攻擊者試圖假冒用戶Ui登錄應用服務器Sj,他需要偽造合法的登錄請求信息{SIDj,Gij,Hij,AIDi,M1}.但是攻擊者不知道IDi,PWi,BIOi和Fij,無法計算出Pi,Ai和Eij,也就無法計算出Gij,Hij,AIDi和M1.即便攻擊者是某個惡意的合法用戶Uj,他也無法求出所需的數據,假冒攻擊不能成功.

4.3 智能卡丟失攻擊

若某個合法用戶Ui的智能卡丟失,拾到智能卡的攻擊者可以從卡中獲知{(Fi1,Fi2,…,Fik),Ci,Di,h(y),h(·)},但因為他不知道IDi,PWi,BIOi,無法計算Pi,Ai和Eij,也就無法計算出Gij,Hij,AIDi和M1.即使他竊聽到了用戶Ui登錄應用服務器Sj的請求信息{SIDj,Gij,Hij,AIDi,M1},也僅能從中恢復出h(Ai),無法得到N1,N2和h(IDi).也就是說,攻擊者既不能恢復出用戶Ui和應用服務器Sj之間的會話密鑰,也無法偽造出新的合法登錄請求信息.智能卡丟失攻擊無法成功.

4.4 服務器信息泄露攻擊

若攻擊者攻破某個應用服務器Sj,得到應用服務器Sj的秘密信息h(SIDj‖yj)和h(y),但是攻擊者無法從h(SIDj‖yj)中解出SIDj,因此不能恢復應用服務器與之前登錄的用戶之間的會話密鑰.并且由于每個服務器存儲的秘密信息h(SIDj‖yj)不同,攻擊者亦不能利用該秘密信息假冒其他服務器進行欺騙攻擊.

4.5 重放攻擊

4.6 竊聽攻擊

攻擊者可能在用戶和應用服務器進行認證與密鑰協商協議的公共信道進行竊聽,他可以得到消息{SIDj,Gij,Hij,AIDi,M1},{SIDj,M2,M3}和{SKij⊕h(N2)},如果他也同時是某個合法用戶Ui或應用服務器Sj時,他就知道h(y),可以計算出h(Ai)=Gij⊕h(SIDj‖h(y)).但是因為他不知道h(SIDj‖yj),無法由公式Eij=h(Ai)⊕h(h(SIDj‖yj)⊕h(Ai))計算出Eij,也就不能求出N1,更得不到N2和SKij,竊聽攻擊失效.

4.7 修改口令過程簡單

用戶可以在方便的時候隨意修改自己的口令,智能卡根據用戶新選擇的口令,計算并替換智能卡中存儲的某些數據,整個口令修改過程不需要RC的參與,減輕了RC的工作量,提高了系統實現效率.

4.8 會話密鑰前向保密

改進協議中,即使攻擊者知道之前用戶Ui和應用服務器Sj的某一次會話密鑰,也無法推知此前雙方建立的會話密鑰.因為會話密鑰SKij=h(N1‖N2‖h(IDi)‖SIDj),其中N1和N2是每一次密鑰協商過程用戶Ui和應用服務器Sj選取的不同隨機數,除了用戶Ui和應用服務器Sj外,其他任何人都無法求出這2個隨機數,攻擊者亦無法知曉.

更進一步分析,攻擊者即便攻破了應用服務器Sj,得到了應用服務器Sj的秘密信息h(SIDj‖yj)和h(y),倘若攻擊者未曾竊取到用戶和應用服務器某一次的認證階段的通信信息,也無法恢復出當時的會話密鑰.因此協議具有會話密鑰前向保密的特性.

5 性能和功能分析

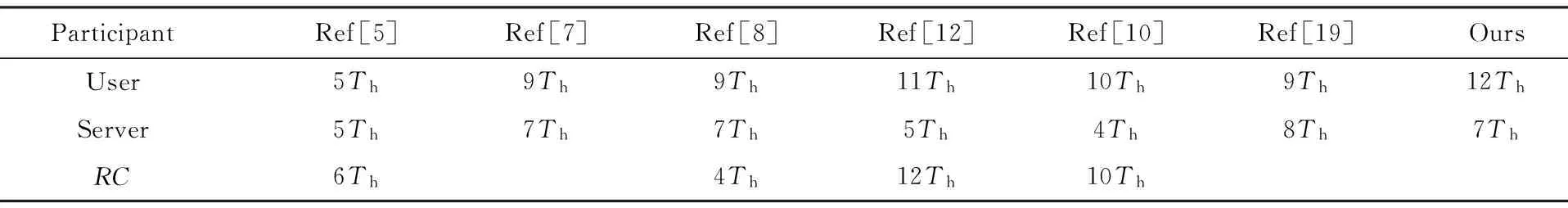

登錄階段和認證階段是認證協議的主體,表2比較了本文的改進協議與其他6類基于單向散列函數的認證協議在這2個階段的計算代價,其中Th表示單向散列函數的時間復雜度,運算⊕的計算量極小,通常可忽略其計算代價.

對比結果表明,為了克服原協議的安全漏洞,改進協議的登錄階段用戶智能卡的計算代價增加了3Th,而認證階段應用服務器的計算代價又減少了Th,總體計算代價增加了2Th.但是,簡單的單向散列函數運算時間復雜度較低,綜合比較,改進協議的實現效率影響不大.

同時,表3總結了本文的改進協議所具有的功能,并與其他6類協議進行了比較.結果表明,本文的改進協議實現了安全有效的多服務器架構的認證協議的必備需求,而其他協議都存在某些安全缺陷.

Table 2 Performance Comparison of Our Scheme and Related Works

Table 3 Security and Functionality Comparison of Our Scheme and Related Works

6 結束語

本文分析了一種結合智能卡和生物特征提出的基于可信計算的匿名多服務器可認證密鑰協商協議,發現該協議既無法實現匿名性,也無法抵抗智能卡丟失攻擊和應用服務器假冒用戶攻擊.本文提出了一種新的改進協議,改進協議在繼承原協議動態認證特性和運算代價低的特點的前提下,克服了原協議的安全缺陷.分析表明它對各種可能攻擊行為都能有效地防范,是一個安全高效的認證與密鑰協商協議,具有良好的實用性.

[1]Xu Jing, Zhu Wentao, Feng Dengguo. An improved smart card based password authentication scheme with provable security[J]. Computer Standards & Interfaces, 2009, 31(4): 723-728

[2]Tsai J L, Lo N W, Wu T C. Secure delegation-based authentication protocol for wireless roaming service[J]. IEEE Communications Letters, 2012, 16(7): 1100-1102

[3]Li L H, Lin I C, Hwang M S. A remote password authentication scheme for multi-server architecture using neural networks[J]. IEEE Trans on Neural Networks, 2001, 12(6): 1498-1504

[4]Tsaur W J, Wu C, Lee W B. A smart card-based remote scheme for password authentication in multi-server Internet services[J]. Computer Standards & Interfaces, 2004, 27(1): 39-51

[5]Tsai J L. Efficient multi-server authentication scheme based on one-way Hash function without verification table[J]. Computers & Security, 2008, 27(3): 115-121

[6]Wang R C, Juang W S, Lei C L. User authentication scheme with privacy-preservation for multi-server environment[J]. IEEE Communications Letters, 2009, 13(2): 157-159

[7]Liao Y P, Wang S S. A secure dynamic ID based remote user authentication scheme for multi-server environment[J]. Computer Standards & Interfaces, 2009, 31(1): 24-29

[8]Hsiang H C, Shih W K. Improvement of the secure dynamic ID based remote user authentication scheme for multi-server environment[J]. Computer Standards & Interfaces, 2009, 31(6): 1118-1123

[9]Li Xiong, Ma Jian, Wang Wendong, et al. A novel smart card and dynamic ID based remote user authentication scheme for multi-server environments[J]. Mathematical and Computer Modelling, 2013, 58(1): 85-95

[10]Wan Tao, Liao Weichuan, Ma Jianfeng. Analysis and improvement of an authentication protocol for multi-server architecture[J]. Journal of Xidian University, 2013, 40(6): 174-179 (in Chinese)

(萬濤, 廖維川, 馬建峰. 面向多服務器架構的認證協議分析與改進[J]. 西安電子科技大學學報, 2013, 40(6): 174-179)

[11]Lee C C, Lin T H, Chang R X. A secure dynamic ID based remote user authentication scheme for multi-server environment using smart cards[J]. Expert Systems with Applications, 2011, 38(11): 13863-13870

[12]Li Xiong, Xiong Yongping, Ma Jian, et al. An efficient and security dynamic identity based authentication protocol for multi-server architecture using smart cards[J]. Journal of Network and Computer Applications, 2012, 35(2): 763-769

[13]Pippal R S, Jaidhar C D, Tapaswi S. Robust smart card authentication scheme for multi-server architecture[J]. Wireless Personal Communications, 2013, 72(1): 729-745

[14]Li X, Niu J, Kumari S, et al. An enhancement of a smart card authentication scheme for multi-server architecture[J]. Wireless Personal Communications, 2015, 80(1): 175-192

[15]He Debiao, Wang Ding. Robust biometrics-based authentication scheme for multi-server environment[J]. IEEE Systems Journal, 2015, 9(3): 816-823

[16]Odelu V, Das A K, Goswami A. Cryptanalysis on robust biometrics-based authentication scheme for multi-server environment[EB/OL]. (2014-09-12) [2015-01-08]. http://eprint.iacr.org/2014/715.pdf

[17]Lu Yanrong, Li Lixiang, Peng Haipeng, et al. A biometrics and smart cards-based authentication scheme for multi-server environments[J]. Security and Communication Networks, 2015, 8(7): 3219-3228

[18]Mishra D, Das A, Mukhopadhyay S. A secure user anonymity-preserving biometric-based multi-server authen-ticated key agreement scheme using smart cards[J]. Expert Systems with Applications, 2014, 41(18): 8129-8143

[19]Chuang M C, Chen M C. An anonymous multi-server authenticated key agreement scheme based on trust computing using smart cards and biometrics[J]. Expert Systems with Applications, 2014, 41(4): 1411-1418

[20]Tan Liang, Meng Weiming, Zhou Mingtian. An improved direct anonymous attestation scheme[J]. Journal of Computer Research and Development, 2015, 51(2): 334-343 (in Chinese)

(譚良, 孟偉明, 周明天. 一種優化的直接匿名證言協議方案[J]. 計算機研究與發展, 2015, 51(2): 334-343)

[21]Wang Ding, Wang Nan, Wang Ping, et al. Preserving privacy for free: Efficient and provably secure two-factor authentication scheme with user anonymity[J]. Information Sciences, 2015, 321(10):162-178

[22]Das M L, Saxena A, Gulati V P. A dynamic ID-based remote user authentication scheme[J]. IEEE Trans on Consumer Electronics, 2004, 50(2): 629-631

[23]Wang Ding, Wang Ping. On the anonymity of two-factor authentication schemes for wireless sensor networks: Attacks, principle and solutions[J]. Computer Networks, 2014, 73(14): 41-57

Wan Tao, born in 1975. PhD from the School of Computer Science and Technology, Xidian University. Member of China Computer Federation. Her main research interests include cryptography, network and information security, e-commerce security technology.

Liu Zhunxiong, born in 1967. Professor of the School of Information Engineering, East China Jiaotong University. His main research interests include statistical data analysis, data mining and machine leraning.

Ma Jianfeng, born in 1963. Professor and PhD supervisor in the School of Computer Science and Technology at Xidian University. Senior member of China Computer Federation. His main research interests include distributed systems, wireless and mobile computing systems, computer networks, and information and network security.

Authentication and Key Agreement Protocol for Multi-Server Architecture

Wan Tao1,2, Liu Zunxiong1, and Ma Jianfeng2

1(SchoolofInformationEngineering,EastChinaJiaotongUniversity,Nanchang330013)2(SchoolofComputerScienceandTechnology,XidianUniversity,Xi’an710071)

With the rapid growth of Internet applications, the architecture of server providing resources to be accessed over the network often consists of many different servers. Authentication and key agreement protocol play an important role to authenticate remote users for multi-server architecture. In recent years, several authentication and key agreement protocols for multi-server architecture have been developed. Single registration is the most important feature in a multi-server architecture which may help users take desired services without repeating registration to each service provider. Employing a dynamic ID for each login may efficiently preserve privacy. Recently, Chuang et al. presented an anonymous multi-server authenticated key agreement scheme based on trust computing using smart cards and biometrics. They claimed that their protocol not only supported multi-server environments but also achieved many security requirements. A cryptanalysis on Chuang et al.’s scheme shows that their scheme cannot provide the anonymity and is vulnerable to server masquerade attack and smart card loss attack. To overcome these security flaws, an improved protocol is proposed by choosing different secret parameters for each application server. This protocol can be proved to be secure against server masquerade attack, smart card loss attack, impersonation attack, eavesdropping attack, replay attack and so on. Besides, the improved protocol maintains the feature of simple operation.

authentication; key agreement; anonymous; multi-server; biometrics

2015-02-05;

2016-02-16

國家自然科學基金項目(U1405255,71361009,41402290)

TP309

This work was supported by the National Natural Science Foundation of China (U1405255, 71361009, 41402290).