巧用分析工具,手工清掃病毒

郭建偉

當病毒通過各種途徑侵入系統后,總是想方設法對系統進行各種破壞行動,輕則造成文件受損,重則導致系統崩潰。病毒發作之后,肯定會通過各種不法行為來實現危害系統的目的。總體來說,病毒會對文件系統、注冊表、系統進程、網絡連接、驅動程序等方面進行非法的修改、刪除、注入、加載、偽裝、開啟后門、設置鉤子等等惡意操作。因此,對病毒的行為進行跟蹤、監控和分析,就可以將其各種不法操作徹底曝光,進而找出其對系統所做的所有滲透和修改操作。在充分了解其特點的基礎上,就可以有針對性地將其徹底清除。

一、了解分析工具的用法和特點

俗話說,工欲善其事必先利其器。在進行病毒行為分析之前,首先要掌握各種分析工具的使用要點。例如,Filemon是一款強悍的文件操作監控工具,在使用之前,最好對其進行合理配置。當Filemon運行后,可以看到其字體很小,不利于觀察。為此可以點擊菜單“設置”→“字體”項,將字體大小設置為10,觀看起來就輕松多了。

當Filemon運行后,會記錄所有的文件變動情況,會讓人眼花繚亂。點擊“Ctrl+E”鍵,終止監控操作。當然,也可以在其主界面(如圖1)中點擊“Ctrl+A”鍵,停止滾屏操作,但監控依然進行。可以拖動滾動條,查看監控信息。在監控信息中的“請求”列中顯示文件操作方式,包括創建、打開、寫入、刪除等。在“結果”列中顯示操作結果,包括成功和失敗。在“路徑”列中顯示被操作的文件的完整路徑信息,這對于病毒分析很重要。為了排除干擾,準確捕獲病毒操作文件信息,可以在監控列表中選擇無關進程項,在其右鍵菜單中選擇“排除進程”項,將其排除在監控范圍之外。注意,諸如“explorer.exe”“iexplorer.exe”等進程不要進行排除。為了便于查看監控數據,需要將無關內容過濾掉。點擊“Ctd+L”鍵,在彈出窗口中的‘包含”列表中輸入需要監控的進程,這樣就只監控該進程的文件操作信息。

Regmon是強悍的注冊表監控工具,注冊表的任何變化都逃不出其法眼。其顯示字體調整,開啟暫停監控,設置過濾等操作均與Filemon相同。在其監控列表(如圖2)中的“Request”列中顯示注冊表操作方式,包括刪除鍵值和設置鍵值等。在“other”列顯示在注冊表某子鍵下添加或者刪除的鍵值,這很值得我們關注。注意,在Regrnon中點擊菜單“Options”→“Log Boot”項,可以激活啟動記錄功能。Regmon會使其在下次啟動系統時先于任何其它驅動之前加載到系統中,這樣,系統在啟動過程中所有驅動程序和服務項目對注冊表的任何操作都會被Regmon記錄下來,并將其內容保存在“C:\Windows\regmn.log”文件中。

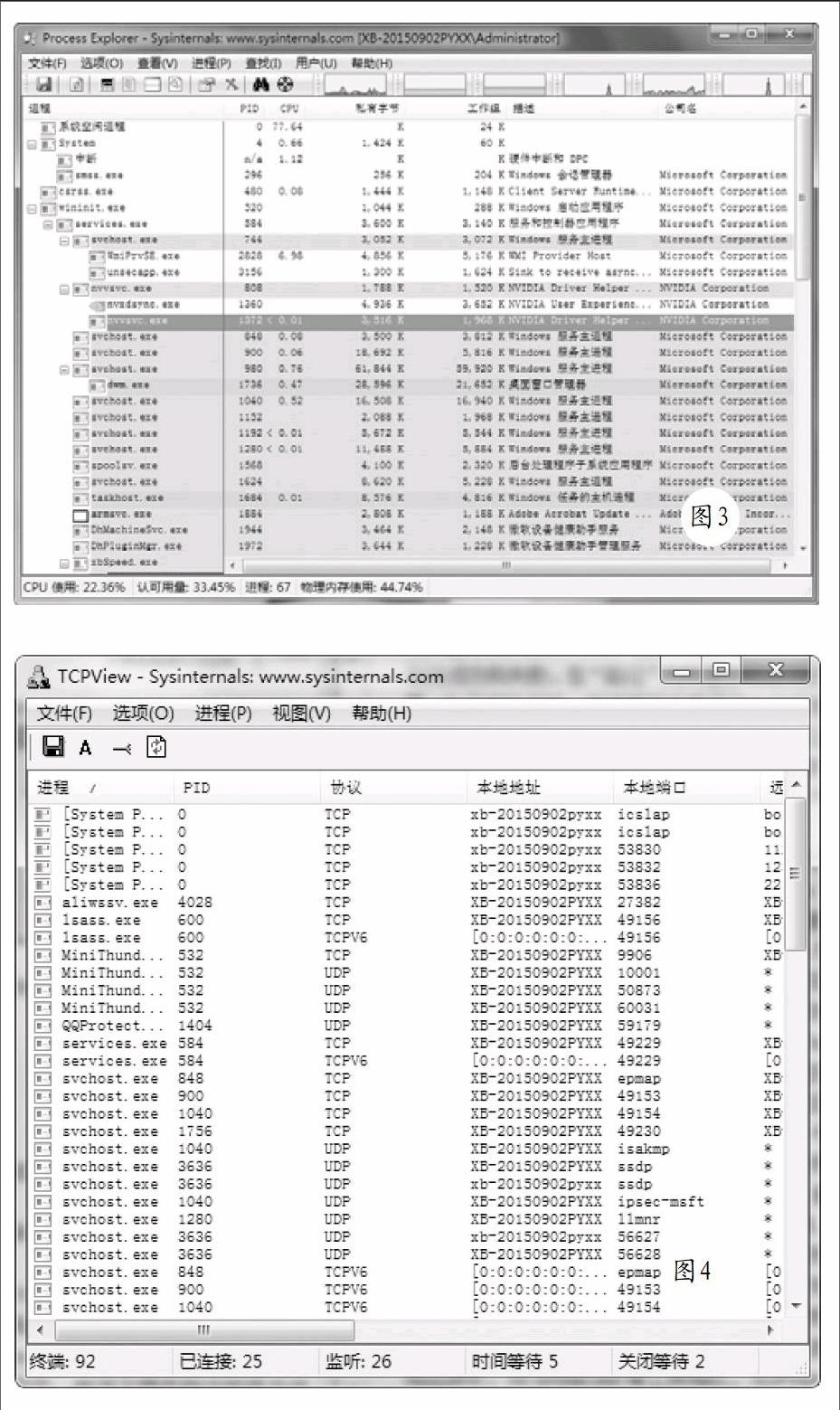

不管是系統自帶的任務管理器,還是別的進程管理工具,都無法同ProcessExplorer這款軟件相比,它不僅可以查看正常的進程信息,而且可以看到隱藏在后臺的進程項目,其功能強大可以終止任何進程。同Filemon和Regmon一樣,ProcessExplorer同樣是基于Ring0模式運行。ProcessExploer使用不同顏色區分進程,例如,新創建額進程以綠色顯示,被結束的進程以紅色顯示,當前用戶進程以淺粉色顯示,服務進程以綠色顯示。在ProcessExplorer主界面左側的“進程”列表提供了升序、降序、分支等顯示模式。為了便于觀察病毒活動建議取用分支顯示模式,即讓所有進程按照樹形結構以父子關系進行排列顯示,可以觀察到某個進程都創建了什么進程等。如果病毒進程新建了進程,可以徹底暴露出來。此外,ProcessExplorer還具有查看進程詳細信息、搜索宿主進程等功能。

病毒在活動時,很可能需要和外界建立網絡連接。對該類活動進行監控,可以讓狡猾的病毒現出原形。同netstat.exe等工具相比,TCPView可謂是監控網絡連接的高手。TCPView的使用比較簡單,在監控列表中可以顯示進行網絡操作的進程名、使用的網絡協議、本地端口地址和遠程端口網絡地址等。在“狀態列”中顯示網絡連接狀態,包括監聽、已建立連接、等待客戶端響應、正在發送同步信號等。例如,當觸發某個腳本病毒后,如果其和外界建立連接,在TCPView監控界面(如圖4)中就會發現名為“Wscript.exe”進程建立了一個網絡連接,以內腳本病毒需要“Wscript.exe”程序解釋執行。這樣,就需要引起我們的警覺了。因為這種連接速度很快,使用一般的工具很難捕獲。

二、病毒行為特點的實例分析

這里列舉了一個簡單的例子,使用PiwcessExploier、Regmon、Filemon、TCPView等工具,對某個病毒程序進行分析,追蹤其行為特點,確定其在系統中的一舉一動,并據此將其清除掉。啟動Vmware Workstation虛擬機,在其中執行名為“winingr.exe”的可疑程序。當其運行后,從表面上看系統毫無反應,這其實是大多數病毒木馬的共同特點,主要用來麻痹用戶,對其失去警惕性。但是,在分析工具面前,其馬腳就暴露出來了。在ProcessExplorer主界面左側進程列表中可以看到,該病毒程序已經運行。在Filemon和Regmon程序窗口中,也出現了與之關聯的監控信息,說明該病毒已經在執行各種文件操作,在注冊表中也開始修改數據了。

稍后,在ProcessExplorer進程列表中看到,病毒程序創建了名為“iexplorer.exe”的新進程,“iexplorer.exe”進程我們都很熟悉,這是IE瀏覽器。病毒之所以啟動IE瀏覽器進程,只能說明病毒試圖將自身注入到IE進程中,這樣就可以更好地隱蔽自己,即使用戶查看進程列表,一般也不會對熟悉的IE進程產生懷疑。否則的話,對于進程列表的“winmgr.exe”病毒進程來說,肯定會被用戶發現并進行查殺。當病毒插入到IE等合法進程后,通常會關閉原來的病毒進程,來避開用戶的追蹤。繼續觀察ProcessExplorer進程列表。發現病毒有啟動了“cmd.exe”進程,這是命令行進程。

很快,在進程列表中的“cmd.exe”進程下出現了“ping.exe”進程的身影,不難看出,這是病毒利用ping命令對網絡連接情況進行探測。隨后,在進程列表發現“winmgr.exe”病毒進程消失了,而且作為測試的病毒程序文件也不見了。這說明,病毒已經執行了自刪除操作,來毀滅證據,防止用戶對其進行分析檢測。但是,在TCPView窗口中,發現“iexplorer.exe”進程在執行網絡連接操作,和可疑的遠程主機建立了網絡連接。這說明注入到“iexplorer.exe”進程中的病毒代碼開始操縱IE進程執行非法的網絡連接動作,執行開啟后門、盜竊數據、下載其它程序等操作。在ProcessExplorer進程列表中看到“cmd.exe”進程結束了,但是在TCPView窗口中IE進程依然處于網絡連接狀態。繼續對進程列表進行查看,發現已經沒有什么變化了,說明病毒進程的活動已經告一段落。

既然病毒活動已經明朗化,接下來就可以分析病毒對文件和注冊表的操作情況了。在Filemon窗口中顯示了與該病毒相關的所有文件監控信息,對其進行一番分析后,可以發現病毒的所有“小動作”。病毒在“C:\Windows\system”文件夾創建了名為“f0dwgsqyn.exe”“grunagdqr.dll”等文件,病毒還在“C:\Program Files\Internet Explorer”文件夾下創建了名為“rundll_32.exe”的文件,注意,其處于隱藏狀態,無法直接觀察到。病毒在“C:\Windows\system32\drivers”目錄下創建名為“19b5406.sys”的驅動文件。此外,其還在“C:\Windows\System32\Winfile”文件夾中生成了“_rundll_32.exe”“winks.exe”“gamesetup.exe”“htedto.exe”“qqhs.exe”“svcr.exe”“rasdf.exe”等眾多可疑文件。

病毒在“C:\Program Files\Common Files\MicrosoftShared\MSInfo”文件夾中生成了_一個記錄文件、一個病毒主文件。在“C:\Windows”中創建了名為“reserver.exe”的程序,之后在“C:\Window\System32”文件夾中生成了名為“brlmon.exe”的隱藏文件。在“C:\User\All Users”文件夾中創建名為“vbgzcom.ini”文件,在C盤根目錄下創建名為“accvparam.cmd”的文件。根據文件監控繼續,病毒之后刪除了自身文件和C盤中的“accvparam.cmd”文件。在RegMon界面中顯示與該病毒關聯的注冊表修改動作,在注冊表分析項目中,發現該木馬創建了名為“Network Manger Agent”的系統服務,在其描述信息中顯示“網絡管理實用工具”字樣,起到迷惑用戶的目的。與該服務關聯的程序為“fOdwgsqyn.exe”。這樣,病毒就可以跟隨系統自動運行。該“fodwgsqyn.exe”程序實際上就是更名后的病毒文件,利用CompareFile等工具,可以看出其與病毒原文件完全一致。

經過對病毒行為的分析,可以看出病毒的活動特點。當病毒被激活后,將自身復制到系統文件夾中,并更名為“f0dwgsqyn.exe”。之后病毒創建名為“Network Manger Agent”的系統服務,使其可以跟隨系統自動運行。病毒以很隱蔽的方式啟動IE瀏覽器進程,并將病毒代碼注入到該進程中。病毒釋放的“grunagdqr.dll”是一個動態鏈接庫,其中包含相關的病毒代碼,病毒將其注入到IE進程中。在ProcessExplorer主界面中點擊“Ctrl+E”鍵,在搜索窗口中輸入“grunagdqr.dll”,點擊搜索按鈕,果然發現其宿主進程就是IE進程。

利用建立的非法連接,病毒從網上下載了更多的惡意程序,并將其存放在不同的路徑中。為了從底層潛入系統中,病毒創建了“19b5406.sys”的驅動文件,實現了從系統底層的加載。之后病毒釋放了“accvparam.cmd”文件,其作用是刪除病毒文件自身。在FilemonN控記錄中,清晰地顯示了病毒通過調用“cmd.exe”進程執行該批處理文件的動作,將病毒原文件刪除。了解了該病毒的行為特點后,清理起來就很簡單了。使用WinPE優盤引導系統,在WinPE環境將上述病毒文件徹底刪除,并清除注冊表中病毒修改和創建的所有項目,就可以將病毒徹底清理干凈。