基于屬性加密的研究初探

陳繼飛+相恒玉+李敬煒

摘 要:針對云計算中存在的安全問題,2005年Sahai和Waters提出了屬性基(ABE)加密思想。本文對當前取得的主要成果進行了較詳細分析。首先,闡述了KP-ABE和CP-ABE的研究成果,其次,詳述了分層屬性基加密(HABE)的優點以及不足,系統分析了在云平臺上針對屬性撤銷的所取得的成果,并且根據屬性基加密機制(ABE)本身所帶來的秘鑰濫用問題,分析了學者們所提出的解決方法-可追責任的屬性基加密機制,最后,指出了屬性加密未來可能的研究方向。

關鍵詞:基于屬性加密;訪問控制策略;追責;安全

中圖分類號:TP309 文獻標識碼:A

Abstract:In view of the security problems in cloud computing,Sahai and Waters put forward the idea of Attribute-Based Encryption (ABE) in 2005.This paper gives a detailed summary of the main results achieved in current studies.Firstly,the paper expounds Key-Policy Attribute-Based Encryption (KP-ABE)and Ciphertext-Policy Attribute-Based Encryption (CP-ABE).Secondly,the advantages and disadvantages of Hierarchical Attribute-Based Encryption (HABE) are described in detail.Thirdly,the paper analyzes the achievements in attribute revocation on cloud platforms.According to the abuse of keys caused by ABE,the paper analyzes the accountable ABE mechanism proposed by some scholars.Finally,the paper points out the possible future research directions of ABE.

Keywords:Attribute-Based Encryption (ABE);access control policy;accountability;security

1 引言(Introduction)

近年,云計算極大減少了用戶軟硬件、人力資源投資,因此受到人們的廣泛支持和使用。然而在給人們帶來便捷的同時,不可避免的引起了很多安全問題,許多國內外的學者對此進行了研究,并取得到了很好的成果。Sahai與Waters[1]提出了屬性的概念,以訪問控制結構作為策略,使得加解密更加靈活。因此,安全的屬性基加密機制(ABE),受到了人們的關注。

由于傳統的基于公鑰基礎設施(PKI)的加密機制能夠很好的對用戶數據的數據進行加密,然而在三個方面仍存在問題;(1)在對數據進行加密前,資源提供方必須要確保公鑰證書的真實性;(2)數據加密的開銷較大和所占的網絡帶寬多;(3)分布式很難一次就接收群體的規模與成員的身份;用戶的隱私得不到很好的保護。

基于上面存在的問題,由參考文獻[2]和參考文獻[3]提出的基于身份加密(IBE),很好的解決了上述第一個問題。2005年,Sahai和Waters[1]基于IBE提出了屬性基(ABE)加密。屬性基加密可以實現一對多的通信,以及細粒度的訪問控制。目前,關于屬性基加密已經取得了一些重要的成果,主要集中在以下幾個方面。

第一,在對訪問控制策略的研究上面。早期的ABE訪問控制策略,僅僅能夠支持“門限”的策略,十分的不靈活,而現實中的應用需要按照靈活的訪問控制策略支持屬性“與”“或”“非”“門限”等操作,因此很多學者對此進行了相關研究。第二,早期的基于身份的密碼學里面只有一個單獨私鑰生成器(PKG),這導致了私鑰生成器的負擔,而在基于分層的身份加密(HIBE)中,雖然在某種程度上面解決了單獨私鑰生成器(PKG)的負擔問題,但是當機密數據在云共享平臺上面傳播時,采用的系統不僅僅需要支持細粒度的訪問控制策略,而且在性能上,拓展性也需要很高的要求。第三,在ABE中,由于屬性的引入,造成了密鑰的撤銷難度加大。第四,由于在ABE機制中,密鑰濫用現象尤為嚴重,而導致密鑰濫用現象的原因是難以歸責到哪個用戶和授權機構上面。

本文針對已經取得的主要成果進行了比較系統的歸納與總結,為此我們先給出一些基本的概念和術語。第2節給出本文需要用到的符號和術語定義,第3節詳細闡述基本的ABE,KP-ABE和CP-ABE的發展,第4小節詳細闡述了分層的屬性基加密機制(HABE)的發展,第5小節闡述了兩種屬性基屬性的撤銷機制(間接撤銷機制,直接撤銷機制)的發展,本文重點介紹的是間接撤銷機制,第6小節闡述的是關于ABE中的責任認定,第7小節指出屬性基加密以后可以進一步研究的方向,第8小節對屬性基加密的各個部分進行了總結

下面給出一些基于屬性加密(ABE)常用的基本概念和定義。

2 基本術語和定義(Basic terms and definitions)

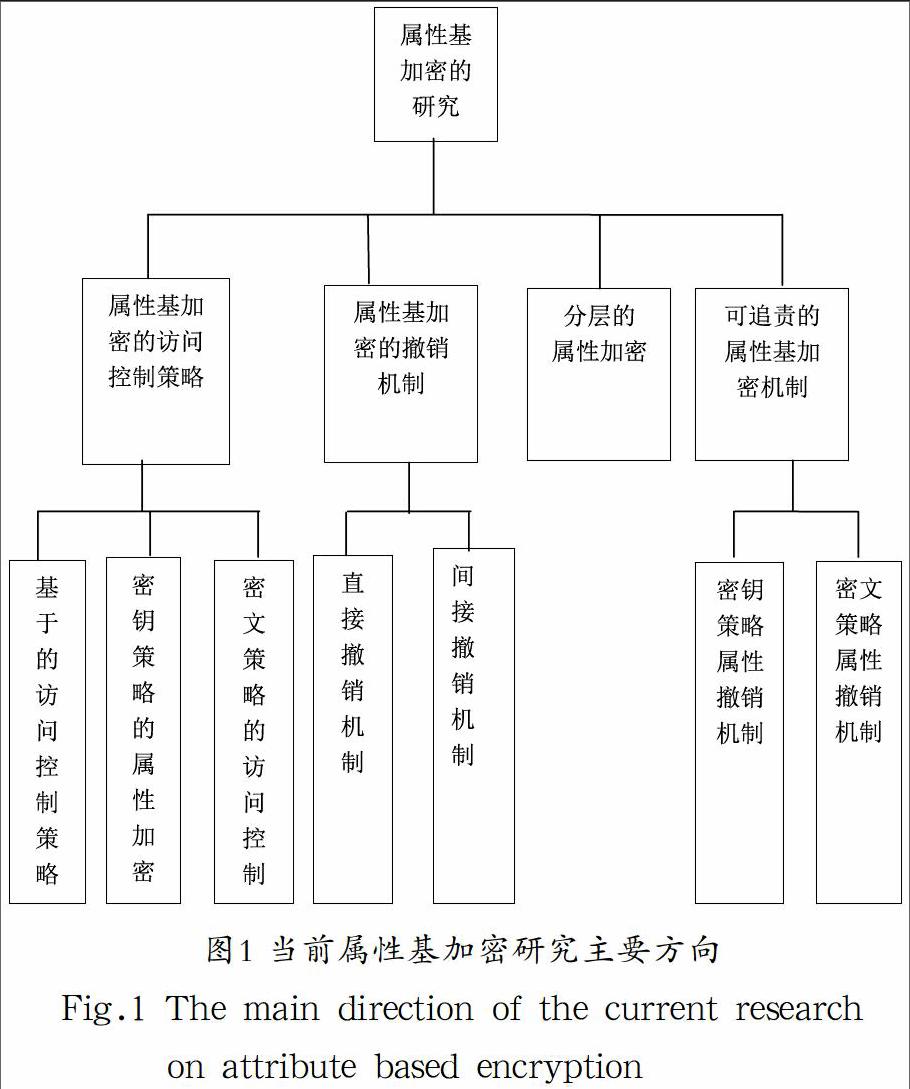

當前屬性基機密的研究內容主要是圍繞訪問控制策略,分層的屬性基加密機制(HABE),屬性的撤銷機制,以及可追責的屬性基加密的機制等方面,本文的重點綜述內容如圖1所示,圖1是本文對屬性基加密機制(ABE)的研究內容的分類,主要描述了屬性基加密(ABE)的研究進展。

3 關于訪問控制策略的研究(Research on access control policy)

自從屬性基加密機制(ABE)被提出之后,該加密機制主要采用了密文或者密鑰結合了訪問控制策略,大大提高了加密策略的靈活性,可以作為信息共享平臺下的加密方式。但是,早期的ABE訪問控制較為單一,僅僅支持門限的訪問控制策略,門限策略就是指的是用戶屬性集與密文的屬性集相交的元素達到門限參數時,這時候用戶就能夠解密了。比如說,在一個考場里面,每個學生的屬性集為{姓名,學號,準考證號,學生證號},如果這里的門限參數是4,那么符合{姓名,學號,準考證號,學生證號}的學生就可以考試,而{姓名,學號,準考證號}的學生就不能參加考試,從上面的例子可以看出,門限的訪問控制策略的靈活性還不完備,并沒有很好的兼容一對多的云平臺。為了解決這一問題,學者們引入了密文策略(CP-ABE)和密鑰策略(KP-ABE)的機制。

KP-ABE:首先,由接收方制定策略的KP-ABE方案是由Goyal[4]在2006年首次提出,該方案雖然彌補了早期ABE在單一的訪問控制策略這一方面的不足,使得它可以支持了“門限”“與”和“或”中的約束,但是該訪問控制策略中不支持“非”的操作,這使的該訪問控制策略在利益沖突的場景下存在很大的局限性。Ostrovsky[5]等人在2007年的廣播撤銷機制方案中加入了“非”的支持,很好的彌補了上面的不足,并且使得KP-ABE的訪問控制策略能夠支持非單調的訪問結構。該訪問結構不僅很好的支持了KP-ABE而且也的支持CP-ABE。Lewko和Waters[6]改進了OSW07[5]的算法,將系統中公鑰的長度縮短了,但使得密文的長度增加了,解密的開銷也增加了。

CP-ABE:2007年,在KP-ABE方案基礎上,Bethencourt等人[7]提出第一個基于屬性加密的密文策略(CP-ABE)。但是該策略只能夠在通用群模型里面被證明,由于這方面的不足,Chenung和Newport[8]通過對該方案進行改進,首次提出了選擇明文攻擊的CP-ABE方案,該方案可以在標準模型下面被證明,Goyal等人[9]改進了之前的只能夠支持很有限的訪問結構的CP-ABE方案,使其安全性的證明也不僅僅局限于通用群模型,該方案在門限的基礎上引進了訪問樹,訪問樹受限的大小在系統建立時被確定。

Bobba等人[10]通過提出了密文-策略屬性集加密,改進了密鑰中表達用戶屬性的靈活性。

Emura等人[11]通過改進之前的CP-ABE方案,提出了一個密文長度是恒定的CP-ABE的方案,除此以外,在計算雙線性對的時間開銷上面也是恒定的。但是,在這個方案中,訪問策略不支持通配符。另外,在訪問控制策略上面也不是很靈活。所以該解密方案不能夠很好的被運用到一對多的平臺上面來。Zhou和Huang等人[12]提出一個將密文的長度減小到固定值的方案,該方案被證明是選擇明文攻擊安全下的。

4 分層屬性基加密(Hierarchical attribute based encryption)

在基于身份加密(IBE)方案下,由于私鑰生成器(PKG)的負荷過重,而在像云計算這樣的大型的信息共享平臺中,這種單獨的私鑰生成器(PKG)存在很大的局限性,因為PKG不只有計算上面的開銷,還需要驗證身份,建立安全的信道來傳輸私鑰,這帶來了很多不安全的因素和額外的開銷。在這種情況下,私鑰生成器(PKG)一旦被敵手攻破,所有用戶的安全就得不到保證,為了在性能,安全上面做進一步的提高,Boneh等人[13]提出的身份基加密方案(HIBE)部分解決了PKG負擔過重等難題。但是由于機密文件在云服務器上面共享的時候,使得用戶對其安全性能的要求也不斷的提高,為此Wang等人[14]通過將HIBE與CP-ABE相結合,在云服務器上實現了某企業的共享機密方案,但由于Wang等人[14]的方案中用到了大量的雙線性對的操作,這就使得此方案的時間開銷較大,Li等人[15]對其樹分層的結構對其進行了改進,使得ABE的效率有了巨大的提高。Lewko和Waters等人[6]的方案改進了之前基本模式的HIBE最大分層需要最初被確定下來的不足,使得基本模式的HIBE變得更加靈活。Wang等人[16]之后另辟蹊徑,他們利用分層的身份基加密方案(HIBE)與KP-ABE方案相結合,改變了傳統的粗粒度的訪問控制策略,使其具有了完全授權以及高性能等方面的優點。

5 具有屬性撤銷功能的ABE(ABE with attribute revocation function)

在基本ABE的數據共享系統中,屬性的撤銷機制就顯得十分重要了,實際上,不同的用戶可能有相同的屬性,也可能有不同的屬性,比如,在A學校,B班級有兩個學生分別是C、D,因此,“學校A”與“班級B”是學生Alice,與學生Bob的相同的屬性,如果學生Alice退出A學校,那么屬性權威中心將會撤銷Alice“學校A”與“班級B”這兩個屬性,而不會改變Bob的屬性值。

針對屬性的動態性增加了密鑰撤銷的開銷和難度的問題,而在ABE中,分別有兩種撤銷方案:間接撤銷、直接撤銷。而間接撤銷模式是各個學者們主要研究的方面。

直接撤銷:在直接撤銷機制中,通過將用戶標識作為屬性的一種,密文與撤銷用戶標識的“非”聯系起來,然而這也將密文和用戶私鑰的大小增加了,使得加解密的開銷變大了,Attrapadung等人[17]通過引入廣播ABE的撤銷機制,使得撤銷的開銷變小,他們的思路方案是結合了KP-ABE與CP-ABE的優點。

間接撤銷:由于把訪問控制的制定權放在了數據擁有者的手里,與KP-ABE相比,CP-ABE更加適用于云計算當中,參考文獻[18]首次是給每個屬性分配一個有效期,通過每隔一段時間發放屬性的更新版本,然后重新頒布給所有用戶最新的密鑰,來對失效的屬性進行撤銷,此方法實現起來簡單,但仍存在很多問題,在參考文獻[18]的方案中,加密方不僅需要和屬性撤銷機構來協商屬性的有效期,而且在屬性更新階段的時候,也需要和用戶進行協商,這就使得屬性撤銷機構的工作量線性的增加。Bethencourt等人[19]提出一種CP-ABE的密鑰更新策略解決了密鑰存儲開銷較大的問題。

Ibraimi等人[20]通過引入半可信第三方作為仲裁者解決了屬性的即時撤銷的難題。

6 具有追責的ABE研究(Research on ABE with accountability)

在ABE加密機制中,密鑰濫用問題尤為突出,較為嚴重的原因是難以判斷盜版密鑰的來源,目前,盜版密鑰的來源主要是用戶和授權機構。學者們針對這種密鑰濫用現象提出了兩種有效的策略,防止密鑰濫用的CP-ABE與防止密鑰濫用的KP-ABE方案。

防止密鑰濫用的CP-ABE:Li等人[21]針對CP-ABE中的密鑰濫用問題,提出具有可追蹤性的CP-ABE的策略,這種策略很好的用來防止合謀用戶之間的密鑰共享。

防止密鑰濫用的KP-ABE:由于在版權敏感的系統上面密鑰濫用攻擊過于嚴重,所以對于KP-ABE的研究就沒有防止密鑰濫用的CP-ABE那樣廣泛了。

7 未來研究方向(Future research directions)

在訪問控制策略上面,密文的長度隨屬性數目的增加而線性的增長,屬性數目的增加,會造成加解密計算量的開銷過大,而在云計算環境中,在對細粒度的訪問控制策略上,屬性數目過多,密文長度過長都將嚴重限制屬性的訪問控制在實際中的應用。所以設計一個簡單,高效的CP-ABE或者KP-ABE的訪問控制策略就成為未來急需解決的問題了。

針對于第5小節提到的屬性撤銷方案,還存在著很大的不足,CP-ABE需要在可撤銷的,能認定用戶責任方面繼續完備。并且需要在密文長度,用戶私鑰長度以及公鑰長度都需要縮減并證明其可行性。

在屬性基加密的訪問控制策略上面,我們可以考慮除了“與”“或”“非”“門限”的操作,是否能夠加進來“與或”“異或”等操作,來使得其訪問控制策略更加靈活,加解密的效率更高。這些都值得在未來做進一步的研究,同時也要均衡密鑰,密文空間等方面的因素。

隨著安全事件的頻出,人們對可追責的屬性基加密也有了更高的要求,但是在這方面的研究還不是太多。

屬性基加密(ABE)在移動云環境下的應用前景非常廣闊,值得進一步研究。

8 結論(Conclusion)

本文主要描述了屬性基加密(ABE)在訪問控制策略,分層的屬性基加密機制(HABE),屬性撤銷機制,以及可追責的屬性基機密的內容,由于在容錯性,拓展性,以及私鑰、密鑰的長度和多機構協作方面的需求,導致了ABE本身的復雜性,在屬性基加密(ABE)的訪問控制策略上面,通過對早期僅能夠支持門限的訪問控制策略的改進,提出了密文—策略(CP-ABE)與密鑰—策略(KP-ABE)的訪問控制策略。在對密文—策略(CP-ABE)機制的研究中,總共分為三類:訪問樹、LSSS矩陣和“與”門。在密鑰—策略(KP-ABE)中,改進了基本的ABE僅僅支持門限訪問控制的策略,加入了“與”“或”“非”的訪問控制策略使其更加的成熟。而在分層的屬性基加密(HABE)中由于傳統的基于身份的加密(IBE)以及基于分層的身份加密(HIBE)的不足,所以分層的屬性基加密(HABE)被提出,分層的屬性基加密在細粒度的訪問控制、性能、拓展性、完全授權上面都有巨大的提高。由于ABE機制中用戶密鑰或者密文與屬性相關,這就導致了對過時的屬性進行撤銷產生了難度,于是學者們提出了兩種屬性撤銷機制一種是直接撤銷機制,另一種是間接撤銷機制。而對于屬性基加密機制中存在的密鑰濫用問題,分別是密鑰-策略屬性撤銷機制以及密文—策略屬性基撤銷機制來解決的,但是主要是通過密文—策略屬性基撤銷來實現的。

參考文獻(References)

[1] Sahai,A.,Waters.Fuzzy Identity-Based Encryption[C].Annual International Conference on the Theory and Applications of Cryptographic Techniques.Springer Berlin Heidelberg,2005:457-473.

[2] Shamir,A.Identity-Based Cryptosystems and Signature Schemes[C].Workshop on the Theory and Application of Cryptographic Techniques.Springer Berlin Heidelberg,1984:47-53.

[3] Boneh,D.,Franklin,M.Identity-Based Encryption from the Weil Pairing[C].Annual International Cryptology Conference.Springer Berlin Heidelberg,2001:213-229.

[4] Goyal,V.,Pandey,O.,Sahai,A.,Waters,B.Attribute-Based Encryption for Fine-Grained Access Control of Encrypted Data[C].Proceedings of the 13th ACM Conference on Computer and Communications Security.Acm, 2006:89-98.

[5] Ostrovsky,R.,Sahai,A.,Waters,B.Attribute-Based Encryption with Non-Monotonic Access Structures[C].Proceedings of the 14th ACM Conference on Computer and Communications Security.ACM,2007:195-203.

[6] Lewko,A.,Waters,B.Unbounded HIBE and Attribute-Based Encryption[C].Annual International Conference on the Theory and Applications of Cryptographic Techniques.Springer Berlin Heidelberg,2011:547-567.

[7] Bethencourt,J.,Sahai,A.,Waters,B.Ciphertext-Policy Attribute-Based Encryption[C].Security and Privacy,2007.SP'07.IEEE Symposium on.IEEE,2007:321-334.

[8] Cheung,L.,Newport,C.Provably Secure Ciphertext Policy ABE[C].Proceedings of the 14th ACM Conference on Computer and Communications Security.ACM,2007:456-465.

[9] Goyal,V.,et al.Bounded Ciphertext Policy Attribute Based Encryption[C].International Colloquium on Automata,Languages,and Programming.Springer Berlin Heidelberg,2008:579-591.

[10] Bobba,R.,Khurana,H.,Prabhakaran,M.Attribute-Sets:A Practically Motivated Enhancement to Attribute-Based Encryption[C].European Symposium on Research in Computer Security.Springer Berlin Heidelberg,2009:587-604.

[11] Emura,et al.A Ciphertext-Policy Attribute-Based Encryption Scheme with Constant Ciphertext length[C].International Conference on Information Security Practice and Experience. Springer Berlin Heidelberg,2009:13-23.

[12] Zhou,Z.,Huang,D.On Efficient Ciphertext-Policy Attribute Based Encryption and Broadcast Encryption[C].Proceedings of the 17th ACM conference on Computer and Communications Security.ACM,2010:753-755.

[13] Boneh,D.,Boyen,X.Efficient Selective-ID Secure Identity-Based Encryption without Random Oracles[C].International Conference on the Theory and Applications of Cryptographic Techniques.Springer Berlin Heidelberg,2004:223-238.

[14] Wang,G.,Liu, Q.,Wu,J.Hierarchical Attribute-Based Encryption for Fine-Grained Access Control in Cloud Storage Services[C].Proceedings of the 17th ACM Conference on Computer and Communications Security.ACM,2010:735-737.

[15] Li, J.,et al.Enhancing Attribute-Based Encryption with Attribute Hierarchy[J].Mobile Networks and Applications, 2011,16(5):553-561.

[16] Wang,et al.Hierarchical Attribute-Based encryption and Scalable user Revocation for Sharing Data in Cloud Servers[J]. Computers & Security,2011,30(5):320-331.

[17] Attrapadung,N.,Imai,H.Conjunctive Broadcast and Attribute-Based Encryption[C].International Conference on Pairing-Based Cryptography.Springer Berlin Heidelberg,2009:248-265.

[18] Pirretti,et al.Secure Attribute-Based Systems.In:Proc.of the ACM Conf. on Computer and Communications Security.New York:ACM Press,2006:99-112.

[19] Bethencourt,J.,Sahai,A.,Waters,B.Ciphertext-Policy Attribute-Based Encryption[C].Security and Privacy,2007.SP'07. IEEE Symposium on.IEEE,2007:321-334.

[20] Ibraimi,et al.Mediated Ciphertext-Policy Attribute-Based Encryption and Its Application[M].Information Security Applications. Springer Berlin Heidelberg,2009:309-323.

[21] Li,J.,Ren,K.,Kim,K.A2BE:Accountable Attribute-Based Encryption for Abuse Free Access Control[J].IACR Cryptology ePrint Archive,2009:118.

作者簡介:

陳繼飛(1994-),男,本科生.研究領域:信息安全與密碼學.

相恒玉(1995-),男,本科生.研究鄰域:信息安全與密碼學

李敬煒(1996-),女,本科生.研究領域:信息安全與密碼學.