一種針對暴力破解的安全口令保管庫方案

尹芷儀 江偉玉 沈嘉薈

(中國科學院信息工程研究所 北京 100093)

?

一種針對暴力破解的安全口令保管庫方案

尹芷儀 江偉玉 沈嘉薈*

(中國科學院信息工程研究所 北京 100093)

當前口令管理工具和Web認證系統普遍使用基于PBE標準的加密方式,但是此類方法難以阻止暴力破解技術恢復口令明文,不能保證口令的真正安全。針對此現象,提出一種基于口令云的口令保管庫方案。該方案拆分口令信息,將口令管理與保護功能從系統中獨立出來,分開存儲口令庫組成部分并隱藏了計算口令密碼相關數據之間的關聯。通過對服務器端口令保管庫方案的安全性進行定量分析,認為該方案能夠大大增強暴力破解驗證環節的難度,有效規避口令庫泄露后的安全風險。

口令保管庫 PBE 暴力破解

0 引 言

基于口令的身份鑒別是目前Web應用的主要方式,但是隨著不同的Web應用的使用,用戶不可避免需要記憶多個不同的身份和密碼,這就造成用戶記憶負擔的增加。在確保口令使用安全的情況下,為了減輕用戶的記憶負擔,出現了一系列的口令管理器服務(如LastPass[1]、KeePass[2]、1Password[3]等),這類服務能夠在口令庫中安全保存用戶登錄各Web應用的用戶名/口令信息,用戶僅需記憶一個主口令便可訪問不同的Web應用。

然而,近年來層出不窮的口令庫泄露事件威脅著用戶的隱私和經濟安全。無論是國外的Google Gmail[4]、LinkedIn[5]公司,還是國內的天涯社區和CSDN[6]等均出現過此類事件,即使是采用了PBE[10]密碼技術進行口令加密的LastPass[7]也出現過大量口令泄露風波。從泄露事件可以看出,安全措施部署的缺失和服務器內部配置的漏洞是造成口令庫被攻擊的主要原因。

口令暴力破解技術是最為常用的口令庫攻擊方式,已經對當前普遍使用的基于標準PBE的口令保護方式產生了實質性的威脅。一旦攻擊者獲得加密后的口令庫,就可以對其進行暴力破解和“撞庫”。目前暴力破解方式有窮舉破解、字典破解、概率模型破解、自然語言模型破解以及不同破解手段的組合等。其中,John the Ripper[8]是一個高效的基于字典的破解算法和實現;PCFG算法[9]利用概率和自然語言模型使得破解效率比John the Ripper提高了29%~129%。另外,隨著云計算技術的發展,利用大量廉價的計算資源進行并行計算也增強了暴力破解的能力。

因此,針對口令庫所面臨的暴力破解威脅,本文提出了一種能夠安全保管用戶登錄各Web應用賬戶信息的口令保管庫服務設計方案。該方案一方面利用密碼技術對用戶口令進行處理,隱藏了口令密文與用于計算口令密文的鹽值之間的對應關系,增加暴力破解驗證環節的難度;另一方面,通過將加密后的口令庫和鹽值庫外包給口令密文云服務的方式規避了口令庫所有數據同時泄露的風險。

1 口令庫保護相關技術

目前,口令庫通常采用PBE技術來進行口令保護。國外的Lastpass、Facebook,國內的新浪微博、12306等知名服務均采用此種口令保護方式。PBE保護方案針對服務器中不同的口令采用不同的密鑰進行加密,這些不同的密鑰由服務器的主密鑰進行推導計算得到,所以PBE保護方案通過保護主密鑰、密文存儲口令以及配置訪問控制等安全技術來實現口令庫的保護。

然而,采用了PBE加密方案的口令庫依然面臨暴力破解的威脅。這是因為雖然在密鑰的長度設置合理的情況下,以當前的硬件計算能力,暴力破解密鑰看似很難,但PBE加密密鑰是由口令推導計算得到,所以通過一定程度提高暴力破解的計算能力是可以破解出口令。

1.1 基于PBE的口令加密

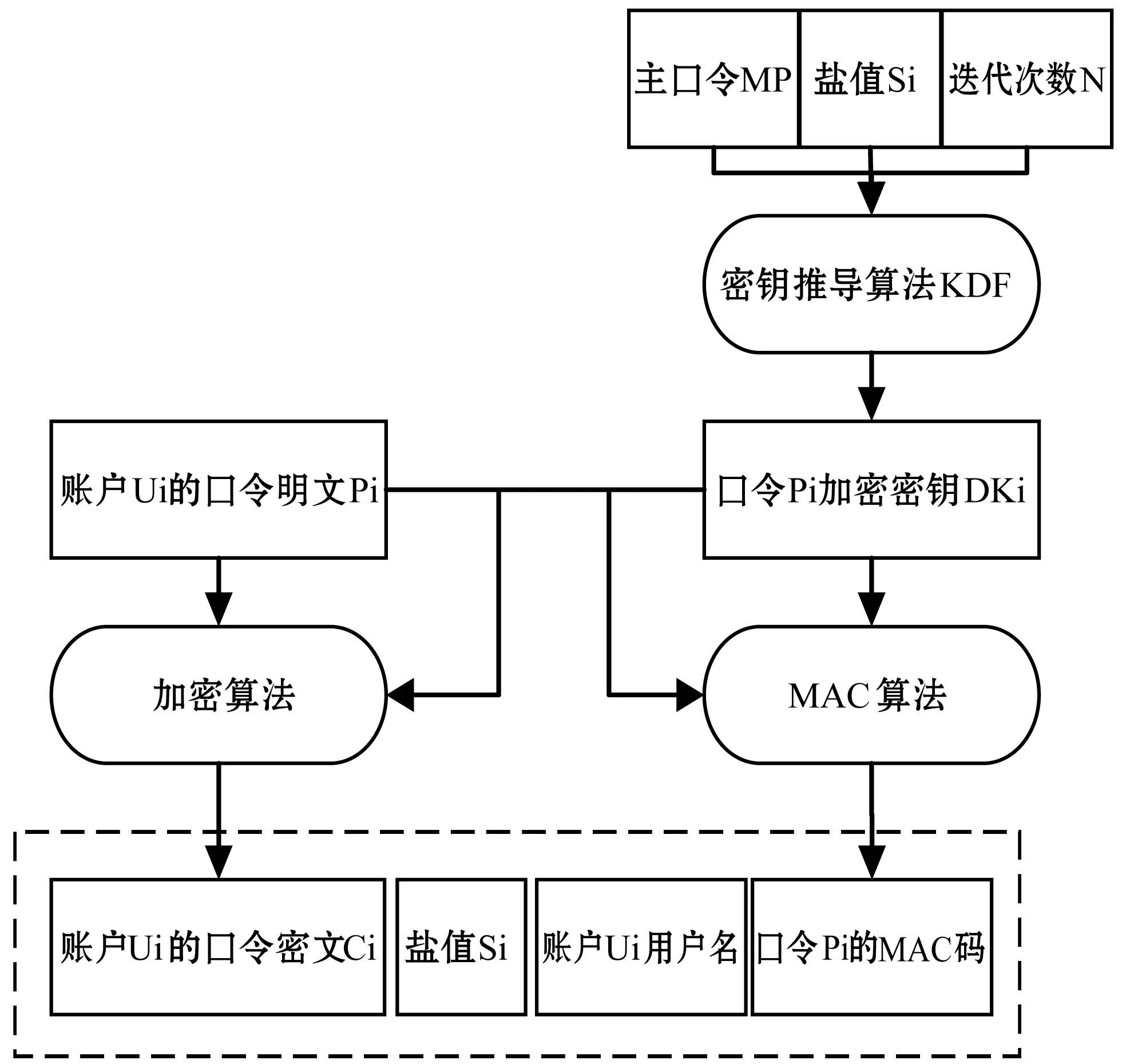

在PBE加密口令的方案中(如圖1所示),系統首先為每個賬戶Ui的口令Pi生成一個隨機數Si作為鹽值,設置密鑰推導算法KDF的迭代次數N,將Ui的主口令MP、鹽值Si作為算法KDF的輸入,計算得到加密口令Pi的密鑰DKi=KDF(MP,Si)。隨后,選擇合適的密碼算法和消息鑒別碼MAC算法,使用密鑰DKi分別計算口令Pi的密文Ci和MAC值。最后,在口令庫中存儲賬戶Ui的用戶名、口令密文Ci、鹽值Si、口令Pi的MAC值。解密時,以同樣的方式根據主口令、鹽值計算密鑰DKi,用密鑰DKi解密Ci得到口令明文Pi。隨后,計算Pi的MAC碼,并與先前存儲的MAC碼比對。如果兩次計算的MAC碼完全相同,說明消息完整性未被破壞,則將剛解密出的明文呈現給用戶,否則說明密文完整性被破壞,報告錯誤。

圖1 PBE加密技術原理

其中,鹽值、迭代次數和密鑰推導函數是PBE的關鍵部分:

1) 鹽值是一個隨機數,鹽值的引入主要是為了從同一個口令導出大量不同的密鑰,同時也可以用鹽值當索引存儲這些密鑰。鹽值通常以明文的形式與口令密文一起保存。

2) 迭代次數,即密鑰推導函數重復計算的次數。迭代次數一般用來增加密鑰推導過程的開銷,從而也增加了攻擊的難度。

3) 密鑰推導算法分為兩類,一類是MD5、SHA-1等單向哈希函數(PKDF1),另一類是偽隨機函數(PKDF2)。以前者為例,PKDF1將口令Pi與鹽值Si連接并計算其哈希值T1,然后計算T1的哈希值T2,根據迭代次數指定的值重復迭代,最終計算得出密鑰。

1.2 針對PBE的暴力破解技術

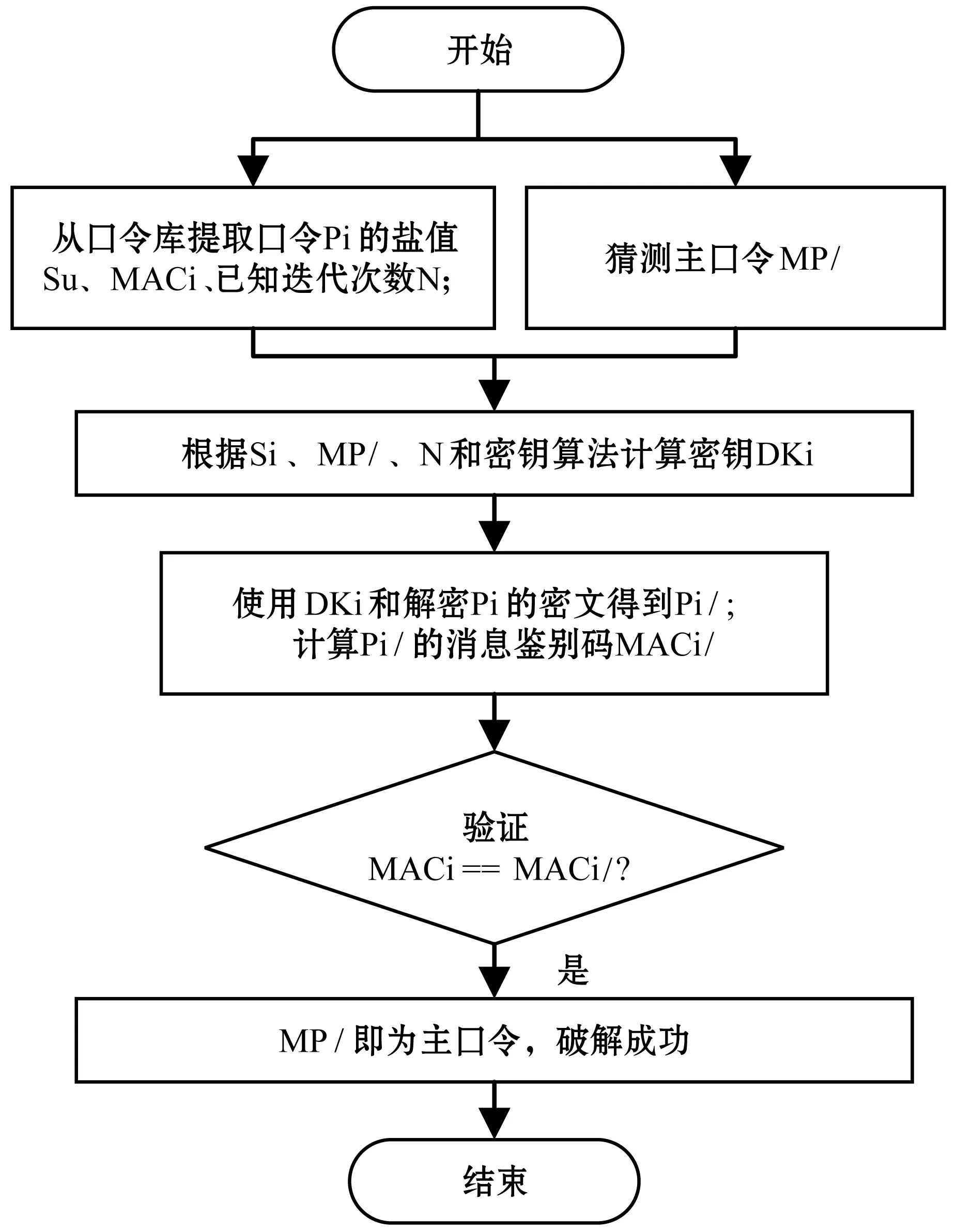

針對PBE的暴力破解技術原理如圖2所示。攻擊者首先從口令庫中提取口令Pi的鹽值Si和消息鑒別碼MACi,從公開渠道可以很容易得知密鑰推導算法KDF以及迭代次數N。然后,基于字典和猜測模型猜測一條主口令MP/;根據密鑰推導算法計算密鑰DKi;使用DKi解密Pi的密文Ci得到明文Pi/,計算Pi/的消息鑒別碼MACi/。驗證Pi/的MACi/該值是否與Pi的MACi值相等,如果相等則說明破解成功,否則繼續重復這種破解過程直到破解成功或計算超時。

圖2 暴力破解口令原理

2 總體方案設計

2.1 威脅模型和安全假設

本文假設使用PBE方案保護的用戶口令庫面臨被敵手竊取的威脅,并且泄露的口令庫易遭受暴力破解攻擊。因此,提出了抵御暴力破解攻擊的口令保管庫方案:一方面將口令相關信息分開存儲在口令保管庫服務器和口令云存儲服務中;另一方面將暴力破解驗證環節使用的鹽值和口令密文的對應關系進行隱藏。本文的安全假設包括:

1) 口令保管庫服務器能夠提供正常的可信服務,實現用戶的身份的安全驗證,確保主密鑰的安全;當服務器出現故障或遭受在線猜測攻擊時,能夠采取相應的措施進行處理。但是,本文不假設口令保管庫中存儲的用戶賬戶信息數據庫不會泄露。

2) 口令云存儲服務能夠提供正常的存儲服務,并與合法的口令保管庫服務器建立安全連接和請求響應。但是,本文不假設口令存儲云服務中存儲的口令相關信息庫不會泄露。

3) 用戶代理能夠進行安全可信的計算,并能與口令保管庫服務器建立安全會話。

2.2 方案設計

在使用PBE保護口令的方案中,用于計算口令密文的鹽值通常與口令密文存儲在相同的服務器中。根據1.2節所述,在獲得口令庫的情況下,利用口令對應的鹽值、迭代次數等信息可暴力恢復明文數據。為防止此類暴力破解的發生,本文設計了一種口令保管庫服務,功能是安全保管用戶登錄不同Web應用時的用戶名/口令;特點是即使在數據庫泄露的情況下,敵手依然難以獲得口令明文。

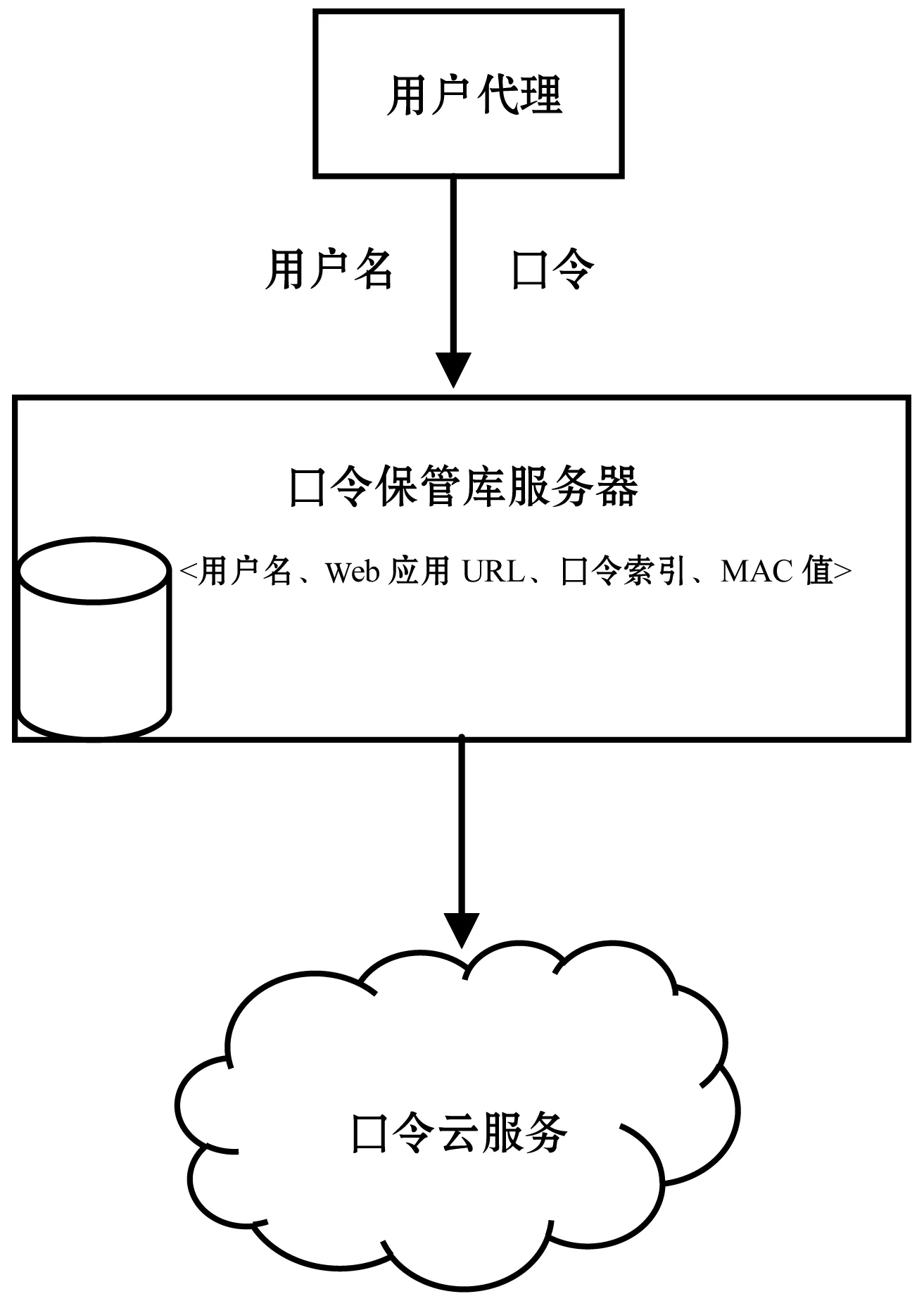

圖3是口令保管服務器的模型,如圖3所示該服務在接收到用戶登錄某Web應用的用戶名/口令信息后,首先利用密碼技術隱藏了口令密文與鹽值之間的映射關系;其次將口令密文庫和鹽值庫外包給口令云存儲服務,口令保管庫服務器僅存儲部分用戶賬戶信息:登錄Web應用的用戶名、Web應用URL、檢索口令密文的索引和口令明文的MAC值。這樣處理后,無論是口令云存儲服務中的口令密文庫和鹽值庫泄露,還是口令保管庫服務的數據庫泄露,或者二者同時泄露,敵手都很難暴力恢復口令明文。

圖3 口令保管庫服務模型

口令保管庫服務為安全保管用戶登錄各Web應用的賬戶信息設計了以下幾個功能模塊:

1) 口令保管庫注冊。口令保管庫服務器通過向口令云存儲服務申請注冊而獲取服務賬號<服務ID、服務密鑰>,用于與口令云存儲服務建立安全會話時的身份鑒別。

2) 用戶口令信息處理。用戶代理基于用戶的主口令、鹽值(隨機數)對用戶登錄每個Web應用的用戶名/口令信息進行PBE加密,同時發送用戶名、Web應用URL、口令密文、口令MAC值、鹽值等給服務器。服務器利用其主密鑰加密口令索引(隨機數)得到用于檢索鹽值的鹽值索引,并將生成的口令密文、口令密文索引、鹽值和鹽值索引存儲在口令云存儲服務中。在安全保管服務器主密鑰的情況下實現了口令密文與鹽值對應關系的隱藏。

3) 用戶登錄Web應用。用戶在登錄某Web應用時,首先發送口令提取請求給服務器。服務器根據請求中的用戶名、Web應用URL申請口令云存儲服務中對應的口令密文,利用主密鑰加密口令索引計算得到鹽值索引,根據鹽值索引提取對應的鹽值。最后,返回鹽值、口令密文給用戶代理,用戶代理解密口令密文并驗證MAC值,將正確的口令用于登錄Web應用。

4) 用戶口令更新。服務器從口令更新請求中提取用戶名、新口令密文、新口令MAC值、鹽值,更新相應的數據庫條目。

2.3 方案對比

暴力破解類口令攻擊方式幾十年來被不斷改進和優化。這些改進和優化主要集中在兩個方面:一是通過建立和優化口令猜測模型提高算法效率,即提高猜測模塊的效率;二是采用更快的計算設備,如更高頻率的CPU,或者采用高并發的計算架構如GPU計算架構來提高運算速度。

目前,避免服務器端PBE加密口令被暴力破解的方案有以下幾種。最初,只是簡單地在服務器端增加PBE密鑰推導算法的運算時間,試圖通過這種方法來提高暴力破解代價,但該方法僅延緩了口令破解過程。隨后,出現了在服務器端設置假賬戶的“蜜罐賬戶”(Honeypot)方法,“蜜罐賬戶”的思想很容易理解。它在服務器端賬戶口令庫中混入一些假賬戶口令。所謂假賬戶口令在這里指非用戶注冊的正常賬戶和口令,而是系統用來發現攻擊的誘餌。當敵手從服務器端竊取并成功破解部分賬戶口令庫后,會拿這些賬戶口令冒充合法用戶請求認證和服務。當系統收到假賬戶的認證請求后會認為系統賬戶信息已經泄露,因此觸發警報。然而,敵手借助一些額外手段可能會區分出真賬戶與假賬戶,從而避開系統對口令破解的檢測。Honeywords方案[11]同樣是通過為每一個真口令生成一組難以區分的假口令,從而隱藏真口令的確切位置等方式,使得敵手很難區分真假口令,并且當敵手猜錯口令時,可以被服務器探測到,Honeywords也存在一定不足,表現為三點:一是用戶名與真口令的映射信息。根據威脅假設,敵手有能力從服務器端竊取數據。Honeywords僅僅采用獨立存儲映射信息的方法并不能有效提高口令安全性;二是假口令生成算法。Honeywords中提出的假口令生成算法在真口令的基礎上進行局部變換得到假口令。這種算法對于一部分特殊口令來說效果并不理想;三是不能有效避免“撞庫”等其他輔助攻擊。文獻[12]中的調查統計顯示,人們普遍有重復使用相同口令的習慣。因此,敵手可以從其他口令庫中搜索相同賬戶名的口令或個人信息,通過“撞庫”等方式成功找出真口令。

綜上所述,已有的抵抗暴力破解的方法中,最為典型的就是通過增加加密口令所需的計算消耗來減緩暴力破解。該方案減緩敵手的破解速度的同時也降低了服務器端計算口令密文的效率,是一種以犧牲可用性為代價的抵抗破解方法。

口令云方案在沒有降低服務器自身效率的前提下,大大提高了敵手暴力破解口令的代價。因此,口令云方案具有更高的可用性。此外,口令云只負責管理和保護口令,業務邏輯和功能非常簡單,因而出現系統漏洞的概率更低系統安全更容易保證。

3 關鍵功能模塊設計

3.1 用戶口令信息處理

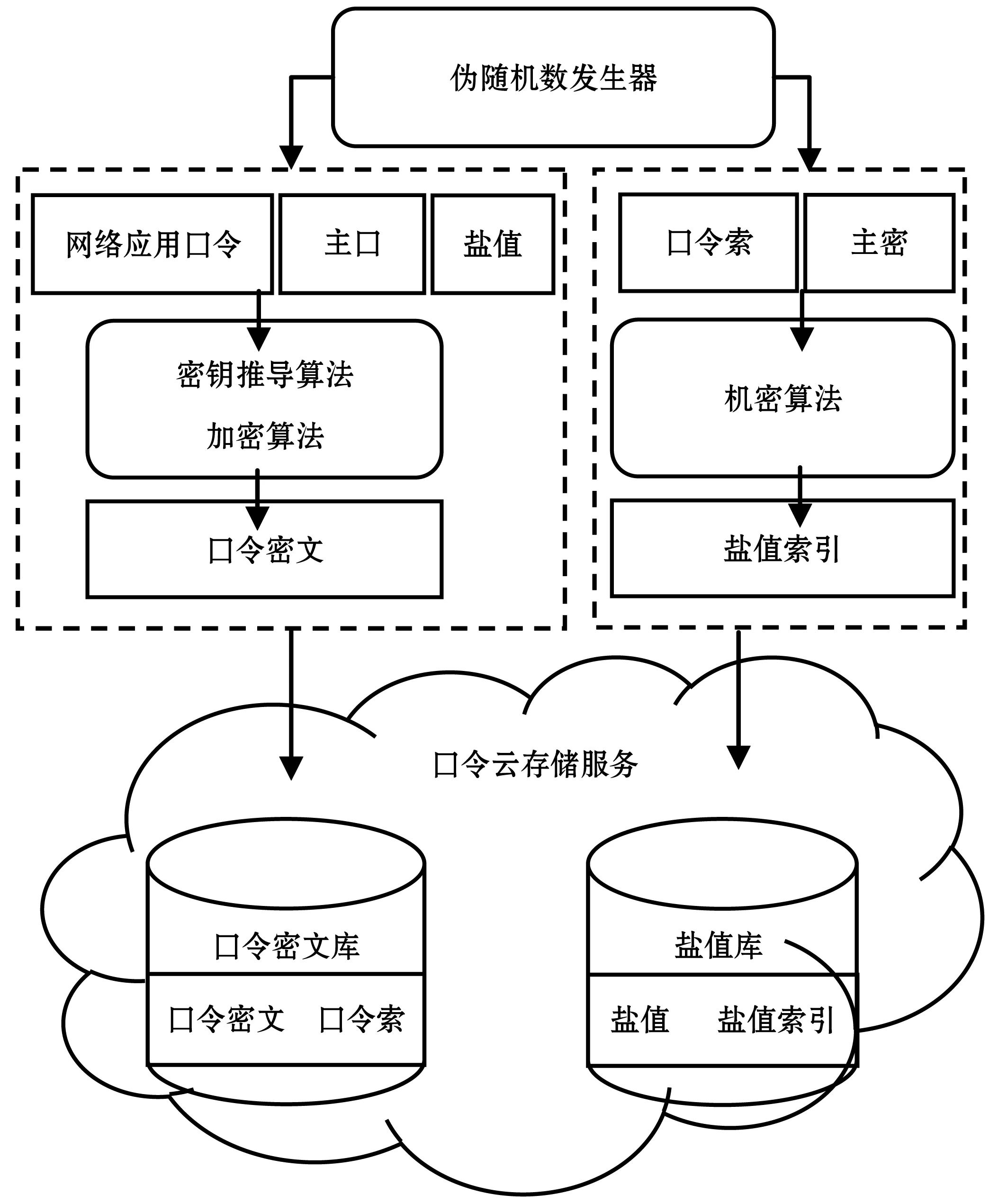

圖4 用戶口令信息處理流程

圖4為用戶口令信息處理流程,當用戶代理在向口令保管庫服務器發送保管用戶登錄某Web應用的<用戶名Ui、口令Pi>等相關信息的請求時,口令保管庫服務器進行如下處理:

1) 接受來自用戶代理的請求。首先,用戶代理產生一個隨機數Si作為鹽值,并利用用戶主口令MPUi、鹽值Si作為PBE中密鑰推導算法KDF的輸入,得到密鑰DKi=KDF(MPUi,Si),使用安全的加密算法,利用密鑰DKi加密Pi得到口令密文Ci,并計算Pi的消息鑒別碼MACi。隨后,將登錄Web應用的用戶名、Web應用URL、鹽值Si和口令密文Ci、消息鑒別碼MACi送給服務器。

2) 服務器產生一個隨機數Ci_index作為口令索引,用于檢索口令密文Ci。

3) 服務器利用其主密鑰MK和一個安全的加密算法加密Ci_index,得到鹽值索引Si_index,該鹽值索引用于檢索鹽值Si。

4) 服務器發送口令密文Ci、口令索引Ci_index、鹽值Si、鹽值索引Si_index給口令云存儲服務。口令云存儲服務將

5) 服務器保存用戶名Ui、Web應用URL、口令索引Ci_index、消息鑒別碼MACi。

3.2 用戶登錄Web應用

用戶登錄某Web應用時利用用戶代理向服務器請求在該Web應用注冊的用戶名/口令。在用戶代理與服務器端建立安全可信連接的情況下,服務器首先查找用戶所擁有的數據,根據Web應用的URL提取口令索引。隨后,從口令云存儲服務中提取口令密文,并根據其主密鑰計算鹽值索引獲得對應的鹽值。如果口令云存儲服務中不存在口令索引對應的密文或者不存在鹽值索引對應的鹽值,將提示錯誤;否則,用戶代理將成功獲得用戶名/口令數據,并利用該用戶名/口令登錄Web應用。主要處理步驟如下:

1) 在用戶安全登錄口令保管庫服務的情況下,用戶代理發送提取登錄該Web應用的賬戶信息請求給服務器。

2) 服務器根據Web應用URL,提取對應的口令密文索引,并根據口令密文索引Ci_index和其主密鑰,計算得到鹽值索引Si_index。發送Ci_index和Si_index給口令云存儲服務以提取口令密文Ci和鹽值Si。

3) 口令云存儲服務響應來自口令保管庫服務器的請求。在能正常提取口令密文Ci和鹽值Si的情況下,返回Ci和Si給該服務器;否則返回錯誤。

4) 在獲得Ci和Si的情況下,服務器返回用戶名Ui、Ci、Si和MACi給客戶端。用戶代理根據用戶主口令和鹽值,解密口令密文Ci獲得口令明文Pi。隨后,用戶代理計算Pi的消息鑒別碼MACi/,并驗證MACi/是否等于MACi值,如果相等,則說明口令無錯,否則出錯。

5) 在驗證Pi正確的情況下,用戶代理利用用戶名Ui和口令Pi登錄Web應用。

3.3 數據存儲

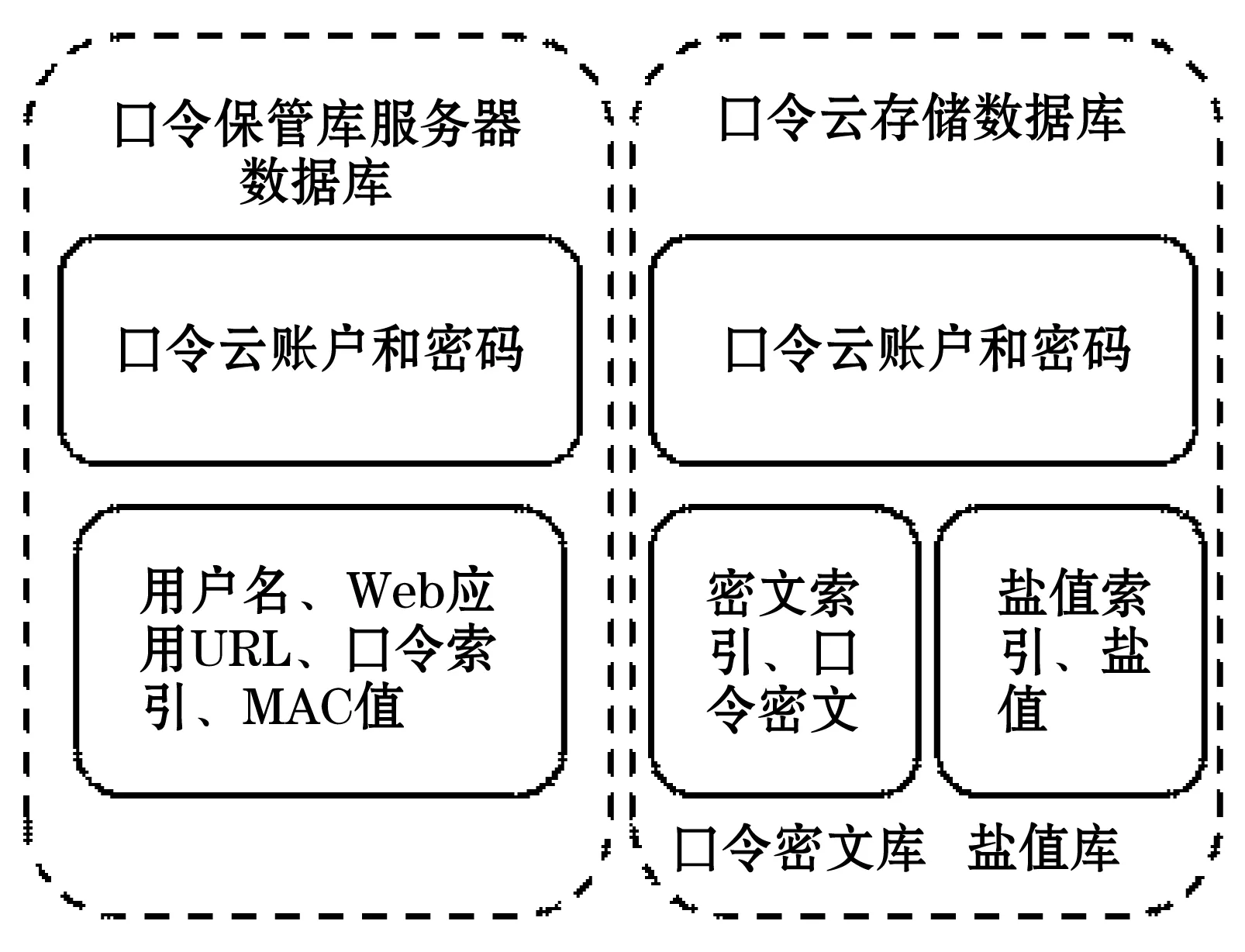

用戶登錄各Web應用的賬戶信息分散存儲在口令保管庫服務的服務器和口令云存儲服務中。其中,口令保管庫服務的服務器僅為每個用戶存儲其登錄Web應用的用戶名、Web應用URL、口令密文索引和口令MAC值等信息;口令云存儲服務僅存儲鹽值庫<鹽值索引、鹽值>和口令密文庫<口令索引、口令密文>,并且不保存鹽值庫中各條目與口令密文庫各條目之間的對應關系。口令保管庫服務器利用安全通信協議與口令云存儲服務建立安全會話,并基于其服務ID和服務密鑰進行身份鑒別。用戶口令信息存儲模型如圖5所示。

圖5 口令數據存儲模型

4 安全分析

在本文方案中,用戶登錄各Web應用的用戶名/口令由口令保管庫服務統一管理,用戶僅需記憶主口令便可登錄各個不同的Web應用。方案基于口令保管庫服務器和口令云存儲服務能夠抵御一定的在線攻擊以提供正常可信的服務假設,將用戶的賬戶信息分離存儲在口令保管庫服務器中和口令云存儲服務中,下面僅分析用戶的賬戶信息丟失時離線的暴力破解對口令的安全威脅:

1) 口令保管庫服務器中用戶信息數據庫泄露。假設敵手竊取了口令保管庫服務器中的用戶信息數據庫,即敵手獲得了用戶登錄Web應用的用戶名、Web應用URL、口令索引、口令消息鑒別碼等數據。若敵手試圖利用暴力破解方式獲取口令明文,首先需提取鹽值、口令密文和猜測用戶主口令。然而,存儲在口令云存儲服務器中的鹽值和口令密文無法直接獲取。即使敵手獲得了口令保管服務器的服務ID和服務密鑰,可以向口令云存儲服務查詢口令密文,但在沒有服務器主密鑰的情況下,無法計算出正確的鹽值索引以獲得鹽值。因此,敵手在進行常規的暴力破解之前,需要猜測隨機數鹽值或者鹽值索引。如果鹽值或鹽值索引長度足夠長,將大大增加暴力破解的時間。另外,即使敵手獲得了包括服務器主密鑰在內的所有服務器數據,只要關閉口令云存儲中相關的數據訪問,也可使離線的暴力破解失效。

2) 口令云存儲服務中的口令密文庫和鹽值庫泄露。由于隱藏了口令密文與加密口令使用的鹽值之間的映射關系,敵手只能通過逐個嘗試的方式來破解。假設口令云存儲服務中鹽值的個數為N,則平均需要N/2次嘗試才能成功。因此,在口令云存儲數據庫泄露的情況下,與單純采用標準PBE保護方式相比,通過暴力破解一條口令所需的平均代價被至少放大到原來的N/2倍。另外,由于口令云存儲服務中不存儲口令所屬信息,且不存儲口令的消息鑒別碼,敵手不僅難以驗證口令猜測是否正確,并且難以確定解密得到的口令的用處和所有者。

3) 用戶信息數據庫、口令密文庫和鹽值庫同時泄露。假設敵手獲得了用戶登錄各Web應用的所有口令相關信息:用戶名、Web應用URL、MAC值、口令密文、口令密文索引和鹽值庫。由于鹽值庫中的鹽值與口令密文的對應關系利用密碼技術進行了隱藏,在沒有服務器主密鑰的情況下,敵手依然需要猜測鹽值。如果鹽值庫的鹽值個數為N,則平均需要N/2次猜測。與單純采用標準PBE保護方式相比,暴力破解一條口令所需的平均代價被放大到至少原來的N/2倍。

5 結 語

基于PBE技術保護的口令庫泄露時,暴力破解可恢復口令明文,為解決這種情況,本文提出了一種安全的口令保管庫服務方案。該方案采用密碼技術對口令相關信息進行處理,隱藏了口令密文與鹽值之間的映射關系,并利用口令云存儲服務將重要的口令密文、鹽值與用戶登錄Web應用的其他信息進行了分開存儲,規避了所有口令相關信息同時泄露的風險,大大增加了暴力破解的難度,達到了保護口令安全的目的。

[1] How lastpass works[EB/OL]. 2016-03-25. https://lastpass.com/zh-hans/how-it-works/.

[2] KeePass-A Free and Open-source Password Manager[EB/OL]. http://keepass.info/.

[3] AgileBits, Inc. 1password[EB/OL]. https://agilebits.com/onepassword.

[4] Gmail Passwords’ Leaked[EB/OL].2014-09. http://mashable.com/2014/09/10/5-million-gmail-passwords-leak/#nxd 61Dw7GZqD.

[5] 2012 linkedin hack[EB/OL]. 2016-01-05. https://en.wikipedia.org/wiki/2012 _LinkedIn_hack.

[6] 2011年中國網站用戶信息泄露事件[EB/OL]. 2016-03-19. https://zh.wikipedia.org/wiki/2011年中國網站用戶信息泄露事件.

[7] 密碼管理網站lastpass被黑加密主密碼遭泄露[EB/OL]. 2016-06-16. http://bobao.360.cn/ news/detail/1672.html.

[8] John the ripper password cracker[EB/OL]. 2016-03-25. http://www.openwall.com/john/.

[9] Weir M, Aggarwal S, Medeiros B D, et al. Password Cracking Using Probabilistic Context-Free Grammars[C]// Security and Privacy, 2009, IEEE Symposium on. IEEE, 2009:391-405.

[10] Kaliski B. PKCS #5: Password-Based Cryptography Specification Version 2.0[J]. Heise Zeitschriften Verlag, 2000.

[11] Juels A, Rivest R L. Honeywords: making password-cracking detectable[C]// Proceedings of the 2013 ACM SIGSAC conference on Computer & communications security. 2013:145-160.

[12] Bojinov H, Bursztein E, Boyen X, et al. Kamouflage: Loss-Resistant Password Management[C]// Computer Security-ESORICS 2010, European Symposium on Research in Computer Security, Athens, Greece, September 20-22, 2010. Proceedings. DBLP, 2010:286-302.

A SECURE PASSWORD VAULTS SCHEME FOR BRUTE FORCE ATTACK

Yin Zhiyi Jiang Weiyu Shen Jiahui*

(InstituteofInformationEngineering,ChineseAcademyofSciences,Beijing100093,China)

Current password management tools and Web authentication systems commonly use PBE-based encryption, but such methods are difficult to prevent brute-force technology from recovering plaintext passwords and guaranteeing genuine security. In view of this phenomenon, this paper presents a password-based vault based on password cloud, The scheme splits the password information, isolates the password management and protection functions from the system, separately stores the components of the password library and hides the association between the relevant data when calculating the password. By analyzing the security of the vault scheme, it is considered that the scheme can greatly enhance the difficulty of the crack detection and avoid the security risk after the password database is leaked.

Password vaults PBE Brute force attack

2016-06-03。戰略合作專項(AQ-1511,AQ-1512)。尹芷儀,高級工程師,主研領域:云計算安全,身份鑒別技術,社會計算。江偉玉,助理研究員。沈嘉薈,研究實習員。

TP3

A

10.3969/j.issn.1000-386x.2017.07.059