針對(duì)數(shù)據(jù)泄漏行為的惡意軟件檢測(cè)

王麗娜 談 誠(chéng) 余榮威 尹正光

(軟件工程國(guó)家重點(diǎn)實(shí)驗(yàn)室(武漢大學(xué)) 武漢 430072) (空天信息安全與可信計(jì)算教育部重點(diǎn)實(shí)驗(yàn)室(武漢大學(xué)) 武漢 430072) (武漢大學(xué)計(jì)算機(jī)學(xué)院 武漢 430072)

?

針對(duì)數(shù)據(jù)泄漏行為的惡意軟件檢測(cè)

王麗娜 談 誠(chéng) 余榮威 尹正光

(軟件工程國(guó)家重點(diǎn)實(shí)驗(yàn)室(武漢大學(xué)) 武漢 430072) (空天信息安全與可信計(jì)算教育部重點(diǎn)實(shí)驗(yàn)室(武漢大學(xué)) 武漢 430072) (武漢大學(xué)計(jì)算機(jī)學(xué)院 武漢 430072)

(lnwang.whu@gmail.com)

高級(jí)可持續(xù)威脅(advanced persistent threat, APT)級(jí)網(wǎng)絡(luò)攻擊對(duì)企業(yè)和政府的數(shù)據(jù)保護(hù)帶來(lái)了極大的挑戰(zhàn).用0day漏洞制作惡意軟件來(lái)進(jìn)行攻擊是APT級(jí)網(wǎng)絡(luò)攻擊的常用途徑,傳統(tǒng)基于特征的安全系統(tǒng)很難檢測(cè)這類攻擊.為了檢測(cè)泄漏敏感信息的惡意軟件,首先分析已出現(xiàn)的APT惡意軟件,描繪出竊取信息的攻擊步驟,以此為基礎(chǔ)提出1個(gè)針對(duì)數(shù)據(jù)泄漏行為的惡意軟件檢測(cè)方案用于檢測(cè)同種攻擊類型的惡意軟件.該方案結(jié)合異常檢測(cè)和誤用檢測(cè),對(duì)被保護(hù)的主機(jī)和網(wǎng)絡(luò)進(jìn)行低開(kāi)銷的持續(xù)監(jiān)控,同時(shí)提出一系列推斷規(guī)則來(lái)描述攻擊步驟中可以觀察到的高級(jí)惡意事件.一旦監(jiān)控到可疑事件,進(jìn)一步收集主機(jī)和網(wǎng)絡(luò)的低級(jí)行為,根據(jù)推斷規(guī)則關(guān)聯(lián)低級(jí)行為和高級(jí)惡意事件,據(jù)此重構(gòu)竊取信息的攻擊步驟,從而檢測(cè)出攻擊的存在.通過(guò)仿真實(shí)驗(yàn)驗(yàn)證了該方案的有效性.

信息泄漏;惡意軟件;攻擊步驟;低級(jí)行為;高級(jí)惡意事件;推斷規(guī)則

信息網(wǎng)絡(luò)面臨著無(wú)處不在、無(wú)時(shí)不在的安全威脅[1].黑客們通常使用0day漏洞制作惡意軟件,并不斷更新自己的漏洞庫(kù)來(lái)保證威脅性,部分精心設(shè)計(jì)的攻擊被稱為高級(jí)可持續(xù)威脅(advanced persistent threat, APT).海蓮花組織[2]通過(guò)魚(yú)叉攻擊和水坑攻擊等方法,配合多種社會(huì)工程學(xué)手段進(jìn)行滲透,向境內(nèi)特定目標(biāo)人群傳播特種木馬程序,秘密控制部分政府人員、外包商和行業(yè)專家的電腦系統(tǒng),竊取系統(tǒng)中相關(guān)領(lǐng)域的機(jī)密資料;Duqu[3]和Duqu 2.0[4]木馬用于收集與其攻擊目標(biāo)有關(guān)的各種情報(bào)如收集密碼、抓取桌面截圖(暗中監(jiān)視用戶的操作)、盜取各類文件等,并采取隱蔽通信方式傳輸數(shù)據(jù);sKyWIper[5]又稱為Flame病毒,是全新的網(wǎng)絡(luò)間諜武器,可以通過(guò)USB存儲(chǔ)器以及網(wǎng)絡(luò)復(fù)制和傳播,并能接受來(lái)自世界各地多個(gè)服務(wù)器的指令,感染病毒的電腦將自動(dòng)截屏、自動(dòng)錄音、記錄用戶密碼和鍵盤(pán)敲擊規(guī)律,并將結(jié)果和其他重要文件發(fā)送給遠(yuǎn)程操控病毒的服務(wù)器.

近年來(lái),研究者針對(duì)APT攻擊的檢測(cè)和防御做了大量的工作.從檢測(cè)的方法來(lái)看主要分為2類:1)檢測(cè)0day漏洞利用的異常檢測(cè),包括網(wǎng)絡(luò)流量異常檢測(cè)[6-9]和惡意代碼異常檢測(cè)[10-12];2)基于現(xiàn)有安全分析結(jié)果的誤用檢測(cè),包括針對(duì)攻擊底層特征的特征檢測(cè)[3]和關(guān)聯(lián)底層安全檢測(cè)結(jié)果的安全事件關(guān)聯(lián)分析.前者檢測(cè)范圍過(guò)于單一,應(yīng)對(duì)結(jié)合多種攻擊手段的APT攻擊時(shí)存在局限性;后者關(guān)聯(lián)對(duì)象較為單一,難以發(fā)現(xiàn)不同位置不同時(shí)間段內(nèi)安全事件潛在的隱藏關(guān)系.同時(shí),APT攻擊種類繁多,攻擊手段復(fù)雜,很難設(shè)計(jì)統(tǒng)一的檢測(cè)方案.因此,利用各類安全事件的內(nèi)在聯(lián)系,以具體攻擊的過(guò)程和特點(diǎn)為指導(dǎo),對(duì)信息系統(tǒng)中的所有安全事件進(jìn)行綜合關(guān)聯(lián)分析是個(gè)很大的挑戰(zhàn).

針對(duì)以上問(wèn)題,本文計(jì)劃針對(duì)信息竊取類型的惡意軟件進(jìn)行分析并提出新的檢測(cè)方案,設(shè)計(jì)擴(kuò)展攻擊樹(shù)模型,結(jié)合異常檢測(cè)和誤用檢測(cè),通過(guò)多時(shí)間窗口關(guān)聯(lián)分析和主機(jī)網(wǎng)絡(luò)事件關(guān)聯(lián)分析來(lái)檢測(cè)惡意軟件的信息竊取行為.為了構(gòu)建檢測(cè)方案,本文深度分析了著名的竊取信息的惡意軟件,找到這些惡意軟件的3個(gè)特點(diǎn):

1) 竊取信息的惡意軟件采用高級(jí)定制化工具和入侵技術(shù),使用0day或1day的漏洞利用,滲透能力極強(qiáng),依靠安全邊界阻止攻擊幾乎不可能;

2) 這類惡意軟件操作隱秘,持續(xù)滲透,還采取各種偽裝技術(shù)例如使用Hash碰撞偽造證書(shū)來(lái)繞過(guò)主流的安全產(chǎn)品,因此采取傳統(tǒng)安全產(chǎn)品的報(bào)警作為輸入的檢測(cè)方法很難起到效果,因?yàn)楣舴降碾[秘技術(shù)很可能繞過(guò)了這些安全產(chǎn)品;

3) 攻擊步驟中惡意軟件的運(yùn)行存在可觀測(cè)的主機(jī)行為和網(wǎng)絡(luò)行為,這些惡意程序通常是自動(dòng)程序,不需要人的行為驅(qū)動(dòng),存在異常的訪問(wèn)系統(tǒng)資源(注冊(cè)表修改和文件讀寫(xiě))來(lái)開(kāi)機(jī)自啟動(dòng)和偷取信息,惡意程序和命令與控制系統(tǒng)(command & control, C&C)的通信會(huì)盡可能的小并采取偽裝技術(shù)來(lái)減小暴露的可能性.

本文計(jì)劃根據(jù)這些可觀測(cè)的行為來(lái)建模檢測(cè),將這些行為投射到竊取信息的攻擊步驟[13]上:信息收集、切入、命令與控制通信、橫向移動(dòng)、資產(chǎn)數(shù)據(jù)發(fā)現(xiàn)、數(shù)據(jù)提取.這些行為分布于各個(gè)階段.本文設(shè)計(jì)針對(duì)性的方案直接對(duì)這些行為進(jìn)行監(jiān)控和檢測(cè),避免了偽裝技術(shù)的干擾,并通過(guò)對(duì)結(jié)果的關(guān)聯(lián)分析來(lái)判斷是否存在竊取信息的惡意軟件.

本文的主要貢獻(xiàn)有2點(diǎn):

1) 分析已出現(xiàn)的竊取信息的惡意軟件,描繪它們的攻擊步驟,從中提取可觀測(cè)的高級(jí)惡意事件,再分解為低級(jí)行為,最后完成推斷規(guī)則.

2) 提出一系列推斷規(guī)則來(lái)描述攻擊步驟中的高級(jí)惡意事件,提出新穎的方案檢測(cè)竊取信息的惡意軟件.該方案對(duì)被保護(hù)的主機(jī)和網(wǎng)絡(luò)進(jìn)行持續(xù)監(jiān)控,結(jié)合基于主機(jī)的入侵檢測(cè)系統(tǒng)(host-based intrusion detection system, HIDS)和網(wǎng)絡(luò)入侵檢測(cè)系統(tǒng)(network intrusion detection system, NIDS)獲得的低級(jí)行為如文件訪問(wèn)或通信創(chuàng)建等,通過(guò)多時(shí)間窗口關(guān)聯(lián)分析和主機(jī)網(wǎng)絡(luò)事件關(guān)聯(lián)分析,關(guān)聯(lián)低級(jí)行為和高級(jí)惡意事件,重構(gòu)竊取信息的攻擊步驟,從而檢測(cè)惡意軟件.該方案是異常檢測(cè)和誤用檢測(cè)的結(jié)合,對(duì)攻擊步驟過(guò)程的分析和檢測(cè)規(guī)則的生成屬于誤用檢測(cè),監(jiān)控和檢測(cè)的實(shí)現(xiàn)屬于異常檢測(cè),根據(jù)推斷規(guī)則從收集到的看似正常的數(shù)據(jù)中推斷惡意軟件進(jìn)行操作的高級(jí)惡意事件.

1 相關(guān)工作

本文研究竊取信息的惡意軟件是基于高級(jí)可持續(xù)威脅的應(yīng)用,針對(duì)高級(jí)可持續(xù)威脅的研究非常熱門,這里介紹一些與本文相關(guān)的檢測(cè)技術(shù).

一些學(xué)者通過(guò)對(duì)現(xiàn)有APT攻擊的分析開(kāi)發(fā)對(duì)應(yīng)的檢測(cè)工具.文獻(xiàn)[3]首先具體分析了Duqu病毒,然后開(kāi)發(fā)了1套檢測(cè)工具,包括簡(jiǎn)單的啟發(fā)工具,在系統(tǒng)中尋找確定類型的異常.

一些學(xué)者提出抗APT攻擊安全框架,為各項(xiàng)APT防御和檢測(cè)技術(shù)提供運(yùn)行環(huán)境.文獻(xiàn)[14]對(duì)威脅進(jìn)行建模,提出基于異常發(fā)現(xiàn)的“慧眼”架構(gòu),將網(wǎng)絡(luò)安全監(jiān)測(cè)過(guò)程分為低位監(jiān)測(cè)和高位監(jiān)測(cè),低位監(jiān)測(cè)機(jī)制監(jiān)控主機(jī)的應(yīng)用環(huán)境、系統(tǒng)環(huán)境、通信環(huán)境、傳輸環(huán)境和數(shù)據(jù)環(huán)境,高位監(jiān)測(cè)機(jī)制對(duì)網(wǎng)絡(luò)協(xié)議特征和流量統(tǒng)計(jì)特征進(jìn)行分析;文獻(xiàn)[15]提出基于入侵檢測(cè)事件的檢測(cè)和預(yù)測(cè)APT惡意軟件來(lái)阻止安全事件,使用基于入侵檢測(cè)事件的預(yù)測(cè)模型,預(yù)測(cè)詳細(xì)事件發(fā)生和入侵的詳細(xì)信息.這2篇論文的數(shù)據(jù)收集方法極具創(chuàng)新性,但是檢測(cè)方法太過(guò)寬泛難以實(shí)用.

許多學(xué)者研究基于網(wǎng)絡(luò)大數(shù)據(jù)分析的攻擊檢測(cè)技術(shù)來(lái)檢測(cè)APT攻擊[16],基于高層事件融合的檢測(cè)技術(shù)是研究的熱點(diǎn),尤其是安全事件關(guān)聯(lián)分析.文獻(xiàn)[17]介紹安全設(shè)備報(bào)警關(guān)聯(lián)分析方法,以Snort等安全設(shè)備的海量報(bào)警作為輸入,通過(guò)報(bào)警融合得到更有概括性且更準(zhǔn)確的安全報(bào)警.該文獻(xiàn)提出基于上下文驗(yàn)證的網(wǎng)絡(luò)入侵檢測(cè)模型,結(jié)合環(huán)境上下文、弱點(diǎn)上下文、反饋上下文和異常上下文等多種上下文信息,構(gòu)建虛警處理平臺(tái),實(shí)現(xiàn)告警的自動(dòng)驗(yàn)證以及攻擊行為能否成功的自動(dòng)判定.這篇文章存在的問(wèn)題是安全事件關(guān)聯(lián)分析的關(guān)聯(lián)對(duì)象類型不夠全面.

文獻(xiàn)[18-21]介紹網(wǎng)絡(luò)和主機(jī)安全關(guān)聯(lián)分析方法,首先給出網(wǎng)絡(luò)流量和主機(jī)特征異常程度的度量指標(biāo),然后利用科學(xué)的模型對(duì)以上2類指標(biāo)進(jìn)行綜合來(lái)有效提高安全檢測(cè)的準(zhǔn)確率.文獻(xiàn)[18]首次提出結(jié)合主機(jī)行為和網(wǎng)絡(luò)活動(dòng)的僵尸網(wǎng)絡(luò)檢測(cè)方法,對(duì)注冊(cè)表、文件系統(tǒng)、網(wǎng)絡(luò)堆棧行為進(jìn)行監(jiān)視獲取1個(gè)特征向量,在網(wǎng)絡(luò)邊緣抓取網(wǎng)絡(luò)通信的Netflow流量數(shù)據(jù)進(jìn)行過(guò)濾和聚類分析,最后通過(guò)關(guān)聯(lián)算法將主機(jī)行為與網(wǎng)絡(luò)活動(dòng)結(jié)合,判斷主機(jī)是否感染僵尸;文獻(xiàn)[19]提出主機(jī)網(wǎng)絡(luò)協(xié)作檢測(cè)框架,使用關(guān)聯(lián)方法對(duì)主機(jī)進(jìn)程和網(wǎng)絡(luò)通信的多個(gè)模塊檢測(cè)結(jié)果進(jìn)行關(guān)聯(lián),最終判斷主機(jī)是否感染僵尸程序;文獻(xiàn)[20]提出基于信任的網(wǎng)絡(luò)群體異常行為發(fā)現(xiàn)模型,使用網(wǎng)絡(luò)交互拓?fù)湫畔⒔⒕W(wǎng)絡(luò)節(jié)點(diǎn)間的信任矩陣,結(jié)合直接信任度和相關(guān)信任度計(jì)算網(wǎng)絡(luò)節(jié)點(diǎn)間的相似度,通過(guò)松弛譜聚類算法中的約束條件,增強(qiáng)類數(shù)目的自動(dòng)識(shí)別能力,提高節(jié)點(diǎn)聚類準(zhǔn)確性;文獻(xiàn)[21]借鑒推薦算法的思想,利用聚類方法得到網(wǎng)絡(luò)節(jié)點(diǎn)間的流量相似度,利用反病毒工具得到主機(jī)的可疑度,將主機(jī)可疑度作為推薦模型的節(jié)點(diǎn)、流量相似度作為連邊,通過(guò)關(guān)聯(lián)得到網(wǎng)絡(luò)中所有主機(jī)的綜合可疑度,準(zhǔn)確檢測(cè)惡意程序和入侵.這些論文關(guān)聯(lián)分析中攻擊模型建立過(guò)程的主觀性過(guò)強(qiáng).

文獻(xiàn)[22-24]介紹攻擊步驟關(guān)聯(lián)分析,利用專家經(jīng)驗(yàn)建立攻擊模型,通過(guò)將已檢測(cè)到的攻擊與攻擊模型進(jìn)行匹配來(lái)識(shí)別攻擊意圖,為下一階段的攻擊檢測(cè)提供依據(jù).文獻(xiàn)[22]基于威脅狀態(tài)轉(zhuǎn)移圖挖掘威脅事件的時(shí)空關(guān)聯(lián)關(guān)系,獲得當(dāng)前有效威脅及實(shí)時(shí)狀態(tài);基于網(wǎng)絡(luò)實(shí)體價(jià)值、威脅嚴(yán)重度、威脅成功3個(gè)要素,提出多粒度的層次化遞推算法,從威脅狀態(tài)、威脅路徑、網(wǎng)絡(luò)全局3個(gè)層面上量化評(píng)估安全威脅,以反映不同粒度的威脅態(tài)勢(shì);文獻(xiàn)[23]提出面向內(nèi)部威脅的安全防護(hù)策略概率攻擊圖模型,在該模型中討論內(nèi)部攻擊的3類不確定性,并引入安全防護(hù)措施節(jié)點(diǎn)及其對(duì)攻擊成功的概率影響;文獻(xiàn)[24]在攻擊圖模型中引入轉(zhuǎn)移概率表,刻畫(huà)單步攻擊檢測(cè)結(jié)果的不確定性,從觀測(cè)事件推導(dǎo)出某步攻擊發(fā)生的概率,提出面向內(nèi)部攻擊意圖推斷的概率攻擊圖模型,基于該模型提出1種推斷內(nèi)部攻擊意圖的算法以及針對(duì)攻擊目標(biāo)的最大概率攻擊路徑的計(jì)算方法.這些方法重在理論研究,實(shí)際應(yīng)用討論不夠.

文獻(xiàn)[25-26]介紹了動(dòng)態(tài)惡意分析技術(shù),一些研究者使用該技術(shù)來(lái)還原惡意程序的生命周期,以更好地分析和檢測(cè)惡意程序,本文也從中借鑒了一些經(jīng)驗(yàn).文獻(xiàn)[25]實(shí)現(xiàn)基于裸機(jī)的動(dòng)態(tài)惡意分析系統(tǒng)BareCloud來(lái)檢測(cè)躲避型惡意軟件,并與其他基于仿真和虛擬化的分析系統(tǒng)作比較;文獻(xiàn)[26]提出透明通用的僵尸網(wǎng)絡(luò)追蹤系統(tǒng)BotWatcher,利用動(dòng)態(tài)分析和內(nèi)存取證技術(shù)周期性的記錄系統(tǒng)狀態(tài),基于系統(tǒng)狀態(tài)的不同使用推理規(guī)則重構(gòu)高級(jí)惡意事件,最終推斷出僵尸網(wǎng)絡(luò)的生命周期.

2 攻擊步驟與檢測(cè)建模

本文深度分析了著名的APT惡意軟件Duqu,F(xiàn)lame,Duqu2,總結(jié)這些惡意軟件的攻擊步驟,描繪竊取信息的攻擊步驟,根據(jù)這個(gè)步驟設(shè)計(jì)對(duì)應(yīng)的檢測(cè)模型和檢測(cè)方案.

2.1 攻擊步驟

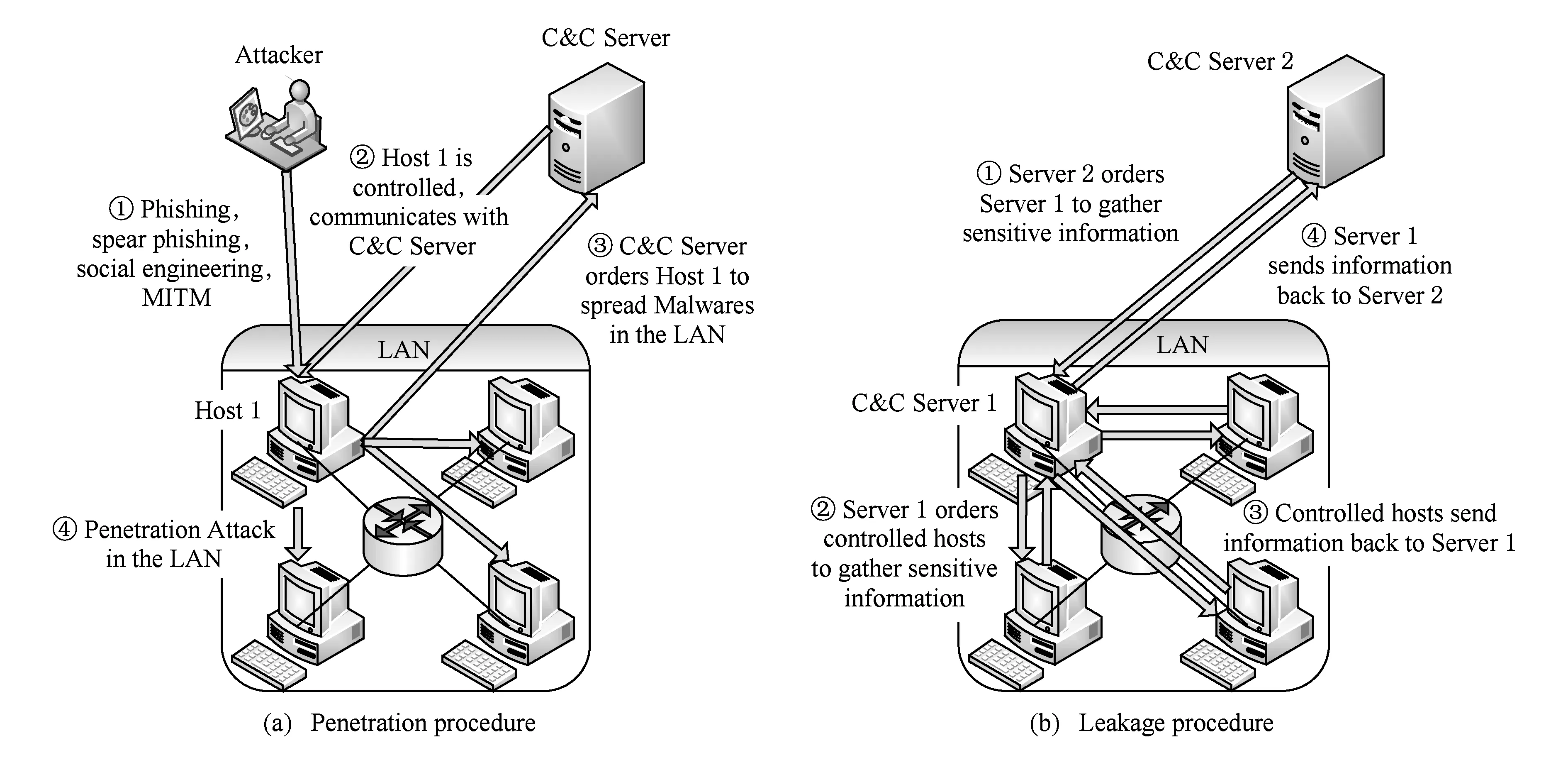

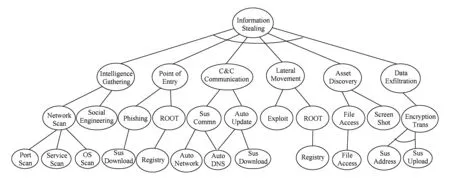

這類竊取信息的攻擊步驟如圖1所示.

攻擊者嘗試從1個(gè)組織中竊取機(jī)密信息,已經(jīng)完成偵查和武器化步驟,部署了C&C服務(wù)器來(lái)隱蔽自身.而目標(biāo)組織的機(jī)器處在1個(gè)局域網(wǎng)內(nèi),通過(guò)網(wǎng)關(guān)與外網(wǎng)連接,安全設(shè)備齊全.

攻擊步驟分為滲透過(guò)程和泄漏過(guò)程2個(gè)部分.滲透過(guò)程如圖1(a)所示,攻擊者通過(guò)釣魚(yú)、魚(yú)叉攻擊、社會(huì)工程學(xué)、中間人攻擊等方式誘使組織內(nèi)某一成員下載惡意軟件,利用該成員主機(jī)上的漏洞隱蔽執(zhí)行惡意軟件,在受害者一無(wú)所知的情況下控制他的主機(jī)并連接到外網(wǎng)的C&C服務(wù)器,與攻擊者建立遠(yuǎn)程連接,等待進(jìn)一步指令;C&C服務(wù)器會(huì)下達(dá)的命令包括控制惡意軟件獲取當(dāng)前網(wǎng)絡(luò)拓?fù)洹呙杵渌鳈C(jī)漏洞、攻擊并控制其他主機(jī)等.

Fig. 1 Attack steps圖1 攻擊步驟

這類攻擊的目標(biāo)是竊取機(jī)密信息,必然存在著信息泄漏的過(guò)程.泄漏過(guò)程如圖1(b)所示,攻擊者以局域網(wǎng)內(nèi)1臺(tái)被控制主機(jī)為本地C&C服務(wù)器(服務(wù)器1),與外網(wǎng)C&C服務(wù)器(服務(wù)器2)建立遠(yuǎn)程連接等待進(jìn)一步命令;攻擊步驟中服務(wù)器2給服務(wù)器1發(fā)送信息收集命令,服務(wù)器1執(zhí)行該命令并將該命令轉(zhuǎn)發(fā)到局域網(wǎng)內(nèi)其他被控主機(jī),其他主機(jī)將收集到的信息匯總到服務(wù)器1,由服務(wù)器1統(tǒng)一發(fā)送給服務(wù)器2.

2.2 擴(kuò)展攻擊樹(shù)模型

分析2.1節(jié)所述的攻擊步驟,本文提出1個(gè)對(duì)應(yīng)的擴(kuò)展攻擊樹(shù)模型來(lái)檢測(cè)入侵.在該擴(kuò)展攻擊樹(shù)中,父節(jié)點(diǎn)是子節(jié)點(diǎn)的目標(biāo),根節(jié)點(diǎn)為最終攻擊結(jié)果,它的子節(jié)點(diǎn)為各個(gè)攻擊步驟,攻擊步驟的子節(jié)點(diǎn)是每個(gè)階段的典型高級(jí)惡意事件,葉子節(jié)點(diǎn)則是組成高級(jí)惡意事件的低級(jí)行為.為了適應(yīng)本文的應(yīng)用,本文重新對(duì)擴(kuò)展攻擊樹(shù)做定義.

定義1. 擴(kuò)展攻擊樹(shù)T{Mark|V,E,S}.擴(kuò)展攻擊樹(shù)可以定義為T{Mark|V,E,S}的1個(gè)樹(shù)形結(jié)構(gòu),其中Mark是該攻擊樹(shù)的目標(biāo)信息,V是節(jié)點(diǎn)集合,E為邊的集合,S表示達(dá)到節(jié)點(diǎn)攻擊狀態(tài)的可疑性,True表示可疑,F(xiàn)alse表示正常.如果存在邊e(vi→vj),則節(jié)點(diǎn)i是節(jié)點(diǎn)j的父節(jié)點(diǎn),并且表示節(jié)點(diǎn)j要達(dá)到節(jié)點(diǎn)i狀態(tài),父節(jié)點(diǎn)包括若干個(gè)AND節(jié)點(diǎn)或者OR節(jié)點(diǎn).

定義2. AND關(guān)系.AND關(guān)系表示同一AND關(guān)系下所有子節(jié)點(diǎn)全部完成后才會(huì)實(shí)現(xiàn)父節(jié)點(diǎn),這樣的節(jié)點(diǎn)關(guān)系構(gòu)成AND關(guān)系樹(shù).

定義3. OR關(guān)系.R節(jié)點(diǎn)表示同一OR關(guān)系下只要任一子節(jié)點(diǎn)實(shí)現(xiàn)后父節(jié)點(diǎn)就能實(shí)現(xiàn),這樣的節(jié)點(diǎn)關(guān)系構(gòu)成OR關(guān)系樹(shù).

分析已有攻擊樣本獲得信息泄漏的高級(jí)惡意事件集合,本文計(jì)劃通過(guò)AND與OR關(guān)系將檢測(cè)到的行為投影到竊取信息的攻擊步驟上,自上而下構(gòu)建擴(kuò)展攻擊樹(shù).其攻擊樹(shù)的構(gòu)建過(guò)程如算法1.

算法1. 擴(kuò)展攻擊樹(shù)模型構(gòu)建算法.

輸入:高級(jí)惡意事件集合A={A1,A2,…,An};

輸出:擴(kuò)展攻擊樹(shù)T{Mark|V,E,S}.

① 標(biāo)記根節(jié)點(diǎn)的S值為False;

② 標(biāo)記攻擊階段為根節(jié)點(diǎn)的子節(jié)點(diǎn),它們的S值為False;

③ 分別判斷A中每個(gè)事件與攻擊階段的關(guān)系;

④ WhileA中還存在未遍歷的事件Am

⑤ If存在惡意事件屬于同一攻擊階段而且它們之間屬于OR關(guān)系

⑥ 根據(jù)定義3標(biāo)記這些事件為對(duì)應(yīng)攻擊階段的子節(jié)點(diǎn),它們的S值為False;

⑦ Else If存在惡意事件屬于同一攻擊階段而且它們之間屬于AND關(guān)系

⑧ 根據(jù)定義2標(biāo)記這些事件為對(duì)應(yīng)攻擊階段的子節(jié)點(diǎn),它們的S值為False;

⑨EndIf

⑩EndWhile

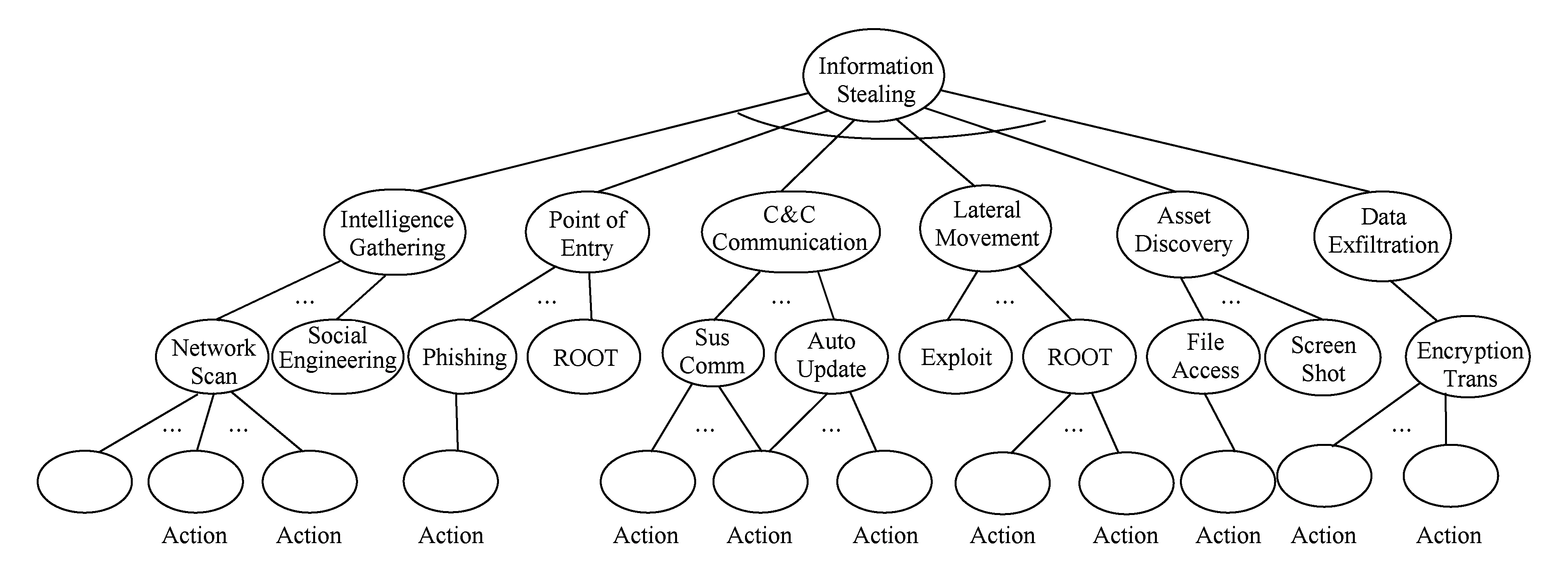

算法1按照定義2和定義3的“AND”和“OR”關(guān)系構(gòu)建擴(kuò)展攻擊樹(shù),攻擊樹(shù)實(shí)例如圖2所示:

Fig. 2 Instance of extended attack tree model圖2 擴(kuò)展攻擊樹(shù)模型實(shí)例

根節(jié)點(diǎn)為最終攻擊結(jié)果,子節(jié)點(diǎn)為6個(gè)攻擊步驟,“AND”關(guān)系.攻擊步驟的子節(jié)點(diǎn)是高級(jí)惡意事件,如魚(yú)叉攻擊、網(wǎng)絡(luò)掃描等.高級(jí)惡意事件由多個(gè)低級(jí)行為組成,如端口訪問(wèn)、文件訪問(wèn)等.高級(jí)事件與攻擊步驟之間的關(guān)系由專家經(jīng)驗(yàn)確定,低級(jí)行為與高級(jí)事件之間的關(guān)系通過(guò)推斷規(guī)則表現(xiàn).

本文對(duì)注冊(cè)表修改行為、可疑的自動(dòng)網(wǎng)絡(luò)通信行為進(jìn)行持續(xù)監(jiān)控,如果發(fā)現(xiàn)可疑則進(jìn)入檢測(cè)階段,檢測(cè)對(duì)象包括可疑的網(wǎng)絡(luò)傳輸、可疑的通信對(duì)象、可疑的文件訪問(wèn)等低級(jí)行為.然后將檢測(cè)到的低級(jí)行為記作序列SA={SA1,SA2,…,SAi},此序列用于跟擴(kuò)展攻擊樹(shù)匹配.

我們?cè)O(shè)計(jì)了1個(gè)針對(duì)擴(kuò)展攻擊樹(shù)的匹配算法,其思想是:將SA序列在擴(kuò)展攻擊樹(shù)中做遞歸查詢,若查詢到,則將對(duì)應(yīng)的攻擊樹(shù)中的節(jié)點(diǎn)的S值為True,算法2給出匹配過(guò)程.

算法2. 擴(kuò)展攻擊樹(shù)匹配.

輸入:擴(kuò)展攻擊樹(shù)T{Mark|V,E,S}、行為序列SA={SA1,SA2,…,SAi};

輸出:匹配結(jié)果result.

① ForSA中的元素SAi

② If存在可疑行為與擴(kuò)展攻擊樹(shù)的葉子節(jié)點(diǎn)匹配

③ 設(shè)該節(jié)點(diǎn)的S值為True;

④ End If

⑤ End For

⑥ While攻擊樹(shù)T中存在S值設(shè)為True的節(jié)點(diǎn)

⑦ If存在AND關(guān)系的所有子節(jié)點(diǎn)的S值均為True

⑧ 設(shè)父節(jié)點(diǎn)S值為True,將它們自己的S值置為False;

⑨ElseIf存在OR關(guān)系的子節(jié)點(diǎn)中有節(jié)點(diǎn)的S值為True

⑩ 設(shè)父節(jié)點(diǎn)S值為True,將它們自己的S值置為False;

算法2遍歷可疑行為序列SA,將每個(gè)行為與擴(kuò)展攻擊樹(shù)的葉子節(jié)點(diǎn)匹配,如果比配成功,則給該節(jié)點(diǎn)S值設(shè)為True.接下來(lái)對(duì)S值設(shè)為True的節(jié)點(diǎn)進(jìn)行分析,如果AND關(guān)系的所有子節(jié)點(diǎn)的S值均為True,或者OR關(guān)系的子節(jié)點(diǎn)中有節(jié)點(diǎn)的S值為True,則設(shè)父節(jié)點(diǎn)S值為True.如果能得到根節(jié)點(diǎn)的S值為True,則認(rèn)為存在攻擊,報(bào)警.

3 檢測(cè)方案與推斷規(guī)則

3.1 檢測(cè)方案的有限狀態(tài)機(jī)模型

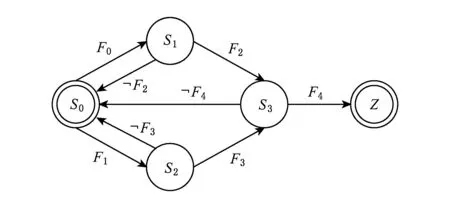

作為理論基礎(chǔ),給出本文檢測(cè)方案的形式化描述,該方案可以抽象為確定的有限狀態(tài)自動(dòng)機(jī)模型,用自動(dòng)機(jī)M=(S,Σ,F,S0,Z)來(lái)表示.

狀態(tài)轉(zhuǎn)換如圖3所示.其中S是1個(gè)有限狀態(tài)集合,S={S0,S1,S2,S3,Z},S0={主機(jī)監(jiān)控},S1={主機(jī)檢測(cè)},S2={網(wǎng)絡(luò)檢測(cè)},S3={綜合判斷},Z={攻擊報(bào)警};Σ表示在主機(jī)和網(wǎng)絡(luò)中檢測(cè)到的低級(jí)事件集合;F表示狀態(tài)遷移函數(shù).F={F0,F1,F2,F3,F4},F(xiàn)0={安置后門行為},F1={自動(dòng)通信行為},F2={主機(jī)行為異常},F3={網(wǎng)絡(luò)行為異常},F4={存在攻擊事件}.本文在實(shí)際應(yīng)用中以推斷規(guī)則的形式來(lái)表述遷移函數(shù),推斷規(guī)則在3.4節(jié)中具體介紹.S0={主機(jī)監(jiān)控}是唯一的初態(tài),Z={攻擊報(bào)警}是最終狀態(tài).

Fig. 3 State machine model圖3 有限狀態(tài)機(jī)模型

3.2 部署方案

根據(jù)2.2節(jié)所述的攻擊樹(shù)模型和3.1節(jié)所述的狀態(tài)機(jī)模型,本文計(jì)劃部署3個(gè)模塊來(lái)檢測(cè)攻擊:觸發(fā)模塊、檢測(cè)模塊、判斷模塊.

1) 觸發(fā)模塊A部署于被監(jiān)控的主機(jī)上,負(fù)責(zé)持續(xù)監(jiān)控注冊(cè)表更新和網(wǎng)絡(luò)交互情況.觸發(fā)模塊包括注冊(cè)表監(jiān)控子模塊和網(wǎng)絡(luò)監(jiān)控子模塊.注冊(cè)表監(jiān)控子模塊在每次開(kāi)機(jī)后自動(dòng)檢測(cè)注冊(cè)表修改,發(fā)現(xiàn)新增加的開(kāi)機(jī)自啟動(dòng)項(xiàng),則記錄進(jìn)程號(hào)pid傳給檢測(cè)模塊并觸發(fā)檢測(cè)過(guò)程.網(wǎng)絡(luò)監(jiān)控子模塊監(jiān)控人與進(jìn)程的交互和進(jìn)程與網(wǎng)絡(luò)的交互,判斷通信是否由人手動(dòng)產(chǎn)生.如果不是,記錄通信地址、進(jìn)程號(hào)并傳給檢測(cè)模塊并觸發(fā)檢測(cè)過(guò)程.

2) 檢測(cè)模塊分為主機(jī)檢測(cè)子模塊B和網(wǎng)絡(luò)檢測(cè)子模塊C.主機(jī)檢測(cè)子模塊部署于被監(jiān)控的主機(jī)上,根據(jù)進(jìn)程號(hào)pid檢測(cè)主機(jī)上的低級(jí)行為;網(wǎng)絡(luò)檢測(cè)子模塊部署于網(wǎng)絡(luò)監(jiān)控主機(jī)上,根據(jù)通信地址檢測(cè)網(wǎng)絡(luò)中的低級(jí)行為.2個(gè)模塊將檢測(cè)到的低級(jí)行為組合為高級(jí)事件,并發(fā)給判斷模塊.

3) 判斷模塊D部署于網(wǎng)絡(luò)監(jiān)控主機(jī)上,根據(jù)收集到的高級(jí)事件使用推斷規(guī)則和擴(kuò)展攻擊樹(shù)重構(gòu)竊取信息的攻擊步驟,判斷是否存在攻擊.

本文借鑒文獻(xiàn)[26]的方法使用推理規(guī)則重構(gòu)高級(jí)惡意事件,最終推斷出竊取信息的攻擊步驟.主機(jī)檢測(cè)子模塊和網(wǎng)絡(luò)檢測(cè)子模塊從執(zhí)行特征中提取低級(jí)行為,根據(jù)推斷規(guī)則將低級(jí)行為組合為高級(jí)事件,將結(jié)果匯總到判斷模塊,判斷模塊重構(gòu)竊取信息的攻擊步驟判斷是否存在攻擊.

3.3 低級(jí)行為收集

主機(jī)端可獲取的低級(jí)行為有4種:

1)R[time,entry,pid]:進(jìn)程pid在時(shí)間time修改注冊(cè)表、入口entry.

注冊(cè)表.惡意軟件修改注冊(cè)表來(lái)獲得開(kāi)機(jī)自啟動(dòng)的能力,并且關(guān)閉防火墻和其他工具.為了識(shí)別修改注冊(cè)表開(kāi)機(jī)自啟動(dòng)的可疑程序,觸發(fā)模塊監(jiān)控注冊(cè)表的修改,每次注冊(cè)表修改為1次低級(jí)行為.

2)F[time,pid,file]:進(jìn)程pid在時(shí)間time訪問(wèn)文件file.

文件.惡意軟件訪問(wèn)主機(jī)中的文件、竊取信息,安裝新模塊,進(jìn)一步傳播等.為了識(shí)別竊取信息的可疑程序,主機(jī)檢測(cè)子模塊檢測(cè)進(jìn)程對(duì)文件的操作,記錄1次文件訪問(wèn)為1次低級(jí)行為.

3)I[time,pid]:進(jìn)程pid在時(shí)間time存在外設(shè)輸入.

外設(shè)輸入.惡意軟件通過(guò)后臺(tái)程序利用網(wǎng)絡(luò)與C&C服務(wù)器通信,這類通信通常是自動(dòng)產(chǎn)生的,不是由外設(shè)輸入產(chǎn)生的.為了識(shí)別自動(dòng)發(fā)包的可疑程序,觸發(fā)模塊監(jiān)控外設(shè)輸入,記錄對(duì)1個(gè)進(jìn)程的外設(shè)輸入為1次低級(jí)行為.

4)N[time,pid,srcadd,destadd]:進(jìn)程pid在時(shí)間time創(chuàng)建本地端口port的網(wǎng)絡(luò)通信.源地址srcadd由srcip和srcport組成,目的地址destadd由destip和destport組成.

網(wǎng)絡(luò)通信.惡意軟件通過(guò)后臺(tái)程序利用網(wǎng)絡(luò)與C&C服務(wù)器通信,這類通信通常是自動(dòng)產(chǎn)生的,不是由外設(shè)輸入產(chǎn)生的.為了識(shí)別自動(dòng)發(fā)包的可疑程序,觸發(fā)模塊監(jiān)控本機(jī)的自動(dòng)網(wǎng)絡(luò)通信,記錄1個(gè)進(jìn)程的1次通信過(guò)程為1次低級(jí)行為.

網(wǎng)絡(luò)端在網(wǎng)絡(luò)檢測(cè)子模塊啟動(dòng)后截取流量獲取低級(jí)行為,具體情況如下:

數(shù)據(jù)包檢測(cè)獲得的低級(jí)行為output——網(wǎng)絡(luò)通信輸出數(shù)據(jù)大小,input——網(wǎng)絡(luò)通信輸入數(shù)據(jù)大小,encryption——通過(guò)熵值計(jì)算判斷數(shù)據(jù)包是否加密或壓縮.

通信對(duì)象檢測(cè)獲得的低級(jí)行為DNSsus——特征查詢檢測(cè)DNS是否可疑,whitelist——通信白名單(本文以常見(jiàn)的域名和IP建立白名單).

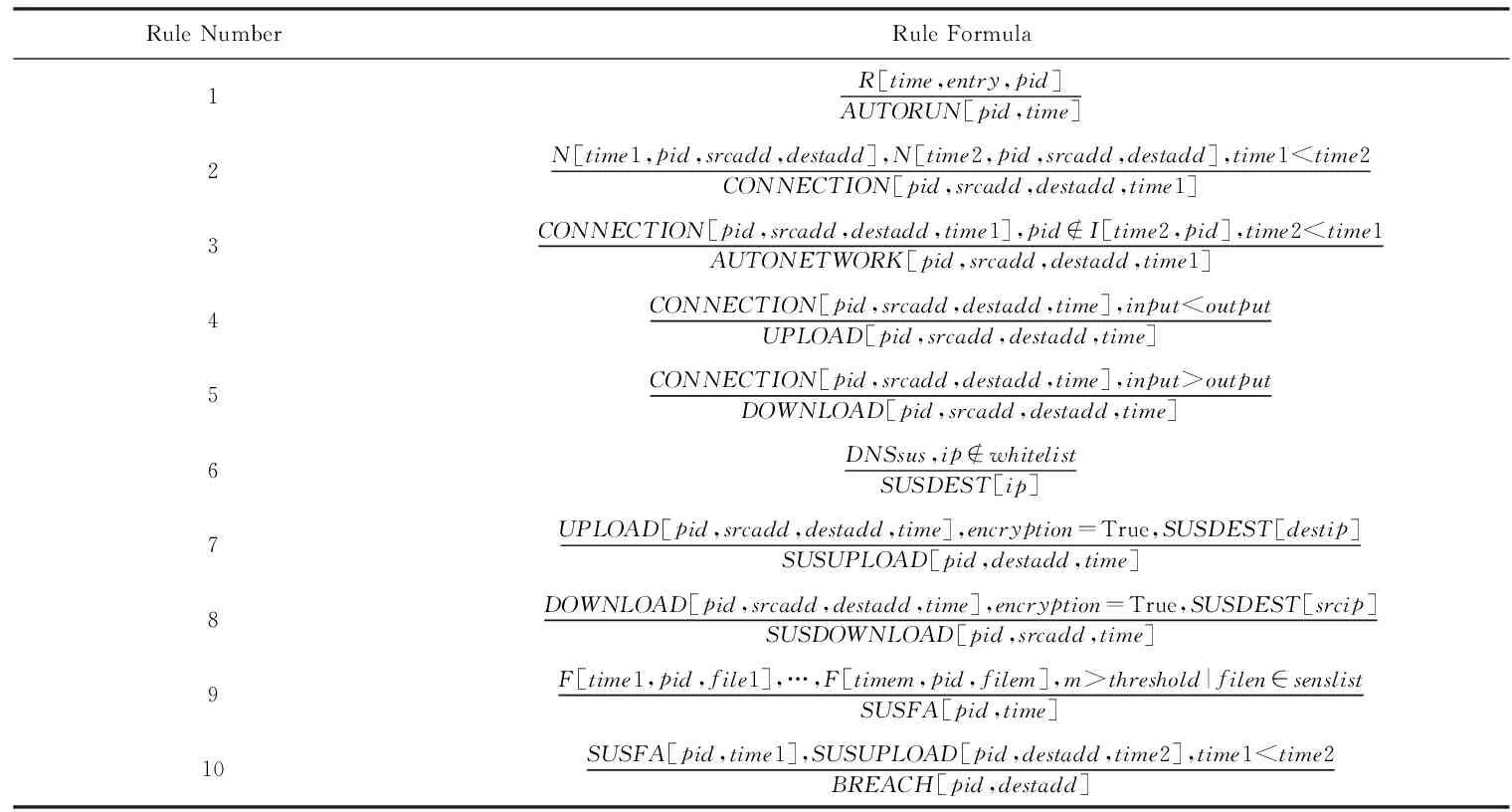

3.4 推斷規(guī)則

高級(jí)惡意事件表示竊取信息的攻擊步驟中的典型攻擊事件.推斷規(guī)則如表1所示,分子是前提,分母為滿足前提做出的聲明.有限狀態(tài)機(jī)的遷移函數(shù)中,F(xiàn)0={安置后門行為}對(duì)應(yīng)推斷規(guī)則1——注冊(cè)表修改添加開(kāi)機(jī)自啟動(dòng),F(xiàn)1={自動(dòng)通信行為}對(duì)應(yīng)推斷規(guī)則3——自動(dòng)網(wǎng)絡(luò)連接,F(xiàn)2={主機(jī)行為異常}對(duì)應(yīng)推斷規(guī)則9——可疑文件訪問(wèn),F(xiàn)3={網(wǎng)絡(luò)行為異常}對(duì)應(yīng)推斷規(guī)則7——可疑上傳和推斷規(guī)則8——可疑下載,F(xiàn)4={存在攻擊事件}對(duì)應(yīng)推斷規(guī)則10——數(shù)據(jù)泄漏.本文根據(jù)這些規(guī)則構(gòu)建出竊取信息的攻擊步驟并檢測(cè)攻擊.

Table 1 Inference Rules表1 推斷規(guī)則表

推斷規(guī)則1. 注冊(cè)表修改添加開(kāi)機(jī)自啟動(dòng):惡意程序運(yùn)行后會(huì)修改注冊(cè)表獲得開(kāi)機(jī)自啟動(dòng)權(quán)限.進(jìn)程pid在時(shí)間time對(duì)注冊(cè)表entry進(jìn)行了操作,則聲明該進(jìn)程獲得了持續(xù)運(yùn)行于主機(jī)的權(quán)限.

推斷規(guī)則2. 網(wǎng)絡(luò)通信:進(jìn)程pid在時(shí)間time1建立網(wǎng)絡(luò)連接,在時(shí)間time2結(jié)束網(wǎng)絡(luò)連接,則聲明該進(jìn)程進(jìn)行了1次網(wǎng)絡(luò)通信.

推斷規(guī)則3. 自動(dòng)網(wǎng)絡(luò)連接:惡意程序通過(guò)后臺(tái)進(jìn)程與C&C服務(wù)器建立遠(yuǎn)程連接,這類進(jìn)程不存在外設(shè)輸入.進(jìn)程pid在時(shí)間time1建立了網(wǎng)絡(luò)連接,而且該進(jìn)程在外設(shè)輸入記錄中查詢不到,認(rèn)為不存在外設(shè)輸入,則聲明該進(jìn)程進(jìn)行了自動(dòng)網(wǎng)絡(luò)連接.

推斷規(guī)則4. 上傳:進(jìn)程pid進(jìn)行了1次網(wǎng)絡(luò)通信,其下載流量小于上傳流量,則聲明該進(jìn)程進(jìn)行了1次數(shù)據(jù)上傳行為.

推斷規(guī)則5. 下載:進(jìn)程pid進(jìn)行了1次網(wǎng)絡(luò)通信,其下載流量大于上傳流量,則聲明該進(jìn)程進(jìn)行了1次數(shù)據(jù)下載行為.

推斷規(guī)則6. 可疑地址:竊取信息攻擊中,可能需要通過(guò)DNS查詢來(lái)與外網(wǎng)的C&C服務(wù)器通信.在存在可疑行為的前提下對(duì)通信地址做判斷,如果該域名可疑且通信地址不在IP白名單中,則聲明該通信地址可疑.

推斷規(guī)則7. 可疑上傳:為了減小被傳統(tǒng)安全產(chǎn)品檢測(cè)到的幾率,惡意通信一般使用隧道通信或加密通信,或者將敏感數(shù)據(jù)存于圖片中以為偽裝.進(jìn)程pid進(jìn)行了1次數(shù)據(jù)上傳行為,如果判斷這次通信為加密通信且IP地址可疑,則聲明該進(jìn)程進(jìn)行了可疑的數(shù)據(jù)上傳行為.

推斷規(guī)則8. 可疑下載:為了減小被傳統(tǒng)安全產(chǎn)品檢測(cè)到的幾率,惡意通信一般使用隧道通信或加密通信,或者將敏感數(shù)據(jù)存于圖片中以為偽裝.進(jìn)程pid進(jìn)行了1次數(shù)據(jù)下載行為,如果判斷這次通信為加密通信且IP地址可疑,則聲明該進(jìn)程進(jìn)行了可疑的數(shù)據(jù)下載行為.

推斷規(guī)則9. 可疑文件訪問(wèn):進(jìn)程pid在1個(gè)時(shí)間段內(nèi)訪問(wèn)了數(shù)量超過(guò)閾值的文件,或訪問(wèn)了屬于敏感文件列表的文件,則聲明該進(jìn)程進(jìn)行了可疑的文件訪問(wèn).

推斷規(guī)則10. 數(shù)據(jù)泄漏:進(jìn)程pid首先進(jìn)行了可疑的文件訪問(wèn),然后進(jìn)行了可疑的數(shù)據(jù)上傳行為,則聲明該進(jìn)程泄漏了數(shù)據(jù)到可疑的目的地址.

4 實(shí) 驗(yàn)

4.1 實(shí)驗(yàn)環(huán)境的搭建

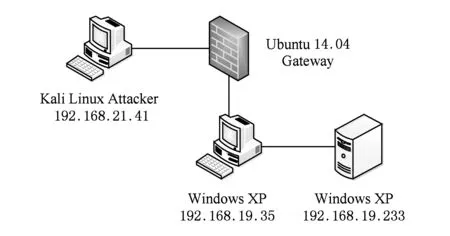

Fig. 4 Network configuration圖4 實(shí)驗(yàn)網(wǎng)絡(luò)拓?fù)浣Y(jié)構(gòu)

網(wǎng)絡(luò)配置如圖4所示,網(wǎng)絡(luò)分為外網(wǎng)區(qū)域和內(nèi)網(wǎng)區(qū)域,外網(wǎng)與內(nèi)網(wǎng)通過(guò)防火墻系統(tǒng)邏輯隔離.外網(wǎng)部署1臺(tái)Kali Linux攻擊機(jī);內(nèi)網(wǎng)由1臺(tái)Ubuntu 14.04網(wǎng)關(guān)、1臺(tái)Windows XP工作機(jī)和1臺(tái)Windows Server服務(wù)器組成,以下簡(jiǎn)稱為Kali,Ubuntu,XP,Server.XP通過(guò)網(wǎng)關(guān)訪問(wèn)外網(wǎng),也可以訪問(wèn)Server,Server設(shè)置為禁止與外網(wǎng)交互通信.Ubuntu檢測(cè)內(nèi)外網(wǎng)絡(luò)之間的通信,本文使用Bro[27]來(lái)檢測(cè)網(wǎng)絡(luò)通信.在Server上建立4個(gè)文件夾放置不同格式的文件作為攻擊目標(biāo),包括TXT,PDF,JPG,ZIP文件.XP和Server上均存在漏洞MS08-067和MS10-046.部署于XP上和Server上的觸發(fā)模塊A1,A2根據(jù)推斷規(guī)則1和3監(jiān)控本機(jī)內(nèi)的注冊(cè)表修改和自動(dòng)網(wǎng)絡(luò)連接,部署于XP上和Server上的主機(jī)檢測(cè)子模塊B1和B2根據(jù)推斷規(guī)則9檢測(cè)可疑主機(jī)事件,部署于Ubuntu上的網(wǎng)絡(luò)檢測(cè)子模塊C根據(jù)推斷規(guī)則4~8檢測(cè)可疑網(wǎng)絡(luò)事件,部署于Ubuntu上的判斷模塊D根據(jù)推斷規(guī)則10和擴(kuò)展攻擊樹(shù)模型判斷是否存在攻擊.

4.2 模擬攻擊檢測(cè)

模擬攻擊檢測(cè)的目標(biāo)是,在發(fā)動(dòng)1次完整的攻擊的同時(shí),本文的檢測(cè)方案可以檢測(cè)到攻擊的存在并發(fā)出帶有詳細(xì)信息的警報(bào).整個(gè)攻擊步驟中,觸發(fā)模塊持續(xù)運(yùn)行監(jiān)控系統(tǒng),檢測(cè)模塊和判斷模塊在觸發(fā)模塊發(fā)送觸發(fā)信息后才運(yùn)行.考慮到信息收集階段與其他階段關(guān)聯(lián)性不強(qiáng)且多誤報(bào),檢測(cè)方案不考慮對(duì)信息收集階段可疑事件的檢測(cè),而是以攻擊切入階段的權(quán)限獲取和C&C通信階段的自動(dòng)連接為觸發(fā)檢測(cè)的監(jiān)控對(duì)象,網(wǎng)絡(luò)監(jiān)控主要監(jiān)控自動(dòng)連接的TCP包.

我們根據(jù)算法1構(gòu)建完整的擴(kuò)展攻擊樹(shù)模型,如圖5所示.對(duì)著名的APT惡意軟件Duqu,F(xiàn)lame,Duqu2進(jìn)行分析,從它們的攻擊步驟中提取高級(jí)事件作為攻擊步驟的子節(jié)點(diǎn),根據(jù)推斷規(guī)則關(guān)聯(lián)低級(jí)行為與高級(jí)事件的關(guān)系,將低級(jí)行為作為高級(jí)事件的子節(jié)點(diǎn).魚(yú)叉攻擊中必然存在對(duì)附件的可疑下載,對(duì)應(yīng)推斷規(guī)則8;獲取權(quán)限的1種方式是修改注冊(cè)表,對(duì)應(yīng)推斷推斷規(guī)則1;可疑的通信必然是自動(dòng)的網(wǎng)絡(luò)連接,可能有自動(dòng)的DNS查詢,對(duì)應(yīng)推斷規(guī)則3和推斷規(guī)則6;自動(dòng)更新必然存在可疑下載,可能有自動(dòng)的DNS查詢,對(duì)應(yīng)推斷規(guī)則8和推斷規(guī)則6;可疑的文件掃描可能是過(guò)量的文件訪問(wèn),也可能是對(duì)敏感數(shù)據(jù)的非法訪問(wèn),對(duì)應(yīng)推斷規(guī)則9;加密傳輸事件是對(duì)可疑地址的可疑上傳,對(duì)應(yīng)推斷規(guī)則6和推斷規(guī)則7.

Fig. 5 Complete extended attack tree model圖5 完整擴(kuò)展攻擊樹(shù)模型

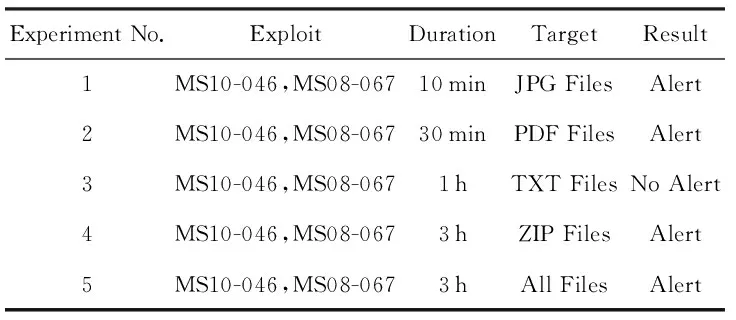

在該實(shí)驗(yàn)中,Kali首先攻擊XP,再以XP為跳板攻擊并遠(yuǎn)程訪問(wèn)Server,最終從Server竊取信息并傳回Kali.我們進(jìn)行了5次實(shí)驗(yàn),每次攻擊竊取不同類型的信息,持續(xù)不等的時(shí)間,來(lái)驗(yàn)證檢測(cè)方案的可靠性,實(shí)驗(yàn)結(jié)果如表2所示.分析實(shí)驗(yàn)結(jié)果可知,攻擊時(shí)間的長(zhǎng)短并不會(huì)對(duì)檢測(cè)造成影響,說(shuō)明我們的方案可以有效檢測(cè)基于時(shí)間的規(guī)避攻擊.漏報(bào)的1次是獲取txt格式的目標(biāo),經(jīng)過(guò)分析是因?yàn)楸桓`取目標(biāo)小于攻擊流量且無(wú)加密壓縮,所以網(wǎng)絡(luò)檢測(cè)子模塊未報(bào)告可疑上傳異常導(dǎo)致漏報(bào).在實(shí)際攻擊中,攻擊者會(huì)嘗試最小化攻擊流量以減少被常規(guī)特征檢測(cè)安全設(shè)備檢測(cè)到的概率.在復(fù)雜的攻擊后,為規(guī)避本方案的檢測(cè)而將竊取的信息壓縮到比攻擊流量更少,可以規(guī)避本方案,但這樣會(huì)明顯降低攻擊的效果,提高攻擊的代價(jià).

Table 2 Experimental Result表2 實(shí)驗(yàn)結(jié)果

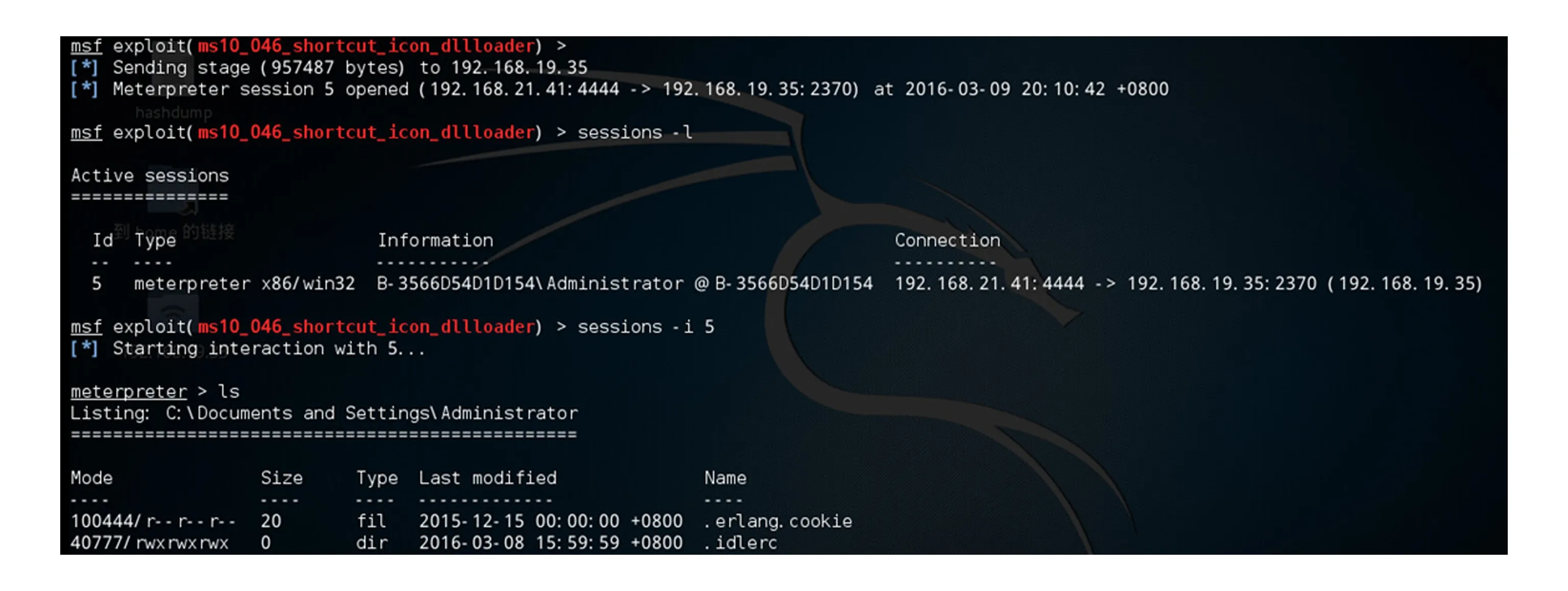

Fig. 6 Vulnerability exploitation process圖6 漏洞利用過(guò)程

以第1次實(shí)驗(yàn)竊取JPG文件為例介紹實(shí)驗(yàn)過(guò)程.

1) Kali利用MS10-046漏洞制作1個(gè)惡意軟件作為魚(yú)叉攻擊的附件發(fā)送到XP,在工作機(jī)下載惡意軟件自動(dòng)觸發(fā)漏洞,構(gòu)建后門修改注冊(cè)表開(kāi)機(jī)自啟動(dòng),通過(guò)反向TCP建立與Kali的遠(yuǎn)程連接,如圖6所示.

2) 以XP為跳板利用MS08-067漏洞攻擊Server,在溢出成功后可以遠(yuǎn)程連接到服務(wù)器,構(gòu)建后門修改注冊(cè)表開(kāi)機(jī)自啟動(dòng),遍歷機(jī)密信息并傳回Kali,如圖7所示.

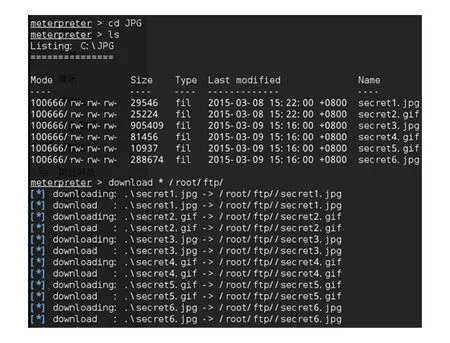

Fig. 7 Data breach process圖7 竊取信息過(guò)程

3) 在攻擊機(jī)的指定目錄下,看到竊取的文件,證明攻擊已成功,如圖8所示,攻擊完成.

Fig. 8 Data breach result圖8 竊取信息結(jié)果

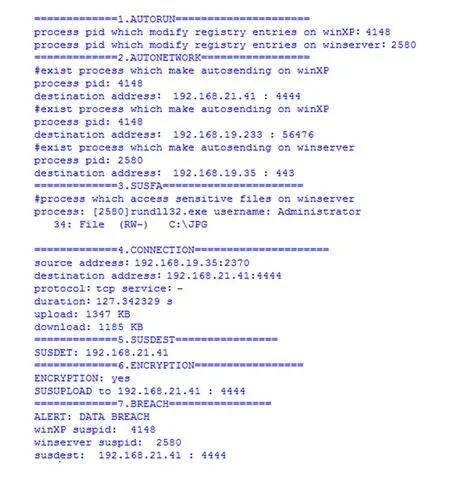

Fig. 9 Integrated information output圖9 綜合信息輸出

報(bào)警情況下判斷模塊D的輸出如圖9所示.根據(jù)圖9中“1.AUTORUN”和“2.AUTONETWORK”中有關(guān)XP的記錄,A1根據(jù)推斷規(guī)則1監(jiān)控到留后門修改注冊(cè)表的行為并獲取進(jìn)程pid:4148,基于該pid,A1根據(jù)推斷規(guī)則3監(jiān)控到XP與Kali和XP與Server之間的自動(dòng)發(fā)包行為,隨后觸發(fā)B1和C.根據(jù)圖9中“1.AUTORUN”和“2.AUTONETWORK”中有關(guān)Server的記錄,A2根據(jù)推斷規(guī)則1監(jiān)控到攻擊者橫向移動(dòng)后為留后門在Server中進(jìn)行注冊(cè)表修改的行為并獲取進(jìn)程pid:2580,基于該pid,A2根據(jù)推斷規(guī)則3監(jiān)控到Server與XP之間的自動(dòng)發(fā)包行為,隨后觸發(fā)B2.圖9中“3.SUSFA”記錄在Server主機(jī)上B2根據(jù)推斷規(guī)則9和可疑pid:2580檢測(cè)到對(duì)敏感文件的訪問(wèn)行為.圖9中“4.CONNECTION”,“5.SUSDEST”,“6.ENCRYPTION”記錄顯示,根據(jù)A1獲取的信息如通信IP和端口號(hào),C檢測(cè)到XP將自Server獲取的敏感文件轉(zhuǎn)發(fā)到Kali的可疑上傳通信,判斷依據(jù)是:根據(jù)推斷規(guī)則4判斷上傳流量大于下載流量;根據(jù)推斷規(guī)則6判斷通信地址192.168.21.41不屬于白名單因此可疑;對(duì)通信流量進(jìn)行熵值計(jì)算,結(jié)果大于閾值,認(rèn)為通信數(shù)據(jù)進(jìn)行了加密或壓縮.圖9中“7.BREACH”是D總結(jié)以上信息根據(jù)推斷規(guī)則10得出的結(jié)論,報(bào)警認(rèn)為存在數(shù)據(jù)泄漏行為,并標(biāo)明可疑的pid和可疑的目的地址.

4.3 效率和開(kāi)銷

我們進(jìn)行了5次實(shí)驗(yàn),通過(guò)不同的端口(443,4444)獲取不同格式(txt,jpg,pdf,zip)的目標(biāo),在攻擊的同時(shí)靶機(jī)一直處于正常使用中,有正常的外設(shè)輸入和網(wǎng)絡(luò)通信.5次檢測(cè)4次成功,漏報(bào)的1次是因?yàn)槟繕?biāo)大小小于攻擊機(jī)發(fā)往靶機(jī)的流量大小,而且無(wú)加密壓縮,所以網(wǎng)絡(luò)檢測(cè)子模塊未報(bào)告異常.對(duì)正常運(yùn)行的主機(jī)進(jìn)行多次長(zhǎng)時(shí)間的誤報(bào)測(cè)試,均無(wú)誤報(bào).

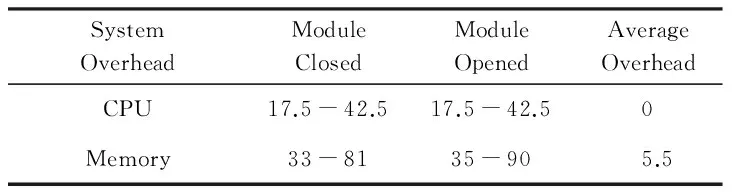

我們?cè)诘?次實(shí)驗(yàn)時(shí)測(cè)量了每個(gè)模塊的開(kāi)銷來(lái)驗(yàn)證系統(tǒng)可靠性,即測(cè)量時(shí)間在3 h.檢測(cè)系統(tǒng)分為觸發(fā)、檢測(cè)、判斷3個(gè)模塊.觸發(fā)模塊和主機(jī)檢測(cè)子模塊部署于被監(jiān)控的主機(jī)上,網(wǎng)絡(luò)監(jiān)控子模塊和判斷模塊部署于網(wǎng)關(guān)上,網(wǎng)關(guān)屬于專用安全主機(jī),不會(huì)影響別的主機(jī)的性能,所以主要測(cè)量觸發(fā)模塊和主機(jī)檢測(cè)子模塊對(duì)被監(jiān)控主機(jī)的影響.

被監(jiān)控主機(jī)一直處于正常運(yùn)行狀態(tài),有正常的上網(wǎng)操作和瀏覽器使用,我們?cè)陉P(guān)閉和開(kāi)啟模塊的2種情況下測(cè)量了被監(jiān)控主機(jī)CPU和內(nèi)存的開(kāi)銷,結(jié)果如表3所示,在關(guān)閉模塊的情況下,主機(jī)CPU開(kāi)銷平均30%左右;內(nèi)存開(kāi)銷平均57%左右.開(kāi)啟模塊后運(yùn)行3 h并進(jìn)行記錄,主機(jī)CPU開(kāi)銷平均仍是30%左右;內(nèi)存開(kāi)銷有所增長(zhǎng),平均在62.5%左右.由分析可知,檢測(cè)系統(tǒng)對(duì)CPU的影響可忽略不計(jì),占用了5.5%左右的內(nèi)存開(kāi)銷.

Table 3 Overhead of the Modules in the Host表3 主機(jī)上模塊的開(kāi)銷 %

5 結(jié) 論

攻擊者不斷挖掘和使用0day漏洞來(lái)制作惡意軟件,配備完整安全防護(hù)系統(tǒng)的組織仍有可能遭到APT級(jí)惡意軟件的攻擊.減小這類攻擊帶來(lái)的損失非常重要.本文深度分析了3個(gè)著名的APT級(jí)惡意軟件并提出1種新穎的方案來(lái)檢測(cè)竊取信息的惡意軟件.該方案結(jié)合異常檢測(cè)與誤用檢測(cè),使用HIDS和NIDS收集主機(jī)和網(wǎng)絡(luò)的低級(jí)行為,根據(jù)推斷規(guī)則關(guān)聯(lián)低級(jí)行為和高級(jí)惡意事件,由檢測(cè)到的高級(jí)惡意事件構(gòu)建出竊取信息的攻擊步驟,最終檢測(cè)攻擊.同時(shí),本文提出了一系列推斷規(guī)則來(lái)描述攻擊步驟中可以觀察到的高級(jí)惡意事件.我們實(shí)現(xiàn)了原型系統(tǒng)并評(píng)估,認(rèn)為本文的方案可以有效檢測(cè)到惡意軟件竊取信息的痕跡.

當(dāng)然,本文中提到的方案也存在一些問(wèn)題.持續(xù)監(jiān)控鼠標(biāo)鍵盤(pán)的輸入來(lái)查找自動(dòng)發(fā)包的可疑進(jìn)程,開(kāi)銷略大,同時(shí)效果較低,未來(lái)需進(jìn)一步縮小監(jiān)控范圍.由于實(shí)驗(yàn)環(huán)境的限制,本文中的方案只通過(guò)實(shí)驗(yàn)室小規(guī)模模擬實(shí)驗(yàn)驗(yàn)證,對(duì)于真實(shí)復(fù)雜環(huán)境的適用情況還有待驗(yàn)證.關(guān)聯(lián)低級(jí)行為與高級(jí)事件之間關(guān)系的推斷規(guī)則和構(gòu)建高級(jí)事件與攻擊步驟之間關(guān)系的檢測(cè)算法1來(lái)自于對(duì)過(guò)去惡意軟件學(xué)習(xí)的專家經(jīng)驗(yàn),十分有限.未來(lái)計(jì)劃嘗試使用機(jī)器學(xué)習(xí)算法來(lái)自動(dòng)的生成推斷規(guī)則和檢測(cè)算法,提高可用性.

[1]Chen P, Desmet L, Huygens C. A study on advanced persistent threats[C]Proc of IFIP CMS’14. Berlin: Springer, 2014: 63-72

[2]SkyEye. APT OceanLotus (APT-C-00)[EBOL]. (2015-05-29) [2016-06-16]. http:bobao.360.cnnewsdetail1601.html (in Chinese)(天眼實(shí)驗(yàn)室. OceanLotus(海蓮花)APT報(bào)告[EBOL]. (2015-05-29) [2016-06-16]. http:bobao.360.cnnewsdetail1601.html)

[3]Bencsáth B, Pék G, Buttyán L, et al. Duqu: Analysis, detection, and lessons learned[C]Proc of ACM EuroSec’12. New York: ACM, 2012: 15-26

[4]CrySyS Lab. Duqu 2.0: A comparison to Duqu v1.0[R]. Budapest: Department of Telecommunications, Budapest University of Technology and Economics, 2015

[5]CrySyS Lab. sKyWIper: A complex malware for targeted attacks v1.05[R]. Budapest: Department of Telecommunications, Budapest University of Technology and Economics, 2012

[6]Mu Xiangkun, Wang Jingsong, Xue Yufeng, et al. Abnormal network traffic detection approach based on alive entropy[J]. Journal on Communications, 2013, 34(Z2): 51-57 (in Chinese)(穆祥昆, 王勁松, 薛羽豐, 等. 基于活躍熵的網(wǎng)絡(luò)異常流量檢測(cè)方法[J]. 通信學(xué)報(bào), 2013, 34(Z2): 51-57)

[7]Tang Chenghua, Liu Pengcheng, Tang Shensheng, et al. Anomaly intrusion behavior detection based on fuzzy clustering and features selection[J]. Journal of Computer Research and Development, 2015, 52(3): 718-728 (in Chinese)(唐成華, 劉鵬程, 湯申生, 等. 基于特征選擇的模糊聚類異常入侵行為檢測(cè)[J]. 計(jì)算機(jī)研究與發(fā)展, 2015, 52(3): 718-728)

[8]Zheng Liming, Zou Peng, Jia Yan, et al. How to extract and train the classifier in traffic anomaly detection system[J]. Chinese Journal of Computers, 2012, 35(4): 719-729 (in Chinese)(鄭黎明, 鄒鵬, 賈焰, 等. 網(wǎng)絡(luò)流量異常檢測(cè)中分類器的提取與訓(xùn)練方法研究[J]. 計(jì)算機(jī)學(xué)報(bào), 2012, 35(4): 719-729)

[9]Yang Yahui, Huang Haizhen, Shen Qingni, et al. Research on intrusion detection based on incremental GHSOM[J]. Chinese Journal of Computers, 2014, 37(5): 1216-1224 (in Chinese)(楊雅輝, 黃海珍, 沈晴霓, 等. 基于增量式GHSOM 神經(jīng)網(wǎng)絡(luò)模型的入侵檢測(cè)研究[J]. 計(jì)算機(jī)學(xué)報(bào), 2014, 37(5): 1216-1224)

[10]Han Xiaoguang, Qu Wu, Yao Xuanxia, et al. Research on malicious code variants detection based on texture fingerprint[J]. Journal on Communications, 2014, 35(8): 125-136 (in Chinese)(韓曉光, 曲武, 姚宣霞, 等. 基于紋理指紋的惡意代碼變種檢測(cè)方法研究[J]. 通信學(xué)報(bào), 2014, 35(8): 125-136)

[11]Zhu Kenan, Yin Baolin, Mao Yaming, et al. Malware classification approach based on valid window and naive Bayes[J]. Journal on Computer Research and Development, 2014, 51(2): 373-381 (in Chinese)(朱克楠, 尹寶林, 冒亞明, 等. 基于有效窗口和樸素貝葉斯的惡意代碼分類[J]. 計(jì)算機(jī)研究與發(fā)展, 2014, 51(2): 373-381)

[12]Xu Xiaolin, Yun Xiaochun, Zhou Yonglin, et al. Online analytical model of massive malware based on feature clustering[J]. Journal on Communications, 2013, 34(8): 146-153 (in Chinese)(徐小琳, 云曉春, 周勇林, 等. 基于特征聚類的海量惡意代碼自動(dòng)分析模型[J]. 通信學(xué)報(bào), 2013, 34(8): 146-153)

[13]Hutchins E M, Cloppert M J, Amin R M. Intelligence-driven computer network defense informed by analysis of adversary campaigns and intrusion kill chains[J]. Leading Issues in Information Warfare & Security Research, 2011, 1: 80-106

[14]Du Yuejin, Zhai Lidong, Li Yue, et al. Security architecture to deal with APT attacks: Abnormal discovering[J]. Journal of Computer Research and Development, 2014, 51(7): 1633-1645 (in Chinese)(杜躍進(jìn), 翟立東, 李躍, 等. 一種應(yīng)對(duì) APT 攻擊的安全架構(gòu): 異常發(fā)現(xiàn)[J]. 計(jì)算機(jī)研究與發(fā)展, 2014, 51(7): 1633-1645)

[15]Kim Y H, Park W H. A study on cyber threat prediction based on intrusion detection event for APT attack detection[J]. Multimedia Tools and Applications, 2014, 71(2): 685-698

[16]Fu Yu, Li Hongcheng, Wu Xiaoping, et al. Detecting APT attacks: A survey from the perspective of big data analysis[J]. Journal on Communications, 2015, 36(11): 1-14 (in Chinese)(付鈺, 李洪成, 吳曉平, 等. 基于大數(shù)據(jù)分析的 APT 攻擊檢測(cè)研究綜述[J]. 通信學(xué)報(bào), 2015, 36(11): 1-14)

[17]Tian Zhihong, Wang Bailing, Zhang Weizhe, et al. Network intrusion detection model based on context verification[J]. Journal of Computer Research and Development, 2013, 50(3): 498-508 (in Chinese)(田志宏, 王佰玲, 張偉哲, 等. 基于上下文驗(yàn)證的網(wǎng)絡(luò)入侵檢測(cè)模型[J]. 計(jì)算機(jī)研究與發(fā)展, 2013, 50(3): 498-508)

[18]Zeng Yuanyuan, Hu Xin, Shin K G. Detection of botnets using combined host-and network-level information[C]Proc of 2010 IEEEIFIP Int Conf on Dependable Systems & Networks (DSN). Piscataway, NJ: IEEE, 2010: 291-300

[19]Shin S, Xu Zhaoyan, Gu Guofei. EFFORT: A new host-network cooperated framework for efficient and effective bot malware detection[J]. Computer Networks, 2013, 57(13): 2628-2642

[20]Li Qiao, He Hui, Fang Binxing, et al. Awareness of the network group anomalous behaviors based on network trust[J]. Chinese Journal of Computers, 2014, 37(1): 1-14 (in Chinese)(李喬, 何慧, 方濱興, 等. 基于信任的網(wǎng)絡(luò)群體異常行為發(fā)現(xiàn)[J]. 計(jì)算機(jī)學(xué)報(bào), 2014, 37(1): 1-14)

[21]He Yukun, Li Qiang, Ji Yuede, et al. Detecting response-delayed bot by correlating host behavior and network activity[J]. Chinese Journal of Computers, 2014, 37(1): 50-61 (in Chinese)(何毓錕, 李強(qiáng), 嵇躍德, 等. 一種關(guān)聯(lián)網(wǎng)絡(luò)和主機(jī)行為的延遲僵尸檢測(cè)方法[J]. 計(jì)算機(jī)學(xué)報(bào), 2014. 37(1): 50-61)

[22]Lu Huiying, Peng Wu, Wang Ruimei, et al. A real-time network threat recognition and assessment method based on association analysis of time and space[J]. Journal of Computer Research and Development, 2014, 51(5): 1039-1049 (in Chinese)(呂慧穎, 彭武, 王瑞梅, 等. 基于時(shí)空關(guān)聯(lián)分析的網(wǎng)絡(luò)實(shí)時(shí)威脅識(shí)別與評(píng)估[J]. 計(jì)算機(jī)研究與發(fā)展, 2014, 51(5): 1039-1049)

[23]Chen Xiaojun, Shi Jinqiao, Xu Fei, et al. Algorithm of optimal security hardening measures against insider threat[J]. Journal of Computer Research and Development, 2014, 51(7): 1565-1577 (in Chinese)

(陳小軍, 時(shí)金橋, 徐菲, 等. 面向內(nèi)部威脅的最優(yōu)安全策略算法研究[J]. 計(jì)算機(jī)研究與發(fā)展, 2014, 51(7): 1565-1577)

[24]Chen Xiaojun, Fang Binxing, Tan Qingfeng, et al. Inferring attack intent of malicious insider based on probabilistic attack graph model[J]. Chinese Journal of Computers, 2014, 37(1): 62-72 (in Chinese)(陳小軍, 方濱興, 譚慶豐, 等. 基于概率攻擊圖的內(nèi)部攻擊意圖推斷算法研究[J]. 計(jì)算機(jī)學(xué)報(bào), 2014, 37(1): 62-72)

[25]Kirat D, Vigna G, Kruegel C. Barecloud: Bare-metal analysis-based evasive malware detection[C]Proc of the 23rd USENIX Security Symp. Berkeley, CA: USENIX Association, 2014: 287-301

[26]Barabosch T, Dombeck A, Yakdan K, et al. BotWatcher-transparent and generic botnet tracking[C]Proc of RAID 2015. Berlin: Springer, 2015: 565-587

[27]Paxson V. Bro: A system for detecting network intruders in real-time[J]. Computer Networks, 1999, 31(23): 2435-2463

Wang Lina, born in 1964. Professor and PhD supervisor in Wuhan University. Senior member of CCF. Her main research interests include network security, multimedia security and cloud computing security.

Tan Cheng, born in 1989. PhD candidate of Wuhan University. Student member of CCF. His main research interests include network security and cloud security (cheng_tan@whu.edu.cn).

Yu Rongwei, born in 1981. Lecturer in Wuhan University. Member of CCF. His main research interests include cloud security and content security (rongwei_yu@163.com)

Yin Zhengguang, born in 1989. Master of Wuhan University. His main research interests include network security and cloud security (547316291@qq.com).

The Malware Detection Based on Data Breach Actions

Wang Lina, Tan Cheng, Yu Rongwei, and Yin Zhengguang

(StateKeyLaboratoryofSoftwareEngineering(WuhanUniversity),Wuhan430072) (KeyLaboratoryofAerospaceInformationSecurityandTrustedComputing(WuhanUniversity),MinistryofEducation,Wuhan430072) (SchoolofComputerScience,WuhanUniversity,Wuhan430072)

The advanced persistent threat (APT) attack is a big challenge towards enterprise and governmental data protection. The use of 0-day exploits is prevalent with malwares capable of APT attacks, and traditional security systems relying on known features can hardly detect them. In order to detect malwares which steal sensitive information, first of all we analyze existing APT malwares and describe the steps of their attacks. Based on the analysis, we propose a malware detection method focusing on data breach actions to the same kind of malwares. Combining anomaly detection with misuse detection, this method enables persistent monitoring, protecting hosts and network with low cost. Also proposed are inference rulesets which describe high-level malicious events observed in attack steps. Once suspicious events are detected, low-level actions from the hosts and the network will be further collected and correlated to high-level malicious events by the inference rules. Eventually we reconstruct the data breach attack procedure to judge the existence of the attacks. Simulation experiment verify the effectiveness of the method.

data breach; malware; attack steps; low-level actions; high-level malicious events; inference rules

2016-06-14;

2016-10-10

國(guó)家自然科學(xué)基金項(xiàng)目(61373169);國(guó)家“八六三”高技術(shù)研究發(fā)展計(jì)劃基金項(xiàng)目(2015AA016004);國(guó)家科技支撐計(jì)劃基金項(xiàng)目(2014BAH41B00);NSFC-通用技術(shù)基礎(chǔ)研究聯(lián)合基金項(xiàng)目(U1536204) This work was supported by the National Natural Science Foundation of China (61373169), the National High Technology Research and Development Program of China (863 Program) (2015AA016004), the National Key Technology Research and Development Program of China (2014BAH41B00), and the NSFC-General Technology Basic Research Joint Funds (U1536204).

TP393