基于威脅傳播的多節點網絡安全態勢量化評估方法

田建偉 田 崢 漆文輝 郝悍勇 李仁發 黎 曦 喬 宏 薛海偉

1(國網湖南省電力公司電力科學研究院 長沙 410007)

2(國家電網公司 北京 100031)

3 (湖南大學信息科學與工程學院 長沙 410082)

(tianjw0509@163.com)

隨著化石能源的日漸枯竭和環境污染的逐步加劇,以輸送清潔能源為目標的能源互聯網概念被提出并逐漸受到業界認可[1-3].能源互聯網是新能源技術與互聯網技術相結合,實現電力流、信息流和業務流高度融合的共享網絡[4-6].能源互聯網中智能電網、物聯網和互聯網技術的深度融合,新能源、分布式能源、微電網和電動汽車充放電設施的接入,造成原有封閉隔離的網絡邊界模糊化,安全防護薄弱環節增多,為黑客提供了更多的攻擊路徑和攻擊目標[7],遭到破壞性攻擊的后果十分嚴重,存在大規模甚至全球范圍內的停電事件風險.如何準確地評估能源互聯網信息安全態勢,及時采取有效的安全控制措施,是保障能源互聯網安全的重要研究課題.

安全態勢評估是通過獲取安全相關元素,分析和判斷安全狀況.劉玉嶺等人[8]提出了基于時空維度分析的網絡安全態勢預測方法,從時間和空間維度上分析安全要素對安全態勢的影響.張海霞等人[9]使用攻擊能力增長表示攻擊者的最終目標,并以此分析攻擊路徑,從而進行網絡安全性的分析.田志宏等人[10]提出利用上下文驗證的方法,過濾無關的虛假警報,使得安全評估更為準確.韋勇等人[11]利用漏洞信息和服務信息,經過態勢要素融合和節點態勢融合計算網絡安全態勢.國外的Mohamed等人[12-13]通過分析警報之間的邏輯關系對警報進行關聯分析,評估網絡的威脅態勢.Brynielsson等人[14]通過博弈論的方法預測和分析安全態勢.

能源互聯網全球泛在和分布式接入的特性,以及信息系統和能源系統在量測、計算、傳輸和控制等環節的高度集成[15-16],導致能源互聯網的網絡結構復雜、信息量大、安全態勢影響因素多,存在“一點突破,影響全網”的風險.而現有的研究工作偏重于孤立信息系統或者小規模網絡的安全態勢評估,忽略了大規模網絡中威脅的相互傳播影響,評估要素不全面,使得評估結果不夠準確,難以對網絡結構復雜的能源互聯網做出準確的信息安全態勢評估.為此,本文提出了面向能源互聯網的多節點網絡安全態勢量化評估方法.1)提出了能源互聯網網絡節點的概念和相關定義,并利用圖理論對能源互聯網的網絡結構進行建模;2)通過基于威脅傳播概率的安全態勢量化方法,計算網絡節點安全態勢,進而綜合考慮服務權重,計算整個網絡的融合安全態勢;3)提出一種基于最簡威脅圖的安全態勢改進方法,為安全決策者提供合理的安全解決方案.

本文主要做出了3點貢獻:

1) 面對能源互聯網復雜的網絡結構,構建連接關系圖模型,能夠準確地對影響網絡安全態勢的要素進行識別和分析.

2) 提出基于威脅傳播概率的安全態勢量化方法,能夠反映節點間威脅的關聯性,同時考慮了服務權重對安全態勢的影響,提出了多節點的安全態勢融合方法.

3) 提出了一種基于最簡威脅圖的安全態勢改進方法,該方法通過構造最簡威脅圖,能夠尋找解決目標網絡安全威脅的關鍵措施集合.

1 網絡節點安全態勢評估模型

為便于討論能源互聯網的信息安全態勢,本文首先給出網絡節點等概念的相關定義.

定義1. 網絡節點.將分布于能源互聯網不同物理位置,通過信息網絡互聯起來,支撐分布式能源接入控制,實現信息流和控制流傳輸的一個信息系統集合稱為一個網絡節點.網絡節點h可用一個五元組來表示h=(id,f,t,v,a).其中,id為網絡節點的標識;f為該節點的權重;t為該節點檢測到的攻擊信息;v為該節點的脆弱性信息,包括漏洞、服務、安全配置等;a為該節點資產價值,包括保密性、完整性和可用性.H={h1,h2,…,hn}稱為網絡節點的全集.在網絡節點中檢測到攻擊信息的節點稱為威脅熱源節點,表示為H′={hq,…,hm}?H.

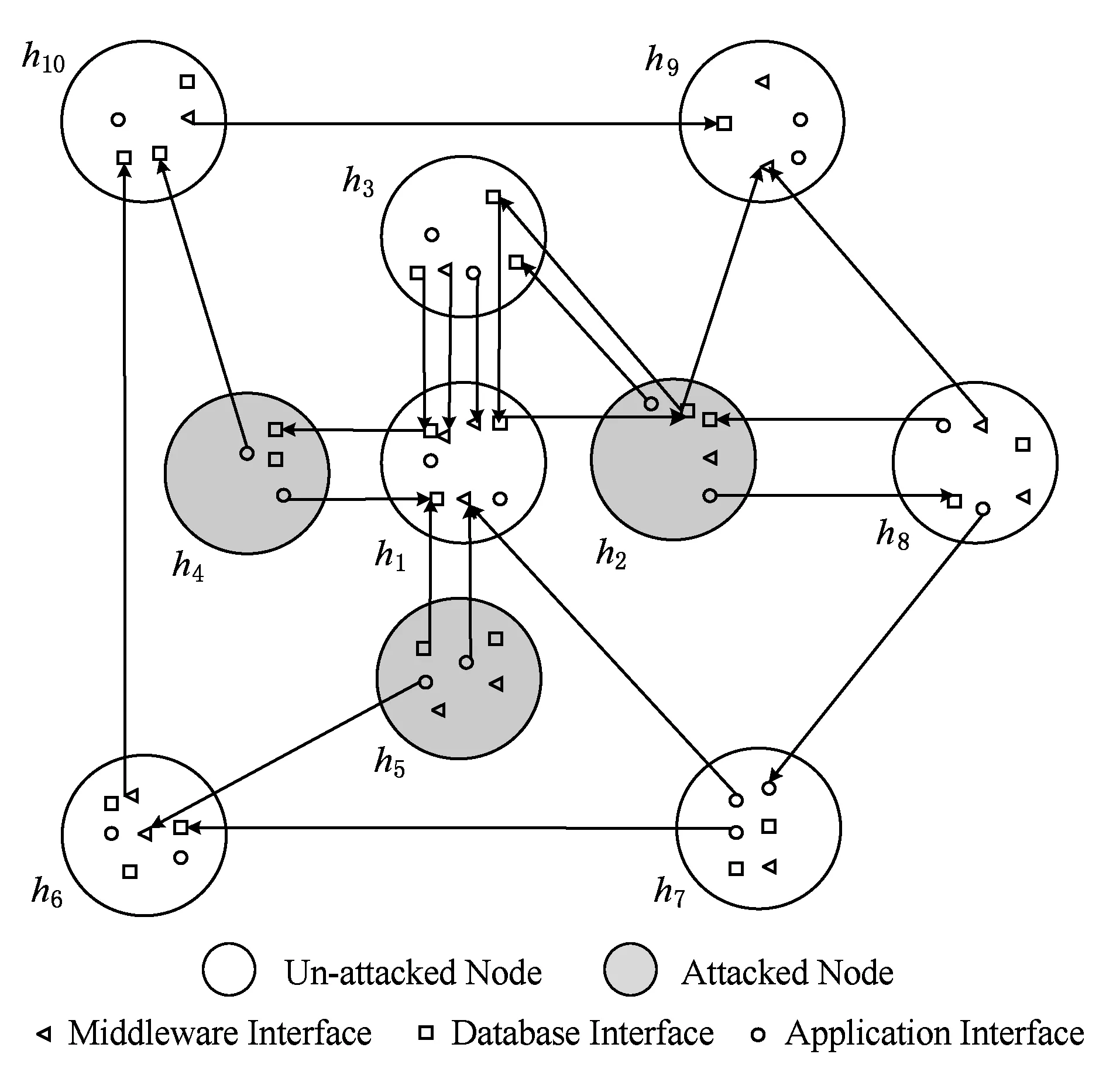

如圖1所示,網絡節點h1~h10,其中h2,h4,h5為威脅熱源節點.在圖1中,網絡節點內部功能各異的信息系統被用于傳輸數據和服務信息的網絡鏈路互聯起來,使得網絡節點之間存在邏輯訪問關系.

Fig. 1 Schematic diagram of energy Internet network node access relationship圖1 能源互聯網網絡節點訪問關系示意圖

定義2. 連接關系.網絡節點hi(1≤i≤n)通過網絡鏈路,存在到網絡節點hj(1≤j≤n,i≠j)中信息系統或設備的邏輯訪問關系,稱為網絡節點hi到網絡節點hj的連接關系li,j,所有連接關系的集合為L.

定義3. 連接關系圖.能源互聯網中各網絡節點的連接關系構成了一個連接關系有向圖G,G=(H,L).

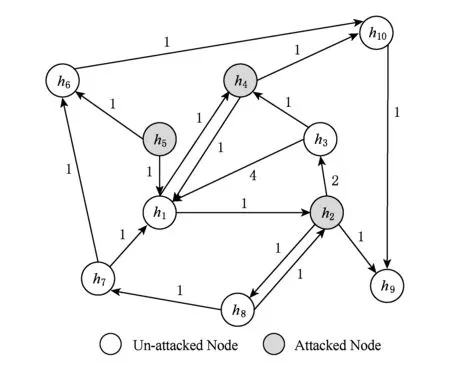

圖1的網絡節點拓撲信息可以模型化為連接關系圖,如圖2所示.連接關系圖中頂點為網絡節點,邊為連接關系,邊上的權重值為網絡節點間連接關系的數量.

Fig. 2 Corresponding connection relation graph of figure 1圖2 圖1對應的連接關系圖

文獻[17-18]提出了“風險關聯性”的概念,描述不同信息系統和設備之間潛在的安全風險關聯關系.同理,在連接關系圖中,當攻擊者成功入侵網絡節點hi后,他不僅控制了hi的部分甚至全部資源,而且也通過連接關系擁有了對網絡節點hj一定程度的訪問特權,可見連接關系使得威脅具有傳播性.因此,本文也引入“網絡節點間威脅傳播概率”的概念.

定義4. 威脅傳播概率r.如果攻擊t在成功入侵威脅熱源節點hi后,利用網絡節點間的連接關系〈hi,hj〉,繼續攻擊節點hj并造成安全事件的概率稱為威脅傳播概率ri,j.

網絡節點安全態勢不僅與攻擊信息、脆弱性、節點資產有關,還與節點間的威脅傳播概率有關.本文安全態勢評估有3點:

1) 檢測受到攻擊的威脅熱源節點hi,分析攻擊t與脆弱性屬性v的相關度來評估安全事件發生的概率pi.

2) 根據安全事件發生概率pi、威脅值k和節點之間的威脅傳播概率ri,j,計算安全事件對其他節點hj造成的影響ui,j.

3) 安全事件的影響程度,并結合網絡節點資產價值a,評估網絡節點安全態勢SA.

2 安全態勢量化評估方法

2.1 基于威脅傳播概率的安全態勢計算方法

從攻擊者的角度看,達到滲透目標的滲透路徑可能有若干條,即當攻擊者成功滲透一個網絡節點后,由于節點間的連接關系,下一個攻擊目標可能有多個,選擇下一個目標的因素也存在多個方面,如攻擊者對滲透技術的偏好和能力、攻擊目標的脆弱性等.本文將獲取一個網絡節點控制權后,選擇下一個網絡節點作為攻擊目標的可能性稱為攻擊選擇概率pn.例如,在成功控制網絡節點hi后,下一個有可能的攻擊目標為hi,hm,hn中的任意一個,pn(i,j)表示選擇網絡節點hj作為下一個攻擊目標的攻擊選擇概率.

本文假設攻擊者具有超強的滲透能力,能夠成功執行各種滲透行為,攻擊選擇概率僅與網絡節點自身的脆弱性有關.參考文獻[19]中脆弱信息的量化計算方法的攻擊選擇概率pn計算為

(1)

其中,W=(w1,w2,w3,w4)為權重歸一化向量,表示各脆弱性信息對安全事件發生的影響程度.

基于安全防御體系中“木桶理論”的基本思想,攻擊者總是選擇脆弱性最高的網絡節點發起攻擊,即攻擊者的“理性”滲透路徑選擇假設.

假設1. 理性的攻擊路徑選擇.攻擊者掌握了目標網絡系統的所有信息,包括攻擊選擇概率和網絡拓撲結構.當攻擊者成功滲透一個網絡節點后,面對多個連接關系,總會選擇攻擊選擇概率最大的連接關系路徑作為下一個攻擊目標;同時攻擊滲透過程中,不會重復攻擊己經獲得了的控制權限的網絡節點,即攻擊者的滲透行為是單調的.

基于假設1和連接關系有向圖,可得出相關定理:

定理1. 在成功控制網絡節點hi后,攻擊者到網絡節點hj的攻擊路徑為:以攻擊選擇概率pn為權值,在連接關系有向圖中網絡節點hi和hj之間經過的邊權值之和最少的路徑,該路徑稱為攻擊選擇路徑lmin(i,j)=〈l(i,q),l(q,s),…,l(s,j)〉,所有攻擊選擇路徑組成的集合稱為攻擊選擇路徑集合Lmin.

根據定理1,威脅傳播概率ri,j的計算方法如下:

ri,j=pn(i,d)×pn(d,l)×…×pn(k,j),

s.t.

〈l(i,d),l(d,l),…,l(k,j)〉=lmin(i,j),

i≠d≠l≠k≠j.

(2)

本文采用Dijkstra算法,通過以攻擊選擇概率為權重的連接關系有向圖,計算威脅傳播概率,算法的時間復雜度為O(n2×|H′|),其中n為連接關系有向圖的節點數量.

在節點hi(hi∈H′)上的網絡攻擊t,對節點hj威脅影響uj的計算為

(3)

其中,k為威脅值,即威脅針對某個漏洞的風險級別,根據威脅評分系統CVSS的評分標準[20],k∈[0,10],值越大,威脅程度越高;pi為安全事件發生的概率,即在網絡節點hi上檢測到攻擊信息t后,利用網絡節點脆弱性v信息,導致安全事件發生的可能性.

將每個攻擊對該網絡節點的威脅影響累加,作為該網絡節點同一時段所受到的所有攻擊的影響,即網絡節點的安全態勢ej可計算為

(4)

結合網絡節點的資產價值,計算安全態勢為

SAj=ej×aj.

(5)

2.2 基礎數據的獲取方法

1) 安全攻擊檢測方法

問題描述如下:給定攻擊類型T={t1,t2,…,tu},每類攻擊ti涉及的日志屬性字段為ATi={ati,1,ati,2,…,ati,m},每個攻擊ti對應的特征關鍵字為KEYi={keyi,1,keyi,2,…,keyi,v},如何檢測日志集合H中是否包含特征關鍵字keyi,j(1≤i≤u,1≤j≤v),并把檢測到的ti和Ai值存儲到關系數據庫,以用來統計網絡節點遭到ti的攻擊數量.

針對以上問題,本文基于大規模數據的Map-Reduce數據分析模型,將Hbase中的態勢數據分片,每行為一片,在Map函數中檢測網絡日志數據是否包含攻擊特征關鍵字,并按照指標進行分類排序并存儲到數據中.具體步驟如下:

步驟1. 構建攻擊類型數組T[u]、日志屬性二維數組AT[u][m]及特征關鍵字二維數組KEY[u][n],初始化環境變量;

步驟2. 對于指標的每個屬性AT[i][j],遍歷Map函數輸入變量中所對應的屬性值,并組成屬性字段值字符串DesStr,遍歷AT[i]對應的每一個特征關鍵字K[i][l],檢測DesStr是否包含關鍵字K[i][l],如果包含,則形成Pair(AT[i],DesStr)為鍵值對,輸出到Reduce函數中;

步驟3. 在Reduce函數中,將(AT[i],DesStr)寫入到關系數據庫中.

2) 威脅熱源節點的安全事件發生概率

根據參考文獻[19],檢測到安全攻擊后,安全事件發生的概率不僅跟節點的漏洞信息有關,還與節點內部的操作系統、應用服務、安全配置有關.基于以上考慮,威脅熱源節點pi的安全事件發生概率為

pi=w1×VOS+w2×VSer+w3×VVul+

w4×VCon,

(6)

其中,VOS表示威脅信息與目標網絡操作系統之間的相關度,VSer表示威脅信息與目標網絡應用服務之間的相關度,VVul表示威脅信息與目標網絡漏洞信息之間的相關度,VCon表示威脅信息與目標網絡安全配置信息之間的相關度.

3) 網絡節點資產價值量化方法

在安全態勢評估中,資產價值不是以資產的經濟價值來衡量,而是由資產面臨的威脅,存在的脆弱性對網絡節點的保密性、完整性和可用性造成的影響程度來決定.根據資產在保密性、完整性和可用性3個安全屬性上的不同要求,將每個安全屬性分為5個不同的等級,分別用1,2,3,4,5表示[21],表示資產在該屬性對整個網絡節點安全性的影響,計算為

(7)

其中,Conf表示保密性等級,Int表示完整性等級,Avail表示可用性等級,W=(w1,w2,w3)為3個安全屬性對安全資產價值影響程度的權重.在能源互聯網中,在計算可用性權重時,需考慮不同用途信息設備出現安全問題后的影響面和影響程度,如保護設備出現安全問題后對整個網絡的影響程度遠遠大于信息采集和傳輸類設備.

2.3 多節點安全態勢融合方法

本文借鑒網頁重要性排序算法PageRank[22]的思想,將其引入到多節點網絡安全態勢評估中,提出一種多節點復雜網絡的權重計算方法LR-NodeRank.

首先,在具有n個網絡節點的連接關系有向圖G中,假設對于節點hi,存在來自節點h1,h2,…,hn的連接關系l(1,i),l(2,i),…,l(n,i),對應的權重為pn(1,i),pn(2,i),…,pn(n,i),則評估網絡節點的重要性權值NNR(hi)的計算為

(8)

其中,σ為阻尼系數,NNR(hj)為網絡節點hj的重要性權值,Out(hj,hi)為連接關系l(j,i)的出強度值.對于連接關系圖G,可以組織一個N維矩陣:其中i行j列的值為Out(hj,hi),該矩陣稱為概率轉移矩陣:

(9)

其中,

(10)

式(9)表明:1)到網絡節點hi的連接關系越多,說明hi提供的訪問服務數量越多,重要程度越高;2)攻擊選擇概率pn(j,i)越高,說明連接關系l(j,i)的脆弱性越大,對整體網絡安全性影響程度越大.

進而利用各主機節點安全態勢SAi和各節點權值NNR(hi)進行融合,得到多節點能源互聯網的網絡安全態勢值.

(11)

3 基于最簡威脅圖的安全改進方法

通過第2節的安全態勢量化評估方法,能夠計算多節點網絡的安全態勢指數,使得安全管理員能夠掌握整體網絡的安全態勢情況.當安全態勢指數超過管理員設置的風險閾值時,需要進行安全改進活動,將風險控制在可接受范圍內.面對能源互聯網復雜的網絡結構,一方面威脅熱源動態變化,另一方面網絡中可能存在大量的脆弱性,不可能對每個脆弱性進行加固,很難對動態的威脅熱源做出及時合理的安全策略.為給管理員開展安全改進活動提供決策,本文通過構建最簡威脅圖,尋找最小成本的安全措施集合,降低威脅傳播概率,將威脅源控制在最小范圍內.

3.1 問題描述

Ch∩lmin(i,j)≠?,H′?Ch.

(12)

式(12)說明所有的攻擊選擇路徑中至少包括一個關鍵威脅節點,關鍵威脅節點集合Ch包含所有威脅熱源節點.

對于任意的威脅傳播關鍵節點ci,cj,如果在連接關系圖中存在連接關系l(ci,cj),同時l(ci,cj)∈Lmin,則稱連接關系為關鍵連接關系,所有關鍵連接關系組成的集合稱為關鍵連接關系集合,記為Lh,由最小關鍵威脅節點集合和關鍵連接關系集合組成的圖稱為最簡威脅圖Gh(Mh,Lh).

對于任意的連接關系l(p,q),如果cp∈Mh,cq?Mh,cq∈H,則稱l(p,q)邊界連接關系,記為lf(p,q),所有的邊界連接關系的集合記為Lf.對于安全改進活動,只需在邊界連接關系所在的網絡鏈路上增加安全改進措施,阻斷通過該鏈路的攻擊滲透.所以,復雜的網絡結構的安全改進活動問題轉化為:在連接關系圖中計算最簡威脅圖Gh(Mh,Lh),在此基礎上求得邊界連接關系集合Lf,從而根據Lf開展安全加固活動.

3.2 最簡威脅圖生成算法

最簡威脅圖生成算法如算法1所示,該算法首先遍歷以熱源節點為起點的攻擊選擇路徑,在該攻擊路徑中找到最后一個威脅熱源節點;其次,將開始威脅熱源節點到結束熱源節點之間所有的網絡節點和連接關系分別加入到最小關鍵威脅節點集合和關鍵連接關系集合,從而構成最簡威脅圖.

算法1.BuildSimThreatGraph(Gh,Lmin,H′).

輸入:攻擊選擇路徑集合Lmin和威脅熱源節點集合H′;

輸出:最簡威脅圖Gh(Mh,Lh).

①Mh=?,Lh=?;

② ifLmin=? then;

③ return;

④ end if

⑤ for eachl∈Lmin

⑥p=l.next;

⑦ while (p.next)

⑧ if (p∈H′) then

⑨q=p;

⑩ end if

定理2. 給定攻擊選擇路徑集合Lmin和威脅熱源節點集合H′,構造最簡威脅圖算法的時間復雜度為O(n×|H′|),其中n為連接關系圖中網絡節點的數量.

證明. 攻擊選擇路徑的數量為|H′|,算法1在步驟5需循環|H′|次.每個攻擊選擇路徑的最大長度為連接關系圖中網絡節點的數量n,算法1在步驟⑦和步驟最多循環n次,所以,算法復雜度為O(n×|H′|).

證畢.

邊界連接關系集合生成算法如算法2所示,算法2首先遍歷連接關系圖的所有有向邊,如果有向邊的出節點在最簡威脅圖中,而入節點不在,則該有向邊為邊界連接關系,將該邊加入到邊界連接關系集合Lf.

算法2.BuildBorderRelation(G,Gh,Lf).

輸入:連接關系圖G(H,L)、最簡威脅圖Gh(Mh,Lh);

輸出:邊界連接關系集合Lf.

①Lf=?;

② if |Gh|=0 then

③ return;

④ end if

⑤ for (i=0;i<|H|;i++)

⑥ for (j=0;j<|H|;j++)

⑦ if (G.arcs[i][j]>0∧hi∈Mh∧hj?Mh) then

⑧Lf←Lf∪l(i,j);

⑨ end if

⑩ end for

定理3. 給定連接關系圖G(H,L)和最簡威脅圖Gh(Mh,Lh),生成邊界連接關系集合算法的時間復雜度為O(n2×|H′|2),其中n為連接關系圖中網絡節點的數量.

證明. 基于鄰接矩陣的連接關系圖的遍歷時間復雜度為O(n2).在循環內部,算法2步驟⑦遍歷最簡威脅圖的時間復雜度為|H′|2,所以,算法復雜度為O(n2×|H′|2).

證畢.

4 實驗分析

4.1 實驗網絡

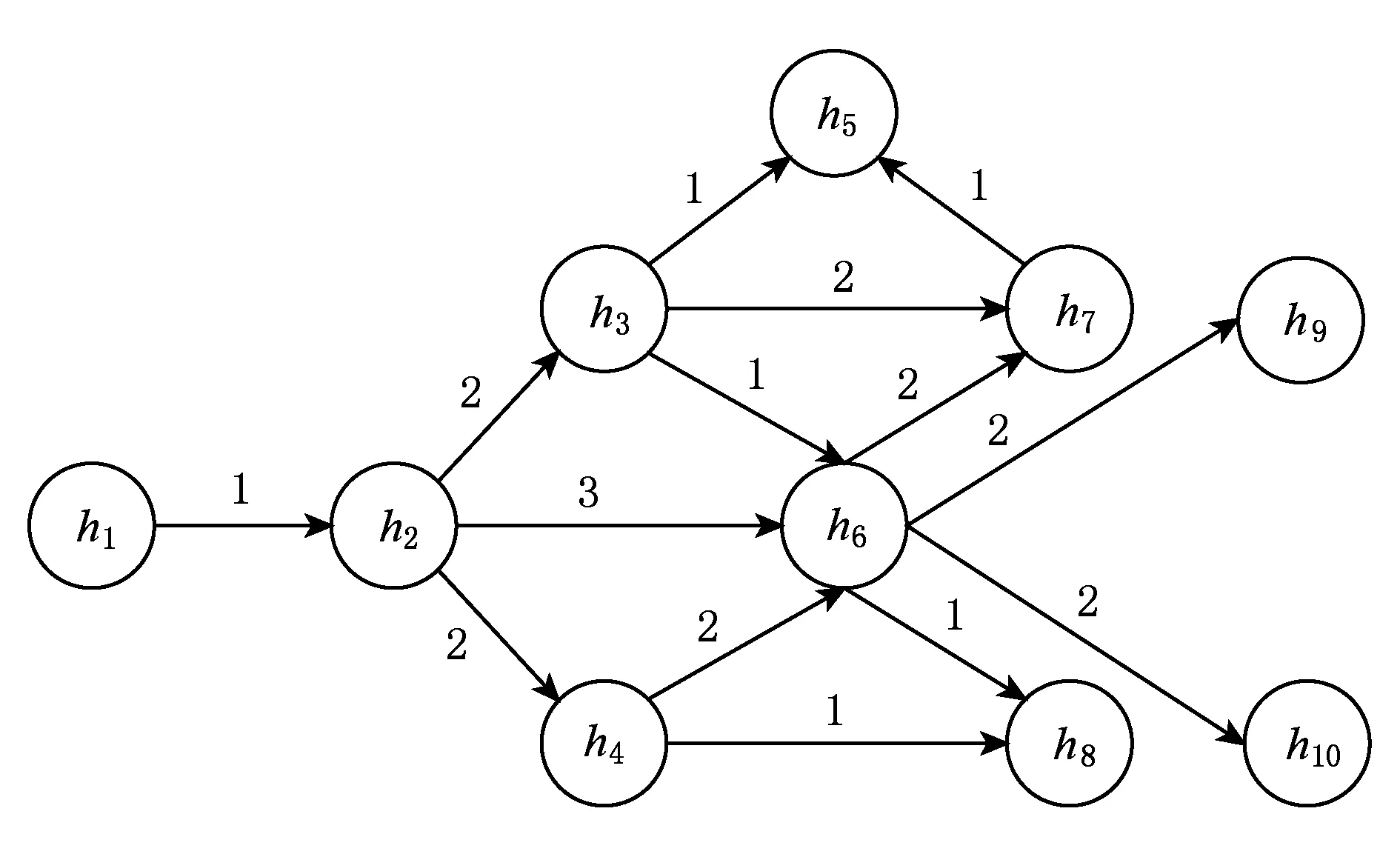

目前還沒有任何公開測試數據集評估多節點能源互聯網的威脅態勢.為了驗證本文評估的有效性,本文構造了一個實驗網絡,如圖3所示:

Fig. 3 Connection relation topology of test network圖3 實驗網絡的連接關系拓撲圖

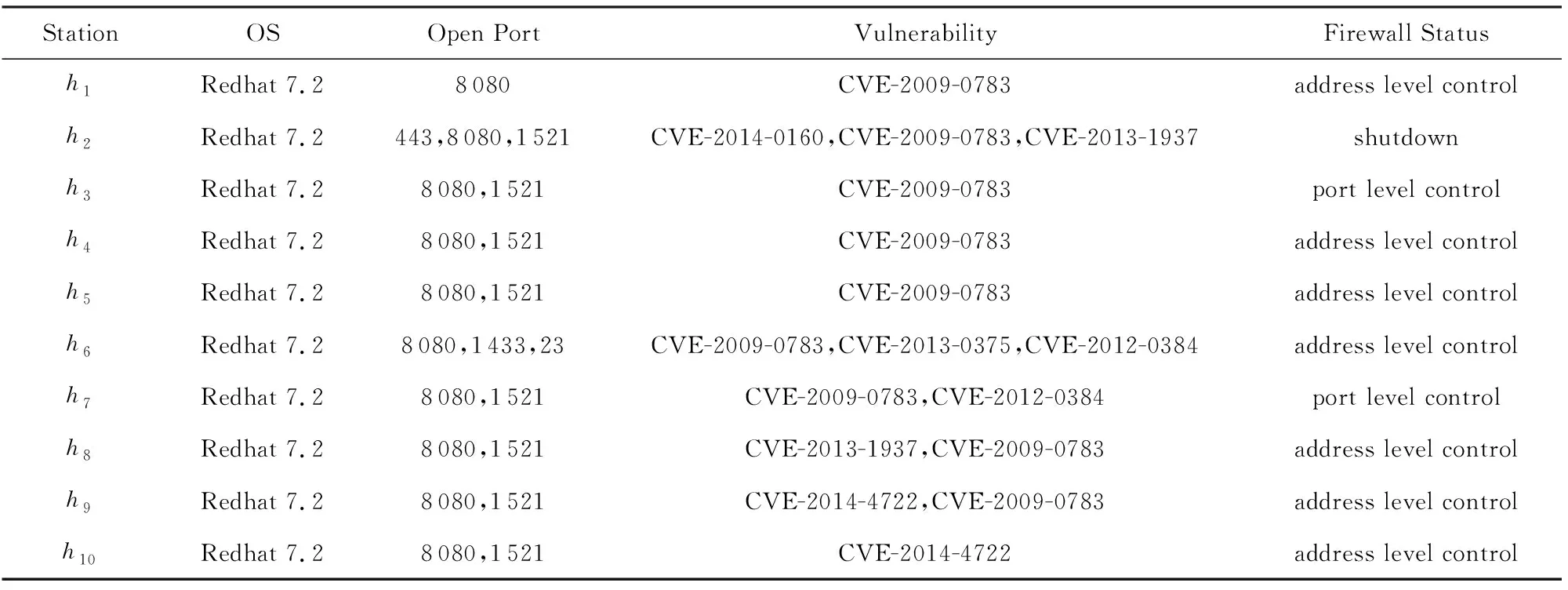

各網絡節點中的服務器和網絡設備均使用虛擬機構建.參考文獻[19],脆弱性的權重歸一化向量為W=(0.11,0.23,0.28,0.38),如表1所示.根據威脅評分系統CVSS的評分標準,各漏洞的威脅值為:kCVE-2009-0783=4.4,kCVE-2014-0160=7.5,kCVE-2013-1937=7.5,kCVE-2013-0375=8.1,kCVE-2012-0384=8.8,kCVE-2014-4722=5.4.其中,CVE(common vulnerabilities and exposures)表示公共漏洞和暴露.CVE是一個漏洞字典表,為廣泛認同的信息安全漏洞或者已經暴露出來的弱點給出一個公共的名稱.

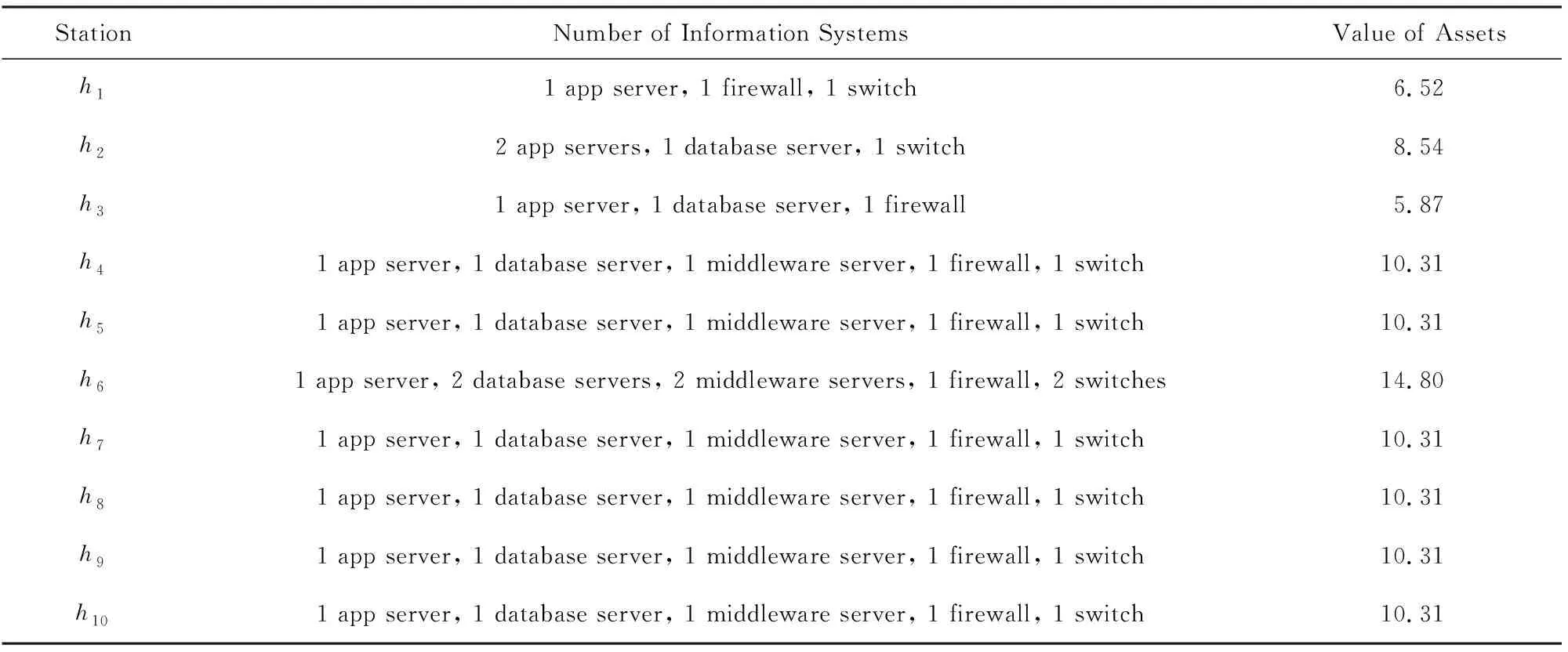

網絡節點中資產信息保密性、完整性和可用性對于網絡設備、安全設備、應用服務器、數據庫服務器和中間件服務器的等級分別為(1,4,5),(1,3,4),(2,3,4),(2,1,4),(1,2,4).根據式(9),資產價值如表2所示.

實驗網絡采集從2016-11-19T8:30—2016-11-20T18:30的日志數據作為測試數據,采樣間隔為10 min,日志數據采集后存入Hbase數據庫作.模擬攻擊場景3個,具體信息如下:

1) 攻擊場景1.在11月19日8:30~9:00使用Nmap對節點h2發起端口掃描,9:10~11:00使用RSAS對節點h2發起主機掃描,11:10~11:50使用APPSCAN對節點h2發起應用掃描.

2) 攻擊場景2.在11月20日8:30~9:00使用Nmap對節點h6發起端口掃描,9:10~11:00使用RSAS對節點h6發起主機掃描,11:10~11:50使用APPSCAN對節點h6發起應用掃描.

3) 攻擊場景3.在11月20日12:00~13:00使用Nmap對節點h2和h6發起端口掃描,13:10~14:30使用RSAS對h2和h6發起主機掃描,14:40~15:20使用Sqlmap對h6發起SQL注入攻擊.

Table 1 Vulnerability Information of Network Nodes表1 網絡節點脆弱性信息

Table 2 Asset Information of Network Nodes表2 網絡節點資產信息

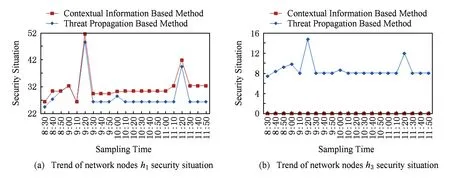

Fig. 4 Trend of network nodes security situation圖4 網絡節點的安全態勢變化趨勢

4.2 實驗分析

1) 將本文的網絡節點安全態勢量化評估方法與文獻[16]的方法進行了對比,分析在攻擊場景1中網絡節點h2和h3的安全態勢變化趨勢.根據式(1),攻擊選擇概率如下:pn(1,2)=0.74,pn(2,3)=0.44,pn(2,4)=0.59,pn(2,6)=0.65,pn(3,5)=0.59,pn(3,6)=0.65,pn(3,7)=0.49,pn(4,6)=0.65,pn(4,8)=0.59,pn(6,7)=0.49,n(6,8)=0.59,pn(6,9)=0.48,pn(6,10)=0.48,pn(7,5)=0.49.在場景1中,網絡節點h2遭受攻擊時,威脅熱源節點為h2,根據式(2),攻擊選擇路徑集合Lmin={〈l(2,3)〉,〈l(2,4)〉,〈l(2,3),l(3,5)〉,〈l(2,6)〉,〈l(2,6),l(6,7)〉,〈l(2,6),l(6,8)〉,〈l(2,6),l(6,9)〉,〈l(2,6),l(6,10)〉}.

根據式(5),計算節點h2和h3在攻擊場景1中的安全態勢,在采樣時間內其安全態勢變化情況如圖4所示.從圖4(a)中可看出,基于威脅傳播概率的方法與基于環境屬性的方法求得的安全態勢,具有一致的變化趨勢,在9:20和10:00出現了安全態勢的局部峰值,說明這些時刻安全態勢嚴峻,而模擬攻擊的主機掃描正好在這個時段.如圖4(b),由于h3沒有遭受攻擊,根據基于環境屬性的方法,h3的安全態勢為0,即沒有安全風險.而根據本文的方法,由于h1和h3之間存在訪問關系,其攻擊選擇概率為0.44,其一樣具有安全風險,且其安全態勢值得變化趨勢與h1一致.上述分析表明,本文提出的基于威脅傳播概率的網絡節點安全態勢評估方法能夠準確刻畫安全風險的關聯性,同時也能動態反映安全態勢的變化趨勢.

2) 分析網絡拓撲的整體安全態勢,將本文的多節點安全態勢融合方法SA與樸素的平均求和方法SA′進行對比.

(13)

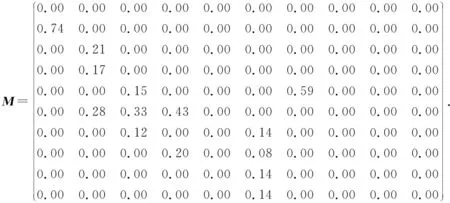

根據式(9),實驗網絡的概率轉移矩陣為

根據式(11),各節點的重要性權值為

f1=0.06,f2=0.11,

f3=0.06,f4=0.06,

f5=0.11,f6=0.37,

f7=0.06,f8=0.06,

f9=0.06,f10=0.06.

Fig. 5 Trend of network security situation圖5 網絡整體安全態勢變化趨勢

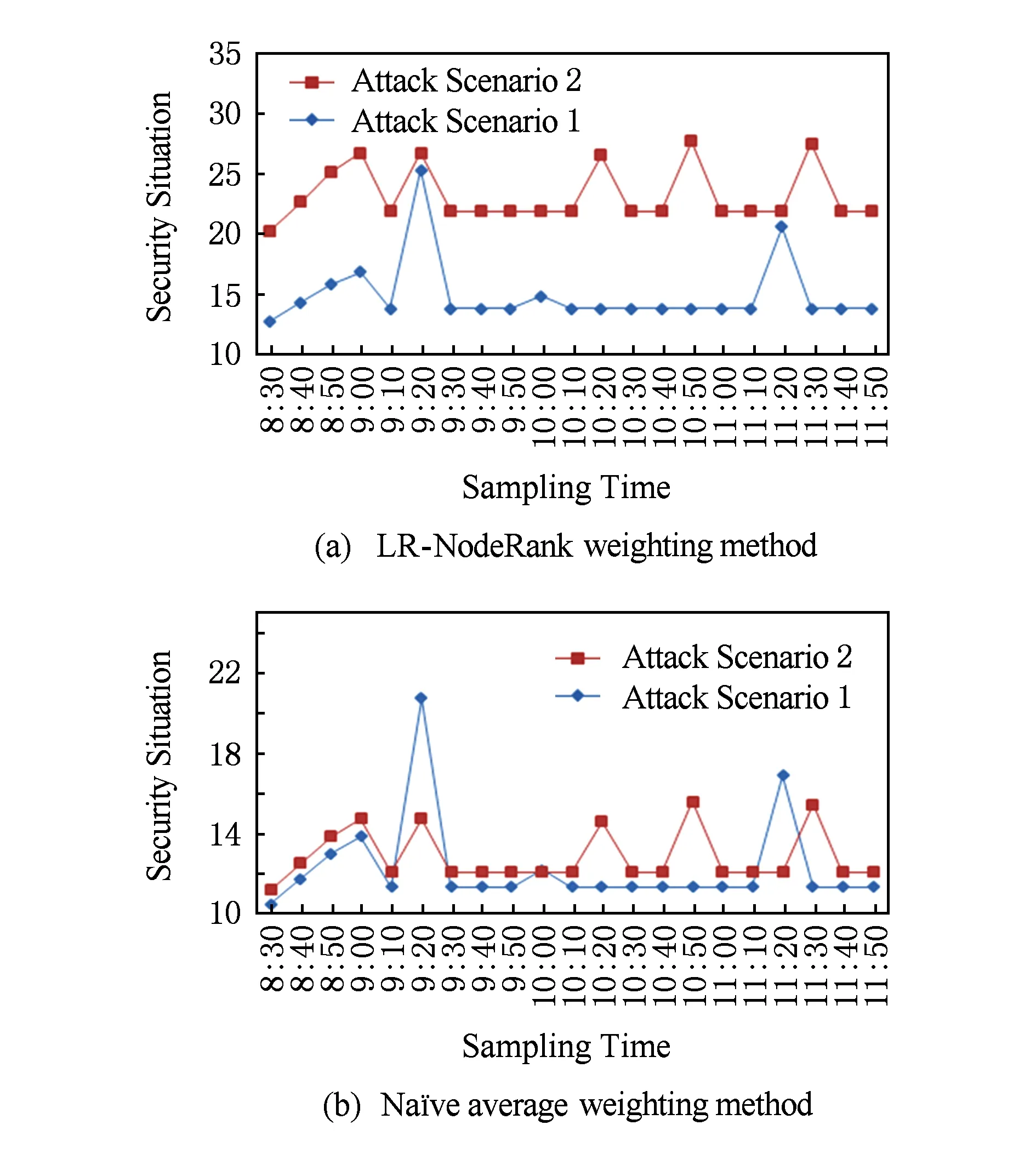

在攻擊場景1和攻擊場景2中,網絡整體安全態勢的變化趨勢如圖5所示.從圖5(a)可看出,采用LR-NodeRank權重計算安全態勢時,攻擊場景2的整體安全態勢相比攻擊場景1的整體安全態勢更為嚴峻,這是由于攻擊場景1和攻擊場景2中的攻擊方法相同,攻擊場景2中被攻擊對象h6提供的服務更多,節點重要程度更高,對整改的網絡態勢影響更大.相反,從圖5(b)中可以看出,樸素平均方法所計算的網絡整體安全態勢在9:20和11:20,攻擊場景1的整體安全態勢大于攻擊場景2的整體安全態勢,與實際存在誤差.上述分析表明,本文提出的基于LR-NodeRank權重的安全態勢融合方法能夠更加準確地反映網絡的整體安全態勢.

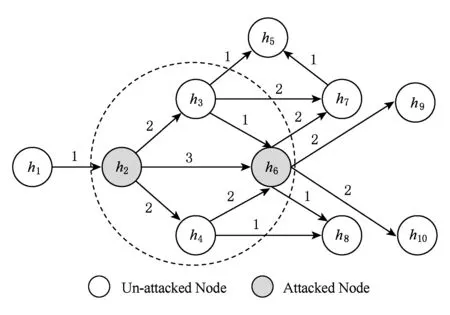

3) 在攻擊場景3中,根據本文提出的算法1,求得最簡威脅圖,如圖6中虛線圓圈所包含的部分所示.邊界連接關系集合Lf={l(3,5),l(3,7),l(4,8),l(6,7),l(6,8),l(6,9),l(6,10)}.

Fig. 6 Schematic diagram of simplest threat graph圖6 最簡威脅圖的示意圖

為了描述算法1對于安全改進方法的促進作用,本文提出了成本節約率(cost reduction ratio)指標CRR,其計算為

(14)

即考慮安全改進活動只需要在邊界連接關系上的網絡鏈路或者信息設備上開展,相比對所有的連接關系開展安全加固,能夠節約了安全改進成本.根據式(14),|L|=23,|Lf|=23,本文提出的安全改進方法的成本節約率CRR=48%.

以上實驗結果表明:本文提出的能源互聯網環境下多節點網絡安全態勢評估模型和量化算法,相比傳統單節點網絡安全態勢評估方法,不僅可以更為準確地反映單個網絡節點的安全態勢,也能評估多節點的能源互聯網整體融合安全態勢.最后,本文提出的基于最簡威脅圖的安全改進方法,可以計算控制威脅傳播所需要開展安全防護的邊界連接關系,為網絡管理員提供合理的安全解決方案,降低安全防護成本.

5 小 結

本文對已有的網絡安全態勢評估方法進行了分析和比較,針對能源互聯網中網絡結構復雜特點,提出了能源互聯網網絡節點的概念和相關定義,并利用圖理論對能源互聯網的網絡結構進行建模.在此基礎上,考慮風險關聯性影響,提出基于威脅傳播概率的安全態勢量化方法,計算網絡節點安全態勢,并提出多節點復雜網絡的權重計算方法LR-NodeRank,評估網絡的融合安全態勢.提出一種基于最簡威脅圖的安全態勢改進方法,計算需要開展安全加固的網絡邊界,為管理員開展安全改進活動提供決策.最后在虛擬環境中搭建多節點網絡拓撲模型,分析和驗證了本文提出的評估模型和量化算法的有效性和準確性.

今后的研究工作包括:進一步完善多節點安全態勢評估模型及其量化評估方法;研究更全面攻擊檢測方法和安全態勢可視化展示方法;研究安全態勢預測模型,從而預測未來的網絡安全態勢.