基于Web瀏覽器活動的犯罪分析和證據采集

徐偉

摘 要: 隨著互聯網用戶日益增長,與互聯網相關的犯罪也在逐步增加。越來越多的刑事和民事案件可能基于從用戶互聯網活動收集證據,因此Web瀏覽器取證成為了計算機取證的主要部分。犯罪分子使用網絡瀏覽器收集或查詢新的犯罪手段信息,以掩蓋其犯罪行為。但每當使用網絡瀏覽器時,犯罪分子均會留下痕跡,瀏覽器歷史記錄、臨時文件、index.dat、Cookies、下載文件、未分配的空間和緩存等,均成為了證據存在的可能線索。文中系統研究了用于Web瀏覽器分析的主要工具,并通過對比這些工具的性能,分析各自優點與局限性,提出一種犯罪數據收集算法,為提高證據采集效率提供了參考。

關鍵詞: 數字犯罪; 瀏覽器取證; 證據采集; 隱私瀏覽; 犯罪手段; 犯罪數據收集算法

中圖分類號: TN915.12?34; TP393 文獻標識碼: A 文章編號: 1004?373X(2018)08?0096?04

Abstract: As the number of Internet users grows, Internet related crimes also increase. More and more criminal and civil cases may be based on evidence collected from users′ Internet activities, so Web browser forensics has become a major part of computer forensics. Criminals use web browsers to collect or search information about new criminal means to cover up their criminal behavior. Every time a web browser is used, the offender leaves trails such as browser history, temporary files, index.dat, Cookies, download files, unallocated spaces, and caches which can all become possible clues to the existence of evidence. Therefore, in this paper the main tools used for Web browser analysis are systematically studied and the advantages and limitations of these tools are analyzed by means of comparing the performance of these tools, so as to propose a criminal data acquisition algorithm, which can provide a reference for improving the efficiency of evidence collection.

Keywords: digital crime; browser forensics; evidence acquisition; privacy browsing; criminal means; criminal data acquisition algorithm

0 引 言

嫌犯可以使用網絡瀏覽器來檢索信息,用以隱藏其犯罪活動、探索新的犯罪技巧。當嫌疑人使用Web瀏覽器時,其所有活動均會在電腦上留下痕跡,這種證明可以在檢查嫌犯信息時,向調查軟件提供有用的信息。在從嫌犯的計算機中恢復諸如緩存、歷史記錄、Cookie和下載列表之類的數據后,可研究訪問的網站、時間和頻率以及嫌疑人使用的搜索引擎關鍵詞證明。本文研究用于Web瀏覽器分析的主要工具,并通過對比這些工具的性能,分析各自優點與局限性,提出一種犯罪數據收集算法,為提高證據采集效率提供了參考。

1 證據分析

綜合分析:對于該分析而言,相比于其他所有信息最為關鍵的是時間信息。每個Web瀏覽器的日志文件均包含時間信息。因此,可以使用此時間信息構建時間軸數組。

目標分析:調查軟件通過進行時間表分析,可以全面追查犯罪嫌疑人的犯罪行為。

搜索歷史分析:一個單詞或句子,搜索詞可能會為犯罪提供關鍵字。

URL編碼分析:解碼編碼字符與非英語國家的調查軟件相關。

用戶活動分析:調查軟件必須訪問每個相應的網站以猜測用戶活動。

恢復刪除的信息:Web瀏覽器可以從臨時Internet文件、會話日志文件、Cookie以及緩存文件中恢復已刪除的信息。

2 網絡瀏覽器取證工具

2.1 Web Historian 1.3

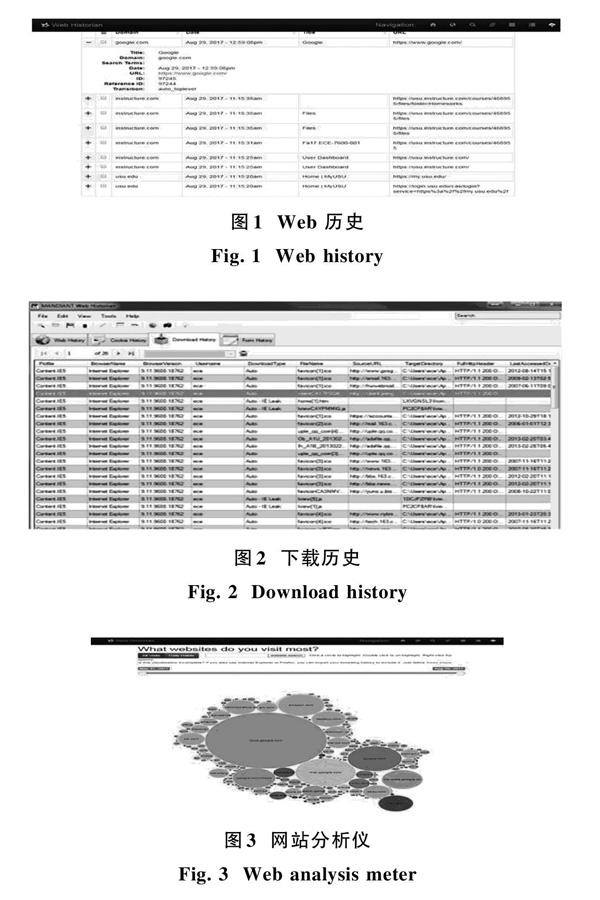

Web Historian 1.3[1?4]是一個允許調查收集、顯示和分析網絡歷史數據的工具,其支持Windows操作系統和大多數瀏覽器。圖1~圖3分別為網絡歷史、Cookie歷史和網站分析儀。

2.2 index.dat分析儀

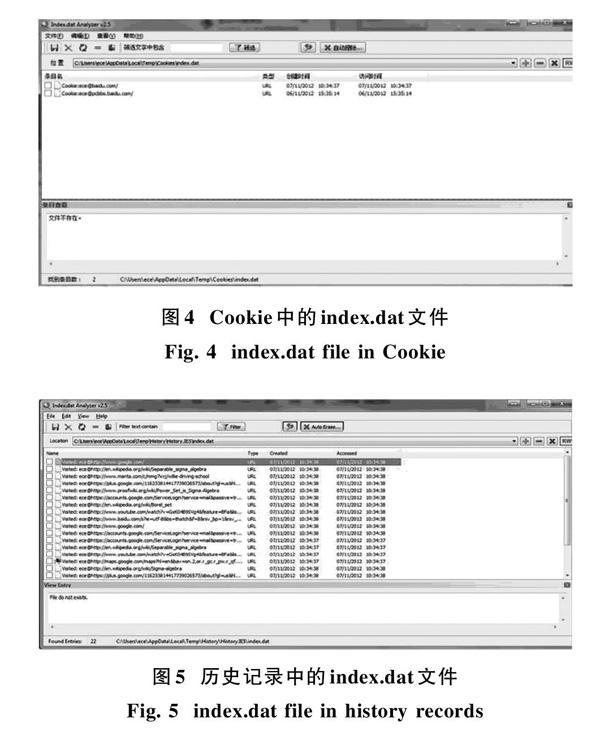

Internet Explorer在計算機系統每個用戶的主目錄中保存名為“index.dat”的大量文件,其提供所有在線活動的痕跡、訪問的網站、URL列表以及最近訪問的文件與文檔。index.dat Analyzer在Windows 操作系統上工作,并從IE檢索index.dat文件[5]。index.dat Analyzer自動掃描計算機的所有index.dat項目,調查人員可選擇所需的項目。index.dat Analyzer在Windows 操作系統上工作,并從IE中檢索index.dat文件。圖4和圖5分別顯示了Cookie,歷史和臨時互聯網文件中的index.dat文件。

2.3 Chrome Analysis Plus

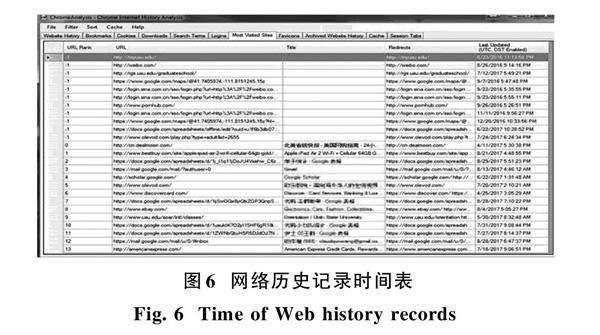

Chrome Analysis Plus[6]是一款用于從Google Chrome瀏覽器獲取、查看和學習互聯網歷史記錄的工具軟件。其提取有關書簽、Cookies、下載、Favicons、登錄、訪問量最多的網站,搜索詞和網站訪問歷史。圖6和圖7分別顯示了網絡歷史記錄、搜索項時間表和登錄信息等。

2.4 NetAnalysis v1.52

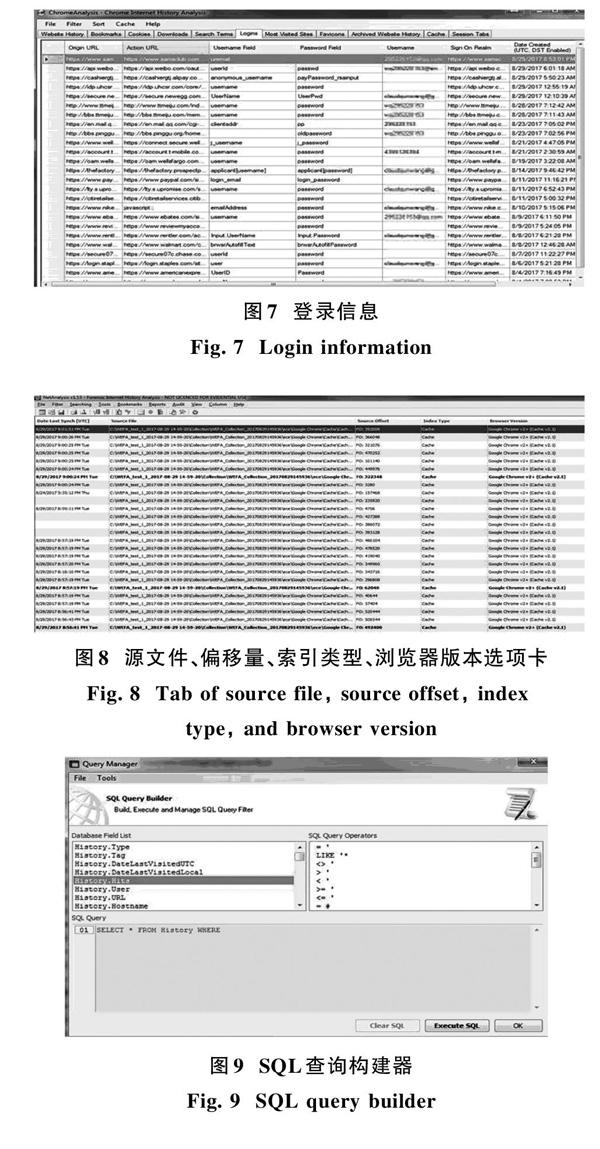

NetAnalysis v1.52[7?9]是網絡瀏覽器取證工具,其支持大部分主流瀏覽器,主要用于分析歷史信息。圖8和圖9顯示了不同的選項卡和SQL查詢構建器。

3 主動網絡犯罪數據分析算法

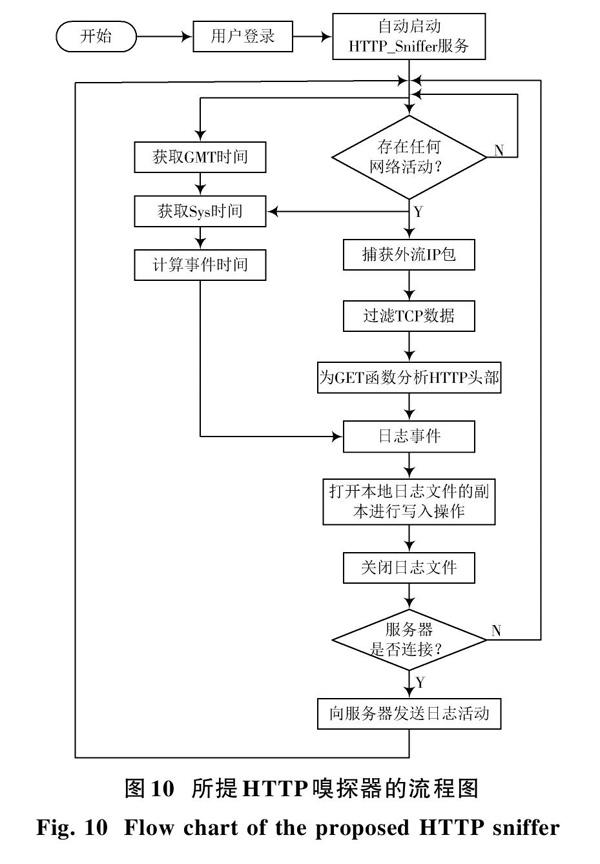

與傳統刑偵方法不同,主動犯罪偵查方案實時積累了具有證據價值的數據。因此,調查員不必只拘束于從歷史文件中收集數據,還可主動地收集數據并將其存儲在受保護的存儲區域,避免被篡改。在本節中,基于上述偵查工具,提出一種簡單而輕量的主動取證解決方案來捕獲并記錄用戶的HTTP請求,本算法在系統啟動時自動啟動。所提出的解決方案流程圖如圖10所示。

由圖10可知,其通過捕獲任何出站IP數據包監視客戶端網絡活動。從遠程服務器獲取GMT時間,以對比驗證當前系統的日期和時間。程序對TCP與UDP數據包進行區分,對于數據字段大于0的TCP數據包,將用戶請求的URL記錄在本地日志文件中,并將活動發送到本地日志服務器。

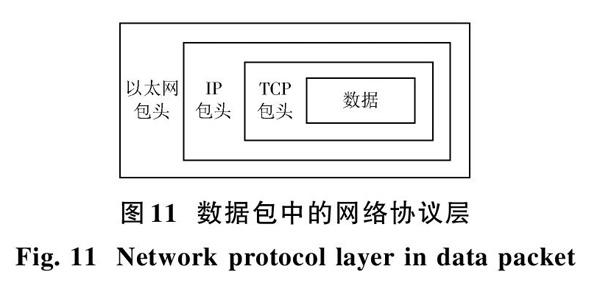

客戶端發送一個HTTP請求,用于訪問某些資源,這些資源可以是駐留在遠程服務器上的文件或網頁。該端口正在監聽80端口,典型的網絡數據包攜帶請求如圖11所示。

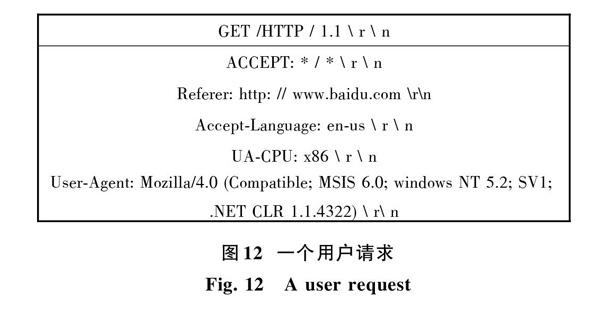

HTTP頭作為TCP數據包中的有效載荷發送,其包含可用于數字證據的信息,函數分析 “HTTP請求包頭”中攜帶的信息。從客戶端到服務器的請求消息包括:應用于資源的方法,例如獲取從請求的URL中檢索信息的方法;資源的標識符;正在使用的協議版本。典型請求標頭如圖12所示。

請求行以方法令牌開始,而方法令牌表示在URL中標識的資源上執行的方法。版本HTTP/1.1允許類型的方法是PUT,GET,POST,DELETE,TRACE和CONNECT。 GET是用于文檔檢索的主要方法,客戶端在請求中使用GET方法后,服務器將響應客戶端請求的狀態行、頭文件和數據。

4 結 語

犯罪證據可以從網絡瀏覽器的緩存、歷史、Cookie、下載列表中收集。隱私瀏覽是所有主流瀏覽器中的功能,用于禁用瀏覽歷史記錄和Web緩存,由此便可讓犯罪者瀏覽網頁而不存儲本地數據。但隱私瀏覽記錄在數據庫文件Web CacheV01.dat中,相關日志文件可以在其他磁盤上找到,并可通過工具來恢復,例如ESECarve。WEFA工具對其他工具的弱點進行了補充,且具有對Web瀏覽器進行高效分析的優勢。本文提到的所有工具均只能在Windows環境中運行,未來的研究可以拓展為各種操作系統中的Web瀏覽器取證。

參考文獻

[1] GEDDES M, ZADEH P B. Forensic analysis of private browsing [C]// Proceedings of International Conference on Cyber Security and Protection of Digital Services. [S.l.: s.n.], 2016: 1?2.

[2] JANG Y, JIN K. Digital forensics investigation methodology applicable for social network services [J]. Multimedia tools and applications, 2015, 74(14): 5029?5040.

[3] RAJ R, MALHOTRA D K. Forensic investigation for Web forgery through Java script obfuscation [J]. International journal of computer security &; source code analysis, 2015, 1(1): 5?8.

[4] 顏菲.折疊式內容可關聯的瀏覽器設計與實現[J].現代電子技術,2016,39(10):69?72.

YAN Fei. Design and implementation of folding content?associated browser [J]. Modern electronics technique, 2016, 39(10): 69?72.

[5] Joseph N, SUNNY S, DIJA S, et al. Volatile Internet evidence extraction from Windows systems [C]// Proceedings of IEEE International Conference on Computational Intelligence and Computing Research. Coimbatore: IEEE, 2015: 1?5.

[6] AKBAL E, G?NES F, AKBAL A. Digital forensic analyses of Web browser records [J]. Journal of software, 2016, 11(7): 631?637.

[7] MARTINI B, CHOO K K R. Cloud forensic technical challenges and solutions: a snapshot [J]. IEEE cloud computing, 2015, 1(4): 20?25.

[8] FLOWERS C, MANSOUR A, AL?KHATEEB H M. Web browser artefacts in private and portable modes: a forensic investigation [J]. International Journal of electronic security and digital forensics, 2016, 8(2): 99?117.

[9] 牛連強,宋強,張勝男.基于Java3D的X?VRML虛擬場景解析器模型[J].沈陽工業大學學報,2009,31(4):445?449.

NIU Lianqiang, SONG Qiang, ZHANG Shengnan. Model of X?VRML virtual scene parser based on Java3D [J]. Journal of Shenyang University of Technology, 2009, 31(4): 445?449.