基于節點距離的WSNs源位置隱私保護算法

白樂強,鄢 野

(沈陽建筑大學 信息與控制工程學院,遼寧 沈陽 110168)

0 引 言

WSNs[1]由大量的具備感知能力且價格低廉以及布置成本低的傳感器節點組成。在分布式的WSNs中,傳感器節點之間通過無線通信來進行相互連接,使WSNs具有實時性,能夠讓人們在任何時間、任何地點和任何環境下都獲得大量真實可靠的信息[2]。然而,由于WSNs通常部署在開放的和無人值守的缺乏物理邊界保護的地區,使網絡隱私更容易受到各種攻擊者的威脅[3]。按照攻擊者在網絡中的監聽范圍,攻擊者可以分為局部和全局攻擊者[4]。局部攻擊者不能夠可視化整個網絡拓撲結構,監聽范圍有限,接近于傳感器節點的通信范圍,他們利用特定的無線信號定位裝置來定位無線信號的來源,在某個傳感器節點處監聽到數據包后,分析出轉發數據包的上一跳節點方向,并移動到上一跳節點處,且攻擊者的移動速度與數據包的轉發速度相比是很微小的。全局攻擊者能夠對整個網絡拓撲進行可視化,并且可以監聽全網的通信流量。攻擊者根據攻擊模式可以分為消極和積極攻擊者。消極攻擊者使用逐跳回溯的攻擊方式[5],向轉發消息的傳感器節點方向移動,不影響網絡中傳感器節點的正常通信;積極攻擊者通過捕獲傳感器節點來對其進行控制或毀壞,容易影響到傳感器節點的正常通信。

1 相關工作

在目標監測和追蹤型WSNs中,源節點被認為是同被監測和追蹤的目標的距離最近的傳感器節點,如果源節點的位置暴露將嚴重威脅到被監測對象的安全[6]。例如,大量傳感器節點被部署在野外用來監測珍稀野生保護動物或追蹤散布于戰場上士兵的實時消息。野生保護動物的位置不能被偷獵者獲知,士兵的位置不能被敵方掌握。源節點的位置一旦被捕獵者和敵方掌握將會得到不可估計的損失,因此,源節點的物理位置隱私保護成了一個值得研究的問題,WSNs的源位置隱私保護問題最早被Celal Ozturk等所考慮到,并提出經典的熊貓-獵人位置隱私保護模型以及基于洪泛的幻影路由算法,該算法具體分為兩個階段:階段一,源節點通過h跳隨機步將數據包轉發到某一個節點處,該節點將成為幻影源節點;階段二,幻影源節點通過洪泛的方式將數據包轉發給基站節點。由于源節點h跳隨機步后大部分被選擇的幻影源節點地理位置與真實源節點的距離并不是足夠遠,攻擊者通過逐跳回溯攻擊很容易跟蹤到真實源節點[7]。Pandurang Kamat等在基于洪泛的幻影路由的基礎上提出基于單徑幻影路由算法,針對幻影源節點洪泛的過程需要消耗大量的通信開銷問題,將幻影源節點洪泛過程改為單徑幻影路由[8]。陳娟等提出了基于源節點有限洪泛的源位置隱私保護算法PUSBRF,該算法在源節點隨機步階段時,選擇的每一跳節點都遠離源節點,并且能夠產生遠離真實源節點且地理位置多樣性的幻影源節點,在考慮到具有較強監聽能力的攻擊者時,又提出可視區的概念,進一步提出可以避開可視區的EPUSBRF協議[9]。李云等提出利用網絡混合環的隱私保護算法, 使攻擊者通過逐跳回溯方式在網絡混合環中無法識別消息轉發的真實方向,有效保護源位置隱私[10]。Ren Ju等提出了基于多個k-hop簇的源位置隱私保護方案,保護源節點的同時提高了網絡能源的利用效率[11]。Mohamed M.E.A.Mahmoud and Shen Xuemin(Sherman)提出了針對熱點攻擊在無線傳感器網絡中基于云的源位置隱私保護方案,通過在形成云的節點集合內利用徦源發送虛假消息來偽裝源節點,阻止攻擊者回溯數據包到源節點,從而有效保護了源位置隱私[12]。

為了對源節點的位置隱私采取有效的保護方案,本文提出基于節點距離的WSNs源位置隱私保護算法ABOND。利用節點的坐標定位信息[13],計算過渡節點與上一跳節點的距離并建立直線方程,計算出預期幻影源節點的坐標,為選擇幻影源節點提供依據,確保選出的幻影源節點遠離真實源節點。

2 系統模型描述

系統模型分為網絡模型和攻擊者模型,本文的系統模型與經典的熊貓-獵人位置隱私保護模型相似。

2.1 網絡模型

(1)B代表WSNs中的基站節點,基站節點是所有信息的目的節點。基站節點通過廣播將其位置信息發送給網絡中的傳感器節點。

(2)P代表WSNs中所監測的對象,即熊貓。

(3)S代表WSNs中的源節點,當熊貓出現在網絡中時,距離它最近的傳感器節點對其進行監測并成為源節點,源節點將監測到的數據周期性地發送給基站節點B。

(4)H代表WSNs中的攻擊者,即非法盜獵者。

2.2 攻擊者模型

(1)攻擊者起始位于基站B附近,監聽基站節點與其鄰居節點之間的通信。

(2)攻擊者為消極攻擊者,進行局部監聽,監聽范圍接近傳感器節點通訊半徑[11]。

(3)攻擊者無法獲得數據包中的任何信息。

(4)攻擊者借助GPS接收器以及無線信號定位裝置等先進的設備分析無線電信號傳播的方向和強度[14],當監聽到數據包時,通過以上設備分析出轉發數據包的上一跳節點,并移動到上一跳節點處,即采用逐跳回溯的方式,繼續監聽傳輸過來的無線信號,直到攻擊者到達源節點。

(5)攻擊者擁有無限的能量,并具有智能的計算和分析能力,以及充足的信息儲存空間。

3 算法設計

3.1 算法的描述

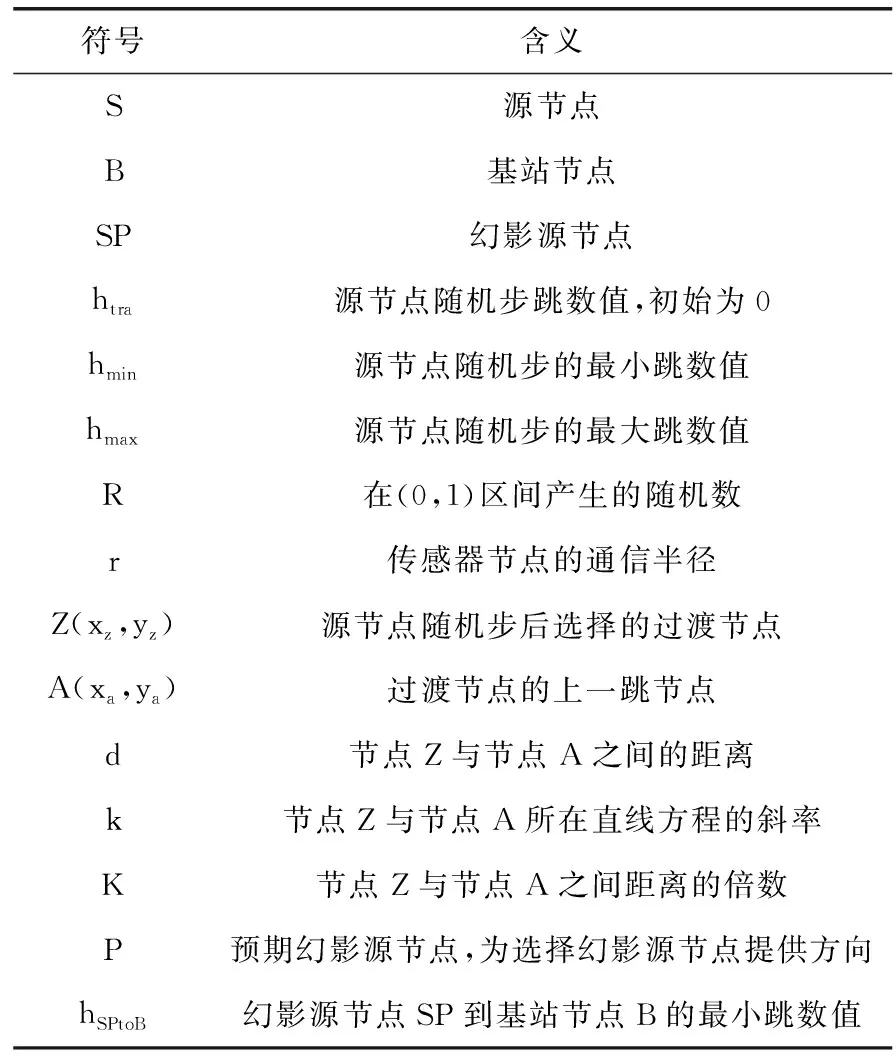

本文提出的ABOND算法可分為:網絡初始化、過渡節點的選擇、預期幻影源節點的選擇、幻影源節點沿著最短路徑將數據包發送給基站節點以上4個步驟。ABOND算法中使用的主要符號及含義見表1。

表1 ABOND算法使用的主要符號

3.2 算法具體描述

步驟1 網絡初始化

網絡布置后,每個節點通過定位算法得到自身的節點坐標,基站節點B進行整個網絡范圍內的廣播,通過基站節點B廣播信息包,傳感器網絡中的每個節點將得到自身到基站節點的最小跳數,鄰居節點的ID和坐標,以及鄰居節點到基站的跳數。基站廣播后,每個節點建立了完整的鄰居列表。

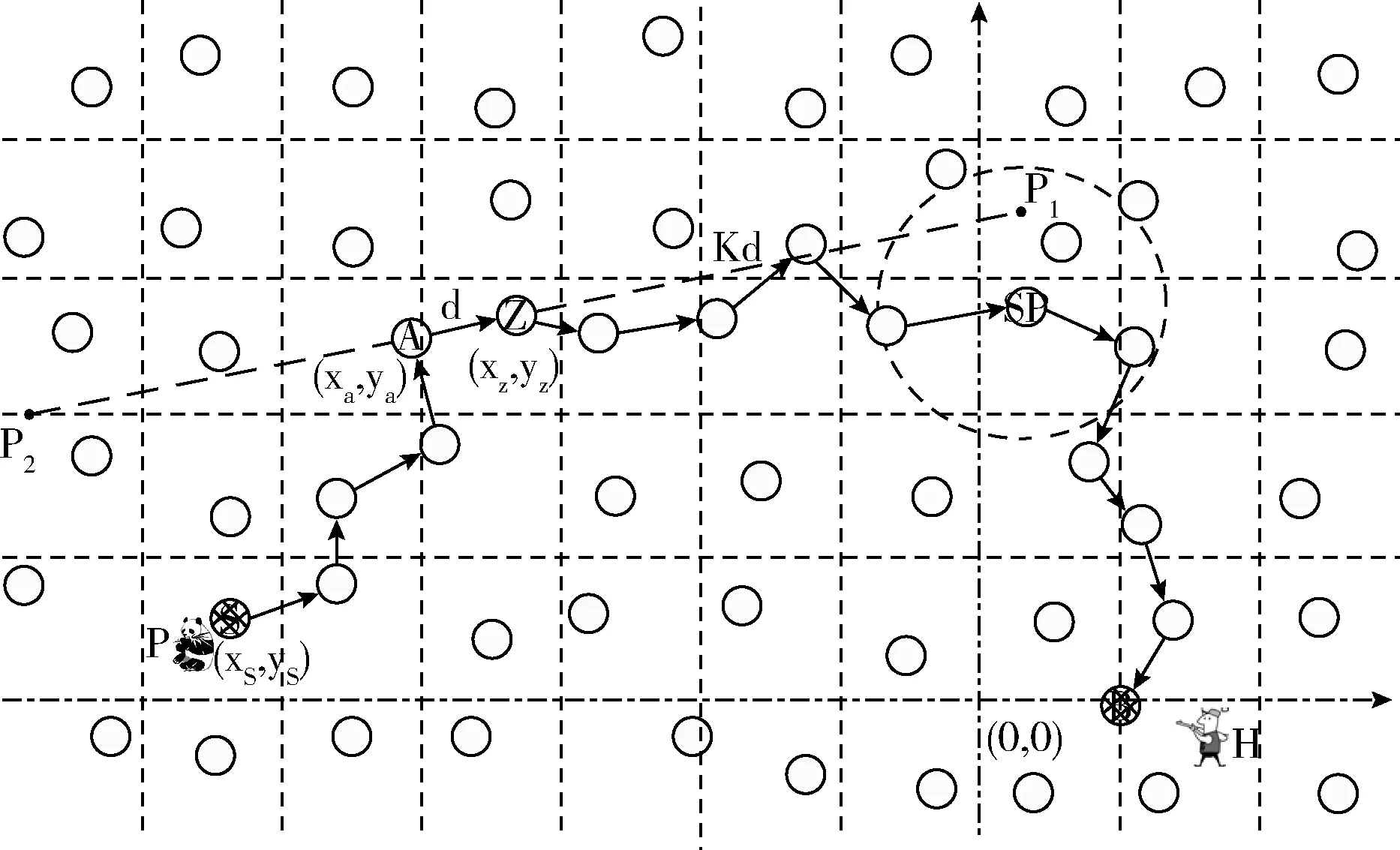

步驟2 源節點選擇過渡節點

如圖1所示,用S代表源節點,用B代表基站節點,當網絡中的傳感器節點監測到熊貓活動時,距離熊貓最近的傳感器節點成為數據轉發的源節點,即S。源節點S設置數據包的初始隨機步跳數值htra為0,并設定最小隨機步跳數值為hmin,最大隨機步跳數值為hmax。源節點S隨機選擇一個它的鄰居節點轉發數據包,數據包中包含熊貓活動數據以及源節點的坐標信息。收到數據包的鄰居節點把數據包的傳輸跳數值htra加1,若htra 步驟3 利用過渡節點選擇預期幻影源節點 過渡節點Z通過自身鄰居列表里的鄰居信息,計算它到上一跳節點A的距離,用d代表節點A、Z之間距離,在節點A與過渡節點Z所建立的直線方程上,以過渡節點為起始點,距離過渡節點K倍d距離處的節點坐標作為預期幻影源節點P的坐標。具體過程如圖1所示。 圖1 算法過程 節點A與節點Z的距離 (1) 節點P與節點Z的距離 (2) 節點P到節點Z距離是節點Z到節點A距離的K倍,即 (3) 節點A,Z所在直線方程斜率 k=(yz-ya)/(xz-xa) (4) 節點A,Z所在直線方程為 y-yz=k(x-xz) (5) 因為節點P在節點A,Z所構造的直線方程上,所以 yp-yz=k(xp-xz) (6) 得 xp=(yp-yz)/k+xz (7) yp=k(xp-xz)+yz (8) 將方程(7),方程(8)分別代入方程(3)中得 (9) 所以所求預期幻影源節點P的坐標分別為 (10) (11) 過渡節點利用數據包中源節點的坐標信息分別計算P1、P2到源節點的距離|P1S|和|P2S|,取P1、P2到源節點最遠的點作為預期幻影源節點P的坐標。過渡節點Z向已經選取好的預期幻影源節點P轉發數據包時將數據包中源節點的坐標位置信息刪除。過渡節點根據預期幻影源節點P的坐標選擇幻影源節點SP的過程如下:過渡節點Z計算它的每個鄰居節點到預期幻影源節點P的距離,若距離的最小值小于此時過渡節點Z到預期幻影源節點P的距離,過渡節點Z將數據包轉發給距離預期幻影源節點P最近的鄰居節點,被選擇的鄰居節點按上述方式轉發數據包,直到預期幻影源節點P的坐標在收到數據包的傳感器節點的通信范圍內時,此時該節點被選為幻影源節點。 步驟4 幻影源節點沿著最短路徑將數據包發送給基站節點 幻影源節點選擇到基站跳數小于自己到基站跳數的鄰居節點轉發數據包。收到數據包的節點仍按上述條件轉發,直至將數據包發送至基站節點。 在WSNs的源位置隱私保護方案中,如果所選擇的幻影源節點的地理位置距離真實源節點較近,攻擊者很容易追蹤到真實源節點。下面對本文提出的ABOND方案在幻影源節點的地理位置分布及源節點每轉發一次數據包所需通信開銷進行分析。 網絡初始化后,每個節點通過定位算法得到自身節點的坐標。源節點隨機步hmin跳后,在hmin 通信開銷指源節點發送一個數據包到達基站節點所需要的跳數[9]。 該算法中源節點每轉發一次數據包的通信開銷可分為3部分,源節點隨機步跳數值htra、過渡節點到幻影源節點的跳數值Kd/r、幻影源節點到達基站的最小跳數值hSPtoB。所以傳感器網絡中源節點每轉發一次數據包的通信開銷約等于htra+Kd/r+hSPtoB。 本文采用Matlab仿真平臺對ABOND算法以及單徑幻影路由算法[8]、PUSBRF算法[9]兩個對比算法進行了仿真實驗,對算法的安全周期和通信開銷兩個性能指標分別進行分析。安全周期是指源節點開始發送第一個數據包到被攻擊者捕獲的時間段內,發送數據包的個數。通信開銷定義參見本文第4部分第2節。為方便分析,該算法采用與文獻[8,9]相似的實驗環境,將6000m*6000m的網絡區域均勻分成100*100個網格,每個子網格均勻分布一個傳感器節點,為保證均勻且隨機, 每個節點的初始位置在每個子網格的中心,并加上隨機擾動,確保每個子網格內的節點位置都不同。每個節點平均擁有8.72個鄰居節點,且每個傳感器節點的通信半徑r均為100 m。基站節點的位置始終固定在網絡的中心處,隨機選取源節點。ABOND算法參數值htra選取區間(5,10)、(10,15)、(15,20);性能指標變化情況如圖2和圖3所示,圖示實驗結果為150次仿真實驗的平均值。 ABOND算法的安全周期變化情況如圖2所示。反應的是過渡節點Z與上一跳節點A之間的距離d的倍數K取不同值,安全周期的變化情況。 由圖2中的安全周期可計算出,圖2(b)中K=15時與圖2(a)中K=10時的安全周期相比平均增加了約14.7%;圖2(c)中K=20時與圖2(b)中K=15時的安全周期相比平均增加了約9%;而當K大于20時,由圖2(c)中K=20時與圖2(d)中K=25時的安全周期相比平均僅增加了約4.8%。可見當10≤K≤20時安全周期增加比較明顯,當K>20時安全周期的增加較緩慢,為了平衡安全周期與通信開銷,算法中參數K取20比較適合。此外,若整個網絡的安全需求較高,可進一步增大K的取值,增強算法的源位置隱私保護能力。 ABOND算法中參數K=20及參數htra值取不同區間時,在安全周期方面與單徑幻影路由算法以及PUSBRF算法的對比情況如圖3所示。隨著源節點到基站節點跳數值的增加,3個算法的安全周期都在增加。這是由于隨著源節點到基站節點跳數值的增加,攻擊者若想發現源節點需要監聽足夠多的數據包來逐跳回溯。由圖3可以看出當參數K=20,htra值選取區間為(15,20)時,ABOND算法安全周期最高,這是由于源節點隨機步跳數值htra的增加以及源節點每轉發一次數據包,隨著Z(xz,yz)和A(xa,ya)坐標的變化,直線方程斜率k和跳數值Kd/r隨其變化,使選出的幻影源節點不僅遠離了真實源節點而且地理位置具有多樣性,以致攻擊者在同一位置處且較長的時間內不能連續的監聽到更多數據包,推遲攻擊者逐跳回溯到源節點所需的時間,從而提高了網絡的安全周期。 ABOND算法中參數K=20及htra值選取區間為(15,20)時與單徑幻影路由算法、PUSBRF算法的通信開銷對比如圖4所示。隨著源節點到基站節點跳數值的增加,3個算法的通信開銷都與源節點到基站節點的跳數值成線性關系。相比之下,單徑幻影路由算法的通信開銷最小,這是由于該算法在選擇幻影源節點以后,幻影源節點以最短路徑的方式將數據包轉發給基站節點;在PUSBRF算法中,源節點進行隨機步階段時,當前節點轉發數據包所選擇的每個下一跳節點都要遠離真實源節點,與單徑幻影路由算法相比增加了一些通信開銷;ABOND算法中,源節點每轉發一次數據包的通信開銷可分為3部分,由本文第4部分第2節可知網絡中源節點每轉發一次數據包的通信開銷約等于htra+Kd/r+hSPtoB。隨著K的增加,轉發數據包到幻影源節點的跳數也在成線性關系的增加,進而增加了網絡中的通信開銷。 圖2 安全周期變化情況 圖3 安全周期對比 圖4 通信開銷對比 結合圖3安全周期的變化情況和圖4通信開銷的變化情況,可知,隨著源節點到基站節點的跳數值的增加,安全周期提高的同時通信開銷也隨之增加。相比于PUSBRF算法,ABOND算法在通信開銷平均增加14%的情況下,安全周期平均提高76%。當參數htra取值(15,20),K=20時網絡中的安全周期性能指標最佳。 本文提出基于節點距離的WSNs源位置隱私保護算法ABOND,用于解決幻影源節點易于分布在真實源節點附近的問題。該算法利用過渡節點與上一跳節點的坐標信息,建立直線方程,借助兩節點之間的距離,計算出預期幻影源節點的坐標,使選出的幻影源節點不僅遠離真實源節點而且地理位置多樣性,有效抵御局部攻擊者的逐跳回溯攻擊。仿真實驗結果表明,該算法與已有的源位置隱私保護算法相比較,在通信開銷增加較小的情況下,顯著提高了網絡的安全周期,進而提高了源位置隱私的安全性。 參考文獻: [1]FAN Yongjian,CHEN Hong,ZHANG Xiaoying.Data privacy preservation in wireless in sensor networks[J].Chinese Journal of Computer,2012,35(6):1131-1146(in Chinese).[范永健,陳紅,張曉瑩.無線傳感器網絡數據隱私保護技術[J].計算機學報,2012,35(6):1131-1146.] [2]PENG Hui,CHEN Hong,ZHANG Xiaoying,et al.Location privacy preservation in wireless sensor networks[J].Journal of Software,2015,26(3):617-639(in Chinese).[彭輝,陳紅,張曉瑩,等.無線傳感器網絡位置隱私保護技術[J].軟件學報,2015,26(3):617-639.] [3]Lin Yao,Lin Kang,Shang Pengfei,et al.Protecting the sink location privacy in wireless sensor networks[J].Personal and Ubiquitous Computing,2013,17(5):883-893. [4]Rios R,Cuellar J,Lopez J.Probabilistic receiver-location privacy protection in wireless sensor networks[J].Information Sciences,2015,321(10):205-223. [5]Tan Wei,Xu Ke,Wang Dan.An anti-tracking source-location privacy protection protocol in WSNs based on path extension[J].IEEE Internet of Things Journal,2014,1(5):461-471. [6]Jia Zongpu,Wei Xiaojuan,Guo Hairu.A privacy protection strategy for source location in WSN based on angle and dynamical adjustment of node emission radius[J/OL].Chinese Journal of Electronics[2016-10-13].http://www.cnki.net/kcms/detail/10.1284.TN.20161013.0934.036.html. [7]Celal Ozturk,Zhang Yanyong,Wade Trappe.Source-location privacy in energy-constrained sensor network routing[C]//Proc of the 2nd ACM Workshop on Security of Ad Hoc and Se-nsor Networks,2004:88-93. [8]Pandurang Kamat,Zhang Yanyong,Wade Trappe.Enhancing source-location privacy in sensor network routing[C]//Proc of the 25th International Conference on Distributed Computing Systems.Ohio:IEEE Press,2005:599-608. [9]CHEN Juan,FANG Binxing,YIN Lihua,et al.A source-location privacy preservation protocol in wireless sensor networks using source-based restricted flooding[J].Chinese Journal of Computer,2010,33(9):1736-1747(in Chinese).[陳娟,方濱興,殷麗華,等.傳感器網絡中基于源節點有限洪泛的源位置隱私保護協議[J].計算機學報,2010,33(9):1736-1747.] [10]Li Yun,Ren Jun,Wu Jie.Quantitative measurement and design of source-location privacy schemes for wireless sensor networks[J].IEEE Trans on Parallel and Distributed Systems,2012,23(7):1302-1311. [11]Ren Ju,Zhang Yaoxue,Liu Kang.Multiple k-hop clusters based routing scheme to preserve source-location privacy in WSNs[J].Journal of Central South University,2014,21(8):3155-3168. [12]Mohamed M E A Mahmoud,Shen Xuemin(Sherman).A cloud-based scheme for protecting source-location privacy against hotspot-locating attack in wireless sensor networks [J].IEEE Transactions on Parallel and Distributed Systems,2012,23(10):1805-1818. [13]MA Li,HE Jianpei,MA Dongchao.Localization algorithm for wireless sensor network[J].Computer Engineering and Design,2014,35(12):4061-4067(in Chinese).[馬禮,賀建沛,馬東超.無線傳感器網絡節點定位方法[J].計算機工程與設計,2014,35(12):4061-4067.] [14]Ngai E C H.On providing sink anonymity for wireless sensor networks[J].Security and Communication Networks,2016,9(2):77-86.

4 理論分析

4.1 幻影源節點的地理位置多樣性分析

4.2 源節點每轉發一次數據包的通信開銷分析

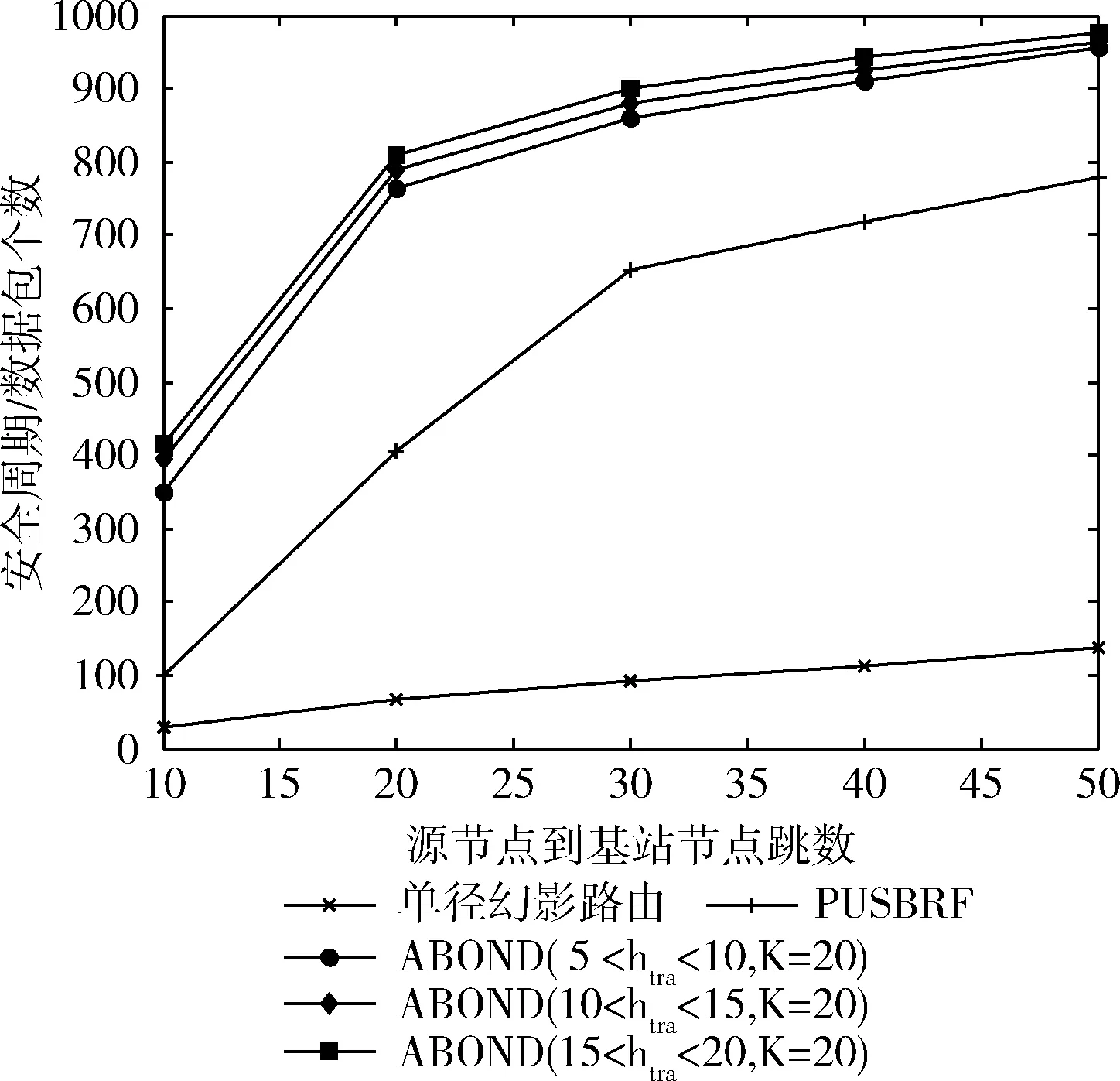

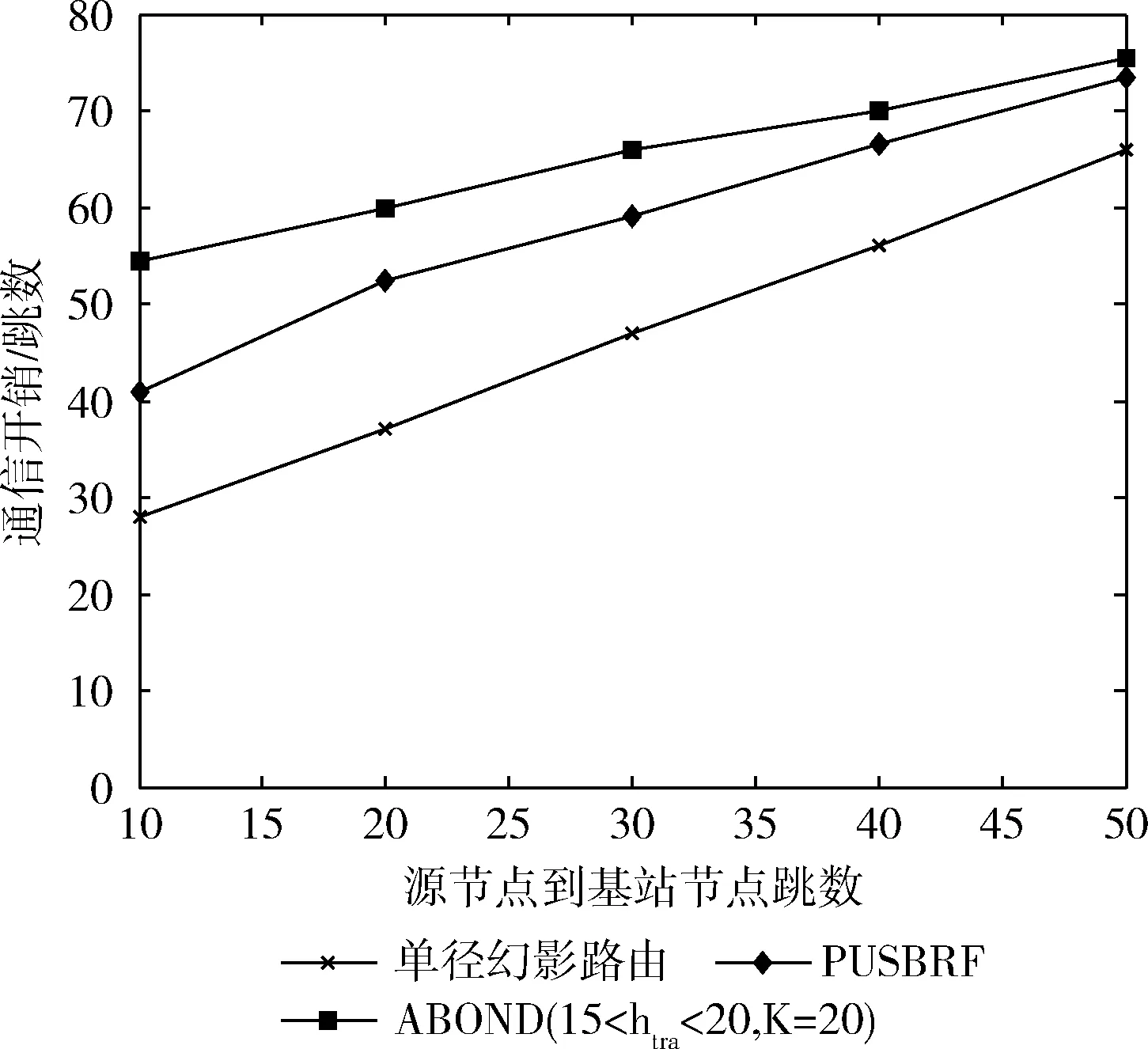

5 仿真實驗與分析

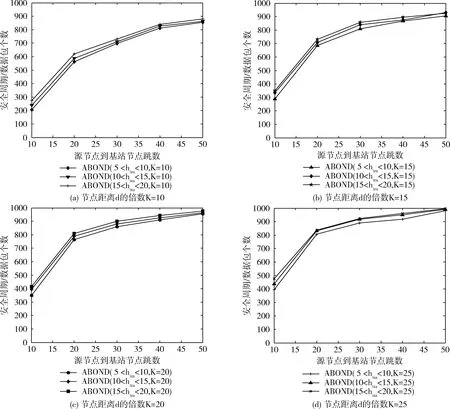

5.1 安全周期

5.2 通信開銷

6 結束語