區塊鏈物聯網設備與無線訪問點雙向認證方案

唐呈俊 蔡國寶 徐慧 趙汝文 葉俊

摘 ? 要:文章提出了一種利用區塊鏈現有基礎設施,為使用區塊鏈的物聯網設備提供無線訪問點的雙向認證方法。利用區塊鏈中的公鑰身份認證體系,對用戶的身份進行核驗。使用基于可驗證隨機函數的方法,使用物聯網設備可以利用其有限的計算資源,對訪問點提供的數據進行驗證。身份驗證免疫了偽裝、重放攻擊,并且該方法對拒絕服務攻擊提供了一定的抵抗性。文章提供了一種簡單、安全的物聯網設備訪問區塊鏈服務的接入方案,并且可以推廣到對訪問任何靜態的互聯網資源的訪問上。

關鍵詞:區塊鏈;物聯網;無線網絡;身份認證

中圖分類號:TP393 ? ? ? ? ?文獻標識碼:A

Abstract: A two-way authentication method that uses the existing infrastructure of the blockchain is proposed to provide wireless access points for IoT devices using the blockchain. The public key identity authentication system in the blockchain is used to verify the user's identity. Using a method based on a verifiable random function, an IoT device can use its limited computing resources to verify the data provided by the access point. Authentication is immune to masquerading, allowing attacks, and this method provides some resistance to denial of service attacks. Provides a simple, secure receiving scheme for IoT devices to access blockchain services, and can be extended to access any static Internet resource.

Key words: blockchain; internet of things; wireless network; identity authentication

1 引言

區塊鏈(Blockchain)是分布式數據存儲、點對點傳輸、共識機制、加密算法等計算機技術的新型應用模式,通過維護鏈式的數據塊結構。每一個數據塊中包含了一批信息,使用哈希密碼技術,用于驗證其信息的有效性(防偽)和生成下一個區塊,從而確保數據結構的內容不被篡改[1]。

物聯網(IoT, Internet of Things)是為關聯的計算設備、機械和數字設備、物體、動物或人提供具有獨特的系統標識符(UID),并通過網絡,減少人力在其中的參與來傳輸數據或進行人機交互的一類技術[2]。由于物聯網具有分布式節點多、數據中心化、運算成本高及第三方監管不到位等特點,采用按層保護、算法加密、訪問控制等原隱私保護方法存在著許多漏洞[3]。物聯網有十分廣泛的應用,可以滿足諸如食品安全、智能家居、環境保護、現代農業等眾多方面需求,但是隨之也帶來了安全性的問題[4]。物聯網設備的隱私保護[3]和安全性[4]問題都可以通過區塊鏈來進行。

區塊鏈技術的發展離不開虛擬貨幣,區塊鏈這個概念隨著比特幣的大漲大落,而迅速的席卷了世界各大媒體[5]。區塊鏈在金融方面有著顛覆級的改變,如果有區塊鏈技術,所有交易都會被記錄而不會被改變,不需要有任何征信系統。區塊鏈的移動支付方案,可以為金融服務提供創新的解決方案,為金融行業完成去信任、降成本、去中心化的優化[6]。

區塊鏈移動支付,以及其它區塊鏈金融服務,都包含著一些物聯網設備的應用。例如,區塊鏈條碼(二維碼)生成機、移動支付終端等[6,7]。而為這些物聯網設備提供安全可靠的網絡接入方案則是一個重要的課題。現有的網絡接入方案,如華為等推動的NB-IoT、4G、5G 解決方案[8,9]依賴于電信服務運營商,通常物聯網設備不會冗余地使用多家運營商的服務,一旦運營商網絡出現波動,物聯網設備的運行也會受到影響。而基于Wi-Fi的接入方案[10,11]依賴于基于傳統Wi-Fi的安全防護[12],同樣受到傳統Wi-Fi安全漏洞的挑戰,如經過特殊配置偽裝成可信接入點,可以記錄連接該熱點的用戶行為甚至修改用戶行為的蜜罐熱點[13]。

本文針對Wi-Fi無線訪問點的區塊鏈物聯網設備網絡接入方案存在的安全性問題,如接入點是否是偽裝接入點,用戶(這里的用戶指區塊鏈物聯網設備,為了便于表述,本文的用戶均與此處相同定義)的身份是否真實。充分利用區塊鏈已有的身份驗證機制:公鑰身份認證體系,對用戶的身份信息進行核驗。同時使用基于可驗證隨機函數的方法(VRF, Verifiable random functions)[14],從用戶的信任節點列表中隨機地選取節點,避免了全節點驗證浪費性能的同時,確保選擇驗證節點的隨機性,降低被合謀攻擊的可能性,從而使得計算資源有限的物聯網設備能夠驗證接入點提供的數據是否被篡改或偽造。從而實現用戶和訪問點的雙向身份認證。

2 關鍵技術和概念

本文的工作涉及到的技術和概念眾多,限于篇幅不宜完整介紹,本文僅介紹本文涉及到的技術和概念中直接與本文工作相關的部分。

2.1 區塊鏈身份驗證

區塊鏈身份認證使用數字簽名(digital signature)[15]技術。數字簽名是用于檢驗數字消息或文件的真實性的數學方案。滿足先決條件的有效數字簽名使接收者有充分的理由相信該消息是由已知發件人創建的(身份驗證),并且該消息在傳輸過程中未發生更改(完整性)[16]。理論上所有的非對稱加密算法都可以用來實現數字簽名,實踐中常用算法包括1991 年8月 NIST 提出的DSA(Digital Signature Algorithm,基于 ElGamal 算法)[17]和安全強度更高的ECSDA(Elliptic Curve Digital Signature Algorithm,基于橢圓曲線算法)[18]等。

其中,比特幣將用戶的公鑰(非對稱加密算法中,由用戶保存的密鑰)計算一系列哈希(HASH160,或先進行 SHA256,然后進行 RIPEMD160)及編碼運算后生成的160位(20字節)的字符串作為賬戶地址進行公開。使用戶在避免公鑰過早公開后導致被破解出私鑰,而又使得需要使用其公鑰時,其他用戶可以方便地驗證其公鑰的真偽。

2.2 共識機制

共識算法解決的是分布式系統對某個提案(Proposal)的大部分節點達成一致意見的過程。根據解決的場景是否允許拜占庭錯誤(存在惡意節點)以分為 Crash Fault Tolerance (CFT)和 Byzantine Fault Tolerance(BFT)兩類[19]。區塊鏈中這種要能容忍拜占庭錯誤的情況,包括以 PBFT(Practical Byzantine Fault Tolerance)[20]為代表的確定性系列算法、以PoW(Proof of Work)[21]為代表的概率算法等。確定性算法一旦達成共識就不可逆轉,即共識是最終結果;而概率類算法的共識結果則是臨時的,隨著時間推移或某種強化,共識結果被推翻的概率越來越小,最終成為事實上結果。

PoW[21]通過計算來猜測一個數值(nonce),使得拼湊上交易數據后內容的哈希值滿足規定的上限。由于哈希難題在目前計算模型下需要大量的計算,這就保證在一段時間內,系統中只能出現少數合法提案。反過來,能夠提出合法提案,也證明提案者確實已經付出了一定的工作量。同時,這些少量的合法提案會在網絡中進行廣播,收到的用戶進行驗證后,會基于用戶認為的最長鏈基礎上繼續難題的計算。因此,系統中可能出現鏈的分叉(Fork),但最終會有一條鏈成為最長的鏈。哈希問題具有不可逆的特點,因此,目前除了暴力計算外,還沒有有效的算法進行解決。反之,如果獲得符合要求的nonce,則說明在概率上是付出了對應的算力。誰的算力多,誰最先解決問題的概率就越大。當掌握超過全網一半算力時,從概率上就能控制網絡中鏈的走向。這也是所謂51%攻擊的由來[1]。

2.3 可驗證隨機函數

可驗證隨機函數(VRF,Verifiable random functions)[14]是Silvio等在1999年提出的算法,是哈希加密的非對稱版本。只有私鑰的持有者才能計算哈希,但是擁有公鑰的任何人都可以驗證哈希的正確性。盡管哈希函數擁有隨機性,但可能擁有不必要的光譜特性。使用VRF生成的哈希作為種子,配合偽隨機數生成器,可以生成理想的隨機序列。

2.4 無線訪問點

在計算機網絡中,無線訪問點(WAP, Wireless access point),更一般地說只是訪問點(AP),是一種網絡硬件設備,它允許其他Wi-Fi設備連接到有線網絡。AP通常作為獨立設備(通過有線網絡)連接到路由器,但是它也可以是路由器本身的組成部分[12]。

3 算法設計

3.1 系統結構

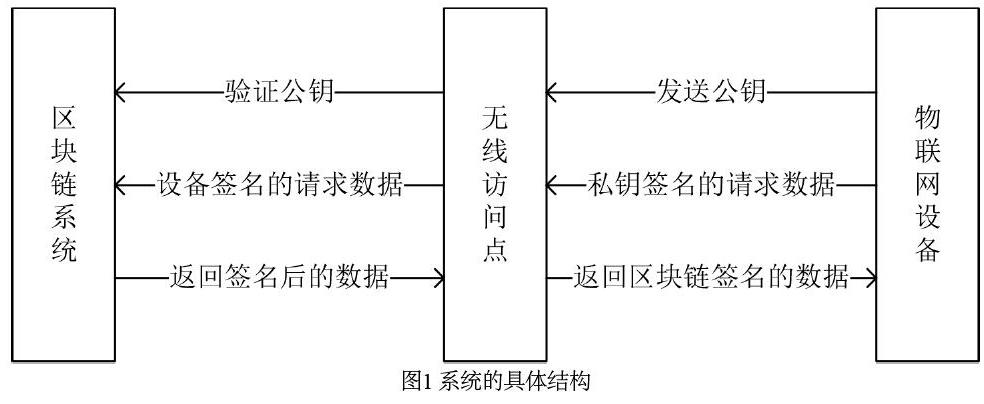

本文的研究對象是區塊鏈物聯網設備與無線訪問點的雙向認證問題,因此本文的系統主要由區塊鏈系統、無線訪問點、區塊鏈物聯網設備組成。用戶通過無線訪問點與區塊鏈系統進行通信,具體結構如圖1所示。物聯網設備發送其公鑰給無線訪問點,無線訪問點向區塊鏈系統查詢其公鑰的存在性,隨后用戶將私鑰簽名后的數據發送給無線訪問點,無線訪問點使用用戶的公鑰驗證用戶是否有對應的私鑰對其進行簽名。如果如此,那么將轉發用戶的請求至區塊鏈系統,并將區塊鏈系統的回應轉發回用戶。由用戶簽名的數據,可以確認用戶身份,也能確保其未被篡改和偽造。

3.2 重放攻擊防護

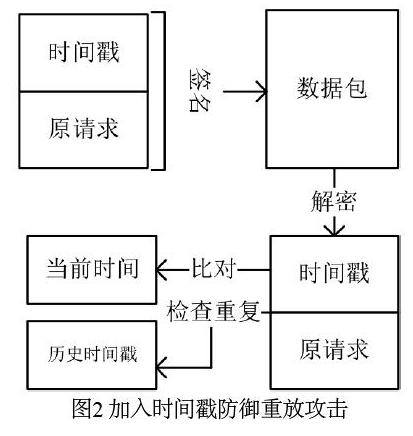

重放攻擊是指一個數據包被攻擊者截獲后,偽裝成用戶重復發送該數據包,并且對系統產生一定影響(例如重復執行操作)的攻擊[22]。由于數字簽名的引入,使得攻擊者在沒有用戶私鑰的情況下,無法任意偽造用戶發送的數據,而只能嘗試將用戶曾經發送過的數據重復發送出去。重放攻擊防護通常使用會話ID或時間戳進行防御,使用會話ID的防御方法需要在每次交換數據前,接收方將隨機的一次性令牌發送給對方,增加了協議的復雜性。而時間戳方案則是將時間戳附加在請求數據中,簽名后同時發送給接收方,接收方接收到數據時,驗證時間戳是否在接收時的時間窗口內。雖然,使用時間戳進行防御可能會由于時間窗口的存在,從而導致攻擊者在規定的時間內仍然可以達成重放攻擊。但是,由于本算法應用于物聯網設備的通信上。物聯網設備需要的帶寬較低,并且因為區塊鏈操作每個數據包都不會相同,而查詢操作不可能在短時間內進行多次,從而可以將同一時間窗口的相同數據包直接丟棄,從而達到對重放攻擊的防護。如圖2所示,為加入時間戳的防御重放攻擊。

至此,無線訪問點對物聯網設備的身份認證和攻擊防護就完成了,如果不考慮蜜罐熱點[13]的攻擊,如使用一套保護好的WPA[23]密鑰。但一旦密鑰被盜,更換密鑰會使得沒有新密鑰的用戶無法使用無線接入服務。而使用區塊鏈的共識機制,可以使用戶得以驗證無線訪問點是否傳遞了真實的區塊鏈數據。

3.3 基于VRF的快速共識驗證算法

比特幣的PoW算法可以在能夠獲取到多條鏈的情況下,使用更長的鏈作為共識。但是,假設無線訪問點不可靠,那么將無法直接通過訪問點從多個服務節點獲取可靠的鏈數據。用戶可以保存一定數量的服務節點的公鑰,通過無線訪問點訪問服務節點時,服務節點使用自己的私鑰簽名后,再將數據發送給無線訪問點。這樣,無線訪問點就沒有辦法對這些服務節點發送的數據進行偽造了,用戶可以確定自己獲取到了來自多個服務節點的區塊鏈數據,從而可以選擇最長的鏈作為共識的結果。

但是,對于不包含PoW等概率性的共識算法的區塊鏈系統,用戶將無法僅從多個節點返回的結果判斷數據的真實性。而且對于物聯網設備來說,驗證來自多個節點發送的簽名后的數據,產生的數據流量會相對較大。因此必須限制物聯網系統返回的數據量,因此需要服務節點之間產生一個局部共識后,對這個局部共識都附上參與這個共識的節點的簽名,然后發送回物聯網設備。考慮到不包含PoW等概率性共識,而使用PBFT的的情況,由于PBFT算法需要所有節點均互相進行同步,每次進行查詢都使用PBFT得到共識的消耗太高,容易被利用進行拒絕服務攻擊。而如果每次都選擇特定的幾個節點進行共識,同樣容易導致拒絕服務。因此需要一個可驗證的隨機選擇算法,使這一隨機選擇過程無法被無線訪問點和用戶中的任何一方控制。受由圖靈獎獲得者Micali提出的使用VRF了的投票共識協議的區塊鏈系統Algorand[24]的啟發。

設用戶儲存有n個服務節點,每個服務節點的地址為vi其中i∈{1,2,3},對當前的時間戳t引入VRF算法,由于發送數據時的時機,即時間戳的值是由用戶決定的,故為了確保用戶不能控制隨機序列的值,用戶不能生成隨機序列,從而使用無線訪問點的私鑰pap對時間戳t進行VRF運算,生成可驗證的哈希值H。由于VRF運算并不能確保哈希值H不具有一定的光譜特性,因此將H作為隨機數發生器的種子,生成m個隨機數,并將每個隨機數用n整除得到uj,如果其中有重復的,則繼續生成,直到產生了s個不重復的wj,則vw(w∈{w1,w2,…,ws}) 就是被選擇出來的需要為用戶計算共識的s個節點。將用戶簽名后的服務節點列表和時間戳、訪問點的公鑰、哈希值H,發送給這s個節點,這s個節點可以檢驗H是否正確后,使用相同的算法計算得到其它節點的地址。在這s個節點內部運行PBFT算法,形成共識后,將共識結果依次簽名后返回給訪問點,流程如圖3所示,其中虛線表示數據的發送,實線表示數據的計算。

4 系統測試與分析

本測試在使用兩個Intel Xeon Gold 6128 3.7GHz處理器,256GB內存,三星SM961/PM961固態硬盤的工作站上,運行VMWare ESXi 6.7.0(Build 8169922)裸金屬虛擬機系統,建立八個節點作為服務節點運行測試。使用irtf-cfrg-vrf標準的橢圓曲線VRF(VRF uses Eliptic Curves)[25]作為VRF算法,區塊大小為1MB。

4.1 網絡流量測試

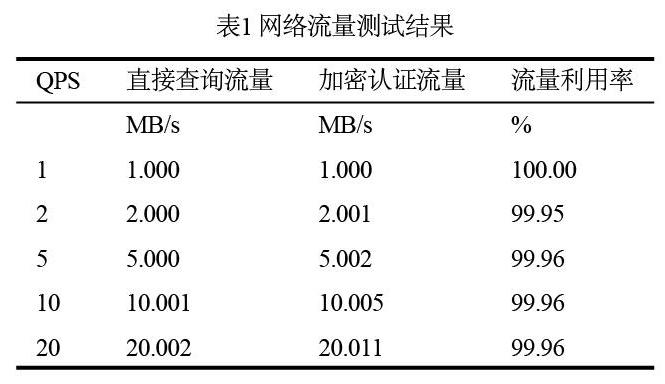

網絡流量測試旨在測試該協議與沒有身份認證的無線接入點之間的網絡流量差別,從而度量該協議對網絡流量壓力的增加。網絡流量測試使用iftop測試網絡流量,將向區塊鏈直接發送查詢請求和經過本協議認證后的請求流量進行對比,不斷改變每秒鐘發送請求(Query per second,QPS)并計算網絡流量利用率。為了使請求及時得到回應,從而更準確地度量對網絡的影響,隨機選擇的服務節點數量為1,在這種情況下,不需要運行共識協議。

網絡流量測試結果如表1所示,觀察結果得到結論:本方案對網絡流量的影響在千分之一,對程序的網絡性能影響微乎其微。

4.2 共識延遲測試

本協議除了對網絡產生消耗以外,還會產生由于共識的協商導致的請求延時,由于參與共識的每兩個節點之間都要相互進行通信,所以共識產生的時間將和參與共識的節點數有關。分別設置隨機選擇的s∈[2,8]個節點進行測試。

共識延遲測試結果如圖4所示,隨著節點數的增多,共識形成的時間的增加速度也相應地增加。而參與共識節點數量又與安全性相關,根據Fischer等提出的FLP不可能原理[26],不可能得到一套通用的共識機制適用于所有的場景,因此在不同的安全條件要求下,可以對安全性和系統的一致性做出不同程度的妥協,即體現在對隨機共識節點數s的調整上。

4.3 安全性分析

對偽裝攻擊進行測試:使用與用戶地址不匹配的私鑰,對數據包進行簽名后,發送至無線訪問點,訪問點成功將數據包丟棄。

對重放攻擊進行測試:將同一個數據包發送兩次給無線訪問點,無線訪問點僅向區塊鏈發起了一次請求。

對于拒絕服務攻擊,本文提出的基于VRF的快速共識驗證算法,可以確保用戶和無線訪問點都無法操縱參與共識驗證的節點,從而使得無法將驗證流量集中在某幾個節點上,拒絕服務攻擊在一定程度上被限制。

綜上所述,本方案能夠確保區塊鏈系統、無線訪問點、用戶的安全,同時具有一定的縮放能力,可以平衡安全性和性能。

5 結束語

本文提出了一種利用區塊鏈現有基礎設施,為區塊鏈物聯網設備提供無線訪問點接入的雙向認證方案。通過數字簽名技術,對用戶持有的私鑰進行驗證,使無線訪問點能夠識別用戶的身份。通過基于VRF的快速共識驗證算法,使得用戶能夠獲得可信的區塊鏈數據的同時,減少對區塊鏈系統的負擔。

本方法可以進行改造,將共識內容從區塊鏈內容,替換為任何靜態的互聯網數據上。但是,需要考慮服務節點的背叛問題,通過建立智能合約,將一定數額的虛擬貨幣進行鎖定,可以增加節點背叛的代價。限于研究條件限制,無法獲得虛擬貨幣,因此沒有進行這項擴展的實驗。

本方法相較5G[8, 9]等通過電信運營商為物聯網設備提供無線接入的方案成本較低,并且可以不受運營商網絡波動的影響。相對于直接使用Wi-Fi無線網絡進行接入的方案[10, 11],充分利用了區塊鏈基礎設施,為無線接入點和用戶提供了雙向的安全保障。在確保安全的同時,為區塊鏈物聯網設備提供了低成本的網絡接入方案。

基金項目:

1. 國家自然科學基金(項目編號:61661019);

2. 廣西大學生創新訓練計劃(項目編號:201610595167);

3. 廣西密碼學與信息安全重點實驗室系統性研究課題(項目編號:GCIS201621);

4. 廣西高校中青年教師基礎能力提升項目(項目編號:2019KY0253);

5. 海南省高等學校教育教學改革研究重點資助項目(項目編號:Hnjg2017ZD-1)。

參考文獻

[1] Raval S. Decentralized applications: harnessing Bitcoin's blockchain technology[M]. Sebastopol: O'Reilly Media Inc, 2016. 1-2.

[2] Mattern F, Floerkemeier C. From the Internet of Computers to the Internet of Things[J]. Informatik Spektrum. 33 (2): 107–121. 2010.

[3] 陳捷,高英.區塊鏈在物聯網隱私保護中的應用[J].物流技術. 2018. 37(7): 39-44+139.

[4] 沈杰.區塊鏈物聯網安全的解決方案[J].中國信息界. 2017. 3:33-34.

[5] Morris D Z. Leaderless, blockchain-based venture capital fund raises $100 million, and counting[J]. Fortune (magazine), 2016: 05-23.

[6] 謝雨.區塊鏈移動支付項目風險管理研究[D].北京:首都經濟貿易大學, 2017.

[7] 葉小榕,邵晴,肖蓉.基于區塊鏈基于區塊鏈、智能合約和物聯網的供應鏈原型系統[J].科技導報,2017,35(23):62-69.

[8] Schulz, Philipp, Matthe, Maximilian, Klessig, Henrik, et al. Latency Critical IoT Applications in 5G: Perspective on the Design of Radio Interface and Network Architecture[J]. IEEE Communications Magazine, 55(2):70-78.

[9] 黃海峰.為5G探路:華為推動4T4R、Massive MIMO、NB-IoT在4G網部署[J].通信世界, 2017(13):54-54.

[10] Li L, Xiaoguang H, Ke C, et al. The applications of wifi-based wireless sensor network in internet of things and smart grid[C]//2011 6th IEEE Conference on Industrial Electronics and Applications. IEEE, 2011: 789-793.

[11] 王希朝,張毅,程鵬,馬洪亮,吳斌.面向物聯網應用的UART-WIFI網關設計[J].微型機與應用,2013,32(08):45-47+54.

[12] Crow B P, Widjaja I, Kim L G , et al. IEEE 802.11 wireless local area networks[J]. IEEE Communications Magazine, 1997, 35 (9): 116-126.

[13] Siles R. Honeyspot: The wireless honeypot[J]. Spanish Honeynet Project, 2007:1-28.

[14] Silvio Micali, Michael Rabin, Salil Vadhan. Verifiable random functions[C]// Foundations of Computer Science, 1999. 40th Annual Symposium on. IEEE Computer Society, 1999.

[15] Diffie W, Hellman M. New directions in cryptography[J]. IEEE transactions on Information Theory, 1976, 22(6): 644-654.

[16] Schneier B. Applied cryptography: protocols, algorithms, and source code in C[M]. john wiley & sons, 2007: 486.

[17] Gallagher P. Digital signature standard (dss)[J]. Federal Information Processing Standards Publications, volume FIPS, 2013: 186.

[18] Johnson D, Menezes A, Vanstone S. The elliptic curve digital signature algorithm (ECDSA)[J]. International journal of information security, 2001, 1(1): 36-63.

[19] Coulouris George, Jean Dollimore, Tim Kindberg. Distributed Systems: Concepts and Design[M]. 3rd edition. New Jersey: Addison-Wesley, 2001. 452.

[20] Castro M, Liskov B. Practical Byzantine fault tolerance and proactive recovery[J]. ACM Transactions on Computer Systems (TOCS), 2002, 20(4): 398-461.

[21] Dwork, Cynthia, Naor, Moni. Pricing via Processing or Combatting Junk Mail[J]. Proc of CRYPTO. 1992. 1: 139-147.

[22] Sreekanth Malladi J A, Heckendorn R B. On prevent ing replay attacks on security protocols[C]//Proceedings of the International Conference on Security and Management. 77-83.

[23] IEEE 802.11i-2004. Medium Access Control (MAC) Security Enhancements[S].

[24] Gilad Y, Hemo R, Micali S, et al. Algorand: Scaling byzantine agreements for cryptocurrencies[C]//Proceedings of the 26th Symposium on Operating Systems Principles. ACM, 2017: 51-68.

[25] irtf-cfrg-vrf-05. Verifiable Random Functions (VRFs)[S].

[26] Fischer M . Impossibility of Distributed Consensus with One Faulty Process[J]. ACM TOCS, 1985, 32(2):374-382.