UDM:基于NFV的防止DDoS攻擊SDN控制器的機(jī)制

錢紅燕,薛昊,陳鳴

?

UDM:基于NFV的防止DDoS攻擊SDN控制器的機(jī)制

錢紅燕,薛昊,陳鳴

(南京航空航天大學(xué)計(jì)算機(jī)科學(xué)與技術(shù)學(xué)院,江蘇 南京 211106)

廣泛存在的分布式拒絕服務(wù)(DDoS)攻擊對(duì)于軟件定義網(wǎng)絡(luò)(SDN)的控制器形成了致命威脅,至今還沒(méi)有一種安全機(jī)制能夠防御。將SDN和網(wǎng)絡(luò)功能虛擬化(NFV)結(jié)合,提出了一種新穎的防范DDoS攻擊SDN控制器的前置檢測(cè)中間盒(UDM)機(jī)制,在SDN交換機(jī)端口與用戶主機(jī)之間分布式部署UDM以檢測(cè)并拒止DDoS攻擊報(bào)文。此外,還提出了一種基于NFV的前置中間盒的實(shí)現(xiàn)方法,使這種UDM機(jī)制更為經(jīng)濟(jì)和有效,實(shí)現(xiàn)了基于該機(jī)制的原型系統(tǒng),并對(duì)其進(jìn)行大量測(cè)試。實(shí)驗(yàn)結(jié)果表明,基于NFV的UDM機(jī)制能夠?qū)崟r(shí)有效地檢測(cè)和防止對(duì)控制器的DDoS攻擊。

DDoS攻擊;控制器安全;軟件定義網(wǎng)絡(luò)與網(wǎng)絡(luò)功能虛擬化;前置檢測(cè)中間盒

1 引言

軟件定義網(wǎng)絡(luò)(SDN, software defined networking)[1]是一種將控制和轉(zhuǎn)發(fā)功能相分離的網(wǎng)絡(luò)體系結(jié)構(gòu),它的集中控制方式使網(wǎng)絡(luò)管理與應(yīng)用業(yè)務(wù)配置更加靈活和便捷,也便于部署網(wǎng)絡(luò)新技術(shù)、新協(xié)議,促進(jìn)了網(wǎng)絡(luò)創(chuàng)新。然而,在SDN獲得了空前發(fā)展的同時(shí),SDN的安全性也引起了越來(lái)越多的關(guān)注。特別是SDN控制器作為SDN的核心,保障其安全性成為科研人員研究的焦點(diǎn)之一。這是因?yàn)镾DN的運(yùn)轉(zhuǎn)完全依賴控制器執(zhí)行集中式的決策,如果控制器因?yàn)槟撤N原因而無(wú)法正常工作甚至癱瘓,整個(gè)網(wǎng)絡(luò)都將隨之崩潰。

過(guò)去幾十年,分布式拒絕服務(wù)(DDoS, distributed denial of service)攻擊一直是互聯(lián)網(wǎng)中的一種重大的安全威脅,學(xué)術(shù)界和工業(yè)界的研究人員對(duì)此進(jìn)行了大量研究工作。由于SDN集中控制的特點(diǎn),DDoS針對(duì)SDN的攻擊危害性也更大。根據(jù)SDN工作原理,當(dāng)某新流到達(dá)某SDN,進(jìn)入一個(gè)OpenFlow交換機(jī)時(shí),該OpenFlow交換機(jī)沒(méi)有與該流相匹配的流表項(xiàng),此時(shí)交換機(jī)就會(huì)將該報(bào)文封裝成Packet_In報(bào)文轉(zhuǎn)發(fā)至SDN控制器,由控制器處理,而交換機(jī)與控制器之間的鏈路常常會(huì)成為DDoS攻擊的目標(biāo)。控制器收到交換機(jī)傳來(lái)的Packet_In報(bào)文后就會(huì)處理這些報(bào)文,當(dāng)報(bào)文數(shù)量過(guò)多時(shí),會(huì)大量消耗控制器的資源,降低網(wǎng)絡(luò)性能,因此控制器資源的瓶頸也成為DDoS攻擊的目標(biāo)。控制器處理完分組請(qǐng)求后會(huì)下發(fā)流表到相應(yīng)的OpenFlow交換機(jī),而交換機(jī)所能保存的流表項(xiàng)數(shù)量有限,當(dāng)下發(fā)的流表數(shù)量大于交換機(jī)流表容量時(shí),流表就會(huì)溢出,這一點(diǎn)也成為DDoS攻擊的目標(biāo)。由于SDN受到攻擊后會(huì)對(duì)整個(gè)網(wǎng)絡(luò)造成巨大影響,特別是SDN控制器受到攻擊之后,很可能會(huì)使整個(gè)網(wǎng)絡(luò)癱瘓。因此,設(shè)計(jì)一種針對(duì)SDN控制器的防御機(jī)制來(lái)處理DDoS攻擊是研究者們追求的目標(biāo)。

目前,解決SDN中DDoS攻擊的方法大體包括以下2種:一種是為SDN中的交換機(jī)和控制器增加更多的緩存隊(duì)列,使遇到DDoS時(shí)可以有更多的資源來(lái)應(yīng)對(duì),然而這種方法只是在遇到DDoS攻擊時(shí)起緩解作用,并不能從根本上解決DDoS攻擊,當(dāng)DDoS攻擊流量過(guò)大時(shí),依然會(huì)耗盡所有的緩存資源;另一種是在SDN的控制平面建立完整的DDoS檢測(cè)和防御機(jī)制,通過(guò)DDoS檢測(cè)方法來(lái)判斷攻擊的類型,然后報(bào)警或采用相應(yīng)的方式進(jìn)行DDoS防御,但是DDoS攻擊通常是在很短時(shí)間內(nèi)進(jìn)行的很大流量的攻擊,這種方法需要定時(shí)收集流量數(shù)據(jù),并對(duì)其進(jìn)行分析之后再進(jìn)行防御,實(shí)時(shí)性不高,往往分析完攻擊類型進(jìn)行防御時(shí),整個(gè)網(wǎng)絡(luò)已經(jīng)受到影響甚至癱瘓。

近年來(lái),隨著網(wǎng)絡(luò)功能虛擬化(NFV, network function virtualization)[2]的發(fā)展,其具有的優(yōu)點(diǎn)如不依賴底層硬件、極高的可擴(kuò)展性、部署和遷移的靈活性以及設(shè)備的低成本性都為研究人員所關(guān)注。面對(duì)DDoS對(duì)SDN的攻擊,本文希望可以借助NFV多方面的優(yōu)勢(shì)來(lái)解決2個(gè)問(wèn)題:1) 如何創(chuàng)新設(shè)計(jì)一種實(shí)時(shí)性較高的DDoS檢測(cè)防御控制機(jī)制;2) 如何提高這種機(jī)制的靈活性、實(shí)用性。

本文的主要貢獻(xiàn)如下:通過(guò)分析SDN控制器的工作過(guò)程,提出了一種新型分布式防范SDN中DDoS攻擊的機(jī)制;根據(jù)NFV和SDN的特征,提出了一種基于NFV實(shí)現(xiàn)上述機(jī)制的技術(shù),并通過(guò)SDN和NFV結(jié)合的技術(shù)給出了防范DDoS攻擊的方案;原型系統(tǒng)的實(shí)驗(yàn)表明了該機(jī)制和技術(shù)的有效性。

2 相關(guān)工作

在SDN中,控制器集中式控制決策方式需要分析所有新流并為其安裝流表。當(dāng)受到DDoS攻擊時(shí),控制器可能會(huì)由于負(fù)載過(guò)大而處于低效或者癱瘓狀態(tài)。文獻(xiàn)[3]提出,當(dāng)網(wǎng)絡(luò)中的流量大于10 Gbit/s時(shí),SDN控制器就很難對(duì)網(wǎng)絡(luò)中產(chǎn)生的大量新流進(jìn)行合理和及時(shí)的處理。文獻(xiàn)[4]提出,針對(duì)控制器資源的各種攻擊行為需要提高可擴(kuò)展性,避免遇到攻擊時(shí)對(duì)SDN的危害更為嚴(yán)重。

為了減少DDoS攻擊對(duì)控制器性能的影響,文獻(xiàn)[5]提出了多層公平隊(duì)列(MLFQ, multi-layer fair queueing),在控制器端為每個(gè)交換機(jī)創(chuàng)建多層次的緩沖隊(duì)列。MLFQ實(shí)施SDN控制器資源與多層隊(duì)列的公平共享,可根據(jù)控制器負(fù)載動(dòng)態(tài)擴(kuò)展和聚合,是一種簡(jiǎn)單而有效的DDoS緩解方法。文獻(xiàn)[6-7]針對(duì)控制器資源飽和威脅提出了解決方案,但是需要對(duì)交換機(jī)進(jìn)行修改。文獻(xiàn)[8]提出了一種主動(dòng)防御DDoS攻擊的體系結(jié)構(gòu)安全覆蓋服務(wù),該機(jī)制能夠有效緩解攻擊的影響。

近年來(lái),NFV和相關(guān)技術(shù)在很多新興應(yīng)用領(lǐng)域都展現(xiàn)出獨(dú)特的魅力和良好的應(yīng)用前景[2]。NFV將網(wǎng)絡(luò)功能的上層軟件與底層硬件解耦,并支持靈活動(dòng)態(tài)的配置、啟動(dòng)網(wǎng)絡(luò)功能及高效合理的分配基礎(chǔ)設(shè)施的資源,降低了網(wǎng)絡(luò)中的設(shè)備投資成本和運(yùn)營(yíng)成本,提高了網(wǎng)絡(luò)的靈活性和可擴(kuò)展性,加快了網(wǎng)絡(luò)的創(chuàng)新和新技術(shù)的部署應(yīng)用。應(yīng)用NFV可以更好地運(yùn)用分布式協(xié)調(diào)方法來(lái)緩解DDoS攻擊。文獻(xiàn)[9]提出了一種基于NFV和SDN的DDoS緩解框架,利用中心控制和全局網(wǎng)絡(luò)視圖的SDN特性在控制平面對(duì)網(wǎng)絡(luò)流量進(jìn)行監(jiān)控分析,檢測(cè)出異常流量后將觸發(fā)相應(yīng)對(duì)策計(jì)算的動(dòng)作,防范資源虛擬化、實(shí)例化、部署和互聯(lián)。文獻(xiàn)[10-12]提出了通過(guò)應(yīng)用NFV來(lái)考慮功能靈活性的DDoS攻擊檢測(cè)和預(yù)防機(jī)制。文獻(xiàn)[13]提出了一種在OpenFlow邊緣交換機(jī)中運(yùn)行的基于熵的輕量級(jí)DDoS洪泛攻擊檢測(cè)模型,計(jì)算目的IP地址的熵,如果低于閾值,則檢測(cè)到攻擊,該方案實(shí)現(xiàn)了SDN中的分布式異常檢測(cè),并減少了控制器上的流量采集過(guò)載。

綜上所述,目前的所有防御機(jī)制都僅能緩解DDoS攻擊的危害,而無(wú)法防止DDoS對(duì)SDN控制器的攻擊。此外,有些防御機(jī)制的實(shí)現(xiàn)開銷較大,難以實(shí)際部署。

3 防范攻擊的分布式機(jī)制

3.1 防范攻擊的難點(diǎn)

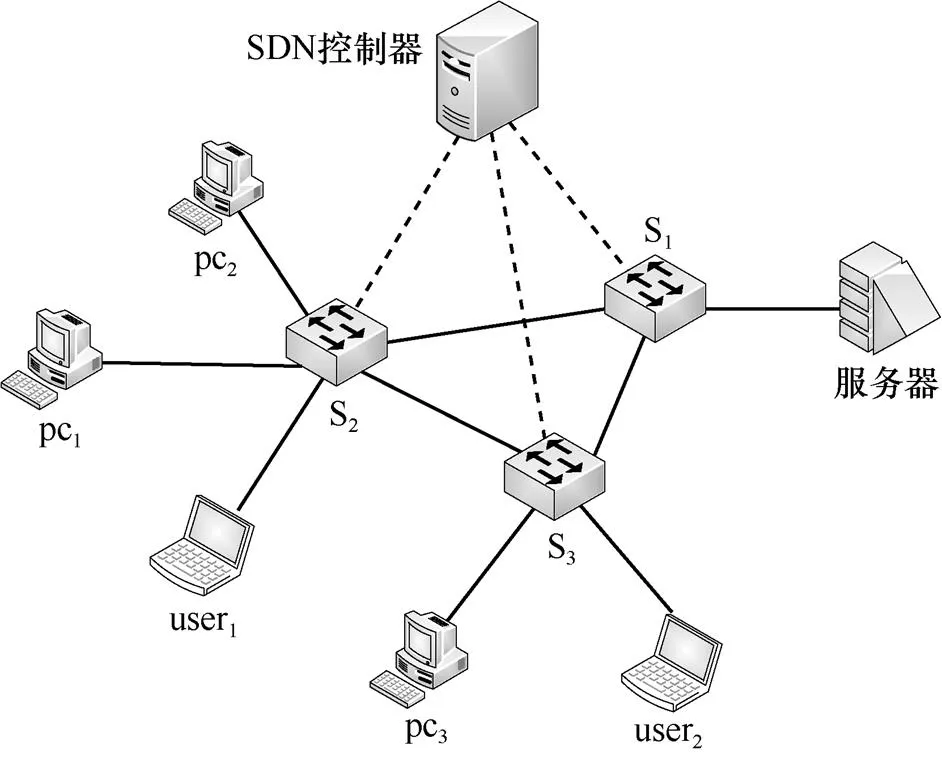

為了便于分析,圖1給出一個(gè)典型的OpenFlow網(wǎng)絡(luò)實(shí)例。其中,OpenFlow交換機(jī)(S1、S2、S3)相互連通,并與周圍的臺(tái)式主機(jī)(pc1、pc2、pc3)、手提電腦(user1、user2)以及服務(wù)器相連,它們構(gòu)成了SDN的數(shù)據(jù)平面;而控制平面的SDN控制器與3個(gè)交換機(jī)相連,其中的SDN控制器負(fù)責(zé)處理來(lái)自交換機(jī)的報(bào)文并下發(fā)路徑流表,使SDN中的各個(gè)主機(jī)之間可以相互通信。

圖1 一個(gè)典型的OpenFlow網(wǎng)絡(luò)實(shí)例

圖2給出了在上述SDN中處理數(shù)據(jù)流時(shí)流表下發(fā)工作過(guò)程的主要步驟:1) 當(dāng)用戶發(fā)送的報(bào)文進(jìn)入OpenFlow交換機(jī)后,首先會(huì)與交換機(jī)中的流表進(jìn)行匹配,若無(wú)相應(yīng)的流表項(xiàng)則會(huì)觸發(fā)table_miss事件,交換機(jī)將報(bào)文封裝成Packet_In報(bào)文后發(fā)送給SDN控制器,請(qǐng)求控制器處理;2) SDN控制器根據(jù)已知的網(wǎng)絡(luò)拓?fù)淝闆r為新的數(shù)據(jù)流請(qǐng)求計(jì)算路徑,將流表以Packet_Out報(bào)文發(fā)送至路徑上所有的OpenFlow交換機(jī)上;3) OpenFlow交換機(jī)收到Packet_Out報(bào)文后為報(bào)文安裝相應(yīng)的流表項(xiàng),流表安裝完畢之后,報(bào)文即可按照流表在OpenFlow交換機(jī)之間轉(zhuǎn)發(fā)。在步驟1)中,如果交換機(jī)收到發(fā)送的Packet_In報(bào)文數(shù)量過(guò)大,超過(guò)鏈路的容量,會(huì)導(dǎo)致正常的分組報(bào)文無(wú)法順利到達(dá)SDN控制器,OpenFlow交換機(jī)無(wú)法正常工作,與該交換機(jī)相連的主機(jī)、服務(wù)器等也都會(huì)受到影響。在步驟2)中,如果控制器受到攻擊,接收到過(guò)多的請(qǐng)求,導(dǎo)致控制器資源消耗過(guò)度,控制器癱瘓以至無(wú)法處理來(lái)自交換機(jī)的正常請(qǐng)求,與該控制器相連的所有交換機(jī)以及與交換機(jī)相連的主機(jī)、服務(wù)器等都會(huì)受到影響,整個(gè)SDN都無(wú)法正常工作。在步驟3)中,如果控制器下發(fā)的流表項(xiàng)過(guò)多,超出OpenFlow交換機(jī)中流表的容量,會(huì)導(dǎo)致一些流表項(xiàng)被丟棄,致使一些數(shù)據(jù)流需要重新傳入SDN控制器處理,增加控制器的負(fù)擔(dān),影響SDN控制器以及與交換機(jī)相連的主機(jī)、服務(wù)器等的正常工作。

圖2 流表下發(fā)工作過(guò)程

3.2 防范攻擊的優(yōu)勢(shì)位置

本文將檢測(cè)和防御DDoS攻擊的相關(guān)設(shè)備稱為DDoS檢測(cè)中間盒,從前面分析可知,DDoS攻擊可能會(huì)攻擊SDN中的各個(gè)位置,而且無(wú)論攻擊什么位置都會(huì)對(duì)SDN產(chǎn)生危害。DDoS檢測(cè)中間盒在SDN中部署的位置也會(huì)對(duì)防御的效果產(chǎn)生影響。目前,比較常見的檢測(cè)和防御位置有3種。第一種是將檢測(cè)與防御放置在控制平面。由于SDN集中式管理的特點(diǎn),在控制平面進(jìn)行檢測(cè)和防御可以一次性監(jiān)控網(wǎng)絡(luò)中的所有流量,但是隨之而來(lái)的問(wèn)題是會(huì)導(dǎo)致控制平面的數(shù)據(jù)流過(guò)大,在受到攻擊時(shí),報(bào)文會(huì)大量進(jìn)入控制平面,對(duì)交換機(jī)控制器之間的鏈路以及控制器造成影響。第二種是將檢測(cè)程序放在控制平面,而將防御程序放在數(shù)據(jù)平面。將防御程序放在數(shù)據(jù)平面確實(shí)會(huì)減輕很多控制平面的負(fù)載,在檢測(cè)到DDoS攻擊之后,DDoS的后續(xù)攻擊流都不會(huì)對(duì)SDN造成影響,不過(guò)由于DDoS快而多的特點(diǎn),往往在DDoS攻擊被檢測(cè)到的時(shí)候,網(wǎng)絡(luò)已經(jīng)受到很大影響甚至癱瘓。第三種是將檢測(cè)中間盒部署在數(shù)據(jù)平面。目前常見的方案是通過(guò)修改OpenFlow交換機(jī)的代碼,將檢測(cè)中間盒部署在OpenFlow交換機(jī)之中;另一種方案是在數(shù)據(jù)傳輸路徑中增加檢測(cè)中間盒,通過(guò)分析進(jìn)入流的分組,檢測(cè)DDoS攻擊并進(jìn)行處理。前一種方案要修改交換機(jī)硬件和軟件,使交換機(jī)不再符合標(biāo)準(zhǔn)規(guī)范;后一種方案檢測(cè)和防御的效果好,但是實(shí)現(xiàn)成本有可能很高。

綜上所述,將檢測(cè)和防御功能放在控制平面的優(yōu)缺點(diǎn)是:控制平面監(jiān)控?cái)?shù)據(jù)更全面,軟件實(shí)現(xiàn)更加方便,成本低,但是集中式處理大流量會(huì)使控制器處理能力成為瓶頸,難以應(yīng)對(duì)DDoS攻擊。將檢測(cè)和防御功能分別放在控制平面和數(shù)據(jù)平面的優(yōu)缺點(diǎn)是:SDN控制器的負(fù)載較低,但是處理DDoS攻擊的實(shí)時(shí)性不好。而將檢測(cè)和防御功能放在數(shù)據(jù)平面的優(yōu)缺點(diǎn)是:利用數(shù)據(jù)平面?zhèn)鬏斈芰?qiáng)、處理時(shí)效性好的特點(diǎn),以分布式方式分散DDoS攻擊的影響,避免使控制器成為性能瓶頸,但是成本相對(duì)較高。為避免高成本使機(jī)制難以實(shí)施的缺點(diǎn),需要找到降低實(shí)現(xiàn)防御機(jī)制成本的方法,詳情參見第4節(jié)的討論。

3.3 熵值計(jì)算

文獻(xiàn)[14]提出的基于熵值的檢測(cè)方法可以較好地檢測(cè)出是否存在DDoS攻擊報(bào)文。由于檢測(cè)實(shí)時(shí)性和準(zhǔn)確性的要求,在將上述熵值檢測(cè)方法引入本文檢測(cè)機(jī)制的過(guò)程中,對(duì)其進(jìn)行調(diào)整,通過(guò)滑動(dòng)窗口調(diào)整數(shù)據(jù)集大小,使該方法可以更好地適用于本文的分布式實(shí)時(shí)檢測(cè)機(jī)制。

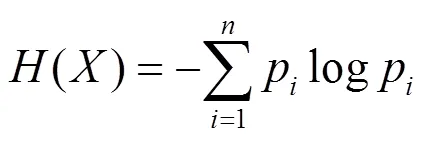

信息熵能夠很好地表現(xiàn)出數(shù)據(jù)集的特征,熵值越高,數(shù)據(jù)集的隨機(jī)性越大;熵值越低,數(shù)據(jù)集的隨機(jī)性越小。Shannon熵定義如下。

數(shù)據(jù)集中共有個(gè)數(shù)據(jù),包含個(gè)不同的取值,即{1,2,…,x},各個(gè)值出現(xiàn)的概率為,即{1,2,…,p},其中,p可由式(1)計(jì)算得到。

那么數(shù)據(jù)集的熵為

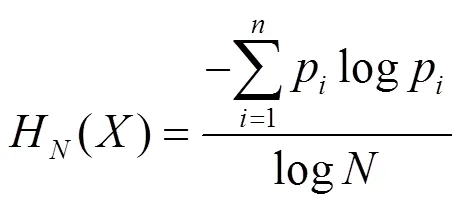

當(dāng)數(shù)據(jù)集中所有元素相同時(shí),熵值為0;而當(dāng)數(shù)據(jù)集中所有元素都不相同時(shí),熵值為最大。在所有情況下,數(shù)據(jù)集的熵值都在[0,max]區(qū)間內(nèi)。為了使熵值不受數(shù)據(jù)集大小的影響,通過(guò)式(3)將數(shù)據(jù)集的熵值標(biāo)準(zhǔn)化到[0,1]區(qū)間內(nèi)。

通常情況下,網(wǎng)絡(luò)中普通流量的源IP地址在一個(gè)連續(xù)采集的數(shù)據(jù)集中相對(duì)穩(wěn)定,但是當(dāng)遇到偽造地址的DDoS攻擊時(shí),源IP地址的隨機(jī)性會(huì)增加,熵值會(huì)顯著變大。因此在得到網(wǎng)絡(luò)中正常流量的源IP地址熵值區(qū)間之后,即可根據(jù)該熵值區(qū)間來(lái)設(shè)置本文的DDoS檢測(cè)閾值。

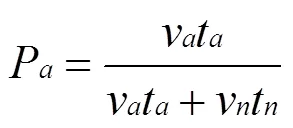

數(shù)據(jù)集大小(即滑動(dòng)窗口大小)是一個(gè)可調(diào)性很高的參數(shù)。DDoS攻擊報(bào)文在網(wǎng)絡(luò)中的速率為v,采集到攻擊報(bào)文的時(shí)長(zhǎng)為t,而正常報(bào)文在網(wǎng)絡(luò)中的速率為v,采集到正常報(bào)文的時(shí)長(zhǎng)為t。DDoS攻擊報(bào)文在數(shù)據(jù)集中占的比例P為

由于DDoS攻擊突發(fā)性的特點(diǎn),滑動(dòng)窗口采集數(shù)據(jù)集的時(shí)間不宜過(guò)長(zhǎng)。由式(4)可知,若采集時(shí)間過(guò)長(zhǎng),可能會(huì)導(dǎo)致t>>t,DDoS攻擊報(bào)文在數(shù)據(jù)集中的占比會(huì)減小,導(dǎo)致熵值檢測(cè)的準(zhǔn)確性降低。在熵值檢測(cè)中,數(shù)據(jù)集中的各個(gè)值出現(xiàn)的概率p至關(guān)重要,由于滑動(dòng)窗口采集數(shù)據(jù)集的不穩(wěn)定性,不同數(shù)值在不同數(shù)據(jù)集中出現(xiàn)的次數(shù)會(huì)有一定的偏差,由式(1)可知,越大,計(jì)算得到的p偏差越小,最后得到的熵值越逼近于該時(shí)間段內(nèi)中間盒轉(zhuǎn)發(fā)的報(bào)文的熵值。綜上所述,在保證合理的數(shù)據(jù)采集時(shí)間的前提下,進(jìn)行DDoS熵值檢測(cè)算法的數(shù)據(jù)集越大,檢測(cè)的準(zhǔn)確性越高。

然而增大同樣帶來(lái)了一個(gè)問(wèn)題,先進(jìn)入樣本集的報(bào)文需要等待后續(xù)的報(bào)文進(jìn)入樣本集后才能進(jìn)行分析處理,這樣會(huì)增加報(bào)文在網(wǎng)絡(luò)中的傳播時(shí)延。若網(wǎng)絡(luò)中時(shí)間內(nèi)發(fā)送報(bào)文的總數(shù)量為,檢測(cè)算法中設(shè)置的數(shù)據(jù)集容量為,那么樣本集中第個(gè)報(bào)文因等待其他報(bào)文進(jìn)入數(shù)據(jù)集額外增加的傳播時(shí)延為

3.4 前置檢測(cè)中間盒機(jī)制

前置檢測(cè)中間盒(UDM, upfront detection middlebox)機(jī)制定義為:1)檢測(cè)中間盒靠前部署在用戶設(shè)備與相連的OpenFlow交換機(jī)某端口之間,而不是放在交換機(jī)甚至控制器之前;2)檢測(cè)中間盒具有檢測(cè)DDoS攻擊流的功能;3)檢測(cè)中間盒對(duì)檢測(cè)到的DDoS攻擊流具有拒止的功能。

SDN所有的用戶流量直接進(jìn)入前置的檢測(cè)中間盒,中間盒的檢測(cè)算法分析是否存在DDoS攻擊。如果存在DDoS攻擊流則丟棄相關(guān)報(bào)文,交換機(jī)乃至控制器就不可能收到這些攻擊報(bào)文。如果是正常的流量則將其轉(zhuǎn)發(fā)給交換機(jī)進(jìn)行后續(xù)處理。為了降低處理成本,可以區(qū)分用戶的可信度,將可信度高的用戶的流量直接轉(zhuǎn)交給交換機(jī)處理,而只處理可信度較低的那部分用戶的流量。使用傳統(tǒng)方法采用專用硬件和軟件來(lái)設(shè)計(jì)實(shí)現(xiàn)檢測(cè)中間盒,將存在嚴(yán)重的性價(jià)比問(wèn)題,部署系統(tǒng)需要大量的檢測(cè)中間盒將提高系統(tǒng)的造價(jià),但如果檢測(cè)中間盒的成本變得很低時(shí),系統(tǒng)的性價(jià)比將不再是主要問(wèn)題。本文將在第4節(jié)研究解決該問(wèn)題的具體技術(shù)方案。

前置檢測(cè)中間盒的流處理流程如算法1所示。該算法首先需要為Packet_View設(shè)置一個(gè)具有一定容量的緩存區(qū),本文將該緩存區(qū)稱為滑動(dòng)窗口。對(duì)于持續(xù)進(jìn)入中間盒的流分組,先短暫緩存在Packet_View中,依次提取分組的源IP地址信息。每當(dāng)Packet_View中存儲(chǔ)的信息量達(dá)到一定數(shù)量時(shí),就開始計(jì)算這些報(bào)文的目的地址的熵值。若該熵值在正常范圍以內(nèi),則判斷這些報(bào)文不存在DDoS攻擊,將緩存Packet_View中所有的報(bào)文轉(zhuǎn)發(fā)到交換機(jī);若該熵值異常,則判斷其中具有大量的DDoS攻擊流分組,向系統(tǒng)報(bào)警并將緩存中的所有報(bào)文丟棄,這些DDoS攻擊報(bào)文就根本沒(méi)有機(jī)會(huì)進(jìn)入SDN中,也不可能形成對(duì)控制器的攻擊。與此同時(shí),系統(tǒng)將在一定時(shí)間內(nèi)封閉與該用戶連接的端口,要求該用戶或網(wǎng)絡(luò)管理員解決DDoS攻擊來(lái)源問(wèn)題。盡管這種處理策略可能會(huì)對(duì)正常應(yīng)用流產(chǎn)生影響,但由于每個(gè)檢測(cè)中間盒只面對(duì)一個(gè)用戶,因此對(duì)系統(tǒng)中的其他用戶不會(huì)產(chǎn)生任何影響,并且要求用戶在正常使用網(wǎng)絡(luò)之前,先解決自身存在DDoS攻擊流的問(wèn)題也是合理的。

當(dāng)用戶流分組較少時(shí),緩存Packet_View中的報(bào)文數(shù)量在一定時(shí)間間隔內(nèi)仍未填滿,為了保證應(yīng)用流的實(shí)時(shí)性,此時(shí)系統(tǒng)將其判斷為無(wú)DDoS攻擊,并將轉(zhuǎn)發(fā)緩存中的所有報(bào)文。這是因?yàn)榇藭r(shí)用戶到達(dá)的報(bào)文量很少,它們不會(huì)對(duì)控制器性能造成大的影響。

算法1 前置檢測(cè)中間盒的流處理

輸入 流的報(bào)文,視圖容量

輸出 對(duì)流中報(bào)文放行或者阻斷

1) 設(shè)置Packet_View容量為

2) for 每一條新到的報(bào)文do;

3) 在報(bào)文中提取源IP地址的信息;

4) 將保存到Packet_View中;

5) if (Packet_View飽和)then

6) 通過(guò)式(3)計(jì)算熵值;

7) if (超出正常范圍)then

8) 判斷為DDoS攻擊,將Packet_View中數(shù)據(jù)相關(guān)的報(bào)文丟棄,報(bào)警,關(guān)閉端口;

9) else

10) 將Packet_View中數(shù)據(jù)相關(guān)的報(bào)文全部放行,轉(zhuǎn)發(fā);

11) end if

12) end if

13) end for

14) if (無(wú)后續(xù)報(bào)文 && Packet_View未飽和)then

15) 窗口中報(bào)文全部放行,轉(zhuǎn)發(fā);

16) end if

算法1中如何使用緩存區(qū)還有一些值得研究的問(wèn)題,例如,緩存區(qū)應(yīng)當(dāng)設(shè)置的大小,檢測(cè)中間盒對(duì)流報(bào)文產(chǎn)生的時(shí)延的影響,本文將在第5節(jié)進(jìn)行深入研究。

4 前置檢測(cè)中間盒機(jī)制及其實(shí)現(xiàn)

DDoS檢測(cè)中間盒的實(shí)現(xiàn)技術(shù)是本文研究的另一個(gè)重要問(wèn)題。近年來(lái)快速發(fā)展的NFV技術(shù)為本文采用虛擬化技術(shù)實(shí)現(xiàn)檢測(cè)中間盒功能提供了一個(gè)很好的思路。一方面,NFV是一種在標(biāo)準(zhǔn)服務(wù)器硬件上以特定軟件來(lái)實(shí)現(xiàn)網(wǎng)絡(luò)功能的技術(shù),在特定的條件下能夠以很低的成本提供所需的各種虛擬網(wǎng)絡(luò)功能(VNF, virtualized network function),而且NFV技術(shù)的靈活性和可擴(kuò)展性能夠?yàn)閷?shí)現(xiàn)分布式檢測(cè)防御提供便利;另一方面,用一個(gè)檢測(cè)中間盒來(lái)處理一個(gè)用戶的流量,VNF通常是有能力來(lái)應(yīng)對(duì)的。因此,本節(jié)設(shè)計(jì)了一種基于NFV與SDN綜合的技術(shù),以分布式方式部署DDoS檢測(cè)中間盒的方案。首先,設(shè)計(jì)了一種基于NFV與SDN綜合的分布式網(wǎng)絡(luò)環(huán)境;然后,設(shè)計(jì)實(shí)現(xiàn)了一種檢測(cè)和防御DDoS攻擊的中間盒。

4.1 NFV/SDN環(huán)境

在NFV與SDN綜合的環(huán)境中,存在下列情況:一種是基于專用設(shè)備的SDN與基于虛擬化的NFV的綜合,主要是虛擬設(shè)備和真實(shí)設(shè)備的交互互聯(lián),將虛擬化的NFV作為專用設(shè)備SDN中的一部分;另一種是基于虛擬化的NFV和SDN之間的綜合,主要是將SDN的專用設(shè)備也用虛擬設(shè)備替換使用。其實(shí)兩者從邏輯交互方式上看并無(wú)太多不同,并且現(xiàn)有的虛擬化技術(shù)都具有虛擬設(shè)備與實(shí)體設(shè)備交互的能力。為簡(jiǎn)化討論,本文僅討論在虛擬化環(huán)境下的情況。

首先,選用硬件適宜的服務(wù)器作為承載大型虛擬計(jì)算環(huán)境的宿主機(jī)。在其上運(yùn)行Linux操作系統(tǒng)以提供虛擬化計(jì)算環(huán)境,提供構(gòu)建虛擬網(wǎng)絡(luò)功能和虛擬SDN環(huán)境的硬件條件。

其次,生成配置網(wǎng)絡(luò)虛擬機(jī)。優(yōu)選高效低耗的虛擬機(jī)如Linux容器(LXC[15]),通過(guò)為虛擬機(jī)配置IP地址、路由選擇協(xié)議、性能參數(shù)等,使其成為某種網(wǎng)絡(luò)功能的虛擬網(wǎng)絡(luò)設(shè)備,如虛擬路由器、虛擬主機(jī)等。

第三,生成配置網(wǎng)絡(luò)中間盒。在上述虛擬網(wǎng)絡(luò)設(shè)備上安裝特定網(wǎng)絡(luò)功能軟件,使其成為具有特定網(wǎng)絡(luò)功能的虛擬網(wǎng)絡(luò)中間盒,例如防火墻、入侵檢測(cè)系統(tǒng)或本文所需DDoS檢測(cè)中間盒等。

第四,部署SDN互聯(lián)網(wǎng)絡(luò)虛擬設(shè)備和網(wǎng)絡(luò)中間盒。根據(jù)應(yīng)用需求,通過(guò)在虛擬計(jì)算環(huán)境部署虛擬OpenFlow交換機(jī),將所有虛擬網(wǎng)絡(luò)設(shè)備與相應(yīng)的OpenFlow交換機(jī)相連;安裝SDN控制器,設(shè)置OpenFlow交換機(jī)到SDN控制器的通信鏈路,使SDN控制器與OpenFlow交換機(jī)保持連接,形成NFV與SDN綜合的網(wǎng)絡(luò)環(huán)境。注意到,SDN控制器既能安裝在實(shí)體主機(jī)上,也能安裝在虛擬主機(jī)上。

由于NFV的靈活性,本文不僅可以將網(wǎng)絡(luò)中間盒部署在虛擬網(wǎng)絡(luò)的各個(gè)部分,也可以將網(wǎng)絡(luò)中間盒與真實(shí)網(wǎng)絡(luò)進(jìn)行虛實(shí)互連。將運(yùn)行虛擬網(wǎng)絡(luò)功能中間盒的服務(wù)器與真實(shí)的OpenFlow交換機(jī)、服務(wù)器、PC主機(jī)等網(wǎng)絡(luò)設(shè)備用網(wǎng)線連接起來(lái),并將網(wǎng)絡(luò)功能中間盒的虛擬網(wǎng)卡配置為與服務(wù)器實(shí)際網(wǎng)絡(luò)端口相連,這樣就能實(shí)現(xiàn)外部實(shí)際網(wǎng)絡(luò)設(shè)備與服務(wù)器中的虛擬網(wǎng)絡(luò)功能中間盒的連接。在NFV網(wǎng)絡(luò)中的虛實(shí)互連使得虛擬網(wǎng)絡(luò)功能能夠與真實(shí)網(wǎng)絡(luò)融為一體,提高了它的實(shí)用價(jià)值。

4.2 檢測(cè)中間盒實(shí)現(xiàn)

用軟件實(shí)現(xiàn)檢測(cè)中間盒的虛擬網(wǎng)絡(luò)功能也是本文研究的要點(diǎn)之一。本文以LXC作為檢測(cè)中間盒的運(yùn)行環(huán)境,基于Netfilter框架[16]和HOOK技術(shù)設(shè)計(jì)了檢測(cè)功能的程序。眾所周知,常用的HOOK點(diǎn)有5種,分別是PRE_ROUTING、LOCAL_IN、FORWARD、LOCAL_OUT和POST_ROUTING。其中的FORWARD是所有中間盒轉(zhuǎn)發(fā)報(bào)文所必經(jīng)的HOOK點(diǎn),本文選用它作為設(shè)計(jì)檢測(cè)中間盒的基礎(chǔ)。

libnetfilter_queue是一個(gè)用戶態(tài)庫(kù),本文設(shè)計(jì)的用戶態(tài)程序使用它來(lái)處理NF_QUEUE隊(duì)列傳輸來(lái)的分組。檢測(cè)中間盒程序使用libnetfilter_queue依次處理NF_QUEUE中的報(bào)文,讓報(bào)文依次進(jìn)入緩存區(qū),通過(guò)DDoS檢測(cè)算法進(jìn)行數(shù)據(jù)檢測(cè),如果檢測(cè)到DDoS攻擊,則將它們丟棄,若檢測(cè)到正常流量則進(jìn)行轉(zhuǎn)發(fā)。

圖3給出了檢測(cè)中間盒功能模塊及其工作過(guò)程。當(dāng)某UDP流進(jìn)入檢測(cè)中間盒后,Linux的iptables指令使所有經(jīng)過(guò)FORWARD點(diǎn)的報(bào)文進(jìn)入NF_QUEUE隊(duì)列中。接著,中間盒調(diào)用libnetfilter_queue用戶態(tài)庫(kù)函數(shù)來(lái)處理所有NF_QUEUE中的報(bào)文,依次采集報(bào)文的特征信息,檢測(cè)程序分析報(bào)文中特征信息的熵值,判斷其是否為DDoS攻擊數(shù)據(jù)流。如果是,將其全部丟棄;如果不是,將其轉(zhuǎn)發(fā)至OpenFlow交換機(jī)。

圖3 檢測(cè)中間盒功能模塊及其工作過(guò)程

5 實(shí)驗(yàn)與性能評(píng)價(jià)

本節(jié)結(jié)合了第3節(jié)防范DDoS攻擊的模型以及第4節(jié)基于NFV的實(shí)現(xiàn)技術(shù),在Linux LXC環(huán)境下使用NFV與SDN綜合的方法,在數(shù)據(jù)平面按分布式方式在每個(gè)用戶主機(jī)與SDN交換機(jī)之間部署了一個(gè)檢測(cè)中間盒,實(shí)現(xiàn)了一種防范DDoS攻擊SDN控制器的原型系統(tǒng)。通過(guò)對(duì)該原型系統(tǒng)進(jìn)行實(shí)驗(yàn)測(cè)試,驗(yàn)證該系統(tǒng)的可行性,并對(duì)實(shí)驗(yàn)結(jié)果進(jìn)行分析,評(píng)價(jià)系統(tǒng)的性能指標(biāo)。

5.1 原型系統(tǒng)實(shí)現(xiàn)

原型系統(tǒng)以一臺(tái)Intel(R) Xeon(R) X5647服務(wù)器作為宿主機(jī),其主頻為2.93 GHz,內(nèi)存為32 GB,安裝Ubuntu 16.04 server版系統(tǒng)。以LXC作為虛擬機(jī),構(gòu)建3臺(tái)由Open vSwitch[17]生成的OpenFlow交換機(jī)S1、S2和S3,系統(tǒng)的SDN控制器采用運(yùn)行在LXC中的ONOS控制器,控制器分別與S1、S2、S3相連并控制它們的運(yùn)行。基于LXC生成虛擬主機(jī),其中U1、U2、U3、U4、U5和U6為可信用戶,A1、A2、A3和A4為不可信用戶,并且A1、A2、A3可能生成DDoS流。生成DDoS流的攻擊工具是目前流行的TFN2K[18]。在所有虛擬主機(jī)上安裝iperf軟件產(chǎn)生TCP或UDP流。在LXC中安裝DDoS檢測(cè)中間盒軟件作為前置中間盒如D1、D2、D3和D4等,并將它們部署在不可信用戶與SDN交換機(jī)之間。圖4顯示了一個(gè)基于NFV的防范DDoS攻擊SDN控制器的原型系統(tǒng)的實(shí)例。

圖4 一個(gè)基于NFV的防范DDoS攻擊SDN控制器的原型系統(tǒng)的實(shí)例

5.2 實(shí)驗(yàn)結(jié)果與分析

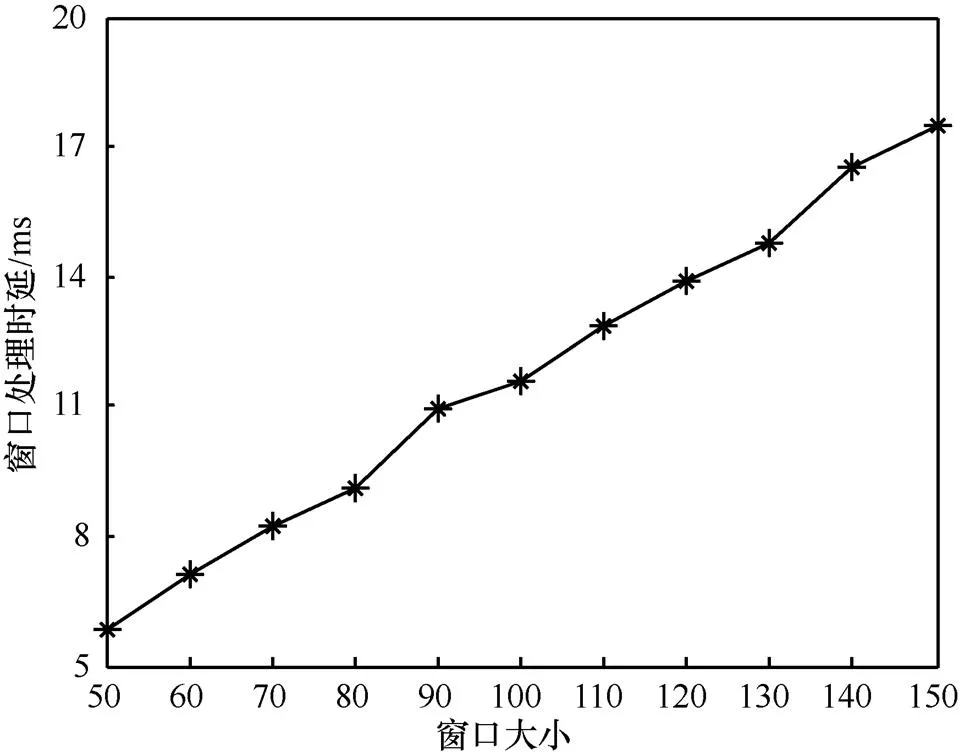

1) 滑動(dòng)窗口大小對(duì)正常流時(shí)延的影響

設(shè)置整個(gè)實(shí)驗(yàn)網(wǎng)絡(luò)各個(gè)端口普通情況下的報(bào)文傳輸速率約為100 Mbit/s,每秒發(fā)送的報(bào)文數(shù)大約為8 000~9 000個(gè)。由于期望中間盒產(chǎn)生的平均網(wǎng)絡(luò)時(shí)延大致為6 ms,利用式(5)估算出檢測(cè)中間盒的滑動(dòng)窗口的大小約為100個(gè)報(bào)文。

實(shí)驗(yàn)過(guò)程:使用A4向U4發(fā)送約100 Mbit/s的UDP報(bào)文,每秒發(fā)送的報(bào)文數(shù)約8 500個(gè),D4中間盒的滑動(dòng)窗口大小在[50,150]區(qū)間內(nèi)變動(dòng),統(tǒng)計(jì)不同大小的滑動(dòng)窗口采集、分析處理報(bào)文的時(shí)長(zhǎng)。實(shí)驗(yàn)重復(fù)10次,取平均值作為實(shí)驗(yàn)結(jié)果,如圖5所示。

圖5 窗口大小對(duì)窗口處理時(shí)延的影響

從圖5可知,隨著滑動(dòng)窗口的增大,處理滑動(dòng)窗口中報(bào)文時(shí)延也會(huì)隨之增加。當(dāng)滑動(dòng)窗口大小為50時(shí),滑動(dòng)窗口的處理時(shí)延不足6 ms;而當(dāng)滑動(dòng)窗口大小為100時(shí),時(shí)延增加到11.56 ms;當(dāng)滑動(dòng)窗口大小為150時(shí),處理時(shí)延已經(jīng)接近18 ms,實(shí)驗(yàn)表明,時(shí)延與窗口大小大致為線性關(guān)系。因此,根據(jù)網(wǎng)絡(luò)應(yīng)用的需求選擇合適的滑動(dòng)窗口大小是十分重要的。

根據(jù)本文實(shí)驗(yàn)環(huán)境的要求,需要將報(bào)文的平均網(wǎng)絡(luò)時(shí)延控制在6 ms左右,所有報(bào)文時(shí)延區(qū)間為0~12 ms,因此,本文實(shí)驗(yàn)中間盒的滑動(dòng)窗口大小設(shè)置為100。

2) DDoS攻擊流對(duì)控制器的影響

實(shí)驗(yàn)過(guò)程:在0=0 s時(shí)刻,使A1、A2、A3和A4向SDN中發(fā)送約100 Mbit/s的TCP或UDP報(bào)文,在1=10 s時(shí)刻,A1、A2、A3啟動(dòng)典型DDoS攻擊應(yīng)用TFN2K進(jìn)行源IP地址隨機(jī)變換的DDoS攻擊。在2=20 s時(shí)刻實(shí)驗(yàn)結(jié)束。為了方便對(duì)實(shí)驗(yàn)數(shù)據(jù)進(jìn)行分析對(duì)比,分別在啟動(dòng)和不啟動(dòng)DDoS檢測(cè)中間盒功能的2種情況下,統(tǒng)計(jì)各個(gè)DDoS檢測(cè)中間盒端口轉(zhuǎn)發(fā)報(bào)文到SDN中的報(bào)文數(shù)量。實(shí)驗(yàn)重復(fù)了10次,取平均值作為實(shí)驗(yàn)結(jié)果,如圖6所示。

圖6 檢測(cè)中間盒對(duì)轉(zhuǎn)發(fā)報(bào)文數(shù)量的影響

由圖6(a)可知,在0~10 s,4個(gè)主機(jī)由于都在使用相對(duì)比較穩(wěn)定的iperf發(fā)送報(bào)文,因此各個(gè)中間盒轉(zhuǎn)發(fā)的報(bào)文的速率比較穩(wěn)定,都保持在8 000~ 9 000個(gè)/秒。而1時(shí)刻,A1、A2和A3都啟動(dòng)TFN2K進(jìn)行攻擊,每個(gè)攻擊源發(fā)送報(bào)文的速率大大提升,達(dá)到近60 000個(gè)/秒,大量攻擊報(bào)文進(jìn)入檢測(cè)中間盒,由于此時(shí)檢測(cè)功能并未打開,因此沒(méi)有對(duì)攻擊的報(bào)文進(jìn)行檢測(cè)防御,所有的攻擊報(bào)文進(jìn)入OpenFlow交換機(jī)和SDN控制器。由于SDN控制器集中式的控制,最終SDN控制器接收到的DDoS攻擊報(bào)文的總量為所有攻擊源攻擊報(bào)文之和,約為170 000個(gè)/秒。由圖6(b)可知,在其他條件完全相同的情況下,當(dāng)1時(shí)刻DDoS攻擊報(bào)文大量涌入中間盒后,DDoS檢測(cè)中間盒D1、D2、D3能夠迅速地檢測(cè)到DDoS攻擊,并對(duì)后續(xù)所有報(bào)文進(jìn)行丟棄,切斷攻擊源,使幾乎所有的DDoS攻擊報(bào)文都無(wú)法進(jìn)入OpenFlow交換機(jī)和SDN控制器,SDN得到了很好的保護(hù)。另外,檢測(cè)中間盒D4由于沒(méi)有檢測(cè)到攻擊,因此可以繼續(xù)轉(zhuǎn)發(fā)主機(jī)A4發(fā)送的正常報(bào)文,不會(huì)影響正常端口的數(shù)據(jù)傳輸。

該實(shí)驗(yàn)表明,在數(shù)據(jù)平面部署分布式前置檢測(cè)中間盒可以有效地檢測(cè)和預(yù)防DDoS攻擊,將DDoS攻擊報(bào)文阻擋在整個(gè)SDN的外部,使它們無(wú)法對(duì)SDN控制器甚至OpenFlow交換機(jī)造成危害。另一方面,分布式的前置檢測(cè)防御不會(huì)因?yàn)镈DoS攻擊源的增加而造成SDN控制器的報(bào)文冗余,這種工作方式大大提高了網(wǎng)絡(luò)系統(tǒng)的安全性和頑健性。

3) DDoS攻擊流對(duì)正常用戶的影響

在上述實(shí)驗(yàn)2)的過(guò)程中,使可信用戶U5不斷嘗試與可信用戶U6建立TCP連接,獲取不同時(shí)刻TCP建立連接的時(shí)延,以此來(lái)反映SDN控制器在不同時(shí)刻的性能狀況。實(shí)驗(yàn)結(jié)果如圖7所示。

圖7 TCP連接建立時(shí)延

圖7給出了2種情況下TCP連接建立的時(shí)延。由于SDN中TCP在建立連接的時(shí)候需要SDN控制器下發(fā)流表這一重要步驟,因此,TCP建立連接的時(shí)延大小與SDN控制器的運(yùn)行狀態(tài)有著緊密的聯(lián)系。從圖7可知,在1時(shí)刻前,由于網(wǎng)絡(luò)環(huán)境沒(méi)有受到DDoS攻擊,2種情況下的時(shí)延基本相同。而在1時(shí)刻,DDoS攻擊到來(lái),若未使用檢測(cè)中間盒功能,TCP建立連接的時(shí)延大大增加,甚至?xí)霈F(xiàn)連接建立失敗的情況;而在使用了檢測(cè)中間盒情況下,DDoS攻擊報(bào)文被中間盒完全阻擋在了SDN之外,SDN控制器完全沒(méi)有受到影響,因此TCP建立連接的時(shí)延完全沒(méi)有變化。

該實(shí)驗(yàn)表明,在數(shù)據(jù)平面部署分布式前置檢測(cè)中間盒可以有效地保護(hù)SDN控制器,使其在遭遇DDoS攻擊時(shí)依然可以安全穩(wěn)定地工作,從而維持整個(gè)SDN的正常運(yùn)營(yíng)。

6 結(jié)束語(yǔ)

盡管SDN技術(shù)與應(yīng)用已經(jīng)得到空前的發(fā)展,但SDN控制器受到DDoS攻擊威脅的問(wèn)題一直沒(méi)有得到很好的解決。一旦DDoS攻擊報(bào)文進(jìn)入SDN,就會(huì)消耗大量的控制器資源,使整個(gè)網(wǎng)絡(luò)效率降低甚至癱瘓。利用本文提出的防范DDoS攻擊SDN控制器的前置檢測(cè)中間盒機(jī)制(UDM),一方面將DDoS檢測(cè)和過(guò)濾功能分布式地設(shè)置在數(shù)據(jù)平面的前端,避免了大量攻擊報(bào)文進(jìn)入SDN,從而有效地檢測(cè)和預(yù)防DDoS攻擊。另一方面,利用NFV虛擬網(wǎng)絡(luò)功能的實(shí)現(xiàn)成本低、部署靈活的特點(diǎn),系統(tǒng)具有較高的性能價(jià)格比。原型系統(tǒng)的實(shí)驗(yàn)結(jié)果表明,本文機(jī)制和方法具有可行性和有效性,能夠很好地保護(hù)SDN的核心控制器,提高網(wǎng)絡(luò)系統(tǒng)的安全性和頑健性。下一步,將思考如何更加靈活有效地部署檢測(cè)中間盒,提高檢測(cè)中間盒的工作效率,使其可以更好地服務(wù)于各種不同的網(wǎng)絡(luò)環(huán)境。

[1] MCKEOWN N, ANDERSON T, BALAKRISHNAN H, et al. OpenFlow: enabling innovation in campus networks[J]. ACM SIGCOMM Computer Communication Review, 2008, 38(2): 69-74.

[2] MIJUMBI R, SERRAT J, GORRICHO J L, et al. Network function virtualization: state-of-the-art and research challenges[J]. IEEE Communications Surveys & Tutorials, 2017, 18(1): 236-262.

[3] TOOTOONCHIAN A, GORBUNOV S, SHERWOOD R, et al. On controller performance in software-defined networks[C]//Usenix Conference on Hot Topics in Management of Internet, Cloud, and Enterprise Networks and Services. 2012: 10.

[4] JARSCHEL M, OECHSNER S, SCHLOSSER D, et al. Modeling and performance evaluation of an OpenFlow architecture[C]//Teletraffic Congress. 2011: 1-7.

[5] ZHANG P, WANG H, HU C, et al. On denial of service attacks in software defined networks[J]. IEEE Network, 2016, 30(6): 28-33.

[6] SHIN S, YEGNESWARAN V, PORRAS P, et al. AVANT-GUARD: scalable and vigilant switch flow management in software-defined networks[C]//ACM Sigsac Conference on Computer & Communications Security. 2013: 413-424.

[7] WANG H, XU L, GU G. FloodGuard: a DoS attack prevention extension in software-defined networks[C]//IEEE/IFIP International Conference on Dependable Systems and Networks. 2015: 239-250.

[8] KEROMYTIS A D, MISRA V, RUBENSTEIN D. SOS: secure overlay services[C]//ACM SIGCOMM ’02 Conference. 2002: 61-72.

[9] ZHOU L, GUO H. Applying NFV/SDN in mitigating DDoS attacks[C]//2017 IEEE Region 10 Conference. 2017: 2061-2066.

[10] FUNG C J, MCCORMICK B. VGuard: a distributed denial of service attack mitigation method using network function virtualization[C]//International Conference on Network and Service Management. 2015: 64-70.

[11] JAKARIA A H M, YANG W, RASHIDI B, et al. VFence: a defense against distributed denial of service attacks using network function virtualization[C]//Computer Software and Applications Conference. 2016: 431-436.

[12] FUTAMURA K, KARASARIDIS A, NOEL E, et al. vDNS closed-loop control: a framework for an elastic control plane service[C]//Network Function Virtualization and Software Defined Network. 2016: 170-176.

[13] WANG R, JIA Z, JU L. An entropy-based distributed DDoS detection mechanism in software-defined networking[C]//IEEE Trustcom/ bigdatase/ispa. 2015: 310-317.

[14] KUMAR K, JOSHI R C, SINGH K. A distributed approach using entropy to detect DDoS attacks in ISP domain[C]//International Conference on Signal Processing, Communications and Networking. 2007: 331-337.

[15] BERNSTEIN D. Containers and cloud: from LXC to docker to kubernetes[J]. IEEE Cloud Computing, 2015, 1(3): 81-84.

[16] YANG Y, WANG Y. A software implementation for a hybrid firewall using linux netfilter[C]//Software Engineering. 2011: 18-21.

[17] PFAFF B, PETTIT J, KOPONEN T. The design and implementation of open vSwitch[C]//USENIX Networked System Design and Implementation. 2015: 117-130.

[18] DOULIGERIS C, MITROKOTSA A. DDoS attacks and defense mechanisms: classification and state-of-the-art[J]. Computer Networks, 2004, 44(5): 643-666.

UDM: NFV-based prevention mechanism against DDoS attack on SDN controller

QIAN Hongyan, XUE Hao, CHEN Ming

College of Computer Science and Technology, Nanjing University of Aeronautics and Astronautics, Nanjing 211106, China

DDoS attack extensively existed have been mortal threats for the software-defined networking (SDN) controllers and there is no any security mechanism which can prevent them yet. Combining SDN and network function virtualization (NFV), a novel preventing mechanism against DDoS attacks on SDN controller called upfront detection middlebox (UDM) was proposed. The upfront detection middlebox was deployed between SDN switch interfaces and user hosts distributed, and DDoS attack packets were detected and denied. An NFV-based method of implementing the upfront middlebox was put forward, which made the UDM mechanism be economical and effective. A prototype system based on this mechanism was implemented and lots experiments were tested. The experimental results show that the UDM mechanism based on NFV can real-time and effectively detect and prevent against DDoS attacks on SDN controllers.

DDoS attack, controller security, SDN and NFV, upfront detection middlebox

TP393

A

10.11959/j.issn.1000?436x.2019067

2018?06?13;

2019?01?03

陳鳴,mingchennj@163.com

國(guó)家自然科學(xué)基金資助項(xiàng)目(No.61772271, No.61379149)

The National Natural Science Foundation of China (No.61772271, No.61379149)

錢紅燕(1973? ),女,江蘇常州人,博士,南京航空航天大學(xué)副教授、碩士生導(dǎo)師,主要研究方向?yàn)橛?jì)算機(jī)網(wǎng)絡(luò)、信息安全等。

薛昊(1991? ),男,安徽寧國(guó)人,南京航空航天大學(xué)碩士生,主要研究方向?yàn)橛?jì)算機(jī)網(wǎng)絡(luò)、網(wǎng)絡(luò)安全。

陳鳴(1956? ),男,江蘇無(wú)錫人,博士,南京航空航天大學(xué)教授、博士生導(dǎo)師,主要研究方向?yàn)槲磥?lái)網(wǎng)絡(luò)、網(wǎng)絡(luò)功能虛擬化、無(wú)人機(jī)網(wǎng)絡(luò)、網(wǎng)絡(luò)安全等。