網絡安全評估及整改方案

杜欣 汪淏

摘? 要:近年來隨著集團公司信息化的高速發展,組建了覆蓋了省、市、縣、供電所營業廳的信息網,陸續上線運行營銷系統、OA系統、財務系統等三十多個應用系統。隨著分布式部署的應用系統越來越多,市、縣分公司發生網絡安全事件的幾率也越來越大。本文通過對管理網網絡安全現狀及存在問題進行了分析,提出了網絡安全評估及整改方案,提高網絡安全性和穩定性,減少網絡安全隱患。

關鍵詞:管理信息網;安全提升;網絡架構;信息化系統

中圖分類號:TP393.08? ? 文獻標識碼:A ? ? ? 文章編號:1671-2064(2019)24-0000-00

0 引言

隨著多元化繳費平臺等互聯網應用的上線和相關信息系統的深度集成,網絡安全工作的難度和復雜度不斷提高,系統安全性、可靠性和可用性風險依然存在,同時大數據安全問題開始凸顯。此外,隨著分布式部署的應用系統越來越多(調控、配網自動化、GIS系統等),市、縣分公司發生網絡安全事件的幾率也越來越大。因此,根據集團公司的全省統一規劃,市級單位管理網的安全評估及整改已經是當務之急。

1 管理網現狀

1.1 通信網絡現狀

集團公司網絡架構由調度網、管理網和互聯網“三張網”組成。

管理網采用樹形結構,覆蓋省、市、縣、供電所營業廳四級網絡節點,與調度網物理隔離,與互聯網邏輯隔離。

第一級(省級)包括集團公司信息數據中心,位于西安市。

第二級(市級)包括集團公司總部機關和各市分公司,各發電、輔業、多經子公司,各直屬中心,分別位于西安、榆林、延安、寶雞、咸陽、渭南、漢中、安康、商洛市。

第三級(縣級)主要包括各縣分公司,分別位于榆林、延安、寶雞、咸陽、西安、渭南、漢中、安康、商洛市全部或部分區縣。

第四級(站所)主要包括各縣分公司供電所、運維班等,分別位于榆林、延安、寶雞、咸陽、西安、渭南、漢中、安康、商洛市全部或部分區縣。

由于應用系統數據傳輸需求,建成網絡拓撲采用樹狀結構。該四級網絡分三級匯聚:省級節點匯聚市級網絡、市級節點匯聚縣級網絡、縣級節點匯聚站所網絡。

市公司信息數據中心承載著本單位多個應用系統,并作為管理網二級節點,向下管理三級和四級節點。

1.2信息化安全現狀

經過近幾年的管理網建設,目前市級公司具有如下的基本網絡安全措施:

(1)在物理安全上,有單獨的專用機房。采用了UPS、防靜電、雷擊接地、空調,已滿足物理環境安全需求。

(2)在網絡安全上,在互聯網出口主要部署了防火墻、上網行為管理作為訪問控制手段,隔離完全不可信的互聯網威脅。

(3)在系統安全上,信息系統的各服務器上操作系統已經做了初步的安全規劃設置;管理員會定期給系統升級和打補丁,系統的一些常見漏洞問題已經得到了解決。但目前缺乏安全檢測機制,主要靠人為判斷安全漏洞及缺陷。

(4)在病毒防范方面,辦公平臺上統一安裝360企業版網絡防病毒客戶端,可在一定程度上解決病毒問題。

(5)客戶端終端已經部署了獨立開發的基于加密U盤的身份認證與雙網隔離客戶端,實現了管理網與辦公網絡的邏輯隔離及對人員、終端的認證。

(6)在應用安全上,已經開通使用的營銷、OA、財務等系統均采用用戶名和密碼方式的身份認證,初步實現用戶身份的認證識別。

(7)在管理安全上,制訂了相關的管理制度,協助市級單位初步形成了公司信息安全管理體系。

1.3存在問題

當前市級單位信息化安全主要突出問題來自兩方面:一方面來自現有市級單位網絡架構層面;另一方面來自信息化系統層面。

市級單位管理網二期初步實現了管理網與辦公互聯網的邏輯安全隔離,以及辦公局域網與互聯網的安全防護。考慮到當時市級單位和縣級單位部分自建業務系統及局域網現狀,并沒有采取更多的安全措施。

當前市級單位管理網網絡結構中,主要有以下幾點已知的安全風險問題:

(1)市級及縣級部分自建業務系統仍部署在辦公局域網內,其與互聯網連通。

(2)縣級單位管理網專線直接接入到市級單位的管理網骨干路由中,沒有進行必須的安全分區分域防護。

(3)辦公局域網內訪問互聯網缺乏必要的審計系統。

(4)辦公局域網與管理網安全區域隔離設備存在單點故障。

(5)市、縣級已經部署的準入設備及防火墻設備等,缺乏統一的安全管理平臺,市級單位無法集中統一管理。

在信息化系統層面,由于市級單位管理網建設周期長、市縣單位小系統部署時間久,亟需對以下存在重大安全隱患方面進行安全評估和整改:

(1)網絡設備:未采取加密登錄方式、軟件版本低、動態路由協議未加認證、密碼弱口令、密碼嘗試次數等策略為設置、管理權限未劃分。

(2)Windows主機:系統補丁未更新、弱口令、未關閉未使用的服務、賬戶密碼及多訂策略、審計策略、默認遠程管理需調整及安全相關的策略、防火墻、防病毒等。

(3)Linux主機:弱口令、密碼策略、未優化不使用的服務、審計策略、系統補丁等相關整改。

(4)數據庫:包括Oracle、Mysql、MSSQl等數據庫軟件。涉及到弱口令、密碼策略、審計策略、默認用戶、權限分配、補丁集升級等。

(5)中間件:包括Weblogic、Tomcat、WAS、IIS等。涉及到弱口令、補丁集、權限分配等。

(6)業務系統:主要涉及到數據庫SQL注入等。

2 解決方案

針對現有安全風險,分別從網絡架構及信息化系統層面著手進行安全整改和加固。

2.1架構安全提升方案

2.1.1架構安全實現目標

(1)分區分域隔離。根據網絡物理區域、網絡訪問安全級別的不同,新增兩臺安全隔離網關將業務系統、業務系統訪問者劃分在不同的安全域,通過邏輯隔離對訪問業務系統的網絡行為進行控制,針對不同權限對象設置不同的訪問控制策略。

(2)網絡入侵防護。在管理網和互聯網出口新增入侵防御系統,實現對訪問業務服務器的數據進行惡意病毒代碼和網絡入侵分析檢測,對發現的病毒和入侵行為需要具備實時阻斷的能力,保護業務系統安全穩定運行和業務數據的安全可靠。

(3)安全設備統一管理。集團公司管理網部署了統一的安全管理平臺,市公司區域隔離安全網關等設備需進行集中管理,實現統一下發安全策略、備份配置、防御安全風險等。

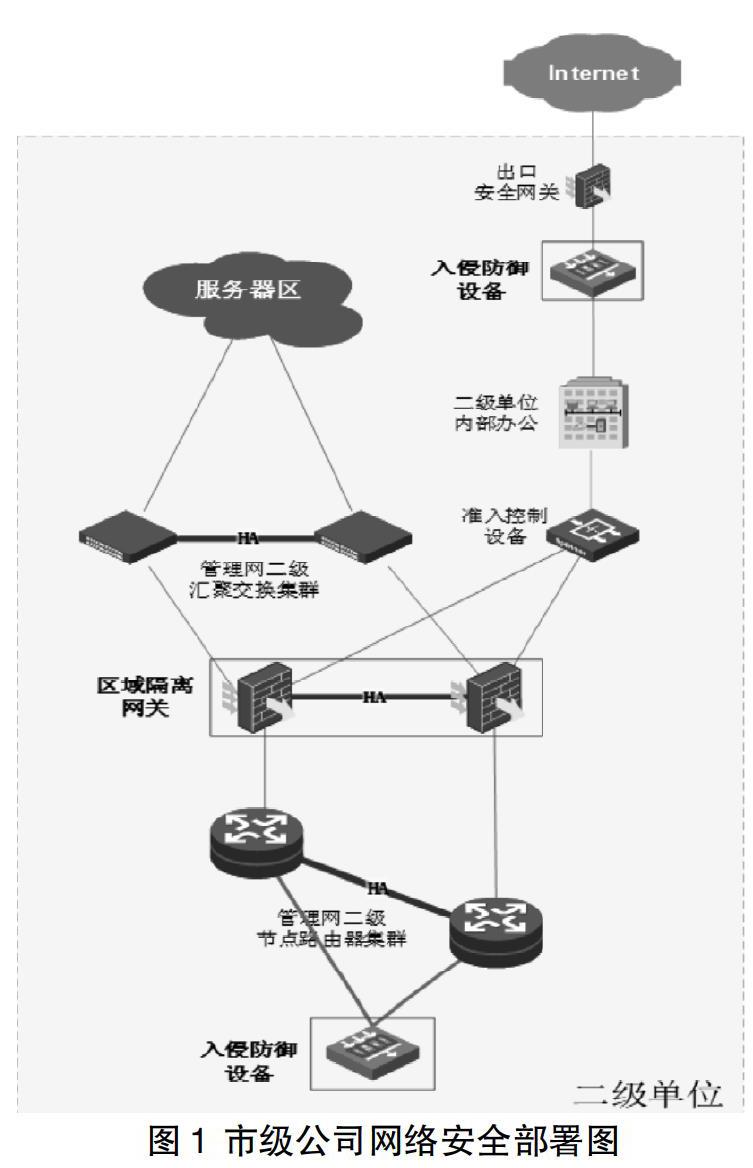

市級單位網絡安全設備部署圖如圖1所示:

2.1.2架構安全具體解決方案

(1)部署安全網關。業務系統前端部署綜合安全網關,建議雙機熱備部署。設備部署在管理網業務服務器前端,部署訪問控制策略,實現IP+端口的訪問控制,阻擋非法訪問,同時對接入的縣區實現訪問控制。通過安全網關將地市分公司本地辦公區、業務服務器、縣公司和集團公司分別劃分為不同的安全域,通過安全策略控制不通安全域之間的網絡互訪行為,實現分區分域需求。

(2)部署入侵防護系統。旁路部署在交換機上,需要通過交換機鏡像流量進行安全分析,入侵防護系統部署針對應用協議漏洞的攻擊,如http協議、FTP協議、telnet暴力破解等協議漏洞攻擊。入侵防護系統與區域隔離網關進行聯動,檢測到入侵攻擊IP時,下發策略到安全網關,通過安全網關的安全策略進行控制。

2.2 系統性安全提升方案

2.2.1 系統性安全實現目標

對網絡、主機、操作系統、數據庫、中間件及業務系統在安全評測的基礎上,進行系統的安全加固,達到如下工作目標:

(1)消除或規避信息系統存在的安全隱患;(2)提高信息系統安全防護能力;(3)提高維護人員的技術水平,為信息系統維護提供技術支持。

2.2.2 系統性安全提升方案

系統性安全整改主要工作內容:

(1)網絡設備:設備登錄弱口令;VLAN間訪問策略配置;啟用設備日志;軟件內核版本升級;遠程管理關閉telnet,采用ssh方式;配置OSPF驗證密碼等。

(2)Windows主機:修改操作系統登錄弱口令;更新系統安全補丁;設置密碼復雜性策略;設置密碼更新策略;設置賬戶鎖定策略;開啟審核策略并增加登錄、特權使用等策略;關閉默認共享等。

(3)安全設備:修改弱口令;啟用密碼復雜度及更新策略;調整高風險互聯網安全策略;調整管理網與辦公局域網安全策略,避免安全風險等。

(4)Linux主機:修改操作系統登錄弱口令;更新系統安全補丁;設置密碼復雜性策略;設置密碼更改策略;設置賬戶鎖定策略;修改FTP、samba等服務弱口令;配置審計策略;遠程管理關閉telnet,采用ssh方式等。

(5)Oracle數據庫:修改弱口令;更新數據庫補丁;設置密碼更新周期策略;設置密碼復雜度;禁用不需要的public權限包;限制遠程訪問地址等。

(6)Mysql數據庫:修改弱口令;更新數據庫補丁或數據庫版本;設置密碼更新周期策略;設置密碼復雜度;對數據庫用戶權限合理劃分;重命名root用戶;根據需要禁止遠程登錄;限制用戶最大連接數。

(7)MSSQL數據庫:修改弱口令;更新數據庫補丁或數據庫版本;啟用登錄審核;啟用數據庫審核審計功能;對數據庫用戶權限合理劃分;重命名sa用戶。

(8)中間件(WAS、Weblogic、IIS、Tomcat等):根據需要更新有重大漏洞的版本;

強化web管理方式及弱口令;禁用示例頁面或應用。

2.3 方案實施

商洛網絡安全評估及整改實施方案已經完成,正在進行網絡安全相關硬件設備安裝、服務器軟件升級和漏洞修復的工作。

架構安全方面:通過防控設備提升信息系統抵御網絡入侵和攻擊的能力。新增兩臺安全隔離網關將業務系統、業務系統訪問者劃分在不同的安全域;在管理網和互聯網出口分別部署一套入侵防御系統,實現對訪問業務服務器的數據進行惡意病毒代碼和網絡入侵分析檢測,對發現的病毒和入侵行為需要具備實時阻斷的能力。

系統性方面:按照《網絡安全攻防演練評估報告》內的詳細問題列表,按照應用系統分類逐一進行整改,責任到人,提高各應用系統的安全性。

3 結語

管理信息網絡通過本次網絡安全評估及整改,通過安全域劃分統一信息系統內各部分的安全策略,保障市公司、外部接入單位、INTERNET用戶之間能進行安全可靠的連接、數據交換和信息共享,達到“橫向隔離、縱向加密”的信息安全整體架構,實現事前可預防、事中能阻擋、事后可追溯的目標,以安全保業務,用安全促業務,全面提高事務處理的效率和質量,為信息化建設的深入發展奠定了基礎。

參考文獻

[1] GB/17859-1999.計算機信息系統安全保護等級劃分準則[S].

[2] GB/T18336.信息技術安全技術信息技術安全性評估準則[S].

收稿日期:2019-11-16

作者簡介:杜欣(1987—),女,陜西鎮安人,本科,科員,研究方向:電力調度通信及網絡安全。