區塊鏈技術在電子商務信息安全領域的應用綜述

王偉光

摘要 區塊鏈技術是近年來最受歡迎的技術之一,因其去中心化、去信任、匿名等特點,在電子商務信息安全領域有著廣泛的應用.本文首先從區塊鏈的基本原理和關鍵技術、應用領域、目前存在的安全隱患等幾個方面介紹了區塊鏈技術;然后從數據加密技術、基于區塊鏈的身份認證、基于區塊鏈的防火墻技術等幾個角度闡述了區塊鏈技術在電子商務信息安全領域的應用;最后分析了區塊鏈技術的在電子商務信息安全領域的應用挑戰,并進行了總結與展望.

關鍵詞 區塊鏈技術;電子商務;信息安全

中圖分類號 TP309

文獻標志碼 A

0 引言

區塊鏈技術最早是由中本聰的一篇關于比特幣的論文[1]提出的.數字貨幣面臨著“拜占庭將軍”問題[2-3]和雙重支付問題[4-5],區塊鏈技術[6]作為數字加密貨幣[7]的關鍵技術,能夠有效地解決上述問題.由于區塊鏈的開放共識、去中心化、去信任、匿名性、不可篡改、可追溯性、可編程性等特點,其在電子商務信息安全[8]領域應用廣泛.

電子商務[9]是指通過電子渠道(主要是互聯網)購買和銷售商品以及服務.電子商務的應用包括在線書店、電子銀行、在線機票預訂(鐵路、航空、電影等)、買賣商品、在線資金轉賬等.在電子商務交易期間,機密信息存儲在數據庫中,并通過網絡渠道進行通信.電子商務信息安全主要的威脅包括身份驗證攻擊、完整性攻擊、機密性攻擊、病毒、特洛伊木馬、蠕蟲、數據庫威脅[10].

1 區塊鏈技術

1.1 基本原理和關鍵技術

1.1.1 基本原理

區塊鏈技術包含密碼學、數學、算法和經濟模型,結合點對點網絡和使用分布式一致性算法來解決傳統的分布式數據庫同步問題,它是一個集成的多領域基礎設施構建[11-13].區塊鏈技術由6個關鍵要素組成:分散、透明、開源、自治、不可改變的、匿名.圖1所示為區塊鏈的結構.其中,區塊是一種數據結構,用于記錄交易,由區塊頭和區塊主體組成.

如圖2所示,區塊主體只負責記錄前一段時間內的所有交易信息,區塊鏈的大部分功能都由區塊頭實現.

1.1.2 關鍵技術

1)密碼學

區塊鏈技術以多種不同的方式使用加密技術,將其用于錢包、交易、安全和隱私保護協議.許多人每天使用加密技術,卻沒有意識到密碼學是通過復雜的數學來偽裝和揭示(也稱為加密和解密)信息的方法.密碼學的早期例子是凱撒密碼,由朱利葉斯·凱撒用來保護羅馬軍事機密.盡管現代密碼學復雜程度要高得多,但其工作原理與之類似.現代加密系統使用眾所周知的數學算法,并且已經公開測試,依賴于所使用的密鑰的安全性[14].區塊鏈使用哈希算法和非對稱加密技術

來確保其完整性和安全性[15].例如,比特幣中使用的加密是橢圓加密,最簡單的一類用于橢圓的橢圓曲線如式(1)所示:

2)分布式存儲

目前出現很多的分布式存儲系統,例如,IPFS是從先前的P2P系統發展而來的一種分布式文件系統.然而,作為在多個主機中傳播數據的結果,分布式存儲系統面臨的主要問題是當多個操作同時訪問數據時保持數據的一致性.雖然比特幣和以太坊采用的點對點技術并不新鮮,但它的實施在過去幾年中一直是一項突破性的技術成就[16].

3)共識機制

共識機制是一種容錯機制,用于計算機和區塊鏈系統[17-18],是在分布式進程或多代理系統之間實現對單個數據值或網絡的單個狀態的必要協議.在區塊鏈這種動態變化的狀態下,這些公共共享分類賬需要一個高效、公平、實時、功能、可靠和安全的機制,以確保網絡上發生的所有交易都是真實的[19].

4)智能合約

智能合約是一種計算機程序,可直接控制某些條件下各方之間數字貨幣或資產的轉移[20].由于智能合約存儲在區塊鏈上,因此它們繼承了一些基于分布式分類賬技術(Distributed Ledger Technology,DLT)的網絡的關鍵屬性.業務合作中,智能合約的優勢突出.并且,通過某種機制,所有參與者可以確定結果而無需中間人參與.智能合約不僅能夠實現流程自動化,還能夠控制行為,以及通過實時審計和風險評估實現潛力[21].

1.2 區塊鏈的應用

1) 金融

區塊鏈金融服務正在重新定義我們當前金融市場基礎設施的現有軌道[22].該行業經歷重大活動的領域包括后端清算和結算以及全球資本市場架構.在某些情況下,分布式分類賬系統不需要完全分散,一些金融機構正在考慮創建自己的“私有區塊鏈”.

2) 政府

區塊鏈技術是改善政府服務和促進更加透明的政府與公民關系的潛在工具[23].分布式技術可以通過更有效和安全的數據共享來顯著優化業務流程.

3)健康

區塊鏈技術徹底改變了醫學研究人員與用戶之間的關系.有人預言,區塊鏈將成為“醫療保健領域的下一個重大創新”.健康問題對應的醫療行業存在新人、透明度、激勵調整等問題,顯然,區塊鏈非常適用于解決這些問題[24].區塊鏈技術對醫療保健生態系統的利益相關者具有廣泛的影響.利用這項技術有可能連接分散的系統,以產生洞察力并更好地評估護理的價值.從長遠來看,全國范圍的電子病歷區塊鏈網絡可以提高效率并為患者提供更好的健康結果.

4)身份驗證

區塊鏈技術為數字身份提供了理想的引擎.雖然數字身份正在成為互聯世界不可避免的一部分,但如何保護我們的在線信息這一問題正受到嚴格的審查[25].基于區塊鏈的身份系統可以通過強化加密和分布式分類賬為該問題提供解決方案.

5)物聯網

區塊鏈技術提供了理想的引擎,為新的互聯世界提供了一個新的概念:物聯網.物聯網市場的消費預計在未來幾年將超過1萬億美元大關[26].研究者提出的基于區塊鏈的物聯網架構,這些架構在考慮物聯網設備資源限制的基礎上用于處理大多數安全和隱私威脅.集中式架構是傳統物聯網的特點,并且,物聯網設備中的可信執行環境(Trusted Execution Environment,TEE)可以證明數據來自特定設備.基于區塊鏈的系統中,一旦來自特定設備的數據存儲在區塊鏈中,這些數據就是不可變和可追蹤的.

6)保險

區塊鏈保險允許整個保險業通過以高效、安全和透明的方式共享數據以顯著優化業務流程[27-28].利用區塊鏈徹底改變保險政策,將系統轉變為在對等網絡上自主運行的智能合約,逐步淘汰過時的筆和紙流程,并消除保險行業所帶來的繁文縟節.

1.3 目前存在的安全隱患

雖然,區塊鏈技術已經足夠安全,然而,數字貨幣被盜事件依然會出現,可以說明,區塊鏈技術依然存在安全隱患.下面,分別從鏈上和鏈下這兩個方面來討論.

1)鏈上

鏈上,即存儲區塊鏈資產的區塊鏈,其主要存在兩個漏洞如下:

a. 51%攻擊:若某一方占據了全網51%的算例,那么,就取得了一定的新區塊產生的支配權.對區塊鏈的51%攻擊是指礦工或一組礦工試圖控制超過50%的網絡挖掘能力、計算能力或哈希率.控制這種采礦權的人可以阻止新的交易發生或被確認.

b. 人為欺詐性上傳:沒有驗證機制的情況下,一旦鏈上確認了人為造假的上傳鏈下資產或者交易數據,那么,區塊鏈機制便會保護后續的交易.

2)鏈下

a. 端點漏洞:DLT最可能的漏洞之一來自區塊鏈本身之外,因為其反映了區塊鏈技術的整體安全性,因此必須予以解決.

b. 供應商風險:避免與供應商相關的區塊鏈缺陷需要對每個為區塊鏈生態系統做出貢獻的供應商進行徹底審查.

c. 公鑰和私鑰安全:訪問區塊鏈需要公鑰和私鑰.如果沒有公鑰和私鑰的正確組合,基本上不可能訪問區塊鏈中的數據,這代表了區塊鏈技術的優勢和劣勢.

2 區塊鏈技術在電子商務信息安全領域的應用

2.1 數據加密技術

加密技術是電子商務信息安全領域里區塊鏈技術應用的關鍵.比特幣區塊鏈協議用于使用公鑰加密技術進行數字簽名和加密哈希函數,其細節將在下面解釋.比特幣中使用的加密算法稱為橢圓曲線加密.與傳統的RSA密碼術[29]相比,它是一種被認為更有效的非對稱密碼術.雖然橢圓曲線加密提供與RSA相同的安全級別,但它需要較少的計算和較小的密鑰大小,因此降低了存儲和傳輸要求.對于公鑰加密[30]:加密密鑰,如果兩個或更多人想通過互聯網安全地進行交易,該技術允許他們使用一組加密密鑰證明自己的身份:私鑰和公鑰.

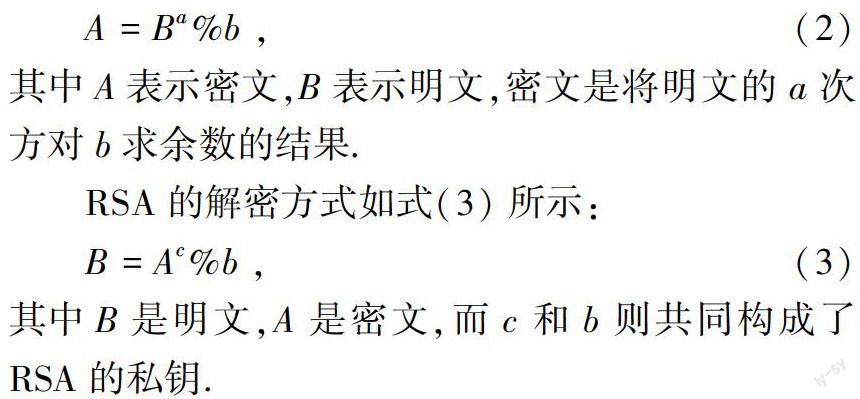

RSA的加密方式如式(2)所示:

RSA的解密方式如式(3)所示:

圖3所示是簡易的比特幣區塊鏈.加密貨幣錢包不存儲任何硬幣,只存儲與用戶比特幣地址相關聯的公鑰-私鑰對.這同樣適用于其他加密貨幣錢包,錢包只是充當安全密鑰存儲,并作為區塊鏈的通信工具.當用戶發送或接收比特幣時,用戶使用加密貨幣錢包用存儲在錢包中的公鑰-私鑰對來簽署交易.

2.1.1 數字簽名

哈希通常與簽名結合使用.區塊鏈使用簽名來簽署交易[31].簽名用于證明,例如,某個用戶是對應于某個哈希的輸入的所有者.簽名輸入效率不高,因此簽名用于簽名哈希值[32].一般來說,簽名就是這樣的:

1)用戶A生成事務的哈希.

2)使用私鑰用戶A加密哈希,從而簽署文檔.

3)簽名的散列與用戶A的公鑰一起發送給用戶B.

4)用戶B獲取在生成散列之前使用的輸入并重新生成散列.此哈希將用作比較.

5)使用加密算法,用戶B能夠使用提供的公鑰解密來自用戶A的簽名散列.

6)用戶B比較哈希值并驗證用戶A是否擁有輸入.

在該系統中,公鑰是自由分配的,并且與私鑰秘密配對.如果知道公鑰,這不是問題,但私鑰必須始終保密.即使這兩者是成對的,根據公鑰計算某人的私鑰在計算上也是如此具有挑戰性,以至于它在財務上和技術上都是不可行的.如果您丟失了私鑰,則會丟失資金.

2.1.2 哈希算法

哈希算法是區塊鏈中用得最多的一種算法.加密散列是區塊鏈技術的另一個基本要素,它直接負責產生不可變性——區塊鏈最重要的特征之一[33].哈希是一個計算機科學術語,意味著獲取任意長度的輸入字符串并產生固定長度的輸出.某個散列函數的輸入是3或100個字符無關緊要,輸出的長度始終相同.加密哈希函數是具有以下關鍵屬性的哈希函數:

1)確定性:無論您為函數提供多少次特定輸入,它都將始終具有相同的輸出.

2)不可逆:無法確定函數輸出的輸入.

3)碰撞阻力:沒有兩個輸入可以具有相同的輸出.

哈希函數如式(4)表示:

加密散列函數的另一個重要特性是改變輸入中的任何數據位將極大地改變輸出.例如,111111和111112的散列輸出將是完全唯一的并且彼此沒有關系.

對于上下文,樹[34]是用于以分層樹狀結構存儲數據的計算機科學術語,其中數據位被稱為節點.有一個單根(頂部)節點,其下面鏈接有“子”節點,它們本身有子節點,依此類推.說明典型樹數據結構如圖4所示.

2.1.3 非對稱加密

非對稱加密是一種加密形式,其中密鑰成對出現.一鍵加密,只有另一個可以解密[35].用戶可以通過使用私鑰加密來“簽名”消息.任何消息接收者都可以驗證用戶的公鑰以解密消息,從而證明用戶的密鑰是用于加密該消息,因此這很有效.如果用戶的私鑰是秘密的,那么是用戶而不是某些冒名頂替者發送了該消息[36].用戶可以通過使用收件人的公鑰加密郵件來發送秘密郵件,在這種情況下,只有預期的收件人才能解密該郵件,因為只有該用戶才能訪問所需的密鑰.

例如比特幣的數據結構和交易系統是通過區塊鏈技術構建的,使比特幣成為數字貨幣和在線支付系統.比特幣使用公鑰地址發送和接收比特幣,記錄交易和個人ID是匿名的.如圖5所示,在比特幣中,每個用戶都有一對密鑰(公鑰和私鑰).

2.1.4 基于區塊鏈個人數據保護

電子商務信息安全領域,個人數據保護非常重要[37].最近調查的監視和安全漏洞事件發生率的增加導致用戶的隱私安全性受到質疑,這使得當前模式受到質疑.Zyskind等[38]描述了一個分散的個人數據管理系統,確保用戶擁有和控制他們的數據.并且實施了一個協議,將區塊鏈轉變為自動訪問控制管理器[39].這些應用程序的提供者,由于操作和業務相關的原因需要處理個人數據[40](例如,有針對性的廣告、個性化服務).圖6所示是Zyskind等[38]給出的區塊鏈的分散式平臺.

從法律的角度,區塊鏈存儲加密的個人可識別數據是完全正確的,只要所有者可以按照自己的意愿控制、修改和刪除它.但是,由于大多數公共區塊鏈依賴于分散且不可改變的記錄歷史,因此大多數記錄都不符合通用數據保護條例(General Data Protection Regulation,GDPR),并且他們有可能被“隱私中毒”.隱私中毒是指個人數據被添加到公共區塊鏈中,使得所涉及的區塊鏈違反了隱私保護法.如果區塊鏈上的個人信息無法更改、不再需要或不再準確,那么區塊鏈就違法了.如果所涉及的區塊鏈揭示了個人的身份,那么它也違反了法律[41].當然,這只是一個考慮,到目前為止,還沒有任何記錄的區塊鏈被隱私中毒的案例,但這并不意味著它沒有發生.

區塊鏈同樣可以作為數據保護的催化劑,在實踐中,區塊鏈數據庫在多大程度上適用于實現隱私的七項基本原則仍有待觀察.但是流行的加密貨幣比特幣通常被稱為具有數據保護潛力的區塊鏈數據庫的一個例子,因為比特幣提供了“匿名的、不可持久的”支付手段.

2.2 基于區塊鏈的身份認證

在區塊鏈方面,最常聽到的與技術優勢相關的詞是“安全性”.身份管理是行業的一個部門,其前提是為那些依賴它來保證數據安全的人提供頂級安全性.然而,客戶的安全并不總是百分之百受到保障的.進入數字時代已經建立了一種新的身份盜用模式.

區塊鏈身份管理提供分散且安全的解決方案,通過分布式信任模型讓用戶重新掌控自我主權身份(Self Sovereign Identity,SSI)[42].現有的身份管理系統既不安全也不可靠,在任何時候,都會要求用戶通過多個政府授權的身份證明自己,如護照和Pan Card等.然而,共享多個ID會導致隱私問題和數據泄露.因此,區塊鏈可以有效地解決這一問題.自我主權身份可以確保數據隱私,身份文件由獲得許可的參與者進行保護、驗證和認可.

默認情況下,底層身份數據應該是私有的,因此核心聲明信息需要在分類賬簿之外.當然,也可以簡單地“散列”聲明,并將其與指向核心聲明的指針一起存儲在鏈上或作為智能合約的一部分.這充分體現了自我主權身份的不斷增長的主張[43].

2.3 基于區塊鏈的防火墻技術

隱私或參與要求更受限制的應用程序不能依賴公共區塊鏈[44-45].首先,可以隨時下載整個區塊鏈,從而使數據可供公眾使用.其次,任何人都可以部署節點,加入區塊鏈網絡并參與到共識建立過程.如圖7所示,為了提供給區塊鏈節點額外的安全性,ChainGuard利用SDN功能對網絡流量進行過濾,從而為區塊鏈應用實施一個防火墻.ChainGuard與其保護的區塊鏈節點進行通信,以確定流量的來源是合法的.如果流量的來源是非法的,那么來自非法來源的數據包將會被截獲,因此不會對區塊鏈產生影響.實驗顯示,ChainGuard提供的訪問控制功能可以有效地緩解來自多個來源的“洪水攻擊”.

3 應用挑戰及展望

首先,把商業鏈條中的隱形環節擺到前端,即他們都有互相指責的權利.各個環節既獨立又捆綁在一起,因此有彼此監督的責任,最終在共同努力下呈現結果.但品牌溢價降低是肯定的,原因是基于對中間環節的了解.平臺結算體系,即供應量中的各個服務商有不同的服務體系與結算方式,互相不統一,影響了商業流通的順暢性,而在區塊鏈電商中,平臺采用數字貨幣置換,統一了每一個供應商的結算方式,這樣所有的供應鏈不存在強勢與弱勢.

其次,從區塊鏈安全的角度,一旦它保持51%的計算能力,它就可以控制這個區塊鏈.顯然,這會導致安全問題[46].如果某人擁有超過51%的計算能力,那么他/她可以比其他人更快地找到Nonce值,這意味著他/她有權決定允許哪個塊.它能做的是:

1)修改交易數據,可能導致雙重攻擊[47];

2)停止塊驗證交易;

3)停止礦工開采任何可用的區塊.

事實上,區塊鏈真正具有革命性的是它在處理比特幣交易之外的應用潛力.雖然區塊鏈技術影響著大量行業,但是,區塊鏈在電子商務信息安全領域的應用依然具有很多挑戰[48].如下列挑戰:

1)初始成本

雖然區塊鏈技術的采用有望在生產率、效率、及時性和降低成本方面帶來長期利益,但最初將其付諸實施仍然是昂貴的.

2)與遺留系統集成

為了轉移到基于區塊鏈的系統,組織必須徹底檢修其先前的系統,或者找到將現有系統與區塊鏈解決方案集成的方法.但是,區塊鏈解決方案可能難以處理所有功能,使得難以完全根除遺留系統.

3)能源消耗

比特幣和以太網網絡都使用工作量證明機制來驗證區塊鏈上的交易.該機制需要計算復雜的數學問題以驗證和處理事務并保護網絡.這些計算需要大量的能量來驅動計算機解決問題.除了用于運行計算機的能量之外,還需要相當大的能量來冷卻計算機.

4)公眾感知

大多數公眾仍然不了解這項技術的存在和潛在用途.為了使區塊鏈技術成為主流,首先必須公開支持其利益.

5)隱私和安全

區塊鏈可以公開顯示.以比特幣區塊鏈為例,該區塊鏈旨在讓所有在網絡上進行交易的人都可以訪問.但是,對于政府和企業來說,這會產生許多問題.由于種種原因,政府和公司需要能夠保護和限制對其數據的訪問.這意味著在滿足此挑戰之前,區塊鏈技術無法在具有敏感數據的空間中工作.

4 結束語

區塊鏈技術優點突出,雖然也有鏈上、鏈下安全隱患,但可以認為是用于電子商務信息安全非常有前途的技術.區塊鏈技術使得所有交易都會被記錄而不會被改變,不需要有任何征信系統.電子商務信息安全領域雖然存在身份驗證、數字簽名、防火墻等諸多方面的挑戰,但去中心化去除了第三方機構的參與,使得交易雙方直接進行交易,這就大大縮短了時間,提高了效率.因此,區塊鏈不僅在金融上有著顛覆性改變,而且對社會生活也產生了難以想象的影響.區塊鏈廣泛應用于電子商務信息安全領域的身份驗證、數字簽名、防火墻和數據保護領域,保障了電子商務的信息安全.

參考文獻References

[1] Nakamoto S.Bitcoin:a peer-to-peer electronic cash system[EB/OL].[2019-07-01].https:∥bitcoin.org/bitcoin.pdf

[2] Antonopoulos A M.Mastering bitcoin:unlocking digital cryptocurrencies[M].Sebastopol,CA:O'Reilly Media,Inc.,2014

[3] 范捷,易樂天,舒繼武.拜占庭系統技術研究綜述[J].軟件學報,2013,24(6):1346-1360

FAN Jie,YI Letian,SHU Jiwu.Research on the technologies of Byzantine system[J].Journal of Software,2013,24(6):1346-1360

[4] Dwyer G P.The economics of bitcoin and similar private digital currencies[J].Journal of Financial Stability,2015,17:81-91

[5] Karame G O,Androulaki E,Roeschlin M,et al.Misbehavior in bitcoin[J].ACM Transactions on Information and System Security,2015,18(1):1-32

[6] Swan M.Blockchain:blueprint for a new economy[M].Sebastopol,CA:O'Reilly Media,Inc.,2015

[7] Mukhopadhyay U,Skjellum A,Hambolu O,et al.A brief survey of crypto currency systems[C]∥2016 14th Annual Conference on Privacy,Security and Trust (PST),2016.DOI:10.1109/PST.2016.7906988

[8] 牛榮.電子商務信息安全[J].商場現代化,2008(2):169-170

NIU Rong.E-commerce information security[J].Market Modernization,2008(2):169-170

[9] 劉敖迪,杜學繪,王娜,等.區塊鏈技術及其在信息安全領域的研究進展[J].軟件學報,2018,29(7):2092-2115

LIU Aodi,DU Xuehui,WANG Na,et al.Research progress of blockchain technology and its application in information security[J].Journal of Software,2018,29(7):2092-2115

[10] 沈鑫,裴慶祺,劉雪峰.區塊鏈技術綜述[J].網絡與信息安全學報,2016,2(11):11-20

SHEN Xin,PEI Qingqi,LIU Xuefeng.Survey of blockchain[J].Chinese Journal of Network and Information Security,2016,2(11):11-20

[11] Baliga A.Understanding blockchain consensus models[M].India:Persistent Systems Limited,2017

[12] Garay J,Kiayias A,Leonardos N.The bitcoin backbone protocol:analysis and applications[M]∥Advances in Cryptology-EUROCRYPT2015.Berlin,Heidelberg:Springer Berlin Heidelberg,2015:281-310.DOI:10.1007/978-3-662-46803-6_10

[13] Gervais A,Karame G O,Capkun V,et al.Is bitcoin a decentralized currency?[J].IEEE Security & Privacy,2014,12(3):54-60

[14] Bhme R,Christin N,Edelman B,et al.Bitcoin:economics,technology,and governance[J].Journal of Economic Perspectives,2015,29(2):213-238

[15] Kosba A,Miller A,Shi E,et al.Hawk:the blockchain model of cryptography and privacy-preserving smart contracts[C]∥2016 IEEE Symposium on Security and Privacy (SP),2016.DOI:10.1109/SP.2016.55

[16] Davidson S,de Filippi P,Potts J.Economics of blockchain[J].SSRN Electronic Journal,2016.DOI:10.2139/ssrn.2744751

[17] Sharma P K,Chen M,Park J H.A software defined fog node based distributed blockchain cloud architecture for IoT[J].IEEE Access,2018,6:115-124

[18] Cachin C,Vukolic' M.Blockchain consensus protocols in the wild[J].arXiv e-print,2017,arXiv:1707.01873

[19] Wang W,Hoang D T,Xiong Z,et al.A survey on consensus mechanisms and mining management in blockchain networks[J].arXiv e-print,2018,arXiv:1805.02707

[20] Watanabe H,Fujimura S,Nakadaira A,et al.Blockchain contract:securing a blockchain applied to smart contracts[C]∥2016 IEEE International Conference on Consumer Electronics (ICCE),2016.DOI:10.1109/ICCE.2016.7430693

[21] Clack C D,Bakshi V A,Braine L.Smart contract templates:foundations,design landscape and research directions[J].arXiv e-print,2016,arXiv:1608.00771

[22] Watanabe H,Fujimura S,Nakadaira A,et al.Blockchain contract:a complete consensus using blockchain[C]∥2015 IEEE 4th Global Conference on Consumer Electronics (GCCE),2015.DOI:10.1109/GCCE.2015.7398721

[23] Fanning K,Centers D P.Blockchain and its coming impact on financial services[J].Journal of Corporate Accounting & Finance,2016,27(5):53-57

[24] Nguyen Q K.Blockchain:a financial technology for future sustainable development[C]∥2016 3rd International Conference on Green Technology and Sustainable Development (GTSD),2016.DOI:10.1109/GTSD.2016.22

[25] Linn L A,Koo M B.Blockchain for health data and its potential use in health IT and health care related research[C]∥ONC/NIST Use of Blockchain for Healthcare and Research Workshop,2016

[26] Wu L F,Du X J,Wang W,et al.An out-of-band authentication scheme for internet of things using blockchain technology[C]∥2018 International Conference on Computing,Networking and Communications (ICNC),2018.DOI:10.1109/ICCNC.2018.8390280

[27] Samaniego M,Deters R.Blockchain as a service for IoT[C]∥2016 IEEE International Conference on Internet of Things (iThings) and IEEE Green Computing and Communications (GreenCom) and IEEE Cyber,Physical and Social Computing (CPSCom) and IEEE Smart Data (SmartData),2016.DOI:10.1109/iThings-GreenCom-CPSCom-SmartData.2016.102

[28] Raikwar M,Mazumdar S,Ruj S,et al.A blockchain framework for insurance processes[C]∥2018 9th IFIP International Conference on New Technologies,Mobility and Security (NTMS),2018.DOI:10.1109/NTMS.2018.8328731

[29] Lamberti F,Gatteschi V,Demartini C,et al.Blockchain or not blockchain,that is the question of the insurance and other sectors[J].IT Professional,2017.DOI:10.1109/MITP.2017.265110355

[30] Bleichenbacher D.Chosen ciphertext attacks against protocols based on the RSA encryption standard PKCS #1[M]∥Advances in Cryptology:CRYPTO98.Berlin,Heidelberg:Springer Berlin Heidelberg,1998:1-12.DOI:10.1007/bfb0055716

[31] Boneh D,di Crescenzo G,Ostrovsky R,et al.Public key encryption with keyword search[M]∥Advances in Cryptology:EUROCRYPT2004.Berlin,Heidelberg:Springer Berlin Heidelberg,2004:506-522.DOI:10.1007/978-3-540-24676-3_30

[32] 張彤.區塊鏈安全性問題中數字簽名潛信道分析[C]∥第十二屆全國信號和智能信息處理與應用學術會議論文集,杭州,2018

ZHANG Tong.Analyses for the subliminal channel in digital signature of the blockchain security issues[C]∥Proceedings of the 12th National Conference on Signal and Intelligent Information Processing and Applications,Hangzhou,2018

[33] 田海博,何杰杰,付利青.基于公開區塊鏈的隱私保護公平合同簽署協議[J].密碼學報,2017,4(2):187-198

TIAN Haibo,HE Jiejie,FU Liqing.A privacy preserving fair contract signing protocol based on blockchains[J].Journal of Cryptologic Research,2017,4(2):187-198

[34] 周致成,李立新,李作輝.基于區塊鏈技術的高效跨域認證方案[J].計算機應用,2018,38(2):316-320,326

ZHOU Zhicheng,LI Lixin,LI Zuohui.Efficient cross-domain authentication scheme based on blockchain technology[J].Journal of Computer Applications,2018,38(2):316-320,326

[35] 李傳湘.樹數據結構[J].數學物理學報,1983,3(3):283-302

LI Chuanxiang.Tree data structure[J].Acta Mathematica Scientia,1983,3(3):283-302

[36] 蔣春鳳.非對稱加密算法[J].內江科技,2012,33(8):148

JIANG Chunfeng.Asymmetric encryption algorithm[J].Neijiang Science & Technology,2012,33(8):148

[37] 王明.概述基于比特幣和SAT認證加密的延時釋放協議[J].信息系統工程,2016(5):55

WANG Ming.Overview of delayed release protocol based on bitcoin and SAT authentication encryption[J].Information Systems Engineering,2016(5):55

[38] Zyskind G,Nathan O,Pentland A.Decentralizing privacy:using blockchain to protect personal data[C]∥2015 IEEE Security and Privacy Workshops,2015:180-184

[39] 祝烈煌,董慧,沈蒙.區塊鏈交易數據隱私保護機制[J].大數據,2018,4(1):46-56

ZHU Liehuang,DONG Hui,SHEN Meng.Privacy protection mechanism for blockchain transaction data[J].Big Data Research,2018,4(1):46-56

[40] 劉文杰,劉保汛,劉亞軍.基于區塊鏈技術保護個人數據[J].科技資訊,2018,16(9):29-31

LIU Wenjie,LIU Baoxun,LIU Yajun.Protection of personal data based on blockchain technology[J].Science and Technology Information,2018,16(9):29-31

[41] Liang G Q,Weller S R,Luo F J,et al.Distributed blockchain-based data protection framework for modern power systems against cyber attacks[J].IEEE Transactions on Smart Grid,2019,10(3):3162-3173

[42] 王皓,宋祥福,柯俊明,等.數字貨幣中的區塊鏈及其隱私保護機制[J].信息網絡安全,2017(7):32-39

WANG Hao,SONG Xiangfu,KE Junming,et al.Blockchain and privacy preserving mechanisms in cryptocurrency[J].Netinfo Security,2017(7):32-39

[43] 詹煜.區塊鏈數據庫與傳統數據庫的對比[J].電腦知識與技術,2018,14(23):44-45

ZHAN Yu.Comparison between blockchain database and traditional database[J].Computer Knowledge and Technology,2018,14(23):44-45

[44] 康雙勇.區塊鏈中的身份認證問題研究[J].保密科學技術,2018,92(5):34-37

KANG Shuangyong.Research on identity authentication in blockchain[J].Security Science and Technology,2018,92(5):34-37

[45] 夏友清.基于區塊鏈技術的Anti-APT型防火墻技術研究[J].信息與電腦,2016(14):30-32,45

XIA Youqing.Research on Anti-APT firewall technology based on blockchain technology[J].China Computer & Communication,2016(14):30-32,45

[46] 楊翊,彭揚,矯毅.基于區塊鏈的DDoS防御云網絡[EB/OL].北京:中國科技論文在線[2016-11-04].http:∥www.paper.edu.cn/releasepaper/content/201611-59

YANG Yi,PENG Yang,JIAO Yi.DDoS defense cloud network based on blockchain[EB/OL].Beijing:Chinese Sciencepaper Online[2016-11-04].http:∥www.paper.edu.cn/releasepaper/content/201611-59

[47] Opara E U,Soluade O A.Straddling the next cyber frontier:the empirical analysis on network security,exploits,and vulnerabilities[J].International Journal of Electronics and Information Engineering,2015,3(1):10-18

[48] Gervais A,Ritzdorf H,Karame G O,et al.Tampering with the delivery of blocks and transactions in bitcoin[C]∥Proceedings of the 22nd ACM SIGSAC Conference on Computer and Communications Security,2015.DOI:10.1145/2810103.2813655