基于區塊鏈的隱私安全保護可行性分析

鄧毅 陳秀清 王志豪

摘 要:隨著人們對信息安全越來越重視,區塊鏈技術近年來發展迅速。介紹了區塊鏈關鍵技術,對基于區塊鏈的隱私保護方式及優缺點進行了系統概述,分析基于區塊鏈隱私安全保護的可行性。得出結論:區塊鏈作為一種去中心化、不可篡改的記錄技術,可在一定程度上為用戶提供隱私安全保障。因此,基于區塊鏈的隱私安全保護是可行的,也為傳統隱私保護提供了新思路。

關鍵詞:區塊鏈;隱私保護;密碼學

DOI:10. 11907/rjdk. 181917

中圖分類號:TP309文獻標識碼:A文章編號:1672-7800(2019)001-0166-03

Abstract: Based on the overview of blockchain and key technologies, this article proposes a concept of blockchain-based privacy protection,systematically summarizes the advantages, advantages and disadvantages of blockchain-based privacy protection and analyzes the feasibility of privacy protection based on blockchain. The results show that, to some extent, blockchain-based privacy protection can provide users with privacy protection, and it also brings new inspiration for traditional privacy protection. It is concluded that blockchain, as a decentralized and non-tampered recording technology, can provide certain protection for privacy security, and it also shows that blockchain-based privacy protection is feasible.

Key Words: blockchain;privacy protection;cryptography

0 引言

2008年10月,中本聰提出比特幣設計白皮書[1],并于2009年公開了最初的實現代碼。2014年開始,作為比特幣底層技術的區塊鏈技術受到人們廣泛關注。由于區塊鏈具備去中心化、不可篡改、匿名性等特點,目前已被應用于金融、貿易、征信、共享經濟等諸多領域。2015 年 10 月,美國納斯達克(Nasdaq)證券交易所推出區塊鏈平臺 Nasdaq Linq[2],通過該平臺進行股票發行的發行者將享有“數字化”所有權。2016年1月20日,中國中央銀行專門組織了“數字貨幣研討會”,邀請花旗、德勤等公司的區塊鏈專家,針對數字貨幣發行總框架與演進過程,以及國家加密貨幣等話題進行研討。

最早的區塊鏈技術出現在比特幣項目中,作為比特幣背后的P2P網絡分布式記賬平臺[3]。公認的最早關于區塊鏈的描述性文獻是2008年中本聰撰寫的《比特幣:一種點對點的電子現金系統》[4],但該文獻重在討論比特幣系統,并未提出明確的區塊鏈定義與概念。目前區塊鏈利用密碼學中的hash算法等技術,使比特幣形成了一個不依賴于發行方的貨幣系統,保證了各地參與者的交易安全。

針對區塊鏈的安全問題,張憲等[5]對當前主流的隱私解決方案進行了介紹;祝烈煌等[6]詳細介紹了區塊鏈的層次構架,分析了現有區塊鏈技術存在的缺陷;Meiklejohn等[7]通過啟發式聚類分析技術分析區塊鏈中的交易記錄。本文介紹區塊鏈關鍵技術,提出基于區塊鏈的隱私保護構想,并通過實例論證該構想的可行性。

1 區塊鏈概述

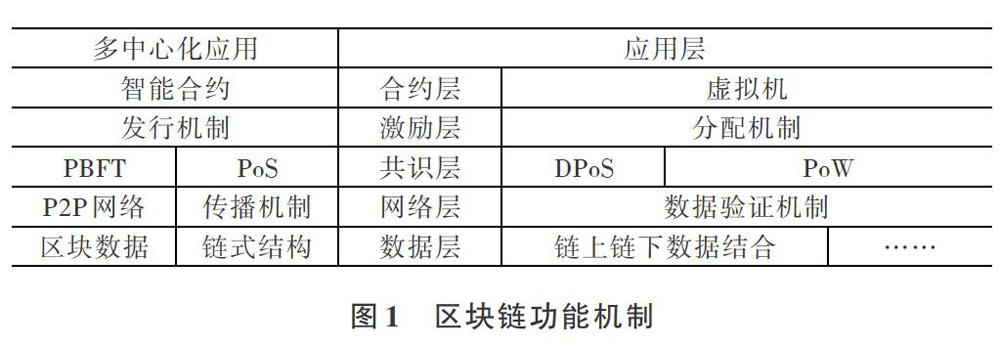

區塊鏈主要分為3種:私鏈、聯盟鏈、公有鏈。私鏈用于機構內部,性能上相對弱于現有分布式系統;聯盟鏈建立于多個聯盟機構之間,且每個機構間有一個核心節點;公有鏈對社會公開,用于資源共享等方面。Baas平臺可以面向用戶群體提供聯盟鏈與公開鏈。區塊鏈結構分為數據層、網絡層、共識層、激勵層、合約層與應用層[8],功能分別為:①數據層封裝底層數據區塊的鏈式結構,采用相關非對稱公鑰數據加密技術以及時間戳技術,通過哈希算法與Merkle數據結構,將一定時間內接收到的數據和代碼封裝到一個帶有時間戳的數據區塊中,并鏈接到最長的主鏈中,形成新的區塊;②網絡層建立在IP通信協議與P2P網絡基礎上,包括分布式組網機制、數據傳播機制以及數據驗證機制,使區塊鏈系統的每個節點都能參與區塊鏈數據的校驗與記賬過程。僅當數據通過全網大部分節點驗證后,才能寫入區塊鏈;③共識層為封裝網絡節點的各類共識機制算法,在去中心化的系統中,其能夠使各節點更高效地針對區塊數據的有效性達成共識;④激勵層集成了經濟因素,主要用于公有鏈中。它使共識節點可采取最大化自身收益的行為,并且保障了去中心化區塊鏈系統的安全性與有效性,在具備適度經濟激勵機制的情況下,可形成對區塊鏈歷史的穩定共識;⑤合約層封裝各類腳本、算法與智能合約,目前已出現以太坊等圖靈完備的、實現較為復雜的腳本語言,是可編程特性的基礎,并使區塊鏈可以支持各種金融與社會系統的應用;⑥應用層封裝區塊鏈各種應用場景與案例,提供可編程環境,通過智能合約將業務規則轉化成平臺自動執行合約。區塊鏈功能機制見圖1。

2 區塊鏈隱私保護

個人用戶隱私信息通常指數據擁有者不愿披露的敏感數據或數據所表征的特性[9],而為了維持分散節點間的數據同步性并對交易達成共識,必須公開一些信息。所以必須對用戶敏感信息進行處理,以減少隱私泄露的風險。

2.1 區塊鏈隱私保護方式

在區塊鏈上實現隱私保護,主要通過區塊鏈的多個節點驗證每筆交易,但如果存在惡意用戶驗證,則有交易信息泄露的風險。因此,Vitalik提出4種解決方案:①通道(見圖2)。只有通信或交易雙方才能掌握其中詳細信息,與票據交易類似,經過雙方共同驗證、簽名才能最終確認。若要繼續通信,需要經過雙方再次確認信息并簽名。簽名次數越多,說明通信發生得越晚。對于有沖突的交易,才會被放到鏈上(雙方確認的信息都在鏈下進行)。通過“通道”方式發起交易,其安全性與區塊鏈上發起的交易基本一致,可有效保障交易方的隱私性;②混合器[10]。在交易前設置好一個連接所有交易方的中心平臺,左側交易方A1將需要交易的貨幣與地址發送給該平臺后,B1、C1以及右側的A2、B2、C2也執行相同操作。交易方將需要的貨幣發送到一個相連的中心平臺,以保證將其聯系打亂后可發送到事先指定的地址上。在鏈上參與方看來,只知道A1、B1、C1用戶與A2、B2、C2用戶發生了交易,卻不知具體對應關系。這也意味著需要一個中心化的服務器存貯貨幣,且告訴中心處理器應該發送的位置。但是該方式需要充分信任中心處理器,即對于第三方的信任。為了削弱中心化趨勢,Vitalik等[11]又引入了智能合約(見圖3),在一定程度上兼顧了安全性與隱私性;③環匿名[12]。它是一種特殊的群簽名組成的協議,只需證明擁有環簽名中任意一個簽名的簽署權即可;④零知識證明。在區塊鏈公有鏈中,運用零知識證明使其不需要添加或向外界透露更多信息即可完成整個交易流程。

2.2 區塊鏈技術在隱私保護方面優缺點

區塊鏈能解決一些中心化服務器面臨的隱私泄露問題,但由于區塊鏈技術采取的去中心化架構與數據存儲機制,也為隱私保護帶來一些不利因素。

在區塊鏈隱私保護方面,張憲在文獻[5]中提及了達氏幣(Dash)、門羅幣、零幣。其中達世幣具有可保護隱私的主節點,且引入了鏈式混合(chaining)[13]及盲化(blinding)技術[14]。但由于達氏幣依舊存在主節點被控制的風險,所以又提出不依賴中心節點的加密混合方案;門羅幣的兩個重要技術分別為隱蔽地址(stealth address)與環簽名(ring signature),由于在環簽名技術中需與其他用戶的公鑰混合,有隱私暴露的風險,所以又提出零幣概念。但區塊鏈提供的匿名方式仍有隱私泄露的風險。因此,如何增強區塊鏈匿名性是研究中的一大難點。目前主流研究方法有P2P混合機制[15]、分布式混淆網絡[16]與零知識證明[17]等。

基于區塊鏈的隱私保護優勢如下:①信息不可篡改。信息經過驗證后添加到區塊鏈上,則會永久存貯起來,除非超過51%的節點(即51%攻擊[18])受到控制,否則對單個節點的數據修改無效,因此區塊鏈穩定性較強;②匿名性。節點之間的數據交換遵循固定算法,且不需第三方參與,交易雙方無需公開自己的身份以取得信任。另外,區塊鏈地址空間一般較大,出現碰撞的概率非常低,從而充分避免了隱私泄露的風險;③區塊鏈網絡穩定。區塊鏈網絡是一種P2P網絡,在P2P網絡環境中,計算機既可作為服務器,又可作為工作站。在網絡中的每一個節點地位都是對等的,節點之間采用中繼轉發的模式進行通信。信息的傳輸分散在各節點之間,而不需要經過集中環節,從而降低了信息被竊聽的可能性,能夠更好地保護用戶隱私。

基于區塊鏈的隱私保護劣勢如下:①區塊鏈網絡中的數據不可更改,在公有鏈上的交易數據也是透明的,因此容易受到攻擊。攻擊者可通過推斷區塊鏈之間的交易數據找出敏感信息。盡管是匿名交易,但通過分析全局賬本交易信息的關聯性,可降低區塊鏈中個人信息的匿名性效果,甚至泄露匿名信息內容。如Meiklejohn等通過啟發式的聚類分析技術分析區塊鏈中交易記錄,可發現同一用戶的不同地址;②與傳統中心化架構相比,由于區塊鏈去中心化的特點,使每個節點儲存的信息等效,攻擊者很容易找到安全性相對薄弱的節點入侵;③隨著數據量增大,區塊鏈的應用會出現延遲。因每一次交易都有相應不可更改的記錄,隨著時間推進,每次交易都需要下載并讀入歷史上所有交易記錄才能正常進行,另外每一筆交易都需要全網告知,因而產生記賬周期(比特幣控制在10min左右)。

3 結語

區塊鏈技術近年來得到了迅速發展,麥肯錫研究報告指出,區塊鏈技術是最有潛力觸發第五輪顛覆性革命浪潮的核心科技。未來可能深入應用區塊鏈的場景包括金融服務、征信與權屬管理、資源共享以及投資管理等領域,但相應的用戶隱私安全問題也日益突出。如何增強區塊鏈的匿名性,以及加強節點保護等問題都是目前面臨的難題,而且運用隱私保護也需要采用合理的系統設計方案,以規避硬件限制。雖然目前區塊鏈底層技術還不夠成熟,但相關技術發展迅速。

通過對區塊鏈隱私保護方式的介紹與分析,表明基于區塊鏈的隱私保護方案是可行的。同時,針對區塊鏈節點易被攻擊的情況,考慮對區塊鏈中的節點進行差分隱私保護[19],并對各個節點進行加噪。為了更加直觀地反映節點特征,還可采用路徑前綴樹代替節點信息,這也是下一步的研究方向。

參考文獻:

[1] LIPPINCOTT E R. Infrared spectra of inorganic and coordination compounds[M]. New Jersey: John Wiley,1986.

[2] The blockchain revolution:new opportunities in equity markets[EB/OL]. http://hdl.handle.net/1721.1/104522.

[3] 朱云鵬, 陸余良. P2P對等網絡分布式服務應用研究[J]. 計算機工程與設計,2007,28(12):2858-2862.

[4] NAKAMOTO S. Bitcoin: a peer-to-peer electronic cash system[J].? Consulted,2008.

[5] 張憲,蔣鈺釗,閆鶯. 區塊鏈隱私技術綜述[J]. 信息安全研究, 2017(11):981-989.

[6] 祝烈煌,高峰,沈蒙,等. 區塊鏈隱私保護研究綜述[J]. 計算機研究與發展,2017,54(10):2170-2186.

[7] MEIKLEJOHN S, POMAROLE M, JORDAN G, et al. A fistful of bitcoins: characterizing payments among men with no names[C].? Conference on Internet Measurement Conference. ACM, 2013:127-140.

[8] MAESA D D F, MORI P, RICCI L. Blockchain based access control[M]. Distributed Applications and Interoperable Systems,2017.

[9] 胡持. 云計算環境中面向密文計算的同態加密方法研究[D]. 南京:南京郵電大學, 2016.

[10] TARAVATI S, CALOZ C. Mixer-duplexer-antenna leaky-wave system based on periodic space-time modulation[J]. IEEE Transactions on Antennas & Propagation, 2016, 65(99):1.

[11] WATANABE H, FUJIMURA S, NAKADAIRA A, et al. Blockchain contract: Securing a blockchain applied to smart contracts[C]. IEEE International Conference on Consumer Electronics. IEEE,2016.

[12] MALAVOLTA G, SCHR?DER D. Efficient ring signatures in the standard model[M].? Hongkong:springer,2017.

[13] BELLARE M, KILIAN J, ROGAWAY P. The security of cipher block chaining[C]. International Cryptology Conference on Advances in Cryptology. Springer-Verlag, 1994:341-358.

[14] SAARINEN M J O. Arithmetic coding and blinding countermeasures for lattice signatures[J]. Journal of Cryptographic Engineering, 2017, 8(3):1-14.

[15] RUFFING T, MORENO-SANCHEZ P, KATE A. P2P mixing and unlinkable bitcoin transactions[C]. Network and Distributed System Security Symposium, 2017.

[16] JAGFELD G, VU N T. Encoding word confusion networks with recurrent neural networks for dialog state tracking[C]. Proceedings of the First Workshop on Speech-Centric Natural Language Processing, 2017:7-11.

[17] RACKOFF C, SIMON D R. Non-interactive zero-knowledge proof of knowledge and chosen ciphertext attack[J].? Proceedings of Crypto, 1991, 576(12):433-444.

[18] JI R, SCHWAMM L H, PERVEZ M A, et al. Ischemic stroke and transient Ischemic attack in young adults: risk factors, diagnostic yield, neuroimaging, and thrombolysis. [J].? Jama Neurol, 2013, 70(1):51-57.

[19] 夏英,毛鴻睿,張旭,等. 面向位置推薦的差分隱私保護方法[J].? 計算機科學,2017,44(12):38-41,57.

(責任編輯:黃 健)