淺析網絡內部威脅

吳良秋

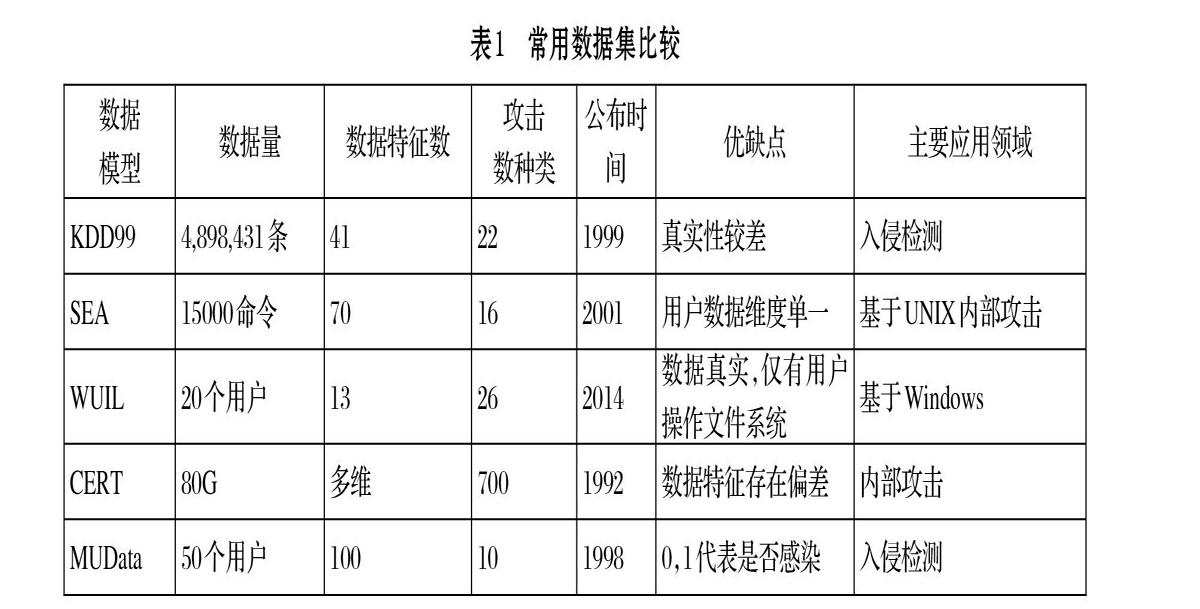

摘? 要: 網絡安全的一個嚴峻考驗是內部威脅,如信息泄露,其危害遠遠大于外部攻擊。文章概述了內部威脅的產生及特點,介紹了內部威脅的相關檢測技術在國內外研究的現狀,列舉了當前用于內部威脅的主流檢測模型,并從數據量、數據特征、攻擊種類、公布時間、優缺點和應用領域等六個方面,簡單對比了國內外專家在內部威脅檢測領域所選用的數據集,最后分別從人工智能和云平臺方面展望了內部威脅檢測領域的研究方向。

關鍵詞: 內部威脅; 檢測模型; 信息泄露; 網絡安全

中圖分類號:TP311? ? ? ? ? 文獻標志碼:A? ? ? 文章編號:1006-8228(2019)06-41-05

Abstract: A severe test of network security is insider threat, such as information leakage, its harm is far greater than outsider attack. This paper summarizes the generation and characteristics of insider threat, introduces the current research status of insider threat detection technology at home and abroad, and makes a simple comparison between domestic and foreign experts in the field of insider threat detection from six aspects of the amount of data, data characteristics, the types of attacks, timing, advantages, disadvantages and application fields. Finally, puts forward? the research directions in the field of insider threat detection from the aspects of artificial intelligence and cloud platform respectively.

Key words: insider threat; detection model; information leakage; network security

0 引言

隨著大數據、云計算蓬勃發展,計算機相關產品在我們生活中扮演著重要角色,我們在享受的同時,信息安全成了不可忽視的安全隱患,數據的非法獲取成了互聯網環境下的巨大威脅,特別是內部威脅,具有一定的透明性,發生在安全邊界之內,相對于外部攻擊更隱蔽,對整個網絡安全環境提出了嚴峻挑戰。

美國防部海量數據庫[1]監測、分析和識別單位雇員的行為是否給國防部帶來危險;2013年斯諾登事件中內部人員通過私人渠道公開內部數據引起媒體廣泛關注;2017年3月,Dun&Bradstreet(鄧白氏)的52GB數據庫遭到泄露,這個數據庫中包括了美國一些大型企業和政府組織(包括AT&T,沃爾瑪、Wells Fargo,美國郵政甚至美國國防部)的3300多萬員工的信息和聯系方式等;2014年1月,韓國信用局內部員工竊取了2000萬銀行和信用卡用戶的個人數據,造成韓國歷史上最嚴重的數據泄露事件,但這只是內部威脅安全的冰山一角。SailPoint的調查顯示,被調查者中20%的人表示只要價錢合適會出賣自己的工作賬號和密碼。即時內部威脅檢測系統(ITDS)是一項昂貴而復雜的工程,但是情報界,國防部,公司都在研究相關檢測模型。

截止2016年4月公安部部署打擊整治網絡侵犯公民個人信息犯罪專項行動以來,全國公安機關網絡安全保衛部門已經查破刑事案件1200余起,抓獲犯罪嫌疑人3300余人,其中銀行、教育、電信、快遞、證券、電商網站等行業內部人員270余人[2]。

國內外內部威脅事件不斷發生,內部威脅應對形式嚴峻,需要社會各界的高度重視,首要工作是分析內部威脅的特征,從而研究可能的應對方案。

1 內部威脅的產生

1.1 相關術語

內部威脅,一般存在于某一個企業或組織的內部,內部的人員與外界共同完成對團隊信息的盜竊和交易。

定義1 內部威脅攻擊者一般是指企業或組織的員工(在職或離職)、承包商以及商業伙伴等,其應當具有組織的系統、網絡以及數據的訪問權。

內部人外延是指與企業或組織具有某種社會關系的個體,如在職員工,離職員工,值得注意的是承包商與商業伙伴擴展了內部人的范圍,即“合伙人”也是潛在的內部攻擊者;內涵則是具有系統訪問權。

定義2 內部威脅是指內部威脅攻擊者利用合法獲得的訪問權對組織信息系統中信息的機密性、完整性以及可用性造成負面影響的行為。

內部威脅的結果是對數據安全造成了破壞,如機密性(如數據竊取)、完整性(如數據篡改)以及可用性(如系統攻擊)等。

企業或者組織信息化程度已經深入日常管理,盡管企業或組織努力保護自身數據,但身份盜竊、數據庫泄露和被盜密碼問題仍然是企業組織面臨的主要挑戰。如今,組織面臨的最大挑戰之一是內部人士的系統濫用,他們的行為深深植根于不遵守監管標準。已經確定,信息安全防御中最薄弱的環節是人,這意味著最嚴重的威脅來自內部人員。

因此,內部威脅產生,主要有兩方面原因:①主體原因,即攻擊者有攻擊的能力,行為完成一次攻擊;②客體原因,一次攻擊能成功都是因為被攻擊對象存在漏洞或者缺乏監管。

1.2 內部威脅的分類

內部威脅[3]有三種主要的分類:偶然的、惡意的和非惡意的。

偶然的威脅通常是由錯誤引起的。例如,由于粗心大意、對政策的漠視、缺乏培訓和對正確的事情的認識,員工可能不會遵循操作流程。惡意的威脅是指故意破壞組織或使攻擊者受益。例如,信息技術(IT)管理員因心懷不滿而破壞IT系統,使組織陷入停頓。在許多事件中,當前和以前的管理員都是因各種動機故意造成系統問題。非惡意的威脅是人們故意采取的行動,而不打算破壞組織。在非惡意威脅中,其動機是提高生產力,而錯誤的發生是由于缺乏培訓或對政策、程序和風險的認識。

1.3 內部威脅特征

⑴ 高危性 內部威脅危害較外部威脅更大, 因為攻擊者具有組織知識,可以接觸核心資產(如知識產權等), 從而對組織經濟資產、業務運行及組織信譽進行破壞以造成巨大損失。如2014年的美國CERT發布的網絡安全調查顯示僅占28%的內部攻擊卻造成了46%的損失。

⑵ 隱蔽性 由于攻擊者來自安全邊界內部, 所以內部威脅具有極強的偽裝性,可以逃避現有安全機制的檢測。

⑶ 透明性 攻擊者來自安全邊界內部,因此攻擊者可以躲避防火墻等外部安全設備的檢測,導致多數內部攻擊對于外部安全設備具有透明性.

⑷ 復雜性 ①內外勾結:越來越多的內部威脅動機與外部對手關聯,并且得到外部的資金等幫助;③合伙人:商業合作伙伴引發的內部威脅事件日益增多,監控對象群體擴大;③企業兼并:當企業發生兼并、重組時最容易發生內部威脅,而此時內部檢測難度較大;④文化差異:不同行為人的文化背景會影響其同類威脅時的行為特征。

2 內部威脅模型

學界曾經對內部威脅提出過諸多的行為模型,希望可以從中提取出行為模式,這部分主要的工作開始于早期提出的SKRAM模型與CMO模型,兩個模型都從內部攻擊者的角度入手,分析攻擊者成功實施一次攻擊所需要具備的要素,其中的主觀要素包括動機、職業角色具備的資源訪問權限以及技能素養,客觀要素則包括目標的內部缺陷的訪問控制策略以及缺乏有效的安全監管等。

根據內部威脅產生的原因,內部威脅的模型也可分為兩類:基于主體和基于客體。其中基于主體模型主要代表有CMO模型和SKRAM模型,這也是最早的內部威脅模型。

2.1 基于主體的模型

CMO模型[4]是最早用于內部攻擊的通用模型,這都是單純從攻擊者的主觀方面建立的模型,沒有考慮到客觀因素,如由于資源所有者內部缺陷的訪問控制策略及其缺乏切實有效的安全監管。攻擊者成功實施一次攻擊主觀方面所需要具備的要素即:①能力(Capability),進行內部攻擊的能力,包括文化層次,技術水平等能力;②動機(Motive),內部攻擊的動機,有因為工作不滿,換取利益等;②機會(Opportunity),不是每個人都有機會攻擊,有攻擊的能力,也有動機,但是還得有合適的機會把動機轉化人實際行動。

SKRAM模型[5]是Parker等人在早期的CMO模型基礎上進行的改進,即需要具備的要素有:①技能(Skills),也即是內部攻擊者的能力;②知識(Knowledge),包括內部攻擊者的知識水平,文化素養;③資源(Resources),職業角色具備的資源訪問權限;④Authority;⑤動機(Motives)。

Jason等人[6]提出內部人員成為了具有攻擊動機的內部攻擊者,主觀要素是用戶的自身屬性,主要影響、反映內部人的當前心理狀態,這些要素主要包括三類:一類是包括內部人的人格特征等內在心理特征,另一類包括精神病史或違法犯罪史等檔案信息以及現實中可以表征心理狀態變化的諸多行為,最后一類則是內部人在組織中的職位、能力等組織屬性。

2.2 基于客體的模型

CRBM模型[7](Role-Based Access Control)是基于角色訪問控制。通過擴展基于角色的訪問控制模型來克服內部威脅的局限性,引入了CRBM(復合基于角色的監視)方法。CRBM繼承了RBAC的優點,將角色結構映射為三個:組織角色(Organization Role,OR)、應用程序角色(Application Role,AR)和操作系統角色(Operating System Role,OSR)。

李殿偉等人[8]將訪問控制與數據挖掘相結合,設計了一種基于角色行為模式挖掘的內部威脅檢測模型,提出了一種基于用戶角色行為準則、行為習慣與實際操作行為匹配的內部威脅預警方法。文雨等人[9]提出一種新的用戶跨域行為模式分析方法。該方法能夠分析用戶行為的多元模式,不需要依賴相關領域知識和用戶背景屬性,針對用戶行為模式分析方法設計了一種面向內部攻擊的檢測方法,并在真實場景中的5種用戶審計日志,實驗結果驗證了其分析方法在多檢測域場景中分析用戶行為多元模式的有效性,同時檢測方法優于兩種已有方法:單域檢測方法和基于單一行為模式的檢測方法。

2.3 基于人工智能的模型

傳統的內部威脅檢測模型主要是基于異常檢測、基于角色等相關技術,隨著人工智能的興起,利用機器學習等相關算法來建立內部威脅模型占據主要地位。這種模型,建立網絡用戶的正常行為輪廓,并利用不同的機器學習算法進行訓練,實現了檢測準確率高的優點,但是效率較低。

Szymanski[10]等人使用遞歸數據挖掘來描述用戶簽名和監視會話中的結構和高級符號,使用一個類SVM來測量這兩種特征的相似性。郭曉明[11]等提出一種基于樸素貝葉斯理論的內部威脅檢測模型。通過分析多用戶對系統的命令操作行為特征,對多用戶命令樣本進行訓練,構建樸素貝葉斯分類器。Yaseen等人[12]研究了關系數據庫系統中的內部威脅。介紹知識圖譜(KG),展示內部人員知識庫和內部人員對數據項的信息量;引入約束和依賴圖(CDG),顯示內部人員獲取未經授權知識的路徑;使用威脅預測圖(TPG),顯示內部人員每個數據項的威脅預測價值(TPV),當內部威脅發生時,TPV被用來提高警報級別。梁禮[13]等人提出基于實時告警的層次化網絡安全風險評估方法,包含服務、主機和網絡三級的網絡分層風險評估模型,通過加權的方式計算網絡各層的安全風險值。分別以實驗室網絡環境及校園網環境為實例驗證了方法的準確性和有效性。

2.4 基于交叉學科的模型

隨著內部威脅的不斷發展,內部威脅的研究領域不斷擴展,基于心理學、社會學等方面也出現新的研究思路。

Tesleem Fagade等人[14]提出了信息安全如何嵌入到組織安全文化中。組織文化被描述為在人、過程和政策之間保持聯系的共同價值觀、行為、態度和實踐。建議將安全管理與治理結合到組織行為和行動文化中,這是最有效的。習慣性行為傳播,通常需要共同努力打破常規。如果組織想要養成安全行為的習慣,那么也許一個與組織安全文化的方向一致的長期目標是一種更好的方法,而不是專注于快速認證狀態,然后假設所有的技術和人工過程都是安全的。組織安全文化被定義為被接受和鼓勵的假設、態度和感知,目的是保護信息資產,從而使信息安全的屬性和習慣得以實現。

匡蕾[15]采用了基于蜜罐技術的檢測模型;B.A.Alahmadi[16]等人對用戶的網絡行為建立關聯,從而檢測出潛在的內部威脅。首先從用戶瀏覽的網頁中提取出文本信息,建立向量;其次建立詞向量與語言獲得和詞匯計數,然后通過建立的Word-LIWC關系矩陣與已有的 LIWC-OCEAN 關系矩陣結合得到詞向量的關系矩陣。OCEAN代表大五人格:開 放 性(Openness)、盡責性(Conscientiousness)、外傾性(Extraversion)、宜人性(Agreeableness)、情緒穩定性(Neuroticism);計算用戶瀏覽的新網頁中的詞向量OCEAN值與日常值的歐氏距離,根據距離的大小判定行為的異常。

3 內部威脅常用數據集

目前有很多公開的數據集,如:KDD99數據集,SEA數據集、WUIL數據集和CERT-IT數據集,表1對主要數據集進行了對比。

⑴ KDD99數據集:KDD99[17](Data Mining and Knowledge Discovery),記錄4,898,431條數據,每條數據記錄包含41個特征,22種攻擊,主要分為以下四類攻擊:拒絕服務攻擊(denial of service,DoS)、遠程到本地的攻擊(remote to local,R2L)用戶到遠程的攻擊(user to remote,U2R)和探測攻擊(probing)。

Putchala[18]將GRU應用于物聯網領域的入侵檢測,在KDD99數據集上進行實驗,得到的準確率高于99%。基于卷積神經網絡的入侵檢測算法在KDD99的實驗下,比經典BP神經網絡和SVM算法有提高。

⑵ SEA數據集:SEA數據集涵蓋70多個UNIX系統用戶的行為日志,這些數據來自于UNIX系統acct機制記錄的用戶使用的命令。SEA數據集中每個用戶都采集了15000條命令,從用戶集合中隨機抽取50個用戶作為正常用戶,剩余用戶的命令塊中隨機插入模擬命令作為內部偽裝者攻擊數據。

⑶ WUIL數據集:WUIL數據集通過借助Windows的審計工具,他們實驗記錄20個用戶的打開文件/目錄的行為,每條記錄包含事件ID、事件時間以及事件對象及其路徑信息(如文件名與文件路徑)。

⑷ CERT-IT數據集:CERT-IT(Insider Threat)數據集[19]來源于卡耐基梅隆大學(Carnegie Mellon University)的內部威脅中心,該中心由美國國防部高級研究計劃局(DARPA)贊助,與ExactData公司合作從真實企業環境中采集數據構造了一個內部威脅測試集。該中心迄今為止最富有成效的內部威脅研究中心,其不僅建立了2001年至今的700多例內部威脅數據庫,還基于豐富的案例分析不同內部威脅的特征,提出了系統破壞、知識產權竊取與電子欺詐三類基本的攻擊類型,由此組合形成復合攻擊以及商業間諜攻擊;此外CERT還建立了內部威脅評估與管理系統MERIT用于培訓安全人員識別、處理內部威脅。CERT完整數據集有80G,全部以csv格式記錄用戶行為,包括文件訪問權限、文件各種屬性以及用戶對文件的增刪改查、Email收發、移動存儲設備、打印機等硬件設備使用記錄、HTTP訪問及系統登錄、工作崗位及工作部門等信息。CERT數據集提供了用戶全面的行為觀測數據以刻畫用戶行為模型。

⑸ Masquerading User Data數據集:Masquerading User Data[20],模擬真是用戶入侵系統。整個數據集由50個文件組成,每個文件對應一個用戶。該文件包含100行和50列,每一列對應于50個用戶中的一個。每一行對應一組100個命令,從命令5001開始,以命令15000結束。文件中的條目是0或1。0代表相應的100個命令沒有受到感染。狀態1代表它們被感染了。

⑹ 其他數據集:Mldata[21]數據集包含了869個公開的數據集,主要是基于機器學習的數據,包含視頻流和鍵值集群和服務度量的Linux內核統計數據、HDF5等。

4 展望

隨著網絡系統不斷龐大,互聯網技術不斷更新,防范網絡攻擊需要綜合網絡測量、網絡行為分析、網絡流量異常檢測及相關檢測模型在處理數據時的最新研究成果,并且還需要有能力分析國內外各種最新網絡態勢。內部威脅的傳統檢測方法在模型的特征抽取和模版匹配有一定的局限性,隨著人工智能、云計算、大數據等新技術的成熟,這些前沿技術在特征抽取和模式匹配時,檢測效率和準確率有較大提升,目前內部威脅熱門研究方向包括:

4.1 人工智能方向

人工智能已經日趨成熟,各行各業都在融合人工智能、機器學習等相關算法技術,在內部威脅檢測領域也是一個熱點。

利用當前互聯網領域前沿的數據分析技術、克隆技術、神經網絡算法、人工智能算法等,在數據采集、身份認證、日志管理、漏洞檢測、操作審計環節上改進,從而大力提高檢測的質量和效率。

4.2 云平臺方向

隨著云計算的興起,云計算面臨著很多安全問題和挑戰,特別是具有某些特權的云平臺的內部管理人員,類似郭東峰[22]、張磊等[23]基于云計算平臺的內部威脅的研究也是是近年來學術界和工業界共同關注的熱點話題。

云平臺的資源訪問入口管控,資源使用痕跡,數據加密方法等云安全防護關鍵技術也是未來研究方向。

參考文獻(References):

[1] 崔翀.美國國防部擬建立大規模數據庫監控潛在“內部威脅”[J].保密科學技術,2016.6.

[2] 菏澤警方偵破販賣個人信息案 銀行、快遞業出了“內鬼”[EB/OL].http://heze.dzwww.com/top/201609/t20160926_14955704.htm,2016.9.26.

[3] Seymour Bosworth, Michel E. Kabay, Eric Whyne.The?Insider Threat[M].https://doi.org/10.1002/978111885-1678.ch13.12,2015.9.

[4] Wood B.,"An Insider threat model for adversary simulation,"SRI International , Research on Mitigating the Insider Threat to Information Systems,2000.2:1-3

[5] Parker D.B.,“Fighting Computer Crime: A New?Framework for Protecting Information,” John Wiley & Sons, Inc.1998.

[6] Jason R.C. Nurse, Oliver Buckley, Philipp A.Legg, MichaelGoldsmith, Sadie Creese, Gordon R.T. Wright and Monica Whitty, “Understanding Insider Threat: A Framework for Characterising Attacks, IEEE Symposium on Workshop on Research for Insider Threat Held As Part of the IEEE Computer Society Security & Privacy Workshops,2014:215-228

[7] Park J S, Ho S M. Composite Role-Based Monitoring?(CRBM) for Countering Insider Threats[C]//Symposium on Intelligence and Security Informatics,2004:201-213

[8] 李殿偉,何明亮,袁方.基于角色行為模式挖掘的內部威脅檢測研究[J].信息網絡安全,2017.3:27-32

[9] 文雨,王偉平,孟丹.面向內部威脅檢測的用戶跨域行為模式挖掘[J].計算機學報,2016.39(8):1555-1569

[10] Szymanski B K, Zhang Y. Recursive data mining formasquerade detection and author identification[C]// Information Assurance Workshop, 2004. Proceedings From the Fifth IEEE Smc. IEEE,2004:424-431

[11] 郭曉明,孫丹.基于樸素貝葉斯理論的內部威脅檢測方法[J].計算機與現代化,2017.7:101-106

[12] Yaseen, Q. & Panda, B. Int. J. Inf. Secur. (2012)11:269.https://doi.org/10.1007/s10207-012-0165-6.

[13] 梁禮,楊君剛,朱廣良等.基于實時告警的層次化網絡安全風險評估方法[J].計算機工程與設計,2013.7:2315-2323

[14] Fagade T., Tryfonas T. (2016) Security by Compliance?A Study of Insider Threat Implications for Nigerian Banks. In: Tryfonas T. (eds) Human Aspects of Information Security, Privacy, and Trust. HAS 2016. Lecture Notes in Computer Science, vol 9750. Springer, Cham.

[15] 匡蕾.基于蜜罐技術的內部威脅檢測模型的設計與實現[D].重慶大學,2014.

[16] B.A.Alahmadi, P.A..Legg, J.R.C.Nurse, “Using Internet?Activity Profiling for Insider-Threat Detection,”12th International Workshop on Security in Information Systems(WOSIS 2015),2015.

[17] Information and Computer Science University ofCalifornia, Irvine[EB/OL].https://kdd.ics.uci.edu

[18] Gao Ni, Gao Ling, Gao Quanli, et al. An intrusion?detection model based on deep belief networks[C] Int Conf on Advanced Cloud and Big Data.NJ:IEEE,2014:247-252

[19] Carnegie Mellon University Software Engineering Institute[EB/OL].https://www.sei.cmu.edu

[20] Matthias Schonlau.Masquerading user data[EB/OL].http://www.schonlau.net

[21] http://mldata.org

[22] 郭東峰.基于分層特征云計算模型的電網內部威脅檢測[J].計算機測量與控制,2013.21(2):55-57

[23] 張磊,陳興蜀,劉亮等.Virt-RSBAC:一種防御云計算內部威脅的框架[J].工程科學與技術,2014.46(6):114-121