網絡入侵節點的盲取證技術研究與仿真

王莉莉 張建軍

摘 ?要: 為了提高網絡入侵的檢測能力和盲取證能力,進行網絡入侵節點的盲取證技術研究,提出基于分組鏈路轉發協議融合的網絡入侵節點的盲取證技術。構建入侵網絡節點的分組鏈路轉發模型,采用融合濾波控制方法進行網絡入侵節點的差異性特征提取,根據提取入侵節點的差異性譜特征量進行盲源定位,采用自相關檢測器進行網絡入侵節點的可靠性分離,結合模糊決策方法構建入侵節點盲取證的判決統計量,采用門限閾值判斷方法,結合分組鏈路轉發協議實現路由融合,從而完成入侵節點的準確定位和盲取證。仿真結果表明,采用該方法進行網絡入侵節點的盲取證,對入侵節點的定位性能較好,提高了網絡入侵的檢測能力,確保網絡安全。

關鍵詞: 網絡入侵; 節點; 盲取證; 盲源定位; 分組轉發協議; 模糊決策方法

中圖分類號: TN915.08?34; TP393 ? ? ? ? ? ? ? ? ?文獻標識碼: A ? ? ? ? ? ? ? ? ? 文章編號: 1004?373X(2019)09?0051?04

Research and simulation of blind forensics technology for network intrusion node

WANG Lili, ZHANG Jianjun

(Youth College of Political Science of Inner Mongolia Normal University, Hohhot 010000, China)

Abstract: In order to improve the abilities of network intrusion detection and blind forensics, the blind forensics technology of network intrusion node is studied, and the blind forensics technology of network intrusion node is proposed on the basis of packet link forwarding protocol fusion. The packet link forwarding model of the network intrusion node is constructed. The fusion filtering control method is used to extract the difference feature of the network intrusion node. The blind source location is carried out according to the extracted difference spectrum characteristic quantity of the intrusion node. The self?correlation detector is adopted to perform the reliability separation of the network intrusion nodes, and combined with the fuzzy decision method to construct the decision statistics of blind forensics of the intrusion nodes. The threshold judgment method is adopted and combined with the packet link forwarding protocol to realize the routing fusion, and complete the accurate location and blind forensics of intrusion node. The simulation results show that the proposed method used for blind forensics of network intrusion node has higher localization performance, and can improve the detection ability of network intrusion, and ensure the network security.

Keywords: network intrusion; node; blind forensics; blind source location; packet forwarding protocol; fuzzy decision method

0 ?引 ?言

隨著網絡對抗的不斷升級,網絡入侵的隱蔽性越來越強,在分布式的多源組網環境下,網絡入侵節點具有很強的關聯耦合性和不可逆性,對網絡入侵節點的檢測難度較大,需要研究一種有效的網絡入侵節點的檢測和取證方法,提高網絡入侵的安全防御能力。研究在多源分布網絡環境下的網絡入侵節點的盲取證方法,將在網絡安全檢測領域具有很好的應用價值[1]。

對網絡入侵節點的盲取證研究建立在網絡入侵的信號特征分析和特征提取基礎上,通過構建網絡入侵的檢測統計量模型,結合統計特征分析方法實現網絡入侵節點的盲源定位和檢測,具有很好的取證效果。傳統方法主要有Cache一致性檢測方法、二維譜峰搜索方法、自相關取證檢測方法、編碼取證方法等[2?4],通過提取網絡入侵特征分布的樣本序列,結合融合濾波和自相關特征匹配方法實現網絡入侵檢測,具有很好的檢測性能,但上述方法進行網絡入侵節點的盲取證過程容易受到節點與節點的干擾作用,導致對入侵節點的盲取證準確性不好。文獻[5]提出最小均方誤差準則的網絡入侵節點的倒追檢測和盲取證方法,采用能量融合信道均衡方法進行路由節點分發控制,提高入侵節點檢測中的自適應轉發控制能力。文獻[6]提出一種基于節點自身的剩余能量均衡控制博弈的入侵檢測方法,實現入侵節點的盲源定位和特征分離,該方法進行入侵節點的盲取證過程存在計算開銷過大的問題。

針對上述問題,本文提出基于分組鏈路轉發協議融合的網絡入侵節點的盲取證技術,構建入侵網絡節點的分組鏈路轉發模型,根據提取到入侵節點的差異性譜特征量進行盲源定位,采用自相關檢測器進行網絡入侵節點的可靠性分離。結合模糊決策方法構建入侵節點盲取證的判決統計量,實現網絡入侵節點的盲取證優化,最后進行仿真測試,展示了本文方法在提高網絡入侵節點盲取證和檢測中的優越性能。

1 ?網絡節點分布模型

1.1 ?網絡節點的分組鏈路轉發模型

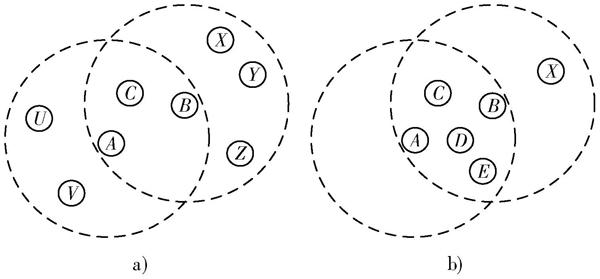

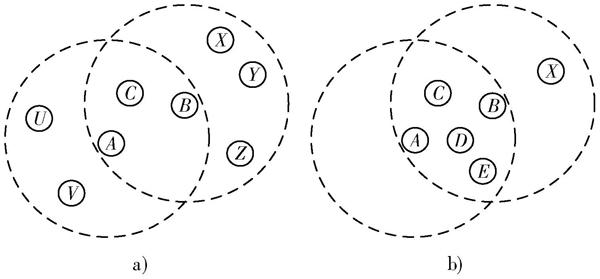

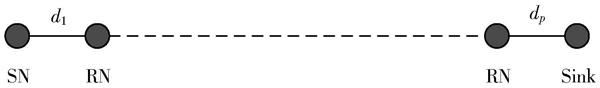

假設在網絡節點的陣元分布區域中,節點的分布模型用二元有向圖表示為[G=(V,E)],用分布式網絡分簇協議進行網絡節點的盲取證和定位,假設分組路由轉發網絡的[N]個節點,在超寬帶傳輸控制下,根據能量均衡博弈進行網絡節點的比特率和能量關系分析,得到入侵節點的關聯分布特征量滿足:[F=i=1N+1-Li2log1+pi-j=1N+1mjDj]。在最小代價約束下,入侵節點的自適應轉發控制協議為[c=a⊕b],使用負載均衡(Load?Balancing)策略進行網絡入侵節點的邊緣特征檢測[7]。當入侵節點的支配點集的邊向量為[u],在入侵位置采用譜特征檢測方法得到節點的入侵位置為[ηn∈Ωη,n=1,2,…,N],在網絡入侵節點的有向向量集中,在最短路徑和最小跳數約束下,得到網絡入侵節點的博弈均衡控制矩陣為[P*=[p1,p2,…,pmax]T],在滿足凸優化條件下得到入侵節點的路由[n]的位置為[xηn],根據路由轉發位置進行分組交換設計[8],由此得到網絡入侵下的節點分布模型如圖1所示。

在圖1所示的節點拓撲結構模型中,網絡路由節點分別為[p]和[q],鏈路分布距離[l]的兩個節點之間的關聯特征量為:

根據節點的活躍度進行節點入侵的可靠性評估,可靠性評估系數[Fi1=1Pi1],由此構建網絡節點的分組鏈路轉發模型,路由協議可描述為如下形式:

在多重節點分布模式下,采用匯聚鏈路控制方法進行節點的分組檢測和信息融合,提高對網絡入侵節點的定位和取證能力[9]。

圖1 ?網絡入侵下的節點分布模型

1.2 ?網絡入侵節點的差異性特征提取

采用融合濾波控制方法進行網絡入侵節點的差異性特征提取,初始化網絡節點的位置[p∈][[0,p1,p2,…,pmax]],采用隨機抽取方法進行網絡入侵節點的敏感性分析,初始敏感值為[CHi(i∈C)],簇首節點的靈敏度系數為[l=0]。令[fpi=-Li2log1+pi],根據節點連通的優先級[E=E1?E2?E3]得到鄰居節點作為入侵節點的概率分布統計量為:

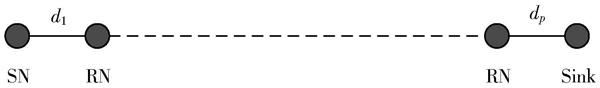

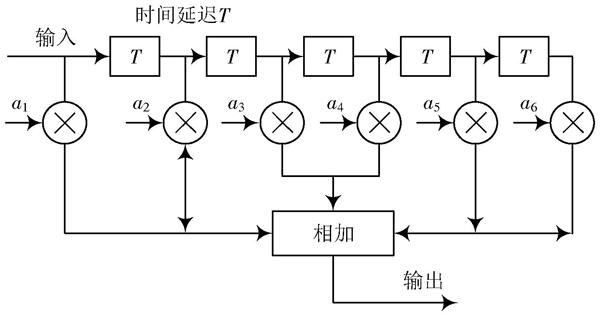

圖2 ?網絡入侵節點定位鏈路模型

在圖2所示的鏈路模型中,采用融合濾波控制方法進行網絡入侵節點的差異性特征提取,得到特征提取結果為[W(p)=GTp2-Cp+αT],[W(p)]是關于節點的自由鏈路集[p]的二次函數。

2 ?網絡入侵節點的盲取證算法設計

2.1 ?入侵節點模糊決策

構建入侵網絡節點的分組鏈路轉發模型,采用融合濾波控制方法進行網絡入侵節點的差異性特征提取,根據提取到的入侵節點的差異性譜特征量進行盲源定位[10?12],得到節點入侵的盲取證判決統計量為:

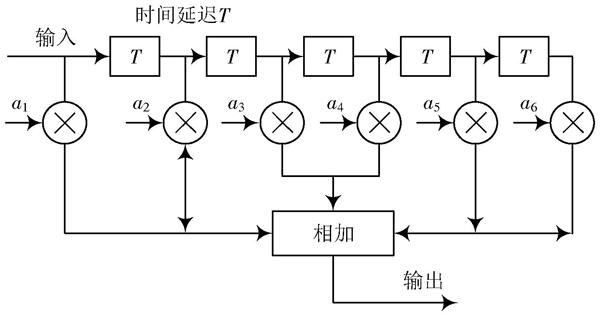

當入侵節點的最小化均方根誤差[MSE=][Ee(n)2>K]時,取較小的[α2]和[β2]進行差異性譜特征分析,進行入侵節點的輸出譜特征量的差異化補償[13],采用盲均衡方法進行入侵節點的特征分解,盲均衡器如圖3所示。

圖3 ?網絡入侵檢測的盲均衡器

2.2 ?入侵節點及盲取證

采用自相關檢測器進行網絡入侵節點的可靠性分離,結合模糊決策方法構建入侵節點盲取證的判決統計量,網絡入侵節點的分離輸出為:

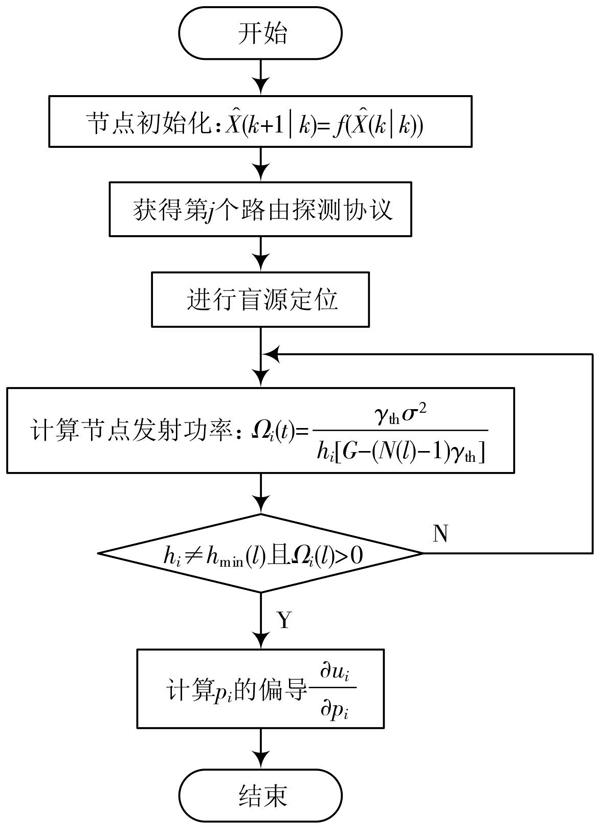

式中:[Newi=(ei,1,ei2,…,eiD)],提取網絡入侵節點在單鏈路傳輸下的能量譜特征[ht=iaitδt-iTS],根據提取的特征量進行路由沖突重組,采用門限閾值判斷方法[14],結合分組鏈路轉發協議實現路由融合,實現節點盲取證,步驟描述如下:

步驟1:路由沖突時隙初始化和節點初始化,[X(k+1k)=f(X(kk))]。

步驟2:計算簇首節點的能量譜,得到在網絡入侵下的第[j]個路由探測協議。

步驟3:在節點匯聚鏈路中進行信息增強,提取到入侵節點的差異性譜特征量進行盲源定位,得到入侵節點定位的覆蓋點集。

步驟4:使用接納控制后得到SINR值,得到簇首節點發射功率[Ωi(t)=γthσ2hi[G-(N(l)-1)γth]]。

步驟5:在鄰居節點[PN×1]中計算輸出增益值[hi=hmin(l)]且[Γi≤γth],則令[pi(l+1)=0],結合自適應路由均衡控制方法,得到輸出鏈路集[pi(l+1)=min(pmax,Ωi(l+1))],如果剩余活動節點的譜分量增益值[hi≠hmin(l)]且[Ωi(l)>0],得到的入侵節點的定位結果為求[pi]的一階偏導數:

步驟6:根據判決門限進行自適應迭代,直到滿足收斂準則,結束。

綜上分析,得到本文設計的網絡入侵節點的盲取證實現流程如圖4所示。

圖4 ?網絡入侵節點的盲取證實現流程圖

3 ?仿真測試

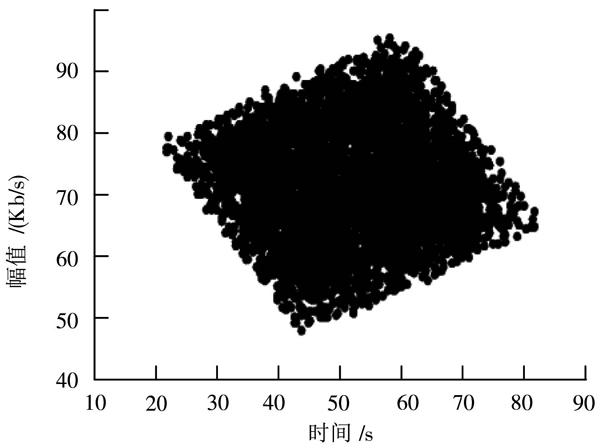

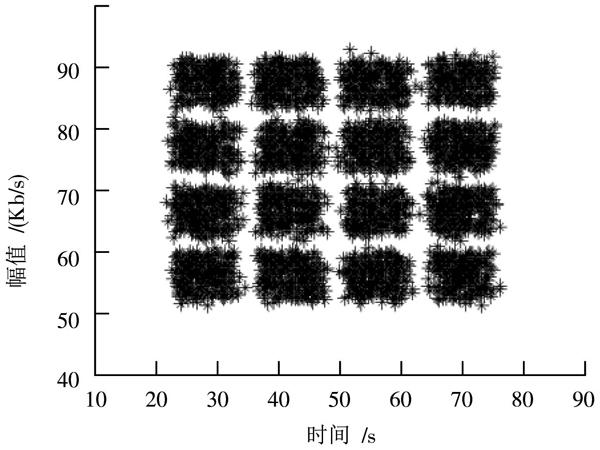

通過仿真實驗測試本文方法進行網絡入侵節點的盲取證和檢測中的應用性能,設置網絡的節點分布區域為250×250,節點的初始發射功率為[Pe=0.18],對網絡入侵節點的初始檢測概率為[Pd=0.90],網絡的分布層數設定為[m=3],對節點的輸出信息的采樣頻率為100 kHz,測試數據集的長度為1 024,根據上述仿真參量設定,得到入侵節點的輸出數據采樣結果如圖5所示。

圖5 ?入侵節點的輸出數據采樣結果

以圖5的采樣數據作為研究對象,采用本文方法進行入侵節點的盲取證,得到入侵節點定位盲取證結果如圖6所示。

圖6 ?入侵節點定位盲取證結果

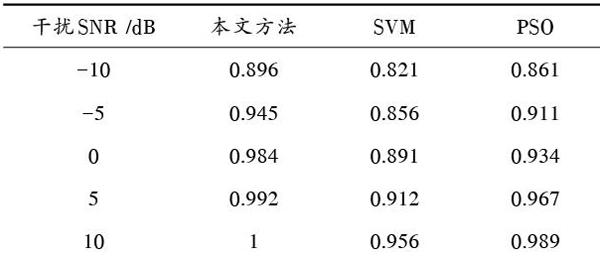

分析圖6得知,采用本文方法進行入侵節點盲取證,對入侵節點的分類識別和定位準確性較好,測試入侵檢測性能,得到對比結果見表1,分析得知,本文方法進行入侵節點的盲取證,對入侵檢測的準確率較高,性能較好。

表1 ?入侵檢測準確性對比

4 ?結 ?語

本文設計了一種有效的網絡入侵節點的檢測和取證方法,提高了網絡入侵的安全防御能力。構建網絡入侵的檢測統計量模型,結合統計特征分析方法實現網絡入侵節點的盲源定位和檢測。基于分組鏈路轉發協議融合的網絡入侵節點的盲取證技術,提取入侵節點的差異性譜特征量進行盲源定位,結合模糊決策方法構建入侵節點盲取證的判決統計量,實現入侵節點準確定位和盲取證。研究得知,本文方法進行入侵節點盲取證能提高入侵檢測能力。

參考文獻

[1] 章武媚,陳慶章.引入偏移量遞階控制的網絡入侵HHT檢測算法[J].計算機科學,2014,41(12):107?111.

ZHANG Wumei, CHEN Qingzhang. Network intrusion detection algorithm based on HHT with shift hierarchical control [J]. Computer science, 2014, 41(12): 107?111.

[2] MARIMON M C, TANGONAN G, LIBATIQUE N J, et al. Development and evaluation of wave sensor nodes for ocean wave monitoring [J]. IEEE systems journal, 2015, 9(1): 292?302.

[3] JEON W S, HAN J A, DONG G J. A novel MAC scheme for multichannel cognitive radio Ad Hoc networks [J]. IEEE tran?sactions on mobile computing, 2012, 11(6): 922?934.

[4] AHSEN M, HASSAN S A. A Poisson point process model for coverage analysis of multi?hop cooperative networks [C]// Proceedings of the 2015 International Wireless Communications and Mobile Computing Conference. Dubrovnik: IEEE, 2015: 442?447.

[5] GENNARELLI G, SOLDOVIERI F. Multipath ghosts in radar imaging: physical insight and mitigation strategies [J]. IEEE journal of selected topics in applied earth observations and remote sensing, 2014, 8(3): 1078?1086.

[6] XIU C, BA F. Target tracking based on the improved Camshift method [C]// Proceedings of the 2016 Chinese Control and Decision Conference. Yinchuan, China: IEEE, 2016: 3600?3604.

[7] 李梓楊,于炯,卞琛,等.基于負載感知的數據流動態負載均衡策略[J].計算機應用,2017,37(10):2760?2766.

LI Ziyang, YU Jiong, BIAN Chen, et al. Dynamic data stream load balancing strategy based on load awareness [J]. Journal of computer applications, 2017, 37(10): 2760?2766.

[8] SHI Zhan, XIN Yu, SUN Yue, et al. Task allocation mechanism for crowdsourcing system based on reliability of users [J]. Journal of computer applications, 2017, 37(9): 2449?2453.

[9] CHEUNG M H, SOUTHWELL R, HOU F, et al. Distributed time?sensitive task selection in mobile crowdsensing [C]// Proceedings of the 16th ACM International Symposium on Mobile Ad Hoc Networking and Computing. New York: ACM, 2015: 157?166.

[10] 秦寧寧,余穎華,吳德恩.移動混合傳感網中節點自主部署算法[J].電子與信息學報,2016,38(7):1838?1842.

QIN Ningning, YU Yinghua, WU Deen. Autonomous deployment algorithm in mobile heterogeneous networks [J]. Journal of electronic and information technology, 2016, 38(7): 1838?1842.

[11] MAHBOUBI H, MOEZZI K, AGHDAM A G, et al. Distributed deployment algorithms for improved coverage in a network of wireless mobile sensors [J]. IEEE transactions on industrial informatics, 2014, 10(1): 163?174.

[12] MAHBOUBI H. Distributed deployment algorithms for efficient coverage in a network of mobile sensors with nonidentical sensing capabilities [J]. IEEE transactions on vehicular technology, 2014, 63(8): 3998?4016.

[13] 陳凱,許海銘,徐震,等.適用于移動云計算的抗中間人攻擊的SSP方案[J].電子學報,2016,44(8):1806?1813.

CHEN Kai, XU Haiming, XU Zhen, et al. Hash?based secure simple pairing for preventing man?in?the?middle attacks in mobile cloud computing [J]. Acta electronica Sinica, 2016, 44(8): 1806?1813.

[14] AREFI M M, ZAREI J, KARIMI H R. Adaptive output feedback neural network control of uncertain non?affine systems with unknown control direction [J]. Journal of the Franklin Institute, 2014, 351(8): 4302?4316.