5G網絡的設備及其接入安全

陸海濤 李剛 高旭

摘要:分析了5G基站在自身的硬件和軟件資源、無線空口、傳輸接口和管理接口等方面所面臨的安全威脅,以及針對這些安全威脅的安全解決方案。認為安全對5G產品來說非常重要,也是5G技術能夠切實推廣應用的重要基礎。5G網絡的設備及其接入所面臨的安全威脅隨著技術的演進不斷更新變化,需要人們采取相應的安全技術來應對。

關鍵詞:安全威脅;加密;認證;授權

Abstract: The security threats faced by 5G base station in its own hardware and software resources, wireless air interface, transmission interface and management interface are analyzed in this paper, as well as the security solutions to these security threats. It is considered that security is very important for 5G products and is an important basis for the practical application of 5G technology. With the evolution of technology, security threats are constantly changing. It is necessary to adopt appropriate security technology to ensure product safety.

Key words: security threats; encryption; authentication; authorization

隨著物聯網的大規模應用,越來越多的設備接入到5G網絡,并要求提供大容量、大連接和高可靠低時延的移動通信。2018年6月13日,第3代合作伙伴(3GPP)正式發布5G 新空口(NR)標準方案,完成了5G全功能的標準化工作。3GPP定義了5G的3大應用場景分別為:增強移動寬帶(eMBB)、高可靠低時延通信(uRLLC)以及海量機器類通信(mMTC),支持諸如物聯網、觸覺互聯網等更高數據速率、更低時延和更大規模的設備連接,對安全提出挑戰。

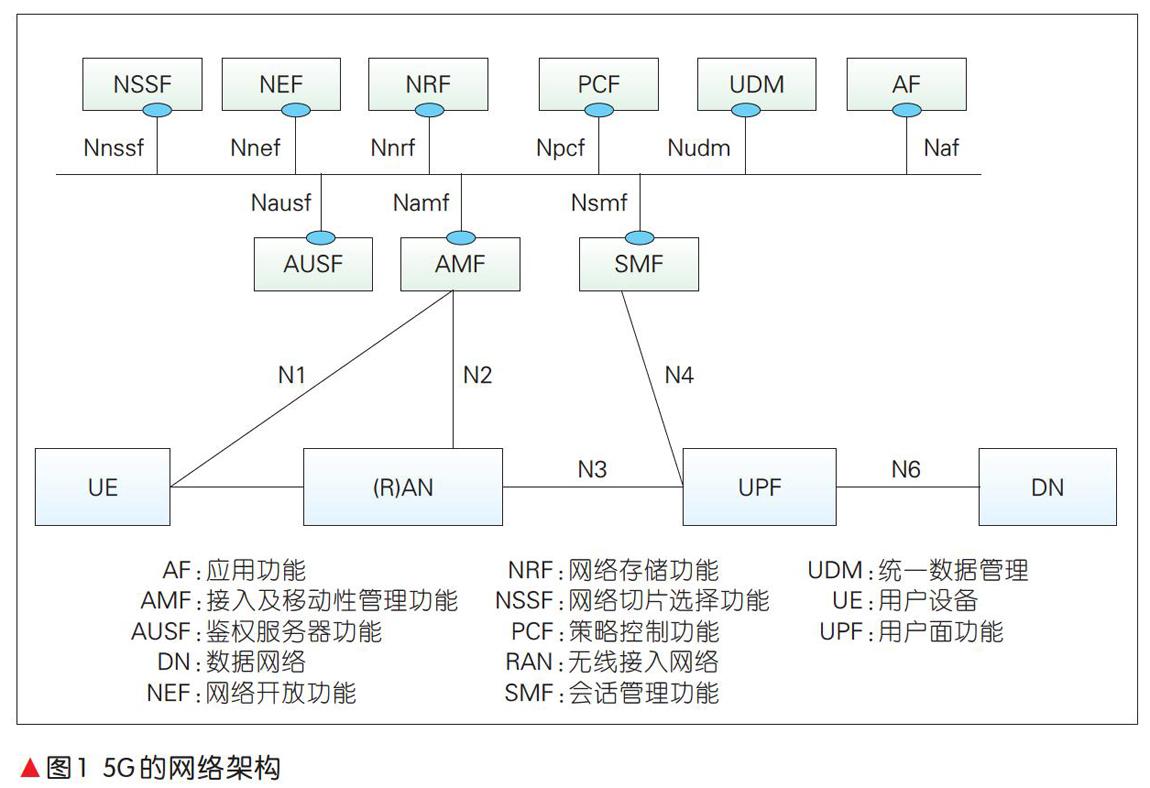

5G網絡的新架構如圖1[1]所示,主要由用戶設備(UE)、無線接入網絡(RAN)、5G核心網(5GC)功能組件和數據網絡(DN)組成。

其中RAN是5G基站(gNB)設備,用來連接所有終端用戶;UE提供對用戶服務的訪問;接入及移動性管理功能(AMF)提供核心網控制面功能;用戶面功能(UPF)提供核心網用戶面功能;鑒權服務器功能(AUSF)提供認證服務器功能,用于歸屬網絡的5G安全過程。

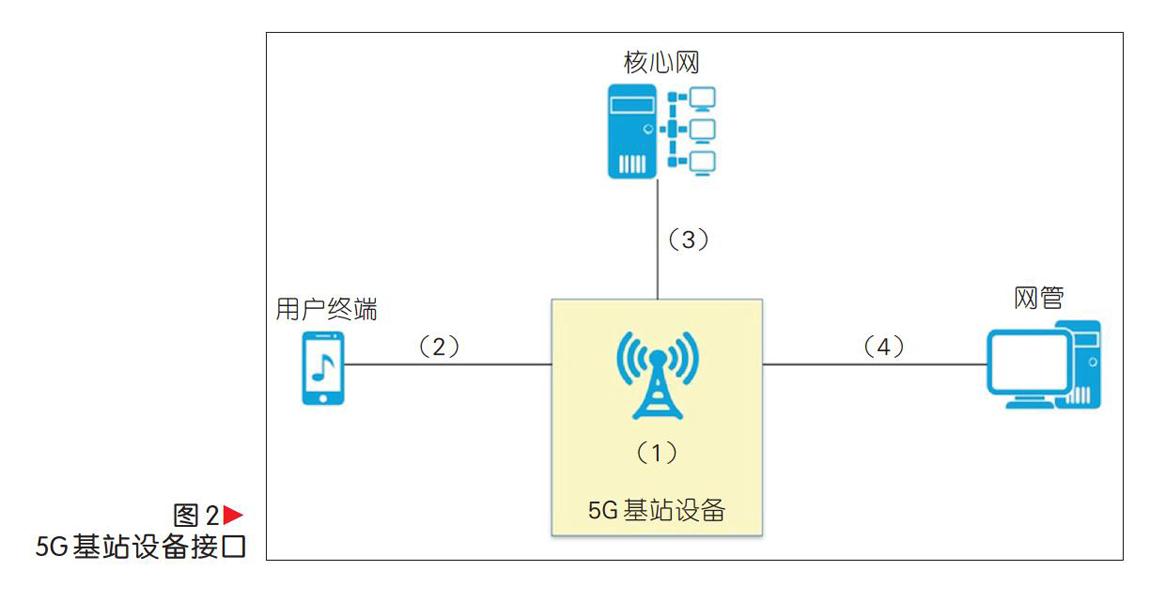

本文中,我們討論的5G網絡設備和接入安全主要是針對5G基站設備。安全的核心關注點就在gNB的外部接口和gNB的內部互聯安全需求,通常安全攻擊點都是在系統的外部接口發起。RAN的核心在于如何保證UE與gNB空口上傳輸信息的安全性、5G基站本身操作維護的網管系統的接口安全性等。

1 5G網絡設備的接入安全? 威脅

5G基站設備,是無線通信網絡中的一部分,存在于UE和核心網間,實現無線接入技術。如圖1所示,5G 基站設備的安全威脅,主要有4個方面:一是構成gNB的硬件、軟件及網絡的基礎設施的安全威脅;二是針對連接NG-UE的空口上傳送信息的空口安全威脅;三是針對連接到5GC的N2和N3參考點的傳輸網絡安全和信息的安全威脅;四是對基站連接到網管的管理平面的安全威脅,具體如圖2所示。

(1)基礎設施的安全威脅。

基站設備的基礎設備包括部署環境、硬件設備以及基站內部的軟件版本、數據、文件等。對于部署環境和硬件,其面臨的安全威脅是損壞設備周圍環境,如溫度、煙霧等,或直接破壞設備的硬件。對于基站內的軟件,其面臨的安全威脅是非授權登錄基站或普通賬戶登錄基站后執行非授權的訪問,從而破壞基站的數據、文件等,導致基站功能不可用。

(2)空口的安全威脅。

空口指用戶終端和基站設備間的空中無線信號傳播。空口的安全威脅主要表現為3方面:信息泄露,在基站發射信號的覆蓋區域,非法用戶也能接收,并通過偵聽、嗅探、暴力破解等手段獲取基站的轉發數據,造成信息泄露;數據欺騙,例如偽造虛假的基站發射無線信號,騙取合法用戶接入,然后盜取用戶數據或實施欺詐;攻擊設備發射強干擾信號,破壞正常用戶和基站的無線連接,從而造成正常基站的業務中斷。

(3)核心網接口的安全威脅。

基站的核心網接口包括基站與核心網、基站與基站間的用戶面數據和信令面數據接口,通過以太網傳輸。因此也會面臨與一般IP網絡相同的安全威脅,包括不安全的網絡傳輸協議引起的數據泄漏,針對網絡可用性的攻擊(例如拒絕服務(DOS)攻擊、廣播包攻擊,緩沖區溢出等造成基站不能提供正常服務),以及對傳輸數據篡改破壞數據完整性。

(4)網管接口的安全威脅。

網管接口是后臺網管設備與前臺基站的管理面數據接口,也通過以太網傳輸。網管接口的安全威脅首先是網絡傳輸協議。一些不安全的網絡傳輸協議,例如Telnet、文件傳輸協議(FTP)、超文本傳輸協議(HTTP)、簡單網絡管理協議(SNMP)v1/v2等不進行加密處理,很容易受到嗅探攻擊,導致數據泄漏;第2個威脅是賬戶和密碼管理的健壯性,例如密碼較弱,就很容易受到字典攻擊或暴力破解,基站被非法登錄攻擊;第3個威脅是權限控制管理,如果賬戶的分級權限控制不好,也會造成非授權用戶或授權用戶的非授權訪問,破壞數據的機密性和完整性;還有就是會話管理控制,例如缺乏最大會話連接數限制,就容易遭受DOS攻擊,導致系統資源耗盡等。

2 5G網絡設備及接入的

安全方案

相比于2G/3G/4G在網絡上存在的安全弱點,5G在網絡定義和標準還建立過程中,安全性是一個核心問題。5G的應用場景和網絡架構要復雜許多,包括eMBB場景下的大容量用戶通信保證、uRLLC場景下的大量物聯網設備接入、云化的集中單元(CU)部署、虛擬化的網絡架構等,對安全性都有著很大的挑戰。

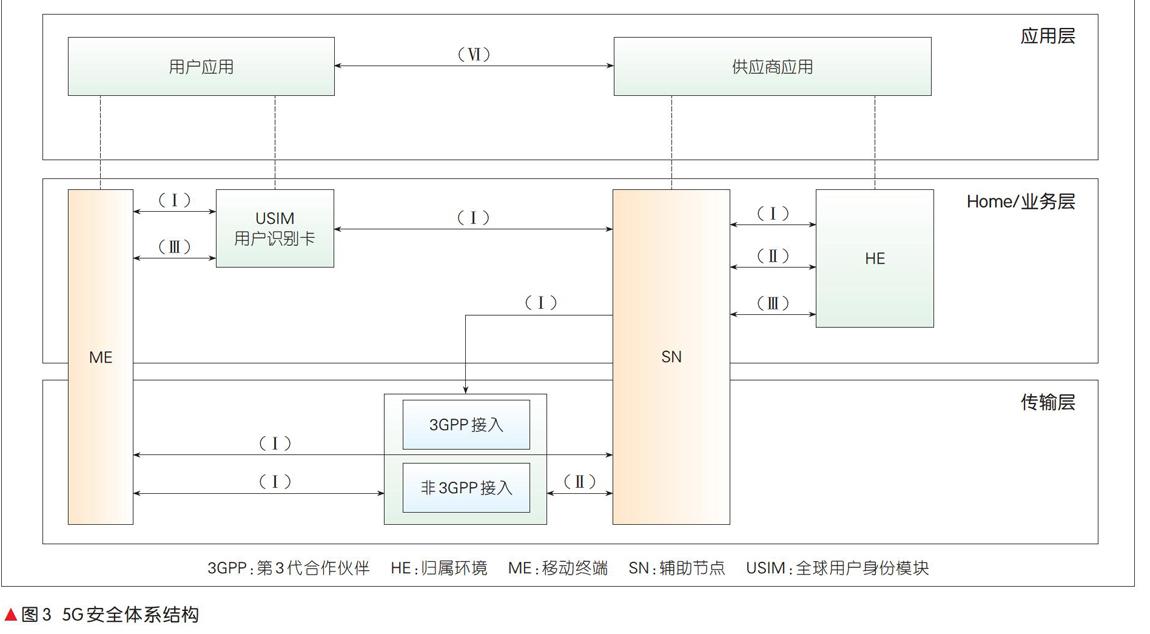

3GPP 33.501[2]提出5G網絡安全整體架構,具體如圖3所示。

圖3中,(I)是網絡訪問安全,表示一組安全功能,使UE能夠安全地通過網絡驗證和訪問服務,包括3GPP訪問和非 3GPP訪問;(II)是網絡域安全,表示一組安全功能,使網絡節點能夠安全地交換信令數據和用戶平面數據;(III)是用戶域安全,表示保護用戶訪問移動設備的一組安全功能;(IV)是應用域安全,表示一組安全性功能,使用戶和供應商中的應用程序能夠安全地交換消息。

5G協議引入了用戶永久標識符(SUPI)和用戶隱藏標識符(SUCI)的概念。更重要的是,5G規范中引入了基于公鑰基礎設施(PKI)的安全體系結構,允許驗證和鑒別源自5GC的控制面消息(CPM)。

這是3GPP協議在5G體系架構上的安全考慮。具體地,針對5G基站設備及其接入,并根據圖2所示的4個方面的安全威脅,我們分別采用了不同的安全解決方案。

2.1 基礎設施的安全方案

基站基礎設施的安全,首先要確保對基站設備本身及周圍組網設施的物理安全,如設置門禁、監測控制、配備煙霧、溫度傳感器等,有異常及時通知管理員。

同時,還要做好防火墻配置。基站設備在系統組網中通過IP協議連接核心網、網管服務器等網絡設備,很容易遭受IP網絡的攻擊,如DoS、廣播包、緩沖區溢出攻擊等。通過配置防火墻過濾規則,只提供對外開放的端口/協議列表,不使用的端口缺省拒絕。另外,還可以配置入侵檢測系統(IDS),對網絡攻擊行為及時檢測并警報,以盡快采取響應措施。

除了基站硬件和組網環境,基站軟件資源具體包括操作系統、軟件版本、數據存儲文件也是重要的基礎設施。攻擊者會利用操作系統和數據庫等漏洞攻擊設備,因此需要定期對設備軟硬件進行安全威脅分析和評估。每發布一個軟件版本,都需要經過第三方軟件的安全掃描和評估,以將發現的漏洞和風險及時解決。通過對版本的數字簽名來檢驗版本的合法性,防止被篡改。數據存儲文件的安全是通過設置安全存儲區,對數據分類(不同分類的數據存儲在不同的存儲區),并進行嚴格的訪問控制,以確保機密性。例如,基站的機密信息要加密存儲,存放在安全存儲區,只有管理員權限才能訪問。

2.2 空口的安全方案

(1)支持雙向認證。

在2G時代,移動終端使用普通用戶身份識別卡(SIM),只支持可擴展身份認證協議(EAP)-SIM單向鑒權,即網絡對SIM卡進行身份合法性認證,而沒有用戶終端對網絡的認證,這就造成“偽基站”。長期演進(LTE)使用了全新的雙向認證方式,使用配置用戶識別模塊(UIM)的USIM卡,只有都完成網絡對終端認證和終端對網絡認證后才接入網絡。

5G的雙向認證流程和LTE變化不大,可以不換卡,不換號,并且使用EAP-認證與密鑰協商協議(AKA),支持統一框架下的雙向認證。EAP-AKA的認證流程[2]如圖4。增加5G-AKA認證,是通過向歸屬網絡提供UE從訪客網絡成功認證的證明,來進一步增強EPS-AKA的安全性。

(2)支持數據機密性。

數據加密指發送方通過加密算法將明文數據轉換為密文數據,保證數據不被泄露。5G基站根據SMF發送的安全策略激活用戶數據的加密,支持NEA0、128-NEA1、128-NEA2、128-NEA3等加密算法,加密算法再由5G基站通過安全模式信令(RRC)指示給UE。加密密鑰由UE和5G基站分別生成。

(3)支持數據完整性。

支持數據完整性指發送方通過完整性算法計算出完整性消息認證碼(MAC-I),接收方通過完整性算法進行計算(X-MAC),再比較MAC-I和X-MAC是否一致,以保證數據不被篡改。

5G基站根據SMF發送的安全策略激活用戶數據的完整性保護。完保算法由5G基站通過RRC信令指示給UE。5G基站支持NEA0、128-NEA1、128-NEA2、128-NEA3等完整性算法,發送方采用協商確定的某一完整性保護算法。完保密鑰由UE和5G基站分別生成。

2.3 核心網接口的安全方案

5G基站設備的傳輸安全主要包括N2、N3口的傳輸安全,并按照開放式系統互聯(OSI)七層協議,在不同的協議層都有各自的安全解決方案。

(1)物理層安全。物理層通過線纜屏蔽傳輸信號,防止外部監測和干擾,同時支持多物理鏈路和多物理端口冗余備份,提供系統的可用性。

(2)鏈路層安全。對不同數據平面,鏈路層使用虛擬局域網(VLAN)隔離,防止DoS攻擊和數據嗅探;支持MACSec加密,為用戶提供安全的MAC層數據發送和接收服務,包括用戶數據加密、數據幀完整性檢查及數據源真實性校驗;支持802.1x訪問控制和認證協議,只有通過有效認證,基站才能接入運營商網絡,網絡物理端口才對基站開放,以限制未經授權的用戶/設備通過接入端口訪問局域網(LAN)/無線局域網(WLAN)。

(3)網絡層安全。網絡層支持IPSec安全隧道協議,提供端到端的加密和認證功能,保證數據的完整性和機密性。通信時和通信對象的密鑰交換方式使用Internet密鑰交換協議(IKE)、RFC5996、數據傳輸使用封裝安全載荷(ESP)報文格式、RFC4303。

5G規范中引入了基于PKI的安全體系結構,3GPP 33.310協議定義了基站數字證書的注冊機制,以及應用數字證書與核心網安全網關(SEG)建立安全通信鏈路的過程[3],具體如圖5所示。

首先是準備階段,基站由設備商預先提供出廠生成的公私鑰對,并預裝由設備商簽名的數字證書、運營商的登記授權(RA)/證書授權(CA)服務器預裝設備商的根證書、核心網SEG預裝運營商根證書。然后基站向核心網注冊使用CMPv2協議向RA/CA發起證書申請,RA/CA則使用設備商根證書和設備商簽名證書來對基站進行身份驗證,驗證通過后給基站簽發運營商證書并返回證書響應,基站證書替換為運營商簽名證書,完成基站注冊。隨后基站就使用運營商簽名證書和核心網安全網關建立IPSec連接。

2.4 網管接口的安全方案

網管是對基站設備的管理系統完成基本的數據配置、監測控制、性能統計等功能。基站與網管系統通過IP網絡連接,有可能暴露在公網,因此面臨非法入侵、信息泄露、服務中斷、物理破壞等安全威脅。和網管接口相關的安全解決方案如下幾個方面。

(1)賬戶管理。

基站系統支持集中賬戶管理和本地賬戶管理。集中賬戶是指由網管創建和管理并集中到網管進行認證的賬戶,本地賬戶是由網管創建但在基站本地進行認證的賬戶。賬戶管理支持常用的用戶名密碼方式認證,以及基于PKI的數字證書雙因素認證方式。

對于使用用戶密碼認證方式,為避免密碼易被破解,系統可以支持強制為系統配置高強度密碼,如長度至少8位,密碼必須至少包含數字、大寫字母、小寫字母、特殊字符中的3類。同時,系統支持檢測密碼強度是否滿足要求,如果密碼不滿足規則,可以強制用戶在登錄時修改為高強度密碼。

系統還可以根據不同的用戶要求,為帳號設置對應的有效期,帳號到了有效期,將不允許再使用。為了避免用戶密碼被暴力破解,系統支持對登錄密碼嘗試次數做限定,超出嘗試次數,用戶會被鎖定,鎖定又支持按照用戶來源鎖定和按照用戶鎖定的鎖定策略。

(2)權限管理。

對接入系統的用戶需要做身份認證,非授權用戶不能接入系統。用戶接入系統后,還需要進行權限控制,即用戶能夠讀取/修改/執行系統文件是否在授權范圍內。系統需要對用戶分組,不同等級的用戶分組有不同的權限。

登錄用戶通過身份驗證后,可以對5G基站設備進行管理操作。基站需要根據用戶的分組對用戶操作進行授權控制,為用戶授予相應的操作權限。系統遵循最小特權和職責分離的原則,為不同職能的用戶創建出不同權限的角色。

同樣,帳號信息類也有專門的權限控制,只有授予了帳號修改權限的安全管理員才能對帳號以及權限進行配置,避免帳號權限被惡意修改。

(3)傳輸安全。

系統通過支持安全鏈路傳輸數據,使用安全通道協議(SSH)/安全文件傳送協議(SFTP)/簡單網絡管理協議(SNMPv3)協議,以及基于這些協議實現的加密安全通道,確保數據在網絡傳輸過程中難以被竊取和篡改。

采用SSH/SFTP協議可以有效地避免遠程管理信息泄露問題,及上下層網絡管理系統間的數據傳輸鏈路信息泄露問題。SSH/SFTP協議提供的功能包括所有傳輸數據的加密,防止域名系統(DNS)欺騙和IP欺騙,通過數據壓縮加快數據傳輸,并替換Telnet,為FTP提供安全通道[4]。

采用SNMP V3協議對數據進行完整性檢測,以保證數據不會在傳輸時被修改或者損壞,并且可以保證傳輸序列不會被故意修改。數據源的鑒別保證了傳輸數據和數據源對的一致性。數據加密確保了數據在傳輸時不會被竊取或者泄露。消息時間序列指的是超出制定時間窗生成的數據不會被接受。在消息重傳和消息重新排序時,生成的消息可能會超出制定時間窗。SNMPV3識別服務用來確定一個消息是否由消息實體識別的用戶來發送,是否在傳輸中被編輯、重傳或其傳輸方向被修改。SNMPV3加密服務用來對消息實體加密以保證數據不會被直接讀取[5]。

(4)敏感信息保護。

依據隱私保護原則,客戶的隱私信息需要保密,也就是說沒有權限的人不能查看,也無權傳播。在必須要傳播的某些數據中,如果攜帶了用戶數據,則需要對用戶數據做匿名化處理。

個人隱私數據指可以直接或者間接關聯到用戶個人的信息,如已知用戶號碼能反查到用戶姓名,那么用戶號碼就是個人隱私。這種關聯比較直接,稱為直接個人信息。某些信息需要繞幾個圈才能關聯到用戶信息的,稱為間接個人信息。

所謂的匿名化指在任何有導出文件的地方,如果涉及到用戶隱私相關的信息,做散列或者加密處理,保護數據安全。

根據通用數據保護條例(GDPR),涉及的個人數據包括:國際移動用戶識別碼(IMSI)、國際移動設備識別碼(IMEI)、UE IP、網管用戶電話號碼和Email。我們采取的策略為內安全、外脫敏:歐盟內系統間數據,通過數據加密、傳輸通道加密、權限控制、系統加固等措施,保證個人數據的安全;歐盟外的數據轉移,則使用強制脫敏的方法,要求數據使用非可逆算法脫敏處理。

(5)日志審計。

基站對于系統運行過程中的安全事件和關鍵信息予以記錄并保存。如果發生安全入侵,可以根據日志或記錄對事件進行回溯,確定事件原因,提供有效證據防止人員或實體否認執行過的活動。

3 結束語

中興通訊5G網絡設備實現了3GPP協議要求的安全功能,同時在基礎設施的硬件和軟件資產、操作維護的接入認證、訪問控制進行了安全控制增強,在敏感數據保護、防DoS攻擊方面采取了強化措施,確保5G網絡設備的運營安全。

參考文獻

[1] 3GPP. System Architecture for the 5G System; Stage 2(Release 15): 3GPP TS 23.501[S]. 2019

[2] 3GPP. Security Architecture and Procedures for 5G System(Release 15):3GPP TS 33.501[S]. 2019

[3] 3GPP. Network Domain Security (NDS); Authentication Framework (AF)(Release 15) 3GPP TS 33.310[S]. 2018

[4] RFC. Internet Key Exchange Protocol Version 2 (IKEv2): RFC 5996[S]. 2015

[5] RFC. IP Encapsulating Security Payload (ESP): RFC 4303[S]. 2005