基于OpenID Connect的工業互聯網平臺認證與授權方案

紀健全 姚英英 常曉林

摘? ?要:隨著制造業與互聯網、大數據、云計算技術的融合,工業互聯網平臺正快速發展。平臺中新軟件程序不斷涌現,以滿足工業應用場景的多樣化需求,這導致用戶的身份認證問題愈發嚴峻。為避免對用戶身份的重復鑒別,實現在確保云中資源數據安全性的前提下,提升用戶體驗的目標。文章提出了一種基于OpenID Connect的工業互聯網平臺認證與授權方案。該方案采用基于名單的過濾方法,在認證請求之前對第三方客戶端和用戶進行信任篩查,攔截可疑請求;其次對OIDC認證與授權協議進行優化,通過在OIDC協議上構建SSL安全通信信道,確保在實現身份認證與授權功能的同時,保證數據傳輸的安全性。方案從身份認證與數據傳輸兩方面,對工業互聯網平臺進行安全防護,最終達到提升平臺安全性的目的。

關鍵詞:工業互聯網平臺;身份認證;授權;OpenID Connect;數字證書

中圖分類號: TP309? ? ? ? ? 文獻標識碼:A

Abstract: With the integration of manufacturing industry with internet, big data and cloud computing technology, industrial internet platform is developing rapidly. In order to satisfy the requirements of diversified industrial application scenarios, a large number of software programs have been developed in the platform. As a result, the issue of user identity authentication becomes even more complex and critical. In order to avoid the repeated identification of user identity and realize the goal of improving user experience on the premise of ensuring the security of resource data in the cloud, this paper pro-poses an industrial internet platform authentication and authorization scheme based on OpenID Connect. The scheme adopts the list-based filtering method to screen the trust of third-party clients and users before the authentication re-quest, and intercept the suspicious request. Secondly, the scheme optimizes the OIDC certification and authorization pro-tocol. By constructing SSL security communication channel on OIDC protocol, it ensures the security of data transmission while realizing the functions of identity authentication and authorization. This scheme protects the industrial internet platform from two aspects of identity authentication and data transmission, and finally improves the security of the plat-form.

Key words: industrial internet platform; identity authentication; authorization; OpenID Connect; digital certificate

1 引言

隨著工業互聯網[1]的快速發展,通過融合云計算[2]而構建的工業互聯網平臺,打破了傳統工業的封閉環境,實現物理設備、供應商和客戶的緊密連接,使工業系統愈發趨向于智能化、數字化和網絡化[3]。與此同時,依托于工業互聯網平臺的百億級物理設備在網絡中相互連接,大量的信息資源被部署在云端,為支撐工業互聯網平臺智能化的應用,保證業務的平穩運行,工業APP、小程序被不斷開發與創新,滿足不同工業應用場景的特定需求,實現了人與工業互聯網平臺的通信交互。

然而,這也意味著構建安全高效的身份認證機制,成為確保平臺中資源數據安全的必要前提。構建于云環境下的工業互聯網平臺,受虛擬化、分布式等特點影響,各個云服務器提供商屬于不同信任域,因此針對用戶的跨域認證是實現多域系統間安全訪問的關鍵。與此同時,云服務請求中,使用第三方應用賬戶登錄已經成為標配,尤其是平臺中涉及生產、管理、服務的網站或APP,使用第三方授權登錄避免了傳統服務中繁瑣的注冊過程,減少因身份憑證遺忘和濫用所導致的安全問題,提升了用戶體驗[4]。

因此,本文提出了一種基于OpenID Connect的工業互聯網平臺身份認證與授權方案。首先通過名單過濾機制對認證請求進行前期限制,防止惡意軟件程序對平臺資源的非法竊取;之后利用OpenID Connect(以下簡稱OIDC)協議實現為第三方客戶端提供用戶身份認證,并解決授權第三方應用訪問平臺中資源數據的問題;與此同時,構建SSL加密信道來提升OIDC協議通信的安全性。

2 相關身份認證與授權協議

目前,隨著工業互聯網的快速發展,位于平臺工業SaaS層中的應用系統逐漸增加,為確保服務提供商能夠為用戶信息數據提供安全防護,同時避免重復的身份鑒別功能,統一身份認證與授權方式正被廣泛應用,通過這種方式,應用系統可保證云服務的安全與便捷。本節將根據統一身份認證的特點,介紹當前應用于互聯網中的主流身份認證與授權協議[5]:OAuth2.0和SAML。

(1)OAuth2.0

OAuth(Open Authorization,開放授權)是一個開放標準,它允許用戶通過第三方應用來訪問該用戶在網站中的存儲數據,而無需給第三方應用平臺提供用戶名和密碼[6]。OAuth2.0則是OAuth協議的擴展版本,圖1為目前應用最廣泛的OAuth2.0協議授權碼模式,其具體流程為:

1)用戶請求訪問客戶端時,客戶端會重定向到認證服務器;

2)認證服務器返回界面,詢問用戶是否同意給予客戶端授權;

3)若用戶同意授權,認證服務器會將用戶重定向到客戶端事先指定的位置,并附上授權碼;

4)客戶端收到授權碼后,會通過授權碼向認證服務器申請訪問令牌;

5)認證服務器經確認無誤后,向客戶端發送訪問令牌;

6)客戶端使用訪問令牌請求訪問用戶資源。

從上述授權流程可知,OAuth2.0協議在身份認證方面存在一定的不足[7]。因此,為完善這一功能,OIDC協議被提出。其在OAuth2.0基礎上構建了一個身份層,從而達到認證功能目的,對于OIDC協議的具體認證流程將在下一節介紹。

(2)SAML

安全斷言標記語言(SAML)是一種開放標準,它使用XML數據格式為當事方之間提供標準化的通信。該標準既能用于認證也能用于授權[8]。在驗證用戶身份時,服務提供商會向身份認證服務器發送一個以XML格式進行傳輸的SAML認證請求,請求中包含了服務提供商希望用于身份認證的方式;身份認證服務器驗證通過后,返回包含有用戶信息和相關屬性的SAML響應,并確保對信息進行數字簽名;服務提供商收到SAML斷言后,驗證消息來源的可靠性,確認無誤后解析認證信息。

盡管SAML已經是很成熟的登錄方案,但其主要應用于瀏覽器。在目前廣泛使用移動設備的大環境下,SAML本身略顯巨大和繁瑣,從而容易導致手機客戶端無法解析SAML流程下的令牌信息,因此本文選擇了輕量級的認證協議,并考慮OAuth2.0認證功能的缺陷,提出了基于OIDC的工業互聯網平臺身份認證與授權方案。

3 工業互聯網平臺架構與安全分析

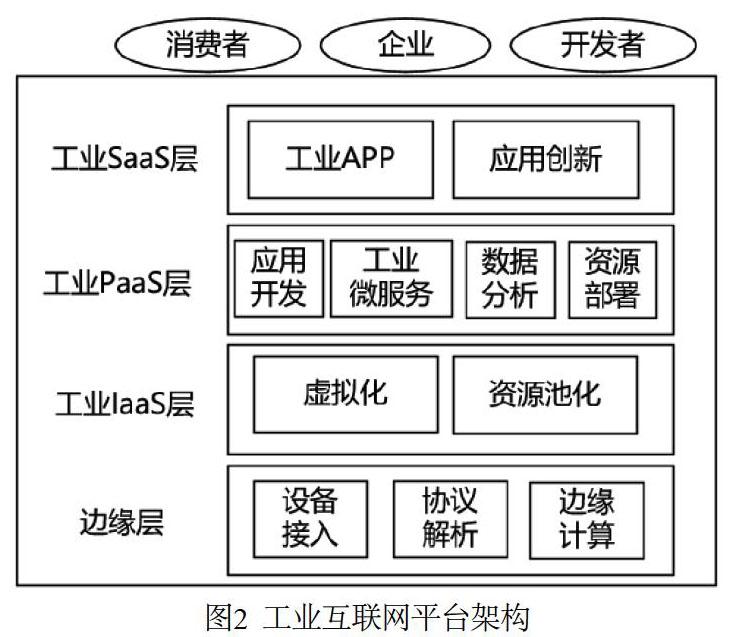

工業互聯網平臺[9]可以看作工業云平臺的延伸擴展,它將工業互聯網與云計算、大數據、物聯網相結合,構建出的具有存儲、集成、計算、分析、管理等一體化功能的新平臺,最終以工業APP的形式來實現各類創新應用。平臺作為工業互聯網的核心內容,保證安全性是工業互聯網健康發展的重要前提[10]。

如圖2所示,工業互聯網平臺分為四層:邊緣層、工業IaaS層(Infrastructure as a Service,基礎設施即服務)、工業PaaS層(Platform as a Service,平臺即服務)、工業SaaS層(Software as a Service,軟件即服務)。

2.1邊緣層

邊緣層首先通過各類通信手段完成底層物理設備的接入工作,從而完成海量數據的采集;之后利用邊緣計算設備實現對底層數據的集成處理。然而,由于智能傳感器等底層終端設備的計算資源有限,因此惡意攻擊者往往會利用設備自身漏洞實施對平臺網絡攻擊;同時,會對數據采集進行非法竊聽與攔截,從而造成數據泄露、丟失,威脅平臺安全。

2.2 工業IaaS層

工業IaaS層利用虛擬化、分布式存儲等技術對計算、存儲等物理資源進行池化處理,從而對海量資源實施動態調整、按需部署,為用戶提供云基礎設施服務[11]。IaaS采用共享技術來提供網絡、服務器、存儲等資源的共享服務,這些共享技術可能存在漏洞,會帶來極大的安全隱患,例如跨虛擬機信道攻擊、鏡像篡改等新型攻擊。此外,目前越來越多的企業使用第三方提供商的云基礎設施服務,這也導致了安全責任邊界的難以確定,從而帶來其他的安全問題。

2.3 工業PaaS層

工業PaaS層也被視為平臺層,它作為工業互聯網平臺的核心,在原有的IaaS基礎之上,構建了一個可擴展的操作系統,提供了云服務所需要的各類中間組件,為之后應用軟件的快速開發與部署搭建了一個基礎平臺。由于應用開發工具所存在的自身漏洞,攻擊者的惡意入侵很可能導致敏感數據的泄露,從而帶來安全隱患。

2.4 工業SaaS層

工業SaaS層為平臺的應用層,其主要是形成滿足不同應用場景下的各類工業APP。工業SaaS層與各類消費者和第三方開發者進行通信交互,旨在為用戶提供安全可靠的應用服務,是工業互聯網平臺的最終價值體現。然而,其面臨的安全威脅也十分嚴重[12],登錄用戶的管理控制、工業APP存在的安全缺陷、第三方開發者的惡意代碼注入等諸多問題日益顯現。因此,為保證基于工業SaaS層的應用服務安全可靠,身份認證與授權技術尤為重要。

4 工業互聯網平臺下的身份認證與授權方案

為滿足工業互聯網平臺應用層上軟件程序對用戶身份認證的需求,本文設計了一種基于OIDC協議的身份認證與授權方案,為平臺提供安全、高效、靈活的認證與授權服務。

4.1 方案內容

工業互聯網平臺的應用層實現了與用戶、企業間的直接信息交互,基于云的工業APP被廣泛開發使用。因此,為保證其應用服務的安全性,避免用戶敏感信息的泄露,安全可靠的身份認證技術必不可少。

(1)基于名單的過濾方法

在計算機安全中,很多應用軟件都會使用黑白名單規則。黑名單用來防止已知的惡意程序或用戶,例如垃圾郵件過濾器往往依賴于黑名單技術[13]。但是由于黑名單策略只能用來防御已知的有害程序,因此需要服務器快速更新。而白名單恰好與之相反,它體現了已知信用良好的實體,從而不阻止特定程序的運行。方案通過結合黑白名單策略,對平臺應用層中的身份認證請求實體進行前期過濾,攔截惡意用戶,保護應用服務的安全性,如圖3所示展示了基于名單的過濾流程。

(2)OIDC身份認證與授權協議優化

隨著工業互聯網平臺的快速發展,為滿足不同場景下特定的工業互聯網需求,位于SaaS層中的應用軟件被大量開發。因此,在確保不泄露用戶名密碼的同時,用戶授權第三方應用及軟件服務提供商獲取資源數據的OAuth2.0協議被廣泛使用。同時,出于對工業APP中基于第三方的應用賬戶登錄考慮,結合單點登錄思想[14],實現允許用戶創建一個用戶名和密碼便可訪問多個應用程序。這樣的設計,對用戶而言在確保自身信息數據不被泄露的前提下,避免了申請多個用戶名和密碼的繁瑣過程;同時對于SaaS層中的服務提供商,可以避免管理大量的用戶信息,而只需依托大型軟件服務提供商的用戶資源數據。

因此本節將介紹基于OAuth2.0的擴展協議OIDC[15],并將其應用于平臺SaaS層,之后通過將數字證書與SSL結合構建加密信道來保證用戶的信息和傳輸安全性。

(3)基于SaaS層的OIDC協議

由于OAuth2.0協議在身份認證方面存在一定缺陷,因此OIDC作為OAuth2.0的擴展協議被提出。OIDC協議在原有訪問令牌的基礎之上身份令牌用于認證功能[16],身份令牌中包含有用戶、服務提供商等信息并加以簽名,從而完善了OAuth2.0協議在認證方面的不足,圖4為基于授權碼的OIDC協議工作流程,具體過程為:

1)用戶訪問第三方應用客戶端請求登錄時,客戶端重定向到認證服務器,并通過發送用戶身份標識、響應類型、重定向地址等相關必要參數向服務器發起認證請求;

2)認證服務器收到請求后對請求參數進行驗證鑒定終端用戶身份。驗證通過后引導用戶進行身份認證并同意授權;

3)若用戶同意授權,認證服務器將發送授權碼等相關參數到客戶端事先指定的回調地址;

4)客戶端使用上一步收到的授權碼向認證服務器請求身份令牌;

5)認證服務器返回已經簽名和加密的身份令牌給客戶端,身份令牌包含有提供認證信息者的唯一標識、用戶標識、令牌過期時間等相關信息,如有需要訪問令牌也會一并發送;

6)客戶端需要對令牌進行驗證并獲得該用戶的個人信息,之后可以使用收到的訪問令牌請求用戶資源。

由OIDC協議工作流程可知,認證服務器在返回授權碼的過程中很容易遭到惡意竊取,導致授權碼丟失;同時這一過程也會阻塞用戶與服務器之間的通信交互,致使用戶二次申請授權碼。此外,使用OIDC協議還容易遭受針對令牌授權過程的惡意攻擊[17],攻擊者對服務器端進行監聽,從而竊取訪問令牌,造成用戶信息數據的泄露。

(4)SSL安全信道的構建

為確保客戶端與云服務器之間信息交互的安全性和完整性,除了對授權碼、令牌的自身加密以外,使用SSL安全協議[18]建立可靠的通信信道也是關鍵所在。因此,為防止授權碼與令牌等關鍵信息被非法竊取,方案在使用簽名和加密技術的同時,建立一條基于SSL協議的安全通道,實現用戶、客戶端與服務器之間的安全通信,此外利用數字證書與SSL相結合的方法驗證雙方的真實身份,進一步增強平臺應用層的安全性。具體創建過程分為三步。

1)CA機構頒發數字證書

證書頒發機構CA利用自身私鑰對簽發者、客戶端/服務器的加密算法、公鑰、證書到期時間等信息進行加密,從而生成數字證書分別發送給客戶端和服務器,如圖5所示。

2)協商加密算法

客戶端將選擇自身支持的SSL版本、加密算法、MAC算法等,同時附加一個客戶端隨機數發送給服務器;服務器確認支持的加密算法,并將包含自身公鑰、頒發機構等信息的數字證書與服務器隨機數一同發送給客戶端,如圖6所示。

3)生成會話密鑰

客戶端在確認數字證書的可靠性之后,生成一串隨機數密碼,通過使用解密出服務器公鑰加密新生成的隨機數密碼并發送給服務器;之后服務器利用私鑰解密出密碼,客戶端與服務器利用協商的加密算法對之前各自生成的隨機數與新得到的密碼進行計算,從而生成會話密鑰,以此來加密之后的通信內容,生成一條安全的加密信道,如圖7所示。

4.2 優勢分析

首先,本方案將OIDC協議應用于工業互聯網云平臺,實現在使用原有平臺應用層的身份認證機制下,增加新的授權模式,解決多系統之間的身份認證問題,減少重復的注冊與鑒別過程,提升用戶體驗。同時,協議的開放性使得各企業機構都可方便使用,尤其在針對不同工業應用場景下大量開發的多種應用軟件,方案提供了輕量級的身份認證服務,滿足當前環境需求。

其次,針對工業互聯網平臺中的第三方應用軟件,使用基于OIDC協議的認證授權服務在不暴露用戶賬戶信息的前提下,通過用戶允許授權的方式,實現了對平臺中資源數據的獲取。同時,利用SSL加密信道,確保認證與授權通信過程的安全性。

此外,方案在認證服務前,使用基于名單的過濾機制對認證請求進行限制,防止惡意用戶或應用程序對平臺的攻擊,以便后續為信譽良好的實體提供認證服務。

4.3 安全性分析

本方案指定了一些安全措施,包括建立基于名單的過濾方法、SSL加密通道,同時依賴于OIDC協議本身的安全機制,基于OIDC的工業互聯網平臺身份認證與授權方案可以實現較強的安全性。下面文章將從機密性、完整性、請求限制三方面對方案整體安全性進行分析。

(1)機密性

基于OIDC協議在認證授權過程中,使用授權碼、令牌等關鍵信息來完成身份鑒別。因此,為保證通信數據的機密性[19],方案中利用在應用客戶端與服務器之間構建SSL加密信道,對OIDC協議進行優化。

SSL協議首先通過設置數字證書來驗證客戶端與服務器身份的真實性;之后通信雙方采用非對稱加密體制協商加密算法與密鑰,根據應用的不同尋找強度不同的加密算法;最后利用定義好的會話密鑰對通信數據進行加密,保證數據的機密性。

(2)完整性

為防止用戶信息數據在傳輸中被惡意篡改,OIDC協議中包含有用戶、軟件提供商、認證服務提供商等敏感信息的身份令牌,通過Base64編碼之后會進行簽名操作,最后被發送給認證服務的參與方,客戶端通過驗證簽名來確保身份鑒別憑證的真實性和完整性。

同時,在SSL信道的構建過程中,客戶端與服務器的每一次交互都使用隨機數進行標示,從而防止重放攻擊。其本身也提供了完整性檢查,防止信息數據被惡意篡改。

(3)請求限制

由于工業互聯網平臺的快速發展,依托于平臺的應用軟件被大量開發,為分擔認證請求壓力,防止惡意用戶或程序對平臺資源的非法竊取,使用基于名單的過濾方法對服務請求進行初步限制。平臺為存在于白名單中的第三方應用和用戶提供認證服務,而拒絕存在于黑名單中的應用,同時針對不存在于名單中的應用軟件發出預警信息,并在認證服務后及時更新名單,降低平臺被惡意攻擊的危險性。

4.4 性能分析

在基于OIDC協議的工業互聯網平臺認證與授權方案中,當客戶端發送令牌,請求資源訪問時,資源服務器會通過調用認證服務器的令牌解析功能最終判斷令牌信息的真實有效性。而存在于工業互聯網平臺中的客戶端訪問量十分龐大,當服務器在面臨大量的令牌解析請求時,性能負擔逐漸加重。因此,為減少對認證服務器的消耗,方案中資源服務器可以通過緩存令牌有效性信息來提升整體性能,同時也應對失效令牌信息進行及時更新,確保方案安全性。

此外,方案通過建立SSL加密信道保證傳輸數據的安全,但運行加密算法而帶來的昂貴開銷也將必不可少,尤其是非對稱密碼加密算法對CPU資源的大量消耗。因此,針對選擇合適的算法與密鑰,應在保證安全性的前提下,盡可能地提高方案性能。例如,一般情況下RSA算法的驗證過程往往比DSA快得多。所以,根據服務器硬件、網絡環境的不同,將構建SSL加密信道所產生的性能影響降到最低,也是可以實現的。

5 結束語

隨著云計算、大數據等新型技術的快速發展,工業互聯網平臺將成為國家工業、制造業等領域發展的重要依托。作為工業互聯網平臺的最終價值實現,基于SaaS層中的應用服務被大力開發和創新,實現了用戶和平臺云服務之間的信息交互,為保證用戶資源被合法訪問利用,避免平臺中信息數據被惡意竊取,同時提升用戶體驗,本文提出了一種基于OIDC的工業互聯網平臺身份認證與授權方案。文章首先介紹了目前應用于統一身份認證系統的主流認證與授權技術,并且對工業互聯網平臺架構及其面臨的安全威脅進行分析;之后提出了一種基于名單的過濾方法,防止惡意軟件或用戶的可疑入侵;同時,針對平臺SaaS層中存在的大量應用軟件,使用OIDC協議對用戶進行身份認證,并在此基礎之上構建基于SSL加密的通信信道實現對協議的進一步優化,最終從身份認證與授權技術和數據傳輸兩方面對SaaS層進行安全防護,達到提升工業互聯網平臺安全性的目的。

目前,我國的工業互聯網平臺尚不成熟,其面臨諸多安全挑戰。平臺中存在大量不同種類的安全機制且平臺有跨企業特點,各個企業間接口不一,這也導致安全邊界難以確定,協議互通難度加大,安全漏洞日益顯現[20]。同時存儲于平臺上的數據繁雜,資源常常分布在多種設施之上,僅依托單點、離散的數據保護難以保證其安全性,一旦遭受惡意攻擊,不只對用戶、企業造成損害,對工業生產乃至國民經濟都可能帶來巨大損失。因此,未來基于工業互聯網平臺的安全將會是研究的重點方向。

參考文獻

[1] Ma Y, Li Z, Liu Y, et al. Discussion on the Application of Industrial Internet[M]// Artificial Intelligence and Security. 2019.

[2] Tabassam S. Security and Privacy Issues in Cloud Computing Environment[J]. Journal of Information Technology and Software Engineering, vol. 7, no. 5, pp. 1-6, 2017.

[3] Jansen J, van der Merwe A. A Framework for Industrial Internet of Things[M]. In: Hattingh M., Matthee M., Smuts H., Pappas I., Dwivedi Y., M?ntym?ki M. (eds) Responsible Design, Implementation and Use of Information and Communication Technology. I3E 2020. Lecture Notes in Computer Science, vol 12066, pp 138-150.

[4] Ghazizadeh E, Manan J L A, Zamani M, et al. A survey on security issues of federated identity in the cloud computing[C]// IEEE International Conference on Cloud Computing Technology & Science. IEEE, 2012.

[5] Naik N and Jenkins P. Securing digital identities in the cloud by selecting an apposite Federated Identity Management from SAML, OAuth and OpenID Connect[C]. 2017 11th International Conference on Research Challenges in Information Science (RCIS), Brighton, 2017, pp. 163-174.

[6] Leiba B. OAuth Web Authorization Protocol[J]. Internet Computing, IEEE, 2012, 16(1): pp.74-77.

[7] Ferry E, O Raw J, Curran K. Security evaluation of the OAuth 2.0 framework[J]. Information and Computer Security, 2015, 23(1):73-101.

[8] Wilson Y, Hingnikar A. SAML 2.0[M]. In: Solving Identity Management in Modern Applications. Apress, Berkeley, CA, 2019: 99-111.

[9] Chai X, Hou B, Zou P, Zeng J and Zhou J. INDICS: An Industrial Internet Platform[C]. 2018 IEEE SmartWorld, Ubiquitous Intelligence & Computing, Advanced & Trusted Computing, Scalable Computing & Communications, Cloud & Big Data Computing, Internet of People and Smart City Innovation (SmartWorld/ SCALCOM/ UIC/ ATC/CBDCom/IOP/SCI), Guangzhou, 2018, pp. 1824-1828.

[10] Wu Y and Hu X. Many Measures to Solve Industrial Internet Security Problems[C]. 2019 2nd International Conference on Safety Produce Informatization (IICSPI), Chongqing, China, 2019, pp. 6-11.

[11] W. Dawoud, I. Takouna, C. Meinel. Infrastructure as a Service Security: Challenges and Solutions[C]// International Conference on In-formatics & Systems. IEEE, 2010.

[12] G, Sahoo, and Mehfuz S. Securing Software as a Service Model of Cloud Computing: Issues and Solutions[J]. International Journal on Cloud Computing: Services and Architecture 3.4 (2013): 1–11. Crossref. Web.

[13] Agrawal N and Singh S. Origin (dynamic blacklisting) based spammer detection and spam mail filtering approach[C]. 2016 Third Interna-tional Conference on Digital Information Processing, Data Mining, and Wireless Communications (DIPDMWC), Moscow, 2016, pp. 99-104.

[14] Zakaria N H, Al-Ghushami A H, Katuk N, et al. Analysis of Single Sign-On Protocols from the Perspective of Architecture Deployment, Security and Usability[C]// 9th International Conference on IT in Asia 2015 (CITA'15). 2015.

[15] Navas J, Beltran M. Understanding and mitigating OpenID Connect threats[J]. Computers & Security, 2019, 84(JUL.):1-16.

[16] Wilson Y, Hingnikar A. OpenID Connect[M]. In: Solving Identity Management in Modern Applications. Apress, Berkeley, CA, 2019: 77-97.

[17] Li W, Mitchell C J. Analysing the Security of Google's Implementation of OpenID Connect[C]// International Conference on Detection of Intrusions and Malware, and Vulnerability Assessment. Springer-Verlag New York, Inc. 2016.

[18] Rhodes B, Goerzen J. TLS/SSL[M]. In: Foundations of Python Network Programming. Apress, Berkeley, CA, pp 93-114, 2014.

[19] Li W, Mitchell C J, Chen T. OAuthGuard: Protecting User Security and Privacy with OAuth 2.0 and OpenID Connect[J]. 2019.

[20] Mentsiev A U, Guzueva E R, Magomaev T R. Security challenges of the Industry 4.0[J]. Journal of Physics Conference Series, 2020, 1515:032074.

作者簡介:

紀健全(1998-),女,漢族,河北保定人,北京交通大學,在讀碩士;主要研究方向和關注領域:工業互聯網安全、云計算。

姚英英(1994-),女,漢族,山東青島人,北京交通大學,在讀博士;主要研究方向和關注領域:物聯網安全、區塊鏈。

常曉林(1971-),女,漢族,福建福清人,香港科技大學,博士,北京交通大學,教授;主要研究方向和關注領域:云計算安全、物聯網安全。