基于攻擊圖和模糊綜合分析的網絡威脅評估

羅運來 常曉林

摘? ?要:隨著新安全漏洞不斷涌現、網絡攻擊手段日趨自動化和智能化、攻擊場景越來越多樣化、攻擊頻率和規模不斷增大,網絡安全形勢日益嚴峻,基于網絡安全態勢感知的主動防御機制,彰顯著提高網絡安全的能力。文章提出了一種基于攻擊圖和模糊綜合分析的網絡動態威脅評估方法,首先結合通用漏洞評分,利用分層分析和模糊綜合分析方法,實現對漏洞可利用性的量化,然后利用攻擊圖技術描述漏洞間的關聯性和系統狀態轉移概率,實現系統狀態威脅評估。實驗結果表明,所提出的方法可以有效地量化漏洞可利用性和評估網絡威脅。

關鍵詞:威脅評估;攻擊圖;模糊綜合分析;量化分析

中圖分類號: TP309.08? ? ? ? ? 文獻標識碼:A

Abstract: With the continuous emergence of new vulnerabilities, the increasing automatization and intelligence of network attack tricks and the diversification of network attack scenarios, the network security situation has become increasingly serious. The proactive defense mechanism based on network security situational awareness demonstrates the capability to im-prove the network security. This paper proposed a method for network dynamic threat assessment based on attack graph and fuzzy comprehensive evaluation. First, we used analytic hierarchy process and fuzzy comprehensive evaluation to quantify the vulnerabilities exploitability combined with the Common Vulnerability Scoring System (CVSS). Then we ap-ply attack graph technology to describe the correlation between vulnerabilities and describe state transition probability. Finally, we assess the network threats. Experimental results show that the proposed method can effectively quantify the vulnerabilities exploitability and assess network threats.

Key words: threat assessment; attack graph; fuzzy comprehensive evaluation; quantitative analysis

1 引言

互聯網的迅猛發展極大地推動了全球信息化進程,然而其背后的網絡安全形勢也日益嚴峻。近年來,網絡安全事件層出不窮,一系列網絡攻擊事件在全球爆發,例如2019年出現了持續2個月的近Tb級攻擊;2019年10月,烏克蘭外交官、政府和軍事官員以及執法部門人員,遭遇APT組織Gamaredon武器化文件定向打擊;2019年11月,印度獨立網絡核電站遭遇APT攻擊;2019年12月,中東工業和能源行業受到伊朗APT34(Oilrig)惡意軟件的“摧毀型”攻擊。攻擊者能夠成功實施攻擊,離不開對各種安全漏洞的熟練利用[1,2]。網絡操作系統、應用軟件以及通信協議等都存在大量漏洞,且隨著每天新增的軟件數量和網絡規模的不斷擴大,每天新增的漏洞數量也不容忽視。網絡安全是新基建的重要內涵,也是數字經濟發展的重要基石;從互聯網到工業系統、通信、金融、醫療等各大領域,從傳統網絡到云計算、邊緣計算、物聯網、SDN等新架構和新技術,安全漏洞無處不在,網絡安全問題日益突出,漏洞威脅評估是網絡安全防護的重要環節。

通用漏洞評分系統[3](Common Vulnerability Scoring System , CVSS)是一種常用的評估漏洞威脅程度的方法,它提供了對漏洞威脅多維度的評估標準,如漏洞攻擊復雜性、漏洞對系統的影響、漏洞利用的橙色度等,研究人員可以直接或間接利用評分對漏洞威脅進行有效的評估[4,5]。通過對漏洞CVSS評分或者漏洞掃描等工具采集的信息進行分析,可以明確網絡中的薄弱環節,但是攻擊者在對網絡進行攻擊時,常采用更持久、更復雜的多步攻擊,前一步的攻擊通常是下一步攻擊的基礎,應對這種類型的攻擊需要了解攻擊者攻擊的動向。

攻擊圖在應對多步攻擊上有其特有優勢。攻擊圖能夠以圖的方式,將攻擊者攻擊的步驟以及對漏洞的利用情況展示出來,這樣一方面有利于防御方了解攻擊者的攻擊路徑,可以有效地找出關鍵節點以及脆弱節點,另一方面防御方可以推斷攻擊者后續的攻擊目標,以便提前制定相應的防御措施,適時打斷攻擊者攻擊的進程。攻擊圖在生成和分析方面已經日漸成熟,利用攻擊圖進行威脅評估也取得了一定的研究成果,但是在攻擊圖的基礎上進行更準確的威脅評估,仍然需要繼續做更深入的研究。

2? 相關工作

目前對于網絡威脅評估方法主要有攻擊樹、攻擊圖、神經網絡以及層次分析方法等方法[6-8]。攻擊圖是一種利用圖的結構構建模型的方法,可以幫助防御方找到攻擊路徑,為后續進一步采取防御措施提供支持。這種方法將網絡中的所有可能的漏洞視為圖的節點,將攻擊者對漏洞的利用情況表示為網絡的狀態,將網絡攻擊轉化為網絡狀態的變化問題。Zou等人[9]提出了一種基于攻擊圖的工業控制系統風險評估方法,建立工業控制網絡攻擊圖模型,并引入原子攻擊概率計算方法。Lin等人[10]為了有效地預測攻擊行為并量化網絡安全狀態,提出了一種基于大數據和貝葉斯攻擊圖的動態網絡安全評估方法,利用大數據技術融合網絡安全因素,然后使用漏洞預測算法實時預測未來的漏洞數量,最后將新漏洞與貝葉斯攻擊圖結合來推斷攻擊者的后續攻擊行為,實現對網絡安全狀態的量化。但是,該方法較為依賴專家經驗,且對CVSS評分的量化程度比較低。

基于模糊綜合分析的漏洞威脅評估方法,是在CVSS評分的基礎上,針對已知的漏洞,實現對網絡漏洞威脅的評分和威脅等級劃分。對模糊綜合分析方法的研究主要集中在對指標權重和模糊關系矩陣的求解上。Su等人[11]提出了一種基于層次分析和神經網絡的網絡安全威脅評估方法,采用層次分析法對資產價值進行賦值,并基于神經網絡對風險矩陣法進行了改造。Anikin等人[12]針對電信網絡中的安全問題,提出了一種基于模糊邏輯的漏洞風險評估的方法,該方法是在CVSS評分的基礎上,對漏洞風險進行定量評分。但是,這種方法只是對單個漏洞的風險進行評估,而沒有考慮到該漏洞所在的實際網絡環境。Khokhlov等人[13]研究了通信網絡中的漏洞風險評估技術,提出使用基于模糊邏輯和圖論的方法來對網絡中的風險建模,這種方法可以對漏洞進行有效評估,但是,基于模糊邏輯和圖論是單獨的評估方法,沒有對模糊邏輯和圖論進行有效聯合運用。

現有研究成果對漏洞量化程度低以及沒有考慮到漏洞所在環境狀態,針對這類問題,本文提出將攻擊圖和模糊綜合分析方法進行有效結合,實現漏洞風險的有效評估。利用攻擊圖,可以展示漏洞之間的利用情況以及對漏洞利用轉移概率進行計算;利用綜合分析方法,實現對漏洞威脅指標的量化。

3? 對抗攻擊

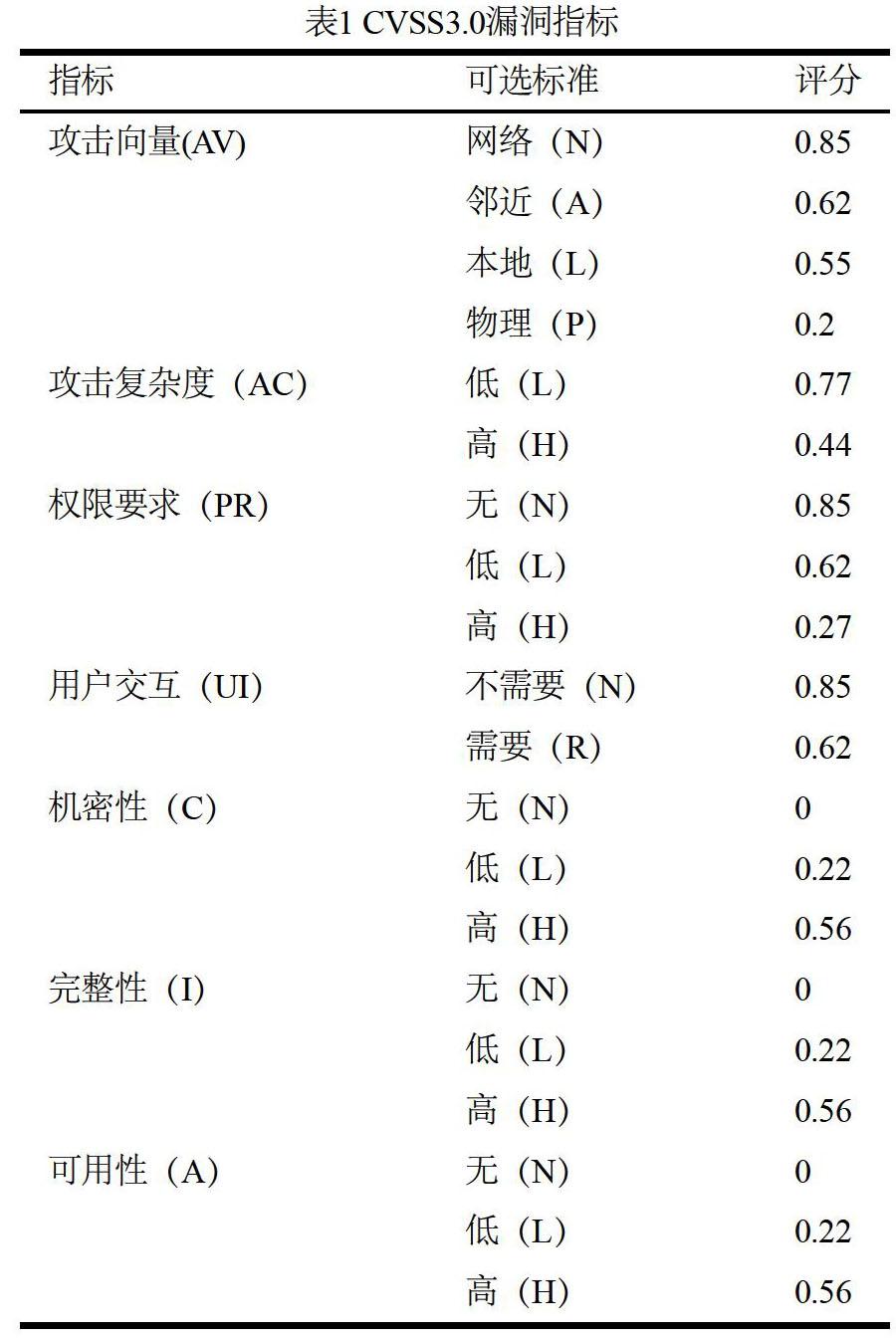

主要介紹基于攻擊圖和模糊綜合分析的網絡威脅評估。這種評估方法用到CVSS中攻擊向量AV、攻擊復雜度AC等七個指標,如表1所示。

3.1? 基于攻擊圖的動態評估方法

攻擊者在對網絡目標發起攻擊時,是逐步利用網絡中的漏洞實現的,當前對漏洞的利用可能成為下一步攻擊的基礎。本文用“與”“或”“平行”三種關系來描述漏洞利用之間的關聯性。如圖1所示,對漏洞來說,如果漏洞或者漏洞被攻擊者利用后,那么漏洞就可能被攻擊者利用,這是“或”關系;對漏洞來說,只有漏洞被利用且漏洞也被攻擊者利用,那么漏洞才可能被攻擊者利用,這是“與”關系。“與”“或”關系描述了漏洞利用的前后續節點間的關系。為了描述攻擊者在攻擊過程中切換攻擊路徑的情況,引入了“平行”關系。假設攻擊者當前在漏洞的位置,那么攻擊者也可能遷移到漏洞或者漏洞上,、、之間的利用關系就是“平行”關系。

表示漏洞的可利用性。攻擊者成功攻擊某一漏洞后,將以一定概率選擇下一個攻擊漏洞,公式(1)給出了的計算方法:

與是否存在平行節點有關,取值為0或1;與攻擊者切換攻擊路徑的可能性有關。考慮到漏洞所在的環境,在原有的基礎上,重新計算漏洞的可用性:

如公式(1)和(2)所示,在攻擊圖中,當漏洞是漏洞的后續節點時,漏洞利用間的轉移概率與漏洞可利用性概率和選擇漏洞的可能性有關。表示選擇漏洞進行攻擊的概率。當漏洞和漏洞是“平行”利用的關系時,此時的轉移概率和攻擊者切換路徑的可能性以及漏洞前序節點到漏洞的轉移概率有關。

攻擊者通過利用網絡中的漏洞發起攻擊時,網絡狀態將會發生變化。為了描述系統的狀態以及變化情況,本文定義以下幾個變量。

表示系統的狀態,通過攻擊者對漏洞的利用情況來表示,,表示漏洞,表示該網絡中存在的漏洞的個數,有0和1兩種取值,0表示該漏洞還未被攻擊者利用,1表示攻擊者正在利用該漏洞。假設網絡有三個漏洞,只有 漏洞被攻擊者利用,在攻擊者每一步最多可以成功利用一個漏洞的情況下,此時的狀態為。假設系統當前的狀態表示為,下一時刻系統的狀態。

由于攻擊者的參與,一個節點被攻擊者利用后,系統狀態會變化,所以對漏洞的利用情況將會更新:

和分別表示了一個漏洞被利用后,對其后序或者前序節點的影響。表示漏洞的威脅值,是隨著漏洞所在的環境以及攻擊者攻擊的進程而變化的變量,與系統的狀態轉移概率以及漏洞被攻擊者利用后對系統機密性、完整性和可用性的影響有關:

3.2? 基于模糊邏輯的可利用性評估

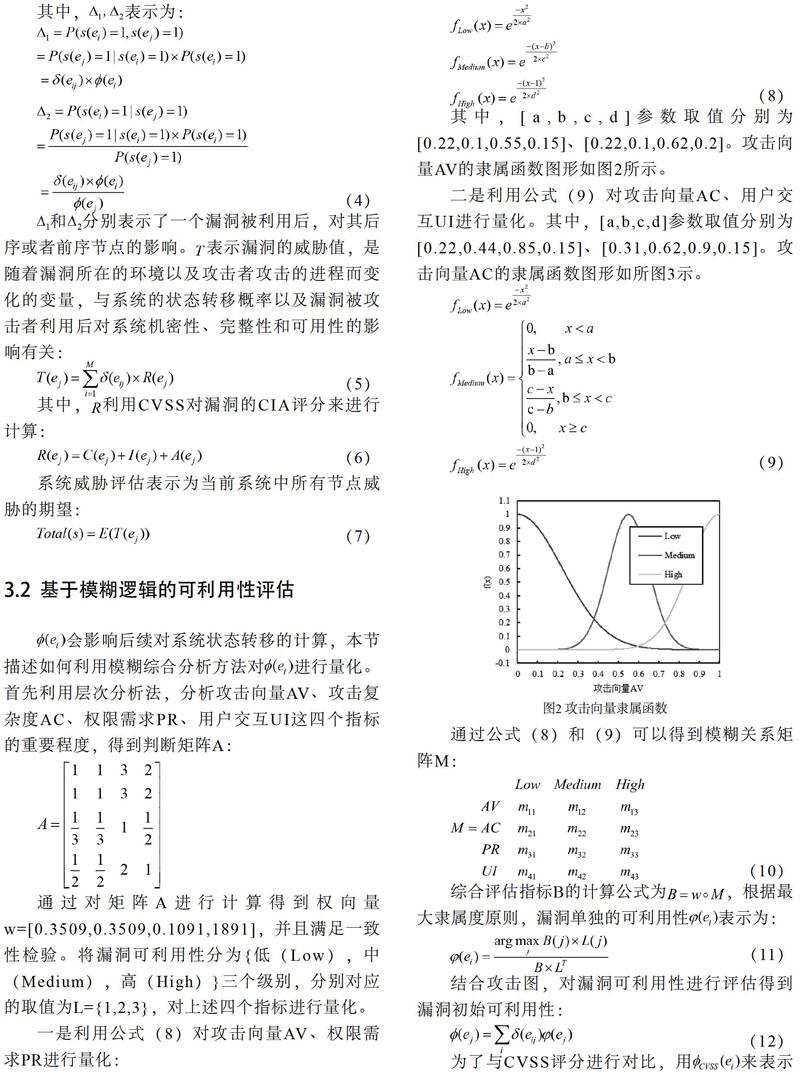

會影響后續對系統狀態轉移的計算,本節描述如何利用模糊綜合分析方法對進行量化。首先利用層次分析法,分析攻擊向量AV、攻擊復雜度AC、權限需求PR、用戶交互UI這四個指標的重要程度,得到判斷矩陣A:

通過對矩陣A進行計算得到權向量w=[0.3509,0.3509,0.1091,1891],并且滿足一致性檢驗。將漏洞可利用性分為{低(Low),中(Medium),高(High)}三個級別,分別對應的取值為L={1,2,3},對上述四個指標進行量化。

一是利用公式(8)對攻擊向量AV、權限需求PR進行量化:

其中,[a,b,c,d]參數取值分別為[0.22,0.1,0.55,0.15]、[0.22,0.1,0.62,0.2]。攻擊向量AV的隸屬函數圖形如圖2所示。

二是利用公式(9)對攻擊向量AC、用戶交互UI進行量化。其中,[a,b,c,d]參數取值分別為[0.22,0.44,0.85,0.15]、[0.31,0.62,0.9,0.15]。攻擊向量AC的隸屬函數圖形如所圖3示。

通過公式(8)和(9)可以得到模糊關系矩陣M:

綜合評估指標B的計算公式為,根據最大隸屬度原則,漏洞單獨的可利用性表示為:

結合攻擊圖,對漏洞可利用性進行評估得到漏洞初始可利用性:

為了與CVSS評分進行對比,用來表示直接使用CVSS評分后的結果:

4? 實驗分析

實驗的拓撲結構如圖4所示,在DMZ中有2臺服務器,局域網中有網關和本地主機。漏洞的描述信息如表2所示,攻擊圖如圖5所示。

以漏洞CVE-2010-4344為例,利用上文中的方法通過對CVSS指標中的AV、AC、PR、UI進行計算可以得到該漏洞的模糊關系矩陣M:

將M與權重進行計算可以得到基于模糊綜合分析的可利用性評分,再在攻擊圖的基礎上進行評估,得到基于攻擊圖的評分。當系統處于初始狀態時,可由上文中的公式計算出基于CVSS的可利用性以及系統初始狀態威脅值,如表3所示。

從圖6可以看出、以及三種評分的變化趨勢。對比可以發現,H1主機上的漏洞的CVSS評分較高,經過模糊綜合和攻擊圖的分析,該漏洞可利用性評分降低。對于H3主機上的漏洞,由于H3處在關鍵節點上,可利用性評分大于。

假設系統狀態沿著漏洞被利用的過程H1->H2->H3->H4變化,那么系統在每一個時刻的威脅值如表4所示。如在t=1時刻,H1主機上的CVE-2010-4344漏洞被攻擊者利用,攻擊者行動導致系統狀態變化,此時該漏洞利用的轉移概率將更新。

從圖7可以看到,隨著攻擊者攻擊的進程變化,系統的威脅值也在增加,其中在t=3時刻,當H3節點上的漏洞被攻擊者利用后,下一時刻攻擊者很可能轉移到H4節點上,所以t=3時刻,H4的風險值明顯增大。

5? 結束語

本文提出了基于攻擊圖和模糊綜合的漏洞威脅評估方法。攻擊圖技術可以可視化攻擊者攻擊時漏洞利用的步驟,模糊綜合分析可以彌補通用漏洞評分系統評分的缺陷,從而對漏洞威脅評分進行有效量化。這種評估方法首先引入攻擊圖和CVSS評分系統,考慮漏洞所在的環境,通過層次分析和模糊綜合分析方法,評估攻擊復雜度、攻擊向量、權限要求和用戶交互這四個指標的權重并計算模糊關系矩陣,進而評估漏洞的可利用性。利用攻擊圖可以將攻擊者攻擊的進程轉化為系統狀態的變化問題,漏洞的可利用性可用來計算系統狀態轉移概率,實現對系統漏洞威脅的評估。實驗表明,這種方法能夠有效評估漏洞的可利用性和威脅性,反映網絡漏洞對系統的影響,可以為后續的安全防御決策提供支持。

參考文獻

[1] 茍杰,李春強,丘國偉.基于MHN和OMP的企業內網安全防御研究[J].網絡空間安全, 2018, 9(4): 72-80.

[2] 葉明達,黃智,張寒之.一種信息安全漏洞管理方案的實踐[J].網絡空間安全, 2018, 9(5): 60-64.

[3] Mell P, Scarfone K, Romanosky S. Common Vulnerability Scoring System Version 3.0 Calculator[EB/OL]. https://www.first.org/cvss/calculator/3.0.

[4] Cao F, Li Q, Chen Z. Vulnerability Model and Evaluation of the UEFI Platform Firmware Based on Improved Attack Graphs[A]. IEEE 9th International Conference on Software Engineering and Service Science (ICSESS)[C]. Beijing, China, 2018: 225-231.

[5] Méze?ová T, Bahsi H. Expert Knowledge Elicitation for Skill Level Categorization of Attack Paths[A]. International Conference on Cyber Security and Protection of Digital Services (Cyber Security)[C]. Oxford, United Kingdom, 2019: 1-8.

[6] Tian Z, Wu W, Li S, Li X, Sun Y, Chen Z. A Security Model of SCADA System Based on Attack Tree[A]. IEEE 3rd Conference on Energy Internet and Energy System Integration (EI2)[C]. Changsha, China, 2019: 2653-2658.

[7] Mukhin V, Komaga Y, Zavgorodnii V, Zavgorodnya A, Herasymenko O, Mukhin O. Social Risk Assessment Mecha-nism Based on the Neural Networks[A]. IEEE International Conference on Advanced Trends in Information Theory (ATIT)[C]. Kyiv, Ukraine, 2019: 179-182.

[8] Huang Y, Sun W. An AHP-Based Risk Assessment for an Industrial IoT Cloud[A]. IEEE International Conference on Software Quality, Reliability and Security Companion (QRS-C)[C]. Lisbon, 2018: 637-638.

[9] Zou Z, Wang D, Yang H, Hou Y, Yang Y, Xu W. Research on risk assessment technology of industrial control system based on attack graph[A]. IEEE 3rd Advanced Information Technology, Electronic and Automation Control Con-ference (IAEAC)[C]. Chongqing, 2018: 2420-2423.

[10] Lin P, Chen Y. Dynamic Network Security Situation Prediction based on Bayesian Attack Graph and Big Data[A]. IEEE 4th Information Technology and Mechatronics Engineering Conference (ITOEC)[C]. Chongqing, China, 2018: 992-998.

[11] Su C, Li Y, W. Mao and S. Hu. Information Network Risk Assessment Based on AHP and Neural Network[A]. Inter-national Conference on Communication Software and Networks (ICCSN)[C]. Chengdu, 2018: 227-231.

[12] Anikin I V. Using fuzzy logic for vulnerability assessment in telecommunication network[A]. International Confer-ence on Industrial Engineering, Applications and Manufacturing (ICIEAM)[C]. St. Petersburg, 2017: 1-4.

[13] Khokhlov N, Kanavin S, Rybokitov A. Modeling Information Security Infringements in Mobile Self Organizing Net-work of Communication Using Fuzzy Logic and Theory of Graphs[A]. International Conference on Control Systems, Mathematical Modelling, Automation and Energy Efficiency (SUMMA)[C]. Lipetsk, Russia, 2019:60-63.

作者簡介:

羅運來(1993-),女,苗族,貴州銅仁人,北京交通大學,在讀碩士;主要研究方向和關注領域:網絡空間安全。

常曉林(1971-),女,漢族,福建福清人,香港科技大學,博士,北京交通大學,教授;主要研究方向和關注領域:可信智能軟件、網絡安全、云計算、區塊鏈應用及其機理的量化分析。