高安全屬性價值設備威脅態勢量化評估方法

韓磊,劉吉強,王健,石波,和旭東

(1.北京計算機技術及應用研究所,北京 100854;2.信息保障技術重點實驗室,北京 100072;3.北京交通大學智能交通數據安全與隱私保護技術北京市重點實驗室,北京 100044)

1 引言

網絡信息智能化防御中,網絡安全態勢感知是前提和基礎。網絡安全態勢感知能夠對引起網絡安全態勢變化的要素進行獲取、理解、評估、可視化及預測未來發展趨勢。其中,網絡安全態勢評估能夠從宏觀上動態反映網絡的安全狀態,當前網絡層面的態勢評估方法相對成熟[1],雖有差異,但從研究思路及對態勢感知的詮釋[2]上接受并延續了JDL(joint directors of laboratories)數據融合思想[3]和Endsley態勢感知層次模型[4]。

網絡安全態勢評估常規過程是:利用網絡探針或網絡傳感器收集全網態勢數據[5-8],利用數據融合的方式處理態勢要素[9-12],使用數學模型、知識推理、模式識別等基于知識的方法對網絡安全態勢進行量化評估。隨著網絡攻防博弈的不斷演進,大數據分析和機器學習等基于數據的方法[13-16]在感知、察覺網絡狀態、檢測網絡攻擊、預測網絡風險等方面不斷有所突破,逐漸形成了針對網絡安全的態勢感知體系,并通過基于知識、基于數據及知識和數據融合的方法,建立了對網絡安全要素認知?理解?評估的模式,在評估網絡宏觀安全態勢方面給出了有效的解決途徑。但在微觀具體化、針對性方面還存在不足,具體表現為:該評估方法僅反映出單位時間內網絡宏觀安全狀態及變化趨勢,無法在微觀層有針對性地呈現出網絡中高安全屬性價值設備(這種設備通常處于網絡信息系統的關鍵位置,是對系統安全、穩定運行具有決定性作用的核心設備。例如,鐵路、電力、核能等國家基礎設施中的工業控制器、云數據中心的邊界防火墻、主干網中的高速率大容量核心路由或交換設備、用于保護金融交易安全的網絡密碼設備、政府機構存儲秘密信息的服務主機等)面臨的威脅、脆弱性的危害程度、安全事件發生的可能性及拒絕服務性能劣化程度等設備威脅態勢。例如,張勇[17]、席榮榮[18]等分別利用馬爾可夫博弈模型和隱馬爾可夫模型對網絡安全狀態建模,基于網絡下一時刻的安全狀態只與當前時刻安全狀態相關的馬爾可夫特性這一假設條件,通過博弈論方法確定網絡的狀態變化。前者采用攻擊方、防守方和中立方的三方博弈;后者采用防護措施與安全事件的雙方博弈,兩種方法均以博弈的結果推演出網絡的安全態勢,解決網絡安全態勢量化評估的問題,該類方法基于網絡狀態遵循馬爾可夫隨機過程的假設,在多步攻擊的實際場景中具有局限。例如,當網絡受到多步攻擊時,網絡被攻破的狀態和多步攻擊持續的作用相關,并且與網絡邊界或核心位置設備的狀態相關;甚至在特定多步攻擊場景中,高安全屬性價值設備的狀態對全網的安全狀態具有決定性影響。某種意義上,攻破了該類設備等價于攻破了網絡。楊豪璞等[19]從網絡受到多步攻擊的角度描述網絡狀態,該方法利用節點狀態確定攻擊場景,用以評估網絡安全態勢,但僅考慮節點狀態與漏洞、安全事件及前置狀態“與”“或”關系,無法客觀反映節點狀態與網絡環境、設備屬性相關的實際情況。席榮榮等[18]利用網絡環境屬性判定安全事件發生的可能性,解決威脅感知量化評估準確性的問題,但該方法沒有考慮節點性能劣化對威脅量化評估的影響,也無法確定節點所處的安全狀態。楊君剛等[20]通過安全風險因子和安全風險影響因子對路由器設備進行了威脅態勢評估,該方法能夠直觀地反映出路由器的安全威脅風險,給出了描述路由器這種網絡關鍵節點設備的威脅量化評估方法,但該方法僅針對路由器的具體特征,用路由器的位置和交換容量來衡量設備對安全風險影響的程度,沒有抽象出路由器這種高安全價值設備威脅量化評估的普適特征。Yu等[21]提出了基于熵的態勢評估方法,該方法采用對設備進行威脅評估的方式,評估整體網絡的威脅態勢,為基于設備威脅實現網絡整體安全態勢評估提供了一種新的思路,但在設備威脅評估方面還有不足。具體來說,該方法利用同種攻擊對不同設備的不同威脅程度來評估設備在網絡中的安全狀態,以此給出整體網絡的態勢,其評估過程關注網絡中的所有設備,這種方式關注“點”多,評估分析的“面”較大,導致評估方法在運行時效性方面表現不足。此外,自“震網”病毒針對工業基礎設施進行攻擊后,針對關鍵基礎設施及關鍵設備的安全態勢感知引起廣泛關注。Cristina[22]在網絡安全態勢感知的基礎上提出了針對關鍵基礎設施安全的廣域態勢感知[23](WASA,wide-area situational awareness)框架及一系列針對關鍵基礎設施構建態勢感知的原則,該框架在宏觀層面給出了針對關鍵基礎設施的安全態勢感知方法論;Cristina等[23]在WASA的基礎上進一步討論了關鍵基礎設施存在的脆弱性及易遭受到的網絡攻擊,并給出了降低網絡攻擊的防護措施。Ceeman等[24]利用網絡拓撲、系統日志及配置信息通過貝葉斯網絡對關鍵基礎設施建模,計算網絡安全指數來評估關鍵基礎設施所處的安全等級。該類工作關注關鍵基礎設施,將泛在網絡空間感知對象聚焦到關鍵基礎設施上,但仍然缺少對基礎設施中高安全價值設備的威脅評估,無法在微觀層面呈現出關鍵基礎設施設備中存在的薄弱環節。

針對上述研究存在的問題,本文首先給出高安全屬性價值設備定義,在此基礎上提出了針對設備的威脅態勢量化評估框架和評估指標,并根據評估框架和指標提出了高安全屬性價值設備威脅態勢量化評估方法。該方法以設備的性能、配置和脆弱性為基礎,驗證威脅警報、評估威脅警報的有效性,基于有效警報,構建設備狀態評估算法,評估設備所處安全狀態,并利用評估指標量化計算設備威脅態勢。對具體網絡中實際設備的評估結果表明,該方法能夠準確、有效地量化評估高安全屬性價值設備的威脅態勢。

2 相關定義

本節給出本文工作將用的相關定義。

定義1(設備)網絡環境中的物理實體,單個設備用e-device=(ide,namee,typee,attrivaluee,confige)表示,其中,ide為設備標識,namee為設備名稱,typee為設備類型,包括安全設備、保密設備、網絡設備、服務設備和終端設備等;attrivaluee為設備安全屬性價值,confige為設備的配置信息。

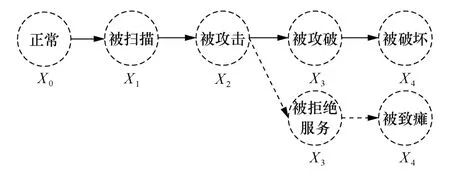

定義2(安全屬性價值)網絡環境中設備有保密性、完整性和可用性3種安全屬性,設備在網絡中的價值由其安全屬性達成或安全屬性未達成時所造成的影響程度來衡量。設備安全屬性價值用attrivaluee=f(confe,inte,availe)表示,其中confe、inte、availe分別表示設備的保密性屬性、完整性屬性和可用性屬性,每個屬性分5級,用1,2,3,4,5表示[25]。為表示不同信息系統所屬設備安全屬性的差異,用wi(i=1,2,3)表示設備3種安全屬性的權重,wi值的選取參考文獻[18]。

定義3(高安全屬性價值設備)根據GB/T 20984—2007[26]對資產價值等級及標識的賦值,定義當設備安全屬性價值attrivaluee≥ε時,其中,4≤ε≤5,設備為高安全屬性價值設備。

定義4(設備配置)用來表征設備配置及服務的屬性信息。設備配置用confige=(ipe,namee,porte,service,confdescriptione)表示,其中,ipe為設備的IP地址池,namee為設備的名稱,porte為設備配置的端口組,service為設備可以提供的服務,confdescriptione為設備的其他配置信息,包括設備固件、軟件類型、版本、硬件配置等。

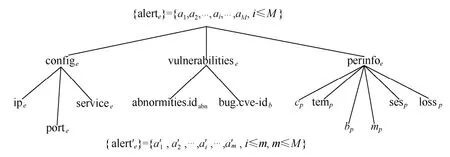

定義5(設備警報)由設備發出的針對可疑安全事件或異常事件的通知,單個警報信息用alerte=(ida,namea,timea,souIPa,desIPa,souPorta,desPorta,alertdescriptiona,ide,namee)表示,其中,ida表示警報的標識,namea表示警報的名稱,timea表示警報產生的時間,souIPa、desIPa分別表示警報事件發起的源IP地址和目標IP地址,souPorta、desPorta分別為警報事件發起的源端口及設備目標端口,alertdescriptiona為警報的其他描述性信息,如威脅類型、異常類型、協議類型及操作內容等,ide、namee分別是警報產生設備的標識及名稱。

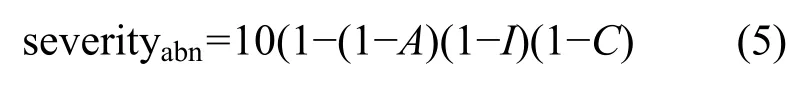

定義6(設備脆弱性)由設備軟硬件中自身存在的、可以被威脅利用的異常或漏洞,用vulnerabilitiese=(abnormities.idabn,nameabn,descriptionabn,typeabn,severityabn,bug.cve-idb,nameb,descriptonb,cvssb)表示,其中abnormities.idabn、nameabn、descriptionabn分別為異常標識、名稱及異常行為描述,typeabn為異常類型,包括保密性異常、可用性異常及完整性異常,severityabn表示異常的嚴重程度;bug.cve-idb、nameb、descriptonb分別為漏洞cve編號、名稱及漏洞描述,cvssb表示漏洞的嚴重程度,用CVSS評分衡量[26]。severity表示設備脆弱性(包括異常和漏洞)的嚴重程度。

定義7(設備性能)設備提供服務的基本能力,設備性能信息用perinfoe=(idp,cp,temp,bp,mp,sesp,lossp,ide,namee)表示,其中idp表示設備性能標識,tp表示采集性能的時刻,cp表示設備CPU利用率,temp表示設備內部溫度,bp表示設備帶寬利用率,mp表示設備內存利用率,sesp表示會話連接數,lossp表示丟包率,ide、namee表示采集性能信息設備的標識及名稱。基于文獻[27],擴展定義設備性能值為6個參數(cp,temp,bp,mp,sesp,lossp)的函數。

定義π (0≤π≤1)為設備性能劣化對設備態勢的影響程度,?pere(i)為第i個采樣點與第i?1個采樣點間的性能變化量,∑?pere(i)為性能變化累積量,當設備性能劣化時∑?pere(i)<0。

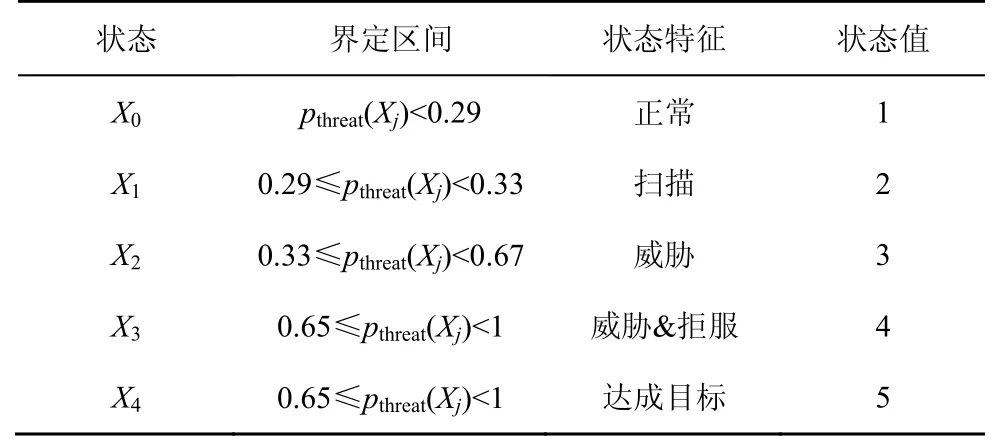

定義8(設備狀態)用來表征威脅作用到設備上,設備所處的安全狀態,用E_status={X1,X2,…,Xi,Xj,…,Xn},i≤j,n∈N表示,status_probabitity=pthreat(Xj)為設備所處狀態Xj的可能性,status_loss為威脅有效作用到設備上造成的損失。

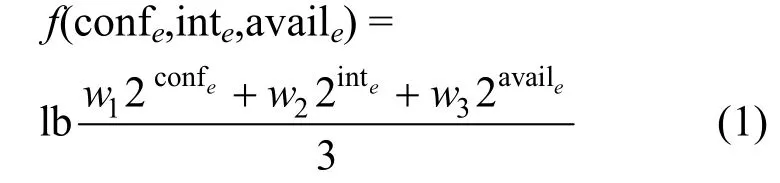

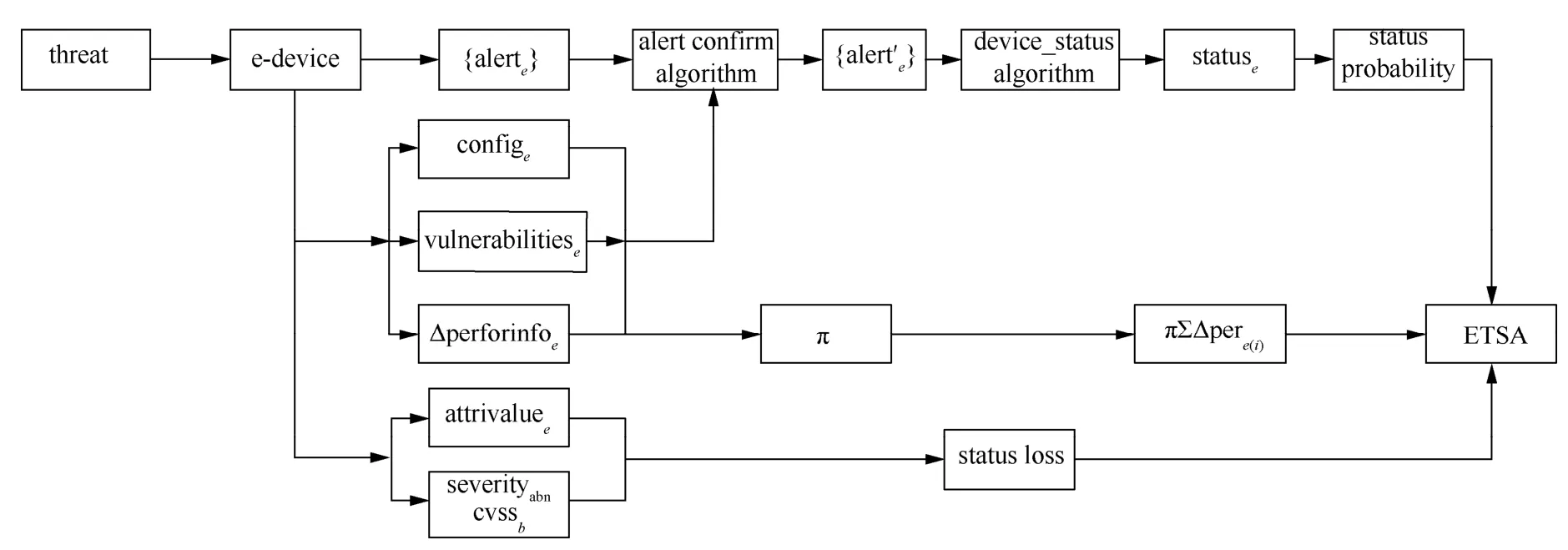

一般設備在遭受到實質性攻擊前,會被各種手段進行偵測。例如,IP掃描、端口掃描、存活性掃描、漏洞掃描等,設備處于被掃描狀態;掃描確定設備為攻擊對象后,付諸相應手段進行非法提權,試圖訪問設備資源,此時設備處于被攻擊狀態;如果敵手能夠有效利用設備存在的脆弱性,則設備將處于被攻破狀態,進而遭到破壞,敵手達成攻擊目的;如果敵手無法有效利用設備脆弱性,也可以發起拒絕服務,最終致癱設備,安全狀態示例如圖1所示。

圖1 安全狀態示例Figure 1 An example of secure status

3 設備威脅態勢量化評估框架與評估指標

本節提出了針對設備的威脅態勢量化評估框架、評估流程及評估指標。

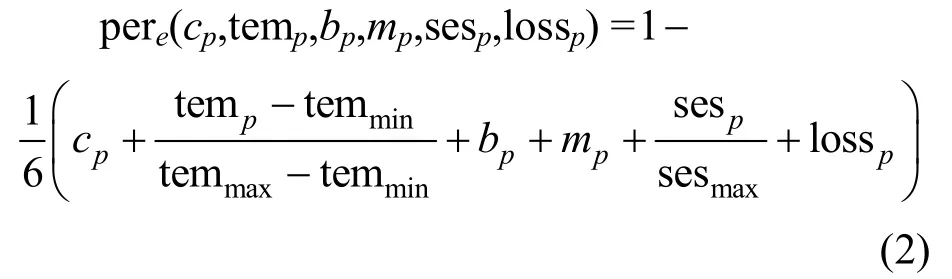

設備的威脅態勢不僅與設備受到的威脅有關,還與設備的安全屬性(保密性、可用性及完整性)價值、設備脆弱性(異常及漏洞)、設備配置、設備警報、設備性能及設備狀態等因素有關,基于以上因素,本文提出設備威脅態勢評估框架,如圖2所示。根據評估框架,具體評估流程如下。

Step 1獲取設備態勢相關的屬性信息devattrinfo=({alerte},confige,vulnerabilitiese,perinfoe),其中,{alerte}為警報集合。

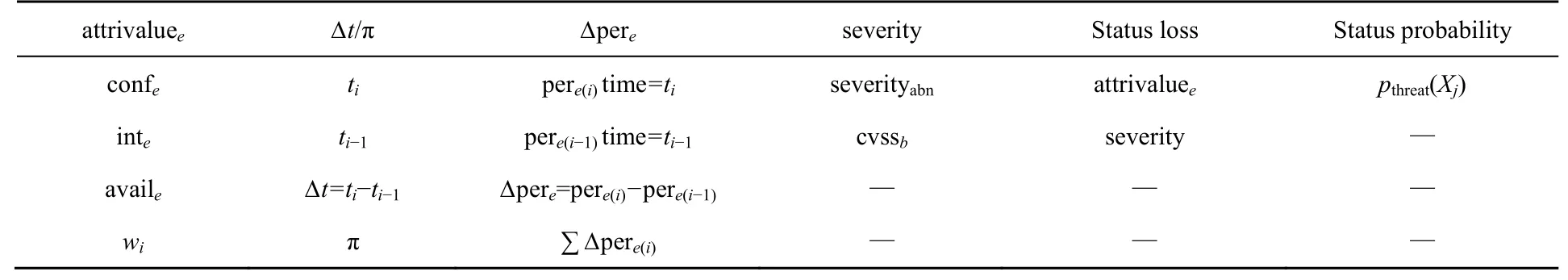

Step 2建立評估指標,如表1所示,indexsys =(attrivaluee,?t,π,∑?pere(i),severity,status_loss,status_probability)。

Step 3以設備性能、配置、脆弱性為基礎,驗證警報、評估威脅警報的有效性。

Step 4基于有效警報,構建設備受到威脅后的狀態評估算法,評估設備所處安全狀態。

Step 5綜合利用評估指標,量化計算設備威脅態勢(ETSA,e-device threat situational awareness)。

4 設備威脅態勢量化評估方法

根據第2節提出的設備威脅態勢量化評估框架,本節設計了高安全屬性價值設備威脅態勢量化評估方法。該方法在獲取設備威脅態勢相關的屬性信息devattrinfo及建立評估指標體系indexsys后,需要以設備性能、配置、脆弱性為基礎,驗證警報、評估威脅警報的有效性;進而基于有效警報,構建設備受到威脅后的狀態評估算法,評估設備所處安全狀態;最后綜合利用評估指標量化計算設備威脅態勢。

圖2 設備威脅態勢量化評估框架Figure 2 The framework of quantitative device threat situational assessment

表1 評估指標Table 1 Assessment indexes

4.1 威脅警報有效性評估算法

威脅警報有效性評估算法流程如圖3所示。

圖3 威脅警報有效性評估算法Figure 3 The algorithm for assessing effectiveness of threat alerts

算法1威脅警報有效性評估算法

輸入設備屬性信息devattrinfo=({alerte},confige,vulnerabilitiese,perinfoe),{alerte}={a1,a2,…,ai,…,aM,i≤M};

輸出有效警報集合{alert'e}={a'1,a'2,…,a'i,…,a'm,i≤m,m≤M},{alert'e}∈{alerte}及威脅警報有效性評估值pthreat(a'i)。

begin

1)select{confige.x1,confige.x2,…,confige.xj,...,confige.xn,j≤n}from devattrinfo.confige

2)select{vulnerabilitiese.y1,vulnerabilityese.y2,…,vulnerabilitiese.yr,...,vulnerabilitiese.yu,r≤u}from devattrinfo.vulnerabilitiese

3)select{perinfoe.z1,perinfoe.z2,…,perinfoe.zg,...,perinfoe.zh,g≤h}from devattrinfo.perinfoe

4)n+u+h=k;/*提取設備屬性信息*/

5)for each confige.xj,j=1,2,…,n,v1=0

6)ifai∈confige.xja'i=ai,v1++,pconfig(a’i)=

7)for eachvulnerabilitiese.yr,r=1,2,…,u,v2=0

8)ifai∈vulnerabilitiese.yr,a'i=ai,v2++,

9)for eachperinfoe.zg,g=1,2,…,h,v3=0

10)ifai∈perinfoe.zg,a'i=ai,v3++,pper(a'i)=

11)pthreat(a'i)=pconfig(a'i)+pvul(a'i)+pper(a'i)

12)return{alert'e}={a'1,a'2,…,a'i,…,a'm,i≤m,m≤Mandpthreat(a’i)

end

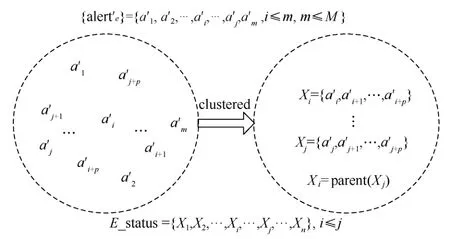

4.2 基于有效威脅警報的設備狀態評估算法

設備威脅狀態評估算法如圖4所示。

圖4 設備威脅狀態評估算法Figure 4 The algorithm for threat status assessing

算法2基于有效威脅警報的設備狀態評估算法

輸入有效警報集合{alert'e}={a'1,a'2,…,a'i,…,a'm,i≤m,m≤M},{alert'e}∈{alerte}及威脅警報有效性評估值pthreat(a'j);

輸出設備當前狀態Xj,Xj∈E_status,E_status={X1,X2,…,Xi,…,Xj,…,Xn},i≤j,n∈N和設備所處安全狀態的概率status_probabitity=pthreat(Xj)。

begin

試驗表明,當樣本數500~1 000較低時,CNN文本分類相對于其他文本分類算法準確率更高,雖然樣本數在1 000~2 000之間,DBN算法以及RNN算法相對于CNN算法準確率有所提高,但是當樣本數增大時,CNN 的準確率增長迅速。所以,實驗表明,CNN算法在樣本數低或者高的情況下都能較好地進行文本分類,準確率高于其他文本分類算法。

1)for each alert'ea'1,a'2,…,a'i,…,a'm

2)letXi,Xjrepresent the status of device

3)E_status=clustered({alert'e});/*聚合警報*/

4)Xi={a'i,a'i+1,…,a'i+p},Xj={a'j,a'j+1,…,a'j+q}/*用警報聚合表示設備狀態*/

5)Xi=parent(Xj)/*根據攻擊模式確定狀態父子關系*/

6)letE_statustrepresent the device status on

7)timet,E_statust’represent the device status

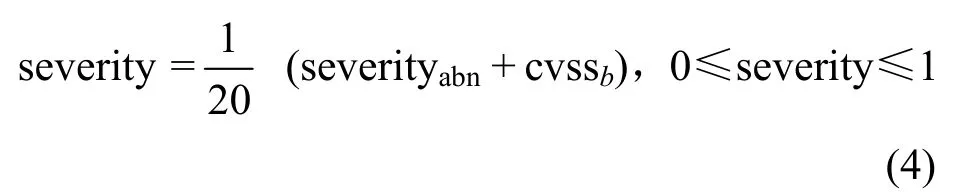

8)on timet',t 9)E_statust=Xi,E_statust'=Xj,andXi=parent(Xj) 10)device status fromE_statusttoE_statust’/*設備狀態由Xi轉換到Xj*/ 11)returnE_statust'=Xjand status_probabitity= end 設備性能的非正常劣化表征設備受到拒絕服務的嚴重程度。設備性能中CPU利用率cp、內存利用率mp的劣化程度表征計算消耗型拒絕服務攻擊的強度;帶寬利用率bp、會話連接sesp、丟包率lossp的劣化表征了帶寬消耗型拒絕服務的強度。設備內部溫度過高,表征了運行環境對設備計算及帶寬性能的綜合影響。利用性能劣化累積量∑?pere(i)(設備性能劣化時∑?pere(i)<0)綜合表示單位時間內拒絕服務的攻擊強度,π表示性能劣化對設備態勢的影響程度,用π×(?1)×∑?pere(i)表示設備威脅態勢中的性能分量。 威脅利用設備脆弱性將給設備帶來損失,損失與設備安全屬性價值和脆弱性嚴重程度相關,該種威脅為有效威脅,有效威脅對設備造成的損失用status_loss表示。 安全屬性價值attrivaluee通過定義2計算得出。設備脆弱性的嚴重程度severity包括異常的嚴重程度severityabn,0≤severityabn≤10和漏洞的嚴重程度cvssb,0≤cvssb≤10,具體表示為 參考CVSS[27]對漏洞的評分,給出設備異常的嚴重程度的計算得分。 設備異常分類如表2所示。 漏洞的嚴重程度cvssb可以直接參考CVSS給出的評分。 表2 設備異常分類Table 2 Classification of device abnormity 通過評估指標、威脅警報有效性評估算法(算法1)、設備狀態評估算法(算法2),量化計算設備的威脅態勢,具體為 為了闡明高安全價值設備威脅評估的原理和過程,驗證本文方法的合理性及有效性,本節介紹如何構建實驗網絡,在網絡環境中評估設備的安全屬性價值,確定高安全屬性價值設備,并對其進行威脅態勢量化評估。 實驗網絡拓撲如圖5所示。Web服務(Tomcat)、數據庫服務(MongoDB)、負載均衡服務(LVS)及版本管理服務(SVN)通過交換機置于網絡的DMZ域;桌面云服務(Fusion Access)及文件存儲服務(NFS)通過Vlan置于網絡的Trust域;系統性能、日志服務(Log Server)及安全文件傳輸服務(SFTP)置于網絡的Management域,具有IPsec功能的防火墻位于Trust域和Untrust域的邊界。外部連接通過Untrust域到Trust、DMZ域間的映射實現,整體網絡在DMZ和Trust域部署Snort[28](IDS)。防火墻警報及Snort警報通過設備信息中心接入Management域的LogServer及SFTP。 實驗網絡主要資產信息如表3所示。 根據定義3,當設備安全屬性價值attrivaluee≥ε時,其中,4≤ε≤5,設備為高安全屬性價值設備。表3數據表明,de_011和de_006為實驗網絡中的高安全屬性價值設備,其脆弱性信息如表4所示。 圖5 實驗網絡拓撲Figure 5 Topology of experiment network 表3 主要資產信息Table 3 Asset information in experimental network 表4 設備脆弱性Table 4 The device vulnerabilities 下面在不同場景中對高安全屬性價值設備de_011和de_006進行威脅態勢量化評估實驗。 場景1互聯網流量場景 開放de_011設備Untrust域公網接口并開放DMZ域Web服務;在de_011設備上做NAT,將公網IP及端口映射至Web服務的負載均衡服務。此時,de_011設備直接暴露給Internet用戶。de_011設備接收Internet訪問流量。 場景1測試從16:00開始至19:00終止。 主要特點:設備直接暴露在Internet上后,會有來自不同國家的惡意主機,對設備類型、端口、服務、存活性進行掃描、提權等攻擊。 數據獲取:從LogServer及SFTP中獲取警報數據,性能數據通過設備性能命令會話以文件形式記錄。 場景2測試員在Internet側對de_011設備進行模擬攻擊 場景2在場景1的基礎上,對de_011設備進行模擬攻擊,de_011同時接收Internet訪問流量和測試員DOS攻擊流量。 場景2測試從19:00開始至21:30終止。 具體在公網上利用Nmap[29]、Netwox[30]、Kali[31]分別對de_011進行端口、服務掃描,Large ICMP攻擊、Syn flood和 Udp flood攻擊。 數據獲取:從LogServer及SFTP中獲取警報數據,性能數據通過設備命令性能會話以文件形式記錄。 場景3測試員在內網側對de_006設備攻擊 該場景模擬內部用戶非授權訪問de_006文件系統的惡意行為,該場景采用Nmap對de_006設備的端口及服務開放情況進行掃描,之后試圖通過NFS通用漏洞提權進入系統,由于該系統已經安裝相應補丁,提權失敗后發動Syn flood和Udp flood攻擊。 場景3測試從21:30開始至次日0:30終止。 數據獲取:利用Snort[28]獲取警報數據,利用Nmom[32]和Smokeping[33]采集Linux性能數據。 實驗獲得數據后首先對場景1~場景3的警報數據和性能數據進行對應時間窗口關聯,滿足警報時間和性能時間的一致性關系,利用Java程序和MongoDB對警報和性能數據進行入庫預處理,滿足評估算法要求,然后用本文方法對3個場景的數據進行分析。警報有效性評估結果如圖6所示。 圖6 警報有效性評估結果Figure 6 The results for assessing effectiveness of threat alerts 圖6結果表明,本文方法能夠以設備的性能、配置、脆弱性為基礎,驗證威脅警報、計算警報有效性評估值,并通過評估結果反映出威脅對設備作用的有效程度,具體表現在兩個方面。一是算法1能夠在大量警報數據中根據設備的屬性信息提取出有效警報,從警報數量、警報頻率層面評估威脅對設備的作用,警報約減率如表5所示,根據表5計算可得平均約減率為33.04%。有效的警報顯式地反映出威脅的數量、頻率,以場景1為例,根據表5可知在16:00-19:00這段時間內設備受到有效的可見攻擊為26次。二是算法1能夠通過警報的評估分值,反映出威脅對設備作用的有效程度。場景1中de_011設備在第25、28、33、38個警報的評估分值較高,達到了0.67,主要原因是設備在以上時刻受到不同惡意主機連續對其進行了遠程Telnet提權攻擊,攻擊過程使設備網絡會話連接、丟包率等性能劣化,導致警報評估分值較高,一定程度上反映出遠程Telnet提權對設備作用的程度。場景2中de_011設備在第63~66警報時刻、第114~119警報時刻評估分值較高,分別達到了0.67和0.44,主要原因是設備分別受到Syn flood和 Udp flood攻擊,一定程度上反映出拒絕服務攻擊對設備作用的程度。場景3中de_006設備在第155~163警報時刻、第250~257警報時刻評估分值較高,達到了0.625,主要原因是設備分別受到Syn flood和 Udp flood攻擊,曲線變化反映出拒絕服務攻擊對設備作用的程度。 表5 警報約減率Table 5 Alerts reduction ratio 圖7結果表明,設備性能變化和警報評估分值變化具有一致性。例如,場景1中評估分值較高的第25、28、33、38個警報,對應性能第6個采樣周期:場景2中評估分值較高的第63~66警報和第114~119警報,分別對應性能第8個和第12個采用周期;場景3中評估分值較高的第155~163警報和第250~257警報,分別對應性能第18個和第32個采用周期。在有效警報對應的性能周期中均有性能劣化的情況,表明設備性能變化和警報評估分值變化的一致性。 圖7 設備性能變化率Figure 7 The changing ratio of device performance 圖8結果表明,本文方法能夠基于警報的有效性評估設備所處安全狀態。設備狀態評估值、狀態特征及狀態值如表6所示。表6依據實驗中不同攻擊類型發生期間對應威脅警報有效性評估值的均值區間界定threshold值范圍。圖8中場景1~場景3的狀態變化與設備性能變化(圖7)及警報有效性評估圖變化(圖6)的安全狀態相對應,表現出設備受到威脅后設備所處的安全狀態。 圖8 設備威脅態勢量化評估Figure 8 The threat status assessing 表6 設備威脅狀態評估值Table 6 Value of threat status assessing 圖9結果表明,利用本文提出的設備威脅態勢量化評估指標和評估方法,計算得出的設備威脅態勢與設備的安全狀態對應,評估結果與實驗場景的實際測試一致,結果能夠準確、有效地量化評估設備的威脅態勢。在19:42、20:02、21:02、21:22、22:22和22:52均發生了拒絕服務攻擊,圖9中表現出在以上時刻設備具有較高的威脅量化評估值和較高等級的安全狀態,并且威脅量化評估值和安全狀態趨勢相互對應,圖形變化與實驗場景的模擬攻擊行為相符。由此,綜合分析圖6~圖9,本文方法針對高安全屬性價值設備,能夠以設備性能、配置、脆弱性為基礎,驗證威脅警報、計算威脅警報的有效概率,評估設備所處安全狀態,并利用評估指標準確地評估設備威脅態勢。 圖9 設備威脅態勢量化評估Figure 9 The quantitative threat situational evaluation for device 在介紹本文方法的基礎上,本節綜合其他評估方法,從不同的角度和本文方法進行對比分析,結果如表7所示。本節比較選擇了7個指標,其中,評估對象、屬性方法類型、結果形式反映了不同方法針對的評估對象、基于的理論方法及評估結果表現形式;普適程度反映方法應用的通用性;知識來源反映方法本身的客觀程度;警報約減和警報聚合反映方法對數據的融合能力。 表7 威脅態勢評估方法比較Table 7 Comparison of different threat situation assessment methods 對比分析如下。 1)針對網絡的評估方法,在網絡威脅態勢量化評估方面體現出評估結果的宏觀性、整體性及趨勢性,針對設備的評估方法,能夠立足具體設備對確定對象進行評估,評估結果在設備這種微觀層面針對性較強,是對網絡威脅態勢評估在微觀層面很好的補充。 2)在針對設備的威脅評估方法中,本文方法抽象出設備安全屬性相關的評估指標,比較文獻[18]使用路由器的位置和交換容量來衡量設備對安全風險影響程度的方法更具通用性。 3)在知識來源方面,本文方法較少地依賴領域專家和經驗,評估方式基于概率方式,相比文獻[18,20]利用專家經驗賦值環境屬性相關度[18]和威脅發生可能性[20]的方式,在評估方法的客觀程度方面更具有優勢。 本文在給出高安全屬性價值設備定義的基礎上,提出了針對設備的威脅態勢量化評估框架和評估指標,并根據評估框架和指標提出了高安全屬性價值設備威脅態勢量化評估方法。該方法以設備的性能、配置和脆弱性為基礎,驗證威脅警報、評估威脅警報的有效性。基于有效警報,構建設備狀態評估算法,評估設備所處安全狀態,并利用評估指標量化計算設備威脅態勢,本文所提方法的評估過程、評估結果與網絡規模變化不直接構成函數關系,網絡規模的變化不影響方法的計算復雜度,體現出較強的網絡規模適用性。對具體網絡中實際設備的評估結果表明,該方法能夠準確、有效地量化評估高安全屬性價值設備的威脅態勢。通過方案對比分析結論表明,本文方法在應用的通用性及評估結果的客觀性方面具有優勢。4.3 性能劣化對設備威脅態勢的影響

4.4 有效威脅對設備造成的損失

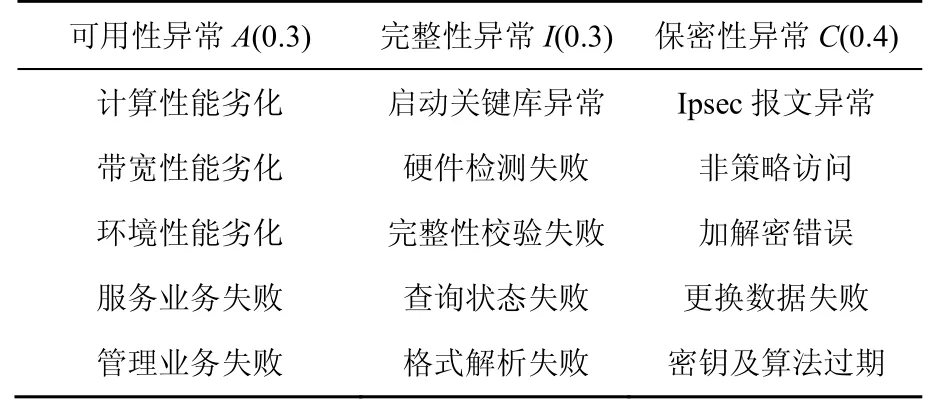

4.5 設備威脅態勢量化評估

5 實驗分析

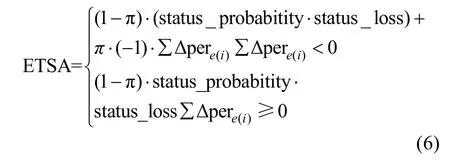

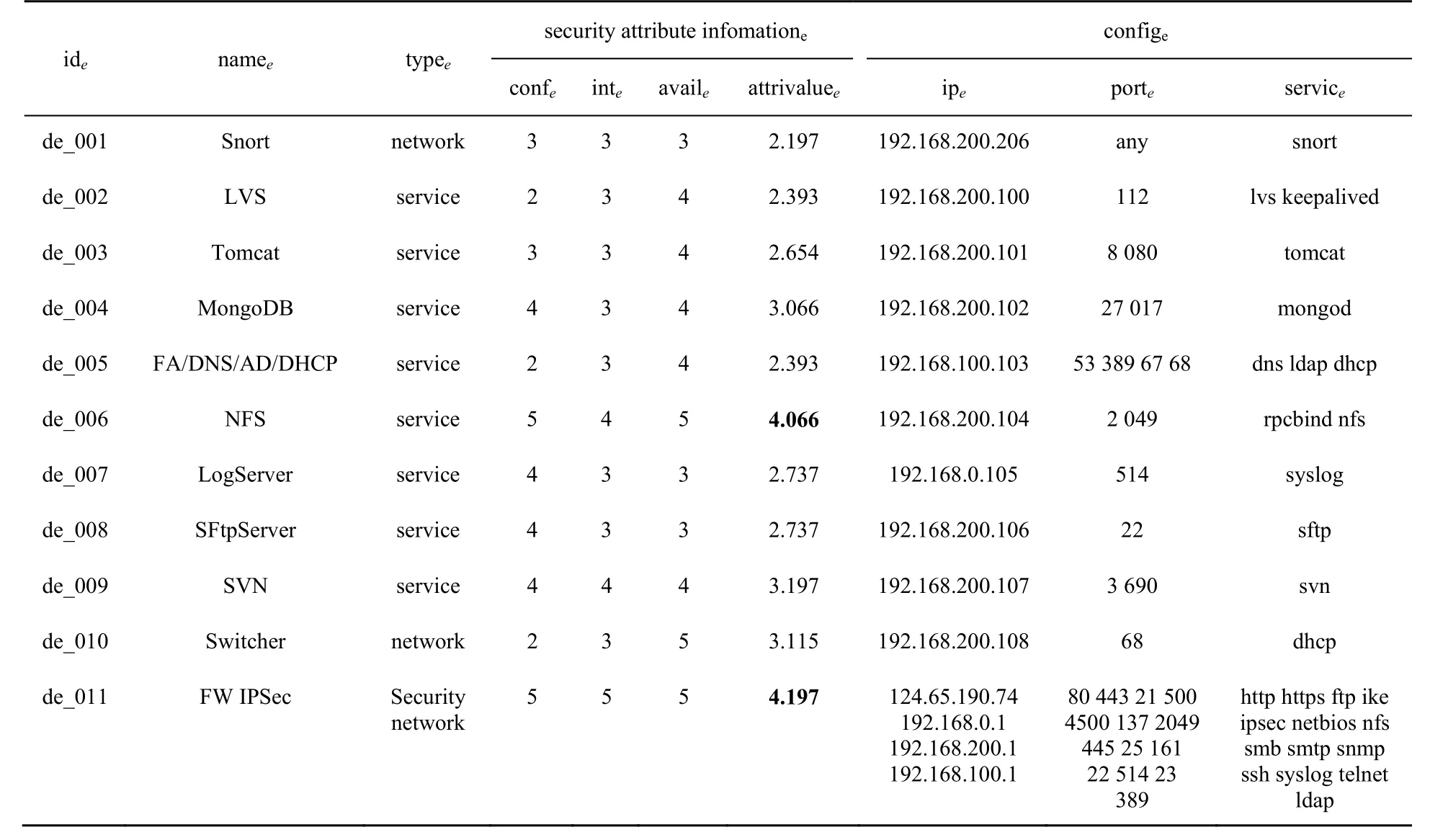

5.1 實驗場景

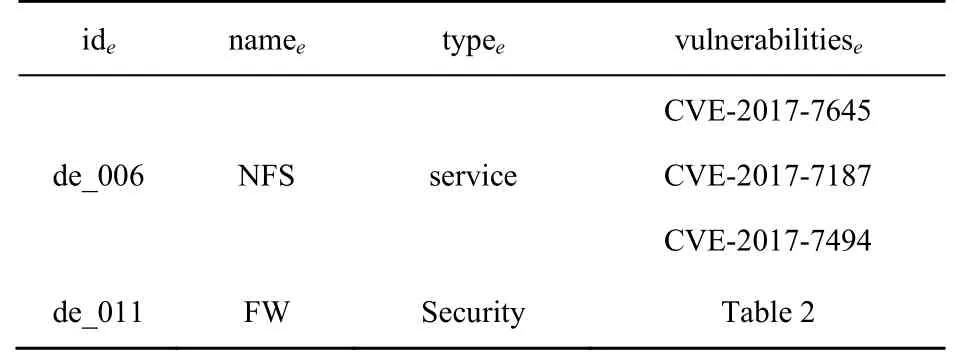

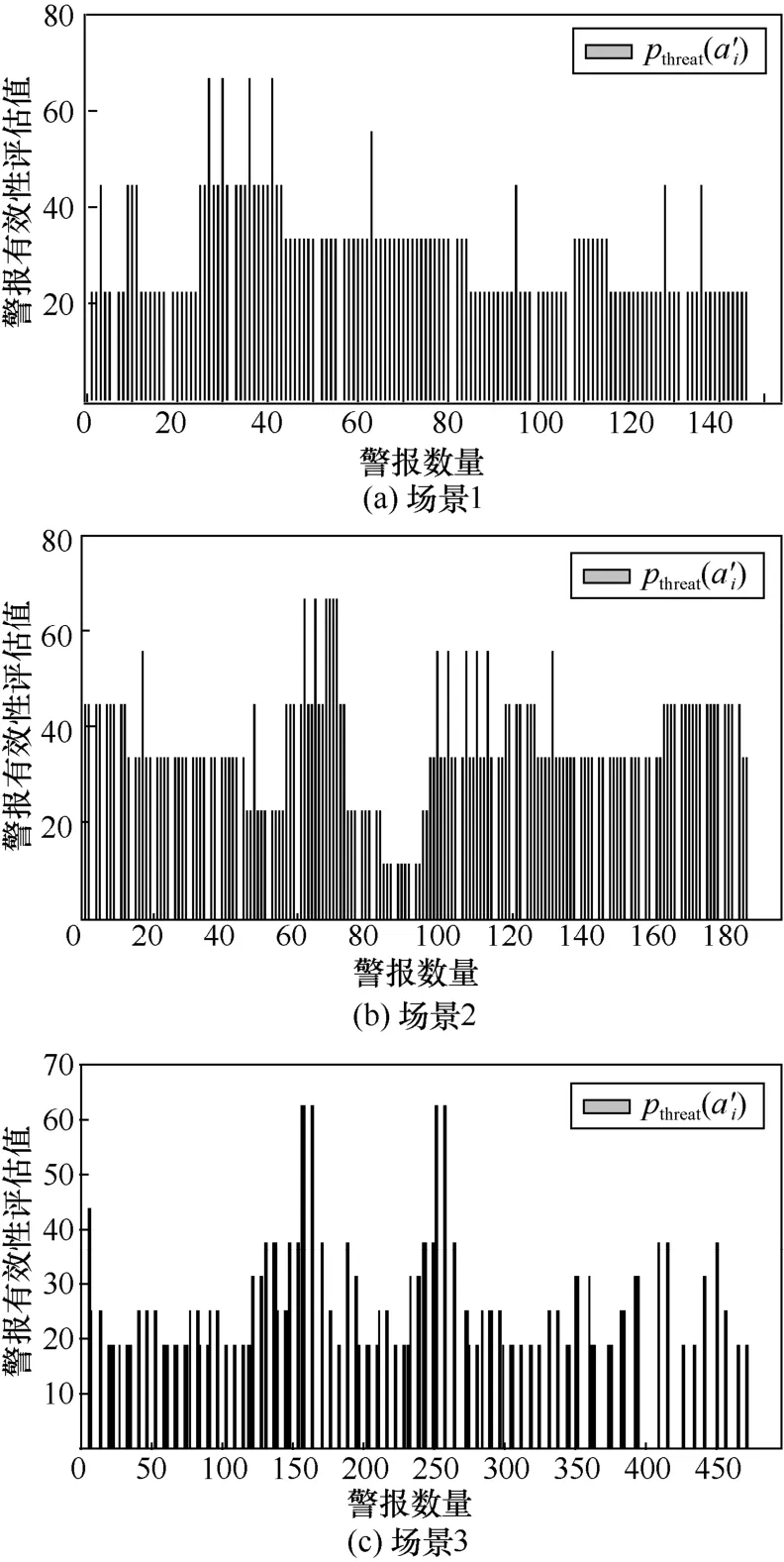

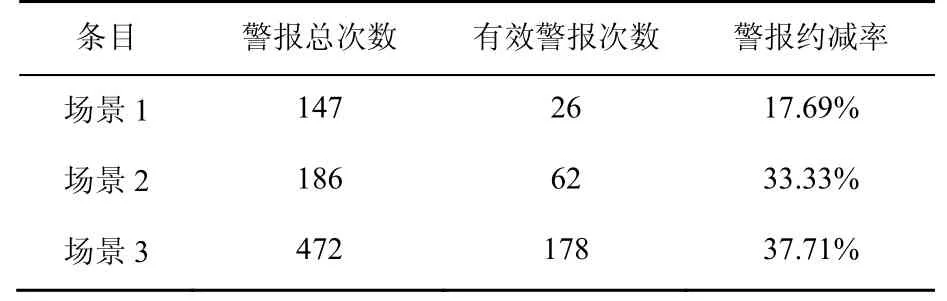

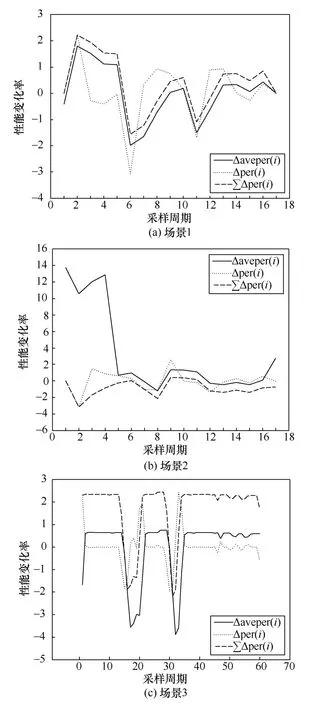

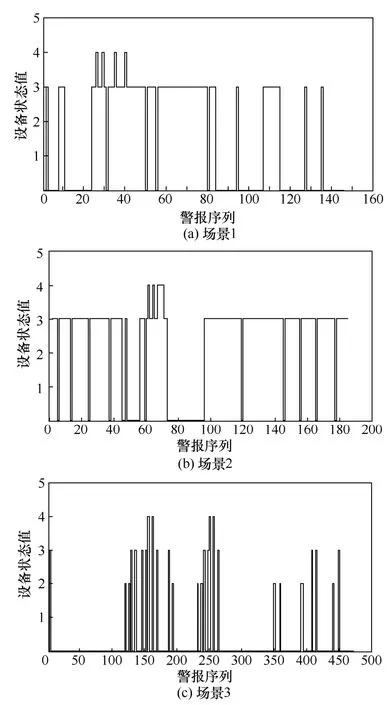

5.2 結果分析

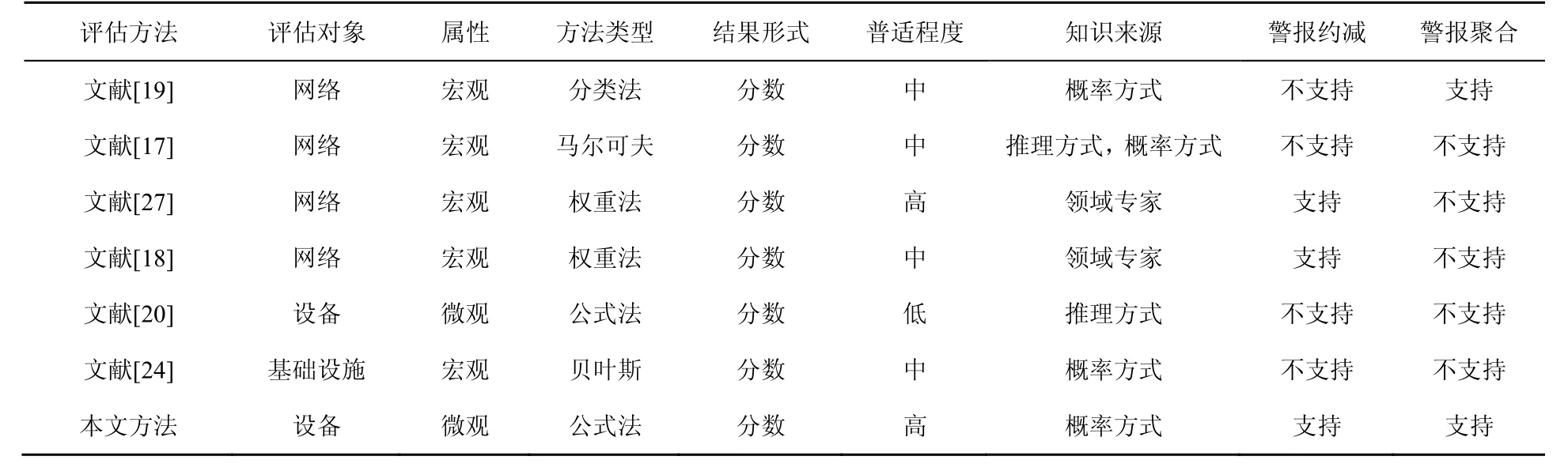

5.3 對比分析

6 結束語