基于Shodan和CVE數據的物聯網設備安全問題研究

陳文文 陳亭宇

摘要:在互聯網中,黑客往往是通過各種滲透工具發起DDoSs之類的攻擊,這給許多行業造成了安全問題,更有甚者會造成國家或者企業的重大損失。本文選擇路由器、樓宇管理系統(BMS)、打印機和網絡攝像頭等4個常用物聯網設備種類,對其安全問題進行了分析。

關鍵詞:物聯網;漏洞;暴露程度

中圖分類號:TP274.2? ? ? ? ? ? ? ? ? ? ? ? ? ?文獻標識碼:A

物聯網(IoT)是一種全球性的基于互聯網的體系結構,它的出現對人們的日常生活產生了巨大影響,并為大量用戶帶來了便利。然而,物聯網設備的廣泛存在帶來便利的同時,也給個人和世界范圍內的企業和政府帶來了挑戰,是對抵御能力、數據身份驗證、訪問控制、客戶端隱私等的升級考驗。投入被使用的物聯網設備,其漏洞一旦暴露出來,入侵者會立即利用這些漏洞來牟利。滲透往往是尋求發現具有這些漏洞的物聯網設備的第一步,而物聯網設備信息搜索引擎恰恰是一種很適合新手的強大滲透工具。在此類引擎中可以輕松地獲取物聯網設備的IP地址、常用端口號和詳細的產品信息。如果將信息搜索引擎和漏洞數據庫中的信息結合起來,這將會成為黑客針對物聯網設備并發起攻擊的高級工具。

在先前的相關工作中,科研人員進行了一些研究來分析IoT設備信息搜索引擎識別不同IoT設備的能力,如Bodenheim的報告。一些研究集中在搜索引擎中暴露的IoT設備的簡單漏洞,如默認用戶名和密碼。此外,其他研究人員還分析了單個物聯網類別(如工業控制系統)的脆弱性和在互聯網的暴露程度。在這個項目中,更大規模地揭示物聯網設備的漏洞和在互聯網的暴露程度,選擇網絡攝像頭、打印機、路由器以及樓宇管理系統(BMS)作為4個IoT類別進行調研分析。

1 項目流程

第一階段是對4個選定的物聯網類別上易受攻擊的物聯網設備進行初步分析,基于4個選定的IoT類別各種市場報告,筆者收集了每個類別的前列供應商。然后,在漏洞數據庫NVD中進行了針對每個前列廠商的易受攻擊產品的調查。在此階段結束時,有4個類別易受攻擊的產品列表被生成[1]。

Shodan是針對物聯網設備的、功能最強大的滲透工具和搜索引擎之一,在這個項目中被選為分析物聯網設備暴露的工具,也是實現這個項目的第二步。Shodan由John Matherly設計出來的,負責掃描和識別連接到Internet的設備,端口、IP地址和服務標語等是存儲在其數據庫中的每日數據。用戶可使用網站或Shodan Application API兩種訪問數據的方式,本項目使用API。

然后,使用在第一階段中獲得的漏洞產品列表從CVE詳細信息網站中的漏洞數據庫中獲取CVE條目。國家漏洞數據庫(NVD)作為完善的漏洞數據庫之一,是基于CVE的信息構建的,因此被用作該項目中的漏洞數據庫,通過CVE條目,可以獲得每種IoT類別的漏洞。

最后,將先前步驟中獲得的所有數據進行存儲和整合,以便于進一步地分析。

2 項目實施

2.1 初步調研

根據國際數據公司(IDC)2017年關于2016年全球以太網交換機和路由器市場的報告,思科、Arista網絡和華為是位于前列的供應商,在各種路由器中快速發展的無線路由器占據著重要位置。Mordor Intelligence的調查顯示,D-link、Netgear和TP-link是2016年無線路由器市場的主要參與者。因此,這些制造商被選為該項目中的代表性路由器供應商,對漏洞產品進行進一步地調研,找到85種產品。Technavio公司的市場報告顯示,思科、霍尼韋爾、江森自控、施耐德電氣和聯合技術是2016年主要的BMS供應商。根據Market Insider的報告,西門子也是BMS市場的領先供應商,進一步地調查揭示了對應這些供應商的32種易受攻擊的產品。

IDC在2016年有關全球硬拷貝外設的報告中對此進行了說明,惠普公司、佳能、brother和三星是2015年至2016年位于前列的打印機制造商。根據Statista和Gartner的說法,愛普生和理光在2015年也是全球主要的打印機供應商。最后,調查發現了對應這些供應商的66種易受攻擊的產品。根據2017年Technavio網絡攝像機市場報告,Axis和海康威視是市場的領先者。在靜態視頻監控市場份額報告中顯示,索尼和大華是其他市場的領導者。進一步的調查表明,兩個網絡攝像頭軟件供應商,webcamXP和Yawcam擁有龐大的客戶群,隨后的調查找到了這些供應商60種易受攻擊的產品[2]。

2.2 識別目標IP地址

這些易受攻擊的產品加上其相應的供應商在Shodan搜索引擎中用作查詢的關鍵字,從而來獲取不同IoT類別的目標IP地址。Python API用于將查詢的關鍵字發送到Shodan并獲取結果;MySQL被用于存儲來自CVE Detail的產品列表和從Shodan獲得的數據。為了驗證這些IP地址并確保它們是對應的IoT類別的地址,而不是顯示這些產品的某些銷售網站或顯示其產品的供應商公司網站,此項目使用了Shodan提供的標題為product的橫幅屬性以及不同物聯網設備使用的端口作為條件過濾已得到的數據。最后,收集IP地址、用于通信的端口以及已通過身份驗證的設備的位置將被存儲在數據庫中。

2.3 獲取漏洞

爬取CVE Detail網站獲得的供應商ID和易受攻擊產品ID,使用這些ID通過網站提供的REST API獲取漏洞信息,這些信息包括CVE ID、CVE摘要和漏洞類型等。

2.4 數據整合

將獲得的所有數據構造出5個表格,包括產品信息、暴露信息(包括IP地址、端口、位置三個表格)和漏洞信息(包括漏洞數量和類型)。

3 數據分析

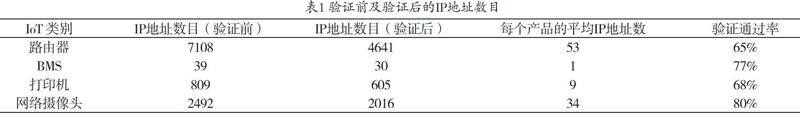

在文中4個表格展示了找到IP的地址數量、漏洞和不同物聯網類別的端口使用情況。表1列出了各種IoT類別的IP地址總數和驗證通過率。由表1可以看出,無論是驗證之前和之后,找到的路由器的IP地址數量最多,但是路由器IP的驗證通過率為65%,是最低的。它表明Shodan在索引路由器方面具有最佳能力,但與其他IoT類別相比,準確性最差。發現的BMS的發現的IP地址總數最少,只有39個IP地址,但是驗證通過合格率較最高。由于IP地址數量很少,因此通過率可能會有偏差,網絡攝像頭擁有路由器IP地址總數的一半,經過驗證后,網絡攝像頭的IP地址總數是2016,具有最高的驗證通過率,收集到的打印機的收集到的IP地址有605個,但每個產品的平均IP地址數量只有9個。

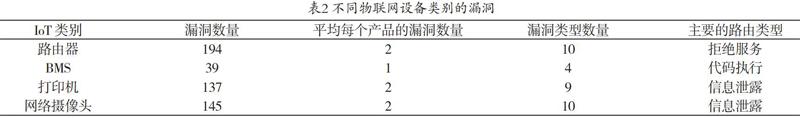

在表2中,可以發現找到4個IoT類別的總漏洞數量、平均漏洞數量、漏洞類型數量和主要漏洞類型。路由器擁有的漏洞數量是最多的。但是,由于它的產品數量擁有最多,因此每個產品的平均漏洞數量并不很小。這意味著在網絡中間,存在大量易受攻擊的路由器產品,雖然平均漏洞數量不是最多,但是整個路由器的安全環境十分嚴峻。而它的漏洞類型數量也是最大的,這表明了其漏洞的多樣性。雖然網絡攝像頭的漏洞數量比路由器的漏洞數量少,但是漏洞類型數量和路由器一樣多,這意味著網絡攝像頭面對的安全威脅也是多樣的。BMS是漏洞數量最少的一種,在主要漏洞類型方面,打印機和網絡攝像頭都面臨嚴重的信息泄露問題;對于BMS,最嚴重的漏洞是代碼執行;而對于路由器,則是拒絕服務[3]。

表3顯示了4個IoT類別使用的主要服務和端口。HTTP是路由器和網絡攝像頭的主要服務,但使用的端口略有不同;HTTPS是路由器的其他主要服務,使用端口8443來提供服務;網絡攝像頭的其他主要服務是FTP;BMS使用的主要服務是BACnet,端口是47808。

表4顯示了4種IoT類別的IP地址分布,包括這些設備所在的國家/地區數量以及對應的IoT類別中IP地址數量最多的一個國家/地區。顯然,美國是發現有漏洞的路由器、打印機和網絡攝像頭最多的國家。對于BMS,瑞典是發現IP地址數目最多的國家。路由器遍布100個國家/地區,這意味著它在4個物聯網類別中的路由器在全世界的應用范圍最廣,這些易受攻擊的路由器給全世界帶來的影響也是最大的,網絡攝像頭分布的國家/地區數量是路由器分布的國家/地區數量的四4分之三。它也顯示出對世界的廣泛影響。BMS與路由器相反,只在13個國家/地區能找到。

路由器是Shodan在IP地址和位置上暴露最嚴重的一種IoT類別,與其他IoT類別相比,它還易遭受最多的漏洞攻擊。其安全環境不容樂觀;Shodan中的網絡攝像頭曝光也很嚴重,但索引網絡攝像頭的準確性最高,打印機的安全環境相對好些,而BMS具有最安全的互聯網環境。

4 結語

經過4個階段的調查和研究,總共收集并分析了10448個IP地址,189個易受攻擊的產品和515個漏洞,描繪了4個選定的物聯網設備類別——路由器、網絡攝像頭、打印機和BMS的安全環境。與其他3個IoT類別相比,路由器所面臨的互聯網環境安全性最差,其中易受攻擊的產品數量最多,Shodan暴露最嚴重,漏洞也最多;網絡攝像頭的安全環境也很糟糕,但比路由器要好一些,Shodan在索引網絡攝像頭方面顯示出很高的準確性;打印機的安全性環境比網絡攝像頭和路由器要好,但巨大的漏洞數目也是它的問題;BMS在Shodan暴露和漏洞方面均表現出最佳性能。

(責任編輯:武多多)

參考文獻:

[1]于博菲.基于物聯網技術的搜索引擎與設備安全[J].金屬世界,2015(01):47-50.

[2]高帆,王玉軍,楊露霞.基于物聯網和運行大數據的設備狀態監測診斷[J].自動化儀表,2018(06):8-11.

[3]陳亞亮,戴沁蕓,吳海燕,等.Research on the reverse analyses and monitoring data of Mirai malware botnet%Mirai僵尸網絡惡意程序分析和監測數據研究[J].網絡與信息安全學報,2017(08):35-43.