基于云計算架構的短時延網絡攻擊路徑檢測系統設計

袁剛 溫圣軍

摘? 要: 為了保證短時延網絡的運行安全,降低網絡攻擊帶來的威脅,從硬件和軟件兩個角度,設計基于云計算架構的短時延網絡攻擊路徑檢測系統。在硬件系統中安裝用來保存檢測數據以及檢測結果的內嵌存儲器、用來捕獲網絡數據包的數據采集卡以及執行檢測功能的IDS檢測器。通過捕獲網絡數據包、攻擊源追蹤和入侵路徑檢測三個模塊的設計,實現系統的攻擊路徑檢測功能。通過設計系統測試實驗來驗證設計的網絡攻擊路徑檢測系統的性能,經過與傳統檢測系統的對比發現,應用設計的網絡攻擊路徑檢測系統檢測結果的準確率提升了18.75%,并且耗時更短。

關鍵詞: 短時延網絡; 網絡攻擊; 云計算架構; 攻擊路徑檢測; 攻擊源追蹤; 系統設計

中圖分類號: TN915.08?34; TP183? ? ? ? ? ? ? ? ? ? 文獻標識碼: A? ? ? ? ? ? ? ? ?文章編號: 1004?373X(2020)21?0064?04

Design of short time?delay network attack path detection system

based on cloud computing architecture

YUAN Gang1, 2, WEN Shengjun2, 3

(1. Beijing University of Posts and Telecommunications, Beijing 100876, China;

2. Information Center of the Sate Administration for Market Regulation, Beijing 100820, China;

3. The PLA Information Engineering University, Zhengzhou 450002, China)

Abstract: In order to ensure the safe operation of short time?delay network and reduce the threat of network attack, a short time?delay network attack path detection system based on cloud computing architecture is designed in terms of hardware and software. The embedded memory for storing test data and test results, the data acquisition card for capturing network packets, and the IDS detector for performing test function are installed in the hardware system. The attack path detection function of the system is realized by designing the three modules, named network packet capture module, attack source tracing module and intrusion path detecting module. The performance of the designed network attack path detection system is verified by designing a system test experiment. In comparison with the traditional detection system, it is found that the accuracy of the detection results obtained with the designed network attack path detection system is increased by 18.75%, and its detection duration is shorter.

Keywords: short time?delay network; network attack; cloud computing architecture; attack path detection; attack source tracking; system design

0? 引? 言

目前中國的計算機網絡得到了廣泛的覆蓋,在互聯網發展狀況調查中明確指出,中國網民的數量在不斷增加,截至2018年底網民的數量已經增加到了8億以上,僅2018年當年增加人數就超過了800萬,相比于2017年,互聯網的普及率增加了接近4個百分點。為了滿足更多用戶的應用要求,保證海量用戶同時在線的情況下互聯網依舊可以正常運行,網絡也逐漸進行更新換代,短時延網絡應運而生[1]。短時延網絡節省了任務執行的響應時間,具有更高的應用價值。隨著互聯網技術的普及以及計算機技術的發展,網絡逐漸覆蓋到人們的日常生活當中,同時,網絡中存在的安全隱患也不容忽視。網絡中安全隱患的產生分為人為原因和客觀因素兩個方面,其中人為因素指的就是網絡攻擊。網絡攻擊指利用網絡中存在的漏洞和安全缺陷對網絡系統的硬件、軟件及系統中的數據進行攻擊,實現盜取用戶信息、篡改系統程序等目的。

近些年來網絡攻擊技術和攻擊工具有了新的發展趨勢,使得借助互聯網運行業務的機構面臨前所未有的風險。為了降低網絡信息運行的危險指數,需要采取一定的防御措施,除了基本的防火墻外,另一種較為有效的措施為網絡攻擊檢測系統[2]。定期對網絡進行攻擊檢測可以檢測出網絡中的隱藏攻擊程序,從而及時地對其進行防御處理,而網絡攻擊檢測當中攻擊路徑的檢測可以直接從根源上消除攻擊源,從而徹底消除網絡威脅。現如今的網絡攻擊路徑檢測系統主要利用決策樹、不確定攻擊圖等技術,然而傳統檢測系統存在檢測精度低的問題。經過長時間的研究發現,云計算架構可以解決傳統系統中存在的問題,云計算架構是一種虛擬化的延伸,可以全面地檢測網絡攻擊路徑的走向。一般情況下云計算架構可以分為四個層級,通過層層檢測可以提升檢測系統的檢測精度,從而實現短時延網絡攻擊路徑檢測系統的精密檢測功能。

1? 短時延網絡攻擊路徑檢測硬件系統設計

為了檢測短時延網絡中的攻擊路徑,首先對檢測系統的硬件設備進行設計,從云計算架構的角度來看,硬件系統屬于基礎設施層,主要對中間層所需的信息數據進行計算和存儲等[3]。短時延網絡攻擊路徑檢測硬件系統中所應用到的硬件設備包括存儲器、采集卡以及檢測器等元件設備,將上述元件按照運行的順序與原理,利用系統電路連接在一起,系統電路需要具備兩個條件:信號放大和電力支持。其中:信號放大的意義在于可以將短時延網絡中每一個節點的信號放大,保證檢測的準確性;而電力支持可以維持硬件系統的正常運作,一般情況下系統電路的穩定電壓為220 V。

1.1? 系統內嵌存儲器

短時延網絡攻擊路徑檢測硬件系統將存儲器以內嵌的方式安裝在檢測主機上,當系統中存儲的數據量超過內嵌存儲器時,可以通過外接的方式連接新的存儲器,最大程度保證檢測系統的正常運行狀態[4]。內嵌存儲器主要用來存儲檢測到的信息數據,以便之后的分析。另外,在短時延網絡攻擊路徑檢測系統當中還需要接入數據庫,因此需要內嵌存儲器為數據庫的搭建提供容量支持,在檢測分析的過程中產生的所有信息都可以及時地存儲到存儲器當中。另外,內嵌存儲器在系統當中需要分為多個子模塊,存儲子模塊可以動態掛載和卸載,由此實現檢測結果的分布式緩存。

1.2? 數據采集卡

系統中應用的數據采集卡用來采集和捕獲短時延網絡中的數據包,可以實現對網絡傳輸數據的截取,并將模擬信號轉換為數字信號或者電量信號,送到上位機中進行分析和處理[5]。在此次硬件系統當中選用AV+DV采集卡,并將其安裝在檢測主機當中,通過該設備的安裝可以將短時延網絡中的數據包截取,并通過自身的運行原理轉換成計算機可以直接識別和處理的形式。

1.3? IDS檢測器

IDS檢測器是短時延網絡攻擊路徑檢測功能主要實現的硬件場所之一,在運行過程中可以針對實時入侵以及事后入侵的兩種攻擊行為進行檢測。針對實時入侵檢測需要與短時延網絡連接方可進行,檢測器根據用戶的歷史行為以及存儲在計算機中的數據對用戶的當前行為操作進行判斷,得出基本的運行規律[6]。當IDS檢測器檢測出有入侵跡象存在時,立即控制攻擊節點與主機的連接,并收集相關路徑攻擊信息。在系統運行狀態中IDS檢測器始終處于循環運行的狀態。

2? 短時延網絡攻擊路徑檢測軟件系統設計

在硬件系統設計并安裝完成的基礎上,對短時延網絡攻擊路徑檢測的軟件系統進行設計,設計過程以云計算架構作為路徑檢測軟件系統的基本架構,如圖1所示。

按照圖1中的云計算結構得出網絡攻擊路徑檢測軟件系統的基本框架,從圖1中可以看出,整個系統分為四個層級,分別為顯示層、管理層、中間層和基礎設施層,其中基礎設施層主要指的是檢測過程中應用到的硬件設備,就是檢測的硬件系統[7]。檢測軟件系統主要針對的是云計算架構中的中間層,在數據庫的支持下實現網絡攻擊路徑的檢測,最終將檢測結果通過顯示層輸出;而管理層主要用來維持檢測系統的性能,即保證在任何情況下系統都可以正常且穩定的運行。

2.1? 捕獲網絡數據包模塊

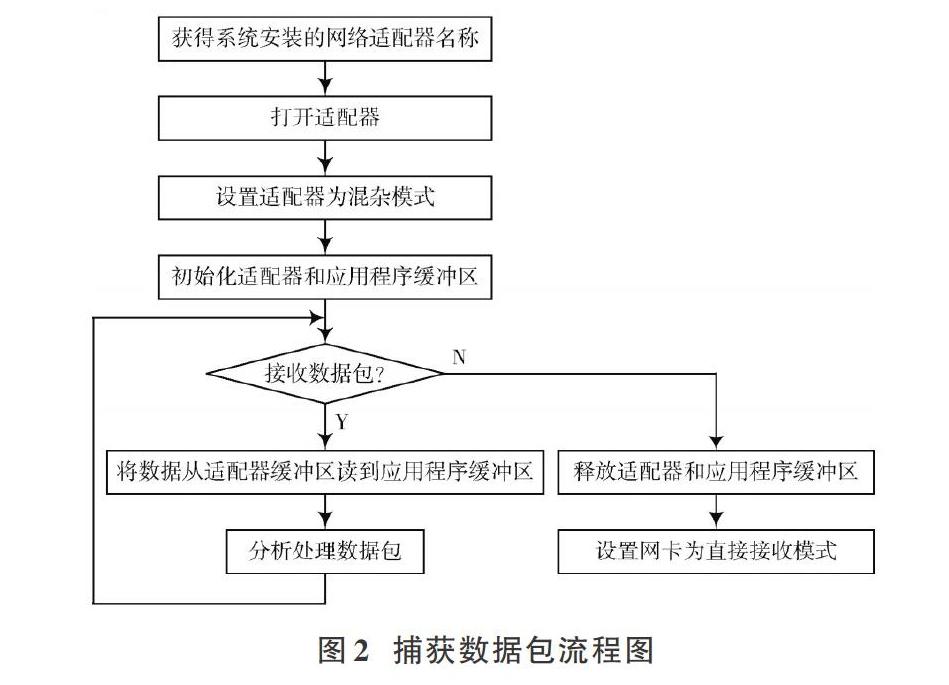

將檢測主機接入到短時延網絡中,啟動數據采集卡進行網絡數據包的捕獲。設置數據包的捕獲頻率以及捕獲周期,實現網絡攻擊路徑的實時檢測。捕獲網絡數據包的基本流程如圖2所示。

按照圖2中的捕獲流程得出實時數據包的捕獲結果,為了提高數據的捕獲效率,數據包過濾在系統內核中實現。按照原始捕獲的數據包可以得出短時延網絡正常運行過程中的數據傳輸情況,當網絡中存在攻擊異常時,獲取的數據包就會與原始的數據存在明顯差異[8]。通過捕獲數據包存在的異常情況,可以判斷出當前短時延網絡是否存在攻擊情況。當判定捕獲的網絡數據包存在異常時,便可以進行網絡漏洞節點的定位以及攻擊源的追蹤。

2.2? 攻擊源追蹤模塊

根據捕獲的網絡數據包中的異常情況,推出網絡中漏洞節點的定位結果,短時延網絡中已知主機節點和漏洞節點便可以生成中間的網絡傳輸路徑[9]。接著對攻擊源節點進行追蹤定位,追蹤定位模塊如圖3所示。

假設短時延網絡攻擊者通過網關對攻擊目標發動攻擊,其中攻擊目標指的就是定位的網絡漏洞節點,此時主機收到的攻擊報文源地址標記為[G]。設NM在攻擊者端所在的網段、[G1]和[G2]之間的網段和網絡漏洞節點所在的網段上[10]。分別調用[t1],[t2]和[t3]時刻捕獲的數據包,檢測系統在主機上對三條異常數據包進行相關性分析,進而得出攻擊源的位置。

2.3? 入侵路徑檢測模塊

在得出短時延網絡攻擊源追蹤定位結果的基礎上,從攻擊源的角度出發形成攻擊路徑,并從誤用入侵攻擊和異常入侵攻擊兩個方面得出入侵路徑的檢測結果。

2.3.1? 誤用入侵攻擊路徑檢測

將得出的短時延網絡攻擊源追蹤定位結果定義為[v],攻擊者攻擊的節點用深色標記,因此節點[v2],[v5]處于狀態[S4],節點[v8]處于狀態[S5],余下節點處于狀態[S1]。標記結果如圖4所示。

根據已經觀察到的部分攻擊行為,將攻擊路徑表示為[u,v2,v5,v9,v12,v]。設攻擊起點到網絡漏洞節點的攻擊路徑共有[m]條,則在已知攻擊者的攻擊位置的條件下,求解各個攻擊路徑的概率如下:

[P=Ppath?PintentpathPintent]

式中:[P]為概率;path表示攻擊路徑;intent表示真實實現路徑[11]。[m]條路徑中攻擊概率最高的即為誤用入侵攻擊路徑檢測結果。

2.3.2? 異常入侵攻擊路徑檢測

短時延網絡中的異常入侵攻擊有四種方式:行為屬于入侵行為,但不表現為異常;行為不是入侵行為,但表現為異常;行為不是入侵行為同時也不表現為異常;行為與實際表現均為異常情況[12]。按照不同的異常入侵類型使用特征選擇異常檢測的方式得出異常入侵攻擊路徑檢測結果,如圖5所示。

3? 系統測試分析

通過設計系統測試實驗來驗證設計的基于云計算架構的短時延網絡攻擊路徑檢測系統,為了更好地驗證系統功能的有效性,采用傳統的網絡攻擊路徑檢測系統作為測試實驗的對比系統,并針對系統的檢測功能進行測試。按照圖6的結構搭建系統測試實驗的實驗環境。

圖6中顯示的系統服務器選用CentOS 6.5的操作系統,而局域網內客戶端的操作系統為Windows 7。在形成的局域網中設置某1臺客戶端為攻擊者,并根據網絡漏洞生成攻擊路徑,從攻擊者的角度選擇最優的攻擊路徑作為系統路徑檢測的結果。將設置的攻擊路徑以節點的形式記錄,共包含32個節點。通過驗證系統檢測結果的節點重合度和順序契合度得出系統測試的對比結果,如表1所示。

從表1中的數據可以看出:傳統檢測系統可以檢測出網絡攻擊路徑中90%的節點,攻擊路徑檢測結果的準確率為75%;而基于云計算架構的短時延網絡攻擊路徑檢測系統可以檢測出100%的攻擊節點,使用該系統進行路徑檢測的準確率高達93.75%,相比之下提升了18.75%。不僅如此,在檢測時間方面,設計的攻擊路徑檢測系統的耗時更短,因此檢測效率更高。

4? 結? 語

短時延網絡攻擊路徑檢測系統通常被認為是防火墻之后的第二道安全閘門,在不影響網絡性能的情況下對網絡進行實時監聽和檢測。利用云計算架構對短時延網絡攻擊路徑檢測系統進行設計,有效地解決了傳統系統中存在的問題,得出的檢測結果可以為網絡防御策略的制定提供數據基礎,以此保證短時延網絡環境的運行安全。

參考文獻

[1] 唐衛國,廖大強.基于LabWindows的云計算環境安全框架研究[J].計算機測量與控制,2018,26(2):142?145.

[2] 王春野.基于云計算的網絡病毒入侵檢測系統研究[J].信息與電腦,2018,11(8):90?91.

[3] 謝景偉.基于云計算架構的大規模網絡入侵檢測算法[J].電子技術與軟件工程,2017,21(24):202?203.

[4] 趙璐,鄒迪.云計算網絡安全技術實現的路徑初探[J].網絡安全技術與應用,2017,22(10):71.

[5] 段峻.基于云計算技術的計算機網絡安全儲存系統設計及開發[J].電子設計工程,2019,27(9):115?118.

[6] 何勝權,俞立.遭受DoS攻擊的短時延網絡控制系統保性能控制[J].大連理工大學學報,2018,58(3):302?308.

[7] 陳峰震,朱敏.具有時變短時延的網絡化控制系統穩定性設計[J].齊齊哈爾大學學報(自然科學版),2017,33(6):6?10.

[8] 王輝,王哲,劉淑芬.基于路徑收益計算的網絡攻擊路徑行為分析方法[J].吉林大學學報(理學版),2017,55(2):311?321.

[9] 劉程偉,劉玉梅.機會網絡黑洞攻擊模型的設計與實現[J].應用科技,2018,45(4):65?68.

[10] 張雨龍,葉進.SDN網絡中基于流特征值的DDoS攻擊檢測方法[J].廣西大學學報(自然科學版),2017,42(6):2208?2213.

[11] WANG Shuo, ZHANG Jiao, HUANG Tao, et al. Flow trace: measuring round?trip time and tracing path in software?defined networking with low communication overhead [J]. Frontiers of information technology & electronic engineering, 2017, 18(2): 206?219.

[12] 曾賽文,文中華,戴良偉,等.基于不確定攻擊圖的攻擊路徑的網絡安全分析[J].計算機科學,2017,44(z1):351?355.

作者簡介:袁? 剛(1985—),男,湖北荊州人,碩士,工程師,研究方向為電子政務、大數據、云計算、網絡安全。

溫圣軍(1983—),男,山西原平人,碩士,工程師,研究方向為電子政務、大數據、云計算、網絡安全。