智能充電樁竊電風險探究

林永明 侯慧健 段 斌 吳健偉

(威凱檢測技術有限公司 廣州 510663)

前言

隨著電動自行車和新能源汽車保有量的持續增長,相應配套的智能充電樁的建設也不斷加快,吸引了大批廠家投入到智能充電樁市場。智能充電樁主要是通過投放設備,賺取用戶充電費的差價來賺錢的,盡管廠家已為智能充電樁設置了各種防竊電功能,但還是有不法分子利用充電樁漏洞成功竊電。2017年,北京一網約車司機董某在半年的時間內竊電382次,其利用企業充電軟件的漏洞,使用了“卡秒法”和“捏槍法”來實現免費或低價充電;同樣在北京,2018年蔡某通過改裝充電樁線路,偷電100余次,涉案金額上萬元。

不法分子的竊電手段層出不窮,給企業的經營帶來損失。鑒于此,本文以電動自行車智能充電樁為例,從抗電磁干擾和感應卡兩個方向,找出智能充電樁的竊電風險漏洞,并對其進行實驗探究,同時提出對應的改進方案,給智能充電樁企業提供參考。

1 竊電風險點分析

1.1 電磁脈沖干擾

以電動自行車智能充電樁為例,目前市面上的電動自行車智能充電樁廠商都宣稱具有防過充、防過載、防浪涌和超溫保護等功能,功能的復雜化導致了產品電子電路的復雜程度增大,產品抗電磁干擾的能力也受到限制。“小黑盒”是一種高頻電磁脈沖干擾器,它是通過特斯拉線圈原理制作,通過變壓器升壓產生高頻率、高強度的電磁脈沖攻擊電子產品的電子電路和芯片。

不法分子使用“小黑盒”攻擊智能充電樁(如圖1),受到高頻電磁脈沖干擾后智能充電樁的時鐘控制功能可能會失效,其輸出電路會長時間輸出電壓,從而達到竊電目的。更嚴重者,智能充電樁內部電路元件在受到電磁脈沖的干擾時就會出現功能異常甚至是徹底失效,很容易發生短路火災,造成人員和財產損失。

1.2 感應卡的復制

智能充電樁的感應卡一般是非接觸式RF射頻卡,通常是將一段唯一的身份識別碼事先寫入卡中,然后數據庫再同步儲存這段ID碼,刷感應卡就是讀取ID,再調用數據庫的ID,與所讀取的ID認證比對,驗證身份后再進行下一步動作。如果感應卡沒有在卡內進行加密處理,感應卡就可能通過特殊的讀卡器將感應卡的信息讀取復制到空卡之中,復制卡中存儲有相同的剩余金額。每復制一張感應卡,剩余余額都會相應的增加,從而達到竊電目的。

2 竊電風險點實驗驗證

2.1 電磁脈沖干擾試驗

為了研究智能充電樁對電磁脈沖干擾的防護能力,使用了“小黑盒”對幾款不同型號的電動自行車智能充電樁進行攻擊實驗,驗證智能充電樁防竊電風險能力。

選取市面上幾種不同價位的電動自行車智能充電樁,價格分別為270元、1 088元和1 590元的三款產品,分別標記為樣品A、樣品B、樣品C(如圖2所示);用“小黑盒”對幾款樣品進行攻擊,以強電磁脈沖干擾來驗證不同的電動自行車智能充電樁產品對電磁干擾的防護能力。

圖1 利用特斯拉線圈原理制作的“小黑盒”

圖2 三種不同類型樣品

使用“小黑盒”對三款樣品進行干擾測試:

1)樣品A的電磁脈沖干擾試驗

測試中,發現線圈在對樣品A開始攻擊時,樣品A的內部隨即產生異響,計數電表開始閃爍,在持續一段時間的攻擊后,計數電表黑屏,整臺設備損壞,斷開電源后嘗試對樣品進行重啟,發現重啟失敗,對樣品A內部的集成電路使用示波器和萬用表進行檢驗電路,發現內部控制器芯片已經損壞,設備報廢。

2)樣品B的電磁脈沖干擾試驗

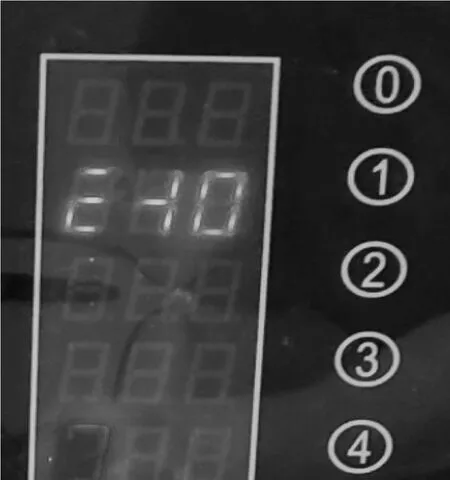

測試中,樣品B在經受線圈干擾的過程中,剛開始干擾時,內部產生輕微異響,計數電表正常顯示;在持續一段時間的攻擊后,樣品顯示界面亂碼(見圖3),計數電表依然正常計數;停止攻擊后,等待計數電表時鐘倒計時;發現當計數電表時鐘倒計為0時,樣品的外接端口仍然在通電,并沒有斷開電源;將樣品進行重啟,發現外接端口仍然處于通電狀態;對其內部電路進行檢測,發現內部電路元件正常。

3)樣品C的電磁脈沖干擾試驗

測試中樣品C經受干擾過程中,樣品C內部沒有異響,顯示屏正常顯示,持續攻擊一段時間后,顯示屏顯示正常,計數電表正常;停止攻擊后,等待計數電表時鐘倒計時,發現當計數電表時鐘倒計為0時,樣品的外接端口仍然在通電,并沒有斷開電源控制;斷開電源后嘗試對樣品進行重啟,外接端口為斷開狀態,樣品恢復正常,對其內部電路進行檢測,發現內部電路元件正常。

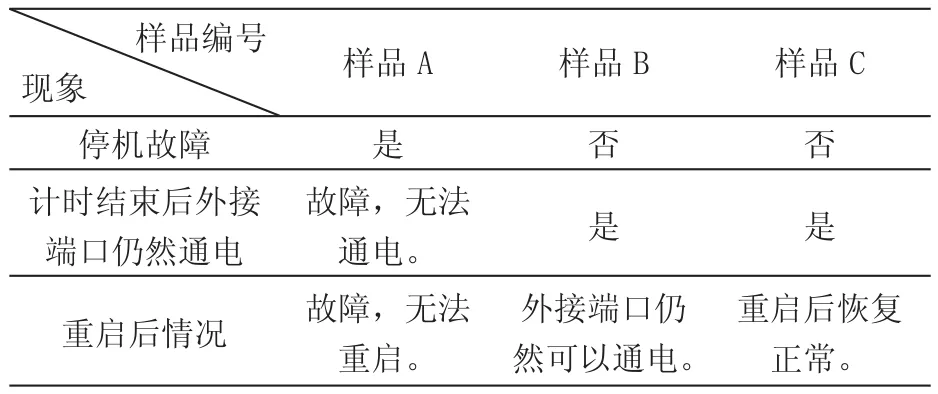

通過上述的幾個試驗,發現“小黑盒”的磁場干擾會對電動自行車智能充電樁的結構和功能產生影響,結果對比如表1所示。

通過這幾個實驗現象,我們可以發現:

1)“小黑盒”產生的電磁脈沖干擾對智能充電樁電氣結構、使用性能均存在一定程度的影響。

2)價格較高、做工較為優良的電動自行車智能充電樁對磁場干擾的防護能力較高,但是其電路防護等級仍然存在不足,需要改進。

3)三款樣品受到“小黑盒”攻擊,除了樣品A損壞無法通電外,其余兩款樣品均在計數電表時鐘倒計為0后,外接端口仍然可以通電,不法分子可以利用該漏洞進行竊電等違法行為。

2.2 感應卡的復制試驗

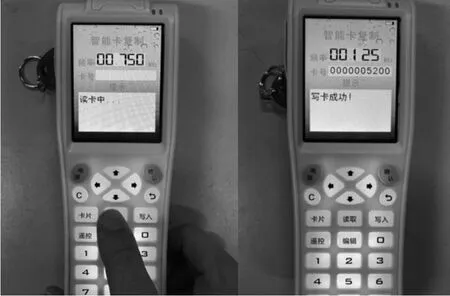

選取了上述樣品A的感應卡,該感應卡為M1卡,對其嘗試使用特殊的讀卡器進行空卡復制,觀察空卡是否可以成功復制數據,并且在智能充電樁上刷卡,觀察是否可以成功充電。

圖3 受到攻擊時樣品顯示界面亂碼

表1 “小黑盒”對智能充電樁影響

先對智能充電樁M1卡進行配置,確保M1卡寫入正常的開門ID,再使用可以保存DUMP格式文件的ID卡讀寫器,對M1卡樣品進行數據讀寫(見圖4),并且將讀取到的數據寫入空卡之中,感應卡數據被成功讀寫入空卡。用復制數據后的M1卡在智能充電樁上刷卡,發現智能充電樁可以通電。

3 竊電風險改善方案

面對以上各種竊電風險,可以利用一些技術或者管理的方法改善和避免,從而增加產品防竊電風險。

3.1 電磁脈沖干擾改善方案

智能充電樁在進行完電磁脈沖干擾實驗后出現電子電路損壞以及計時時鐘失效。經過試驗后分析,發現主要原因是智能充電樁的電路和結構設計存在缺陷、軟件程序設置不合理以及選取了抗干擾能力較差的元器件等。

針對電磁脈沖干擾問題,企業可以在智能充電樁中設置濾波電路,濾波電路能有效的過濾智能充電樁電控系統以外的干擾信號。另外在設置濾波電路的同時,可以對濾波電路設置識別電子信號的多點判斷。比如智能充電樁在接收到充電信息時,接收到有5個外來信號,只有全部外來信號都判斷真,才能進行充電,如此一來,將有效地消除電磁脈沖干擾帶來的影響。

另外針對“小黑盒”攻擊,企業可以選擇高頻電磁屏蔽材料,將需要防護的電路包圍在其中。高頻電磁屏蔽以屏蔽電磁波為主要目的,屏蔽所依據的原理是楞次定律,利用屏蔽罩內的感生電磁場來抵消外來電磁干擾。企業可以選擇用良導體制作屏蔽罩,如鋁、銅或鐵材質等。選取了一款鐵材質外殼的智能充電樁,利用“小黑盒”攻擊時,除樣品有輕微異響外,其余顯示屏無亂碼、樣品時鐘電路無故障(見圖5)。

3.2 感應卡復制改善方案

感應卡復制實驗顯示M1卡的交易安全性極差。M1卡沒有驗證裝置合法性的能力,其利用口令保護錢包,口令變更時明文容易被截取,也不會校驗口令出錯的次數。同時,M1卡采取固定密鑰,沒有硬件加密的模塊,一旦計算密鑰和原來寫入的固定密碼相同,即可讀寫被保護的數據。故此無論是統一密碼的系統還是一卡一密的系統,只要破解后就能夠實現對M1卡的復制以及解密。針對M1卡容易被復制的情況,在這里提出兩點改善的思路。

圖4 復制感應卡數據

圖5 鐵材質外殼的智能充電樁

3.2.1 方案1

既然M1卡無法避免被復制,那么可以從禁用復制后的克隆卡入手,只要克隆卡不可用,那么也能認為可以規避了竊電風險。方法如下:

1)M1卡首次在讀卡裝置讀卡時,讀卡裝置會在M1卡上分配一個計數區,并寫入一個刷卡次數初始數,同時在讀卡裝置的儲存器上記錄該M1卡的ID和刷卡次數初始數;

2)M1卡每次刷卡后,M1卡上的寄存器和讀卡裝置上對應ID號的寄存器刷卡次數都會自動加1;

3)判斷M1卡上的寄存器和讀卡裝置上的寄存器刷卡次數是否相等,當有兩張以上相同ID號的M1卡在讀卡裝置上刷卡時,使讀卡裝置上寄存器讀數大于M1卡的寄存器讀數,從而判斷存在克隆卡的情況。此時讀卡裝置禁用該ID號的卡,無論是原始的M1卡還是克隆卡。如此一來,可以避免不法分子利用克隆卡達到竊電目的。

3.2.2 方案2

企業可以改為使用非接觸CPU卡。非接觸CPU卡的系統比M1卡系統相對更加安全,交易流程和密鑰管理有著更加復雜的流程,使其不容易被不法分子破解。讀卡裝置里的身份認證密鑰(SAM卡)發送隨機數與非接觸CPU卡的隨機數發生器以及加密算法相互認證。通過對非接觸CPU卡發送給SAM卡的MAC1,SAM卡發送給CPU的MAC2和由CPU卡返回的TAC,可以實現數據傳輸驗證的計算,而和TAC和MAC1、MAC2是同一張非接觸CPU卡每次傳輸的過程中都是不同的[1]。因此無法使用空中接收的辦法來破解非接觸CPU卡的密鑰。

由于非接觸CUP卡密鑰伴隨著隨機數發生,密鑰不容易破解,比起M1卡固定密鑰更加安全可靠。有見及此,非接觸CPU卡的安全系數比M1卡要高,然而由于非接觸CPU卡系統成本較高,目前大部分智能充電樁企業更傾向于使用M1卡。

4 結論

本文從電磁脈沖干擾和感應卡支付兩方面出發,對智能充電樁進行竊電風險研究分析。在實際測試中,發現這兩方面都存在一定的竊電風險隱患,不法分子很容易就能利用智能充電樁電磁脈沖干擾和感應卡支付的漏洞實現竊電行為。然而由于電動自行車智能充電樁一直沒有行業標準或國家標準,電動汽車智能充電樁國家標準GB/T 18487.1-2015《電動汽車傳導充電系統 第1部分:通用要求》也沒有針對感應卡的測試條款,企業沒有有效的法律法規來指導和規范其產品的生產。

有鑒于此,本文針對企業在竊電風險防控的漏洞,提出上述幾點改善方案,希望可以為企業的產品設計提供參考。也希望智能充電樁行業以及相關檢測認證機構能針對這些產品漏洞,提出更完善的檢測標準,為企業提供測試方法上的理論指導。