基于動態網絡的電網入侵證據獲取系統設計與實現*

楊 浩, 林 楠, 謝 昕

(1. 國網江西省電力有限公司 電力科學研究院, 南昌 330096; 2. 華東交通大學 信息工程學院, 南昌 330013)

計算機網絡獲取、利用信息的能力逐漸增強,不僅擴大了溝通范圍,還降低了信息資源采集成本,節省了人力、物力和時間.然而,由于互聯網的開放性,導致網絡入侵現象時有發生,造成機密信息泄露、核心技術被竊取、關鍵程序被篡改等,經濟損失巨大[1].電力監控系統中包含海量電網信息,一旦遭遇網絡入侵將會對電網造成巨大損失,然而電子證據具有隱蔽性、可篡改性、可復制性、可偽裝性以及可刪除性等特點,要想在龐大數據中追蹤并捕獲到異常入侵數據就變得非常困難[2].在上述背景下,國內外相關專家對證據獲取進行了深入研究,設計了各種入侵證據自動獲取系統,如基于數據挖掘的網絡入侵證據獲取系統、基于協議分析的網絡入侵證據獲取系統以及基于多代理的網絡入侵證據獲取系統.然而,以上這些入侵證據獲取系統都只針對靜態網絡,對于現在更為流行的動態網絡而言,入侵者的入侵證據會隨著網絡的運行逐漸被掩蓋,因此利用傳統方式進行入侵證據獲取的應用效果并不好[3].為此,本文提出一種專門針對動態網絡的入侵證據獲取系統,該系統與入侵監測系統、防火墻以及HoneyPot等網絡安全技術相結合,通過實時采集數據包對其進行入侵檢測,并分析入侵目的,在確保安全的前提下獲取入侵證據.基于動態網絡的入侵證據獲取系統可以說是在入侵發生時就可以獲取入侵證據的一種即時系統[4],使獲取系統運行處理能力有了極大的提高和改善.

1 入侵證據獲取系統設計

1.1 動態網絡結構特性分析

相比靜態網絡,動態網絡更為復雜,且可變性較強,導致網絡電子證據具有不同于傳統證據的特殊性:多態性.由于網絡動態的特性,使得網絡電子入侵證據的表現形式也是多種多樣的.入侵以電磁介質為載體,當非法者入侵后,產生的入侵證據主要是以電子的方式儲存在電磁介質上[5-6],其注定了證據會隨著網絡運行逐漸消失.

1.2 系統整體結構框架及設計原則

用于電力監控系統的入侵證據獲取系統設計采用B/S三層結構模式,如圖1所示.該結構最大特點就是維護工作量大大減少、易部署,而且頁面動態刷新,響應速度明顯加快.

系統主要分為采集層、處理分析層以及顯示層.位于底端的采集層負責采集包含網絡入侵行為的所有可疑數據;處理分析層主要負責對采集到的數據進行異常檢測分析,提取入侵證據;顯示層主要作用是顯示入侵證據獲取結果,并以此制定決策,采取相應的措施進行入侵防御[7].

系統設計需要遵循以下幾點原則:1)要保證證據獲取的及時性,盡可能跟上入侵發生速度,縮小影響范圍[8];2)所設計系統需要具有較好的保護性能,保證獲取到的入侵證據的原始性;3)系統還需具有全天隨時取證的能力,入侵隨時有可能發生,系統也要伴隨啟動,隨時監控入侵行為[9].

1.3 系統模塊設計

本文所設計的系統模塊包括監控采集模塊、預處理模塊、數據傳輸模塊、中心分析模塊以及顯示模塊.

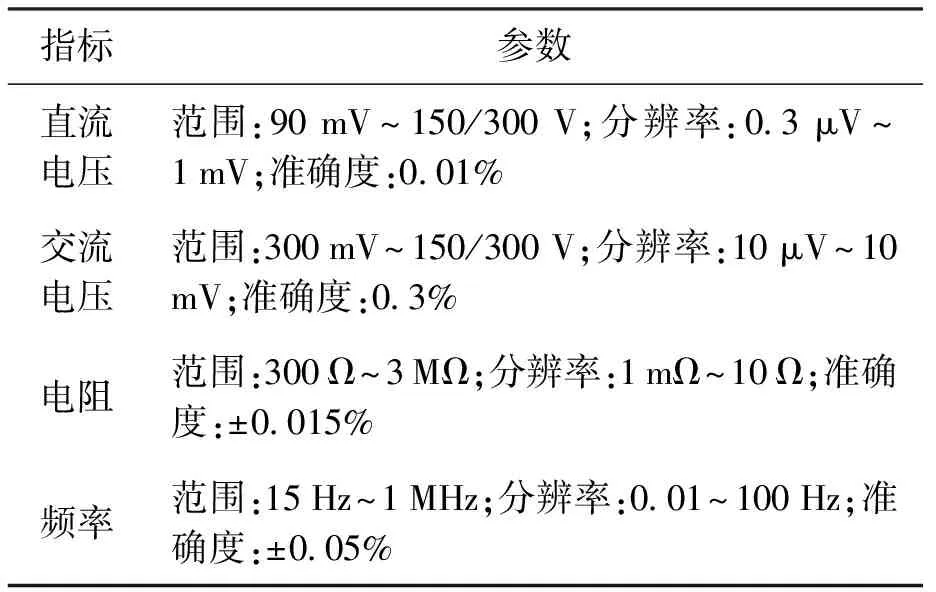

1) 監控采集模塊.入侵證據獲取的首要工作就是采集網絡中異常數據,因此需要在不同網段設置多個網絡數據采集器,完成多種類型數據的分布式動態采集取證工作.該模塊當中主要硬件設備就是NetDAQ 2640網絡數據采集器,該采集器將多個高精度高速度的數據采集單元用計算機網絡連成一個系統,其主要技術指標[10]如表1所示.

表1 網絡數據采集器主要技術指標Tab.1 Main technical indicators of network data collector

2) 數據預處理模塊.采集器采集到的信息(如日志、審計信息等)并不能作為入侵證據,即入侵證據隱藏在采集到的數據中,因此需要對采集到的數據進行預處理,包括數據集成、數據清洗等,從而達到統計數據格式、縮減數據規模的目的,而這些流程主要依托一個預處理芯片TMs320LF2407 APGEA[11-12]發揮作用.該芯片主要技術指標參數如下:封裝144LQFP;核心尺寸16位;I/O數41;程序存儲容量64 kB;電壓電源3~36 V;工作溫度-40~85 ℃.

設計模塊具體運行步驟如下:

1) 數據集成.在數據集成過程中,各數據源采用全局模式排布,據此用戶可以簡易接收各數據源的數據.數據結構、語義及將要進行的操作可以通過全局模式來描述.數據集成系統接收到用戶請求,會立即將數據轉換為各數據源,執行用戶請求.

由于采集到數據信息來自不同數據源,其格式、特點性質等均有所不同,因此要想準確獲得入侵證據,需要進行集成,按照統一的模式運行.目前數據集成方式有3種:聯邦數據庫、中間件集成以及數據倉庫法.本系統選擇數據倉庫法進行集成,主要包括抽取、轉換、加載3個步驟.

2) 數據清洗.數據清洗目的是濾除原始數據中的無關數據、冗余數據、噪聲數據,刪除與需要挖掘數據無關的部分,并尋找缺失值、異常特征等.數據清洗即數據的預處理過程[13],根據拉格朗日方程得到入侵數據的差值多項式為

(1)

式中:n為入侵數據總數量;xi為第i個入侵數據;xj為第j個缺失的入侵數據.將缺失的入侵數據代入xj即可求得入侵數據缺失值.

采用非局部均值濾波算法濾除冗余數據,其計算表達式為

(2)

非局部均值濾波算法能夠根據數據間的相似性,智能濾除冗余數據,得到的濾除結果較為準確.

3) 數據傳輸.各模塊之間需要一個連接媒介進行傳輸,將采集并處理好的包含入侵證據的數據傳輸到中心分析器中.在數據傳輸模塊中用到的硬件為串行外設接口(SPI),它是一種高速、全雙工、同步的通信總線,該設備采用并行通信的方式進行數據傳輸,優點是可以在同一時刻發送多位數據,且發送速度快.

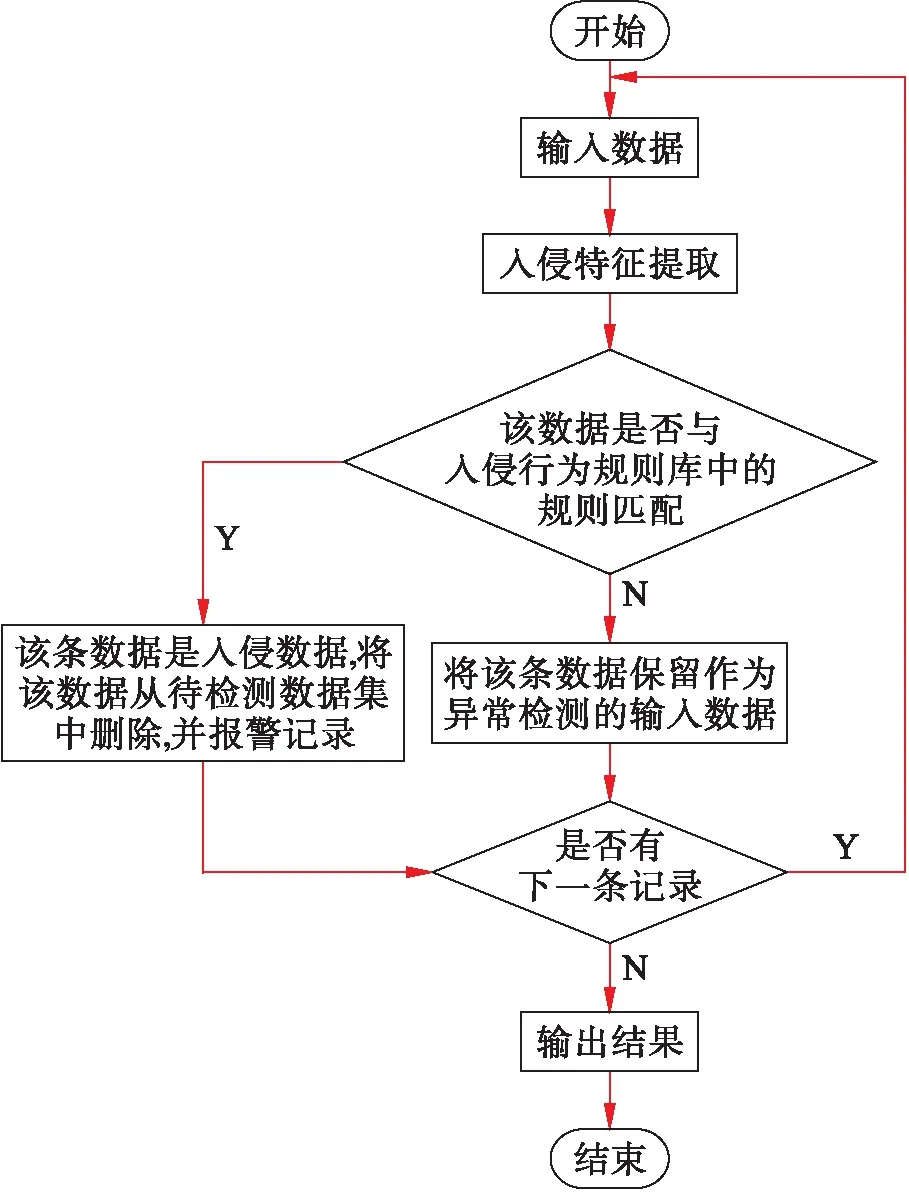

4) 數據分析.中心分析器接收傳輸過來的數據,并對數據進行檢測和分析,從大數據中提取出入侵證據,其數據分析基本流程如圖2所示.

5) 控制臺顯示.在入侵證據提取出來后,需要將其呈現給用戶,實現人機可視化交互,這些功能主要通過控制臺來實現.控制臺的功能包括結果顯示、命令輸出、系統各參數配置、運行管理以及維護等.

圖2 數據分析流程Fig.2 Flow chart of data analysis

2 系統處理性能仿真測試

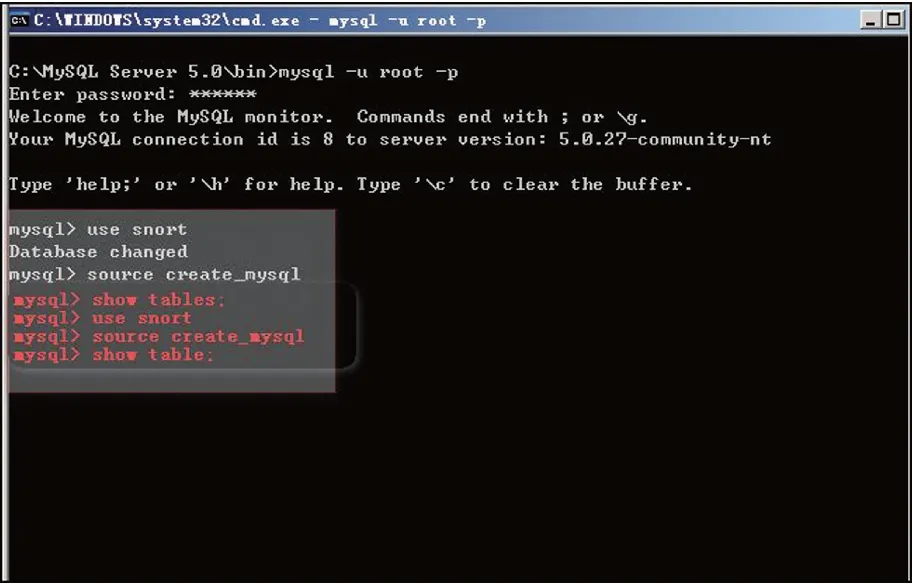

為驗證系統的處理能力,本文進行了仿真測試,測試環境如下:Inter Core2 E7300 2.66 GHzCPU;1 GB內存;Window XP Professional系統;Eclipse3.5開發環境.系統的處理能力主要通過系統檢測能力、最大包處理能力、平均包處理能力以及證據獲取耗時等4個指標進行測定.測試組主要包括:實驗組(基于動態網絡的入侵證據獲取系統)和對照組(基于數據挖掘的網絡入侵證據獲取系統、基于協議分析的網絡入侵證據獲取系統以及基于多代理的網絡入侵證據獲取系統).系統操作界面如圖3所示.

圖3 基于動態網絡的入侵證據獲取系統操作界面Fig.3 Operation interface of intrusion evidence acquisition system based on dynamic network

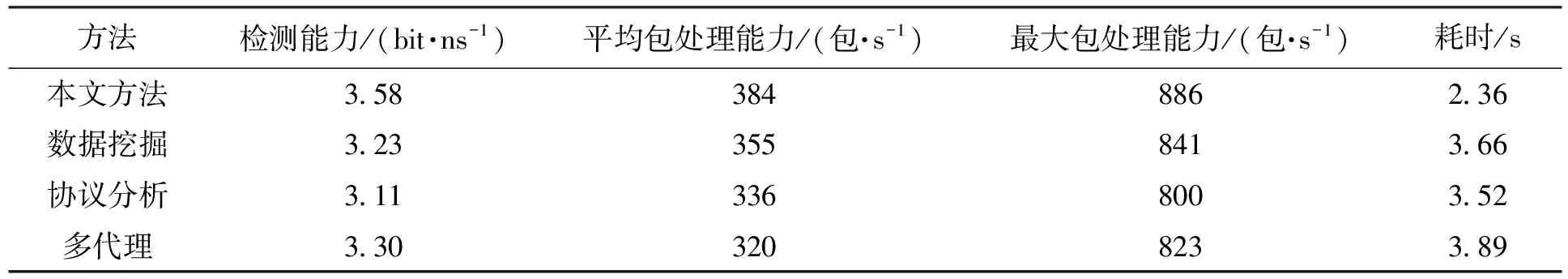

實驗輸入的樣本數據來自江西省電力監控系統的5 000個電網數據,樣本數據中攻擊類型的數據占總數據的3%,其余為正常類型數據.利用4種方法進行處理能力測試,結果如表2所示.

表2 4種方法處理能力對比Tab.2 Comparison of processing capability among four methods

根據表2可以看出,利用本系統進行入侵證據獲取,得出的系統檢測能力、最大包處理能力、平均包處理能力以及證據獲取耗時等4項指標值均要好于其他算法,由此可知本系統的處理性能更為優越,達到了本次研究的預期目標.

為驗證所提方法對入侵證據獲取的查全率,在選取的樣本數據中混入4條APT攻擊數據,采用所提方法與其他3種算法進行對比分析,其中混入的APT攻擊數據如圖4所示,查全率輸出結果如圖5所示.

圖4 混入的APT攻擊數據Fig.4 Blended APT attack data

圖5 查全率輸出對比Fig.5 Output comparison of recall rate

通過圖5可以看出,本文方法的查全率在80%以上;基于協議分析的網絡入侵證據獲取系統的查全率為64%;基于數據挖掘的網絡入侵證據獲取系統的查全率為52%;基于多代理的網絡入侵證據獲取系統的查全率為42%.由此證明所提方法查全率高,錯誤率低.

3 結 論

電力監控系統由于其開放性,導致網絡入侵現象頻繁發生.電網信息被盜取泄露,造成嚴重損失,因此,維護電網安全運行,獲取非法者的入侵證據具有重要的現實意義.本文針對當前基于數據挖掘、基于協議分析以及基于多代理的3種傳統入侵證據獲取系統存在的不足,設計了一種基于動態網絡的入侵證據獲取系統.該系統主要解決了動態網絡安全問題,經測試,本系統檢測能力、最大包處理能力、平均包處理能力以及證據獲取耗時等指標均更為優越,由此說明本系統的處理能力更為優越,能夠有效捕獲網絡入侵證據,保證電網的安全運行.