基于風險點知識庫的銀行業務安全測試方法研究

◆劉沅斌

基于風險點知識庫的銀行業務安全測試方法研究

◆劉沅斌

(中國農業銀行研發中心 北京 100161)

結合當前業務安全漏洞攻擊日益增多,商業銀行內部逐漸重視系統業務安全測試的現狀,本文提出一種基于風險點知識庫的業務安全測試方法。該方法通過設計業務安全測試流程,規范風險點知識庫的形式化描述,基于規則的實體識別構建風險點知識庫,實現業務安全測試流程的標準化和業務安全測試用例設計的自動化。

安全測試;業務安全;風險點知識庫;測試用例

1 引言

隨著互聯網的飛速發展,銀行信息系統受到的安全攻擊逐年增加。安全測試作為一種評估銀行信息系統安全性的手段,逐步受到重視。而銀行系統對于傳統安全漏洞防護的技術和設備日趨成熟,基于傳統安全漏洞攻擊也變得日益困難,增加了黑客的攻擊成本,使得基于業務安全漏洞的攻擊日益增加,業務安全測試重要性凸顯。安全測試作為一項專業性強的工作,其測試效果取決于安全測試人員的專業知識、技能和經驗,缺乏成熟的方法和模型。如何充分利用內外部已有知識,構建組織級資產,降低安全測試的準入門檻?

攻擊圖是目前較常用的安全評估方法,文獻[1]基于對系統業務數據流,攻擊流和安全措施要素統一建模分析的結果構建節點間脆弱性利用圖,基于攻擊成功率識別出攻擊者獲取某種可能危害到業務系統安全屬性的攻擊能力節點的最短攻擊路徑。該方法主要目的是評估信息系統安全措施的效用。文獻[2]利用基于邏輯表達式和條件偏好網絡的推理機制,提出一套靜態分析攻擊圖的系統方法。文獻[3]提出一種基于AEGM的網絡攻擊滲透測試預案生成系統,文獻[4]提出一種基于設計級別的攻擊場景生成安全測試的方法,文獻[5]提出一種基于攻擊圖的安全威脅識別和分析方法,文獻[6]設計網絡滲透測試的實施流程,提出可復用的滲透測試用例管理框架。上述方法均是覆蓋傳統安全漏洞,沒有關注系統業務安全層面的測試方案,且存在工作量大,人力成本高,耗時較長的問題。本文提出一種基于風險點知識庫的銀行業務安全測試方法,制定規范化的業務安全測試流程,同時基于以業務風險點知識庫為核心的組織級資產,達到知識共享的目的,使測試用例設計自動化,降低了設計門檻,有效提升業務安全測試質量和效率。

2 業務安全測試現狀

當前銀行信息科技的安全測試主要分為兩類:行內安全測試和行外安全測試。行內安全測試又可分為投產前安全測試和已投產系統安全測試。而行外安全測試一般是采用專業安全機構安全測試服務和安全眾測兩種類型的測試。

本文研究內容主要針對行內安全測試部分,行內安全測試部分可劃分為源代碼掃描,自動化漏洞掃描、人工測試三種類型。源代碼掃描采用的靜態應用程序安全測試(Static Application Security Testing)技術,通常在編碼階段分析應用程序的源代碼或二進制文件的語法、結構、過程、接口等來發現程序代碼存在的安全漏洞。自動化漏洞掃描一般采用動態應用程序安全測試(Dynamic Application Security Testing)技術,模擬黑客行為對應用程序進行動態攻擊,分析應用程序的反應,從而確定該應用是否易受攻擊。2012年Gartner公司新提出了交互式應用程序安全測試(Interactive Application Security Testing)方案。

上述自動化掃描方案均只能發現傳統安全漏洞,不能或極少能發現業務安全漏洞,業務安全漏洞主要依靠人工進行業務安全測試來檢測。但業務安全測試由于缺乏通用的規則,其測試對象和測試內容取決于系統提供的業務功能,在實際測試過程中,可能存在如下問題:

(1)缺乏統一的標準,安全測試過程不受控,測試效率和質量難以度量。

(2)測試人員的技能水平不一,技能和經驗無法有效地共享,無法成為組織的公共資源,當相應人員流失時,也意味著組織技能的缺失。

(3)測試人員的業務領域知識缺乏,無法對不同業務領域的系統進行有效的測試。

(4)安全測試人員在測試過程中,過分依賴自動化測試工具,自動化測試工具通常只能覆蓋傳統通用型漏洞諸如sql注入,跨站腳本攻擊等,不能覆蓋系統業務邏輯相關漏洞如越權類,篡改類漏洞。

上述問題的存在,導致安全測試的測試效率和結果難以保證。業務安全測試亟需一套有效的行之有效的測試方法,既能規范測試過程,又實現知識共享和復用。

3 業務安全測試流程

PTES(Penetration Testing Execution Standard)標準是一個旨在為企業和安全服務提供商提供的執行滲透測試的通用語言和范圍的標準。該標準定義的滲透測試過程環節包含7個階段:前期交互階段、情報搜集階段、威脅建模階段、漏洞分析階段、滲透攻擊階段、滲透測試階段、撰寫報告階段。但企業內部的業務安全測試與滲透測試存在區別的,體現在三個方面:

滲透測試假定測試人員是在對目標系統一無所知的狀態下進行測試工作,除知道目標的基本范圍外,所有的信息都依賴測試人員自行發掘。主要是模擬來自互聯網的攻擊者,讓用戶了解自己系統對外來攻擊者的真實安全情況。而企業內部的業務安全測試假定測試人員是對目標系統的比較了解的情況下進行測試工作,如測試范圍、業務功能,測試相關的信息都可在前期與系統開發維護人員溝通獲取,主要目的是為檢測系統功能在實現過程中是否由于邏輯不嚴謹而引入安全漏洞。

滲透測試的目的除發現目標系統存在的漏洞外,還需利用目標系統安全漏洞,真正入侵系統當中,獲得訪問控制權。而企業內部的業務安全測試只需發現業務漏洞,通過一定的手段證明漏洞存在,并不需要利用漏洞入侵系統。

攻擊者對于目標所進行的滲透測試一般是沒有時間限制的,而企業內部的業務安全測試一般是遵循著項目管理的原則,有明確的起始時間。

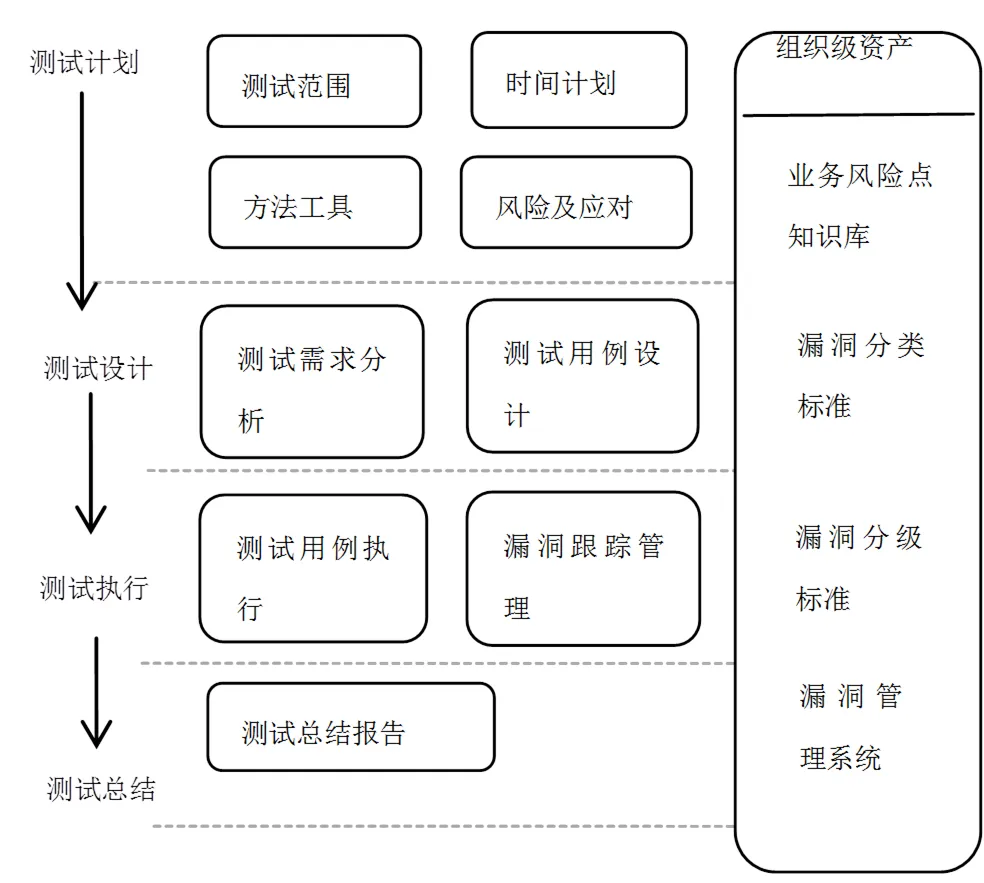

業務安全測試和滲透測試的差異,使得業務安全測試無法復用滲透測試的流程。本文將業務安全測試過程劃分為測試計劃、測試設計、測試執行、測試總結四個階段,每個測試階段對應著不同的子任務。在這四個階段的測試過程中組織級的資產:業務風險點知識庫、漏洞分類標準、漏洞管理系統、漏洞分級標準提供基礎支撐。

圖1 業務安全測試流程

3.1 業務安全測試計劃

在業務安全測試實施前,需要進行嚴謹的計劃,包括:明確業務安全測試的范圍,評估測試工作量,測試的方法、測試的工具、測試人員和測試時間計劃、測試通過的標準、測試過程中可能存在的風險和應對措施。

3.2 業務安全測試設計

業務安全測試設計階段,其核心的工作就是業務安全測試用例設計,業務安全測試用例設計的質量關系到業務安全測試執行的效果。本文第四章提出了一種基于業務風險點分析的業務安全測試方法,通過在構建業務風險點知識庫的基礎上,對被測系統需求采用分而治之的結構化分析方法,按照界面要素、業務規則、業務流程這三種類型細化每個功能的具體組成部分,然后對每個部分在風險點知識庫中按圖索驥,形成業務安全測試用例。

當然業務風險知識庫的搭建和維護應該是一項常規的工作,同時業務安全測試實施的結果又會對業務風險點知識庫的效果進行一個反饋,促進業務風險點知識庫的優化。

3.3 業務安全測試執行

業務安全測試執行階段,就是按照業務安全測試設計階段編寫的測試用例,逐條進行執行,如果發現漏洞,則提交到漏洞管理系統進行管理,并對漏洞的修復情況進行跟蹤,在漏洞修復后進行復測。漏洞應該有明確的分類標準和分級標準。漏洞的分類標準在本文3.1中進行了說明。

漏洞分級即明確漏洞嚴重程度劃分的標準,為判斷修復漏洞的優先級提供依據。目前業界常用的三個漏洞等級劃分模型Common Vulnerability Scoring System(簡稱CVSS)和微軟提出的DREAD模型的思路均是制定業務安全漏洞分級相關的指標,并對每個指標賦值標準的定義和賦予一定的權重,通過加權求和計算得分,不同得分區間對應相應漏洞級別。

3.4 業務安全測試總結

在測試完成后,應該及時整理業務安全測試數據,編撰業務安全測試總結報告,重點是識別存在的風險,給出明確的結論。

4 基于風險點知識庫的業務安全測試方法

4.1 安全風險點知識庫要素規范

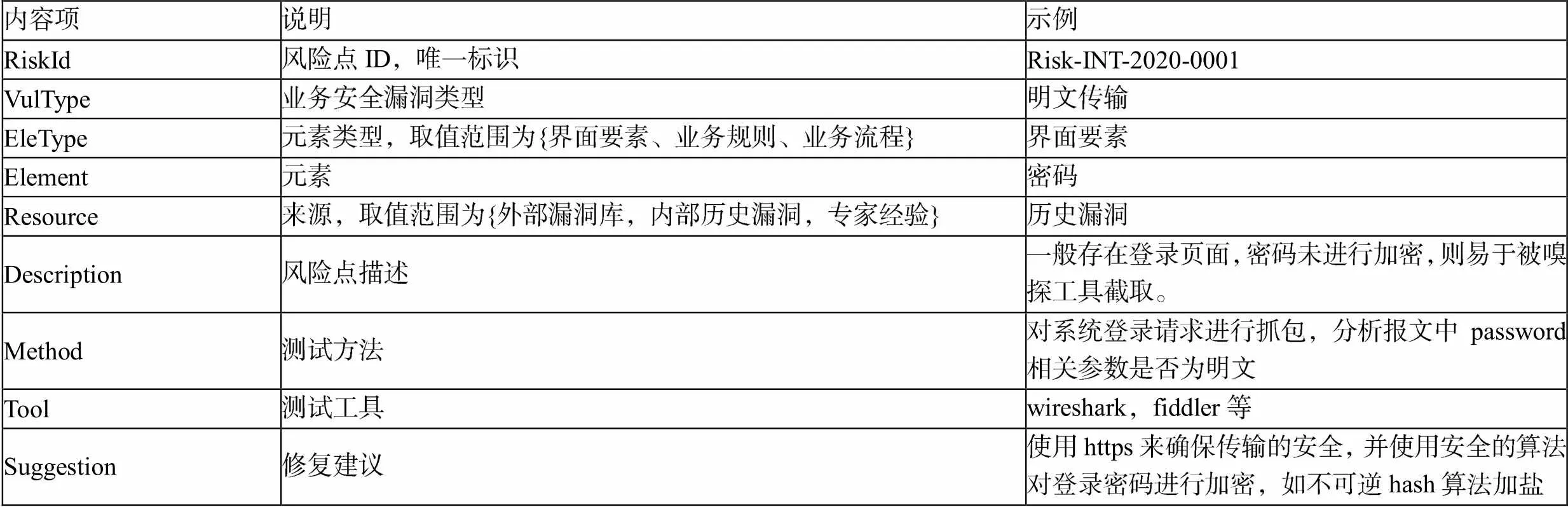

安全風險點知識庫是業務安全測試的核心,它基于具體漏洞,從漏洞的角度闡述風險。業務安全測試風險點可以分成風險點關鍵部分和輔助部分,在風險點關鍵部分主要包含風險點ID,業務安全漏洞類型、漏洞對應的具體元素類型,元素類型賦值有三類:界面要素、業務規則、業務流程,元素、該風險點的來源,也分為三種來源:漏洞知識庫、企業內部的歷史漏洞、專家經驗。在風險點輔助部分主要包含針對該漏洞的測試方法、測試工具、以及漏洞修復建議。

對于安全風險點知識庫的形式化描述如下,其表現形式為Ri={RIi,VTi,ETi,Ei,Ri,Di,Mi,Ti,Si},其中,RI為風險點ID,是業務風險點的唯一標識;VT為業務安全漏洞類型,ET為元素類型三元組,其值為界面要素、業務規則和業務流程。E為元素,諸如登錄用戶名,R為安全測試風險點來源,D為風險點描述,M為針對該風險點的測試方法,T為測試工具,S為漏洞修復建議。

表1 風險點知識庫結構表

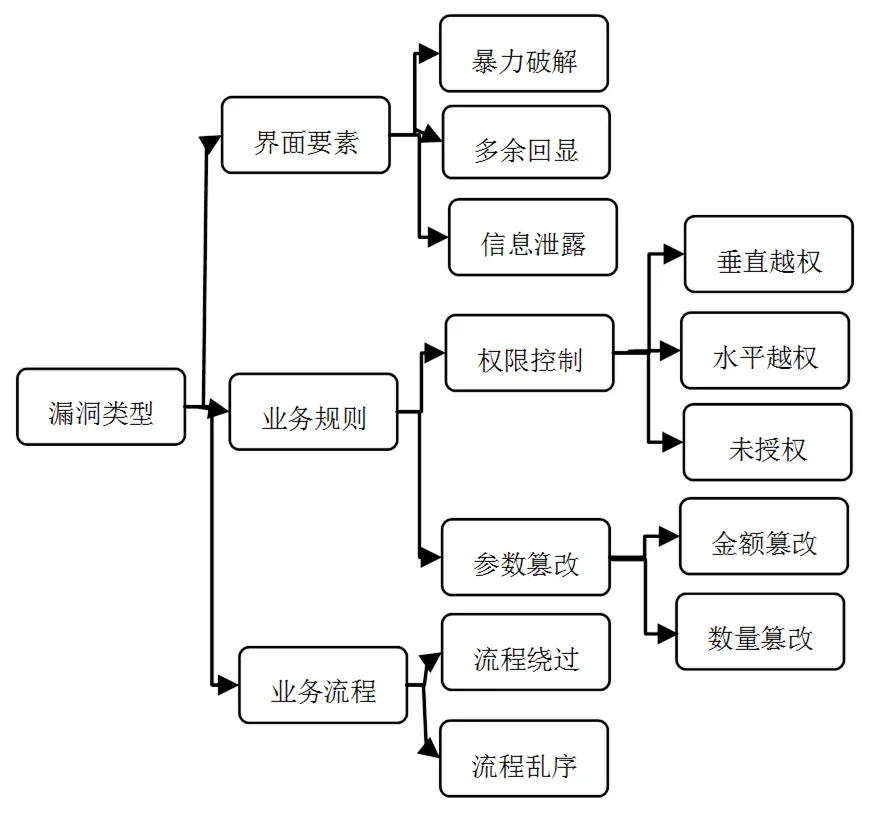

其中業務安全漏洞類型需進行標準化的定義。目前《GB∕T 33561-2017 信息安全技術安全漏洞分類》[6]提供了三種類型的漏洞分類方法,第一種是按成因分類;第二種是按空間分類;第三種是按照時間分類。不論采取哪種分類方法,業務安全漏洞分類都應遵循唯一性原則,即按照分類標準,安全漏洞可明確歸屬到某一類,不能同時屬于兩個或以上類別。

綜合分析風險點知識庫的來源之一的外部漏洞庫的分類方法,同時考慮元素類型與漏洞類型的適配,本文提出一種新的漏洞類型劃分方法,首先按照表1中的元素類型劃分為界面要素類型、業務規則類型、業務流程類型三類,然后針對每個類型按照漏洞影響劃分,如信息泄露漏洞、水平越權漏洞,如無法按照漏洞影響劃分,則繼續按照漏洞檢測方法劃分,如暴力破解,如無法按照漏洞檢測方法劃分,則繼續按照成因劃分,如萬能密碼。漏洞類型劃分示例如圖2所示。

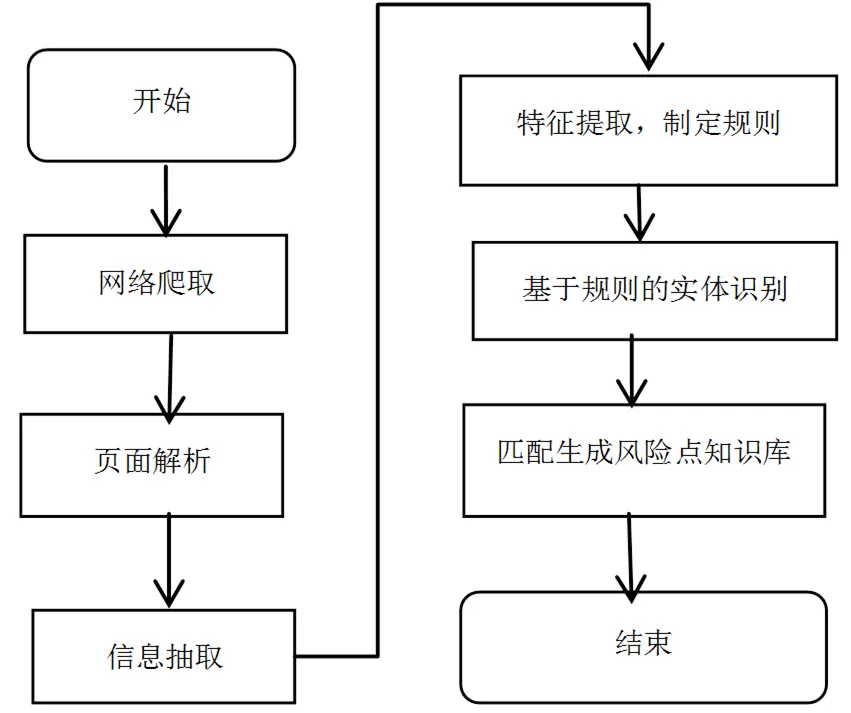

4.2 安全風險點知識庫構建

安全風險點知識庫的來源主要有三類,一是CNNVD、CNVD、CVE、CWE等漏洞知識庫;二是企業內部的歷史漏洞;三是專家經驗。由于內部漏洞集和專家經驗的成果可以從管理上規范格式化的描述,統一口徑,并以結構化的形式進行存儲管理。本文重點闡述以外部漏洞庫為來源的安全風險點知識庫的構建。通過對外部公開漏洞庫進行網絡爬取、頁面解析、信息抽取等過程獲取多個數據源的漏洞庫數據,再通過特征提取,制定實體識別的規則,基于規則進行實體識別,在同一框架規范下進行異構數據整合加工,生成風險點知識庫。圖3展示了該過程。

圖2 業務安全漏洞分類示例

圖3 安全風險點知識庫構建流程

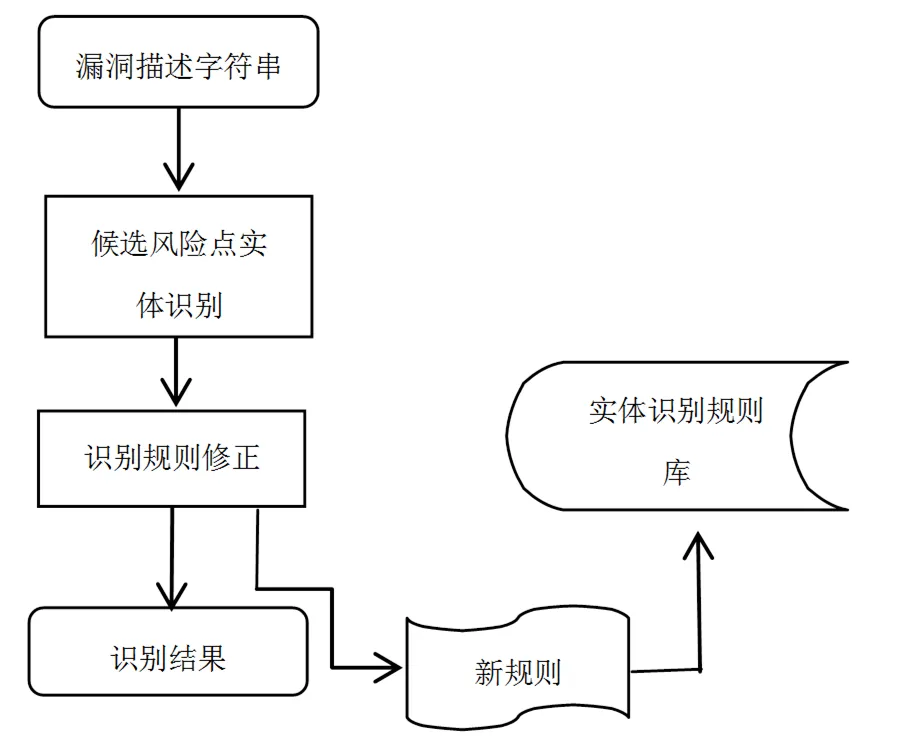

由于外部漏洞庫的信息既有結構化的信息,如編號、漏洞類型等,又有非結構化的文本信息,如漏洞簡介中的文字描述,因此需要從大量信息中識別出在4.1中規范的風險點知識庫的實體。實體識別方法常用的有基于條件隨機場(Conditional Random Field, CRF)的方法、基于規則的方法,基于統計的方法,文獻[8]提出了基于條件隨機場的漢語詞匯特征研究,文獻[9] 提出一種集規則方法與統計方法于一體的漢語連動句識別方法。通過對CNNVD、CNVD等漏洞庫中的安全漏洞描述形式的分析,發現漏洞名稱和漏洞簡介/漏洞描述均遵循一定的規則,因此采用基于規則的實體識別方法,同時由于漏洞類型劃分的不一致,并且部分字段無法通過漏洞庫獲取的情況,通過建立實體的字典來進行字段的匹配。圖4為安全風險點知識庫構建過程中的基于規則的實體識別子流程。

圖4 安全風險點知識庫構建-實體識別子流程

4.3 業務安全風險點知識庫的應用

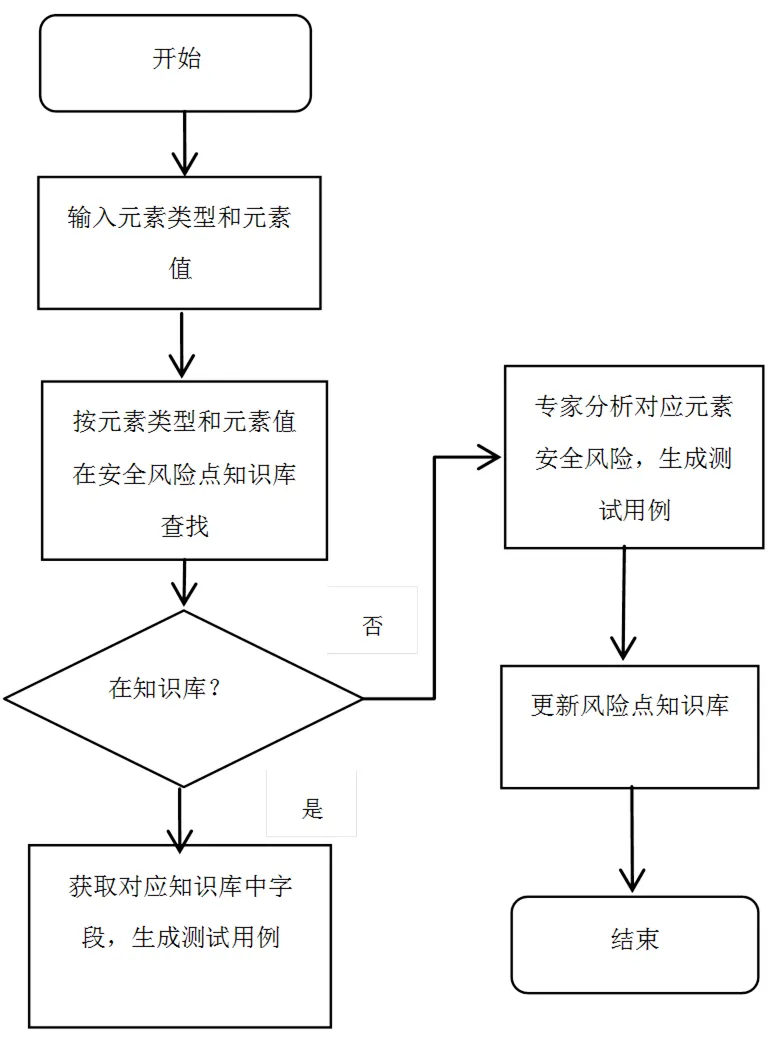

安全風險點知識庫以系統的形式對組織內部進行展現,可以提供知識的檢索和更新等功能,并提供實時可視化交互接口便于在測試用例設計過程中進行測試用例的自動化生成。基于安全風險點知識庫的測試用例設計包含兩大步驟:業務需求結構化分析和安全測試用例自動生成兩個步驟。

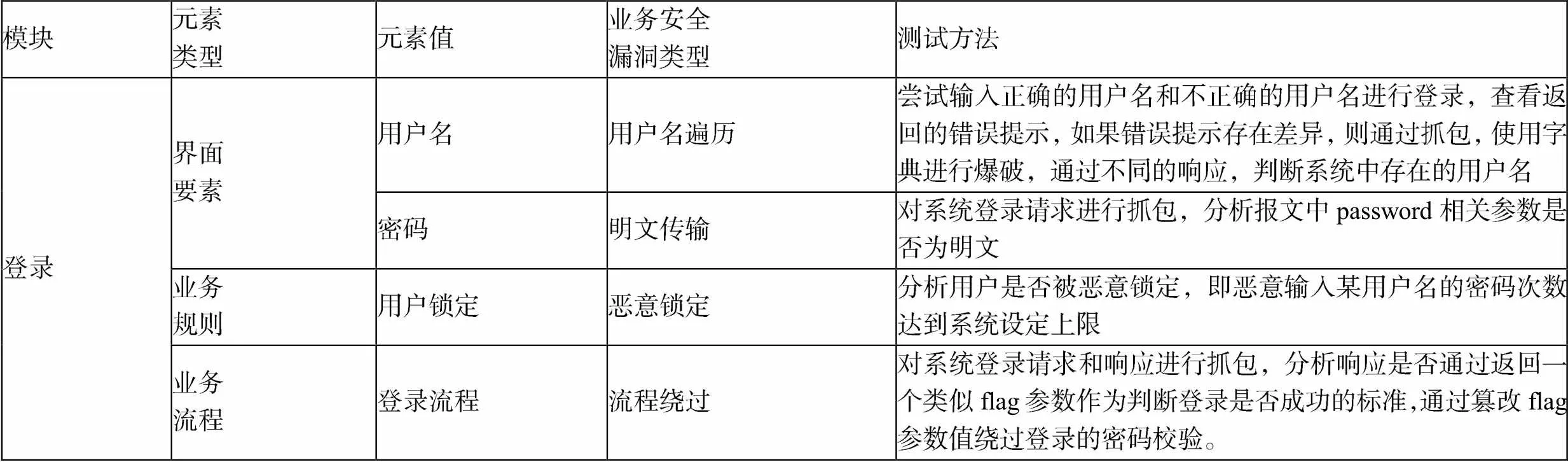

業務需求結構化分析基于各系統需求文檔完整規范的假設。采用自頂向下逐層分解的方式,最終將系統劃分成各個功能/交易。完成功能/交易的拆分后,將功能/交易作為基本分析單位。將基本分析單位的被測內容劃分為界面要素、業務規則、業務流程三種類型,然后針對這三種類型再細分到原子級,即分到不可再劃分的程度。該劃分是基于安全領域的“所有用戶輸入不可信”的原則,用戶可控的輸入都是可以篡改的,而業務安全漏洞的發生則是由于篡改而導致的。

表2以一個簡單的登錄功能為例,展示了需求結構化分析的過程示例,表中的元素類型和元素值與本文4.1業務測試風險點知識庫中的元素類型和元素值含義一致。

表2 需求結構化分析示例

圖5即運用需求結構化分析得到的元素類型和元素值,逐個在業務安全風險點知識庫中查找對應風險點,生成測試用例的過程。

圖5 業務安全測試用例生成過程

安全測試用例生成基于兩部分的內容:需求結構化分析的結果和安全風險點知識庫。

表3 業務安全測試用例示例

生成的業務安全測試用例就作為業務安全測試執行的指南,在執行結算若發現安全漏洞,還可以參考安全風險點知識庫中漏洞對應的修復建議。

5 結束語

針對當前銀行業務系統面臨業務安全漏洞攻擊日益增加,內部安全測試技能無法有效應對的現狀,本文提出一種基于業務安全風險點的銀行業務安全測試方法。對業務安全測試流程進行了標準化,同時通過搭建業務安全風險點知識庫為核心的組織級資產,結合結構化需求分析方法,實現測試用例設計的自動化。

該方法在某國有大型商業銀行進行了實踐,搭建包含459個風險點的風險點知識庫,在3個測試系統中進行試點和使用,生成287個業務安全測試用例,發現安全漏洞19個,其中高危3個,中危7個,低危9個。有效提升業務安全測試的效率,降低業務安全測試的準入門檻,同時實現組織級資產的知識共享和復用。

本研究仍存在待改進的地方:一是業務安全漏洞分級模型;二是業務安全測試執行自動化。這也是后續進一步研究方向。

[1]吳迪,馮登國,連一峰,陳愷. 一種給定脆弱性環境下的安全措施效用評估模型[J]. 軟件學報,2012,23(7).

[2]Kijsanayot hin P,Hewett R. Analytical approach to attack graph analysis for network security//Proceedings of the 2010 International Conference on Availability,Reliability and Security. Krakow,Poland,2010. Washington,DC,USA: IEEE Computer Society Press,2010:25232.

[3]章麗娟,崔穎,王清賢. 基于AEGM的網絡攻擊滲透測試預案生成系統[J]. 計算機工程與設計,2011,32(4):1254-1259.

[4]何可,李曉紅,馮志勇,AARON Marback. 基于攻擊場景的安全測試生成方法[J]. 天津大學學報,2011,44(4):344-352.

[5]吳迪,連一峰,陳愷,劉玉嶺. 一種基于攻擊圖的安全威脅識別和分析方法[J]. 計算機學報,2012,35(9):1938-1950.

[6]李亮,樓芳. 網絡滲透測試流程、用例管理和風險控制研究[J]. 煤炭技術,2010,29(11):175-176.

[7]GB∕T 33561-2017,信息安全技術安全漏洞分類[S].

[8]黃定琦,史晟輝. 基于條件隨機場的漢語詞匯特征研究[J]. 計算機應用研究,2020,37(6):1724-1728,1754.

[9]劉雯旻,張曉如. 一種基于規則和統計的連動句識別方法[J]. 電子設計工程,2017,25(22):18-22.