異構融合通信網絡可信接入安全認證方法仿真

韓嘉彬

(天津外國語大學網絡和信息化辦公室,天津 300204)

1 引言

使用異構形式實現網絡的通信融合具有擴大網絡覆蓋范圍、降低運營成本、提高網絡可靠性和抗攻擊能力的優點[1]。然而現階段異構融合通信網絡的覆蓋范圍逐漸向外擴展,異構網絡出現了接入認證問題,這就需要不同用戶終端之間的相互認證機制,來實現可信網絡安全接入認證問題。認證的安全屬性包括:實體雙向認證、不可否認性、數據完整與保密性、抵抗攻擊型和用戶匿名性[2]。在使用最少安全假設的前提下,應用安全認證技術實現異構融合通信網絡的安全接入。

傳統的網絡接入認證方法包括:PPPoE認證、VPN認證和WAPP接入認證,其中PPPoE接入認證方法需要在網絡的鏈路層與網絡層之間插入PPP層,將通信數據封裝為PPP幀后再傳輸到以太網中進行傳輸發送,這種認證方法需要進行頻繁的封包解包處理,認證效率較低[3]。VPN認證方法的實現主要利用四項技術,具有較高的應用效率,但該方法在異構融合通信網絡當中應用時,無法融合多種通信傳輸協議,因此局限性較大。WAPP接入認證方法的實現需要經歷認證激活、接入請求、證書認證請求、證書認證響應和接入認證響應五個步驟,主要利用對用戶的請求證書進行認證,這種認證方法的認證準確率較高,但存在安全性不強的漏洞[4]。通過對傳統接入認證方法的分析,發現傳統方法存在共同的問題,就是在異構融合通信網絡中抗攻擊力弱、安全性低。為了解決傳統方法中存在的問題,提出異構融合通信網絡中的可信接入安全認證方法,旨在通過該方法的應用,保證網絡的運行安全。

2 可信接入安全認證方法設計

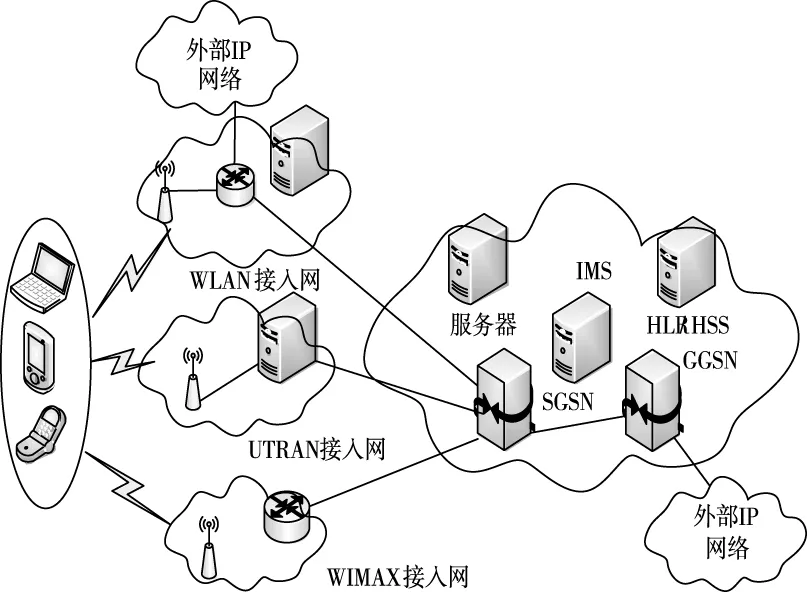

異構融合通信網絡的接入安全認證方法,主要應用在明確異構網絡接入安全相關的各個功能實體中,涉及到多個實體,同時規范實體間的安全關系[5]。可信接入安全認證方法的實現,需要針對網絡接入條件、用戶接入身份以及認證通信密鑰協議三個方面進行具體認證。異構融合通信網絡中可信接入安全認證方法的實現原理如圖1所示。

圖1 可信接入安全認證方法實現原理圖

從原理圖中可以看出網絡功能與實體之間的關系,其中用戶注冊和管理主要用來接收用戶的注冊申請和接入申請,也就是可信接入的決策者。服務器用來完成對用戶或終端的認證和授權,是可信接入安全認證方法的主要實現環境。接入網絡用來向用戶或終端提供網絡接入服務,也就是認證方法中的網絡訪問認證執行者。

2.1 搭建網絡可信接入安全認證模型

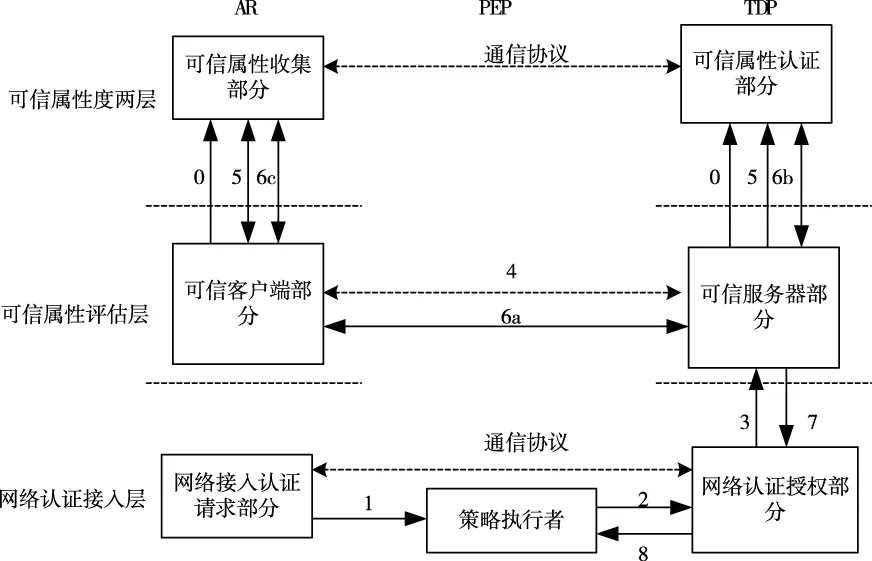

網絡可信接入安全認證模型主要由四個實體組成,分別為接入請求者、策略執行者、策略決策者和策略服務提供者[6]。在網絡環境中,模型實體分別表示的是用戶或PC終端、管理員、服務器和接入網絡。網絡可信接入安全認證的模型結構如圖2所示。

圖2 網絡可信接入安全認證模型結構圖

圖中的標號表示認證模型在運行過程中,各個組件之間消息的流動情況。標號為0的信息流,在開始網絡連接和可信屬性認證之前,申請用戶必須分析每一個相關的可信屬性收集部分組件,然后啟動可信屬性的收集部分。當網絡接入請求發生時,信息流1啟動一個接入請求。信息流2指受到網絡接入請求后,模型的PEP層向網絡接入組件發送一個接入授權信息,該組件便開始進行相關的安全認證,若在認證過程中有一個認證任務執行失敗,則其后面的認證將不會發生,判定用戶的接入申請失敗,并通過信息流2將反饋信息發送到用戶端口。信息流3指模型中的AR層使用相應的認證方法來進行相關認證。信息流5表示可信服務器部分和可信用戶部分之間的雙向認證,當認證成功時便可執行一次可行屬性驗證[7]。信息流6分為a、b和c三條,分別將可信屬性認證部分的信息進行傳輸。信息流7為完成認證之后的授權部分,而信息流8則是將授權部分發送給網絡接入組件,運用PEP來實施具體的接入過程。

通常情況下接入安全認證模型中的策略執行結果會受到網絡安全屏障的保護。可信接入決策者會制定一系列的安全接入認證策略,對請求接入的設備或用戶的認證可信度做出決定。在認證模型中,除了基本的實體構成元素之外,可信補救網也是不可或缺的組成元素之一。可信補救網通過補救服務器對未通過認證的設備提供可信補救服務,補救成功的用戶可以重新申請認證,以此來保護異構融合通信網絡環境的安全。

2.2 設定異構融合通信網絡準入條件

在網絡可信接入安全認證模型中,分別從信道條件、網絡容量條件以及網絡服務質量條件三個方面,設定通信網絡的允許接入條件。

2.2.1 信道條件

在異構融合通信網絡中通信信道以電磁波的形式傳播,當信號從信源發出后會受到多種因素的影響,也會受通信距離的影響,若接收到的信號強度無法滿足接收的最低門限值,通信就無法正常進行[8]。設通信信號的傳輸損耗大小與傳播距離有關,則信號的傳輸損耗量可以通過式(1)來計算

(1)

將式(1)轉換成信號分貝來表示,可以將式(1)轉換成式(2)

Ls=32.4+20lgf+20lgd

(2)

式(1)與式(2)當中,變量d、f和c分別代表的是通信信號傳播的距離、頻率和光速。接收端依靠導頻信道接收信號強度,信道的接收門限為2%,則當計算的Ls值未達到信號的2%則可以被接收器正常接收,否則將無法接收。

2.2.2 網絡容量條件

在一個擴頻范圍中,當有M個用戶在同時進行通信時,對于其中的任意一個用戶,其它M-1個用戶發射的功率會對其產生同頻干擾。設網絡接收端接收到的第i個平均通信信號的功率為Pi,則該用戶的每一個比特能量可以用式(3)來計算

(3)

式(3)中R表示通信信息數據的傳輸速率。假設通信信道中干擾的熱噪聲功率密度為ρ,用W來表示的是網絡的擴頻帶寬[9]。則網絡接收端接收到另外用戶請求信息時的同頻干擾密度可以用式(4)來表示

(4)

式(4)中j表示的是另外M-1個用戶。將同頻干擾和信道熱噪聲做和運算,便得出總干擾功率譜密度,則有

(5)

將式(3)、式(4)和式(5)聯立,可以得出如下公式

(6)

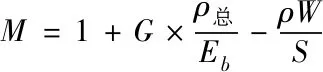

式中G表示的是處理增益。由式(6)可以得出

(7)

在式(7)中引入干擾因子,則可以得到

(8)

(9)

式中Vi表示的是不同速率的網絡吞吐量[10]。當通信的申請量小于網絡極限容量時可以直接執行認證處理,否則無法進行安全認證。

2.2.3 網絡服務質量分析

設用戶成功傳輸數據的概率為τn,其計算方法如式(10)所示。

(10)

式中n的取值范圍為0至M-1,bn,0,0為網絡通信傳輸的穩態分布條件。若求解τn的值大于0.9,判定服務質量網絡最優,從而進入網絡安全認證階段。

2.3 認證網絡可信接入身份

2.3.1 用戶位置預測

某一時刻用戶在A位置上發送接入申請,下一個目標位置為B,通過觀測可知,用戶移動位置并不是從A位置沿直線向B移動,而是通過連續波動來進行移動[11]。使用卡爾曼濾波對定位結果進行修正,實現目標移動趨勢的預測。具體的卡爾曼濾波預測流程如圖3所示。

圖3 卡爾曼濾波位置檢測流程圖

為了實現用戶位置的精準預測,將用戶的移動情況進行離散化處理,將每一時刻用戶的移動目標位置用式(11)表示。

(11)

(12)

其中矩陣常量表示的是狀態轉移。將式(12)代入到式(11)中,即可對下一時刻用戶位置信息進行預測。

2.3.2 用戶身份隱替標識

用戶引入身份標識作為身份認證的一部分,實現各種網絡終端的統一接入,在此過程中進行接入認證涉及到四個認證實體。將用戶身份認證過程中需要用到的標識分別存儲在每一個實體上,通過對用戶身份標識的操作,實現用戶的注冊、接入認證、認證成功完成后的分發以及通信網絡聯立的數據傳輸,具體的身份隱替機制的執行情況如圖4所示。

圖4 標識隱替機制示意圖

在通信網絡的接入安全認證過程中,采用身份標識分離替換的策略實現用戶身份的隱藏。

2.3.3 用戶簽名認證

用戶簽名認證過程中,待認證的用戶采用一個生成元g,并隨機選擇一個密鑰f,則可以得到對應的公鑰d:

d=gf

(13)

若求解結果為實數則簽名身份消息驗證通過。

2.4 安全認證密鑰分配協議

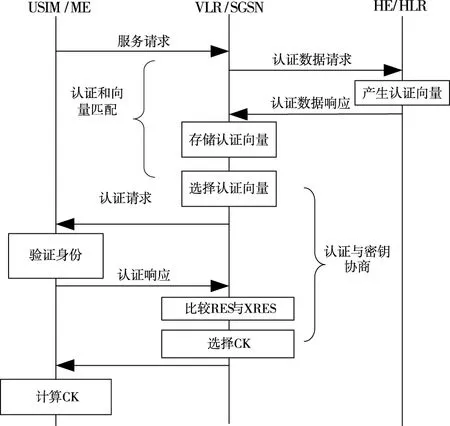

針對異構融合通信網絡可信接入認證協商協議,建立基于身份認證機制的密鑰分配協議,統一接入認證方案。假設接入服務器和用戶之間的共享密鑰為kMA,r表示一個隨機數。融合網絡中的認證密鑰協議如圖5所示。

圖5 認證密鑰協議啟動流程圖

在可信接入安全認證模型中,首先對用戶的真實身份使用隱替表示進行加密傳輸,避免用戶真實身份泄露。接著對申請用戶的身份進行認證,合法的接入端才能正確解密和認證,最后通過隨機數提高密鑰認證的機密性。

3 仿真測試

3.1 仿真場景搭建

為了檢測設計的可信接入安全認證方法的有效性進行仿真測試。首先需要搭建相應的仿真場景,仿真場景搭建的融合網絡仿真結果如圖6所示。

圖6 融合網絡仿真結構圖

仿真測試實驗場景是由兩個子網組成的異構網絡,兩個子網之間以融合耦合的方式連接在一起。設置融合網絡覆蓋范圍最遠處的網絡信號強度分別為80dB,90dB。設定用戶提出接入申請的時間間隔為10秒,仿真測試時間為10000秒。

3.2 模擬網絡攻擊

為檢測可信接入安全認證方法的認證安全性,在仿真場景下,利用代碼程序模擬網絡攻擊。仿真模擬網絡攻擊的攻擊流程為攻擊者假冒普通用戶向服務器發送認證激活申請,接著服務器向攻擊者發送認證請求,將自己的身份、證書等信息發送給攻擊者,攻擊者可以假冒服務器向用戶發送認證請求。用戶收到攻擊者發來的接入認證請求后,按照正常的認證過程將身份認證消息和簽名數據發送給接入執行端。執行端接收到認證請求后,驗證用戶簽名和身份的有效性后,得到合法的認證結果。故而允許假冒的用戶接入到異構融合通信網絡當中,此時攻擊者已經成功的接入到申請用戶的受控端口中。按照攻擊者的攻擊流程編寫相應的模擬程序,并將其添加到仿真場景當中。

3.3 仿真測試過程

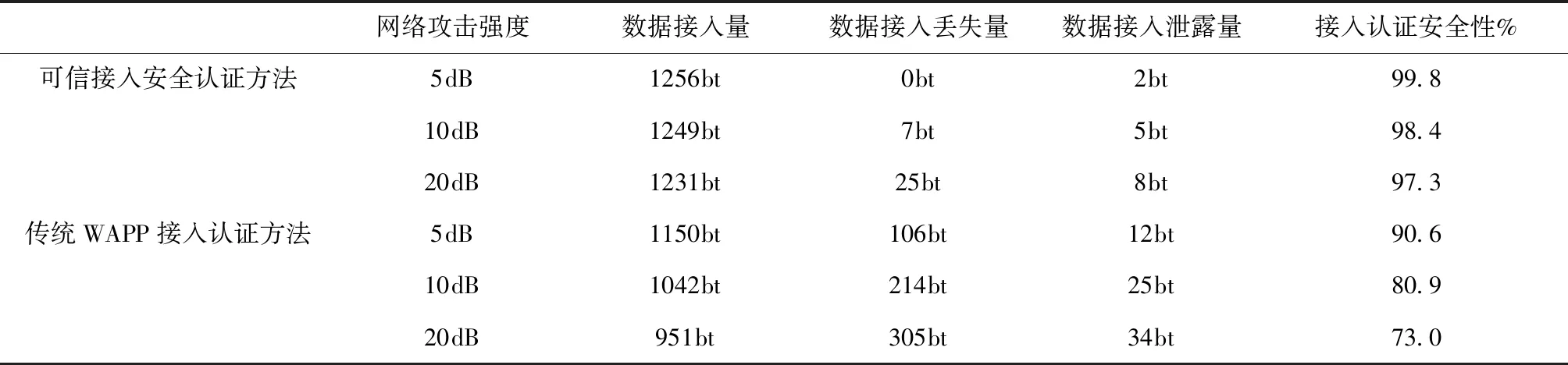

在仿真測試中,分別設置實驗方法和對此方法,其中實驗方法即為設計完成的異構融合通信網絡可信接入安全認證方法,而對比方法為傳統的WAPP接入認證方法。將兩種認證實驗放入相同的仿真場景中。同時啟動認證方法和網絡攻擊,設置網絡攻擊強度分別為5dB、10dB和20dB。仿真測試過程中,實驗組與對比組除了使用的認證方法不同,其它的環境參數以及實驗對象參數均相同,保證實驗的變量唯一。設立用戶接入的實際數據為1256字節,當可信認證接入過程完成后,統計接入服務器的數據量,以此作為驗證接入認證安全性的參數。

3.4 測試結果分析

通過仿真測試過程統計并計算相關的認證參數,得到仿真測試結果如表1所示。

表1 測試結果數據表

表1中的測試數據表明,隨著網絡攻擊強度的增加,接入認證方法的安全性逐漸降低。可信接入安全認證方法的安全降低率為1.25%,而傳統接入認證方法的安全降低率為8.8%。傳統接入認證方法在異構融合通信網絡中的平均安全系數為81.5%,而可信接入安全認證方法的平均安全系數為98.5%,相比之下提升了7%。說明所提方法具有有效性,可以實現網絡的安全可信接入。

4 結束語

為了解決現階段網絡認證方法中存在的一系列問題,提出了一種網絡可信接入認證方法,通過實驗結果可知,設計方法的使用可以保證網絡的安全可信接入。然而在仿真實驗分析的過程中,只針對外界網絡攻擊進行安全性分析,未對認證方法以及方法實現環境的安全性進行實驗分析。在今后的設計與研究過程中,需要針對可信接入安全認證方法在實現過程中存在的不足進行進一步研究。