基于遠程影像診斷的醫院信息安全系統設計及安全性研究

閔浩蔡冬 楊濤

(湖州市中心醫院,浙江湖州 313000)

在滿足遠程影像會診系統的功能性要求的基礎上,進行安全性設計成為現階段系統開發和創新的主要任務。結合以往的系統管理經驗,遠程影像診斷系統運行過程中遭受的外部攻擊,以破壞網絡、主機和應用程序為主。在設計醫院信息安全系統時,應結合各類攻擊形式和破壞原理,分別采取針對性的應對措施,例如啟用身份認證,或提高安全配置等。探究保障醫院遠程影像診斷系統信息安全的可行性措施,成為“智慧醫療”發展背景下的一項重要研究課題。

1 醫院遠程影像診斷系統web 應用程序的開發

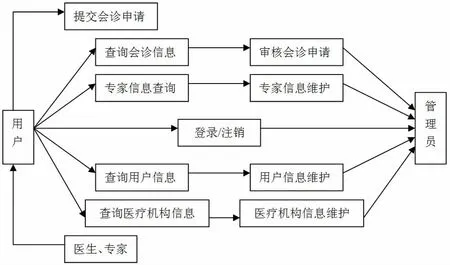

1.1 應用程序設計。遠程影像診斷系統的使用者有三類,分別是普通醫生、專家和管理員。面向不同的使用者,該系統提供的應用功能也存在差異。(1)普通醫生。完成注冊的醫生,輸入用戶名及登錄口令后可以進入該系統,在“個人中心”中查詢會診資料。如果需要遠程醫療服務,需要醫生在線填寫會診申請單,然后發送至該平臺上。由后臺自動匹配符合要求的專家,并等待響應。在會診申請通過后,進入準備遠程影像診斷的程序。(2)專家。在接收到系統發送的申請消息后,通過網絡視頻與現場醫生取得聯系,并共同完成病情交流和遠程診斷。(3)管理員。負責處理會診申請,并審查醫生填寫的會診申請單是否規范。在遠程會診結束后,將有關資料整理、歸檔。遠程影像診斷系統結構如圖1 所示。

圖1 遠程影像診斷系統結構組成

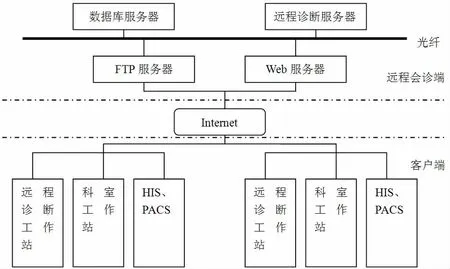

1.2 網絡結構設計。遠程影像診斷系統的運行對網絡要求極高,只有保證網絡信號傳輸質量,才能為遠程診斷的專家提供高清的現場圖片或視頻資料。因此,對該系統的網絡結構也要進行優化設計。分析數據庫服務器和遠程診斷服務器的信息傳輸,具有數據流量大、質量要求高的特點。因此,在數據庫服務器和FTP 服務器之間,以及遠程診斷服務器和Web 服務器之間,選擇用光纖代替普通的線纜,除了提高通信效率外,對降低信號損耗、保證通信質量也有積極幫助。另外,FTP 服務器和Web 服務器,經互聯網與客戶端的遠程診斷工作站、醫院信息系統(HIS)相連,也是充分利用互聯網開放程度高、通信容量大的特點,提高了信息傳輸效率。網絡結構組成如圖2 所示。

圖2 遠程影像診斷系統的網絡結構

1.3 系統模塊設計。遠程影像診斷系統的功能模塊主要分為4 部分,各個模塊的功能如下:

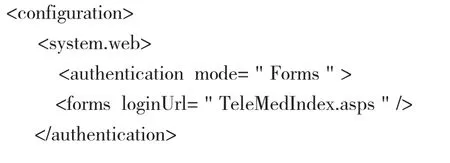

1.3.1 登錄/注冊模塊。對于首次登錄該系統的用戶,需要從該模塊完成注冊。除了閱讀并同意服務條款外,還要填寫個人詳細信息或上傳相關的資格證書。填寫完畢后提交系統,等待管理員審核。對于完成注冊的用戶,輸入對應的賬戶和密碼后,可進入到遠程影像診斷系統的主頁面。在進行web 應用程序進行驗證時,需要根據目錄在web.config 文件中進行如下設置:

1.3.2 會診模塊。提供會診查詢、會診申請、會診審核等功能。以會診申請為例,申請醫生首先要從系統提供的專家選項中,選擇進行會診的專家。然后填寫會診申請單,包括病人的病例、申請描述等。填寫完畢后,提交系統等待審核。

1.3.3 會診實時交流模塊。采用基于RTP/RTCP 協議的音頻交流,或基于UDP 協議的視頻交流,由醫生和專家在會診過程中進行實時交流。

1.3.4 管理員模塊。系統管理員可通過“會員管理”功能,新增或刪除會員,以及設置會員權限,進行會員資料的更新維護等。也可通過“會診管理”功能,查詢會診業務,并對會診影像資料進行管理。

2 醫院遠程影像診斷系統應用的安全性

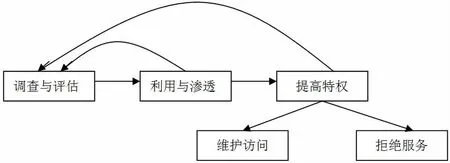

2.1 遠程影像診斷系統威脅建模。遠程影像診斷系統的運行離不開互聯網的支持,而互聯網作為完全開放的環境,不可避免的會存在惡意訪問或病毒木馬,從而給該系統的運行構成了威脅,甚至導致醫院信息泄露。為了有效應對各類威脅,針對這些攻擊的形式、威脅的類型建立模型。總結來看,不法分子對遠程影像診斷系統的供給方式主要分為5 個步驟,如圖3 所示。

圖3 遠程影像診斷系統的攻擊方法

具體來說,攻擊者首先會開展調查,確定需要攻擊的目標。然后開展目標的安全等級評估,并根據其防御等級確定攻擊和破壞手段。利用系統存在的漏洞,或者將木馬植入到正常文件中進行滲透的方式,達到破壞系統安全防護系統的目的。進入該系統后,攻擊者通過提高自身權限的方式,獲取瀏覽、下載、刪除信息的權限,進行破壞行為。最后,攻擊者通過維護訪問來掩飾個人蹤跡,或者通過拒絕服務的方式阻止管理員正常登錄該系統。

2.2 遠程影像診斷系統所面對的攻擊。根據攻擊方式的不同,又可分為針對網絡的攻擊、針對主機的攻擊,以及針對應用程序的攻擊3 種類型。a.攻擊網絡。在信息傳輸過程中,通過假冒接收者或惡意攔截的方式,獲取正在傳輸的信息,造成信息泄露。或者是采用DoS 攻擊,向服務器發送大量請求,導致服務器無法做出響應,甚至導致服務器癱瘓,無法正常接收網絡中的信息。b.攻擊主機。比較常用的是植入木馬程序,或者利用系統漏洞滲透病毒的方式。主機受到攻擊后,除了會導致用戶的賬戶信息和個人隱私泄露外,還會收集存儲到系統中的其他有價值的信息。c.攻擊應用程序。包括篡改數據、網絡竊聽、越權操作等。

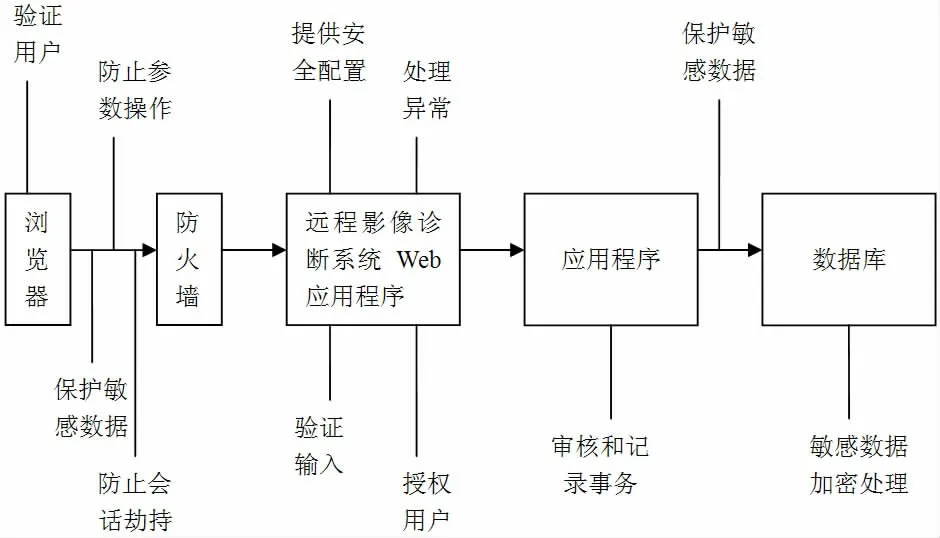

2.3 遠程影像診斷系統安全系統設計思路。用戶通過瀏覽器登錄Web 網站的形式訪問遠程影像診斷系統。為防止第三方非法訪問,在登錄界面要求用戶進行身份驗證。除了輸入匹配的用戶名和密碼外,還會提供由4 個數字或字母隨機組合的驗證碼,要求用戶手動輸入。為保障病人隱私和重要數據,該系統還針對敏感數據進行重點保護。敏感數據包括系統賬號及密碼信息,以及會診信息(如病人資料、專家聯系方式等)。用戶輸入的密碼,經過加密轉換為散列值的方式,與系統數據庫中存儲的密碼散列值對比,兩者匹配成功即可順利登陸。這樣不法分子就無法通過竊取登錄記錄的方式獲取真正的密碼。在Web 服務器和瀏覽器之間,啟用防火墻,保證醫院內網的安全性,有效防止來自外部互聯網的非法訪問和惡意入侵。在Web 服務器中,提供驗證輸入、用戶授權等一系列安全配置,杜絕違規操作。同時,設置異常報警系統,Web 應用程序檢測到未經授權進行資料下載,或者有未經身份驗證的用戶請求頁面等行為,則自動向管理員告警,對異常請求進行專門處理。該系統運行期間產生的敏感數據,經過加密處理后被存儲到數據庫的敏感數據專區中。定期自動進行敏感數據備份,以便于隨時調用。整個流程如圖4 所示。

圖4 遠程影像診斷系統安全系統運行流程

3 醫院遠程影像診斷系統的安全性要求

3.1 Asp.net 管道。在Asp.net 應用程序中,從接收到客戶端發送的請求開始,一直到該請求被系統接收并作出響應為止,整個過程都需要借助于專門的通道來完成,Asp.net 管道的運行流程如圖5 所示。

圖5 Asp.net 管道的運行流程

用戶從客戶端或者瀏覽器上,向其他客戶端發送Asp.net 頁面或資源的HTTP 請求。從該請求發出后,瀏覽器的安全設置被激活,從而啟動在線保護功能,防止第三方攔截信息。用戶發出的請求,通過端口80 進入到如服務器,服務器的IIS 系統對該請求包含的授權文件進行安全掃描。若掃描發現可疑文件,則將其原路退回。若掃描通過,則作出響應。同時該響應原路返回至用戶的客戶端。

3.2 身份認證。在Asp.net 管道的中間層IIS 中,提供了兩項基本服務,即身份認證和創建訪問令牌。用戶點擊“身份認證”選項后,進入到二級頁面,默認為實名訪問,用戶也可勾選“匿名訪問”,保護賬戶和密碼的安全。同時,選擇“允許IIS 控制密碼”,在重新登錄系統時,必須要進行身份驗證。若連續3 次驗證不通過,則將該訪問用戶IP 地址鎖定,杜絕了惡意訪問帶來的安全隱患。

3.3 安全配置。在Asp.net 的配置文件中,也設計了大量的安全設置,比較常用的是基于Web.config 的資源鎖定配置。對于遠程影像診斷系統運行中產生的重要數據,Web 應用程序會為其自動創建一個Web.config 文件,并啟動該文件中的默認安全設置。為了防止不法分子篡改、竊取這些數據,在Web.config 文件的安全配置后,設置了HttpHandler 保護程序。對于非授權用戶瀏覽、下載、刪除文件時,該保護程序自動啟動,禁止一切操作行為,并返回錯誤頁面。

4 結論

醫院遠程影像診斷系統在推廣應用中,能否保障系統運行安全和信息安全,將會直接決定該系統應用價值的發揮。針對該系統網絡、主機和應用程序的攻擊,是威脅信息安全的主要形式。基于此,通過優化Asp.nei 的安全配置,以及啟動身份認證模式,將會顯著提高該系統應對惡意訪問、非法入侵的能力,為遠程影像診斷系統的更好應用提供保障。