網絡空間擬態防御發展綜述:從擬態概念到“擬態+”生態

馬海龍,王亮,2,胡濤,江逸茗,曲彥澤

(1. 信息工程大學信息技術研究所,河南 鄭州 450003;2. 66135部隊,北京 100043)

0 引言

隨著網絡由單點通信快速駛向萬物互聯,各類網絡軟硬件因迭代、開放及成本等因素,體系結構趨于固化、功能邏輯趨于相似、系統配置趨于簡易,在提高性能、降低開銷的同時,使網絡攻擊表面相對確定,從根源上導致其對軟件漏洞、硬件后門、服務拒絕、信息篡改等網絡威脅缺乏內生安全能力,如圖1所示。為形式化地認知這些泛在化網絡威脅,可將其劃分為已知威脅和未知威脅,前者尚可用風險概率描述、以先驗知識支撐的針對性技術防范;而后者既不能用概率直接刻畫又缺乏相關先驗知識和防御靶標,造成網絡空間攻防長期處于不均衡態勢。

圖1 網絡威脅泛在化成因 Figure 1 Causes of the ubiquity of cyber threats

“擬態”本身為仿生概念,基于共識機制下的廣義魯棒控制構造,以擬態偽裝為本質,以DHR機制為核心,旨在以具備視在不確定性的系統結構,應對廣義不確定性的網絡威脅。理論推導及系統測試[1]證明,攻擊者難以在擬態系統中實現可靠、持續的協同逃逸。自其被提出8年來,網絡空間擬態防御(CMD,cyberspace mimic defense)已在理論、技術、產品等層面取得許多進展,在與其他信息技術融合共生中產生較多結合點,正在向“擬態+”生態快速迭代、持續拓展新型應用場景,同時,其發展面臨一些內在瓶頸及現實挑戰。

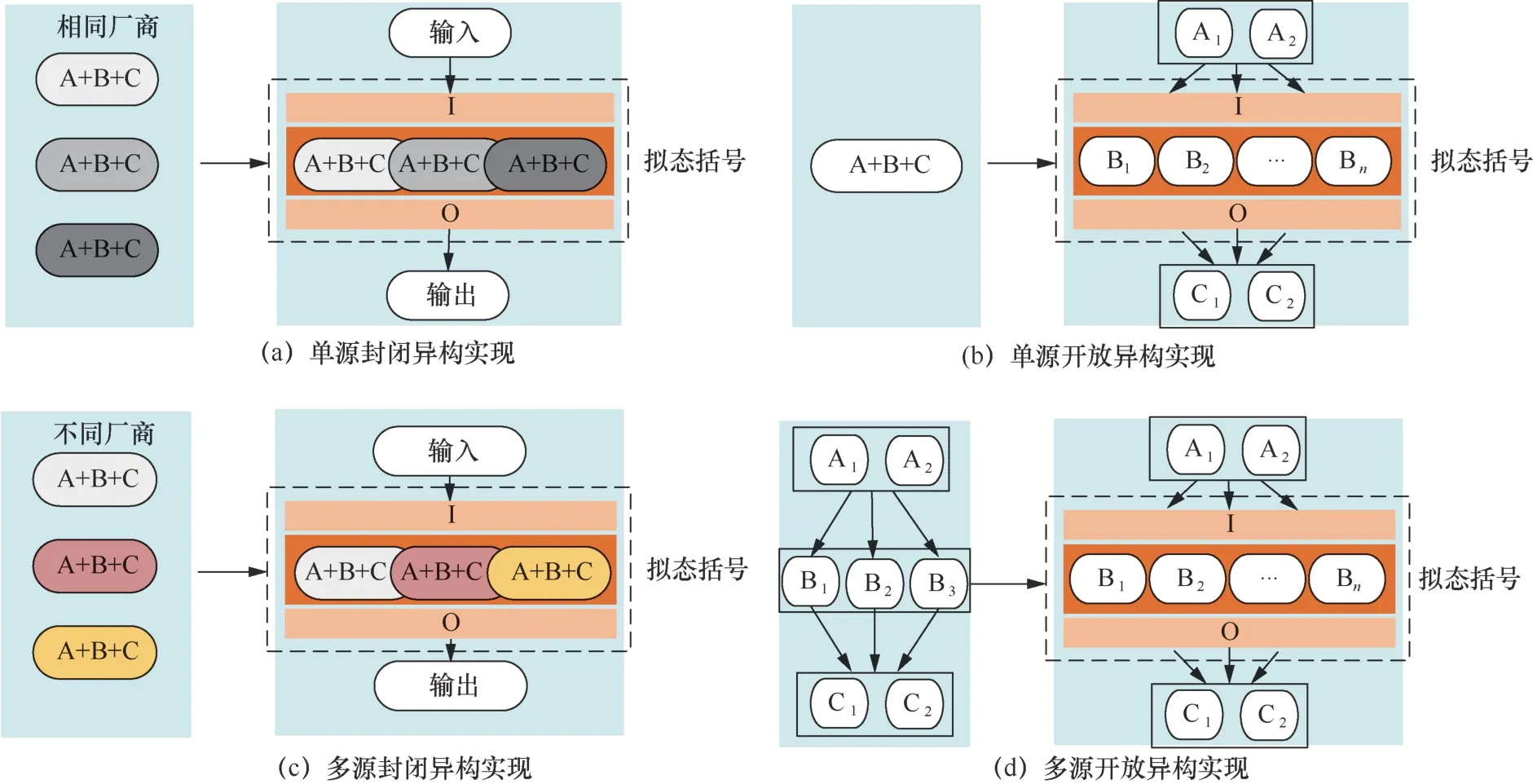

為更好綜述網絡空間擬態防御發展及未來全景,本文試從縱向、橫向、當前、發展及未來5個視角開展研究,分別介紹了其發展歷程、與其他主動防御技術的異同、現有擬態平臺實現、AICDS共生生態、新型應用場景與未來挑戰。本文貢獻主要體現在3個方面:一是基于提出的CMD三定理更為直觀地闡述了擬態原理,通過對比辨析CMD與其他主動防御技術凸顯了CMD本質;二是綜述了現有擬態平臺的實現要素、性能表現、體系結構、異構策略、調度策略、表決策略等共性技術,首次將其系統架構分為C式、D式兩類,將其異構實現模式分為單源封閉異構實現、單源開放異構實現、多源封閉異構實現和多源開放異構實現4類;三是展望了“擬態+”AICDS未來圖景,指出了擬態與AI、IoT、SDN等新型技術的技術結合點。

1 縱向觀:CMD發展歷程

1.1 概念提出

沙箱、蜜罐、防火墻等第1代安全技術和入侵檢測等第2代安全技術,其本質是安全與功能松耦合的外殼式被動防御[1],信息海量、異構、高維、動態的大數據時代[2],面臨高計算復雜度挑戰、大規模存儲量瓶頸和威脅泛在不確定性難題;靠封“門”、堵“漏”、殺“毒”、滅“馬”,難以閉合安全鏈,使網絡獲取“后天免疫”;若強行推行復雜且無部署激勵的安全套件,又將因有損網絡性能而難以推廣。為實現網絡安全、功能深耦合,業界提出CMD等第3代內生式主動防御技術[3],可用較低部署開銷使網絡獲取“先天免疫”。CMD概念源于自然界中條紋章魚、竹節蟲等生物模仿其他生物特征而受益的擬態現象[4],這些生物可在不改變其內在本質的前提下,改變自身行為、形態等表征特征,通過提升威脅來源對自身的認知難度來化解威脅;CMD技術機理與此類似,可視作旨在提供內生安全增益的主動防御,即在不改變網絡功能本質的前提下,動態改變其攻擊表面[5]。

1.2 形成發展

CMD發展可分為理論和實踐兩條主線,前者衍生出調度重構、同質異構、多模裁決等擬態策略算法,可領先牽引指導實踐路線的設計方向;后者孵化為擬態路由器、擬態服務器、擬態防火墻等擬態技術產品,可持續驗證支撐理論路線的迭代創新。

1.2.1 擬態理論

擬態理論主要有調度重構、同質異構、多模裁決3個方面。

一是擬態同質異構實現,根據應用對象功能,其可分為存儲系統異構、交換系統異構、服務系統異構、安全系統異構4類,如圖2所示。其中,存儲系統異構方面,如文獻[6]針對分布式存儲系統數據塊校驗機制單一、功能脆弱等安全隱患,提出了動態高效的擬態存儲校驗模型,如圖2(a)所示,即在分塊寫入數據時,對原先固定的塊校驗邏輯進行動態變換,將請求分發至多個校驗執行體進行校驗,并將動態校驗結果附加至數據塊,使多個校驗執行算法可在時域上并行隨機執行,防止基于固有數據存儲邏輯的暴力破解攻擊。交換系統異構方面,如宋克等[7]設計實現了擬態交換機原型樣機,通過選用不同CPU、操作系統,以及對協議棧進行多樣化編譯引入異構,如圖2(b)所示。服務系統異構方面,如仝青等[8]提出在文件存儲、SQL腳本、服務器軟件、虛擬機操作系統和物理機操作系統進行全軟件棧異構化處理,以構建異構服務器執行體池,如圖2(c)所示,此時執行體異構性通過兩種方式獲得,一種是通過引入COTS級異構軟件直接獲得,另一種是對于SQL查詢語句、文件(包括文件目錄)等不具備多樣性的數據,采用關鍵字標簽化、文件標簽化、目錄隨機化等異構方法人為產生,可在一定限度上避免同源軟件漏洞。安全系統異構方面,如擬態蜜罐基于KVM產生上層應用相同而底層基礎架構不同的異構虛擬蜜罐,如圖2(d)[9]所示,對外統一的Web應用為CMS系統(Catfish v4.8.54版本,運行庫PHP v5.4.16),在操作系統(Windows Server 2012 x64、CentOS 7.8.2003 x64、Ubuntu20.04 x64)、Web中間件(IIS v8.0、Apache v2.4.6和Nginx v1.19.1)兩個層面實現異構。

圖2 4類擬態同質異構模型 Figure 2 Four kinds of mimicry homophily isomerism models

二是擬態多執行體調度。文獻[10]系統分析了現有擬態調度算法采用的調度對象、數量和時機3個要素,其中,調度對象方面,將調度對象選取算法分為軟件異構度度量[11-15]、異構體組件度量[11,16-22]和軟件相似度度量[23-25]3類;調度數量方面,選取基于反饋的動態感知調度、基于效用的動態彈性調度、基于判決反饋調度3類調度算法進行對比分析;調度時機方面,選取最優調度時間算法[26]、基于滑動窗口模型[27]兩類調度算法進行對比分析,基于動態性、可信任度(用平均失效率衡量)、異構度、系統開銷和服務質量5個指標,將各類多執行體調度算法綜合對比,結果如表1所示[10]。

表1 擬態多執行體調度算法綜合對比Table 1 Comprehensive comparison of mimicry multi-executor scheduling algorithms

三是擬態多模表決裁決,傳統上可基于大數表決等傳統裁決算法,相關改良表決算法主要可分為基于信任度表決、基于定時表決、基于博弈策略表決3類。

1) 基于信任度表決所使用的信任度,可進一步分為基于歷史表現的經驗可信度、基于操作員傾向的權值可信度,如擬態處理機[28]提出的經驗可信度基于處理機表現確定,隨每次輸出與整體表決輸出一致結果而遞增,反之則遞減;而權值可信度由操作員在對多執行體初始配置時按缺省值預設,隨每次處理機清洗減半;再如擬態交換機[7]所采用自清洗大數表決算法(TAMA,trustiness based auto-cleanout majority algorithm),由基于信任度的大數裁決策略和定時策略兩部分組成,其中,基于信任度的大數裁決子算法,實質也采用經驗可信度,即將輸出一致的執行體劃入同一組Gk,按式(1)分別計算集合Gk的置信度Wk。

其中,ωi為執行體i的信任權值,初值為0。選擇Wk最大的集合Gp作為裁決輸出,此時執行體i的輸出與裁決輸出的差異率若為S,則其信任權值ωi按式(2)更新。

其中,β為大于0的權值系數。同時,隨機選擇信任權值超過閾值K的執行體下線清洗。

2) 基于定時策略表決[7]主要用于抵御共模協同攻擊,該算法基于時間因子,每隔時間間隔T根據信任權值選擇執行體下線清洗(清洗后信任權值歸零),按式(3)計算執行體i選取概率P。

3)基于博弈策略表決,主要引入先驗知識強化表決,如文獻[29]運用了惡意控制器所占比例、系統誤差等先驗知識,采用字段分解的思想對擬態網絡操作系統多控制器執行體輸出進行細粒度對比表決,即按式(4)計算最優表決輸出。

其中,參數α為假設攻擊者對所有控制器成功攻擊、使其變為惡意控制器的概率;fi為正確表決輸出f的第i個字段,hi為該字段的位數,fi,j為該字段的第j位;為控制器k輸出報文中字段i的第j位,為控制器k實際向判決器報告的輸出報文;

1.2.2 擬態實踐

經各類仿真測試及實際網絡部署試用驗證,擬態技術產品可提供高可靠、高可用、高可信信息服務,如目前首次線上體系化部署擬態產品體系的景安網絡,其主要運用的擬態產品有5類。一是擬態路由器,即引入多模異構冗余路由執行體,通過對各執行體維護的路由表項進行共識裁決生成路由表,通過對執行體的策略調度,實現擬態路由器表征的不確定變化。在差異化設計的前提下,多模異構路由執行體存在共模缺陷的概率極低,可通過裁決機制有效阻斷對部分執行體的攻擊致癱后果。二是擬態DNS服務器。可在不淘汰已有域名協議和地址解析設施的前提下,通過增量部署擬態防御設備組件,有效遏制基于DNS服務后門漏洞的域名投毒、域名劫持等已知和未知攻擊方法,大幅提高攻擊者攻擊代價。三是擬態Web虛擬機。Web虛擬機可通過在云環境中部署虛擬機提供低成本解決方案,除面臨賬號盜用、跨站腳本、緩沖區溢出等傳統Web威脅外,還面臨引入虛擬層導致的側信道攻擊、虛擬層漏洞等新型威脅,引入擬態技術可利用云平臺構建功能等價、動態多樣的異構虛擬Web執行體池,通過采用動態調度、數據庫指令異構化、多余度共識表決等技術,建立多維動態變換的運行空間以阻斷攻擊鏈。四是擬態云服務器,通過構建功能等價的異構云服務器池,采用動態執行體調度、多余度共識表決、異常發現、線下清洗等技術,及時阻斷基于執行體軟硬件漏洞后門等的差模攻擊。五是擬態防火墻,針對傳統防火墻在Web管理和數據流處理層面可能存在的漏洞后門,通過對其架構進行擬態化構造,在管理、數據層面增加攻擊者攻擊難度,有效防御“安檢準入”中的內鬼侵擾,提供切實可信的準入控制保障。

2 橫向觀:CMD與其他主動防御技術對比

主動防御技術目前尚未形成公認概念,基于文獻[1,3,30],本文認為其是指不依賴漏洞后門發現和攻擊特征分析等攻擊先驗知識,利用動態、異構、冗余、重構等內生安全機制,對攻擊“主動感知、事前防御”的安全技術。在主動防御技術對比方面,文獻[31]僅將CMD與移動目標防御、可信計算進行了比較,但缺乏與其他主動防御技術的對比分析。本節首先介紹CMD,而后將其與其他主動防御技術進行對比辨析。

2.1 網絡空間擬態防御 2.1.1 核心架構

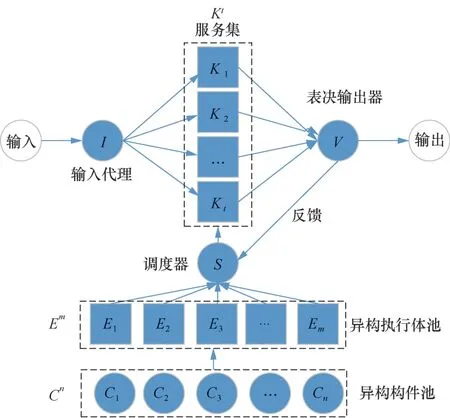

如圖3所示,CMD核心架構為DHR架構[1],可記為六元組 Ω= {Cn,Em,Kt,I,V,S},其中:

圖3 DHR架構 Figure 3 DHR architecture

I,即輸入代理,負責將輸入分發給Kt;

V,即表決輸出器,負責對Kt的輸出矢量表決并輸出,屏蔽攻擊致錯后果,并向調度器S反饋;

S,即調度器,負責按調度策略執行調度,識別錯誤執行體,從Em中隨機選擇Ej進入Kt作修復替換;或使用Cn內構件重構Ej;或通過虛擬化改變Ej的組成配置、運行環境;或基于時間、策略等,選擇Em及Kt中異構執行體下線清洗。

DHR架構可用IPO(input-process-output)模型概述為I?Kt/S/Em/Cn?V。其中,Kt為功能模塊,Em、Cn為資源模塊,S為控制模塊,I、V為輸入/輸出模塊,模塊間邏輯獨立、功能聯動,具體來看,由I接收輸入并將其復制分發至Kt中的冗余執行體Kl執行處理,得到的輸出矢量由V表決并輸出,得到的輸出唯一且相對正確;由S控制Cn中的構件動態重構Em中的執行體,根據運行信息選取Em中的執行體進入Kt,并對下線執行體進行清洗恢復、重構重組等。可見,CMD通過引入擬態裁決、策略調度、多維重構、反饋控制、去協同化等內生安全機制,使目標系統具備面向不確定性威脅的廣義魯棒控制能力,實現主動防御。

2.1.2 CMD三定理

本小節著眼擬態防御效能、擬態風險可控性及擬態安全增益因子3個方面,提出CMD三定理,并將其作為論證CMD內生安全效應原理的支撐。

CMD三定理間的關系為:CMD第一定理從增益角度,正面表現擬態防御安全效能可通過控制指標而提升,進而證明其確實存在安全效能;CMD第二定理從風險角度,反面表現擬態風險可控;CMD第三定理作為前兩項定理的補充,提供設計實現擬態架構時提升其安全增益的途徑。

在提出CMD第一、第二定理前,給出定義1~定義3作概念基礎。

定義1攻擊逃逸

將擬態系統s在某次廣義不確定性攻擊下Kt的輸出矢量記為O={OC1,OC2,… ,OCt},若表決輸出錯誤結果,則認為攻擊產生逃逸,其必要條件有5個(無須同時成立):

1) 攻擊者掌握服務集Kt共模缺陷;

2) 輸入代理I、表決輸出器V被攻陷;

3) 系統產生通信誤碼、組件故障等隨機錯誤;

4) 擬態系統執行環境具備側信道攻擊條件;

5) 攻擊未導致服務集Kt輸出矢量不一致。 同時,不將在擬態界外通過社會工程學等手段成功實施的攻擊視為攻擊逃逸。

定義2擬態效能與擬態風險

若對擬態系統s同條件攻擊x次(x≥1 00),y次未逃逸,則有式(5)。

其中,記Pe為擬態防御效能,簡稱擬態效能。若同條件攻擊不足100次,視Pe為擬態效能的近似指標。另有式(6)。

記概率Prisk為系統在該條件下的攻擊逃逸率,簡稱擬態風險。可見,CMD將難以量化的不確定性威脅映射為概率。

定義3擬態熵和擬態變換增益

若某系統性能指標(如吞吐量、響應時間)的歸一化參數為Vi,則有式(7)。

其中,記ENi為該性能的性能熵[32],以反映其性能。若Vb變 為Va,則有式(8)。

記 ΔE N為該系統性能的變換增益。

特別地,若系統服務集異構度的歸一化參數為Vh,則有式(9)。

為反映擬態熵與異構度的正相關性,修正式(9),結果如式(10)。

其中,記ENh為系統的擬態熵,用于描述其服務集異構程度。若經某次調度Vh變為Vh′,則有式(11)。

其中,記ΔE Nh為系統的擬態變換增益,用于反映系統經調度獲取的異構度增益。

基于定義1~定義3,提出CMD第一、第二定理。

CMD第一定理擬態防御效能與服務集異構度非線性正相關。

證明考慮DHR架構A,參考文獻[19]提出的異構度量化方法,若服務集的構件集類數為M,服務集的構件集所含構件類數為S,構件池Cn中構件Cni、Cnj的比例分別為pni、pnj,其特有漏洞及共有漏洞的數量依次為vni、vnj和vnij,則服務集異構度HA可由其復雜度COk和差異度FDQn決定,如式(12)所示。

其中,COn通過香農多樣性指數衡量,由S與pni決定;FDQn通過二次熵衡量,由S、pni、pnj、vni、vnj與vnij決定。當服務集中執行體的任意兩個構件相異時,HA取最大值,如式(13)所示。

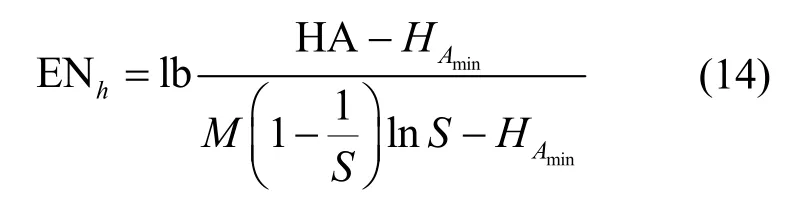

基于此,本文對HA進行min-max歸一化[33],此時擬態熵計算結果如式(14)所示。

考慮服務集共模缺陷逃逸(擬態逃逸必要條件1),忽略偶然因素2)、3)、4)、5),此時服務集存在共模缺陷的概率Pcm與FDQn、HA、ENh均負相關,即基于構件共有漏洞定義的服務集差異度越大,服務集異構度和擬態熵越大,共模缺陷存在概率越小。另由擬態風險Prisk定義可知有式(15)成立。

故Prisk與HA負相關,又因式(6),故Pe與HA正相關。且由HA與FDQn正相關而非正比,為非線性正相關關系,而Pcm與FDQn線性負相關,與Pe線性負相關,故Pe與FDQn線性正相關,因此Pe與HA非線性正相關。

證畢。

CMD第二定理擬態風險Prisk可控。

證明設置擬態風險Prisk安全閾值,由式(15)得,擬態風險可控實質是保證共模缺陷存在概率Pcm可控,且Pcm與FDQn線性負相關,即僅需控制FDQn,而FDQn由S、pni、pnj、vni、vnj與vnij決定,與構件Cni、Cnj直接相關,又因構件Cni、Cnj可根據調度算法按閾值要求動態選擇,以調整服務集差異度FDQn,可控制Pcm低于閾值。

證畢。

在提出CMD第三定理前,提出定義4作為概念基礎。

定義4擬態表面

根據I/O自動機模型,給定環境E下的擬態系統s,記三元組{BE,PE,DE}為該系統s的攻擊表面[34],簡稱擬態表面ASs,即攻擊者通過E對s攻擊可觸的系統資源集,如式(16)所示。

其中,BE為s中I、V的接口集(如字符串輸入接口);PE為s中I、V的通道集(如socket),BE中的某接口BiE需通過PE中的某通道PiE連接;DE為s中Kt的非可信數據項集(如共享文件)。

基于定義4,提出CMD第三定理。

CMD第三定理擬態安全增益完全來自其動態、異構、冗余特性,且與傳統防御手段安全增益相獨立。

證明首先,CMD不依賴先驗知識和檢測機、知識庫等外掛防護組件,故與傳統防御手段弱關聯,未使用MTD等其他主動防御機制;其次,CMD允許使用不可信構件,因此其安全增益僅來自于架構本身,而架構引入的各類機制可規約為動態、異構、冗余3個特性,使組成擬態表面ASs的BE、PE、DE動態變換,進而使攻擊鏈不可達;最后,CMD可與蜜罐、防火墻等傳統手段融合運用,實現擬態蜜罐[9]、擬態防火墻[35]等產品,其安全增益相對獨立。

證畢。

基于CMD三定理闡述擬態原理:首先,基于CMD第一定理,由于擬態防御效能與服務集異構度正相關,而擬態DHR架構相比其他傳統網絡架構有顯著的異構度增益,故具備擬態防御效能;其次,基于CMD第一、第二定理,攻擊者連續攻擊擬態系統時,基于掃描結果、已知漏洞等先驗知識試錯,其實質是通過動態變換使系統擬態熵進入熵減過程,而擬態調度通過動態提升擬態熵,抵消攻擊者的試錯效應,使攻擊效應累積從連續過程轉為獨立過程,因此擬態風險動態平衡,未能超越閾值;再次,基于CMD第二定理,多模共識有小概率出現共模缺陷致錯,但可通過多維動態迭代處理與裁決,控制擬態風險低于閾值;最后,基于CMD第三定理,證明擬態提供的安全增益與傳統防御手段相對獨立,并可通過強化其動態、異構、冗余特性提高安全增益。

2.1.3 CMD安全增益

基于CMD第三定理,從3個層面分析架構安全增益。一是異構性。由于架構安全增益可由Pe直觀反映,又由式(6)、式(9)、式(13)、式(14)可知,Pe與服務集HA正相關,理想情況下,在各異構執行體攻擊面兩兩正交時實現絕對異構,可最大化安全增益。異構度量化方法,主要有漏洞量化、功能量化、熵量化和“復雜度?差異度”二維量化4類。漏洞量化,如文獻[36]通過CNVD(China national vulnerability database)查詢執行體共同漏洞數量以量化其異構度,但忽略了執行體對未知威脅的反映差異度[37]。功能量化,如文獻[38]利用功能等指標綜合考量軟、硬件異構度,但僅考量了控制器是否控制同一主機及類別是否一致,評估粒度較粗;熵量化,如文獻[39]利用信息熵[40]衡量服務集異構度,提出信息熵H與余度t正相關,且t一定時各類執行體出現概率相同時H最大,但未考慮異構執行體共模缺陷;“復雜度?差異度”二維量化,即同時考慮執行體復雜度和差異度,反映異構度差異較客觀,本文論證CMD第一定理時即參照該方法。二是動態性。可為異構性提供時間維度增益,通過改變服務集異構度HA而間接提供安全增益。為簡化執行體異構實現、擴充構件池Cn,可對執行體進行重構、重定義、虛擬化等廣義動態變換,降低非絕對異構執行體間的顯、隱性關聯,在控制擬態部署成本的基礎上提供增量安全增益。三是冗余性。可為異構性提供空間維度增益,通過改變服務集異構度HA而間接提供安全增益。文獻[28]提出冗余度與表決正確率非線性相關,且余度增長導致成本提升、難以表決;特別地,文獻[8,41]研究表明3模余度[26]性能?開銷比最優。

2.1.4 CMD開銷分析

由CMD架構機理知,開銷 PayCMD可分為異構部件、策略調度、多模裁決、反饋控制、清洗恢復和狀態同步6部分。其中,異構部件開銷與余度t正相關;策略調度和反饋控制開銷與調度策略(SS,scheduling strategy)算法性能相關;多模裁決開銷與表決策略(VS,voting strategy)、表決輸出器性能和異構執行體最長響應時延Delaymax相關;清洗恢復開銷在網絡效能未飽和時不直接遲滯網絡性能;狀態同步開銷與t、系統架構(SA,system architecture)相關。由2.1.3節知,余度通常取3,與 Delaymax同由異構策略(HS,heterogeneous strategy)決定,表決輸出器性能由硬件決定,因此, PayCMD的決定因素可規約為四元組{SA, HS, SS, VS},如式(17)所示。

與其他防御技術開銷對比,CMD一是將攻擊表面從系統整體縮減為“擬態括號”內的部分組件,降低了對全體部件的更新升級頻次、實時防護要求;二是對短板組件弱敏感,可利用COTS級構件、開源產品等非可信源構件組成可信系統,降低系統固有安全開銷;三是可替代防火墻、入侵檢測或其他專用安全部件,節省了相關部署運維開銷。

2.2 入侵容忍

1985年提出“入侵容忍”概念,旨在通過構建多樣化冗余、N-模表決、系統重構、秘密共享及拜占庭一致性協商等機制為系統賦予容侵能力[42],使其在被入侵條件下確保安全、持續服務。入侵容忍典型系統架構分為3類,一是基于入侵檢測的容忍觸發架構,如SITAR(scalable intrusion-tolerant architecture for distributed services)[43],用于保護商用服務器安全,但其容忍機制依賴于入侵檢測;二是算法驅動架構,如MAFTIA(malicious and accidental fault tolerance for internet applications)[44],通過層次化架構保護應用,但被保護應用需基于項目中間件給定的程序接口和協議平臺開發;三是周期性恢復架構,如SCIT(self-cleaning intrusion tolerance)[45],通過輪換在線服務器和清洗離線服務器實現容侵,無須更改現有操作系統及應用軟件。入侵容忍技術存在機制復雜度大、多樣化執行體成本過高和支撐技術體系未成熟等缺陷,其原理與CMD強相關,均采用異構冗余、多模表決、系統重構等機制,給攻擊者制造了非協同條件下的異構多目標動態協同攻擊困境;但入侵容忍強調容忍,僅滿足于屏蔽錯誤,而CMD除此之外還識別、定位、清除錯誤,并自動恢復,防御更為主動。

2.3 移動目標防御

移動目標防御(MTD,moving target defense)源自加密或擾碼思想[46],通過動態調度、系統自清洗、動態域名、源代碼多樣化、實時編譯、多核處理等[47]技術機制,為系統賦予多樣性、動態性和隨機性,以持續移動攻擊面、阻斷攻擊鏈。其中,多樣性可分為自然多樣性、偽多樣性和人工多樣性[48],動態性為其核心特性,可在網絡層、平臺層、運行環境層、軟件層[49]和數據層[50]等實現;隨機性,可通過地址空間隨機化(ASR,address space randomization)[51]、指令集隨機化(ISR,instruction-set randomization)[52]和內核數據隨機化等實現。MTD典型實現包括MUTE(mutable network)[53]和MAS(moving attack surface)系統[54]等。CMD與MTD的區別在于:為阻斷攻擊鏈,MTD將攻擊表面移動,而CMD將攻擊表面不規則變換,可視作MTD的拓展,一方面引入負反饋控制,可基于防御糾錯;另一方面引入非協同條件,削弱了執行體間資源共享,使攻擊成功條件由可基于隨機試錯提高至需基于共模缺陷,提升了攻擊難度。

2.4 零信任架構

零信任架構(ZTA,zero trust architecture)于2010年提出[55],強調取消基于網絡邊界的傳統安全模型(如防火墻、NAT、VPN)對網絡內部組件授予的默認信任,以身份取代傳統網絡邊界,其核心機制為強認證和最小特權授權,實行“將用戶與設備綁定為網絡代理,基于網絡代理授予信任評分,根據信任評分認證并授權”的安全策略[56]。ZTA使用非可信組件構建可信網絡的思想與CMD相通,二者區別在于實現方法,前者基于信任傳遞建立信任關系,后者基于多模裁決屏蔽攻擊錯誤,但ZTA建立信任鏈時確立的信任根與加密認證方法均難以確保絕對可信;CMD對非可信構件的準入門檻比ZTA低,更易部署推廣。

2.5 可信計算

可信計算(TC,trusted computing)由美國國防部于1985年首次提出,其本質是使用基于硬件安全模塊的可信計算平臺,通過信任度量建立以信任根為錨、以信任關系為鏈的信任鏈[57]。隨著物聯網、云計算、大數據推動網絡快速轉型,TC相關技術標準尚需完善。和ZTA相似,TC與CMD均使用非可信組件構建可信網絡,區別一是在于安全原理,前者基于計算復雜度,后者基于多模動態異構;二是在于安全根基,前者以認為“絕對安全”實則無法保證“絕對安全”的TPM或TCM(trusted cryptography module)為可信根,而后者基于普適的“相對正確”公理;三是在于安全等級,TC信任度量定級標準和測評技術還需健全,可信性有待提高,擬態防御可通過提升服務集異構度動態提高系統安全等級。

2.6 計算機免疫學

計算機免疫學即為計算機引入生物免疫功能,用于識別、隔離或處理網絡威脅,具體是將待優化問題對應生物學中的抗原,將優化問題的可行解對應生物學中的抗體B細胞等,運用抗體對抗抗原的生物原理處理網絡威脅[58],相關模型有網絡病毒免疫模型[59]、Multi-Agent免疫模型[60]、免疫神經網絡模型[61]等。計算機免疫學與CMD均為仿生概念,區別在于前者激勵計算機產生“代碼抗體”主動優化求解問題,需面向多場景拓展適用性;后者因擬態偽裝機制給攻擊者造成認知困境,更易在計算設備、交換設備、操作系統等各層面推廣。

2.7 綜合對比

根據對主動防御技術概念的分析,設置攻擊先驗知識無關性、組件動態水平、風險感知能力、威脅預規避能力4個評估指標,按取值1~5進行粗粒度計分(分值大小僅反映相對水平,不反映指標絕對值),對當前主要主動防御技術進行對比,如表2所示,可見CMD較均衡地提高了4項主動防御特性,其他主動防御技術雖具備較強威脅規避能力,但在其他指標方面還有一定不足。

表2 主要主動防御技術對比Table 2 Comparison of major active defense technologies

3 當前觀:現有擬態平臺實現共性技術

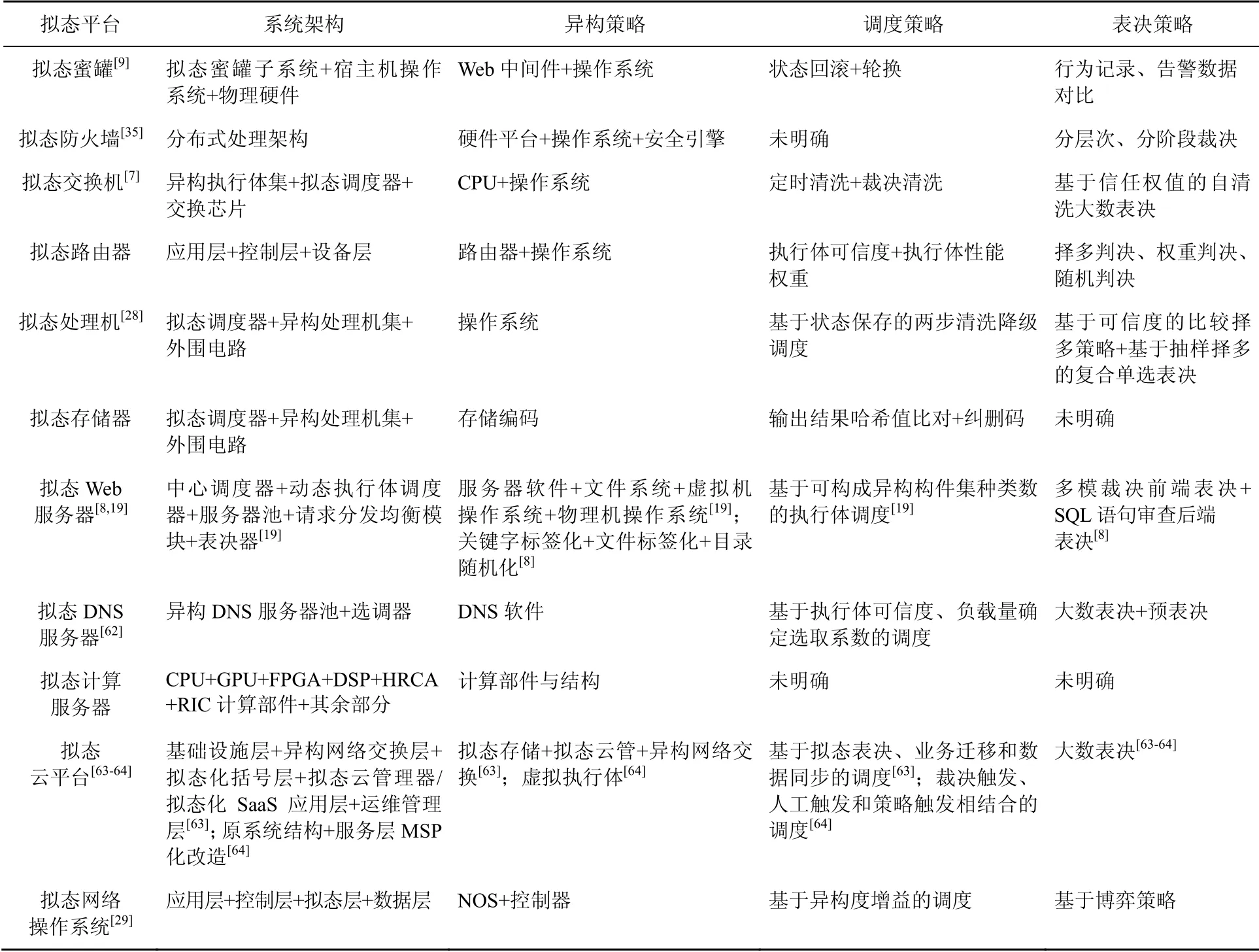

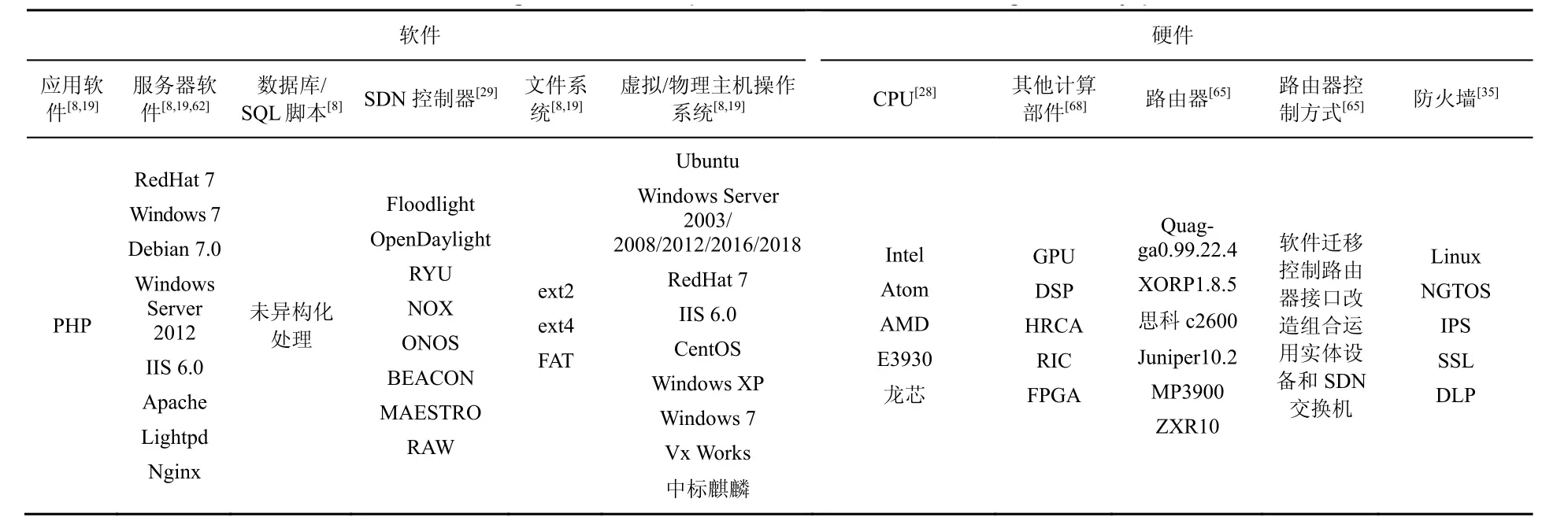

基于COTS級產品、自有平臺和開源平臺,已形成含10余類不同功能平臺的擬態平臺族,經仿真推理和實體網絡驗證均能提升系統內生安全效應,根據擬態架構安全增益分析及式(17),應著重關注其關鍵的四元組{SA, HS, SS, VS}共性技術,表3為主要擬態平臺共性技術實現,在基于CVE(common vulnerabilities and exposures)等現有缺陷或構造漏洞的攻擊向量下的性能表現如表4所示。

表3 主要擬態平臺共性技術實現Table 3 Realization of generic technology of main mimicry platform

表4 主要擬態平臺性能表現Table 4 Performance of major mimicry platforms

3.1 系統架構

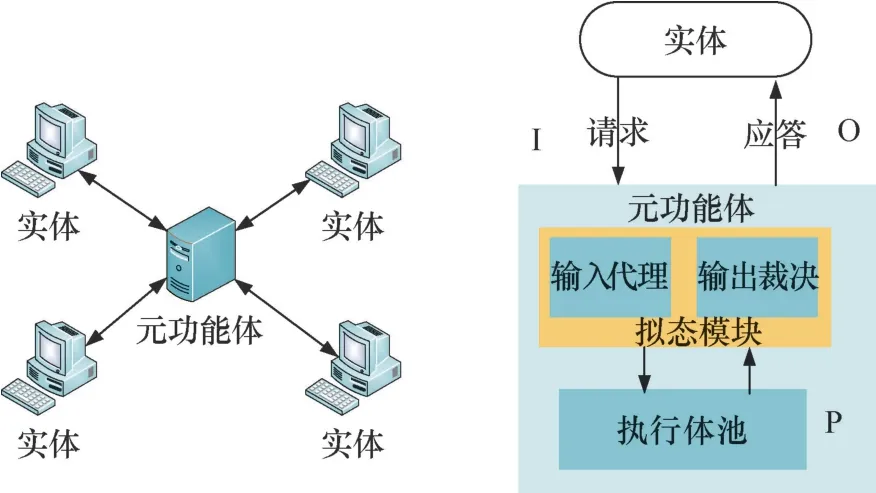

擬態平臺系統架構,大多未顛覆原有架構,通過對原架構核心部位增量設置擬態括號實現異構改造,按輸入輸出交互方式,可分為集中式架構(centralized architecture,簡稱C式架構)和分布式架構(distributed architecture,簡稱D式架構)。

3.1.1 集中式架構

C式架構,以類C/S架構的“請求?應答”工作模式提供集中式擬態服務,分為組件式和分層式兩類子架構。組件式子架構,如擬態Web服務器[19]、擬態DNS服務器[62],由調度器、異構服務器池及請求分發均衡模塊等其他組件組成;分層式子架構,如擬態云數據中心[63]和擬態云服務架構[64],前者由基礎設施層、異構網絡交換層、擬態化括號層、擬態云管理器/擬態化SaaS(software-as-a-service)應用層和運維管理層構成,后者通過在原系統服務層構造MSP(mimic service package)提供節點式擬態云服務。如圖4所示,C式架構中,作為客戶端的實體與作為服務端的元功能體交互時,信息流單線輸出、鏈式處理,元功能體在接收實體服務請求后,分發輸入、多模執行、輸出裁決及調度反饋等擬態服務均在元功能體進行,同信息鏈信息I/O位于架構同側,在每級I/O界面實現歸一化,通過在I/O界面直接引入擬態輸入/輸出模塊實現擬態構造。

圖4 C式架構及其信息流 Figure 4 Type C architecture and its information flow

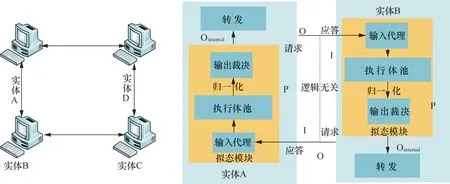

3.1.2 分布式架構

D式架構,采用類P2P架構的對等模式提供分布式擬態服務,分為組件式和分層式兩類子架構。組件式子架構,如擬態工控處理機[28]、擬態交換機[7],由異構執行體池、調度器、電路組件構成;分層式子架構,如擬態路由器[65],由應用層、控制層和設備層組成。如圖5所示,D式架構中,實體間彼此可兩兩交互,信息流多級多鏈并行,系統接收輸入信息I后僅觸發系統內部的輸出信息Ointernal,外部界面的輸入I與輸出信息O間邏輯無關,即同信息鏈信息I/O位于架構異側,為便于裁決,內部輸出矢量需歸一化,通過直接在I/Ointernal界面引入擬態輸入/輸出模塊實現擬態構造。

圖5 D式架構及其信息流 Figure 5 Type D architecture and its information flow

3.1.3 小結

擬態平臺系統架構,在信息流程上,符合I{P}O閉環控制模型,除輸入輸出通道外,擬態括號內部件與外界不互通;在子架構選用上,當前實現的組件式子架構多由調度器兼負調度和表決功能,對調度、表決功能一體化設計要求高,而分層式子架構以擬態化控制層為核心,實現較為完備。可見,對現有平臺進行擬態化改造時,應著眼其服務模式選取確定異構服務集和多模裁決點,而后區分C式或D式架構展開改造。

3.2 異構策略

擬態平臺異構策略,既可在基礎設施、操作系統、文件系統、應用軟件等層面實現全棧物理異構,還可通過虛擬化等策略增強虛擬異構度,應重點關注其實現模式、實現層次、構件選用和部件同步4個層面。

3.2.1 異構實現模式

根據平臺廠商來源和擬態化改造時平臺源碼是否可控兩項條件,可將擬態平臺異構實現模式分為4類,如圖6所示。一是單源封閉異構實現,即對于由單一廠商生產的非開源平臺,通過直接采用該廠商的多型產品作為服務集并在I/O接口增加分發、裁決及調度等機制以進行擬態化改造[63]。二是單源開放異構實現,即在開源COTS級產品的核心部位,通過多樣化編譯產品源碼等方式設置擬態界。三是多源封閉異構實現,即直接引入多廠商生產的非開源COTS級產品作為服務集,并在I/O接口設置擬態輸入和裁決部件以構建擬態化子系統。四是多源開放異構實現,即對具備動態、異構、冗余特性的開源系統,因應用與平臺松耦合且具備異構基礎,通過直接引入擬態機制和組合多源應用實現異構。如擬態路由器架構[65]通過基于OpenFlow協議的接口改造,控制未開源的思科、Juniper、中興、邁普、烽火路由器,即多源封閉異構實現;通過開源軟件Routeflow[58]直接遷移控制開源的Quagga、XORP等路由器,即多源開放異構實現。值得注意的是,這4類擬態異構實現模式均面向基于COTS級硬件和開源產品、需經擬態化改造才能生成內生安全能力的擬態基線1.0產品,而面向基于DHR構造、具備原生內生安全能力的擬態基線2.0產品,這些異構實現模式已不再需要。

圖6 擬態異構實現模式 Figure 6 Mimicry heterogeneous implementation mode

3.2.2 異構實現方法

異構實現方法可分為編碼異構、軟件異構、硬件異構、軟硬件協同異構和混合異構等,與異構實現模式并非一一對應,可結合實際情況靈活組合,如多源開放異構實現模式既可僅實現軟件異構,也可實現軟硬件協同異構。

一是編碼異構。即采用不同數據編碼實現異構,如擬態存儲器將文件拆分為塊,隨機選擇多種糾刪碼編碼,實現存儲編碼異構[6]。

二是軟件異構和硬件異構。軟件異構方面,實現手段上,可通過反向棧、ISR、堆布局隨機化、棧基址隨機化、棧保護、系統調用號隨機化、庫函數名隨機化等[66]手段實現;實現環節上,可在開發、編譯、鏈接、安裝、加載等環節[67]實現。如擬態蜜罐[9]在Web中間件、操作系統兩個軟件層設置異構;擬態Web威脅感知模型[68]利用腳本擬態變換技術實現應用腳本異構;M-DNS[62]采用不同DNS軟件實現DNS服務器異構;擬態處理機采用不同操作系統實現處理機異構。針對擬態Web服務器的異構實現,文獻[19]將其設計實現為基于應用軟件、服務器軟件、數據庫、文件系統和操作系統的5層異構,但未進行軟件同源性分析[69];而文獻[8]將其設計實現為基于文件系統、服務器軟件、虛擬機操作系統的3層異構。可見,大多數異構平臺通過選用成型異構軟件或變換腳本,在開發而非編譯、鏈接、安裝、加載等階段實現軟件異構,操作可行性強,異構成本較低。硬件異構方面,由于異構硬件接口不一,需額外引入對應控制軟件,因此單純硬件異構難以實現,目前尚未出現實例。

三是軟硬件協同異構。如擬態交換機[7]采用異構{CPU+OS}硬件模組,并通過多樣化編譯生成異構協議棧和管理軟件族;擬態路由器[65]采取多種軟、硬件控制模式實現7模異構路由器;擬態防火墻[35]針對業務處理邏輯等層面進行擬態化改造,實現{硬件平臺+操作系統+安全引擎}3層軟硬件異構;擬態計算服務器[68]按需求混合配置CPU+GPU、CPU+FPGA、HRCA(hybrid reconfigurable computational array)、RIC(reconfigurable interconnection)等通用、專用、柔性計算部件,在指令級、部件級、系統級實現軟硬件變結構計算。因此,擬態平臺可通過在數據接口等部位設置擬態括號,組合運用開源產品、自有產品和COTS級產品,實現軟、硬件協同異構。

四是混合異構。即采用異構網絡部件、異構網絡交換等,實現多維混合異構,如擬態云數據中心[63]除部署擬態部件外,還引入擬態存儲、擬態云管、異構網絡交換等異構策略。

3.2.3 異構構件選用

現有擬態平臺異構構件測試集如表5所示。

表5 現有擬態平臺異構構件測試集Table 5 Heterogeneous component test set of existing mimicry platforms

3.2.4 異構同步模式

為提升擬態架構系統整體效能,應在狀態保存、表項下發、故障恢復等時機,在隔離前提下同步異構執行體。同步模式主要有3種:一是直聯模式,即異構執行體通過接口直接通信,如擬態計算服務器[68]為實現高帶寬數據通信,部件間采用FPGA全互聯;二是插件模式,即異構執行體通過調度器或其他擬態插件間接通信,如擬態處理機[28]通過調度器管理用戶請求、響應仲裁和執行體故障隔離、清洗復位;擬態路由器[70]設置感知決策單元,通過收集狀態信息主動調整運行參數;三是消息隊列模式,如MNOS[29]采用ZeroMQ消息隊列完成異構執行體間通信,擬態防火墻[35]采用基于TIPC(transparent interprocess communication)集群協議的分布式消息傳輸。其中,直聯模式效率最高,但可能面臨協同攻擊;擬態插件模式較安全,但造成一定效能損失;消息隊列模式性能介于二者之間。同步粒度方面,已有擬態平臺未予以明確,其他多變體架構使用的同步粒度按遞減排序,有BUDDY[71]的應用級監控,ShadowExe[62]的函數級監控,Detile[72]的代碼級監控,VARAN[63]、DCL[64]的系統調用級監控及指令級監控等[61]。

3.2.5 小結

為提升系統變換安全增益,應側重選用多源開放異構實現模式和混合異構實現方法,同時,為防范基于冗余體間互聯端口鏈路、共享處理空間等通道或同步機制的多模協同攻擊,應側重選擇插件模式或消息隊列模式實現異構執行體同步。

3.3 調度策略

調度策略,可細分為下線、上線兩項子策略。前者即調度選取特定舊執行體離開服務集的子策略,后者指調度選擇適當新執行體進入服務集的子策略。

3.3.1 下線子策略

下線子策略主要有下線操作時機、下線清洗方法兩個方面。

一是下線操作時機,可分為定時下線、裁決下線、人工下線、策略下線等。其中,定時下線,即定時選取執行體下線清洗,以防協同滲透、共模缺陷攻擊;裁決下線,即每次裁決后令信任權值最低的執行體下線清洗;人工下線,即由操作員主觀決策選擇執行體下線;策略下線,即基于時間片、隨機余度、異常告警監控等策略選擇執行體下線。如擬態交換機采取定時下線、裁決下線相結合的下線策略[7],擬態路由器基于執行體可信度和性能權重指標選擇執行體進行下線,擬態云服務架構實行裁決下線、人工下線和策略下線相結合的下線策略[64]。

二是下線清洗方法,可采用初始化、清零、重啟等簡易數據復位方式,但無法清除對系統底層軟硬件的攻擊后果,因此在重置數據后應對執行體構件進行一定重構,或棄置后換用新執行體,如擬態蜜罐[9]采用基于狀態回滾和輪換的調度策略;擬態云數據中心實行基于業務遷移和數據同步的清洗策略[63],在發現執行體異常后將其數據遷移至其他云執行體。

3.3.2 上線子策略

上線子策略可基于執行體可信度、負載量等指標,如M-DNS實行基于執行體可信度、負載量的選調策略[62],即隨機選擇可信度、負載量滿足選取系數閾值要求的執行體進入服務集;MNOS使用基于異構度增益的調度策略[29],使調度產生的軟、硬件異構度增益和最大化。

3.3.3 小結

調度策略實質是對可信度、負載、性能、用戶傾向等主、客觀指標的平衡,以實現服務集攻擊表面的動態變換,如何對其量化評估還需測試驗證。值得注意的是,在選擇異常降級清洗后的舊執行體重新進入服務集時,由于攻擊者已打通對其攻擊鏈,若將其直接加入工作隊列后短時間內仍易被攻陷,因此考慮實施梯度回歸。如擬態處理機實行基于狀態保存的兩步清洗降級調度策略,將服務集狀態分為7級,對其逐級進行清洗、上線[28]。

3.4 表決策略

表決策略應重點關注表決算法、表決層次和表決時延控制等因素。

3.4.1 表決算法

表決算法,可選用大數表決[73]、一致表決[74]、n中取2表決[75]、隨機表決、輪詢表決、擇多表決[76]等傳統算法,及自檢測多數一致表決算法[77]、自適應一致表決算法[78-79]等改良算法,其中擇多表決的可信度最高,雖無法保證絕對正確,但根據CMD第二定理知,擇多錯誤概率隨余度增加而非線性減小,風險可控,主要有3類。

一是靜態算法,即表決策略確定后不再變動,如M-DNS[62]指定采用大數表決算法。

二是動態算法,即可靈活確定表決策略,如擬態路由器[65]依據安全等級,可指定擇多判決、權重判決、隨機判決等算法。

三是復合算法,即復合運用多種表決策略,如擬態蜜罐[9]基于行為記錄、告警數據對比進行表決;擬態防火墻[35]采用分層次、分階段表決;為應對時間協同、共模缺陷攻擊,擬態交換機在大數表決中增加信任評估和定時擾動,實施基于信任權值的自清洗大數表決,即在表決時優先采用高信任權值執行體的輸出,且信任權值隨執行體表決輸出差異度等歷史表現動態更新;擬態處理機[28]引入基于處理機歷史表現的經驗可信度和基于系統安全員主觀傾向的權值可信度,實行基于可信度的比較擇多算法,并提供了可選的基于抽樣擇多的復合單選判決算法;MNOS[29]考慮到每次大數表決相互獨立的缺陷,利用惡意控制器所占比例、系統誤差等先驗知識實現基于博弈策略的表決算法,提升了表決準確性,但提高了計算量和時延。

3.4.2 表決層次

應根據表決場景選取表決層次。由于異構執行體輸出格式、信息內字段設置等不同,若在語義層表決,粒度難以掌握,需輔以智能語義分析算法,誤報率較低,漏報率較高,適用于模糊表決;而數據層表決更為精確,漏報率降低,但誤報率較高,適用于精確表決。如Web服務器實現兩個表決器[8],即用于多模裁決的前端表決器和用于過濾非法SQL語句的后端表決器,前者在語義層表決,以屏蔽異構服務器響應的細節差異;后者在數據層表決,以屏蔽異構機制導致的SQL語句差異。

3.4.3 表決時延控制

擬態平臺的時延開銷主要來自表決[8],為降低表決時延,提高表決準確率,應對服務集輸出矢量進行標準化、歸一化。例如,文獻[8]提出擬態Web服務器可通過模塊硬件固化、非關鍵功能解耦,形成專用組件以降低開銷。

3.4.4 小結

為提高擬態平臺表決性能,應結合具體場景選用表決層次,著重采取動態表決策略,并對執行體輸出矢量進行歸一化。

4 發展觀:“擬態+”AICDS共生生態

隨著擬態技術與AI、IoT(internet of things)、Cloud、Data和SDN等新型技術深度融合,將逐漸形成“擬態+”AICDS共生生態,但目前存在較多技術瓶頸、盲區。

4.1 擬態+AI

CNN[80]、RNN[81]、GNN[82]、GRU[83]等神經網絡算法驅動的人工智能技術,可用于優化擬態多模裁決、態勢感知、數據計算等性能,例如,技術結合點可通過流量分類檢測異常的深度學習用于增強多模裁決準確率;可自主推測調度方案的強化學習用于優化調度策略。相關研究方面,英特爾于2017年開發了首款支持自監督學習和強化學習的神經擬態芯片Loihi[84],并于2020年提出“神經擬態計算”架構[85],通過EMIB[86]、Foveros[87]等技術封裝多模異架構芯片,提高了對多源非結構化數據的識別準確率和能效比;文獻[88]針對現有擬態裁決機制無法有效歸納分析擬態架構安全態勢的不足,提出基于裁決差異性判別的Web威脅態勢分析算法,將網絡態勢感知技術融入擬態架構,通過LSTM網絡挖掘、分類、融合多層次擬態裁決告警日志特征,并根據分類結果實現威脅可視化展示,基于真實互聯網環境的實驗證明該方法可有效獲取CMD架構安全態勢。總體來看,目前擬態技術與各類神經網絡結合運用的算法架構較少,在智能裁決、智能調度等方面有較大研究價值。

4.2 擬態+IoT

物聯網[89]中連接泛在、數據聚合、平臺各異、設備復雜,可靠性存在較大隱患[90],而擬態DHR架構可為其提供可靠性保證,技術結合點如智能網聯汽車擬態化控制/通信系統,或對多源傳感器數據應用擬態化分析引擎。相關實例如第4屆“強網”擬態防御國際精英挑戰賽展示的具有內生安全屬性的擬態高級智能駕駛輔助系統(ADAS),在高強度網絡攻擊中展現了相對傳統商用產品的安全優勢;再如車聯網擬態防御系統[91]通過采集、分析威脅數據建立擬態化分析引擎,可通過動態重構組合車載端與車載服務器端安全規則,產生內生安全效應。

4.3 擬態+Cloud

如上文所述,擬態架構可用于保護云平臺[63,68],技術結合點主要是構建基于多模執行體的擬態云平臺;此外,學術界對“擬態+云”的裁決策略、反饋控制、行為預測等展開了相關研究。裁決策略方面,如文獻[92]針對擬態云服務系統各異構執行體輸出矢量因不一致而難以裁決的問題,提出了基于模板對比和置信度修正的異構執行體輸出一致性裁決方法;再如文獻[21]提出了基于相似性指標對服務集進行優先級預排序,并結合時間片策略進行調度的PSPT算法,平衡了系統動態性與異構性。反饋控制方面,如文獻[93]通過對虛擬機進行擬態封裝,基于異構虛擬機的異構度實現云執行環境的動態輪換反饋控制。行為預測方面,如文獻[94]組合運用擅長處理線性關系的ARIMA[95]模型與擅長處理非線性關系的RBF[96]模型,優化了擬態調度組件對云應用行為的離線預測性能。

4.4 擬態+Data

Hbase[97]、ES、RabbitMQ、Celery[98]等大數據系統以CPU等通用處理器為核心,結構單一、能效比低,學術研究主要集中于通過混合異構平臺提高加速比和能效比,無法保證計算任務與體系結構相匹配,要求計算架構和處理機制范式同步向多模化、動態化革新,這正是大數據與擬態防御的技術結合點,如基于擬態計算的大數據處理方法[99]。此外,2018年,復旦大學與多家企業提出共同推進通用擬態大數據平臺發展,為擬態計算在大數據分析處理和數據挖掘領域應用提供技術路徑。在擬態大數據平臺具體實現上,文獻[100]設計提出了高效能擬態大數據平臺,通過構造體系結構匹配矩陣將計算子任務動態分配至CPU、GPU、FPGA等組合處理部件,實驗表明,相較純CPU架構,CPU+FPGA擬態架構可深度融合異構計算部件,能效比更高,還可靈活拓展;文獻[101]提出基于擬態計算的大數據精準服務架構,主要分為數據源、數據導入、數據存儲、擬態計算、精準數據分析、數據精準推薦技術等部分,使軟硬件深度耦合;文獻[102]提出綜合運用多種擬態系統,構建包括數據源、擬態設備、擬態計算及數據應用服務等組件的擬態大數據應用平臺。總體來看,“擬態+大數據”應用模式在異構部件編配、計算子任務切分等方面的研究還需深化。

4.5 擬態+SDN

一方面,SDN有助于擬態異構通過NFV[103]實現、支撐擬態功能模塊化、增量式部署,還可增強擬態架構與業務功能耦合度,實現“功能即安全”;另一方面,SDN服務部署面臨服務鏈被篡改、截取、重放等威脅,對其控制層進行擬態化改造,可為其賦予內生安全效應,二者的技術結合點包括擬態控制器、SDN流的多模裁決等。如文獻[17,104]提出擬態SDN服務部署架構,由應用層/用戶業務需求、控制層和網絡層組成,對SDN控制層進行擬態改造;文獻[105]針對SDN主控制器單點故障和異構控制器表項對比問題,提出擬態SDN控制層安全機制,引入多模異構控制器實現多樣化民主監督,并提出基于轉發語義的異構控制器流表項對比算法。面向“擬態+SDN”實現面臨的各類問題,文獻[106]聚焦現有基于SDN的MNOS流表不一致、調度算法泛用性差、缺少安全性能評估3項缺陷,分別提出了基于流表可信度和自清洗機制的流一致裁決方法,基于攻擊信息的動態負反饋調度方法,以及基于攻防收益函數博弈的擬態控制平面安全性能評估方法;文獻[107]針對異構控制器流規則一致性判別難題,提出基于流表規則管道圖和邊緣端口流矩陣對比的控制層裁決策略。

5 未來觀:“擬態+”未來新型應用場景及挑戰

在擬態化浪潮帶動下,“擬態+”將激發更多應用可能,也將面臨更多挑戰。

5.1 新型應用場景

擬態基線2.0技術研發及其與5G、6G、邊緣計算、云服務、區塊鏈等新興技術深度融合,將產生更多新型擬態應用場景。一是擬態基線2.0產品生態,通過對軟硬構件、信息系統、控制裝置等通用對象,全面采用內生安全原生設計規范和晶圓級微封裝工藝,實現多領域、微粒度、全維度多模異構,使內生安全成為新一代信息系統的基本功能,其重點包括擬態基線2.0擬態效能測試技術、原生內生安全開發工具鏈與開發環境、擬態構造測評標準等。二是“擬態+5G/6G”。隨著5G通信應用部署和6G通信研究推進,擬態技術在大規模互聯網絡的機制同步和推廣部署條件趨于成熟,便于其提供分布式廣域移動安全服務,更好支撐高速異構網絡跨域發展。同時,除網絡交換、處理設備外,擬態技術還將走向手機、平板等移動端平臺,用于解決5G/6G通信網面臨的云、移動邊緣計算[108]和垂直業務中的安全挑戰。三是“擬態+邊緣計算”。邊緣計算因其網絡復雜、設備分散、規模龐大,面臨身份認證、訪問控制、密鑰管理等威脅[109],擬態技術可為其提供跨設備、鏈路、網絡層,覆蓋分發、計算、存儲業務流程的安全屏障,如擬態分布式多接入邊緣計算架構[110]將數據分割轉發至多個邊緣節點處理,并基于校驗分析實現了CMD機制。四是“擬態+云”。云計算、云服務等“云化”服務模式中,集中管理資源和信息跨域傳輸客觀導致攻擊目標相對集中、普遍暴露,通過為云配備擬態調度管理組件,可支撐多個云應用與擬態服務組件集群的融合協同[94],形成基于內生安全的“擬態云”服務模式,為“新基建+新安全”提供機遇;還可支撐云端一體協同防御,拓寬網絡防御縱深。五是“擬態+區塊鏈”。區塊鏈雖具備去中心、去信任、不易篡改、防偽造、可溯源等特性,但在高價值數據存儲流通中面臨私鑰丟失、合約代碼漏洞[111]、自私挖礦[112]等安全威脅,擬態架構同樣可為其提供保護。例如,擬態區塊鏈[113]借鑒DHR架構和密碼抽簽思想,提出了動態異構共識機制和動態異構冗余簽名算法,測試表明該算法效率受限于SM2算法和共識算法。

5.2 未來挑戰

CMD雖具備顛覆性內生安全效應,但事實上其安全性能還有待提高,部署成本有待降低,其“擬態+”發展主要面臨以下4類挑戰。

(1)非協同多模決策下存在攻擊逃逸空間

一是擬態DHR架構可選的異構構件集相對確定,即架構最大變換空間有限,擁有足夠攻擊資源的攻擊者可實現基于多模決策架構的攻擊逃逸;二是基于DHR架構的各類擬態系統安全邏輯相同、機制相似,APT攻擊者可長期監控其變換規律,掌握其內部執行體的變換空間、輪換規律,伺機突破,若單純靠增加余度強化防御,將損失較多網絡性能;三是DHR防御范圍僅限于擬態括號,通過側信道攻擊等方式實施跨物理域協同攻擊,或不造成多模輸出相異的竊密攻擊,都可繞過擬態架構;四是擬態化部署可能引入新系統子層,擴大攻擊表面,提升原架構防御協同復雜度。

(2)異構度增益與執行體同步互相掣肘

一方面,為提升系統變換安全增益,防范基于冗余體間端口鏈路、共享空間等通道或同步機制的多模協同攻擊,要求執行體、構件盡量實現高度異構,如MNOS等擬態架構基于異構度增益調度需盡量提升執行體異構度;另一方面,同步異構執行體工作狀態及輸入輸出矢量時,雖可選用較為安全的插件模式或消息隊列模式,卻因執行體高度異構增大了部署難度和同步時延,異構度增益與開銷間掣肘制約了網絡性能提升,又缺少成熟的量化驗證和度量機制,難以取得可信平衡條件。

(3)安全與功能難以平衡

一是異構設計及部署難度較大。擬態架構引入各類安全部件,必然帶來一定軟硬件開銷及執行體異構設計部署難度。如擬態原理要求功能等價執行體間絕對異構,即空間隔離、邏輯獨立、交集最小,難以設計實現,若直接使用COTS級異構執行體,不僅無法滿足異構度要求,還帶來一定公開漏洞風險,因此通常對其虛擬化改造后投入應用,以擴充異構執行體選擇范圍,將硬件成本縮減為軟件成本,但這種改造短期內難以規模化實現、形成完整產業生態鏈。二是調度及表決策略漸趨復雜。為增強調度及表決策略可信性,研究者提出多種需軟硬件支撐的多樣化動態化指標和復雜算法,其開銷及部署難度與其對網絡發展的支撐度、規模化部署的激勵度密切相關。

(4)現有內生安全組件擬態熵有限

各類擬態架構平臺使用的異構執行體,多選自代碼不可控、不可信的COTS級組件和開源平臺,難以實現全軟件棧、底層硬件細粒度異構,調度變換產生的擬態熵空間有限,亟須開發按多源開放異構實現模式設計、具備原生內生安全屬性的新型內生安全軟硬件。

6 結束語

CMD發展至今,已由單純的“擬態猜想”發展為繁復的“擬態+生態”,本文從縱向、橫向、當前、發展和未來5個角度,綜述其發展歷程、原理本質、平臺實現、技術增長點、未來挑戰及應用場景,具體來說,推導闡述了基于CMD三定理的擬態原理,基于十余類現有擬態平臺,分析了其系統架構模式、異構策略、調度策略和表決策略,結合AI、IoT、云、大數據、SDN等新興技術,提出了“擬態+”AICDS共生生態,展望了擬態發展面臨的4大挑戰和4類新型應用場景。可見,擬態技術雖已發展進入“擬態+生態”,但面臨多重挑戰,與各類技術結合的諸多研究點有待突破。