羊城創業產業園無線網絡安全及技術防范

楊 正

(羊城晚報報業集團,廣東 廣州 510660)

0 引言

隨著無線網絡技術的不斷發展,WiFi,5G網絡已覆蓋城市的各個角落,無線信號早已無處不在。尤其在近幾年,大灣區建設催生了很多大型的創意園區,在大型園區如使用有線組網,耗時長,費用昂貴。所以,大型園區使用無線網絡路由接入是最便捷、最實惠的手段之一。與此同時,相比有線網絡較為穩定的安全管理,無線網絡安全問題卻日益尖銳。對于企業而言,因無線網絡入侵而導致核心機密資料被竊取,將導致無法估量的損失。本文通過分析大型創意園區的無線網絡設計及建設過程,探討如何增強無線網絡攻擊手段及安全防范手段,為大家提供分析和參考。

1 無線網絡覆蓋設計

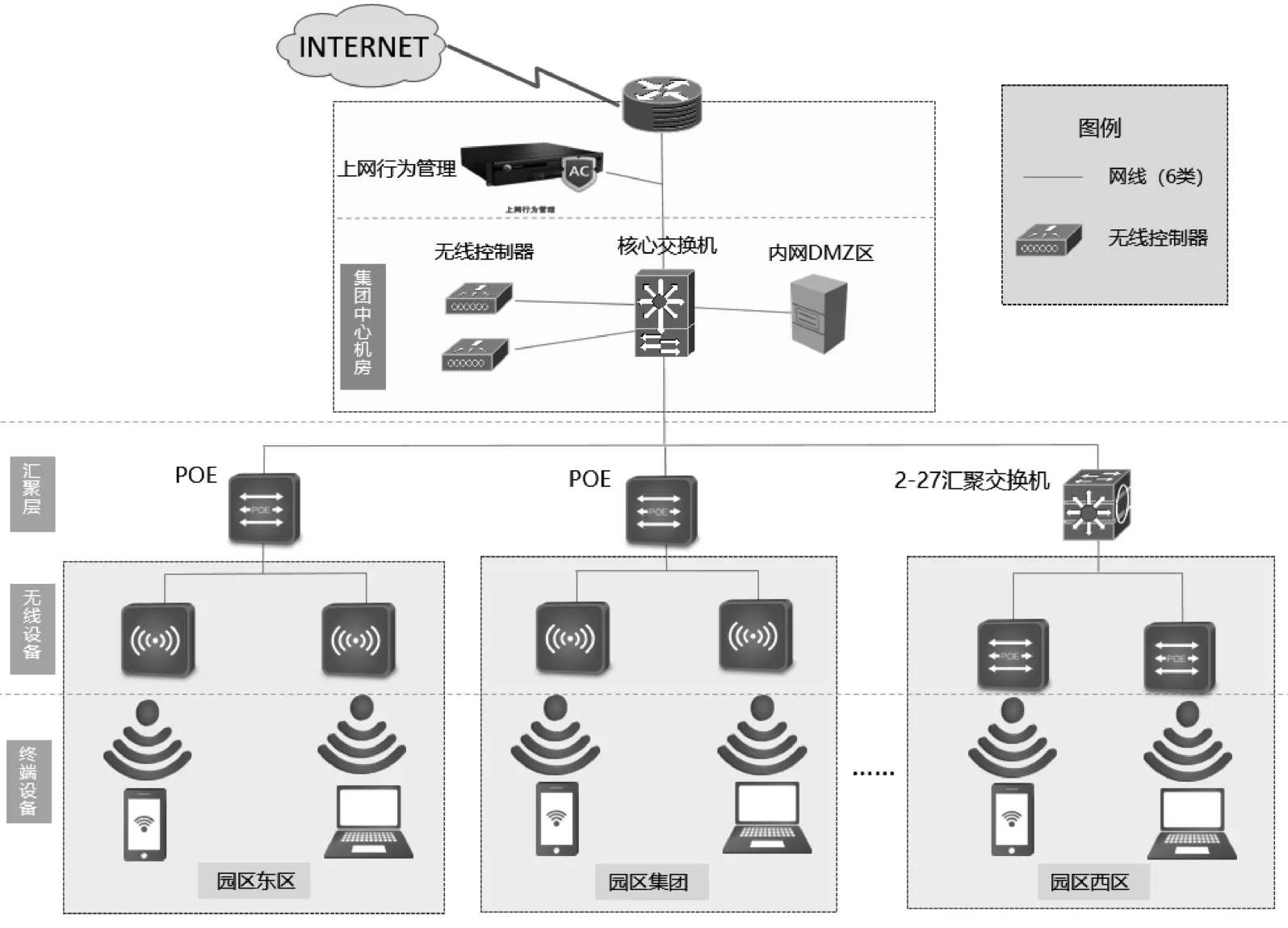

羊城創意產業園位于廣州天河核心區域,創意園總占地面積17.1萬m2,總建筑面積10.8萬m2,地處該市核心區域。為解決園區網絡問題,針對園區的無線網絡覆蓋進行了拓撲設計和建設(見圖1),并提前做好了無線網絡安全的實施工作。

圖1 羊城創意產業園無線網絡拓撲

一般企業的無線網絡都是由AP+AC組成,AP(Access Point)負責發出用戶接入的無線信號,AP的信號理論半徑可達300 m,但由于受到各種因素的干擾,實測AP的覆蓋范圍大概50 m左右。而針對覆蓋范圍需求較大的創意園區,AP的數量和覆蓋點也是一個非常重要的指標。為滿足園區內無線信號可以覆蓋到任意角落,需要大量的AP協同工作。所有的AP由兩臺非主備的AC(Access Controller)進行控制,通過設置AP的發射功率,負載均衡等參數讓AP設備協同漫游工作。

由于創意園區分為集團辦公區域,園區東區、園區西區3個區域,其中集團代號為1-16,東區包括了1-01,1-08,1-15等,西區則為2-27,3-11等。其中東區直接使用集團中心機房內的匯聚交換機,并適配到各企設備間的POE接入層交換機,而西區則在2-27大樓機房部署了一臺匯聚交換機,再分到各區域建筑設備間的POE交換機。企業內部均采用室內掛頂AP+面板式AP,企業外部的園區綠地使用室外高密AP。

1.1 AP信號覆蓋及接入管理

由于園區實際面積較大,需要接近100臺AP協同工作,在設計之初,考慮到假如終端AC控制AP1漫游至AC2管理的AP2,這就屬于多AC信號覆蓋。在AP的型號選擇方面,選擇了瘦AP提供無線接入的功能,類似網絡層型中的數據鏈路層交換機的作用,僅負責接入層的工作。而匯聚層的工作則由AC進行負責,當內網用戶連接至無線網絡,需要經過radius服務器進行安全掃描驗證;外網用戶接入則需要通過輸入手機號及短信驗證碼,主動被掃描,每半個小時需要重新驗證一次外網用戶的手機號碼信息。

1.2 無線網絡信道

IEEE802.11標準的制定始于1987年,目前大范圍使用的信道主要有2.5 GHz和5 GH,為此我們安裝在園區和企業內部的AP均要求均支持2.4G和5G的工作頻率。在實際使用中,我們發現5G信道的速率雖比2.4G快很多,但覆蓋范圍遠不及2.4G,且一些型號比較老舊的手機無法使用5G信道進行上網,為了解決這個問題,我們通過AC主動調整了AP的工作頻率,使得相鄰的AP可以工作在不同的信道下,避免發生沖突,也可以讓不支持5G的手機用戶能順利上網[1]。

2 無線網絡安全現狀

雖然認為無線網絡接入僅作為有線網絡的一種補充,但無線網絡早已無處不在,無線網絡安全級別的要求已和有線網絡無本質區別,它需要網絡管理人員清楚的識別安全威脅來自哪些環節。以創意園區企業的WiFi網絡為例(見圖1),園區內部有線網絡已經采用了較為完善的安全體系,使用了硬件防火墻、VPN等設備構建了相對安全的網絡體系結構,而無線網絡是后期新建設的網絡,設計之已采用獨立專線和核心交換機以及獨立的防火墻,但由于無線網絡部分的協議依然需要支持內網的業務訪問,而入侵者可能會利用破解WEP/WPA密碼的方式,從而順利進入企業內網,并獲取內網機器的控制權,這給企業帶來的風險是無法估量的。

通過IEEE802.11安全標準結合我方網絡的實際使用情況,WiFi安全威脅主要來自以下幾個方面:(1)開放園區來賓賬號訪問WiFi權限導致攻擊無處不在;(2)非授權的WiFi設備成了攻擊的重點;(3)接入層AP授權方式單一;(4)目前網絡上流通著大量的無線網絡破解工具;(5)無線網絡協議本身較為脆弱的安全防護機制。

當然,從運維創意園區的有線網絡的經驗來看,包括來自客戶端的攻擊(拒絕服務攻擊、攔截、掃描、抓包等)、干擾、對服務器攻擊、路由錯誤配置等,而新的無線網絡安全屬于對傳統網絡安全是一種新增的挑戰。

2.1 無線網絡加密

2.1.1 WEP加密

IEEE802.11提供了有限等效保密(Wired Equivalent Privacy,WEP)技術,又稱無線加密協議(Wireless Encryption Protocol)。WEP包括共享密鑰認證和數據加密兩個過程,前者使得沒有正確密鑰的用戶無法訪問網絡,后者則要求所有數據都必須使用密文傳輸。

認證過程一般采用了標準的詢問/響應方式,AP運用共享密鑰對128字節的隨機序列進行加密后作為詢問幀發給用戶,用戶將收到的詢問幀解密后以明文的形式響應;而AP將收到的明文與原始隨機序列進行比較,如果兩者一致,則認證通過。其中WEP使用了RC4協議進行加密,并使用CRC-32校驗保證數據的正確性。

2.1.2 WPA加密

WiFi聯盟的廠商為了解決無線網絡中暴露的問題,迫不及待的以802.11i草案的一個子集作為藍圖制定了成為WPA(WiFi Protected Access)的安全認證方案,WPA包括了認證、加密和數據完整性校驗三部分。

臨時密鑰完整性協議TKIP是一個短期的解決方案,雖然還是使用RC4加密方法,但是填補了WEP的安全缺陷。在WPA的設計中包含了認證、加密和數據完整性校驗3個組成部分。首先,WPA使用了802. 1x協議對用戶的MAC地址進行認證;其次,WEP增大了密鑰和初始向量的長度,以128位的密鑰和48位的初始向量(IV)用于RC4加密。WPA還采用了可以動態改變密鑰的臨時密鑰完整性協議TKIP (Temporary Key Integrity Protoco1),通過更頻繁地變換密鑰來減少安全風險。最后,WPA強化了數據完整性保護。WEP使用的循環冗余校驗方法具有先天性缺陷,在不知道WEP密鑰的情況下,如果要續改分組和對應的CRC也是可能的。WPA使用報文完整性編碼來檢測偽造的數據包,并且在報文認證碼中包含有幀計數器,還可以防止重放攻擊。

雖然WPA協議看似比WEP協議,但仍然存在不安全的漏洞,后期又新增WPA/WAP2以完善無線網絡的認證。

2.2 無線網絡攻擊

目前,網上有較多免費或收費的無線網絡破解工具,經測試大部分的破解原理如下所示:將大量的CAP數據包存入數據庫,然后使用AIRCRACK調用數據包進行破解。經測,此方法適用于WEP加密模式的AP,而遇到WPA加密則還需要合法的身份認證,需要通過抓包后方可破解。一般入侵者會通過主動攻擊合法用戶端,獲取客戶端的控制權,并使得客戶端與AP重新進行3次握手,再進行抓包數據包,或安裝后門等待客戶端上線后產生握手再進行抓包或攔截。

WPA-PSK、WPA2-PSK是目前較為主流的無線網絡加密方式,但由于TKIP與AES自算法漏洞問題,使得WPA也面臨著嚴峻的威脅,其中包括了字典破解和暴力破解等。

3 無線網絡安全防范措施

無線組網相比有線網絡有更多的優勢,例如組網靈活、使用方便、節省成本等,但由于無線信號很容易被監聽和攔截,無法確保其安全性,這使得企業很多私密信息存在暴露的風險[2]。

3.1 隔離無線網絡與核心網絡

在創意園區無線網絡建設規劃中,利用防火墻將內外網以及無線和有線網絡區分開,由于無線網絡有單獨的專線和核心交換機,并在防火墻和核心交換機之間掛一臺行為管理設備。在匯聚層方面可以通過劃分了一個管理VLAN和多個業務VLAN,將交換機的管理和園區各企業,各部門,各區域劃分開,盡最大可能減少廣播域。考慮到在DMZ中服務器的安全性,我們部署無線存取網絡,這樣即使無線網絡客戶端被破解,入侵者依然無法攻擊有線網絡,并入侵服務器[3]。

3.2 定期輪巡

針對無線網絡安全服務運維設計了服務級別協議,要求我方網絡運維人員根據服務級別協議的運維條例,通過值班輪巡等方式,提前發現未被授權和可能被攻擊的站點,并通過物理站點監測,對頻繁反復請求的客戶端站點進行識別,提前禁用其登錄網絡的行為。

3.3 和廠商簽訂應急響應協議

針對無線網絡的應急響應需求,運維團隊內部除了相應服務級別協議外,也據此擬定了一份運營級別協議(OLA),并和網絡專線的供應商、無線網絡設備供應商擬定無線網絡服務支持協議(UC),要求對方提供無線網絡安全及使用方面的應急響應服務,服務時間為5×8×365,其余時段的問題由園區負責輪巡記錄的方式上報處理。

4 結語

在移動設備覆蓋率越發高漲,無線網絡越發普及的今天,網絡管理員對無線網絡的建設和安全防控已經是一種工作常態。本文從無線信號覆蓋和安全兩方面對創意園區無線網絡進行了分析。為了抵御入侵者,無線網絡的安全技術發展經歷了WEP,WPA,WPA2等發展和蛻變,但無論是哪一種安全技術,其原理都離不開OSI7層模型,從有線網絡的攻防中吸取經驗,實現有線和無線網絡隔離,統籌管控無線用戶,通過radius認證機制保證了用戶登錄的一致性和使用的安全性。