車(chē)聯(lián)網(wǎng)系統(tǒng)安全評(píng)估技術(shù)及應(yīng)用

何超波

(廣汽三菱汽車(chē)有限公司, 湖南 長(zhǎng)沙 410014)

隨著車(chē)聯(lián)網(wǎng)技術(shù)不斷發(fā)展, 目前市面上配備車(chē)聯(lián)網(wǎng)的車(chē)輛已經(jīng)較普遍, 人們生活得到較大便利。 隨之而來(lái), 車(chē)聯(lián)網(wǎng)信息安全已經(jīng)成為一個(gè)重要課題, 不僅是對(duì)產(chǎn)品或者使用個(gè)人, 一旦出現(xiàn)大面積安全事故, 影響的將會(huì)是社會(huì)各個(gè)方面。 本文將從車(chē)聯(lián)網(wǎng)系統(tǒng)架構(gòu)介紹開(kāi)始, 逐步分析車(chē)聯(lián)網(wǎng)信息安全涉及的各個(gè)方面, 并針對(duì)車(chē)聯(lián)網(wǎng)信息安全方面進(jìn)行系統(tǒng)的測(cè)試, 指導(dǎo)車(chē)聯(lián)網(wǎng)系統(tǒng)信息安全開(kāi)發(fā), 為整車(chē)信息安全提供更好的保護(hù)。

2013年, 針對(duì)福特翼虎和豐田普銳斯的車(chē)聯(lián)網(wǎng)系統(tǒng)黑客攻擊, 使人們開(kāi)始考慮車(chē)聯(lián)網(wǎng)安全問(wèn)題。 不同的整車(chē)廠的車(chē)聯(lián)網(wǎng)信息技術(shù)開(kāi)發(fā)水平參差不一, 即使如特斯拉等強(qiáng)大品牌的整車(chē)廠, 也不斷暴露被遠(yuǎn)程劫持的風(fēng)險(xiǎn)。 中國(guó)是世界汽車(chē)第一產(chǎn)銷(xiāo)大國(guó), 大規(guī)模的車(chē)聯(lián)網(wǎng)技術(shù)應(yīng)用, 也帶來(lái)了大量潛在的風(fēng)險(xiǎn), 一旦出現(xiàn)大面積車(chē)聯(lián)網(wǎng)信息安全事故, 也可能對(duì)社會(huì)造成嚴(yán)重影響。 目前, 國(guó)家工信部也不斷組織信息安全領(lǐng)域?qū)<覍?duì)該問(wèn)題進(jìn)行研討, 不斷制定更為嚴(yán)格的標(biāo)準(zhǔn), 用于指導(dǎo)國(guó)內(nèi)汽車(chē)生產(chǎn)。 本文通過(guò)對(duì)某車(chē)型車(chē)聯(lián)網(wǎng)系統(tǒng)進(jìn)行架構(gòu)介紹, 以及對(duì)信息安全風(fēng)險(xiǎn)進(jìn)行分析、 測(cè)試, 探索制定出一套信息安全相關(guān)測(cè)試及評(píng)價(jià)方法。

1 車(chē)聯(lián)網(wǎng)系統(tǒng)架構(gòu)介紹

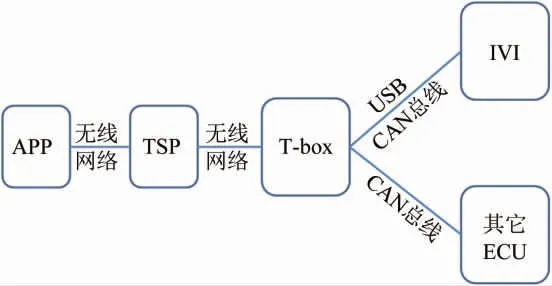

車(chē)聯(lián)網(wǎng)系統(tǒng)架構(gòu)大體一致, 包含車(chē)載端和非車(chē)載端,其中車(chē)載端指T-box、 信息娛樂(lè)系統(tǒng)、 BCM、 PEPS等; 非車(chē)載端指APP及TSP。 根據(jù)每個(gè)主機(jī)廠的設(shè)計(jì), 車(chē)載端網(wǎng)絡(luò)架構(gòu)略有不同, 本文中涉及的車(chē)型網(wǎng)絡(luò)架構(gòu)如圖1所示。

圖1 車(chē)聯(lián)網(wǎng)系統(tǒng)架構(gòu)

T-box主要功能是用于車(chē)內(nèi)網(wǎng)絡(luò)與外界網(wǎng)絡(luò)互連, 是信息傳遞連接的樞紐。 用戶通過(guò)手機(jī)APP可以獲取到車(chē)內(nèi)的相關(guān)信息, 如位置、 車(chē)輛狀態(tài)等, 同時(shí)還可以遠(yuǎn)程控制車(chē)輛相關(guān)ECU工作。 在車(chē)聯(lián)網(wǎng)系統(tǒng)中, T-box也是車(chē)內(nèi)網(wǎng)絡(luò)的主要侵入口之一。

IVI作為車(chē)內(nèi)主要的人機(jī)交互設(shè)備, 與T-box進(jìn)行交互,連接網(wǎng)絡(luò), 通過(guò)IVI系統(tǒng)內(nèi)配置不同的APP應(yīng)用, 用戶可以實(shí)現(xiàn)車(chē)內(nèi)娛樂(lè)、 信息交互等功能, 豐富和方便用戶的使用。目前國(guó)內(nèi)市場(chǎng)上IVI系統(tǒng)主要搭載安卓系統(tǒng), 容易被黑客攻擊, 是車(chē)聯(lián)網(wǎng)系統(tǒng)重點(diǎn)關(guān)注部件之一。

其它相關(guān)ECU主要是指BCM和PEPS, 在車(chē)聯(lián)網(wǎng)系統(tǒng)中,T-box通過(guò)CAN總線向ECU發(fā)出指令, 實(shí)現(xiàn)遠(yuǎn)程啟動(dòng)發(fā)動(dòng)機(jī)、 遠(yuǎn)程控制空調(diào)、 燈光等。

手機(jī)端和TSP也是車(chē)聯(lián)網(wǎng)系統(tǒng)的重要組成部分, 用戶通過(guò)APP向TSP發(fā)出指令, 實(shí)現(xiàn)大量車(chē)聯(lián)網(wǎng)功能。 同時(shí), 由于APP及TSP容易被攻擊, 也是車(chē)聯(lián)網(wǎng)信息安全的重要考慮對(duì)象。

2 攻擊點(diǎn)分析

車(chē)聯(lián)網(wǎng)系統(tǒng)功能實(shí)現(xiàn)過(guò)程中包含了大量數(shù)據(jù)采集、 傳輸、 處理等, 各個(gè)環(huán)節(jié)均有可能成為外界攻擊點(diǎn), 突破各個(gè)節(jié)點(diǎn)的防護(hù)侵入到整車(chē)內(nèi)甚至擴(kuò)展到TSP, 進(jìn)而可以控制其它車(chē)輛, 造成大面積的安全隱患。 車(chē)聯(lián)網(wǎng)系統(tǒng)的攻擊主要分為幾大類(lèi): 本地物理攻擊、 近場(chǎng)無(wú)線攻擊、 遠(yuǎn)程無(wú)線攻擊。

2.1 本地物理攻擊

OBD接口是車(chē)載診斷接口, 通過(guò)OBD接口能夠與車(chē)內(nèi)ECU進(jìn)行交互, 獲取大量車(chē)載ECU相關(guān)信息。 OBD接口一般需要認(rèn)證通過(guò)才能進(jìn)行通信, 但是這種認(rèn)證也能夠被黑客破解, 進(jìn)而利用獲取到更高權(quán)限。

車(chē)載USB接口, 用戶一般通過(guò)車(chē)載USB去讀取音頻文件, 黑客可以通過(guò)將惡意軟件偽裝成音視頻文件等, 從而感染IVI操作系統(tǒng), 獲取相關(guān)權(quán)限。

2.2 短距離無(wú)線攻擊

車(chē)載設(shè)備中, 部分系統(tǒng)具備近場(chǎng)無(wú)線通信功能, 這些無(wú)線通信功能存在被外界非法利用劫持的可能。 一般來(lái)說(shuō),車(chē)載系統(tǒng)中, 近場(chǎng)無(wú)線通信主要有藍(lán)牙、 胎壓監(jiān)測(cè)、 遙控鑰匙、 車(chē)載Wi-Fi。

1) 車(chē)載藍(lán)牙, 主要用于藍(lán)牙鑰匙和藍(lán)牙通話, 藍(lán)牙傳輸協(xié)議屬于明文傳輸, 易被攻擊, 常見(jiàn)的攻擊方式有: 通過(guò)藍(lán)牙獲取用戶個(gè)人隱私信息、 通過(guò)藍(lán)牙執(zhí)行拒絕服務(wù)攻擊等。

2) 胎壓監(jiān)測(cè)系統(tǒng)信號(hào)傳輸需要通過(guò)低頻無(wú)線信號(hào)傳給BCM, 攻擊者可以模擬胎壓傳感器給BCM發(fā)送錯(cuò)誤信息,實(shí)現(xiàn)攻擊目的。

3) 車(chē)載Wi-Fi方便了用戶的使用, 提升用戶體驗(yàn), 但是也給攻擊者帶來(lái)了攻擊點(diǎn)。 通過(guò)對(duì)Wi-Fi的口令破解, 可以連接到車(chē)內(nèi)網(wǎng)絡(luò), 獲取車(chē)內(nèi)敏感數(shù)據(jù)或者更高層級(jí)的權(quán)限, 進(jìn)而對(duì)車(chē)輛實(shí)施攻擊。

2.3 遠(yuǎn)程攻擊

APP和TSP作為非車(chē)載端的主要組成部分, 是外部攻擊者重點(diǎn)關(guān)注對(duì)象, 通過(guò)對(duì)TSP和APP的漏洞進(jìn)行掃描, 發(fā)現(xiàn)相關(guān)漏洞, 攻擊者就可以通過(guò)APP和TSP向車(chē)輛發(fā)出合法指令, 進(jìn)而實(shí)現(xiàn)單一車(chē)輛或者大規(guī)模攻擊。

3 測(cè)試方法及結(jié)果

3.1 測(cè)試用例

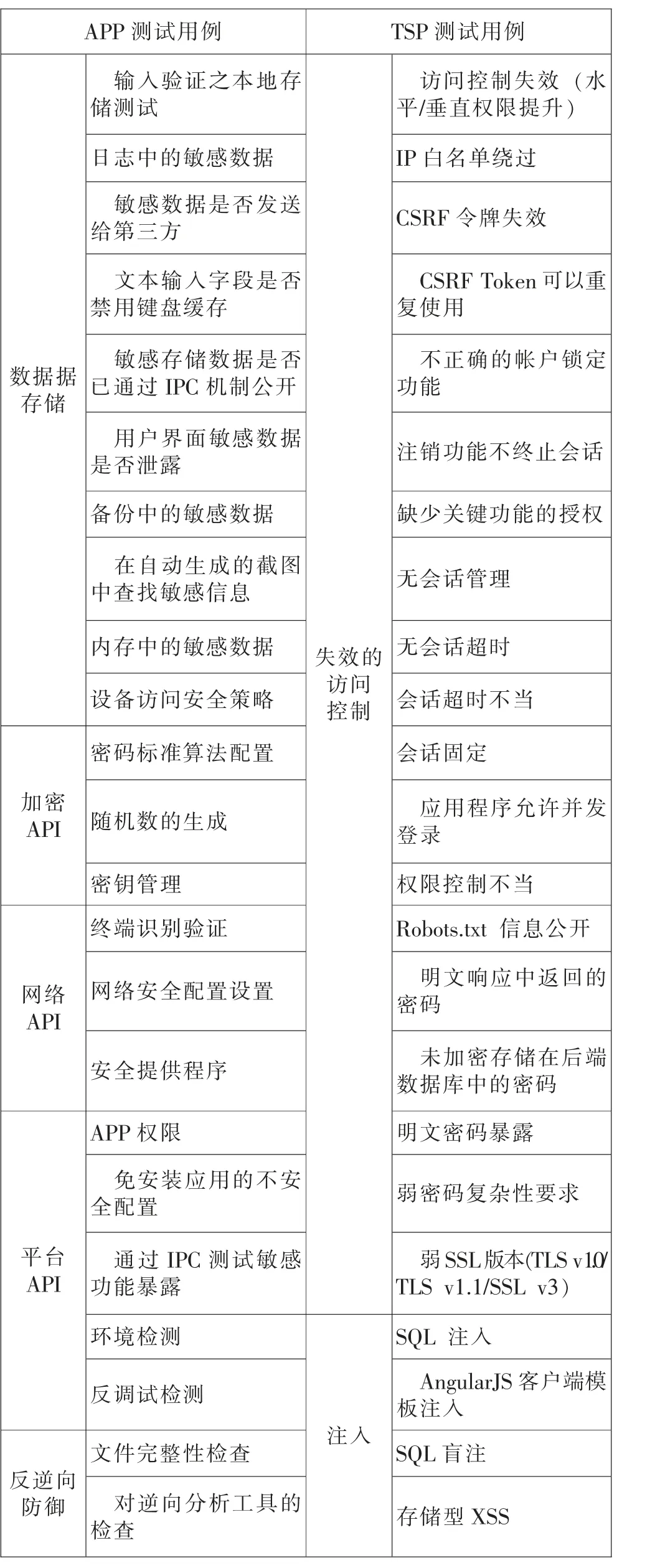

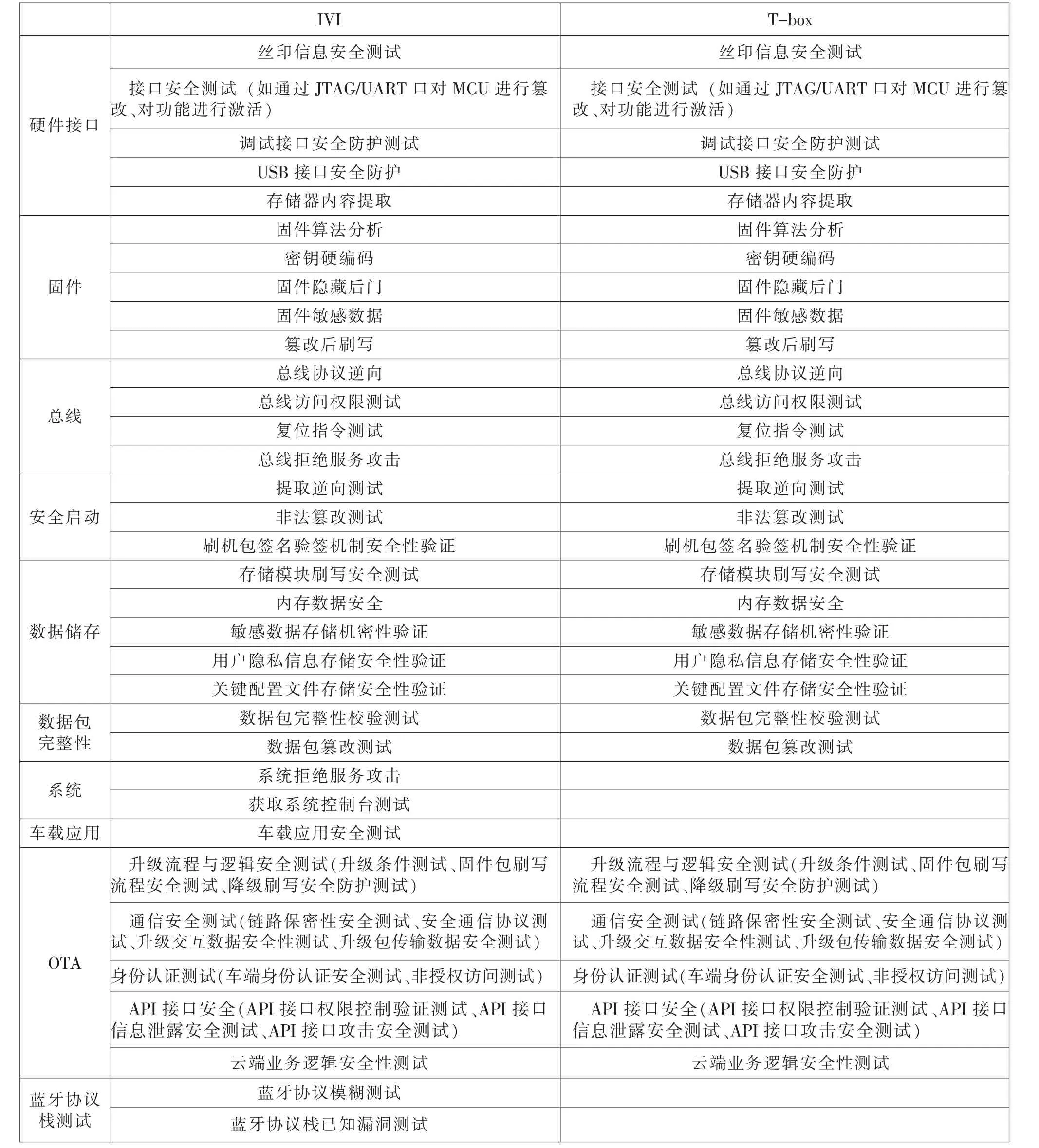

針對(duì)車(chē)聯(lián)網(wǎng)系統(tǒng), 通過(guò)攻擊點(diǎn)分析, 確認(rèn)系統(tǒng)各個(gè)環(huán)節(jié)的薄弱點(diǎn), 按照系統(tǒng)組成分成4大塊, 分別進(jìn)行針對(duì)性測(cè)試, 主 要 包 含 車(chē) 載 端ECU (T-box、 IVI)、 通 信、 TSP、APP。 本文列舉了部分測(cè)試項(xiàng)目, 隨著技術(shù)的發(fā)展, 相關(guān)測(cè)試項(xiàng)目還將繼續(xù)增加。 APP及TSP用例列表見(jiàn)表1, 車(chē)載端ECU及通信測(cè)試用例列表見(jiàn)表2。

表1 APP及TSP用例列表

表2 車(chē)載端ECU及通信測(cè)試用例列表

3.2 測(cè)試結(jié)果

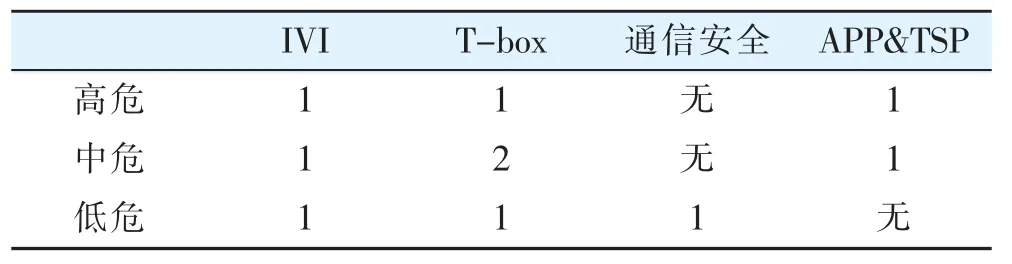

根據(jù)前文介紹的智能網(wǎng)聯(lián)汽車(chē)車(chē)聯(lián)網(wǎng)系統(tǒng)架構(gòu), 針對(duì)系統(tǒng)各個(gè)組成部分進(jìn)行分析, 評(píng)估系統(tǒng)風(fēng)險(xiǎn)點(diǎn), 制定整車(chē)測(cè)試方案和具體的測(cè)試用例, 并對(duì)某智能網(wǎng)聯(lián)車(chē)型進(jìn)行整車(chē)信息安全測(cè)試。 測(cè)試結(jié)果見(jiàn)表3。

表3 測(cè)試結(jié)果列表

其中, ①高危漏洞為: IVI系統(tǒng)可以通過(guò)ADB端口獲取系統(tǒng)權(quán)限, T-box開(kāi)啟了Telnet服務(wù), TSP存在CVE—2021-44228 漏洞; ②中危漏洞為: IVI 系統(tǒng)存在可篡改并刷寫(xiě)EMMC固件, T-box存在nc-e參數(shù), 可以用于傳遞T-box文件到本地進(jìn)行逆向分析, 同時(shí)登陸界面未做登陸次數(shù)限制,容易被破解, TSP泄露內(nèi)網(wǎng)FTP服務(wù)器的IP、 口令等信息;③低危漏洞: IVI 系統(tǒng)存在可讀取絲印、 T-box配置明文存儲(chǔ)需要加密, 無(wú)法隱藏藍(lán)牙名稱(chēng)等。

4 結(jié)論

車(chē)聯(lián)網(wǎng)系統(tǒng)架構(gòu)不完全一致, 車(chē)聯(lián)網(wǎng)信息安全需要根據(jù)實(shí)際車(chē)型進(jìn)行分析, 確定系統(tǒng)的風(fēng)險(xiǎn)點(diǎn)。 文章根據(jù)某車(chē)型車(chē)聯(lián)網(wǎng)系統(tǒng), 進(jìn)行了風(fēng)險(xiǎn)分析、 信息安全測(cè)試用例制定,并根據(jù)指定的測(cè)試用例進(jìn)行了相關(guān)測(cè)試, 發(fā)現(xiàn)相關(guān)漏洞,并進(jìn)行了修復(fù)。 本文對(duì)車(chē)聯(lián)網(wǎng)系統(tǒng)開(kāi)發(fā)進(jìn)行指導(dǎo), 形成了相關(guān)的開(kāi)發(fā)測(cè)試流程, 保障了企業(yè)車(chē)聯(lián)網(wǎng)系統(tǒng)的安全性。