基于聯盟區塊鏈的RFID裝備管控框架設計

甘 波 吳啟武 高志強

1(武警工程大學研究生大隊 陜西 西安 710086) 2(武警工程大學裝備管理與保障學院 陜西 西安 710086) 3(武警工程大學信息工程學院 陜西 西安 710086)

0 引 言

裝備物聯網是物聯網技術在裝備工作領域的應用和拓展,其基本路徑是利用RFID等技術,構造一個裝備管理信息實時共享的網絡,優化裝備業務工作流程,提高裝備業務一體化程度和裝備信息化水平[1-2]。

近年來,國家、軍隊高度重視軍事物聯網基礎理論研究、關鍵技術研發和行業應用,在政策規范、科技研發、人力資源、裝備器材和基礎設施等方面打下了堅實的基礎[3]。然而,物聯網軍事應用安全保障體系仍不完善,體現在:數據記錄可篡改;裝備不可溯源,責任難以追溯;數據中心容災備份能力弱;數據傳輸不加密;裝備交接責任劃分不清等方面。

區塊鏈使用哈希函數、數字簽名等密碼學算法以及分布式共識機制,具有去中心化、集體維護、安全可信等特點[4-5],在裝備全生命周期管控中具有極大的應用潛力[6]。因此,本文設計了基于聯盟區塊鏈的裝備管控框架,為破解上述問題帶來了可行方案。

1 用例說明

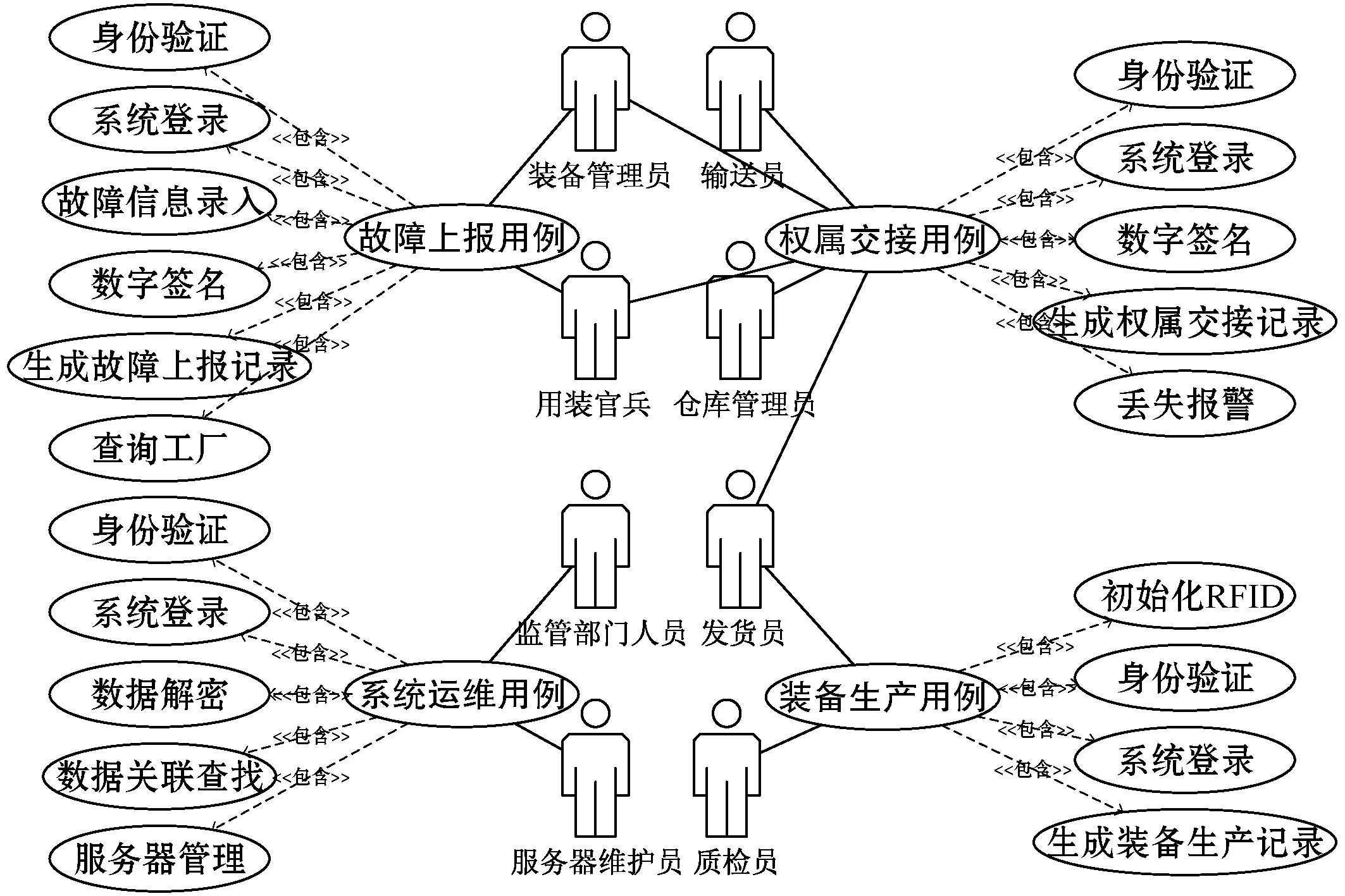

裝備管控框架(Equipment Management Framework,EMF)依據部隊裝備全生命周期將用戶分為八類人員,分別是質檢員、發貨員、輸送員、倉庫管理員、裝備管理員、用裝官兵、監管部門人員和軍級單位服務器維護員。系統用例分為四類:裝備生產用例、權屬交接用例、故障上報用例和系統運維用例。其中,各類人員和用例的關系如圖1所示。

圖1 系統框架用例

在裝備全生命周期管理中,各類人員的需求可以歸為對安全的需求,即通過區塊鏈的共識機制和加密算法,達到對裝備性能狀態的掌控、使用人員身份的確認、裝備交接過程的記錄等;此外,監管人員還可以通過對數據的分析獲取對裝備性能、部隊訓練等方面的評估。

本文系統與無區塊鏈系統相比,可以防止數據記錄篡改,確保裝備溯源和責任監管;強化安全機制,實現容災備份等。

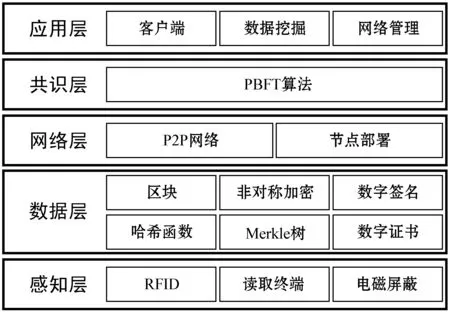

2 總體框架設計

EMF分為五層結構,分別為感知層、數據層、網絡層、共識層和應用層。其中,基于聯盟區塊鏈部分去中心化的特點引入PKI體系,將包含大量安全信息的CA和KMC部署在安全可靠的環境下。分層架構如圖2所示。

圖2 分層架構

2.1 感知層

使用低功耗、帶國密SM7算法的高頻無源電子芯片,避免芯片復制和批量造假。采用易碎RFID標簽,有效防止轉移造假。由官兵攜帶存儲有密鑰的RFID芯片,可敵我識別、快速取裝用裝等,設計小巧、使用方便、安全可靠,具備防水、防撞擊、抗污染、耐久性強等性能特點。調整時機,向CA申請數字證書,將密鑰寫入RFID芯片。

RFID讀取可以采用RFID手持機和通道機配合使用的方式進行。倉庫管理員和裝備管理員對庫房內現存裝備進行檢查時,由于其有效距離遠,可批量讀取的特點,能夠極大提升檢庫效率。在倉庫墻壁內和輸送車輛內采用電磁屏蔽裝置等,防止裝備RFID在不知情的情況下被掃描。官兵取裝用裝和出入庫必須經過RFID通道機,使用獲取的密鑰對記錄進行數字簽名,無須官兵額外操作,便于提高速度和效率。

2.2 數據層

區塊體中包含數字簽名、記錄個數,以及各工廠生產、權屬交接和故障上報記錄,如圖3所示。工廠生產記錄包含時間戳、類型碼1、裝備代碼+序列號、工廠公鑰和數字簽名;權屬交接記錄包含時間戳、類型碼2、裝備代碼+序列號、交接人(甲方)公鑰、接收人(乙方)公鑰和雙重簽名;故障上報記錄包含時間戳、類型碼3、裝備代碼+序列號、故障說明、故障上報人(裝備損壞人)公鑰、管理員公鑰和雙重簽名。

圖3 區塊及記錄結構

區塊體中的數字簽名由區塊寫入節點簽署;工廠生產記錄由工廠負責人簽署;權屬交接記錄由交接雙方共同簽署;故障上報記錄由上報人或裝備損壞人和管理員雙方共同簽署。在EMF中,Merkle樹的各葉節點為各記錄哈希值,便于惡意篡改時的快速定位。

EMF的工廠生產記錄中“裝備代碼+序列號”由質檢員公鑰加密;權屬交接記錄中“裝備代碼+序列號”由交接雙方中擁有服務器的一方通過其公鑰加密;故障上報記錄中“裝備代碼+序列號”由裝備管理員公鑰加密,故障說明由原工廠公鑰加密。

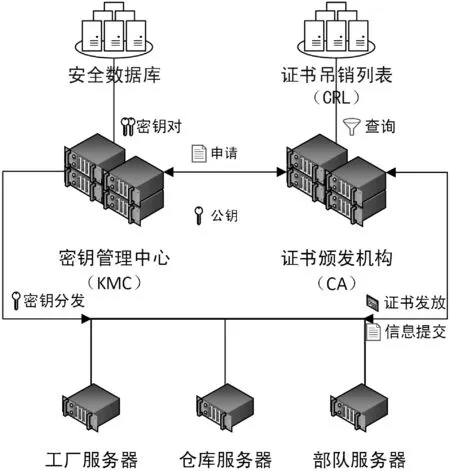

人員變動時,單位所在人事部門上報人員信息情況,并由監管部門將其證書吊銷,寫入CRL中。

由于聯盟區塊鏈本身帶有一定的中心化,因此CA可以部署在總部,KMC可以部署在信息通信局,便于實施監管,同時確保信息的安全性。公鑰基礎設施如圖4所示。

圖4 公鑰基礎設施PKI

2.3 網絡層

EMF聯盟鏈節點分為全節點和輕節點。全節點包括主節點和備份節點。輕節點部署在工廠服務器、倉庫服務器和部隊服務器上,主要作用是為各類相關人員發布記錄提供了入口,能夠符合廣大基層單位的實際情況,減少涉密信息的暴露面。全節點中,主節點和若干備份節點通過PBFT算法可以最大容忍1/3的出錯和惡意節點。網絡節點部署如圖5所示。

圖5 網絡節點部署

2.4 共識層

由于EMF中各個單位或個體都具備一定的信用基礎,因此使用聯盟鏈機制可以免除PoW機制的大算力門檻[7],使用PBFT算法以達到可操作范圍下理想的容錯率[8]。PBFT算法流程如圖6所示。

圖6 PBFT算法流程

1) 客戶端向主節點發送請求,主節點校驗正確后向各備份節點廣播預準備消息。各備份節點校驗并決定是否接受。

2) 備份節點接收預準備消息后,向其他所有全節點廣播準備消息,并進入準備階段。各節點收取來自其他節點的準備消息,并在prepared為true時結束準備階段。

3) 備份節點結束準備階段后,由此生成確認消息向客戶端和其他全節點廣播。各節點收取來自其他節點的確認消息,并在接收到(2n+1)/3個commit消息并校驗正確(committed為true)時結束確認階段。

4) 各節點驗證客戶端記錄的合法性,而后本地維護。每間隔時間t,通過B=L%(N-1)判斷當前區塊是否由自己來生成,將該段時間內記錄封裝并在網絡中廣播,完成記錄的入鏈。其中:B為當前需要生成新區塊的節點;L為當前區塊鏈的長度;%為取余運算。

5) 各節點完成記錄的驗證后單獨發送恢復信息至客戶端。客戶端接收到(n+2)/3個正確的回復消息后,便認為該記錄已被驗證并將在時間內存入區塊鏈。

2.5 應用層

EMF客戶端部署在各服務器之上,通過賬號進行身份認證和登錄。不同職能權限的人員類別分為監管部門人員,軍級單位服務器維護員、質檢員、發貨員、輸送員、倉庫管理員、裝備管理員、用裝官兵等。

所有人員的賬號和密鑰都需要進行申請、上報、審核、下發。其中,輸送員和用裝官兵的賬號和密鑰信息存儲于NFC或RFID中,以卡片等形式進行使用;其余人員需使用服務器登錄系統。

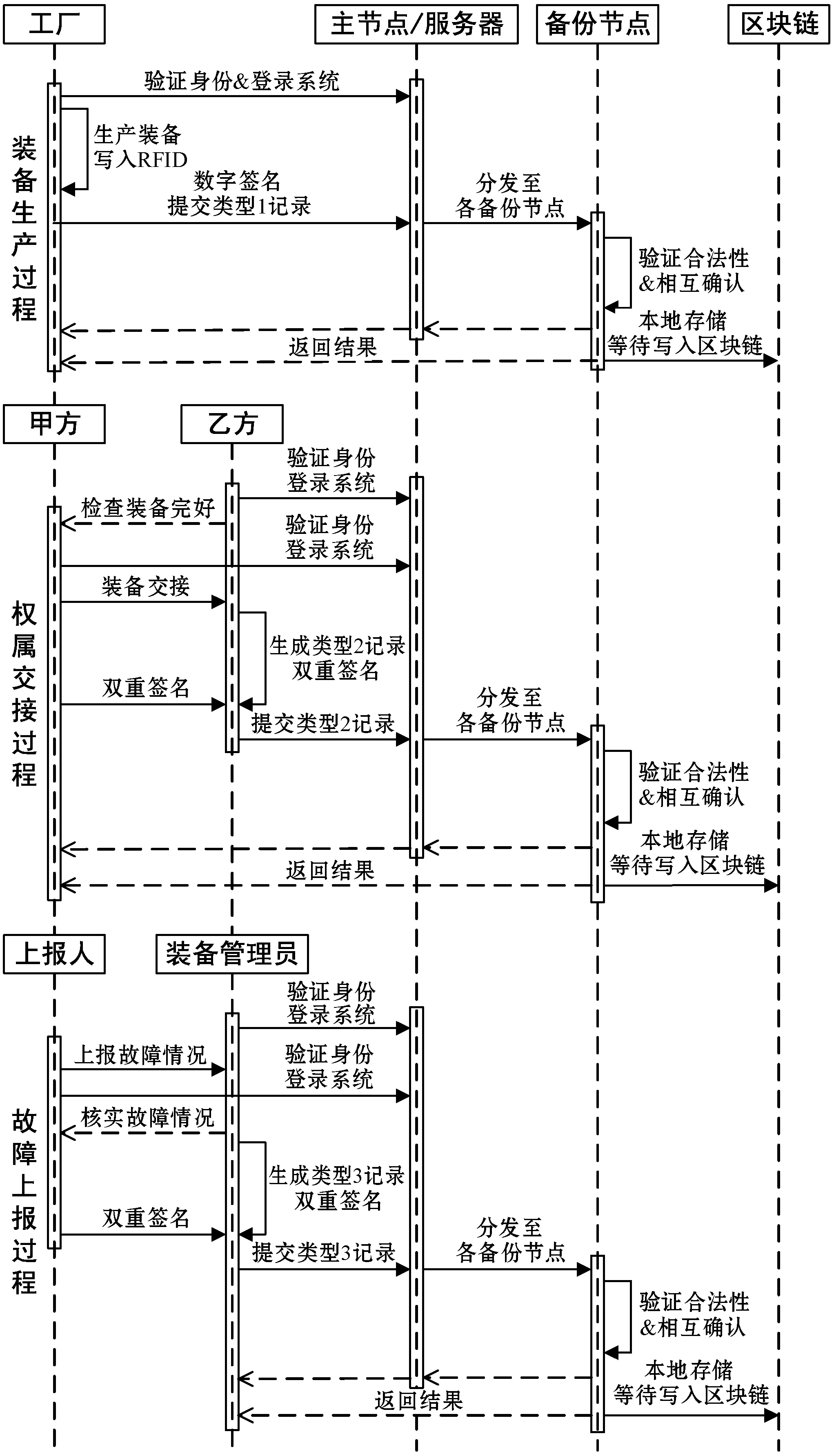

2.5.1裝備生產過程

工廠質檢員負責裝備生產后的質量檢驗,確保生產交付的裝備沒有存在質量問題。裝備生產時,使用質檢員的ID登錄驗證系統。在生產裝備時,將RFID嵌入裝備內,或者將易碎RFID貼于裝備表面。將工廠公鑰、裝備代碼、生產流水號寫入RFID內。而后,生成一條裝備生產記錄,并發送至主節點,主節點廣播至各備份節點。

各節點首先查看記錄類型并判斷該記錄為裝備生產記錄,而后在本地維護的數字證書庫中查看該記錄的生成ID是否對應工廠質檢員身份,并在CRL中查詢是否過期。而后核實數字簽名和記錄ID(Hash)是否正確。驗證合法后,各節點將該記錄在本地維護,同時返回驗證通過信息,等待封裝入區塊,完成記錄的入鏈。

2.5.2權屬交接過程

在進行權屬交接時,首先由交接雙方擁有服務器的一方登錄管理系統客戶端。而后裝備接收方對裝備的完好性等進行核查,驗證裝備完好后,掃描RFID信息,交接雙方共同對該記錄進行數字簽名,生成一條權屬交接記錄。服務器將記錄發送至主節點,而后主節點將該條記錄廣播至各備份節點。等待各節點確認記錄合法,返回確認信息。

管理客戶端識別裝備輸送和裝備使用等情景后,對該裝備的送達或歸還入庫記錄進行監聽,超過某一閾值(如7天)則觸發裝備丟失警示信息。

2.5.3故障上報過程

在進行故障上報時,首先由部隊裝備管理員進行登錄。而后部隊裝備管理員對裝備的故障情況進行檢查,結合故障上報人的描述現場拍照留證,將裝備故障情況和照片錄入系統。掃描RFID信息,確定該裝備的生產工廠的ID和裝備型號、流水號等信息,使用工廠公鑰(ID)對故障信息進行加密。故障上報人和部隊裝備管理員雙方共同對該記錄進行數字簽名,生成一條故障上報記錄。服務器將記錄發送至主節點,而后主節點將該條記錄廣播至各備份節點。等待各節點確認記錄合法,返回確認信息。對于故障無法在部隊維修的,由管理員根據工廠ID查詢確定原廠的寄送地址和聯系方式等,進行返廠維修。

2.5.4系統運行維護

監管部門人員可以登錄系統,使用KMC中密鑰對區塊鏈中數據進行解密、關聯、查找等操作,但不具備增加、刪除、修改等操作權限。

軍級單位服務器屬于備份節點,在本地維護了全部數字證書和全部區塊鏈的信息。維護員可以登錄系統,對服務器的運行狀態進行查看,確保服務器正常穩定運行,網絡暢通、磁盤充足,但不能對數據進行增刪改查等操作,也不可以使用密鑰對區塊鏈內加密內容進行解密。應用流程如圖7所示。

圖7 應用流程

3 監管控制

軍隊裝備需要集中化的管理,相關職能部門需要對所有裝備的記錄深度挖掘,獲得具有軍事價值的信息。設置在信息通信局的KMC擁有所有人員的密鑰信息;設置在總部的CA擁有人員的具體身份信息以及數字證書,通過信息通信局和總部的保密線路進行數據的共享,即可對區塊鏈內所有加密信息進行解密,形成一個全部隊全裝備全生命周期的管控數據庫。

3.1 故障監管

裝備故障情況包括:某型裝備的故障率及多發故障;不同工廠生產同一裝備故障率情況;不同部隊同一裝備故障率情況;某一裝備服役時間及歷史故障狀況等。

通過檢索裝備代碼,可以得到某型裝備有關的所有記錄,在檢索結果中二次檢索類型3記錄,即可獲取某型裝備的故障情況,進而分析出該型裝備故障率及多發故障,便于對裝備進行改進。同樣的方法可以用于得出不同工廠生產同一裝備故障率情況,便于裝備管理部門對工廠進行監管。不同部隊同一裝備故障率情況可以用于分析不同部隊使用裝備情況,結合不同部隊的任務類型和任務地域便于分析該裝備在不同任務條件下的性能,為裝備的調度和改進提供依據。某一裝備服役時間及歷史故障狀況可以用于判定該裝備是否符合退出現役標準,為及時更新裝備提供參考。

3.2 動裝情況監管

動裝情況包括:某部隊的動裝頻率和次數;某裝備輸送單位的輸送效率;某職級的官兵動裝頻率和次數;某裝備的動用次數等。

某部隊的動裝頻率和次數可以反映出該部隊的實訓情況,動裝越頻繁,則該部隊實戰化練兵越頻繁。通過調取CA中該單位的所有人員的權屬交接記錄即可獲知。某裝備輸送單位輸送效率可以通過調取該單位輸送員的記錄獲知,每次輸送的裝備類型、數量、距離、時間等信息均可作為評判依據,達到對裝備輸送的監管。某職級的官兵動裝頻率和次數能夠從一個側面體現出部隊的訓練情況,為衡量部隊管理提供參考。某型裝備的動用次數可以體現出該裝備在該部隊的實用性程度,可作為評判裝備性能好壞的參考;某裝備的動用次數可以體現該裝備的折舊情況,可作為裝備更替的指標。

3.3 生產庫存監管

裝備生產和庫存情況包括:某工廠裝備生產情況;某倉庫裝備庫存情況;某型裝備庫存量及分布;某部隊裝備持有情況;某裝備的在位情況等。

某工廠裝備生產情況包括裝備生產速度和裝備積壓數量,通過調取工廠質檢員和發貨員相關記錄即可獲知,可作為調控工廠生產計劃的指標。某倉庫裝備庫存情況和某型裝備庫存量及分布可通過倉庫管理員相關權屬交接記錄等獲知,可作為裝備物資調度、生產等的依據。某部隊裝備持有情況和裝備在位情況可以通過調取其所屬裝備管理員的相關記錄獲知,對于裝備調度等決策和實力分析具有參考作用。

4 安全機制

4.1 雙花攻擊和重放攻擊

雙重消費攻擊(Double Spend Attack),由中本聰[9]提出,在本框架中指攻擊者在進行某項裝備操作完畢后,將裝備的記錄上傳至主節點后,在尚未通過區塊鏈的驗證情況下,立馬發布另一條與之矛盾的記錄,并設法使得該條記錄所在鏈成為最長合法鏈的操作,以此達到其非法目的。

在裝備管控框架中,由于采用聯盟區塊鏈,且每次區塊的寫入都是根據B=L%(N-1)規則,由各個備份節點有序進行,并不存在競爭“記賬權”的行為;而且記錄中存有時間戳,發布時先發送至主節點,而后由主節點將記錄廣播至各備份節點,期間的通信不存在較大的延遲,各個節點通過時間戳判斷惡意人員前后發布的兩條記錄,并將第二條認定為非法記錄,不予記入區塊鏈。除非惡意人員同時對1/3以上的備份節點的服務器或者通信進行攻擊,雙花攻擊是不能被實施的。

在區塊鏈技術中,重放攻擊(Replay Attack)是指“一條鏈上的交易在另一條鏈上也往往是合法的”,所以重放攻擊通常出現在區塊鏈硬分叉的時候。由于一方面不能實施分叉,另一方面在不分叉的鏈上進行重放攻擊時,由于記錄中加入了時間戳和裝備流水號,同時大部分節點的網絡保持暢通,因此認為框架對于重放攻擊也是免疫的。

4.2 女巫攻擊

女巫攻擊(Sybil Attack)中,少數節點通過偽造或盜用身份偽裝成大量節點[10],公有鏈由于采用如PoW等不依賴于節點數量的共識機制,因此不存在女巫攻擊的風險;而聯盟鏈中應對女巫風險的辦法,是要重點保護身份認證服務本身,確保“女巫的分身”不會被好節點認為是區塊鏈中正常的節點,確保身份認證服務能夠將現實世界中的實體與區塊鏈中的節點對應起來。

4.3 DDoS攻擊

DDoS(Distributed Denial of Service)攻擊,是通過讓系統拒絕服務或者因信息過載而崩潰。由于框架中主節點服務器具有很強的中心化特征,因此對于DDoS攻擊的防范尤為重要。

(1) 網絡封閉,軍用網絡與公網物理隔絕,攻擊者無法在公網上訪問主節點服務器,從而無法使用公網電腦對主節點服務器發起DDoS攻擊;(2) 節點備份,總部的主節點服務器和信息通信局的服務器設加密線路;(3) 過濾請求,對于惡意IP發送的請求進行攔截過濾,達到防范DDoS攻擊的目的。

4.4 對內防范和容災備份

(1) 權屬交接過程中交接雙方謊報、瞞報。如輸送員領取了件某型裝備,交付倉庫時扣留1件,倉庫實收件。此時交接情況將被如實記錄至區塊鏈。監管部門服務器將區塊鏈數據解密后維護在本地的安全數據庫中,由于前一條權屬交接的記錄甲乙雙方分別為發貨員和輸送員,因此系統認定裝備即將進行輸送,而輸送行為在系統中有一閾值,超過閾值則發出警告。

(2) 對裝備故障情況的瞞報和謊報。裝備管理員在進行接收前將對裝備進行檢查,從而避免了故障情況的瞞報。要求在故障上報過程填報中附帶照片,同時對裝備管理員實行追責,以此增加其說謊成本。

區塊鏈的分布式機制能為數據的容災備份創造有利條件,避免KML、人員信息等數據丟失。

5 結 語

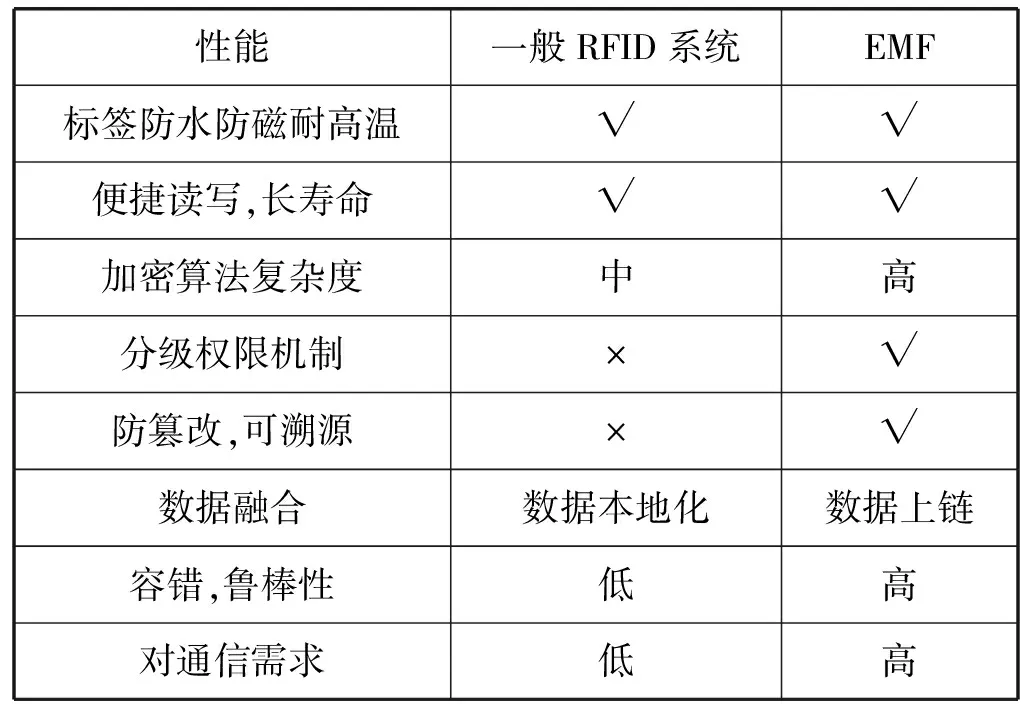

本文從部隊裝備全生命周期管控需求出發,結合RFID和聯盟區塊鏈技術,提出一種五層安全裝備管控框架。能夠對裝備生產情況、裝備流動情況、裝備故障情況和庫存情況進行有效管控。防范雙花攻擊、重放攻擊、DDoS攻擊和內部違規等,確保數據安全。與無區塊鏈RFID系統相比,提出的裝備管控框架具有總體優勢(見表1)。

表1 EMF與無區塊鏈RFID系統對比