基于運營商零信任的一體化縱深防御體系研究

徐 浩,張 侃,劉 光

(1.中國電信集團有限公司網(wǎng)絡(luò)和信息安全管理部,北京 100010;2.廣東電信智能云網(wǎng)調(diào)度運營中心,廣東 廣州 510653)

隨著移動互聯(lián)網(wǎng)、云虛擬化等技術(shù)在運營商基礎(chǔ)網(wǎng)絡(luò)建設(shè)中的迅猛發(fā)展及應(yīng)用,傳統(tǒng)的CT、IT的界限越來越模糊,多業(yè)務(wù)邊界、多角色、多訪問形態(tài)及需求,新的云網(wǎng)融合架構(gòu)、云網(wǎng)基礎(chǔ)設(shè)施的組成及安全管控變得更加復(fù)雜,因此,研究新架構(gòu)下的綜合性安全模型對IT、CT融合架構(gòu)變革帶來的安全威脅有重要的意義。

隨著BYOD、云計算、物聯(lián)網(wǎng)等新興技術(shù)的普及,云的邊界變得越來越模糊,同時0day漏洞、惡意加密流量等新型攻擊手段層出不窮,導(dǎo)致以邊界防護為核心的安全防護框架已失去防護效果。為提升網(wǎng)絡(luò)安全防護水平,亟須探索新的安全框架和安全生態(tài)。

零信任安全架構(gòu)是以身份為核心,以持續(xù)認證、動態(tài)授權(quán)、全局防御安全理念,以“永不信任、持續(xù)認證”的方式變被動為主動防御,在不可信開放網(wǎng)絡(luò)上,構(gòu)建端到端的動態(tài)授權(quán)可信通信網(wǎng)絡(luò)。通過身份認證、微隔離控制、權(quán)限控制、環(huán)境持續(xù)評估等多種手段實施訪問過程的精細化控制。

1 傳統(tǒng)安全防護體系問題

隨著新的業(yè)務(wù)需求及安全防御態(tài)勢變化,傳統(tǒng)安全防護體系仍面臨諸多安全威脅。

(1)網(wǎng)絡(luò)邊界難以界定。云網(wǎng)融合后,網(wǎng)絡(luò)也承載在云上,云也利用網(wǎng)絡(luò)來互通,運營商各機構(gòu)的用戶接入、私有云、混合云部署,使網(wǎng)絡(luò)邊界變得模糊難以界定,傳統(tǒng)數(shù)據(jù)中心內(nèi)外網(wǎng)作為網(wǎng)絡(luò)邊界不再適用。

(2)傳統(tǒng)安全防護失效。傳統(tǒng)基于邊界的防護如FW、VPN、IDS和WAF等基于規(guī)則匹配、檢測和分析機制,運營商云網(wǎng)業(yè)務(wù)復(fù)雜度及網(wǎng)絡(luò)復(fù)雜度成指數(shù)性發(fā)展而導(dǎo)致此類防護措施效果減弱。

(3)訪問管理控制不嚴。網(wǎng)絡(luò)管理規(guī)模巨大,運營商包括主實業(yè)員工都能訪問網(wǎng)絡(luò)資源,特別是人員變化和流動性較大導(dǎo)致網(wǎng)絡(luò)敞口過大,同時在網(wǎng)絡(luò)內(nèi)部也沒有嚴格最小化網(wǎng)絡(luò)隔離,存在較大安全風(fēng)險。

(4)內(nèi)網(wǎng)病毒攻擊無法阻斷。網(wǎng)絡(luò)內(nèi)部服務(wù)器、終端、網(wǎng)絡(luò)之間沒有進行嚴格的網(wǎng)絡(luò)隔離控制,大量應(yīng)用與服務(wù)部署在同一個虛擬化VLAN網(wǎng)段內(nèi),無法實施嚴格的網(wǎng)絡(luò)隔離策略,一旦某臺主機被攻陷,很容易造成橫向跳板攻擊及擴散。

(5)數(shù)據(jù)泄露安全風(fēng)險加劇。運營商網(wǎng)絡(luò)承載了大量如CRM、BOSS等重要業(yè)務(wù)系統(tǒng),這些系統(tǒng)存儲著涉及用戶隱私的敏感數(shù)據(jù),一旦系統(tǒng)遭到入侵勢必造成嚴重的數(shù)據(jù)泄露風(fēng)險。

(6)重保、等保面臨挑戰(zhàn)。在每年重要保障中,運營商網(wǎng)絡(luò)及其重要業(yè)務(wù)系統(tǒng)面臨著掃描及滲透攻擊,安全運維團隊面臨嚴峻的壓力,同時等保2.0對網(wǎng)絡(luò)和系統(tǒng)包括云平臺安全防護要求更高。

(7)自動化管理手段缺失。缺乏有效的自動化管理手段對網(wǎng)絡(luò)進行全面的安全管控,采用手工配置策略方式進行管理、工作量大且容易出錯;沒有對網(wǎng)絡(luò)進行最小化分段管理,沒有基于身份為中心進行訪問控制;缺乏全面可視化、自動化系統(tǒng)支撐。

(8)信任機制漏洞。傳統(tǒng)安全管理以網(wǎng)絡(luò)為中心,通過設(shè)定ACL或防火墻策略對訪問策略進行管控,然而隨著云計算資源池彈性化以及移動化辦公趨勢發(fā)展,面對無處不在的網(wǎng)絡(luò)邊界以及動態(tài)變化的IP身份,傳統(tǒng)安全以網(wǎng)絡(luò)為中心已不再適用;此外,還有信任機制帶來新的漏洞。

2 零信任安全防御體系建設(shè)

考慮到運營商云網(wǎng)業(yè)務(wù)復(fù)雜性、安全防御需求的多維性,可以借鑒零信任安全等防護理念,打造適合運營商業(yè)務(wù)發(fā)展、安全防護需求發(fā)展的縱深一體化防御體系。谷歌基于零信任安全理念實施的BeyondCorp[2]-[7]項目是一個最佳實踐。零信任默認網(wǎng)絡(luò)無時無刻不處于危險的環(huán)境中,用戶身份信息、硬件設(shè)備信息、訪問過程產(chǎn)生的行為信息以及數(shù)據(jù)流特征等,均可作為認證與鑒權(quán)的多維數(shù)據(jù)來源以確定訪問過程基于身份的權(quán)限授權(quán)范圍。

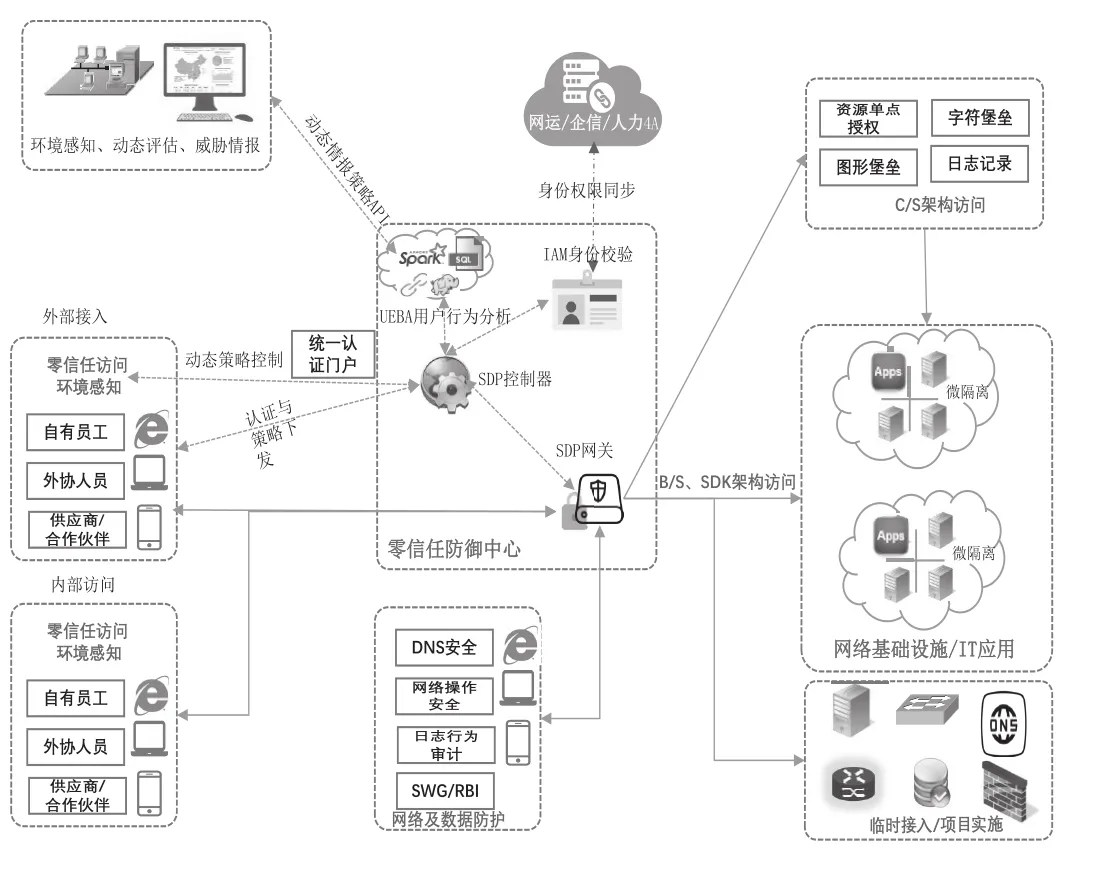

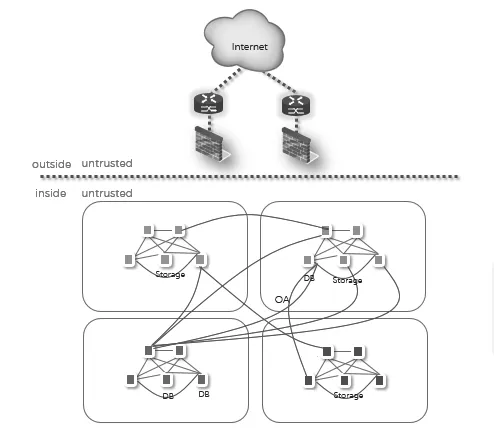

如圖1所示,面向運營商多云、復(fù)雜組網(wǎng)、業(yè)務(wù)接入的基礎(chǔ),通過構(gòu)建基于零信任的一體化縱深防御體系,可根據(jù)用戶不同需求輸出SaaS化的安全服務(wù)能力。

零信任安全防護模型有很多種,包括解決南北向邊界安全的軟件定義邊界(SDP)模型、趨向于精細化身份管控的IAM、業(yè)務(wù)側(cè)隔離防御及深度防御微隔離,甚至將架構(gòu)能力推向云化的SASE[8]等。

2.1 零信任防御體系相關(guān)原則

(1)持續(xù)評估所有參與者身份。訪問者與被訪問業(yè)務(wù)需建立端到端的互信關(guān)系,包括硬件、網(wǎng)絡(luò)、用戶、行為等多個維度之間基于零信任架構(gòu)和理念,為每一次的業(yè)務(wù)訪問過程進行動態(tài)持續(xù)評估及合法授權(quán)。

(2)動態(tài)授予實時最小權(quán)限。在零信任體系架構(gòu)中,針對所有業(yè)務(wù)場景、資源的訪問,均保證是根據(jù)來訪者的實際合法需求授予的最小的權(quán)限,阻止出現(xiàn)權(quán)限蔓延問題。

(3)對每一訪問請求實施訪問控制。在主體獲得授權(quán)之前,零信任體系默認主體到資源無任何訪問信息通道,在獲得授權(quán)后,訪問主體對資源的訪問請求構(gòu)建安全通道,實現(xiàn)每一次訪問請求可鑒別、可授權(quán)或可阻止。

(4)通過多數(shù)據(jù)聯(lián)動持續(xù)評估實現(xiàn)動態(tài)訪問控制。零信任體系對訪問授權(quán)由動態(tài)策略確定,包括來訪身份、應(yīng)用程序/服務(wù)和被請求資源的可觀察安全狀態(tài),以及其他行為屬性和環(huán)境屬性等。在大數(shù)據(jù)處理、機器學(xué)習(xí)和人工智能技術(shù)支撐下,實時聯(lián)動多源數(shù)據(jù),建立評估模型進行持續(xù)評估。

2.2 縱深聯(lián)動防御機制構(gòu)建方向

構(gòu)建零信任的防御體系模型不僅是在某個維度進行防御技術(shù)的應(yīng)用,該體系建設(shè)還可以由點及面逐步建設(shè)推進,整體防御是聯(lián)動化的、動態(tài)式的、縱深式的以及多維度的,如圖2所示,整體防御零信任防御機制應(yīng)盡可能覆蓋更多的防御面并且聯(lián)動起來。

圖2 零信任縱深防御聯(lián)動機制

(1)終端安全防御閉環(huán)。在零信任架構(gòu)中,終端側(cè)應(yīng)保障接入時人員身份、終端環(huán)境、接入鑒權(quán)過程以及使用過程的身份一致性及可靠性;對于終端接入的環(huán)境可以通過外部和內(nèi)部多種手段實時監(jiān)測與判斷,實時把控到來訪端的合法性;也可將數(shù)據(jù)防泄密技術(shù)融入零信任架構(gòu),根據(jù)細粒度安全策略,執(zhí)行敏感數(shù)據(jù)的訪問控制,實現(xiàn)終端防御閉環(huán)。

(2)南北向邊界接入防御完善。南北向邊界防御以零信任SDP為核心構(gòu)建隱身網(wǎng)絡(luò),結(jié)合可信身份、可信設(shè)備、可信網(wǎng)絡(luò)、可信環(huán)境的接入條件,以零信任機制覆蓋不同形態(tài),如C/S、B/S業(yè)務(wù)訪問,基于信任評估、動態(tài)控制、可信通道及可信應(yīng)用四大手段建立接入安全機制。

在用戶借助終端接入過程中,安全大腦可多維獲取情報,進而實時判定接入的權(quán)限范疇,同時該過程是長期不間斷的。在此基礎(chǔ)上可以疊加網(wǎng)絡(luò)準(zhǔn)入維度的安全控制,在實現(xiàn)用戶身份中心授權(quán)之前可以通過控制終端接入的網(wǎng)絡(luò)進行基礎(chǔ)限制,可以借助IEEE802.1X等做網(wǎng)絡(luò)層的接入管控。

(3)東西向深度防御聯(lián)動。引入零信任微分段能力感知業(yè)務(wù)內(nèi)通信行為,并嚴格管控用戶接入網(wǎng)內(nèi)后的活動范圍,劃分更小安全隔離域及建立內(nèi)部流的可視化監(jiān)管能力,實施自適應(yīng)安全策略,建立“云-管-邊-腦”內(nèi)外立體化零信任縱深防御體系。

2.3 借助零信任SDP解決接入安全

2.3.1 零信任SDP核心機制

SDP是由云安全聯(lián)盟開發(fā)的一種安全框架,它根據(jù)身份為中心融合多種判斷源動態(tài)控制對資源的訪問過程,旨在解決跨邊界企業(yè)數(shù)據(jù)中心資源訪問安全,該設(shè)計采用單向敲門認證機制實現(xiàn)網(wǎng)絡(luò)隱身,從根本上防止網(wǎng)絡(luò)攻擊行為的產(chǎn)生。在此過程中進一步實現(xiàn)業(yè)務(wù)級資源的動態(tài)授權(quán)訪問。

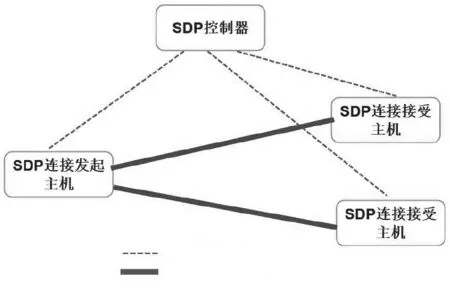

零信任SDP架構(gòu)通過構(gòu)建SDP連接發(fā)起主機IH(即SDP客戶端)、SDP連接接受主機AH(即SDP網(wǎng)關(guān))及SDP控制器三角架構(gòu),打造零信任隱身網(wǎng)絡(luò),為業(yè)務(wù)打造無暴露面的隱身入口,在保障合法訪問無中斷的前提下,規(guī)避來自網(wǎng)絡(luò)中攻擊者對暴露面的滲透掃描、攻擊等。SDP架構(gòu)如圖3所示。

圖3 SDP安全架構(gòu)圖

2.3.2 零信任SDP網(wǎng)絡(luò)隱身的關(guān)鍵流程

圖4 SDP數(shù)據(jù)流程圖

SDP數(shù)據(jù)流如下。

①建立SDP控制器服務(wù)(可多個),包括與認證及授權(quán)服務(wù)對接;認證授權(quán)體系可包括多維元素如LDAP、Radius、短信動態(tài)碼、PKI等。

②建立SDP連接接受服務(wù)(網(wǎng)關(guān)),與SDP控制器服務(wù)建立身份識別驗證。過程中控制器不會主動響應(yīng)未通過授權(quán)校驗的請求和通信行為。

③零信任客戶端(SDP連接發(fā)起主機(IH))與SDP控制進行單包認證過程。

④零信任客戶端(SDP連接發(fā)起主機(IH))通過驗證后,SDP控制器確定客戶端有權(quán)限的SDP連接接受主機(網(wǎng)關(guān))資源。

⑤SDP控制器告知SDP連接接受主機(網(wǎng)關(guān))某零信任客戶端(SDP連接發(fā)起主機(IH))來訪,以及對應(yīng)的授權(quán)策略。

⑥SDP控制器告知客戶端有權(quán)限的SDP連接接受主機(網(wǎng)關(guān))以及授權(quán)的資源策略。

⑦零信任客戶端(SDP連接發(fā)起主機(IH))向SDP連接接受主機(網(wǎng)關(guān))執(zhí)行單包授權(quán)過程,與SDP連接接受主機(網(wǎng)關(guān))建立TLS加密連接。

⑧SDP連接接受主機(網(wǎng)關(guān))基于SDP控制器告知的授權(quán)資源策略,控制零信任客戶端(SDP連接發(fā)起主機(IH))的訪問過程。

SDP基于先認證再連接的方式規(guī)避TCP/IP本身漏洞,通過單包認證機制形成網(wǎng)絡(luò)隱身以實現(xiàn)業(yè)務(wù)資產(chǎn)規(guī)避各類陌生攻擊威脅行為。

2.3.3 零信任SDP架構(gòu)設(shè)計

圖5 南北向零信任SDP架構(gòu)設(shè)計

南北向防御體系以零信任SDP為核心,由零信任編排中心、環(huán)境感知、數(shù)據(jù)隔離、密鑰安全、合規(guī)策略庫、威脅情報、數(shù)據(jù)訪問策略、身份ID管理以及實時審計日志、可信網(wǎng)關(guān)、數(shù)據(jù)與資源群整體聯(lián)動組成。

(1)零信任編排中心是系統(tǒng)核心,負責(zé)各模塊間的聯(lián)動與控制,處理協(xié)商各類認證與策略的動態(tài)評估。

(2)環(huán)境感知對訪問終端環(huán)境各種威脅、漏洞、安全防御情況進行綜合評估并向安全編排中心反饋評估結(jié)果,通過實時感知環(huán)境變化,進一步評估當(dāng)前環(huán)境威脅風(fēng)險系數(shù),并通過與信任中心評判機制聯(lián)動提升動態(tài)感知靈敏度。

(3)數(shù)據(jù)隔離負責(zé)實現(xiàn)終端使用時數(shù)據(jù)訪問過程數(shù)據(jù)安全,借助DLP、云桌面、終端數(shù)據(jù)隔離(終端沙箱)、遠程瀏覽器隔離(RBI)等輔助能力綜合實現(xiàn)數(shù)據(jù)使用過程安全,以終端數(shù)據(jù)安全狀態(tài)為準(zhǔn)入條件,執(zhí)行零信任訪問控制。

(4)密鑰安全負責(zé)對來訪終端的密鑰生產(chǎn)、存儲、分發(fā)、注冊與更新過程的安全可信與可控;通過管控涉及密鑰的各個環(huán)節(jié),進一步保障零信任SDP系統(tǒng)總體安全,防止密鑰在零信任SDP使用過程中因某環(huán)節(jié)防護不當(dāng)導(dǎo)致零信任SDP體系被破壞。

(5)通過合規(guī)策略庫建立面向合法用戶所處環(huán)境、網(wǎng)絡(luò)、終端特征等的綜合約束,比如是否部署安全軟件、是否完成安全加固、是否運行風(fēng)險程序等,嚴格要求終端必須符合合規(guī)策略要求,否則無法建立合法授權(quán),保障合法終端處在一個可接受的安全水平線上。

(6)威脅情報作為第三方輸入源,從不同的業(yè)務(wù)系統(tǒng)、不同的安全系統(tǒng)、不同網(wǎng)絡(luò)態(tài)勢等獲知到的多維度威脅情報,通過接口輸入到零信任中心,旨在為零信任中心提供更高層級的動態(tài)策略評估參考,優(yōu)化動態(tài)策略的準(zhǔn)確度。

(7)數(shù)據(jù)訪問策略定義來訪者、來訪終端、可接入訪問的權(quán)限范圍、訪問過程動態(tài)策略變更時有效實施方式,確保用戶、通道、應(yīng)用三者的映射關(guān)系動態(tài)、準(zhǔn)確、有效。

(8)身份ID管理:用于管理零信任SDP體系中的用戶身份,可在本地建立身份體系,或?qū)⒄J證信息轉(zhuǎn)發(fā)到第三方認證授權(quán)服務(wù),該過程中結(jié)合多因素增強過程安全性。

(9)實時審計日志:記錄所有經(jīng)過零信任系統(tǒng)的訪問行為,保證訪問過程審計能力完善,保障業(yè)務(wù)溯源可精準(zhǔn)找到攻擊源或者錯誤源。

(10)可信網(wǎng)關(guān):控制用戶訪問過程的權(quán)限縮放,與客戶端建立加密通信并以用戶身份為中心動態(tài)授權(quán)訪問的資源并實現(xiàn)轉(zhuǎn)發(fā),保障訪問過程動態(tài)控制。

(11)數(shù)據(jù)與資源群:目標(biāo)業(yè)務(wù)群,包括數(shù)據(jù)、接口API、Web等不同形態(tài)資源群。

2.4 內(nèi)部東西向微隔離防御

微隔離Micro Segmentation是業(yè)務(wù)內(nèi)部創(chuàng)建最小化安全域的一種方法,其目標(biāo)是實現(xiàn)更細粒度的網(wǎng)絡(luò)安全,旨在解決傳統(tǒng)“串葫蘆式”安全防護手段無法解決的橫向流量防護及云虛擬環(huán)境安全防護的問題。

2.4.1 內(nèi)網(wǎng)流向可視化感知

內(nèi)網(wǎng)服務(wù)器-服務(wù)器之間流量缺乏總覽式監(jiān)視與管理,服務(wù)器或應(yīng)用之間互訪流量是否合規(guī),以及服務(wù)器主動訪問哪些流量、開放哪些監(jiān)聽端口,無法對數(shù)據(jù)中心流量、流向情況進行可視化管控。

圖6 微隔離流量可視化

采用微隔離技術(shù)可以對企業(yè)DMZ或數(shù)據(jù)中心的橫向流量、流向進行可視化管理,通過集中統(tǒng)一運算、分析,可繪制內(nèi)網(wǎng)服務(wù)器之間可視化拓撲,便于運維管理人員實時了解企業(yè)內(nèi)部流量態(tài)勢。

2.4.2 基于AI異常流量檢測

通過機器學(xué)習(xí)對服務(wù)器間的監(jiān)聽端口、流向進行管理,可對內(nèi)網(wǎng)產(chǎn)生異常流量或訪問行為等特征進行實時運算與分析,快速定位內(nèi)部異常流量或異常的互訪行為,通過可視化、告警方式及時反饋,第一時間發(fā)現(xiàn)企業(yè)內(nèi)部運行異常狀況,便于做出快速響應(yīng)與決策。

2.4.3 自適應(yīng)微隔離策略

基于服務(wù)器通信流向的AI分析與學(xué)習(xí),實現(xiàn)自適應(yīng)安全隔離策略計算與策略下發(fā),以自動化、自適應(yīng)方式對網(wǎng)絡(luò)進行最小化隔離,避免大量人工分析與操作,簡單、高效地實現(xiàn)網(wǎng)內(nèi)“東西向”安全管理。通過自適應(yīng)微隔離實現(xiàn)業(yè)務(wù)自動最小化隔離防御。

圖7 微隔離可視化拓撲

2.5 身份識別與訪問管理

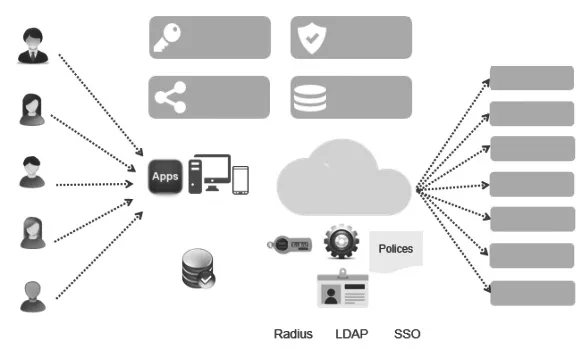

身份訪問管理技術(shù)(Identity and Access Manager,IAM),能夠?qū)⒕W(wǎng)絡(luò)環(huán)境中的應(yīng)用系統(tǒng)、數(shù)據(jù)庫、主機、網(wǎng)絡(luò)設(shè)備和安全設(shè)備等資源的賬號、認證、訪問控制、審計工作進行集中化整合,通過在零信任體系中打造高級IAM能力,對所有基于賬號的管理、認證、授權(quán)、審計進行集中的統(tǒng)一權(quán)限管理[9],提升身份識別與訪問管理精細化控制。

圖8 IAM體系

3 結(jié)束語

基于上文分析,零信任防御體系的打造,應(yīng)覆蓋終端、通道、業(yè)務(wù)等云-管-邊-端一體化防御聯(lián)動體系,可借助南北向邊界安全的SDP模型、趨向于精細化身份管控的IAM、業(yè)務(wù)側(cè)微隔離防御,甚至包括將架構(gòu)能力推向云化的SASE(安全訪問服務(wù)邊緣)等問題,幫助企業(yè)快速解決某些迫切安全需求。但若是割裂式建設(shè)部署,不同的技術(shù)體系均有不足,比如零信任SDP能解決訪問者到業(yè)務(wù)的控制問題,但無法深入解決業(yè)務(wù)機器群內(nèi)部橫向安全問題,業(yè)務(wù)側(cè)隔離防御則無法解決內(nèi)外部協(xié)同的安全威脅問題,終端安全及身份體系獨立建設(shè)無法達到安全管控的效果。

為滿足云網(wǎng)融合的業(yè)務(wù)、網(wǎng)絡(luò)、數(shù)據(jù)的綜合防御需求,需分析實際業(yè)務(wù)模型及需求,組合不同維度的零信任方案,形成滿足運營商多維需求的縱深防御方案,包括:①全面貫徹零信任理念,可分期規(guī)劃逐步建設(shè),采取新建系統(tǒng)先行,老舊系統(tǒng)逐步改造的原則,由點及面擴展防御范圍。②不可割裂式建設(shè),需在綜合聯(lián)動各項基本能力的基礎(chǔ)上發(fā)揮零信任架構(gòu)優(yōu)勢;應(yīng)深入覆蓋用戶,實現(xiàn)終端、訪問通道、動態(tài)更新、業(yè)務(wù)群內(nèi)部等多維一體化。③零信任不僅是技術(shù)建設(shè),同時包含人員思想建設(shè)、企業(yè)IT規(guī)范建設(shè)以及堅定的執(zhí)行方針。■